Современные направленные атаки – это целый комплекс мероприятий, в результате чего взлом и заражение сети не происходят «вдруг из ничего». Этому предшествует целый набор действий. Модель Cyber-Kill Chain и ее расширенная версия как раз и описывают все этапы атаки.

Меняющийся ландшафт угроз, их частота появления, сложность и целевой характер атак требует эволюции действующих правил безопасности с переходом к сочетанию технологий предотвращения, обнаружения и реагирования на кибер-атаки.

Большинство организаций имеют средства для обнаружения известных атак, хотя иногда могут встречаться компании и без таких решений. Самое сложное — это остановить неизвестные атаки, которые специально созданы с целью обхода имеющейся защиты за счет изменения сигнатур и шаблонов поведения.

Многие организации уже вложили серьезные средства в создание собственной команды по охоте за угрозами и/или в передачу сервис-провайдерам критически важной задачи постоянного улучшения своих техник защиты и поиска лучших инструментов и способов обеспечения безопасности своей интеллектуальной собственности и цифровых активов.

Зачем?

Текущее состояние ландшафта угроз

По этому поводу написано уже достаточно много, поэтому мы остановимся на данном вопросе тезисно.

На наш взгляд, существует 3 основных фактора успеха «плохих парней».

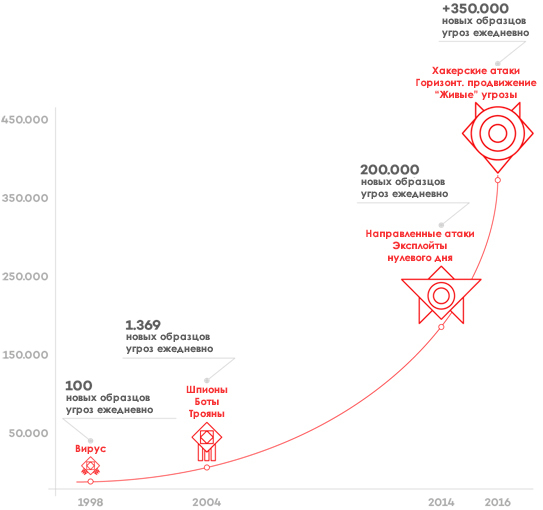

Фактор 1. Эволюция атак

Вредоносное ПО становится все более и более изощренным. Также развиваются и сами техники выполнения атак: теперь все чаще цель выбирается не случайно. Атаки стали направленными, скоординированными и с использованием различных векторов. Кроме того, финансовая мотивация играет существенную роль.

Вообще, последняя фраза – ключевая. Кибер-преступность – это очень привлекательный и выгодный бизнес. Злоумышленники используют все больше технических и экономических ресурсов, что позволяет им разрабатывать более изощренные атаки. В результате, все больше атак и они все более сложные.

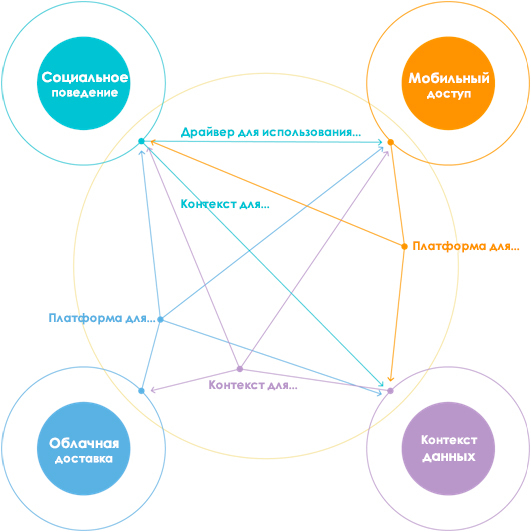

Фактор 2. Новая цифровая жизнь

Наше современное цифровое поведение происходит в условиях сложного, взаимосвязанного и гипердинамичного окружения. Сейчас периметр находится там, где пользователь. Сложность IT-систем повышает уязвимость перед лицом кибер-угроз.

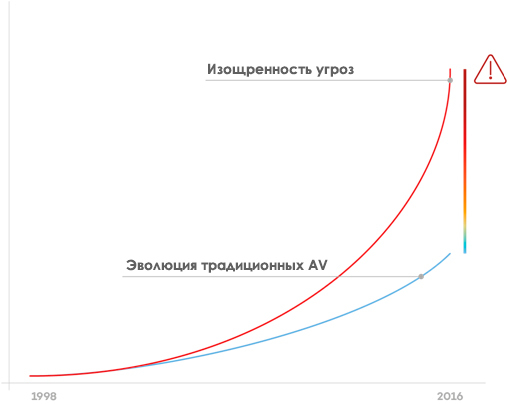

Фактор 3. Традиционный подход к защите

Не случайно мы все чаще слышим о решениях защиты «следующего поколения». Действительно, в подавляющем большинстве случаев защита выстраивается на основе традиционных решений, которым свойственны следующие моменты:

• На основе сигнатурных файлов. Их размер становится огромным в силу огромного количества вредоносных программ.

• Обнаруживают преимущественно известные угрозы. Т.к. угрозы стали более изощренными, то компаниям необходимо выделять больше и больше времени и ресурсов на исследование атак.

• Основаны, как правило, на поведении старых угроз. Эти системы обнаружения устарели, они срабатывают, как правило, только при попытке проникновения на компьютер известной угрозы или, в лучшем случае, подозрительного с точки зрения традиционных технологий объекта. Они не осуществляют глубокий мониторинг активности с анализом причинно-следственной связи.

• Не предлагают информации об атаках. Из-за возрастающей сложности IT-инфраструктур, появления новых моделей цифрового поведения и новых платформ, а также в силу отсутствия глубокого мониторинга активности традиционная защита не может обеспечить отслеживаемость атак и их эффективность.

Разрыв в обнаружении

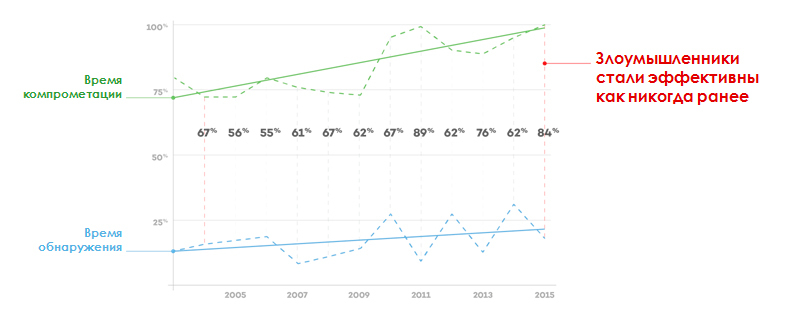

В итоге мы видим нарастающий разрыв в обнаружении неизвестных угроз и атак. Например, по данным Verizon Data Breach Investigations Report 2016, наблюдается устойчивый рост инцидентов, когда время компрометации системы занимало день и менее. Да, при этом растет и число инцидентов, когда и время их обнаружения было менее суток, но разрыв-то между этими показателями существенен и он растет. А это говорит о том, что злоумышленники становятся все более эффективными.

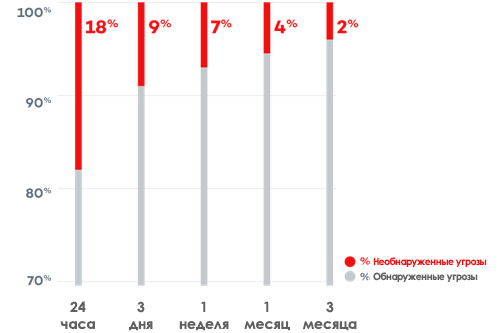

Кроме того, неизвестные угрозы – это окно возможностей. По данным IDG Research, DARK Reading, 18% новых вредоносных программ остаются незамеченными в течение первых 24 часов, а 2% угроз могут оставаться незамеченными даже в течение 3 месяцев после заражения.

Но помимо этого существует и другая серьезная проблема: по данным Verizon Data Breach Investigations Report 2016, 99% образцов угроз «живут» не более 58 секунд! Фактически, большинство вредоносных программ наблюдаются только один раз. Это показывает, насколько быстро хакеры модифицируют упаковку своего кода, если каждый образец «выглядит» иначе во избежание обнаружения.

Причем, смотрите: угроза может скомпрометировать систему за минуты или часы, в то время как реакция компаний обычно занимает недели, месяцы или даже годы.

Откуда, куда и какие ждать угрозы

Если говорить о типах атак, то можно выделить следующие основные типы:

• Вредоносное ПО. Исполняемые файлы, а иногда и безфайловые угрозы

• Эксплойты. Встроенный вредоносный код, атаки на основе скриптов

• Инсайдеры. Кража логинов и паролей, утечка данных

• Хакерские атаки. Горизонтальное продвижение и скоординированные атаки

Интересно посмотреть и на статистику источников инцидентов информационной безопасности, представленной по данным Global State of Cybersecurity — PwC.

Внутренние источники

Внешние источники

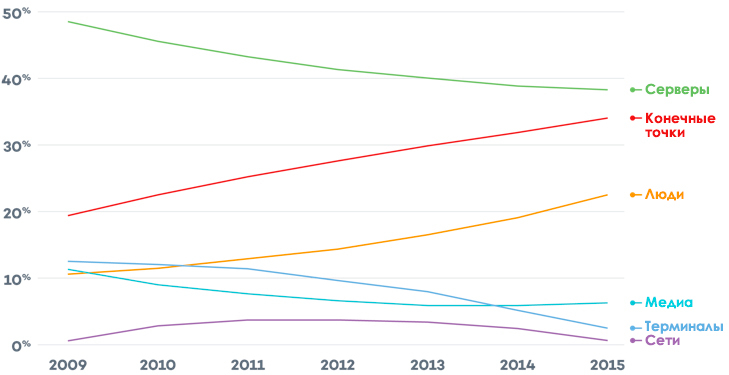

Кроме того, по данным Verizon Data Breach Investigations Report 2016, конечные точки становятся все более желанными целями. Злоумышленникам необходимо добраться до конечной точки, потому что оттуда они могут получить доступ к другим целям, извлечь информацию, украсть регистрационные данные, собрать информацию или развернуть другие атаки. Вот, например, распределение инцидентов в зависимости от цели:

Более того, современные атаки стали «зацикливаться» на активности конечных точек, поведении пользователей и доступа к данным. Зачастую, бюджеты предприятий на информационную безопасность сфокусированы на периметре сети, а не на конечной точке. Именно по этой причине по данным Gartner, от 2% до 8% корпоративных компьютеров заражены.

Понимание того, как осуществляются кибер-атаки, и сопоставление стратегии защиты предприятия с их жизненным циклом показывают, как можно обнаруживать, останавливать и срывать эти атаки, восстанавливаться после них и где должны быть усилены операции по обеспечению безопасности.

В данной статье мы хотим немного поговорить про известную модель жизненного цикла кибер-атак под названием Cyber-Kill Chain (CKC) и ее расширение на всю сеть. Вообще, данная модель — это отличный инструмент для понимания того, как компании могут значительно усилить обороноспособность своего окружения, ловя и останавливая угрозы на каждой фазе жизненного цикла атаки. CKC показывает нам, что в то время как хакеры для достижения успеха должны пройти все этапы процесса, нам, обороняющейся стороне, «всего» лишь необходимо остановить атаку на любом этапе процесса, чтобы, как минимум, не позволить атаке полностью добиться своей цели.

Также следует учесть, что большинство ценных активов компании хранятся на рабочих станциях и серверах. Таким образом, все злоумышленники хотят добраться до них, получив доступ к этим критическим активам. Остановка хакера на конечной точке значительно снижает вероятность его успеха, упрощая усилия по разрыву цепочки и значительно повышая эффективность и результативность решений безопасности.

Понимание Cyber-Kill Chain

Термин Cyber Kill-Chain изначально был предложен корпорацией Lockheed Martin как часть их модели Intelligence Driven Defense [1] для идентификации и предотвращения процессов кибер-вторжения.

Эта модель определяет, что должны сделать злоумышленники для того, чтобы достичь своих целей, атакуя сеть, извлекая данные и поддерживая присутствие в организации. Благодаря этой модели мы знаем, что блокировка хакеров на любом этапе разрывает всю цепочку атаки. Повторимся, что для достижения успеха хакеры должны пройти через все этапы, а, в свою очередь, нам, обороняющейся стороне, достаточно всего лишь блокировать их на любом этапе, чтобы добиться хотя бы минимального успеха.

Конечная точка является неизбежной точкой, через которую идут все атаки, а, следовательно, остановка атаки на этом уровне существенно повышает шансы на противодействие любой кибер-атаке. Вероятность успеха будет выше, если хакеры будут остановлены на ранних этапах.

Кроме того, каждое вторжение, и следы, которое оно оставляет на конечной точке, — это шанс лучше узнать о действиях хакера и использовать данную информацию себе на пользу. Чем лучше мы понимаем хакеров и их способы выполнения атак, тем вероятнее мы сможем построить более эффективную оборону.

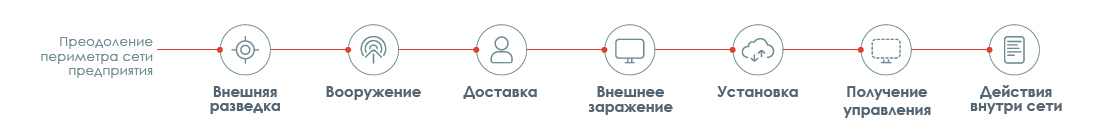

Модель Cyber-Kill Chain указывает на то, что для осуществления своих злодеяний хакеры всегда должны пройти следующие основные этапы:

Этап 1. Внешняя разведка

Этот этап может быть определен как фаза выбора цели, выявления особенностей организации, специфических требований в данной отрасли, выбор технологий, изучения активности компании в соцсетях или через рассылки.

По сути дела, хакер пытается получить ответы на такие вопросы: «Какие методы атаки будут работать с наибольшей степенью успеха?» или, например, «Какие из них будет лечге всего осуществить с точки зрения инвестиций и ресурсов?»

Этап 2. Вооружение и упаковка

Возможны различные формы: эксплуатация веб-приложения, стандартные или специально изготовленные вредоносные программы, уязвимости в различных документах (PDF, Office или другие форматы документов) или атаки типа watering hole [2]. Обычно они подготавливаются с очень конкретными знаниями о цели.

Этап 3. Доставка

Передача требуемого (вредоносного) контента либо по инициативе жертвы (например, пользователь заходит на вредоносный сайт, в результате чего передается вредоносная программ, или он открывает вредоносный PDF-файл), либо по инициативе хакера (SQL-инъекция или компрометация сетевой службы).

Этап 4. Заражение

После доставки на компьютер или устройство пользователя, требуемый (вредоносный) контент разворачивается, устанавливаясь в окружении. Как правило, это происходит при использовании известной уязвимости, для которой ранее был доступен патч. В большинстве случаев (в зависимости от цели) хакерам не требуется нести дополнительные расходы на поиск и эксплуатацию неизвестных уязвимостей.

Этап 5. Установка

Часто установка (внедрение) происходит на фоне каких-то внешних соединений. Обычно вредоносная программа скрывается в этих операциях, незаметно проникая на конечные точки, к которым можно получить доступ. Затем хакер может контролировать это приложение без ведома жертвы.

Этап 6. Получение управления

На этом этапе хакеры начинают контролировать активы жертвы с помощью таких методов управления (как правило, удаленных), как DNS, Internet Control Message Protocol (ICMP), веб-сайты и социальные сети.

В результате, хакер передает на контролируемые «активы» требуемые команды: что делать далее и какую информацию собирать. Используемые для сбора данных методы: снимки экрана, контроль нажатия клавиш, взлом паролей, мониторинг сети на учетные данные, сбор критического контента и документов. Часто назначается промежуточный хост, куда копируются все данные, а затем они сжимаются/шифруются для дальнейшей отправки.

Этап 7. Выполнение действий у жертвы

На финальном этапе хакер отправляет собранные данные и/или выводит из строя ИТ-активы во время своего нахождения в сети жертвы. Затем проводятся мероприятия по выявлению других целей, расширению своего присутствия внутри организации и (что самое важное) извлечению данных.

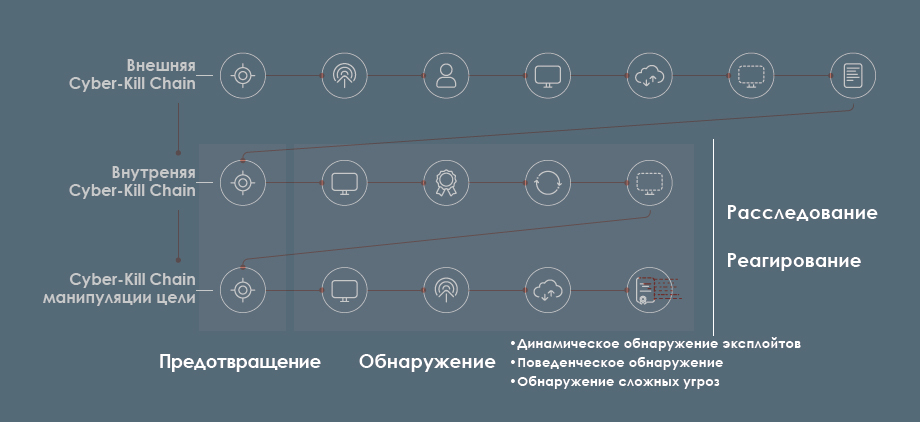

Затем цепочка повторяется. Вообще, особенностью Cyber-Kill Chain является то, что она круговая, а не линейная. Как только хакер проник в сеть, он снова начинает эту цепочку внутри сети, осуществляя дополнительную разведку и выполняя горизонтальное продвижение внутри Вашей сети.

Кроме того, надо иметь в виду, что хотя методология одинакова, но при нахождении внутри сети хакеры будут использовать другие методы для этапов внутренней цепочки, чем в случае, когда они находятся вне сети. Фактически, после проникновения хакера в сеть, он становится инсайдером (пользователем с определенными правами и присутствием в сети), а это мешает специалистам компании по безопасности подозревать атаку и понимать, что уже идут поздние стадии расширенной модели Cyber-Kill Chain.

?

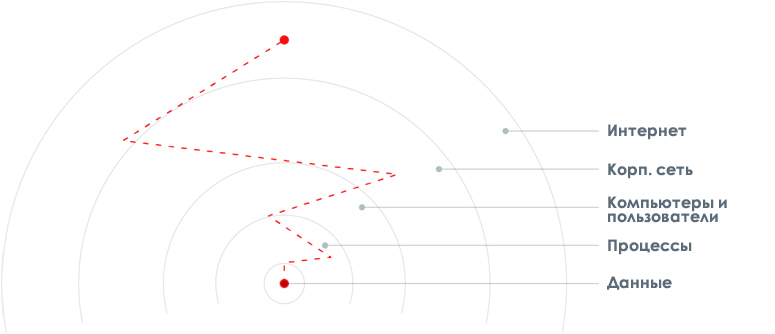

Расширенная модель Cyber-Kill Chain

Cyber-Kill Chain — это круговой и нелинейный процесс, когда хакер выполняет непрерывное горизонтальное продвижение внутри сети. Этапы, которые выполняются внутри сети, такие же, как и те, что выполняются в случае, если цель — получить доступ к сети. Хотя при этом используются различные техники и тактические приемы.

Сочетание внешней и внутренней Cyber-Kill Chain называется расширенной моделью Cyber-Kill Chain. Это означает добавление дополнительных этапов, которые фактически представляют почти такой же набор этапов, только имеют в своем названии слово «внутренний», поэтому Cyber-Kill Chain становится внутренней Cyber-Kill Chain со своими собственными этапами (внутренняя разведка, внутреннее вооружение и т.д.).

Каждый этап атаки после проникновения внутрь сети жертвы может занять от нескольких минут до нескольких месяцев, включая время окончательного ожидания, когда на месте уже все подготовлено и можно начинать атаку.

Отметим, что хакер будет выжидать оптимальное время для запуска атаки, чтобы получить от нее максимальную отдачу. Этапы разведки и вооружения могут занять несколько месяцев. Кстати, очень трудно перехватить эти этапы, т.к. они выполняются без соединения с хакером. Именно поэтому очень важно, чтобы средства безопасности на конечных точках анализировали и контролировали все системы и приложения, запущенные на устройствах. Это существенно затруднит работу хакеров, в результате чего атака может стать финансово невыгодна для них.

На этапе внутренней разведки злоумышленники имеют доступ к рабочей станции одного какого-то пользователя, где они будут извлекать данные из локальных файлов, сетевых папок, истории браузера, а также подключаться к Wiki и SharePoint. Цель — выяснить, как эта машина может помочь исследовать сеть и позволить выйти на другие более ценные активы.

Воспользовавшись недостающими патчами, узявимостями веб-приложений и протоколов передачи данных, спуфингом или даже такими простыми вещами как учетные данные по умолчанию, хакеры смогут перейти от рабочих станций к серверам, используя расширение прав, горизонтальное продвижение внутри сети и воздействуя на отдельные целевые машины.

Какое есть решение?

Adaptive Defense в рамках Cyber-Kill Chain

У хакеров есть цели, и они готовы потратить определенные ресурсы для их достижения. Если механизмы безопасности конечных точек могут повысить стоимость атаки (деньги, люди или время) выше ожидаемой стоимости, тогда хакеры реже будут добиваться успехов или могут даже отказаться от атаки организации.

Все организации должны быть готовы к ситуации, когда хакер получил доступ к внутренней корпоративной сети, логинам и паролям, ко всей документации и всем спецификациям сетевых устройств, системам, бэкапам и приложениям, а также быть в состоянии действовать незамедлительно.

Более совершенная стратегия безопасности конечных точек и активов организации необходима для построения более устойчивого предприятия. Она не предотвратит все атаки, но остановит большинство из них на более ранних этапах. Одна из целей — это иметь эффективные механизмы защиты с учетом расширенной Cyber-Kill Chain, чтобы замедлить действия хакеров, сделать процесс развития их атак более дорогим и максимально затруднить их переход на каждый последующий этап.

Если хакеры не могут достичь своих целей экономически оправданным способом, то они, скорее всего, переключатся на другие цели или будут достигать аналогичных целей при атаке на другие организации.

Стратегия безопасности организации должна учитывать атаки, осуществляемые не только снаружи, но, что особенно важно, изнутри, т.к. после проникновения хакера внутрь сети, он становится инсайдером с доступом к конечным точкам вместе с их активами.

Традиционный подход к обеспечению безопасности должен быть расширен за счет методов, основанных на понимании Cyber-Kill Chain, и использования технологий, которые способны предотвратить получение хакером доступа к конечным точкам, а также остановить их на любом возможном этапе в рамках внутренней Cyber-Kill Chain.

Наложение стратегии защиты на расширенную модель Cyber-Kill Chain показывает, как организация может предотвращать, выявлять, нейтрализовывать и осуществлять действия по восстановлению на протяжении всех фаз атаки, ориентируя безопасность компании на те же критерии успеха, что используют и хакеры.

Этого трудно добиться в силу целого ряда факторов: приложения становятся все более сложными и взаимосвязанными, они уязвимы, потому что многие программы разработаны без использования строгих принципов безопасности, плюс человеческий фактор. Сотрудники и партнеры также остаются основным вектором риска, а потому здесь есть возможности для атак, основанных на социальной инженерии.

Например, Adaptive Defense и Adaptive Defense 360 учитывают основные факторы, что позволяет компаниям при использовании данных управляемых сервисов предотвращать и обнаруживать более сложные техники и тактические приемы атак на каждом этапе расширенной модели Cyber-Kill Chain. Это помогает специалистам по безопасности внутри организации в разработке такой стратегии безопасности, которая будет ориентирована на расширенную модель Cyber-Kill Chain.

Основные принципы Adaptive Defense

Предотвращение известных угроз

Поиск известных угроз не защитит от их вариантов или неизвестных атак, но его усиление дополнительными уровнями безопасности способно превентивно останавливать известные угрозы, когда их пытаются внедрить на конечной точке. Adaptive Defense 360 использует обширную коллекцию сервисов репутации для проактивной блокировки хакеров на этапе доставки с использованием данных из облака.

Обнаружение сложного вредоносного ПО и неизвестных угроз

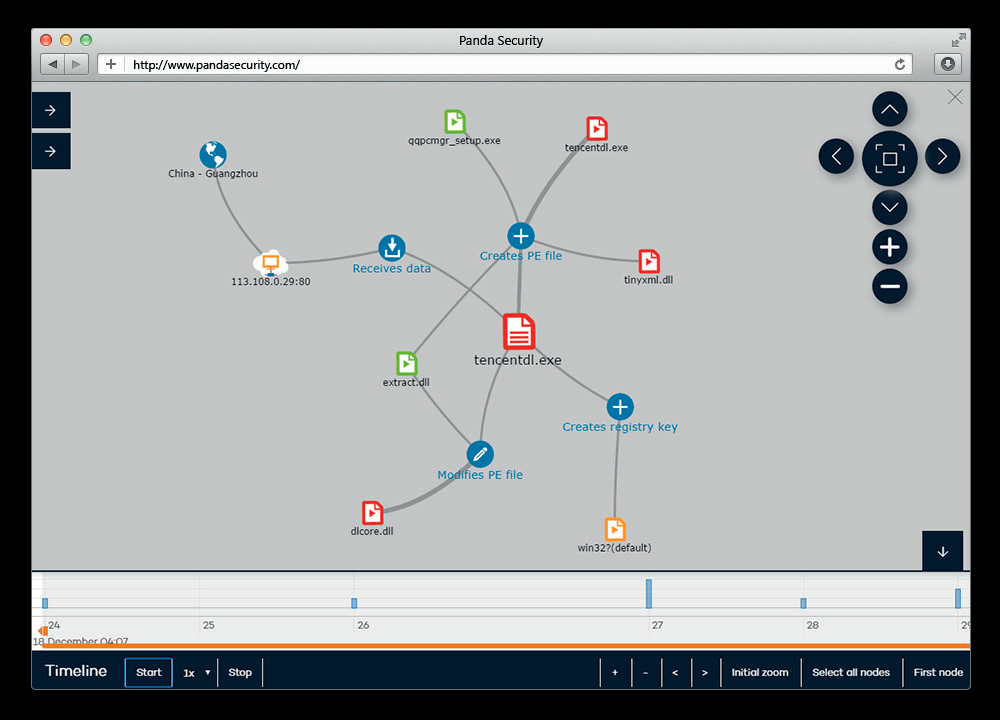

Adaptive Defense и Adaptive Defense 360 обнаруживают и блокируют неизвестное вредоносное ПО и направленные атаки благодаря модели безопасности, основанной на трех принципах: непрерывный глубокий мониторинг всех приложений, запущенных на конечных точках, автоматическая классификация процессов на конечных точках с использованием больших данных техник машинного обучения на облачной платформе, и возможность глубокого анализа поведения угрозы техническим экспертом в случае, если процесс не классифицирован автоматически.

Динамическое обнаружение эксплойтов [3]

На этапе заражения в расширенной модели Cyber-Kill Chain хакеры используют эксплойты для эксплуатации уязвимостей на уровне кода, благодаря чему они могут взломать приложения и системы, установить и запустить вредоносное ПО. Интернет-загрузки являются распространенным вектором для выполнения атак эксплойтами. Panda Adaptive Defense и Panda Adaptive Defense 360 предоставляют опции динамического анти-эксплойта для защиты от атак на приложения и память.

Panda Adaptive Defense и Adaptive Defense 360 обнаруживают и блокируют актуальные техники, используемые хакерами на этапе заражения (heap spraying, подмена стэка, ROP-атаки и модификации прав памяти...). Также эти решения динамически обнаруживают неизвестные атаки за счет мониторинга всех процессов, запущенных на устройствах, а с помощью корреляции данных через алгоритмы машинного обучения в облаке они способны останавливать любые известные и неизвестные попытки заражения.

Анти-эксплойтные технологии в Adaptive Defense останавливают хакеров на ранних стадиях внутренней атаки, обнаруживая момент компрометации надежного приложения/процесса.

Смягчение атаки

Защита конечных точек следующего поколения должна предотвращать и обнаруживать хакеров на различных этапах Cyber-Kill Chain, однако обнаружение должно сопровождаться быстрым смягчением атаки на ее начальных этапах.

Panda Adaptive Defense 360 автоматически и своевременно смягчает атаку, помещая на карантин вредоносные программы, останавливая скомпрометированные процессы или даже полностью выключая систему для минимизации ущерба.

Восстановление

Во время своего выполнения вредоносные программы часто создают, модифицируют или удаляют системные файлы и настройки реестра, а также меняют параметры конфигурации.

Эти изменения или остатки, которые могут остаться после, могут вызвать неисправности системы или даже «открыть дверь» для новых атак. Panda Adaptive Defense 360 восстанавливает конечные точки в свое устойчивое положение до заражения вредоносными программами.

Экспертная информация

Во время сильно меняющегося «пейзажа» угроз, их частоты появления, сложности и направленной природы хакеров, не может быть ни одной технологии безопасности, гарантирующей 100% эффективность, а потому должна быть возможность получения экспертной информации по каждой конечной точке в реальном времени для обеспечения полной видимости.

Сотрудники отделов информационной безопасности на предприятиях должны иметь внедренный план по борьбе с нарушениями работы систем отчетности, по взаимодействию с правоохранительными органами и пр.

Panda Adaptive Defense и Panda Adaptive Defense 360 предоставляют четкий и своевременный обзор вредоносной активности внутри организации. Такая видимость позволяет специалистам компаний по безопасности быстро оценивать масштабы атаки и предпринимать соответствующие действия.

В итоге сопоставление Adaptive Defense 360 с расширенной моделью Cyber-Kill Chain выглядит следующим образом:

Заключение

Мы видим все больше сложных угроз и все большее число атак. Пугает то, что любой человек может осуществить атаку благодаря демократизации технологий, черному рынку и инструментам с открытым кодом. Более того, любая компания является целью современных атак. А потому надо принять это как данность и совершенствовать политики безопасности, использовать более эффективные решения.

Т.к. хакерами движут деньги и прибыль, то мы должны сделать все, чтобы их атаки становились невыгодными или слишком дорогими. В большинстве случаев это остановит злоумышленников от дальнейших действий.

Кроме этого, необходимо фиксировать экспертную информацию для отслеживаемости атаки. В этом случае, мы сможем действовать более адекватно в соответствие с тем, откуда появились атаки, какие техники они использовали, какими были их действия, что они сделали, почему мы их не обнаружили ранее и т.д.

Все механизмы защиты должны быть направлены не только на предотвращение попытки запуска тех или иных угроз, но необходимо использовать механизмы для обнаружения, блокировки и устранения последствий любого типа атак прежде, чем они смогут полностью достичь своих конечных целей.

При подготовке статьи использовались следующие материалы:

• Lockheed Martin’s Cyber-Kill Chain: www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf

• Sean T. Mallon, Strategic Cybersecurity Leader & Executive Consultant, at Black Hat 2016: Extended Cyber kill chain

• Verizon Data Breach Investigations Report 2016: regmedia.co.uk/2016/05/12/dbir_2016.pdf

• Mitre’s Cybersecurity Threat-Based Defense

• Microsoft’s Security Development Life Cycle

• Gartner Research, G00298058, Craig Lawson, 07 April 2016

[1] Eric M. Hutchins,Michael J. Cloppert, and Rohan M.Amin, Ph.D.,lntelligence-Driven Computer Network Defense lnformed by Analysis of Adversary Campaigns and lntrusion Kili Chains.

[2] Атаки типа watering hole (водопой). Специфический тип направленной атаки, когда жертва принадлежит к определенной группе (организация, сфера деятельности или регион). В этой атаке хакер определяет набор веб-сайтов, которые часто посещают члены этой группы, и заражает один или несколько из них вредоносными программами. В конечном итоге, заражаются некоторые члены этой группы. Вредоносные программы, используемые в таких атаках, обычно собирают информацию о пользователе.

Название данного типа атаки связано с хищниками в природе, которые ожидают возможности атаковать свою жертву рядом с водопоем. Опора на веб-сайты, которым доверяют члены группы, делает такую стратегию весьма эффективной, даже при атаке тех групп, которые устойчивы к целевому фишингу (spear phishing) или другим формам фишинга.

[3] Динамическое обнаружение эксплойтов. Это инновационная технология компании Panda Security, основанная на мониторинге всех запущенных процессов на конечной точке или сервере и их анализе в облаке с помощью технологий машинного обучения (ML), ориентированных на обнаружение попыток применения эксплойтов к надежным приложениям.

Эта новая технология предназначена для остановки атак на рабочие станции и серверы на самых ранних этапах Cyber-Kill Chain. Сдерживание хакеров и затруднение их доступа к устройству до такой степени, что теряется экономический смысл атаки, будут препятствовать дальнейшим попыткам осуществления атаки. В конечном итоге, это значительно повысит уровень защиты.

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Консоль: demologin.pandasecurity.com

Логин: DRUSSIAN_FEDERATION_C14@panda.com

Пароль: DRUSSIAN#123

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц:

www.pandasecurity.com/russia/intelligence-platform/solutions.htm

Поделиться с друзьями

opanas

Да, Cyber-Kill Chain достойная попытка систематизировать/классифицировать угрозы по стадии и целям атаки. Сами его используем в коммерческом расширении для SIEM систем ArcSight, QRadar, Splunk.

А подскажите, кто автор трехуровневой схемы (внешняя, внутренняя, манипуляции цели)?

PandaSecurityRus

Автор термина Extended Cyber-Kill Chain, насколько мне известно, Sean T. Mallon.

У нас в конце статьи есть ссылка на его работу по этому вопросу.

d00kie

Ребята, я понимаю маркетинг и бла-бла-бла, но даже если так — переводить надо «более лучше». Тут даж глумиться над ML и прочим не хочется, ибо «конечные точки» и прочий перевод не дает сосредоточится на теме 8)

d00kie

Кроме неверного перевода, еще и логические неточности:

Этап 4. Заражение

exploitaion != infection. На этом шаге происходит эксплуатация уязвимости — ее тригера, что дает атакующему, допустим, уже выполнять код и перейти к следующему шагу — Installation (тут хоть перевод более менее норм). Вот как раз Этап 5. По сути и есть «заражение» — когда вредонос поселился. Сам факт эксплуатации еще не несет заражения (только часть, что шеллкод/ROP, но по сути это «сервисный» код атакующего, для последующего заражения, как раз)

Этап 3. Доставка

При чем там SQLi? Ведь SQLi это как-раз эксплуатация, а заначит шаг 4…. «Доставкой» при этом будет GET/POST запрос c телом эксплойта — SQLi (ну если на примере типового ВЕБ).

PandaSecurityRus

Да, в оригинале стоит Exploitation.

По идее это «Эксплуатация».

В данном контексте это использование эксплойта.

Можно было оставить «Эксплуатация», но данный термин, возможно, будет с первого взгляда не совсем понятен всем читателям.

Проверив ряд публикаций в России по данной тематике, увидели, что для данного этапа используется и слово «Заражение» (видимо, по таким же причинам).

Поэтому решили использовать «Заражение», а в тексте уже расшифровать.

SQL-injection — это техника, в которой злоумышленник использует уязвимость в коде приложения для отправки SQL-выражений в БД.

Такая техника может использоваться на различных этапах:

— она может использоваться на этапе разведки, изучая слабые места на публичных веб-сайтах для получения информации, которая позволяет точно определить, какой тип системы отвечает. Иногда хакеры используют метод, известный как «time-based blind SQL injection», которая позволяет остановить БД на определенный период времени и исполнить внедренные запросы. Это позволяет, например, провести достаточно простой тест на определение присутствия уязвимости

— она может использоваться на этапе доставки, внедряя SQL-команды в движок БД. Используя синтаксис и возможности языка SQL, злоумышленник может повлиять на запрос, переданный базе данных, для того, чтобы получить контроль над базой данных или запущенным приложением.

— она может использоваться на стадии заражения (эксплуатации) с помощью «error-based SQL injection», когда хакер заставляет базу данных выполнить операцию, которая приведет к ошибке, а затем проверяет сообщение об ошибке, чтобы получить дополнительную информацию, которая может быть использована для создания рабочего эксплойта с корректным синтаксисом, предназначенного для извлечения чувствительной информации.

d00kie

Про перевод, очень режет глаз, почти до крови:

* «пейзаж» угроз

«ландшафт угроз», говорят у нас…

* конечная точка

На русском нет дословного перевода, говоря о EndPoint — «конечное устройство .[пользователя]», может было бы более читабельно, а так «рабочая станция»…

* боковые перемещения внутри сети

Я догадался, про что это, но звучит грязно.

* подозревать атаку

а? А есть английский текст оригинала?

* охоте за угрозами

Theat Hunting лучше не переводить так дословно…

* 99% образцов угроз «живут» не более 58 секунд!

Это перевод, ВНИМАНИЕ: 99% of malware hashes are

seen for only 58 seconds or less

Мда…

Ладно, смотрите сами…

PandaSecurityRus

Благодарим Вас за внимательное прочтение и то, что обратили внимание на ряд моментов, которые на Ваш взгляд, являются неточностями.

Да, Вы правы. Кстати, этот термин «ландшафт угроз» мы также использовали в статье.

Почему здесь оказался «пейзаж»… Наверное пропустили.

На самом деле, тут можно подискутировать :)

Дело в том, что «конечная точка» — это термин, который уже устоялся в русском языке.

Причем это достаточно стандартный термин, который используется в математике, медицине, ИТ и многих других сферах.

Если же говорить про ИТ, то на наш взгляд конечная точка — это не только рабочая станция, но и сервер (а этот термин часто идет отдельно от термина «рабочая станция»), различные мобильные устройства и пр. Т.е. это скорее «конечное устройство» (как Вы правильно заметили сперва), чем просто «рабочая станция» (т.е. шире).

Т.к. «конечная точка» уже достаточно часто встречается в нашем языке, мы используем такой термин.

А какой Ваш вариант фразы «lateral movement»?

В оригинале это звучит как «suspecting the attack»

наверное, корректнее было бы сказать «предполагать атаку» или «ожидать атаку»

В данном случае говорится о том, что 58 секунд — это время между первым обнаружением хэша и последним обнаружением этого хэша.

Получается, что достаточно часто осуществляется переупаковка и хэши меняются

возможно, угроза как таковая — одна, но ее образцов (вариаций) много.

поэтому и получается, что каждый такой образец «живет» 58 секунд

Уточните, пожалуйста, что на Ваш взгляд тут некорректно?

d00kie

* «конечная точка» — такое есть только в таких «прямых» переводах от западных маркетинговых брошюр. А вот «конечное устройство», «рабочие станции», или даже «автоматизированное рабочее место» — более понятны нашему уху (в данном случае моему, не буду говорить за всех).

* «lateral movement» — лучше или раскрывать, использовать аналоги по смыслу в зависимости от контекста. Например на картинке (Фактор 1. Эволюция атак) это выглядит совсем непонятно.

* «suspecting the attack» — английский более лаконичный язык. Имеется ввиду «подозревать, что происходит/происходила атака».

А «подозревать атаку» — плохо читается… потому что я не знаю в чем эту атаку конкретно подозревают 8)

* про 58 секунд — ну вот читая оригинал, я это понимаю, а в русском это не так очевидно стало, то есть пришлось прочитать дважды. Хотя бы потому что «образцы угроз» и «malware hashes» — это не явный перевод, ну и вообще «образец угрозы» — так не очень звучит. Конечно можно сказать что threat ~ malware, но одинаковая malware с разным хэшом это все та же одна угроза? или это две разные угрозы? Ну тут просто вопросы интерпретации, и понятно, что все равно читатель догадается, но это просто не совсем удобно и корректно.

Yugoslavskiy

lateral movement — горизонтальное продвижение

DaSte

Я один увидел в экране «своевременном обзоре вредоносной активности внутри организации» некое существо с длинным хвостом и рогами убегающим держа в руке шпагу?