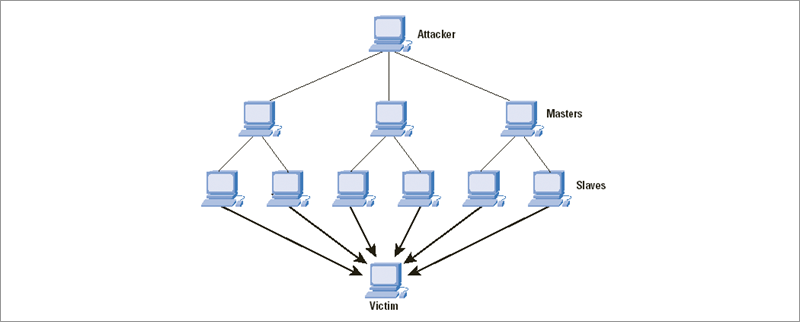

Рост киберпреступности повлёк за собой широкое использование DDoS-атак со всеми вытекающими последствиями. DDoS (Distributed Denial of Service) – одновременная атака системы с большого количества компьютеров – обычно имеет целью затруднить или сделать невозможным доступ пользователей к веб-сайту или интернет-сервису. Простота проведения DDoS-атак делает этот способ доступным даже для рядового программиста, который не имеет большого опыта подобной деятельности. Да и стоит «услуга DDoS» совсем недорого: по данным Arbor Networks, атака, способная «положить» сайт небольшой компании на неделю, обойдётся примерно в 150 долларов.

Насколько распространено это явление? В последнем отчёте Arbor Networks отмечается, что дата-центры и облака стали крупной мишенью для DDoS-атак. В прошлом году около 70% респондентов, пользующихся услугами ЦОД, сообщили, что столкнулись с DDoS-атаками. Одновременно зарегистрировано большое количество атак мощностью свыше 100 Гбит/с. Такие «мероприятия» уже слишком дороги для рядового злоумышленника, их обычно организуют «заказчики», всё чаще – в политических целях. Значительная часть зарегистрированных инцидентов была направлена на отказ работы приложений – такие атаки теперь наблюдаются регулярно.

За 2014 год в мире были атакованы две трети ЦОД. Финансовые потери от DDoS-атак понесли 44% ЦОД. При этом DDoS-атаки достигали мощности 400 Гбит/c. Также от злоумышленников пострадали 29% облачных сервисов.

DDoS в России

Сложность выявления киберпреступников, совершающих DDoS-атаки, подчас создаёт у них чувство безнаказанности. В России «задидосить конкурента» стало своего рода национальным видом спорта. Если набрать в поисковике «заказать DDoS-атаку», можно получить около десятка ссылок: множество веб-сайтов поясняют, как её заказать, сколько она стоит и пр. Сегодня массированным атакам подвергаются ресурсы даже крупных российских компаний. Достаточно вспомнить серию DDoS-нападений на веб-сайты ведущих российских банков, включая «Альфа-Банк», «Газпромбанк», ВТБ, Сбербанк и Центробанк России. А с началом украинского кризиса число DDoS-атак на ресурсы российских организаций выросло в разы. Необходимость защиты информационных ресурсов от DDoS-атак перестает быть частной проблемой и приобретает национальный характер.

Нередко DDoS-атаки совершаются с использованием ботнетов. По данным «Лаборатории Касперского», в России в первом квартале 2015 года их число увеличилось по сравнению с предыдущим аналогичным периодом и составило почти 1400. Россия заняла четвёртую позицию в рейтинге стран, веб-ресурсы которых чаще всего оказывались под прицелом организаторов DDoS-атак. Всего же в первом квартале 2015 года киберпреступники совершили более 23 тысяч DDoS-атак с применением ботсетей на ресурсы в 76 странах. Хотя преступники не ограничивают свой арсенал для DDoS-атак одними ботнетами, этот инструмент остаётся одним из самых распространённых и опасных.

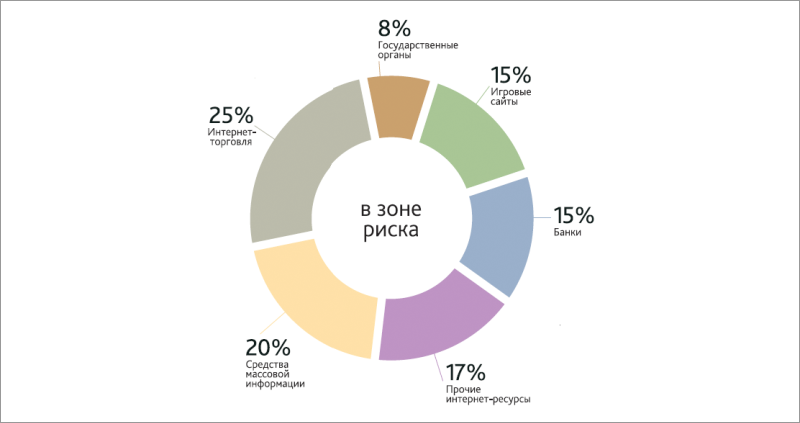

Механизмы подавления информационных ресурсов используются сегодня в самых разных целях, в том числе политических и как инструменты конкурентной борьбы или шантажа. Их жертвами становятся интернет-магазины, туроператоры, государственные предприятия, интернет-СМИ, соцсети, компании финансового сектора, провайдеры, предоставляющие услуги доступа в интернет. В таких условиях превентивная защита от DDoS-атак становится обязательной. Ведь последствием таких атак может стать серьезный материальный или репутационный урон – упущенная прибыль, отток клиентов, ухудшение имиджа компании. Поэтому противодействие атакам DDoS остается острым вопросом для компаний из банковского, телекоммуникационного, государственного секторов и целого ряда организаций из различных отраслей и разных видов деятельности.

Организации и отрасли, наиболее подверженный риску DDoS-атак (по данным «МФИ-Софт»)

Защита ЦОД – спокойствие клиента

DDoS-атаки могут быть направлены на «забивание» каналов связи, насыщение их полосы пропускания, что усложняет доступ пользователей к веб-ресурсу. Для подобных атак используются различные виды флудов: UDP, ICMP и другие потоки сфальсифицированных пакетов. Мощность атак может составлять сотни Гбит/с – это способно нарушить работу даже достаточно крупного ЦОД.

Целью DDoS-атаки могут стать ресурсы системы, что приводит к снижению её производительности. Например, атаки на уровне протоколов нацелены на имеющиеся оборудовании ограничения оборудования или уязвимости различных протоколов. Межсетевые экраны, балансировщики нагрузки «забиваются» паразитными пакетами, в результате чего сетевые системы не успевают обрабатывать легитимный трафик. Либо используются уязвимости ПО, что позволяет злоумышленникам менять конфигурацию и параметры системы. Подчас такие атаки приводят к неработоспособности какого-либо приложения или ОС в целом. В последние годы данный тип атак становится преобладающим.

При построении системы сетевой безопасности важно учитывать современные угрозы и особенно направленные и DDoS-атаки. Если оператор ЦОД не обладает достаточным опытом и специальными техническими средствами для борьбы с этим явлением, DDoS-атака может вызвать недоступность его сетевых устройств и ИТ-инфраструктуры его клиентов. Внедрение услуг защиты от DDoS-атак в ЦОД – гарантия стабильной и надежной работы приложений и ресурсов заказчиков.

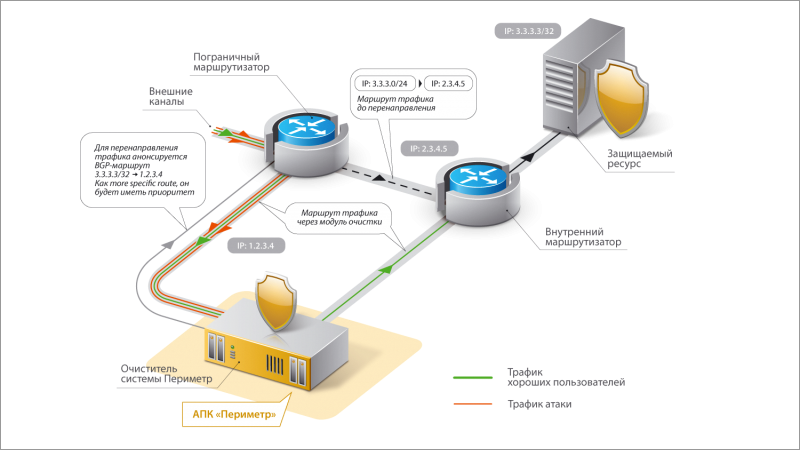

Предлагаемая компанией SAFEDATA с осени 2012 года услуга «Защита от DDoS» обеспечивает защиту и отражение различных DDoS-атак на базе программно-аппаратного комплекса «Периметр» от «МФИ-Софт», российского разработчика решений для защиты сетей связи. «Периметр» – система операторского класса, одно из самых высокопроизводительных решений на рынке систем защиты от DDoS, причем его можно наращивать.

Доступность веб-сервисов и их бесперебойная работа гарантируется в соответствии с заключенным с клиентом SLA.

Как это работает?

Принцип работы АПК «Периметр» на пограничном маршрутизаторе.

Система отслеживает сетевой трафик в режиме реального времени, выявляя вредоносную активность и позволяя подавлять сложные DDoS-атаки. Ведь DDoS-атаки постоянно усовершенствуются, а злоумышленники могут в ходе атаки менять принцип воздействия на атакуемый сервер.

«Периметр» обеспечивает мониторинг трафика, его фильтрацию, способствует обнаружению сетевых атак различного типа, предупреждает об аномалиях в сети и подавляет их. Защищаемый трафик отслеживается на наличие аномалий: в случае их выявления клиент информируется о возможной DDoS-атаке. Использование такого комплекса позволяет оператору связи или владельцу ЦОД поддерживать качество предоставляемых услуг, непрерывность бизнес-процессов, а также снизить риски финансовых и репутационных угроз клиентам.

Для обнаружения аномалий трафика система в режиме реального времени анализирует трафик, проходящий через маршрутизаторы, фильтрует его, причем используются высокопроизводительные методы фильтрации трафика на уровне стека TCP/IP и на уровне приложений (HTTP, DNS, SIP и т.д.). Для фильтрации сетевого трафика и подавление атак на уровне приложений система взаимодействует с оборудованием оператора, таким как маршрутизаторы или межсетевые экраны.

«Периметр» очищает трафик от паразитных пакетов, не препятствуя доступу легитимных пользователей, позволяет обеспечить надежную защиту, реализует фильтры, достаточные для отражения любых DDoS-атак. Комплекс может использоваться как крупными проектами и организациями для защиты своих собственных ресурсов, так и интернет/хостинг-провайдерами, дата-центрами и другими операторами для защиты ресурсов клиентов. Важно, что «Периметр» – решение российского производителя, следовательно, есть гарантия конфиденциальности и защиты коммерческой информации оператора, круглосуточная русскоязычная сервисная поддержка. Наконец, такое решение, выполненное базе отечественных разработок, соответствует требованиям местных регуляторов.

В данной статье использованы материалы компании «МФИ-Софт», описывающие возможности системы «Периметр».

Наши предыдущие посты:

– Обзор и тестирование СХД IBM FlashSystem 820

– Персональные данные: dura lex, sed lex

– ЦОД SAFEDATA: три в одном. Хроники миграции

Комментарии (15)

AlexBin

09.06.2015 12:32+9Мне одному кажется, что в пункте «Как это работает?» написано только «Это работает хорошо», но не написано, как же оно работает?

То есть все пункты этого раздела кричат одну и ту же фразу «Установите наш девайс, и все станет хорошо». На хабре я ожидал увидеть описание каких-то технологий статистического анализа, нейросетей или каких-то умных аппаратных фильтров.

Mark101

09.06.2015 12:58+4У вас на сайте написано «Максимальная производительность комплекса защиты SAFEDATA -10 Гбит/с паразитного трафика.» Это даже не смешно. Современный DDoS-атаки существенно превышают этот показатель. Мощность атаки в 20-40 Гбит/с сейчас уже является абсолютно обычной, и с каждым годом этот показатель удваивается, хотя не редки атаки и в 100 Гбит/с.

Для сравнения защита Voxility позволяет выдерживать атаки до 500 Гбит/с.

Han_Solo Автор

09.06.2015 14:31-5«Защита от DDoS» — это дополнительная услуга SAFEDATA для обеспечения надежной работы Интернет каналов наших клиентов. Атаки мощностью до 100Гбит/с действительно уже происходят в Интернет, о чем справедливо и указано в материале. Однако решение, готовое справляться с атаками столь высокой мощности, оказывается пока очень дорогостоящим по цене и не будет востребовано большинством заказчиков коммерческих дата-центров. Чтобы размышлять об отражении атак такой мощности (100Гбит/с) стоит прежде подумать, а есть ли вообще у заказчика каналы связи с соответствующей полосой пропускания, связывающие с дата-центром…

Для клиентов, которые готовы приобрести более мощную (и дорогую) DDoS-защиту, мы можем предложить более производительное решение. Но это уже отдельная тема.

ximaera

09.06.2015 14:50+2> Атаки мощностью до 100Гбит/с действительно уже происходят в Интернет

До 100 Гбит/с они были два года назад, теперь они уже за 100.

> Однако решение, готовое справляться с атаками столь высокой мощности,

> оказывается пока очень дорогостоящим по цене

Само собой, если «Периметр» или Arbor на полосу в 100-200 Гбит/с покупать, мало не покажется :-)

Но это всё же не ответ на вопрос. Проблема в том, что атака в 30 Гбит/с для злоумышленника ничуть не сложнее, чем атака в 10 Гбит/с. Технические сложности (опять же, преодолимые) по ряду причин начинаются где-то от 40-50 Гбит/с. Атаки в 10-15 Гбит/с — это реалии 2010 года.

> Чтобы размышлять об отражении атак такой мощности (100Гбит/с) стоит

> прежде подумать, а есть ли вообще у заказчика каналы связи с

> соответствующей полосой пропускания, связывающие с дата-центром

А зачем такие каналы заказчику? Вы же трафик в датацентре хотите фильтровать, вот у датацентра в таком случае и должны быть соответствующие каналы для внешней связи. Между ДЦ и заказчиком достаточно иметь полосу, примерно равную расчётной легитимной полосе, 200 Гбит/с, как правило, там не требуется :-)

JDima

09.06.2015 13:11+5Мощность атак может составлять сотни Гбит/с – это способно нарушить работу даже достаточно крупного ЦОД.

Максимальная производительность комплекса защиты SAFEDATA -10 Гбит/с паразитного трафика.

То есть это решение вообще не защищает от тех атак, которыми пугает первая половина статьи?

ximaera

09.06.2015 13:21+3А это, кстати, классические грабли маркетологов в этой индустрии. Я ещё в 2011 году смеялся над LETA:

Если в 2005 году самая крупная зарегистрированная DDoS-атака составляла всего 3,5 Гбит/сек, то на сегодня объем передаваемых при проведении атаки данных увеличился до 80 Гбит/сек – мощности, достаточной атакующей стороне для воздействия даже на сети национального уровня.

LETA и Group-IB обеспечивают защиту от DDoS мощностью до 28 гигабит в секунду (мировой уровень)

Годы идут, ничего не меняется :-)

arelay

09.06.2015 14:05+4Статья собрана из кусков нескольких других статей. Не вся, конечно же, но ярко видны куски статей, которые по долгу службы приходилось читать.

Так может место данному посту в гиктаймс?

cyberspirit

09.06.2015 15:00+1Ну и что? Ничего нового для себя не почерпнул, хотя написано красиво плюс графики оригинальные, куда ж без них. Я такое в каждой второй рекламе про сервисы antiddos читаю А где специфичная техническая информация?

RicoX

10.06.2015 08:52+210 гигабит, на сегодня это защита от DoS, но не от DDoS, сначала пишите про объемы атак на сегодня и как это дешево, а потом предлагаете железку, морально устаревшую минимум на 5 лет, нет технических подробностей анализа (фильтры подгружаются с облака или какая-то система самообучения, если подгружаются как часто обновляется и т.п.), нет статистики ложных срабатываний, да и вообще статистики работы по типам DDoS, что важно, одно дело резать SYN флуд, другое направленную атаку на протокол, третье на приложение, разная мощность и очень разные фильтры нужны. Нет сравнения с конкурентами, вся статья умещается в одной фразе: «Покупайте наших слонов», перенесите на GT, на хабре не место маркетинговому шлаку.

PavelMSTU

10.06.2015 10:39Вопросы:

1) на счет диаграммы «Организации и отрасли, наиболее подверженный риску DDoS-атак (по данным «МФИ-Софт»)» — за какой период времени? Как считали?

2) «За 2014 год в мире были атакованы две трети ЦОД. Финансовые потери от DDoS-атак понесли 44% ЦОД. При этом DDoS-атаки достигали мощности 400 Гбит/c. Также от злоумышленников пострадали 29% облачных сервисов.» 2/3 ЦОД во всем мире? В России?

Как вы поняли, что 44% понесли убытки? Кто и как мерил мощность?

3) "Периметр» очищает трафик от паразитных пакетов, не препятствуя доступу легитимных пользователей, позволяет обеспечить надежную защиту, реализует фильтры, достаточные для отражения любых DDoS-атак. " Можно поподробнее?

4) Чем хуже / лучше ваш продукт по сравнению с продуктами конкурентов?

Han_Solo Автор

10.06.2015 11:44Параметры очистки трафика системой «Периметр» по типам наиболее распространенных атак.

safedata.ru/upload/files/traffic.png

apkotelnikov

10.06.2015 13:00В этих параметрах не хватает самого главного — процента False Positive. Ну и опять таки, вот например для UDP Flood заявлено блокирование 90% атаки, то есть при атаке хотя бы в 10G (тот же DNS Amplification дает усиление 80+, с собственным каналом 1Gb/s получим атаку до 80G) до конечного ресурса «долетит» 1Gb/s атаки. Ресурс, как приложение/платформа не пострадает, но подключение единичного выделенного сервера…

А в статье неплохо бы поправить явное несоответствие —Для обнаружения аномалий трафика система в режиме реального времени анализирует трафик, проходящий через маршрутизаторы, фильтрует его, причем используются высокопроизводительные методы фильтрации трафика на уровне стека TCP/IP и на уровне приложений (HTTP, DNS, SIP и т.д.).

. Анализ трафика на уровне приложения на маршрутизаторе? Тогда, согласно приведенной схеме, весь трафик проходит через «Очиститель» у которого производительность 10Gb/s согласно информации на сайте.

ximaera

10.06.2015 13:09Не нашёл в схеме атаки типа «NTP Amplification». Она считается нераспространённой или вы от неё не защищаете?

blog.cloudflare.com/technical-details-behind-a-400gbps-ntp-amplification-ddos-attack

gonzazoid

хороший рекламный буклет.

А для статьи на Хабре(сугубо по моему скромнейшему мнению) не хватает:

сравнения с существующими аналогами (да, аналоги — ваши конкуренты, но если я, как потенциальный покупатель, не найду информацию у Вас — я пойду искать ее в другом месте, и в итоге мои деньги тоже могут остаться в другом месте)

как происходит подключение к вашей услуге — это добро должно стоять у меня или же трафик переключается на вас?

в какой момент надо подключаться? можно ли прийти к Вам уже под дидосом?

Как вы анализируете трафик? как отсеиваете? каков процент false positive?

На что обратить внимание разработчикам систем для облегчения интеграции с вашим комплексом.

Какие интеграции уже были проведены (без раскрытия персоналий, только технические детали), какие подводные камни были выявлены.

Ну и много всего того, что делает статью интересной для технаря.