Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.Схожим образом поступает новый троянец-вымогатель ExPetr, который вроде бы Petya, да не совсем он. Распространяясь как чума, он навел шороху в 150 странах. Один из векторов распространения, но не единственный – сладкая парочка EternalBlue и DoublePulsar, от которой многие так и не удосужились запатчиться после WannaCry.

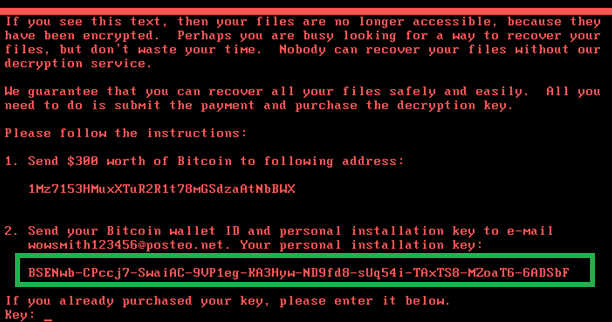

Так вот, о чем я. При внимательном рассмотрении оказалось, что ExPetr никакой не вымогатель, и самый натуральный стиратель данных. Восстановление зашифрованных данных не предусмотрено и невозможно.

Старый добрый Petya генерил для каждой жертвы идентификатор, который надо было отправить вымогателям после уплаты выкупа. Именно из него мошенники вычисляли ключ, который возвращали жертве, чтобы она могла восстановить свои файлы. И ExPetr показывает жертве идентификатор, вот только заведомо бесполезный – просто рандомный набор цифр. Никто ничего расшифровывать не собирался изначально.

Тут возникает резонный вопрос, зачем было городить огород с требованием выкупа и маскироваться под относительно мирного Petya? Возможно, это не особо хитрая попытка скрыть, что за новой эпидемией стоят не простые парни с раена, пытающиеся подзаработать на халявном эксплойте, а кто-то гораздо более злобный, и не нуждающийся в деньгах. Правда, кое-какие деньги авторы ExPetr все-таки заработали.

Разработан способ обхода защиты ядра Windows 10

Новость. Исследование. Как известно, Windows 10 обзавелась рядом хороших, годных защитных функций. Одна из них, это PatchGuard, извела руткиты практически на корню. Но ребята из CyberArk утверждают, что ждать осталось недолго, так как они уже придумали способ беспалевного запуска кода в пространстве ядра Windows 10.

Проблема кроется в замечательной технологии Intel PT (Processor Trace), которая позволяет секьюрити-продуктам отслеживать поток команд, исполняемый процессором, чтобы моментально определять возможную атаку. Задумка отличная, но CyberArk смогли использовать PT для запуска своего кода в пространстве ядра. Они, конечно, отрепортили все это в Microsoft, но получили ответ, что все это ерунда, так как для использования уязвимости нужны админские права. А раз так, то это уже и не уязвимость, ибо админу и так позволено на машине все, и если таковым стал злоумышленник – туши свет, сливай воду.

Проблема кроется в замечательной технологии Intel PT (Processor Trace), которая позволяет секьюрити-продуктам отслеживать поток команд, исполняемый процессором, чтобы моментально определять возможную атаку. Задумка отличная, но CyberArk смогли использовать PT для запуска своего кода в пространстве ядра. Они, конечно, отрепортили все это в Microsoft, но получили ответ, что все это ерунда, так как для использования уязвимости нужны админские права. А раз так, то это уже и не уязвимость, ибо админу и так позволено на машине все, и если таковым стал злоумышленник – туши свет, сливай воду.И все же это не совсем так. Даже троянца с админскими правами можно задетектить и уничтожить. Но эксплойт от CyberArk позволяет исполнять код абсолютно незаметно для любых защитных систем. Вполне возможно, что нечто подобное какие-то плохие парни давно используют, только поймать их на этом будет очень и очень сложно.

В Malware Protection Engine снова нашли RCE

Новость. Исследователям из Google Project Zero, похоже, понравилось препарировать защитный движок от Microsoft. Уже третий раз за последние месяцы в нем найдена уязвимость, позволяющая удаленно запускать произвольный код.

Проблема кроется в x86-эмуляторе, на котором MsMpEng прогоняет недоверенные PE-файлы. Оказалось, что разработчики Microsoft оставили торчать наружу один из вызовов API эмулятора, причем не случайно, а «по ряду причин». Хитрый Тевис Орманди из Project Zero смог использовать это в хитросварганенном файле, при сканировании которого в эмуляторе возникает повреждение памяти, что, согласно Microsoft, позволяет «запускать код, устанавливать программы, изменять данные, создавать новые учетные записи».

Типовой сценарий атаки выглядит примерно так же, как и в прошлые разы с уязвимостями MsMpEng: жертва заходит на сайт, который подсовывает ему хитрый файл, или получает этот файл по почте или через мессенджер. MsMpEng его автоматически сканирует, и управление системой получают те, кто не надо.

Напомню, что дырявый MsMpEng содержится в Microsoft Endpoint Protection, Microsoft Forefront Endpoint Protection, Windows Defender и Microsoft Intune Endpoint Protection, однако уязвимость присутствует лишь в 32-битной версии движка.

Древности

«Astra-498, -510, -521»

Резидентные неопасные вирусы. Поражают SYS-файлы текущего каталога при каждом вызове функции DOS FindFirst. Записываются в конец файлов, у которых изменяют только адрес подпрограммы прерывания (interrupt). Свою TSR-копию записывают в таблицу векторов по адресам 0020:xxxx. Перехватывают int21h.

Содержат текст «(5)» и, в зависимости от версии вируса, одну из строк: «© AsTrA, 1990, JPN», «(С) AsTrA, 1990», «© AsTrA, JPN». Выводят на экран фразы «I like cold flavor !», «I like fragrant smell of flower!» или «I like a flower’s smell!».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 26.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями