Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.

Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.Конечно, откровенного использования кусков кода в ExPetr не наблюдается, авторы постарались не спалиться. Но программистский почерк так просто не замаскируешь.

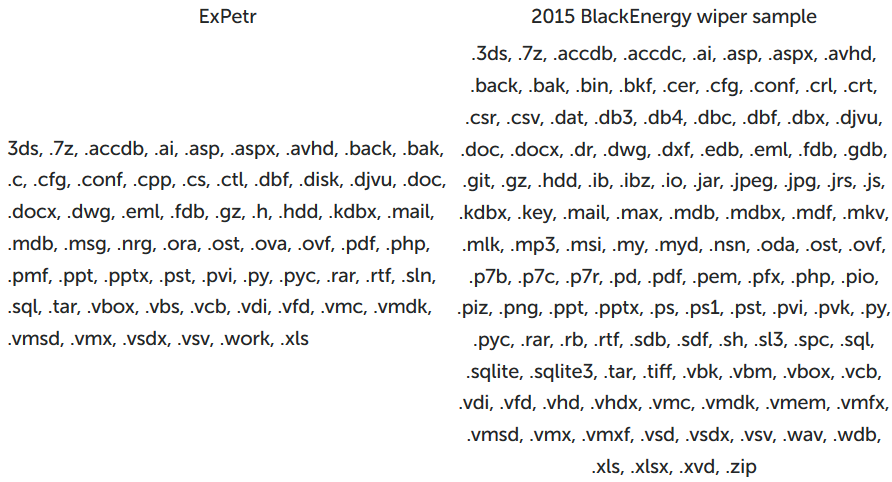

Сначала аналитики сравнили списки расширений шифруемых файлов. На первый взгляд не очень похоже – BlackEnergy работал со значительно большим разнообразием файлов, – но если приглядеться, сходство все-таки есть. Типов расширений существует множество, и из них можно собрать бесконечное число разных списков, а тут налицо явные пересечения по составу и форматированию.

Второй характерный признак – формат хранения списка расширений. И там и там расширения разделяются точкой. Само по себе это ничего не доказывает, но дало повод копать глубже.

Еще несколько схожих участков кода нашлось с помощью автоматического сравнения. Так, в коде поиска файлов с расширениями из списка в обоих семплах обнаружилось использование функции сравнения строк wcscmp для проверки, не равно ли имя файла символу текущей директории ‘.’. Снова ничего из ряда вон выходящего, но и это пошло в копилку признаков.

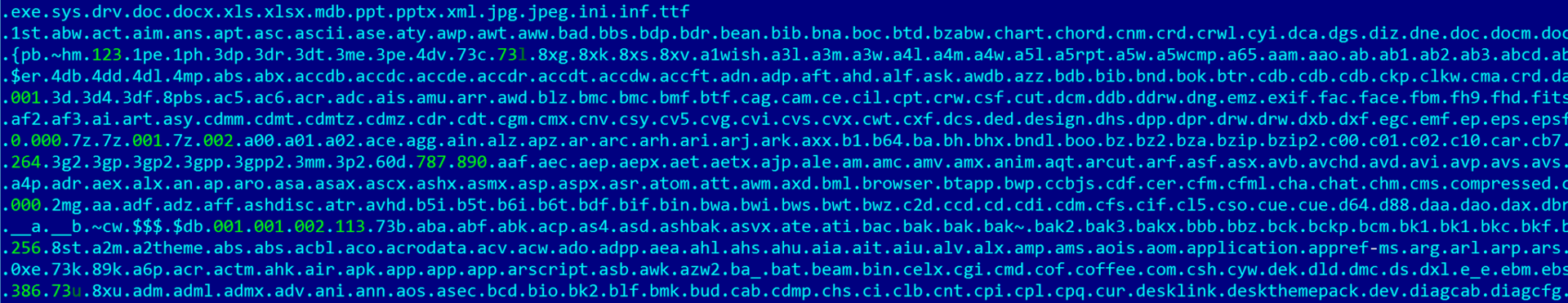

Исследователи нашли еще несколько строк, присутствующих и в ExPetr и в семпле из BlackEnergy:

— exe /r /f

— ComSpec

— InitiateSystemShutdown.

Вообще ничего необычного, скажете вы. Верно, но из этих ничего не доказывающих совпадений GReAT составили правило для YARA, и вот что выяснилось после его применения к нашей огромной коллекции вредоносных семплов. Каждое отдельное условие из этого правила срабатывает на очень многих файлах, но правило целиком отлавливает лишь два из них – ExPetr и BlackEnergy. Не доказательство, но очень убедительный аргумент в пользу наличия родственных связей этих семплов.

Большинство сайтов в Интернете не поддерживают технологии безопасности

Новость. Исследование. Вендоры браузеров регулярно докладывают о внедрении новых технологий, каждая из которых должна по идее перекрывать кислород подлым хакерам и защищать простых пользователей. А воз и ныне там: атаки через веб-сайты, фишинг, кража кукисов по-прежнему процветают, как будто ничего не происходит. И всё им как, с гуся вода.

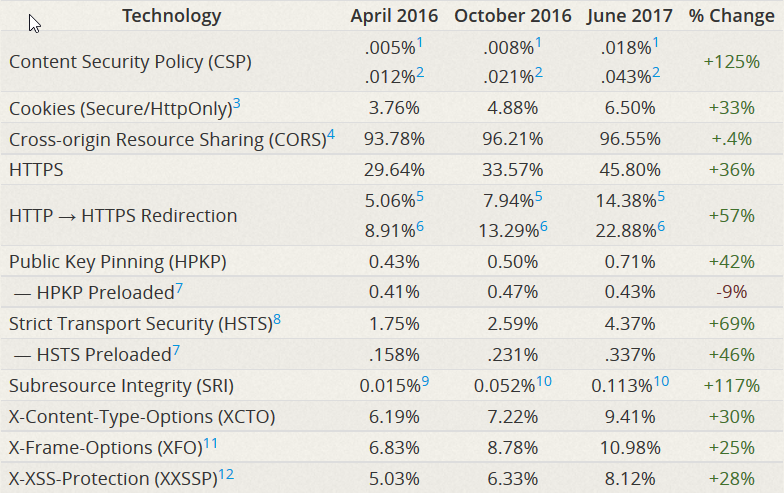

А причина, между тем, очевидна – многие модные технологии, появляющиеся в браузерах чуть ли не ежемесячно, требуют поддержки на стороне сайтов. И с этим традиционно все плохо – админ не проснется, пока его площадку не взломают и не рассадят тысячам ее посетителей троянца-банкера или чего похуже. Судя по результатам исследования Mozilla Foundation, таких несознательных админов аж 93.45%.

Эту цифру они получили следующим образом: взяли верхний миллион сайтов из рейтинга Alexa, и проверили поддержку ИБ-технологий, вроде CSP, CORS и HPKP. Результаты, мягко говоря, не обрадовали – 9 из 10 сайтов получили низшую оценку (F), то есть безопасность пользователей администрацию популярных сайтов по большому счету не интересует.

Однако есть и едва заметный положительный тренд: по сравнению с прошлогодним исследованием, F-сайтов стало на 2,8% меньше. То есть еще каких-нибудь 34 года (при сохранении той же динамики), и веб станет безопасным!

В Linux закрыли RCE-баг

Новость. Из Canonical сообщают, что запатчили в Ubuntu уязвимость, позволявшую обрушить систему или заставить ее выполнить код посредством сконструированного DNS-ответа. Проблема крылась в systemd-resolved, системном DNS-резолвере в Убунте и еще нескольких дистрибутивах.

Хорошо уже хотя бы то, что DNS-записью эту дыру не поэксплуатировать, нужно прислать резолверу хитрый TCP-пакет, при обработке которого демон сплющит буфер до настолько малого размера, что данные из DNS-ответа попадут за его границы.

Хотя Canonical присвоила багу высокую степень угрозы, ситуация выглядит не очень страшно. Для эксплуатации этой уязвимости требуется заставить систему обратиться к вредоносному DNS-серверу, что уже само по себе успех. Зато она присутствует в Ubuntu с июня 2015 года (в systemd, начиная с версий 223). И в силу того, что systemd идет еще и с дистрибутивами Debian, Fedora и openSUSE, баг стоит поискать и там. Впрочем, Федора уже запатчилась.

Древности

Семейство «Ieronim»

Резидентные неопасные вирусы, записываются в .COM-файлы (кроме COMMAND.COM) при их загрузке в память. В зависимости от своей версии вирусы внедряются либо в конец, либо в начало файла Примерно раз в час выводят текст типа «Mulier pulchra est janua diaboli, via iniquitatis,scorpionis percussio. St. Ieronim». Помимо этой, содержат строку «comcommand». Перехватывают int 8, 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 32.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (7)

k_mikhail

08.07.2017 14:36И в силу того, что systemd идет еще и с дистрибутивами Debian, Fedora и openSUSE, баг стоит поискать и там.

https://www.suse.com/security/cve/CVE-2017-9445/:

"Note from the SUSE Security Team: The resolved component of systemd was so far not shipped, so neither SUSE or openSUSE distributions are affected by this problem."

sergey-b

08.07.2017 16:23Если бы производители браузеров заботились о безопасности пользователей, они бы позволили настраивать политики просмотра содержимого сайта самим пользователям.

Основные проблемы с новыми технологиями безопасности заключаются в том, что все хотят торговать не своими услугами, а клиентами, пришедшими за этими услугами. Грубо говоря, сайт бесплатно показывает клиентам фотографии няшных котиков и заодно продает другим, более платежеспособным клиентам, просмотры рекламы, статистику и персональные данные. Именно поэтому на большинстве сайтов открывается куча айфреймов, запускается множество левых скриптов, и простой пользователь не может их сам заблокировать.

Дайте мне нормальный браузер, и я сам настрою в нем, чтобы при открытии сайта instabook.com не загружалось ничего, кроме скриптов из домена instabook.com, и доступ к кукам в яваскрипте отключу. А если что-то из-за этого перестанет работать, браузер пусть аккуратно покажет, в чем проблема. Но нет, мы будем создавать новые «технологии безопасности» и ждать, когда все сайты на них перейдут.

daocrawler

09.07.2017 03:15Kaspersky_Lab, мы ежедневно сканим топ 1м от Алексы, давайте для вас засечём что-нибудь интересное по безопасности?

Ivan_83

1. Все отсортированные списки расширений будут похожи.

Остальное тоже как то слабовато=притянуто.

2. Как же вы задрали с безопасностью сайтов.

Не нужна она в 99% сайтов, вообще.

Единственное за чем должен следить добропорядочный админ сайта так это за тем чтобы на сервере был только его код и его файлы, чтобы не раздавать чужие троянцы (а только свои :) ), не показывать чужую рекламу, не майнить кому то ***койны.

Банки и прочие вещи связанные с финансами напрямую, может халявные почты.

Всяким форумам, магазинам, чатегам, хомпагам, бложикам, новостным сайтам, социалкам, сайту с погодой это нафик не впёрлось, пусть хоть по HTTP 1.0 работают, всем плевать.

Нет там (и тут тоже) ничего ценного.

Возня с сертификатами и прочей криптой на сайтах выгодна только сша: они больше продадут железа, они получат политические козыри (когда они знают кто и что написал в пёсбуке а мойры из других стран к ним на поклон ходят).

3. Не в линуксе.

Линукс это ядро.

Проблема в systemd и некоторых дистрибутивах где оно есть.

Lyazar

Поломали что-то из списка выше -> получили данные пользователей -> получили доступ к

Магазинам не нужна безопасность?

Соц. сетям не нужна безопасность?

Хотя можно было и не отвечать, да.

Ivan_83

Если у юзера один пароль везде то он сам себе злобный буратина.

В смысле и на говносайтах и в банке.

Один пароль на 100500 говносайтов — только подчёркивает особую ценность сайтов. :)

Магазинам, соц сетям нужна безопасность но не везде.

Магазинам она нужна когда доходит до онлайн покупки, где то на этапе входа в корзину, чтобы гарантировать что содержимое и адрес доставки будут теми, а оплата — это уже к банку.

Соц сетям она нужна в разделе приватных сообщений, да и то, понятно что никакой безопасности в социалках нет, они все лежат под местными силовиками очень давно и удовлетворяют их по полной.

Криптовойна это не моя придумка, это минимум DJB первый писать про это начал.

Пока у нас и в сша на публике ведётся дискуссия что с шифрованием типа надо что то делать, на самом деле в сша уже всё сделали, а у нас теперь не знают что с этим делать, и я не уверен имеется ли вообще понимание ситуации у тех кто может влиять на ситуацию.

Говоря что в сша всё сделали я не подразумеваю что у них есть средства против AES и ECDSA (хотя относительно стандартизированных параметров есть много слухов и сомнений, настолько что союзники по нато типа франции и германии сделали свои), я подразумеваю что пёсбук, трёпер, дудль, микрософт со всем своим барахлом, выкинутыйящег, яблоко, и сотни других сервисов у них и сотрудничают, ами, авард, интел, амд — тоже у них и есть все возможности шить скажем не только один доверенный ключ вендора производства как типа сейчас а больше, есть возможности добавления не документированных команд и даже кода прямо в процы. Они сидят во всех комитетах по стандартам и крепко держат даже многие опенсорц проекты, так чтобы проталкивать своё видение и решения и не пускать других.

Знаешь сколько у наших ушло времени и сил чтобы пропихнуть нашу крипту в стандарты?

А знаешь почему нашей крипты нет в популярных браузерах, таких как храмой и мазилла?

Попробуй у себя открыть:

https://i.vtb.ru/

https://zakupki.gov.ru/epz/main/public/home.html

https://soft.lissi.ru/

https://cpca.cryptopro.ru/tls/tls-cli.asp

Ой, не получилось?

https://bugzilla.mozilla.org/show_bug.cgi?id=608725

ну вот почитай аргументы почему не взяли в опенсорц.

А с хромым ещё веселее было.

Они там юзали опенссл.

Когда гост наконец то в опенссл пропихнули и он там заработал… гугль сказал что опенссл говно и они будут делать свой борингссл, в котором разумеется не будет ничего лишнего…

И насчёт денег.

Хочешь сказать то что гугел всех без разбору заставляет юзать ссл или ещё куча пеара от других корпораций и «независимых» специалистов работающих в тех же корпорациях или сидящих у них на подрядах никак не отражается на продажах серверов?

Те что отдавать 10г статики шифрованной также легко как отдавать 10г статики шифрованной на лету в aes?

А там ещё ECDH хэндшейки есть, которые вообще никак не ускоряются аппаратно, только математики там придумывают более продвинутые алгоритмы, но примерно 5к на ядро в секунду это предел сейчас.

Если ничего не изменится через 10 лет интернет будет полностью под мягким контролем сша.

Мягкий контроль это не так как у нас чербурнет.

Это когда всех несогласных заносят в фишинг лист, отзывают сертификат и на сайт становится не возможно зайти, потому что браузер говорит что с не доверенными сайтами он работать не будет. И кнопки про исключения не будет. А ещё можно делать митм, потому что все понаставили себе летсенкрипта, а он с радостью выдаст своим силовикам серт на любой домен.

Местный чебурнет начинался с заботы о детях, глобальный с заботы о хомячках. Механизмы разные, цель одна.

Arqwer

Чужой вай-фай может изменять http трафик, а следовательно добавлять на незащищённые страницы эксплойты, манеры, итп. HTTPS решает эту проблему. Конечно, пользователь может решить эту проблему и сам, например используя VPN, но большинство людей так заморачиваться не будет.