Этот вторник патчей – просто праздник какой-то! Microsoft решила порадовать админов и выпустила 95 фиксов для Windows всех поддерживаемых версий, Office, Skype, Internet Explorer и Edge. 18 из них – для критических уязвимостей, включая три RCE. Кто не знает, это дыры, позволяющие удаленно запускать код без аутентификации, то есть самые опасные из всех. Первые две, согласно Microsoft, уже под атакой.

Этот вторник патчей – просто праздник какой-то! Microsoft решила порадовать админов и выпустила 95 фиксов для Windows всех поддерживаемых версий, Office, Skype, Internet Explorer и Edge. 18 из них – для критических уязвимостей, включая три RCE. Кто не знает, это дыры, позволяющие удаленно запускать код без аутентификации, то есть самые опасные из всех. Первые две, согласно Microsoft, уже под атакой.CVE-2017-8543 содержится в поисковом движке Windows Search Service (WSS). Сервис удобный, но, как оказалось, с дырой. Хакер, подключившись по SMB, может тотально поработить системы, например, изменять, удалять файлы, создавать новые учетные записи. Проблема имеется как в актуальных версиях Windows, так и в Windows XP и Server 2003. Для ее решения Microsoft снова выпустила отдельные патчи к неподдерживаемым системам. Похоже, это входит у компании в привычку. Вот все бы вендоры так делали!

CVE-2017-8464 – красивая, если так можно выразиться, дыра, позволяющая запускать код с помощью хитровывернутого ярлыка. Пользователю достаточно увидеть зловредный ярлык в Проводнике, чтобы его машина выполнила какой-нибудь нехороший код. Проблема имеется в операционных системах, начиная с Windows 7 SP1, точный список версий можно поглядеть тут. Кстати, уязвимость этого же типа использовал великий и ужасный Stuxnet.

CVE-2017-8527 сидит в библиотеке шрифтов, в том, как она обрабатывает встроенные шрифты. Снова тотальное порабощение, в этот раз через шрифт на вебсайте или в документе. То есть достаточно зайти на вебсайт с любым текстом, лишь бы он был написан специально сконструированным шрифтом, чтобы хакер мог сделать с вашей системой буквально что угодно. С вашим уровнем полномочий, естественно – хорошая причина сидеть под рядовым юзером, а не под админом. Список уязвимых продуктов длинен, и патчить надо не только Windows.

Исследователи заставили роутер передавать данные миганием светодиодов

Новость. Исследование. Когда исследователям нечего делать, они изобретают причудливые способы взлома всяких защищенных систем. Высший пилотаж у этих сумрачных гениев – ломануть компьютер, не подключенный к Интернету. Это вполне реализуемо, спасибо двуногим переносчикам инфекций, сующим флешки куда попало, но внедрить на систему троянца – это только половина дела. Еще надо как-то извлечь украденные данные, и вот тут безопасники свою фантазию не сдерживают.

Новость. Исследование. Когда исследователям нечего делать, они изобретают причудливые способы взлома всяких защищенных систем. Высший пилотаж у этих сумрачных гениев – ломануть компьютер, не подключенный к Интернету. Это вполне реализуемо, спасибо двуногим переносчикам инфекций, сующим флешки куда попало, но внедрить на систему троянца – это только половина дела. Еще надо как-то извлечь украденные данные, и вот тут безопасники свою фантазию не сдерживают.Группа товарищей из Университета имени Бен-Гуриона в Негеве придумала новое применение бытовым роутерам и свитчам. Если на девайс внедрить специальную малварь (для экспримента взяли роутер с прошивкой DD-WRT и загрузили на него самодельный скрипт), то она может задорно мигать индикаторами, передавая данные в двоичном представлении со скоростью до 1000 бит/c на один светодиод. Прием этих данных требует, естественно, прямой видимости до устройства, и камеры с высокой частотой кадров.

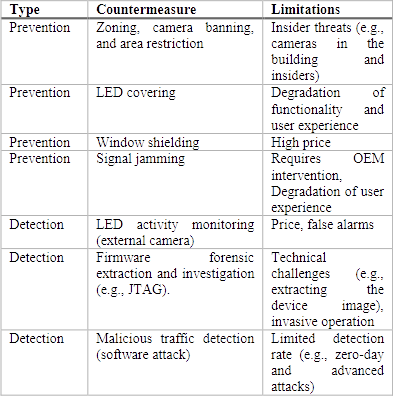

Отдельного упоминания заслуживает разработанный исследователями список методов защиты от такой вот утечки данных. Потенциальным жертвам предлагается заклеивать индикаторы, заставлять их рандомно мигать с помощью модифицированной прошивки, а еще можно держать окна занавешенными или оклеить их тонировочной пленкой. Звучит комично, но учреждениям, имеющим дело с информацией, интересной для зарубежных спецслужб, стоит задуматься.

Подобные методы извлечения данных годятся для жестко огороженных сетей, где периметр не получается преодолеть более вменяемыми способами. Роутеру домашнего класса в такой сети делать особо нечего, и скорее всего его не поставят в прямой видимости от окна – но вот, скажем, точка доступа WiFi вполне может стать каналом утечки данных.

В даркнете появился сервис троянцев-вымогателей для MacOS

Новость. Рынок троянцев-вымогателей развивается и расширяется, что заметно невооруженным глазом. Причем уже настолько расширился, что даже для маков появился новый RaaS-сервис. Не то, чтобы это было новым видом облачных услуг – это Ransomware as a Service.

Не вполне корректное название в этом случае, зато как солидно звучит! А кроется за этим сайт в даркнете, создатели которого предлагают всем желающим сварганить рансомварь для MacOS с заданными параметрами. Исследователи из Fortinet, обнаружившие сервис, связались с авторами и те разрекламировали себя как бывших разработчиков из Yahoo и Facebook. При этом за свои услуги они денег не взяли – просто сделали троянца и выслали заказчикам. Мол, их интерес лишь в сборе информации. Однако, судя по висящему на сайте FAQ, рансомварь требует отправки денег на биткойн-кошелек создателей, заказчику-распространителю они обещают высылать 70% от собранной суммы.

В письме был крайне незамысловатый троянец-вымогатель. Никаких зеродеев – разработка и проведение атаки ложится целиком на заказчика. Если нет под рукой хорошего эксплойт-кита под мак, можно просто убедить жертву поставить себе подозрительную программу. Кстати, вполне работающий метод.

Троянец, получивший название MacRansom, шифрует 128 файлов пользователя симметричным алгоритмом. Ключ задан в коде, но, как выяснилось при анализе кода, при шифровании вместо него применяется 8-байтное случайное число, которое никуда не отправляется. Иными словами, расшифровывать файлы никто и не собирается. Впрочем, отбрутфорсить 64-битный ключ, при наличии незашифрованной версии файла, технически более чем реально.

Древности

«Fish#6»

Резидентный опасный вирус, зашифрован, стандартно поражает COM- и EXE-файлы при их выполнении и закрытии. У заражаемых файлов увеличивает на 100 значение года последней модификации файла.

Поддерживает практически все функции «стелс»-вируса (см. описание вируса «V-4096»). Шифрует свое тело не только в файлах, но и в своей TSR-копии(при входе в вирус по цепочке int 21h вирус расшифровывает себя, при выходе – зашифровывает).

Начиная с 1991 г. «завешивает» систему, предварительно сообщив «FISH VIRUS #6 — EACH DIFF — BONN 2/90». Помимо этой содержит строки «COD», «SHARK», «CARP», «BASS», «TROUT», «MUSKYZ», «SOLE», «PILE», «MACKEREL», «FISH», «TUNA», «FISH FI». Перехватывает int 13 и int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 67.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (11)

nckma

17.06.2017 13:56Интересно, чисто гипотетически, есть ли уязвимости к коде антивируса Касперского?

federalkosmos

17.06.2017 15:32+1Было дело в 2015, закрыли. На данный момент — возможно, что есть ещё что-то.

h31

18.06.2017 04:09Конечно. Практически во всех антивирусах время от времени находят уязвимости. С учётом того, что антивирусы работают на достаточно низком уровне, уязвимости там серьезные.

У Гугла есть даже специальная команда по поиску подобных дыр. Вот список для Касперского: https://bugs.chromium.org/p/project-zero/issues/list?can=1&q=Kaspersky

А вот нашумевшая статья об уязвимостях в антивирусе Symantec: https://googleprojectzero.blogspot.ru/2016/06/how-to-compromise-enterprise-endpoint.html?m=1

rub_ak

17.06.2017 16:52А есть для русcкой версии windows xp?

Дайте пожалуйста ссылку.

Kaspersky_Lab

17.06.2017 18:15Вот это должно подойти: https://www.microsoft.com/ru-ru/download/details.aspx?id=55439

nikitasius

17.06.2017 21:17-3CVE-2017-8527 сидит в библиотеке шрифтов

Гениально! Снова о старом. Microsoft в конец охренел.

Wano987

18.06.2017 22:28А ведь на Хабре был разбор библиотек и в файле fonts.exe (кажется) был присобачен некий backdoor.cpp

Ссылочка у кого-нибудь сохранилась?

nikitasius

19.06.2017 09:35я хз. Помню, что больше года назад был косяк с кастомными шрифтами через те же самые веб страницы, когда можно было исполнить код от системы, передав специально подготовленный файл юзеру.

В общем мелкософт далеко не ушли, вопили, что исправили… проблема так и присутствует, пусть с и другого бока, но та же самая.

federalkosmos

19.06.2017 11:05Библиотека Libgraphite используется многими приложениями как в случае Windows, так и в случае Linux. В опасности находится любое приложение, использующее для работы со шрифтами TrueType (.ttf) уязвимую библиотеку. Все, что понадобится злоумышленникам для осуществления атаки: заманить жертву на сайт, где приложение со включенным Graphite будет вынуждено обработать станицу, содержащую вредоносный (измененный особенным образом) шрифт.

Serge78rus

Скорее всего, точке доступа WiFi в такой сети тоже делать нечего, тем более, что у нее есть более «удобные» интерфейсы для утечки, чем светодиоды.