19 октября наши специалисты заметили, что Eltima, разработчик популярного бесплатного плеера Elmedia Player, распространяет с официального сайта зараженную OSX/Proton версию приложения. Мы обратились в Eltima, как только наличие проблемы подтвердилось, и сотрудники компании оставались на связи на протяжении инцидента.

Публикуем пост, несмотря на то, что исследование не завершено. Информация является предварительной и, возможно, будет дополняться по мере поступления новых данных.

19 октября: подтверждено наличие троянизированного пакета

03:35 (MSK): отправлено сообщение в Eltima

07:25 (MSK): в Eltima приступили к устранению проблемы

08:10 (MSK): в Eltima подтвердили, что инфраструктура очищена и возобновлена раздача легитимных приложений

20 октября

14:12 (MSK): на сайте Eltima опубликовано сообщение об устранении троянизированных версий Еlmedia Player и Folx

ESET советует всем, кто недавно загружал программное обеспечение Elmedia Player, проверить систему на предмет компрометации. На заражение указывает присутствие любого из перечисленных файлов или каталогов:

Наличие хотя бы одного файла или каталога означает, что в системе выполнено троянизированное приложение Elmedia Player и с большой долей вероятности уже работает OSX/Proton.

Если вы загружали Elmedia Player 19 октября до 08:15 (MSK) и запустили его, ваша система скомпрометирована.

По нашим сведениям, скомпрометирована была только версия плеера, загружаемая с официального сайта Eltima. Встроенный механизм автоматического обновления, вероятно, не был затронут.

OSX/Proton – бэкдор с широкими возможностями кражи данных. Он может собирать следующие данные:

Как в любом инциденте с компрометацией аккаунта администратора, единственный надежный способ избавиться от вредоносного ПО – полная переустановка операционной системы. Необходимо учитывать, что данные, перечисленные в предыдущем разделе, с большой долей вероятности скомпрометированы.

В 2016 году Transmission, Bittorrent-клиент для Mac, дважды использовался для распространения вредоносного ПО. В первом инциденте фигурировал шифратор OSX/KeRanger, во втором – инструмент для кражи паролей OSX/Keydnap. В этом году было заражено OSX/Proton приложение Handbrake для кодирования видео на Мас.

Теперь мы обнаружили, что для распространения OSX/Proton используется еще одно популярное ПО для Мас – Elmedia Player, достигший, кстати, отметки в 1 млн пользователей этим летом.

Источник: twitter.com/Elmedia_Player/status/895995031802261504

OSX/Proton – троян для удаленного доступа (Remote Access Trojan, RAT), продаваемый на подпольных форумах. Он был кратко описан Sixgill в начале этого года, затем его исследовали Томас Рид из MalwareBytes, Амит Серпер из CyberReason и Патрик Уордл из Objective-See.

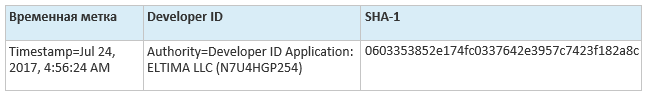

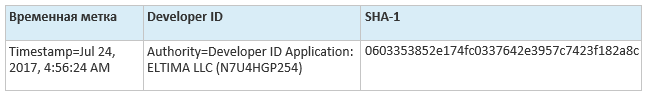

В нашем случае атакующий создал подписанную оболочку вокруг легитимного Elmedia Player и Proton. Фактически, мы наблюдали, что оболочки переупаковывались и переподписывались в режиме реального времени, все с одинаковым действительным идентификатором Apple Developer ID. (Сертификат отозван Apple.)

Чистое приложение

(временные метки – EDT, североамериканское восточное время)

Троянизированное приложение

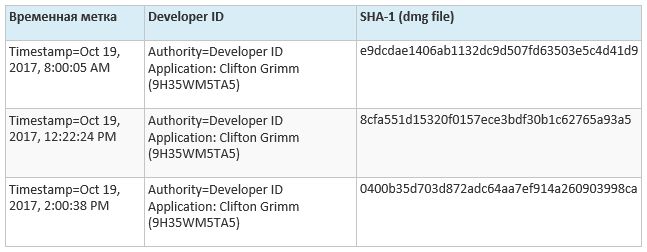

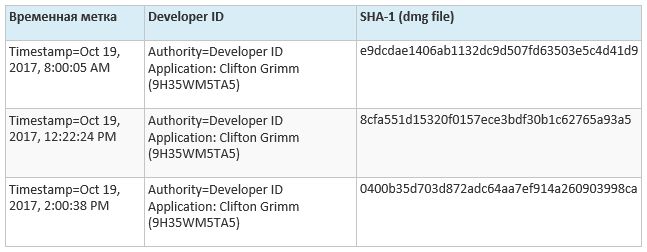

Сначала оболочка запускает настоящий Elmedia Player, хранящийся в папке «Ресурсы» приложения:

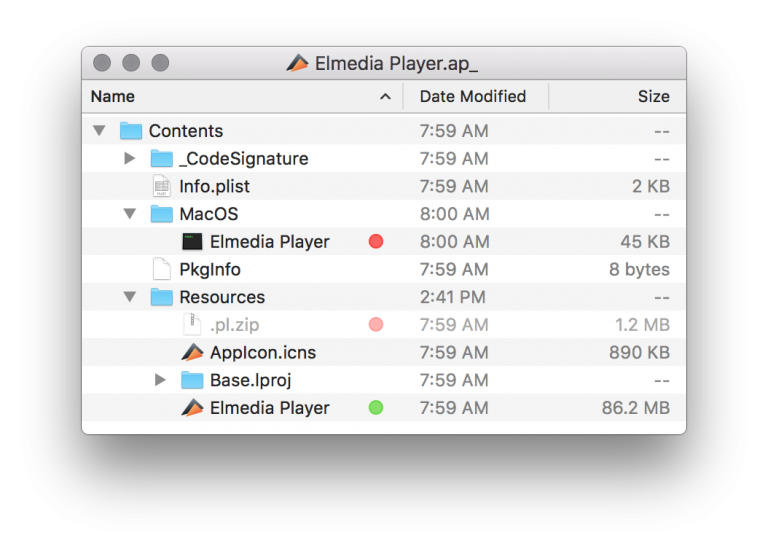

Далее извлекает и запускает OSX/Proton:

Как видно из предыдущих кейсов, OSX/Proton показывает фальшивое окно авторизации для получения прав администратора:

OSX/Proton обеспечивает персистентность, добавляя LaunchAgent для всех пользователей, когда администратор вводит их пароль. Он создает в системе следующие файлы:

Как уже было сказано, OSX/Proton – это бэкдор с широким спектром функций для кражи данных. Изученные компоненты бэкдора могут выполнять следующие команды:

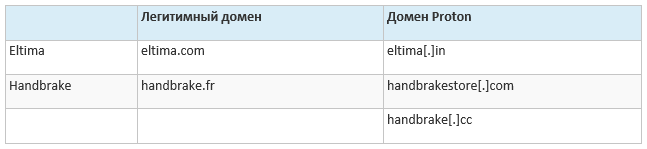

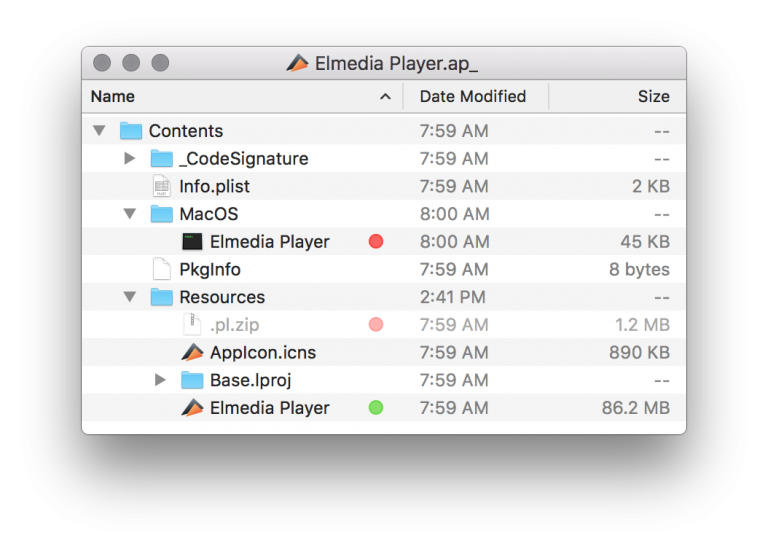

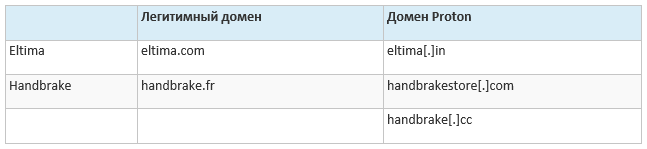

Proton использует домен управляющего сервера, который имитирует легитимный домен Eltima – тот же принцип, что в кейсе Handbrake:

URL-адрес, распространяющий троянизированное приложение в момент обнаружения:

eltima[.]in / 5.196.42.123 (домен зарегистрирован 15 октября 2017 года)

Публикуем пост, несмотря на то, что исследование не завершено. Информация является предварительной и, возможно, будет дополняться по мере поступления новых данных.

Хронология:

19 октября: подтверждено наличие троянизированного пакета

03:35 (MSK): отправлено сообщение в Eltima

07:25 (MSK): в Eltima приступили к устранению проблемы

08:10 (MSK): в Eltima подтвердили, что инфраструктура очищена и возобновлена раздача легитимных приложений

20 октября

14:12 (MSK): на сайте Eltima опубликовано сообщение об устранении троянизированных версий Еlmedia Player и Folx

Мой компьютер заражен?

ESET советует всем, кто недавно загружал программное обеспечение Elmedia Player, проверить систему на предмет компрометации. На заражение указывает присутствие любого из перечисленных файлов или каталогов:

- /tmp/Updater.app/

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/

- /Library/.rand/updateragent.app/

Наличие хотя бы одного файла или каталога означает, что в системе выполнено троянизированное приложение Elmedia Player и с большой долей вероятности уже работает OSX/Proton.

Если вы загружали Elmedia Player 19 октября до 08:15 (MSK) и запустили его, ваша система скомпрометирована.

По нашим сведениям, скомпрометирована была только версия плеера, загружаемая с официального сайта Eltima. Встроенный механизм автоматического обновления, вероятно, не был затронут.

Функции OSX/Proton

OSX/Proton – бэкдор с широкими возможностями кражи данных. Он может собирать следующие данные:

- Информация об операционной системе: серийный номер оборудования (IOPlatformSerialNumber), полное имя текущего пользователя, имя узла, статус System Integrity Protection (

csrutil status), информация о шлюзе (route -n get default | awk ‘/gateway/ { print $2 }’), текущее время и часовой пояс - Информация из браузеров Chrome, Safari, Opera и Firefox: история, куки, закладки, логины и пароли и др.

- Криптовалютные кошельки: Electrum: ~/.electrum/wallets; Bitcoin Core: ~/Library/Application Support/Bitcoin/wallet.dat; Armory: ~/Library/Application Support/Armory

- Конфиденциальные данные SSH (весь контент .ssh)

- Данные связки ключей macOS, с использованием модифицированной версии chainbreaker

- Конфигурация Tunnelblick VPN (~/Library/Application Support/Tunnelblick/Configurations)

- Данные GnuPG (~/.gnupg)

- Данные 1Password (~/Library/Application Support/1Password 4 и ~/Library/Application Support/1Password 3.9)

- Список установленных приложений

Как очистить систему?

Как в любом инциденте с компрометацией аккаунта администратора, единственный надежный способ избавиться от вредоносного ПО – полная переустановка операционной системы. Необходимо учитывать, что данные, перечисленные в предыдущем разделе, с большой долей вероятности скомпрометированы.

Атаки на цепи поставок (supply-chain attack) на Mac

В 2016 году Transmission, Bittorrent-клиент для Mac, дважды использовался для распространения вредоносного ПО. В первом инциденте фигурировал шифратор OSX/KeRanger, во втором – инструмент для кражи паролей OSX/Keydnap. В этом году было заражено OSX/Proton приложение Handbrake для кодирования видео на Мас.

Теперь мы обнаружили, что для распространения OSX/Proton используется еще одно популярное ПО для Мас – Elmedia Player, достигший, кстати, отметки в 1 млн пользователей этим летом.

Источник: twitter.com/Elmedia_Player/status/895995031802261504

Технический анализ

OSX/Proton – троян для удаленного доступа (Remote Access Trojan, RAT), продаваемый на подпольных форумах. Он был кратко описан Sixgill в начале этого года, затем его исследовали Томас Рид из MalwareBytes, Амит Серпер из CyberReason и Патрик Уордл из Objective-See.

В нашем случае атакующий создал подписанную оболочку вокруг легитимного Elmedia Player и Proton. Фактически, мы наблюдали, что оболочки переупаковывались и переподписывались в режиме реального времени, все с одинаковым действительным идентификатором Apple Developer ID. (Сертификат отозван Apple.)

Чистое приложение

(временные метки – EDT, североамериканское восточное время)

Троянизированное приложение

Сначала оболочка запускает настоящий Elmedia Player, хранящийся в папке «Ресурсы» приложения:

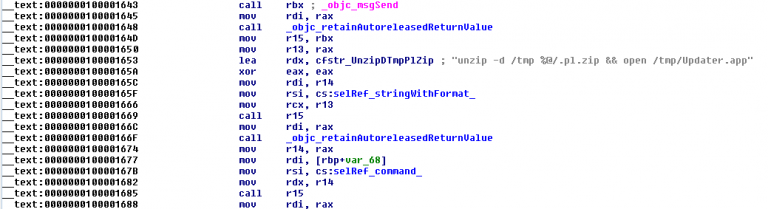

Далее извлекает и запускает OSX/Proton:

Как видно из предыдущих кейсов, OSX/Proton показывает фальшивое окно авторизации для получения прав администратора:

Персистентность

OSX/Proton обеспечивает персистентность, добавляя LaunchAgent для всех пользователей, когда администратор вводит их пароль. Он создает в системе следующие файлы:

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/updateragent.app

$ plutil -p /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

{

"ProgramArguments" => [

0 => "/Library/.rand/updateragent.app/Contents/MacOS/updateragent"

]

"KeepAlive" => 1

"RunAtLoad" => 1

"Label" => "com.Eltima.UpdaterAgent"

}Команды бэкдора

Как уже было сказано, OSX/Proton – это бэкдор с широким спектром функций для кражи данных. Изученные компоненты бэкдора могут выполнять следующие команды:

- archive — архивировать файлы в zip

- copy — локально копировать файл

- create — локально создать каталог или файл

- delete — локально удалить файл

- download — загрузить файл с URL

- file_search — искать файлы (выполняет find / -iname \"%@\" 2> /dev/null)

- force_update — самообновление с проверкой цифровой подписи

- phonehome

- remote_execute — выполнить двоичный файл внутри zip-архива или заданную шелл-команду

- tunnel — создать туннель SSH через порт 22 или 5900

- upload — загрузить файл на C&C-сервер

C&C-сервер

Proton использует домен управляющего сервера, который имитирует легитимный домен Eltima – тот же принцип, что в кейсе Handbrake:

Индикаторы компрометации

URL-адрес, распространяющий троянизированное приложение в момент обнаружения:

- hxxps://mac[.]eltima[.]com/download/elmediaplayer.dmg

- hxxp://www.elmedia-video-player.com/download/elmediaplayer.dmg

C&C-серверы:

eltima[.]in / 5.196.42.123 (домен зарегистрирован 15 октября 2017 года)

Хеши

Cheater

О, малварь для мака.

КДПВ выглядит конечно круто, только на ней в консоли ничего кроме операций с git-репозиторием не происходит))