Яндекс.Браузер изначально поддерживал установку расширений для Chromium, но в первое время индустрия заработка на дополнениях еще только зарождалась, поэтому особых проблем не было. Вредоносные образцы, конечно же, встречались: мы либо сами находили их вручную, либо узнавали о них из обращений в поддержку. Уникальные идентификаторы (ID) таких разработок вносились в черный список на сервере, к которому через API обращался Яндекс.Браузер и блокировал установку потенциально опасных расширений. Причем сами расширения очень редко маскировались: все их возможности почти всегда были явно описаны на HTML и JS без попыток что-либо скрыть. Но потом все изменилось.

Быстрый рост популярности Chromium и возможность автоматически устанавливать любые расширения без подтверждения со стороны пользователя сыграли злую шутку. Разработчикам опасных дополнений не было нужды даже публиковаться в Web Store и продвигать там свое творение. Достаточно было замаскировать расширение под полезную утилиту, популярную игру или новый фильм, который еще даже до кинотеатра не добрался. Пользователи сами находили, загружали и запускали exe-файлы, которые и подбрасывали crx-расширения в профиль браузера. Как мы об этом узнали? Очень просто: примерно треть обращений в поддержку начала содержать жалобы на низкокачественную и шокирующую рекламу, которая всплывала поверх любимых сайтов в Браузере.

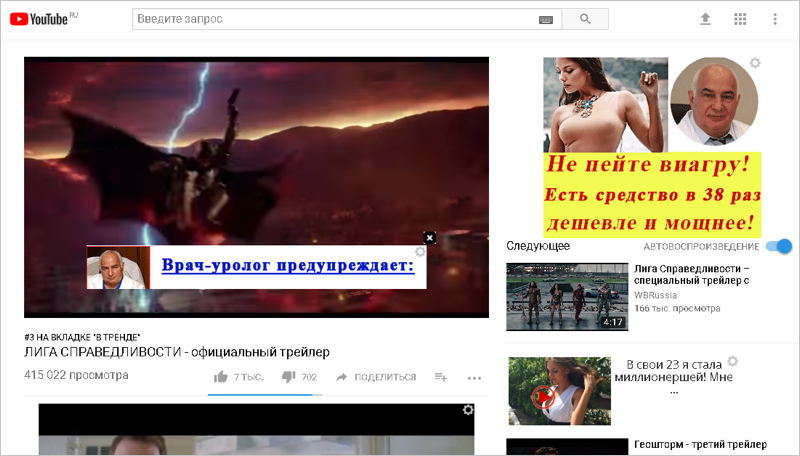

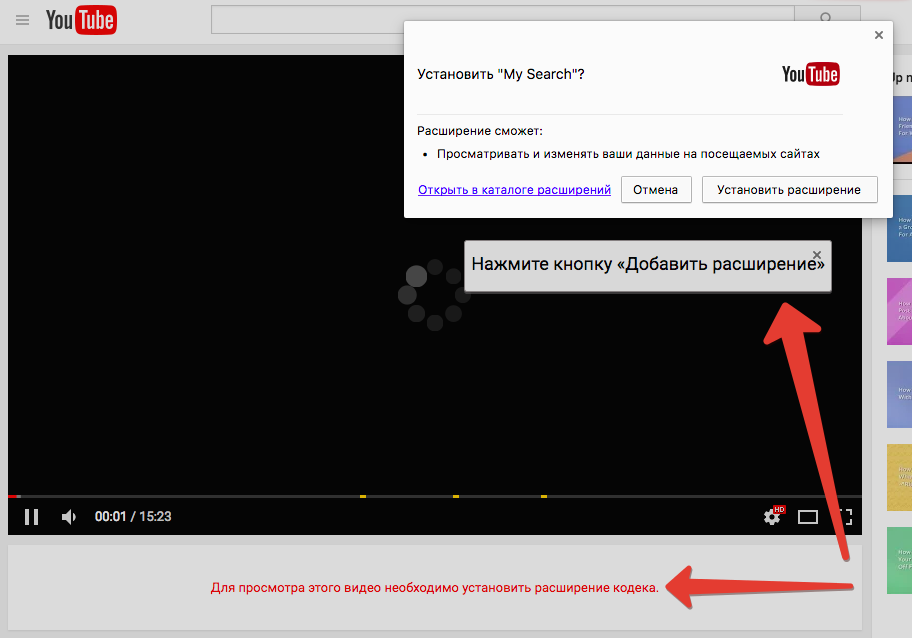

Примерно так у некоторых пользователей начинал выглядеть YouTube. Это свежий скриншот, но за несколько лет симптомы изменились мало. Посчитайте, сколько здесь чужеродных рекламных блоков:

Большинство пострадавших пользователей ничего не знали ни о каких расширениях, обвиняли нас и удаляли Яндекс.Браузер. Спокойное время закончилось.

От черного списка до хэширования

Достаточно быстро мы нашли возможность затормозить рост угрозы. Прежде всего, отключили у себя поддержку тех задокументированных механизмов Chromium, которые упрощали работу для разработчиков плохих расширений. Мы ограничили в обычной версии Браузера возможность устанавливать расширения через ключ реестра и запретили использовать корпоративную политику, которая, к слову, была особенно популярна у разработчиков малвари, потому что не позволяла пользователям удалять расширения.

Мы также создали «штаб» для борьбы с новой угрозой, который в режиме реального времени получал информацию о распространяющихся среди пользователей Браузера расширениях, мог оперативно проверять подозрительные и блокировать их по ID. И на какое-то время это решило проблему.

Любители легких денег, лишившиеся удобных способов установки и преимущества во времени, напряглись и нанесли ответный удар. В операционной системе Windows любое приложение может вмешиваться в работу любого другого приложения, что и начали использовать против Яндекс.Браузера. Сомнительные программы научились подбрасывать расширения прямо в папку профиля браузера, внося изменения в файлы настроек. Но и это не самое интересное.

Хитрецы понимали, что мы узнаем о таких расширениях очень быстро, поэтому нашли простой, но эффективный способ не допустить блокировки по ID. Они просто начали использовать те же ID, что и популярные расширения. Например, мы не могли отключить плохое расширение с идентификатором pioclpoplcdbaefihamjohnefbikjilc, потому что тогда перестал бы работать хороший Evernote Web Clipper. Хитро. В итоге этот удар мы отбили, но какой ценой.

Решение было найдено в сравнении хэша установленного расширения с хэшем расширения-оригинала из Стора. Если они не совпадают, то перезаписываем папку безопасной копией. Проблема в том, что способ работал только для тех дополнений, которые были опубликованы в Сторе. Всех остальных просто не с чем сравнивать. Поэтому в 2014 году мы разрешили устанавливать расширения только из доверенных источников, к которым относились Web Store, Opera Addons и наш собственный каталог. Этим решением нам удалось загнать большинство вредоносных расширений в Стор, где, как мы надеялись, суровые правила и модерация доведут их число до исторического минимума. Но мы ошибались.

5 долларов. Именно столько стоит завести аккаунт разработчика в каталоге Web Store. Но профессионалы по ту сторону баррикад готовы тратить деньги на генерацию аккаунтов и клонов сомнительных расширений. А дальше им остается лишь найти источник пользователей. И таких способов несколько.

Мимикрия

Можно скопировать название, оформление и даже код у популярного расширения, чтобы попасть в результаты поиска в Web Store. К сожалению, этот способ процветает из-за отсутствия премодерации в каталоге. К примеру, совсем недавно был случай с поддельным AdBlock Plus, которое установило 37 тыс. пользователей. К моменту появления этой публикации в Твиттере оно уже было заблокировано в нашем Браузере. И не только оно. СМИ написали про один случай, но в реальности было около 10 копий фальшивого блокировщика рекламы. Вели они себя относительно скромно: предположительно ничего не воровали, но неожиданно открывали вкладки с рекламой. Например, вкладку с адресом settingsbrowser.online, который перенаправляет на рекламируемые сервисы и приложения.

Распространение с помощью сторонних программ

Берете популярную утилиту и переупаковываете ее так, чтобы установщик не только саму утилиту ставил, но и подбрасывал в папку профиля ваше расширение. Потом создаете фальшивый официальный сайт, на который попадают пользователи через спам. Хотя теперь уже мало кто так заморачивается. Куда проще воспользоваться одной из партнерских программ, к которой подключаются разработчики бесплатных приложений для монетизации. Обычно такой способ легко распознается по скорости распространения дополнения среди пользователей браузера.

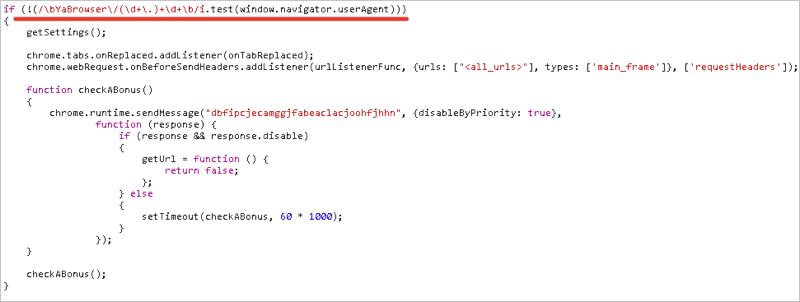

Есть еще один способ понять, что мы отключили бесполезное расширение с вредоносными возможностями – ни пользователи, ни разработчики почти не приходят к нам с жалобами. Некоторые, правда, пытаются хитрить и добавляют в код исключение для Яндекс.Браузера. Работает это так. Если у пользователя Яндекс.Браузер, то никаких плохих сюрпризов он не получает, в отличие от пользователей Google Chrome. Казалось бы, это проблема других браузеров на базе Chromium, но нет. Мы такое поведение считаем обманом и блокировку не снимаем.

Inline-установка

У любого сайта есть возможность распространять свое официальное расширение, опубликованное в Chrome Web Store. Достаточно кликнуть по кнопке во всплывающей панели, и дополнение окажется в браузере. Остается лишь уговорить человека кликнуть. К примеру, сайт может перейти в полноэкранный режим и имитировать блокировку браузера, снять которую можно только с помощью расширения (живой пример).

Или рассмотрим другой реальный пример, о котором коллеги рассказывали ещё в прошлом году на Botconf 2016, но эпидемия продолжается и по сей день (это десятки заблокированных нами клонов).

Пользователь Facebook получает личное сообщение от своего знакомого, в котором содержится ссылка на видео.

После клика по ссылке открывается страница (пример, другой пример), созданная на базе авторитетного бесплатного сервиса для хранения файлов, где вместо видео обычный скриншот.

Это прослойка между спамом в Facebook и теми сайтами, где «предлагаются» расширения или размещена иная реклама. Она нужна по следующим причинам. Во-первых, социальные сети и антивирусы не блокируют по маске все адреса на авторитетных доменах. Во-вторых, генерировать страницы на бесплатных сервисах проще и быстрее, чем регистрировать новый сайт и привязывать его к расширению. В-третьих, такие ссылки выглядят безопасно, и пользователи охотнее по ним кликают.

Пользователь кликает на фейковый скриншот и попадает на сайт, который имитирует внешний вид YouTube и создан на базе сервиса для блогов. При любой попытке запустить видео появится предложение установить расширение.

Важное уточнение: прямо сейчас страница на docs.google.com может перенаправлять не на указанный сайт, а на другую рекламу, потому что расширение только что заблокировали в каталоге, и автору нужно потратить время на создание новой связки сайт-расширение. Мы уже отключили у себя более 50 расширений из этого семейства, но они продолжают появляться.

Если человек соглашается, то теперь уже он против своей воли станет источником спама в фейсбуке.

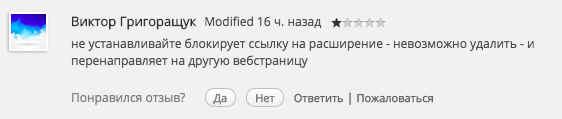

Причем расширения из этого семейства умеют защищать себя. Обратите внимание на отзыв:

В нем идет речь о том, что расширение не дает открыть в Chromium служебную страницу chrome://extensions (моментально закрывает ее). С помощью этой страницы обычно рекомендуют проверить список расширений и удалить подозрительные. В свое время мы тоже столкнулись с такой хитростью, поэтому в Яндекс.Браузере страница browser://tune изолирована от расширений.

Партнерские программы

Можно не возиться с созданием своих расширений, страниц и спамом, а просто купить готовое популярное расширение и раскатить новую версию с сюрпризом (пользователи не узнают ни о продаже, ни о выходе новой версии). Или даже создать партнерскую программу для разработчиков, которые в обмен на деньги сами добавят в свои расширения ваш скрипт. В среднем по больнице партнеры зарабатывают по 100 рублей в сутки за каждые 1500 пользователей. Найти партнерские программы не трудно. Кстати, очень приятно читать на форумах таких программ подобные комментарии. Не зря работаем ;)

Владельцы партнерской программы готовы не просто дать свою библиотеку, но и создать готовое расширение. От партнера будет требоваться лишь опубликовать и найти трафик.

Как вы понимаете, любое вложение средств хочется отбить, поэтому разработчики сомнительных скриптов работают не только над количеством, но и над «качеством», где под последним мы подразумеваем способность спрятать свою сущность от модераторов и автоматических сканеров. Чем сложнее найти доказательство, тем дольше расширение проработает и тем больше принесет денег. И в этой области за несколько лет произошел значительный скачок.

От конкатенации до стеганографии

Все началось с примитивной конкатенации, когда заведомо опасный код разбивался на отдельные буквенные фрагменты. Примерно так, как на скриншоте. Наивно, но первым изобретателям, возможно, помогало.

Отдельно стоит сказать про обфускацию. Есть миф, что обфускация позволяет замаскировать любую логику, но работает это ровно наоборот. В реальности это самый бездарный способ маскировки, потому что он привлекает к себе внимание примерно всех: антивирусы на него ругаются, пользователи пугаются, модераторы проверяют такие расширения в первую очередь. Хотите, чтобы вас как можно быстрее выкинули из Стора? Используйте обфускацию кода.

Куда умнее поступают те, кто сохраняет видимость приличного кода, но разносят его вредоносные части по разным модулям, запутывают следы, общаются сами с собой с помощью localStorage. Некоторые части могут даже подгружаться с внешнего сервера. Причем не для всех стран (привлечь внимание модераторов где-нибудь в США проще, чем в России), не для всех браузеров (опять же исключения для Яндекс.Браузера, как и в примере выше), не в первые дни работы расширения (чтобы затруднить ручную проверку).

В апреле этого года среди разработчиков сомнительных расширений начала зарождаться новая мода. Взгляните на эту картинку:

Заметили что-нибудь необычное кроме артефактов от сжатия? А теперь давайте посмотрим через отладчик на работу расширения, которое содержит эту картинку:

Расширение извлекает часть кода из картинки. Этот прием называется «стеганографией», и он хорошо известен по вирусам для Windows, но до расширений добрался только весной. Сейчас этот метод комбинируют вместе со всеми вышеописанными, и встречается он в десятках расширений (71 тыс. пользователей, 11 тыс. пользователей). По нашей оценке, во всех этих расширениях используется скрипт от одного автора, а точнее, от одной партнерской программы, за которой мы теперь пристально наблюдаем. Мы эти расширения, конечно же, ловим и отключаем, потому что не полагаемся лишь на свои глаза и руки.

Машинное обучение

Нам удалось наладить полуавтоматический процесс выявления сомнительных расширений и их отключения. Работает это примерно следующим образом. Как только появляется любое новое расширение, и его начинают устанавливать в Яндекс.Браузер, запускается процесс анализа на наших серверах. Мы используем машины, которые постоянно обучаются на уже известных плохих образцах, чтобы оценивать степень опасности новых. Явные злоупотребления блокируются автоматически. Сомнительные случаи проходят через ручной контроль.

Мы научились ловить не только те разработки, которые воруют пароли, перенаправляют на фишинг-страницы или тайно изменяют/добавляют на страницы свою рекламу. Мы также не пропускаем расширения, скрытно подменяющие ссылки на страницах (в том числе для заработка на партнерских программах) и неожиданно открывающие вкладки с рекламируемыми сайтами. Не одобряем добычу криптовалют, если пользователь не дал своего явного согласия. Запрещаем имитировать клики и другие действия пользователей (к примеру, для накрутки лайков или рассылки спама в социальных сетях).

По понятным причинам мы не можем раскрывать детали работы наших сканеров и факторы, используемые в машинном обучении (передаем привет талантливым разработчикам сомнительных скриптов). Скажем лишь, что благодаря этому процессу большинство вредоносных дополнений отключается в Яндекс.Браузере за 1-3 дня после начала своей жизни. Это более сотни уникальных расширений в месяц и десятки тысяч защищенных пользователей.

Что дальше?

Как бы удивительно это ни прозвучало, но именно в рунете начинают внедрять новые способы обмана пользователей и браузеров, которые затем «экспортируются» дальше. Сейчас нам противостоят уже не любители, а целая индустрия создателей и распространителей опасных расширений, которые рано или поздно найдут очередной способ нас удивить. Мы верим, что найдем чем им ответить, но идеальной защиты не бывает, поэтому всегда будут существовать вредоносные расширения, которые у нас еще не отключены. И здесь нам пригодится помощь всего сообщества. Если вы столкнетесь с подобными разработками, то можете смело присылать информацию нашей команде (как через поддержку, так и в личку на Хабре). Мы также будем благодарны за любые идеи и информацию, которые помогут защитить пользователей от неприятных сюрпризов.

Комментарии (58)

AiZen_13

01.11.2017 13:36-1Думал про свой яндекс.бар рассказать решили

nidalee

02.11.2017 09:41+1Вот вы смеетесь, а я себе всегда ставил яндекс.бар в Firefox. Перевод по наведению курсора был очень удобным. Был. :(

tundrawolf_kiba

02.11.2017 15:26В их браузере сейчас есть возможность перевода выделенного текста. На мой взгляд — не менее удобная вещь.

nidalee

02.11.2017 17:01Это и в моем браузере есть. Но наведению обычно удобнее — банально меньше действий.

tundrawolf_kiba

01.11.2017 14:21+1Меня впечатлило, когда здесь, или на ГТ кидали ссылку для проверки работы браузеров с отозванными сертификатами. ЯБ сурово разорвал соединение, а Хром даже не покраснел в адресной строке — с его точки зрения — все было отлично.

navion

01.11.2017 22:21ЯБ использует OCSP?

tundrawolf_kiba

01.11.2017 23:21Тут не могу точно сказать, надеюсь кто-нибудь из сотрудников Яндекса даст вам точный ответ.

AKudinov

01.11.2017 14:32В операционной системе Windows любое приложение может вмешиваться в работу любого другого приложения, что и начали использовать против Яндекс.Браузера. Сомнительные программы научились подбрасывать расширения прямо в папку профиля браузера, внося изменения в файлы настроек.

Эм-м… А в других ОС одно приложение разве не может положить файл в «папку другого»?

BarakAdama Автор

01.11.2017 14:36Не просто подбросить в папку, но и даже подгружать в процесс другого приложения свои библиотеки. На Windows с этим особенно большая проблема из-за популярности ОС.

Dev0ps

01.11.2017 15:10Добро пожаловать в прекрасный мир браузерных аддонов. Гугл не проверяет свои расширения, чем малвари и пользуются. Не даром там такое кол-во скачивальщиков музыки из вконтакта, все хотят заработать. Вот у мозиллы аж две модерации — автоматическая, затем ручная. Там такое не пройдёт. А тут я вам больше скажу — можете обратиться к любому автору такого трояна, он вам за 2к рублей вставит любой ваш js код к себе на сервер, за этим там и есть eval().

vlreshet

01.11.2017 19:42А в той же оперы, например, есть ручная проверка, несмотря на то что публикация плагинов бесплатная (по крайней мере бесплатных, с платными не пробовал)

Tallefer

02.11.2017 02:53К сожалению, есть еще одна причина — у мозилл просто заметно меньше юзеров, увы…

И там (до последнего времени) посложнее было аддоны делать. :)

Kimo

02.11.2017 08:09Только вот автоматическую модерацию было легко обдурить, а её одной достаточно, чтобы получить подпись и без проблем устанавливаться в Firefox разными способами. Ручная была обязательной только для прохода в их каталог.

Z-StyLe

01.11.2017 16:16Меня удивило то, что среди скриншотов был Habrahabr. Неужели есть пользователи данного ресурса, кто мог попасться на подобное рекламное расширение? Или это с одного какого-то демо-браузера открыли разные веб сайты? =)

BarakAdama Автор

01.11.2017 16:19Вы правы в том, что никто целенаправленно именно на Хабр рекламу не встраивает. Но расширения зачастую ориентируются на код популярных рекламных сетей. И подменяют рекламу везде, где этот код встречается. Хабр и Тостер ровно так и пострадали.

alex_zzzz

01.11.2017 16:31Надёюсь, Edge извлёк урок и такого балагана с расширениями в нём не будет.

Есть ли у chromium и firefox возможность отключить весь функционал расширений к чертовой матери? Специально для пользователей, которые "знать не знают ни о каких расширениях" и знать не хотят. И для тех, которые знают, но знать тоже не хотят.

firegurafiku

02.11.2017 06:29Можно попробовать запускать их как

chromium --disable-extensions(источник) иfirefox --safe-mode(источник), но я не обещаю, что это сработает. Ещё можно посмотреть, нет ли возможности выключить ненавистные расширения на этапе компиляции и сделать свой билд.

4680864

03.11.2017 09:41В прошлом году замучился бегать к родне по просьбе «отключить рекламу», и вычищать тонны расширений которые они «конечно же, не ставили, оно само так сделалось».

Когда сильно надоело, поставил только ublock и сделал:

# chown root. ~/.config/chromium/Default/Extensions # chmod 555 ~/.config/chromium/Default/Extensions

С тех пор «вызовы» прекратились. Думаю и в других ОС можно сделать что-то подобное.

Ну и учитывая трюк из статьи с evernote'ом, возможно придётся пройтись и по некоторым подкаталогам.

LESHIY_ODESSA

01.11.2017 17:21Даю ссылка на инструменты для борьбы со всякой заразой в браузере.

Номер один конечно — AdwCleaner.

Этим не пользуюсь, но на всякий случай держу на стеке — "Чистилка"

От Google, но про эффективность мне ничего не известно — Инструмент для удаления программ (Инструмент очистки Chrome!).

Dessloch

01.11.2017 20:02и AdwCleaner и Чистилка не заработали на Win10

LESHIY_ODESSA

01.11.2017 20:40Видимо у вас что-то не так, потому что заявляется — Compatible with Windows 7, 8, 8.1, 10 in 32 & 64 bits.

Вас стоит задуматься на этим.

amarao

01.11.2017 17:45-1Скажите, а почему так получается, что в каталоге свободного ПО Debian примерно 58 тысяч приложений (крайне полезных и популярных), и нет ни одной малвари, а в вашем браузере, три с половиной плагина — и тысячи малварь?

Может быть, вы что-то делаете не так? Web of trust, самоуправление мейнтейнерами, открытые исходные тексты, довольно строгая полиси, базирующаяся на общественном договоре…

Почему ничего этого нет у вас?

BarakAdama Автор

01.11.2017 17:52+4Популярность. Чем популярнее продукт среди простых пользователей, тем больший интерес он представляет для разработчиков всякой гадости. Браузеры на основе Chromium занимают в России от 70 до 80% доли рынка. Это десятки миллионов пользователей. Очень вкусный пирог для малварей разного рода.

P.S. Доверять Web of trust не рекомендую. Имели место быть случаи накрутки в обе стороны.

P.P.S. Про три с половиной плагина я не понял. Мы поддерживаем не только свой миниСтор, но и Chrome Web Store c Opera Addons.

amarao

01.11.2017 18:52-3Чего больше в мире — серверов на базе debian/ubuntu или пользователей yandex-браузера? И что вкуснее для malware — сочный сервер с толстым линком или браузер у секретарши?

BarakAdama Автор

01.11.2017 19:25+21. Пользователей Chromium-based браузеров в мире больше, чем серверов.

2. Обычного пользователя проще обмануть, чем админа сервера. Сомневаюсь, что админы вообще ставят случайные приложения на действующие сервера.

roryorangepants

01.11.2017 19:25+2Так эти расширения ставятся не только на yandex-браузер, а на все браузеры на движке Chromium, т.е. и на сам Chrome.

Пользователей таких браузеров, полагаю, больше, чем серверов на debian.

firk

01.11.2017 19:20В операционной системе Windows любое приложение может вмешиваться в работу любого другого приложения, что и начали использовать против Яндекс.Браузера. Сомнительные программы научились подбрасывать расширения прямо в папку профиля браузера, внося изменения в файлы настроек.

Какие, однако, ленивые хакеры. У них открыт полный доступ к компу через запущеный вирус, а они всего лишь ставят js-расширения в браузерный sandbox. Обычно, по-моему, наоборот хотят вырваться из песочницы в хост-систему с полными правами.

BarakAdama Автор

01.11.2017 19:27К сожалению, не только. Они еще свои сертификаты любят подбрасывать для прослушки трафика. Про это писали раньше на хабре: habrahabr.ru/company/yandex/blog/326796

balsoft

01.11.2017 21:55+1Хорошая попытка, Яндекс, но пользоваться бинарным блобом без открытых исходников я не буду.

Aingis

02.11.2017 11:56В OpenSSL были открытые исходники. Не сильно это помогло.

balsoft

02.11.2017 16:30-1Хорошо, если вы считаете, что устанавливать на свой компьютер бинарный блоб, доверяя безопасность одной корпорации (Пускай даже с очень хорошей репутацией) лучше, чем пользоваться кодом, написанным сообществом и доступным для аудита каждому — ваше право, спорить об OSS vs CSS нужно не под этим постом.

Aingis

03.11.2017 12:19+1Открою вам страшную тайну: открытый код нужен, чтобы его можно было самостоятельно править. Сделать что-то по вашему вкусу. К безопасности или качеству он не имеет никакого отношения. Гораздо большее значение имеют вливания ресурсов заинтересованных компаний, и тут неважна лицензия, под которой выпущен код.

Как мэнтейнер могу вам сказать, что даже весьма популярные проекты могут страдать от недостатка внимания разработчиков. Код Хромиума открыт, и крайне маловероятно, что-то кто-то пойдёт и будет забесплатно делать что-то серьёзное в яндексовой части браузера (а на управление этим делом тоже нужны ресурсы). Скорее наоборот, так будет легче искать уязвимости.

tundrawolf_kiba

03.11.2017 13:49+1Код Хромиума открыт, и крайне маловероятно, что-то кто-то пойдёт и будет забесплатно делать что-то серьёзное в яндексовой части браузера (а на управление этим делом тоже нужны ресурсы).

Если не изменяет память — в него вообще невозможно добавить то, что не заапрувлено гуглом. А гугл аппрувит только то, что не против видеть в проприетарном хроме(чтобы не так сложно было собирать хромиум в хром). Но если не изменяет память — то несколько крупных патчей от яндекса все же прошли через этот фильтр.

Aingis

03.11.2017 15:46Это уже оффтоп, Яндекс в этом плане ничего не поменяет, так как ему тоже нужна совместимость с Хромиумом, лёгкость сборки и т.п. (потому и коммитят туда).

tundrawolf_kiba

03.11.2017 22:12Ну как сказать, они где-то упоминали, что у них дельта по сравнения с хромомиумом весьма приличная, если бы больше их патчей прошло, им было бы проще собирать новые версии.

Xrymz

02.11.2017 08:10«тайно изменяют/добавляют на страницы свою рекламу.» то есть монитизировать свой плагин даже через «правильный партнерки» которые не надоедают нельзя?

mayorovp

02.11.2017 08:46Плагин должен делать то что написано а не все подряд.

Xrymz

02.11.2017 11:55функционал и монетизация это разные понятия, вы когда устанавливаете игру на телефон и она показывает какие-то рекламные преролы, это получается что игра делает все в подряд?

мой вопрос это как можно монетизировать плагины?mayorovp

02.11.2017 16:39Да пусть показывает что хочет на своей странице. Зачем добавлять ее на чужие?

firk

03.11.2017 14:30Делайте платные плагины или платный доп. функционал к ним если хотите денег за них. Все остальные способы отвратительны и подлежат вообще запрету, на мой взгляд. Если плачете по поводу недостатка денег с плагина — уходите и займитесь другими делами (например, устройтесь на работу грузчиком), а плагин сделают другие кто более заинтересован в плагине с таким функционалом а не в доходе с него.

Xrymz

03.11.2017 15:56На мой взгляд всплывающая реклама в приложениях на телефонах тоже отвратительна, но она почему-то есть. Спасибо за совет, но я плагинами не занимаюсь, вопрос был сугубо о способах монетизации всего этого.

RTK

02.11.2017 09:34Недавно нужно было промониторить цены на Ali (да, перед 11.11, но речь не об этом). Первое расширение, что я нашел для Chrome было AliTools и я скачал его из Chrome Web Store.

Заподозрить неладное помог uBlock, когда начал блокировать переходы по ссылкам. Оказалось, что AliTools время от времени прогоняет ссылки через Deeplink, т.е. пытается заработать на какой-то партнерке путем замены ссылок в моем браузере.

Расширение отредактировал и выпилил этот функционал, но на мой взгляд Гугл должен обязать указывать в описании, что расширение пользуется такими «приемами».

Vlad_fox

02.11.2017 12:10Примерно так у некоторых пользователей начинал выглядеть YouTube

использую уже несколько лет гугловый хром как основной браузер. на нем около 20 расширений (плохо, что много -не спорю, но мне так удобно и не мешает) — нормально все работает, ютюб том числе (специально для него 2 расширения которые автоматом качество по максимуму устанавливают и позволяют смотреть видео в плавающем окошке..)

что я делаю не так?

sergey-b

02.11.2017 21:26Уважаемые разработчики Яндекс.Браузера, попробуйте покопать в другую сторону. Если пользователи скачивают сомнительные расширения, значит, им чего-то в браузере не хватает. Может быть надо предоставить им недостающие фичи и избавить от соблазна что-нибудь левое установить?

Я недавно поставил себе ваш браузер и могу сказать, чего не хватает мне.

Прежде всего раздражают звуки, которые издают самые разные сайты. Почему-то браузер, позиционирующий себя как очень безопасный, не позволяет ограничить доступ сайтов к оборудованию, в частности к устройствам воспроизведения звука. Может быть он и к микрофону доступ по умолчанию всем предоставляет? Чтобы выключить звук на странице, надо чтобы она начала что-нибудь воспроизводить. Оказывается, многие сайты издают короткие звуки, меньше секунды. За это время не успеваешь найти вкладку и кликнуть на mute. В результате, когда у меня открыто много вкладок, то постоянно что-то крякает, звякает или пикает. Когда я сидел в файерфоксе, я даже не догадывался об этой проблеме. Естественно, что у меня возникает желание скачать расширение типа «Permanent Mute without SMS».

В любом браузере сейчас есть возможность остановить анимацию гифок. Эта опция доступна или из коробки, или в виде расширения. Почему в Яндекс.Браузере этого нет? Читать текст, если рядом мелькает какая-то бессмысленная аватарка, неудобно. Вот и приходится гуглить «Stop GIF animation free».

Сильно ограничена функциональность управления паролями. Нет информации о времени создания и последнего использования пароля. Нет возможности добавить или изменить пароль. Не сохраняются пароли в некоторых онлайн-банкингах, не сохраняются пароли на серверах с самодельными сертификатами, что для работающих в IT особенно неприятно. В результате приходится даже для тестовых серверов держать открытым отдельный менеджер паролей. А кто-то решает эту проблему, устанавливая очередное расширение.

BarakAdama Автор

02.11.2017 21:49Спасибо. Доступ к микрофону без запроса невозможен. Над дополнительными возможностями работаем, но это проблему плохих расширений не решит. Тот же пример с поддельным YouTube никак не связан с желанием что-то добавить.

Fullmoon

Да, масштабы проблемы впечатляют. Даже задумался о том, чтобы включить обратно Protect.

BarakAdama Автор

Для себя взял правило: не устанавливать расширения от тех разработчиков, которым я не доверяю. Иногда проще самому для себя написать простой инструмент на JS, чем доверять случайному расширению.

Fullmoon

Именно так и обхожусь, да.

Кстати, про Protect — с очередным обновлением он вдруг без предупреждения исчез из списка установленных программ и превратился в неотключаемую службу. Вы про это нововведение где-нибудь писали? В клубе браузера вроде бы не было.

BarakAdama Автор

В системном диспетчере приложений должен быть удаляемый пункт «Компоненты защиты Яндекс.Браузера» (если нет, то напишите мне в ЛС, пожалуйста).

Juma

Хотел недавно установить пару расширений с chrome webstore, но нигде не нашел информацию о разработчике, которой можно было бы доверять.

Например Элементы Яндекса: Погода, ссылкам «С сайта yandex.ru» и «Политика конфиденциальности» особого доверия нет.

BarakAdama Автор

Домен кликабельный, значит расширение и правда раздается на этом сайте. А дальше все зависит от вашего доверия к этому сайту.

Juma

Не совсем понял, т.е. если в поле «С сайта» указан действительный домен, то значит расширение предоставлено владельцем данного сайта? И другой разработчик не сможет опубликовать дополнение с этим же доменом? Просто я не знаком с процедурой публикации расширений.

Когда искал расширения, хотел найти подтверждение того, что это дополнение действительно предоставляется Яндексом. Примерно как поле разработчик в Плей Маркете, но ничего подобного не нашел. Поле «С сайта yandex.ru» не вызвало доверия. В итоге нашел список расширений на сайте яндекса и уже от туда перешел по ссылке к дополнению на chrome webstore. Например у гугловских расширений есть значок категории «От Google».

BarakAdama Автор

Если кликабельный домен именно для «С сайта ...», то его подделать нельзя.

А вот на надпись «Автор ...» вообще можно не смотреть. Там все что угодно может быть.

ainu

Тут про что речь: допустим домен верный, но скачивается с какого нибудь narod.yandex.ru/vasyapup2009/file.zip?

То есть тут домен — это «автор имеет доступ к домену, подтвержденный записью в CNAME» или «автор выложил на сайт, имеющий домен»?

BarakAdama Автор

Физически расширение хранится в Chrome Web Store. Чтобы получить подпись «С сайта», разработчик должен подключить на своем сайте inline-установку, а для этого надо подтвердить права на сайт через гугловский сервис для вебмастеров.