Агентство национальной безопасности США (NSA), Форт-Мид (штат Мэриленд), считается самой крупной и самой закрытой американской спецслужбой. Осенью 1952 года президентом США Труманом был подписан меморандум об образовании NSA. Учреждение нового органа проходило под грифом «секретно» и только в 1957 году появились упоминание о нем в справочнике правительственных учреждений США. Бытовали даже шутки по этому поводу, название «NSA» расшифровывали как «No Such Agency» (нет такого агентства), «Never Say Anything» (никогда ничего не говори).

Обеспечить национальную безопасность США и всех государственных коммуникаций — вот главное задание «несуществующего» агентства. Перехват и криптоанализ, создание и применение мер криптозащиты, разработка кодов и шифросистем, создание и внедрения техники специальной связи — составляющие работы сверхсекретного учреждения.

В зависимости от требуемого (и допустимого) уровня безопасности, NSA определила различные типы шифрования. Чем меньше число, тем выше уровень безопасности. Например: продукты 1 типа предназначены для использования правительством США как секретные материалы. Известны 1, 2, 3, 4 типы продуктов:

1. TOP SECRET

Сюда относятся алгоритмы такие как AES(256), BATON, FIREFLY, HAVEQUICK и SAVILLE, применяемые в STU-III и во многих устройствах военной коммуникации KG-84, KIV-7, KY-57 и KY-99.

2. Национальная информационная безопасность

Включает такие продукты, как CORDOBA, KEA и SKIPJACK, используемые в оборудовании Cypris cypto и в криптокартах Fortezza (Plus).

3. Несекретная правительственная или коммерческая информация

Утвержденные (неклассифицированные) алгоритмы DES, Tripple DES 1, AES, DSA и SHA.

4. Коммерческое криптографическое оборудование не для государственного использования

Вот не полный список устройств, которые, как полагается были (частично) разработаны в/или для NSA:

KL-7 — электромеханическая роторная криптомашина, разработанная Агентством национальной безопасности (NSA) в США. Она была введена в эксплуатацию в 1952 году, в течение многих лет служила основной шифровальной машиной США и НАТО. Относительно легкий вес (9,3 кг) KL-7 позволяет считать ее более продвинутой версией немецкой машины Enigma. В военное время она заменила SIGABA (ECM Mark II) в Великобритании и Канаде, а также CCM и британские машины Typex.

SIGABA (ECM Mark II)

Изначально машина получила название AFSAM-7, но в начале 1960 годов оно было заменено на TSEC / KL-7. Устройство в зависимости от уровня секретности ключей носило кодовые имена ADONIS (высокий уровень) и POLLUX (низкий уровень). KL-7 был снят со службы в 1983 году.

В отличие от Enigma, KL-7 имела восемь роторов, семь из которых были помещены в один шаговый модуль. Машины выпускались в нескольких вариантах и использовались армией США, ВМС и НАТО в течение многих лет.

К сожалению, KL-7 по-прежнему является засекреченным устройством и лишь немногие экземпляры дожили до наших дней. Большинство машин, которые сегодня выставлены на всеобщее обозрение, были «вычищены» (без электропроводки).

Несмотря на секретность, касающуюся KL-7 и ее истории, со временем информация частично становится доступной, NSA выпускает все больше и больше исторических документов, в результате чего исследователям удается выяснить технические детали устройства машины. В 2011 году крипто-историк Дирк Райманнант из Бельгии благодаря компьютерному моделированию (под Windows) сумел воссоздать KL-7, а в 2013 году появился JAVA-симулятор KL-7 от MIT (США).

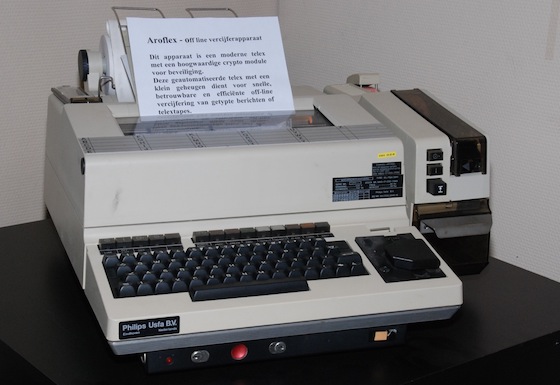

KL-7 оставалась в строю до 1970 годов. В некоторых странах в течение многих лет машины KL-7 служили в качестве резервных устройств, пока окончательно не были изъяты из службы в 1983 году. Последнее сообщение было отправлено 30 июня 1983 года канадским военно-морским флотом. KL-7 была заменена рядом электронных машин, известных как KW-26, KW-37, KL-51 (RACE) и Aroflex.

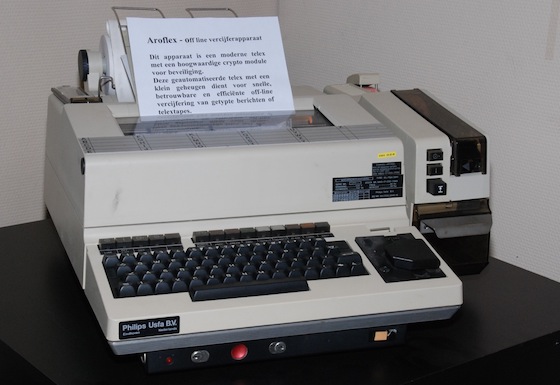

Aroflex

Машина KL-7 состояла из следующих основных элементов:

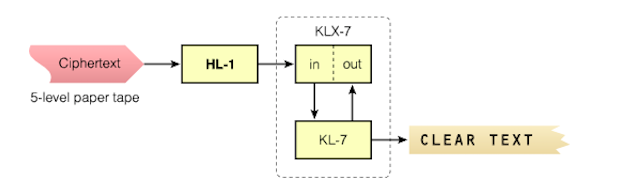

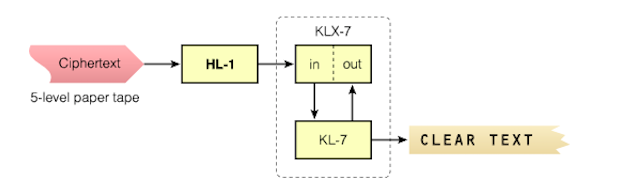

KLX-7. Интерфейс ввода / вывода для 5-уровневых (телепринтеров) данных. Состоит из двух блоков: один установлен между клавиатурой и базовым блоком, второй — за корзиной ротора.

EZ-KL7. Дополнительный блок, разработанный немецкой армией (Bundeswehr), позволяющий двум машинам KL-7 работать в тандеме для обнаружения ошибки. EX-KL7 устанавливался перед клавиатурой.

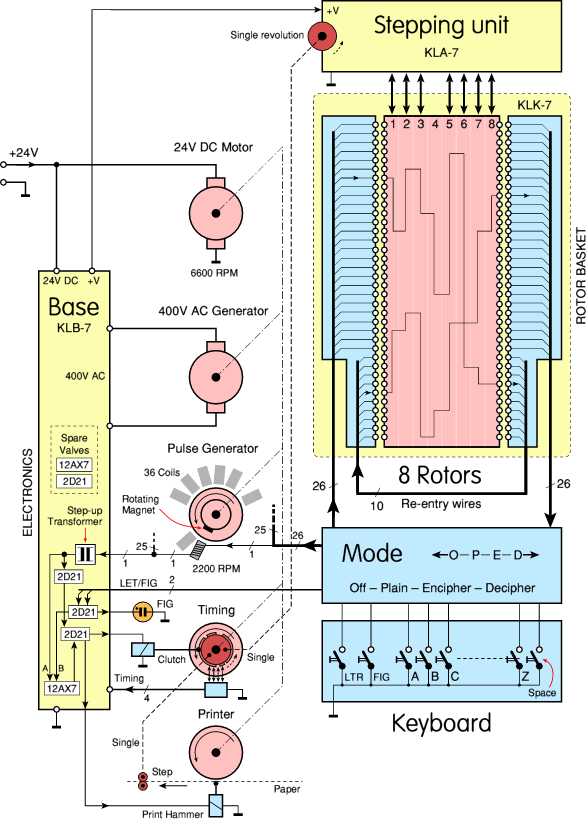

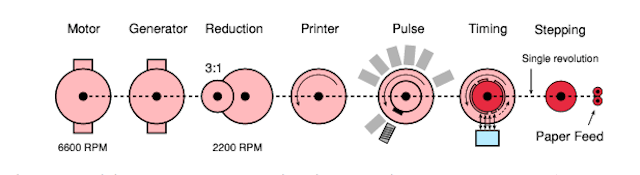

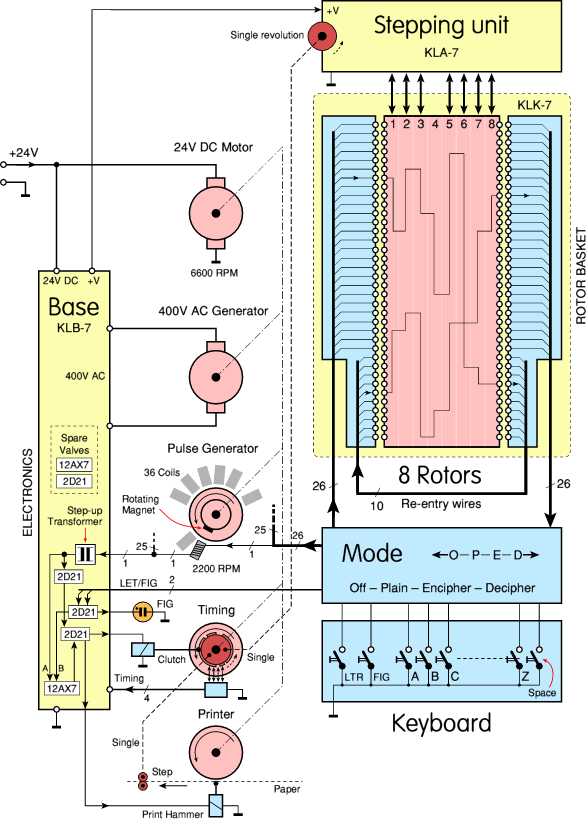

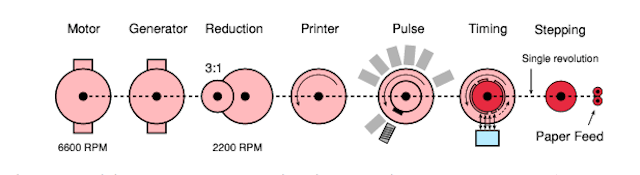

KL-7 представляла собой электромеханическую роторную криптомашину, управляемую с помощью электронных схем с задвижками (вакуумные клапаны). Аппарат запитывался от внешнего источника постоянного тока в 24 В, по сути как блок питания или аккумулятор, например, грузовика. За синхронную работу машины был в ответе сложный механический узел, состоящий из нескольких вращающихся частей, соединенных общей осью. На приведенной ниже блок-схеме показано, как именно это происходило. Основной двигатель 24 В работал с частотой вращения 6600 об / мин. Он запускал механические части, а также генератор переменного тока, который обеспечивал 400 В для управления клапанами/ задвижками.

При нажатии конкретной клавиши на клавиатуре, содержащей 26 линий передачи импульса (за счет переключателя режимов), происходила подача импульса в роторы, а затем в одну из 26 катушек генератора импульса. Импульсы подавались на устройство печати. Поскольку все вращающиеся части (двигатель постоянного тока, генератор переменного тока, генератор импульсов, принтер и шаговый модуль) были соединены, все работало синхронно.

KLB-7 — представлял собой фактически ходовую часть, на которой была построена машина, включая электронные схемы и (механическую) систему передач. Последняя состояла из двигателя, блока синхронизации, принтера и т. д. Обратите внимание, что KLB-7 не являлся (никогда) засекреченным элементом. По-видимому, электромеханический базовый модуль не считался таковым, который в силах выдать криптографические секреты.

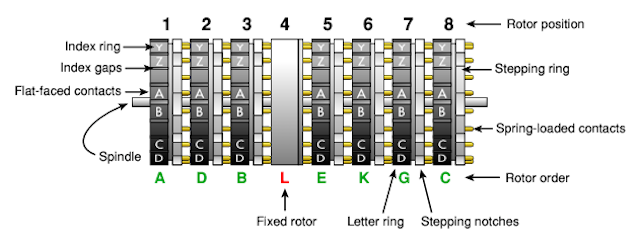

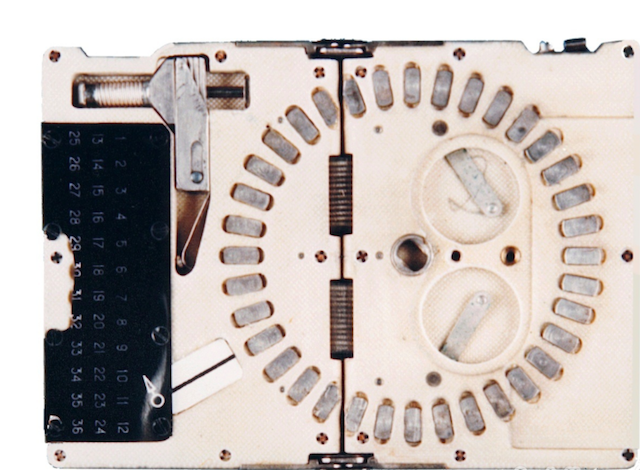

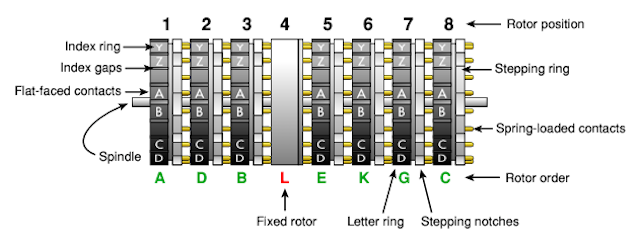

Роторы KL-7 напоминают роторы известной немецкой машины Enigma и других криптомашин на роторной основе. Каждый ротор (диск) имел электрические контакты слева и справа. На диске находилось регулируемое индексное кольцо с буквами алфавита на нем и внутренняя часть, которая соединяла контакты на одной стороне с контактами на другой стороне. Однако были и некоторые существенные отличия от Enigma.

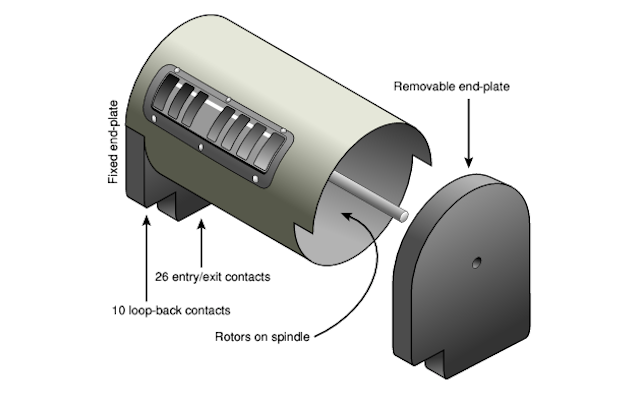

Прежде всего, ротор KL-7 имел 36 контактов, тогда как ротор Enigma — 26 контактов. Из 36 контактов 26 использовались для шифрования 26 букв алфавита, а остальные 10 контактов применялись для «зацикливания» при вводе (см. ниже). Это приводило к повторной шифровке части текста (патент США 2998700, поданный Альбертом У. Малым 22 сентября 1944 года).

Каждый ротор имел индексное кольцо с 36 позициями, каждое из которых было разделено узким зазором. Только 26 позиций идентифицировались буквами алфавита. Остальные — пустые. В развороте это выглядит так:

Другое важное отличие от Enima — отсутствие рефлектора (Umkehrwalze). В режиме кодирования одна сторона роторной корзины — это вход, а другая сторона — выход. В режиме декодирования — за счет смены контактов — наоборот. Однако замена всех контактов довольно сложная «процедура», был задействован целый комплекс мультиконтактных свитчей, интегрированных в клавиатуру KL-7.

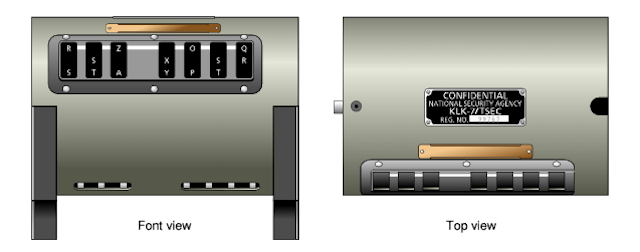

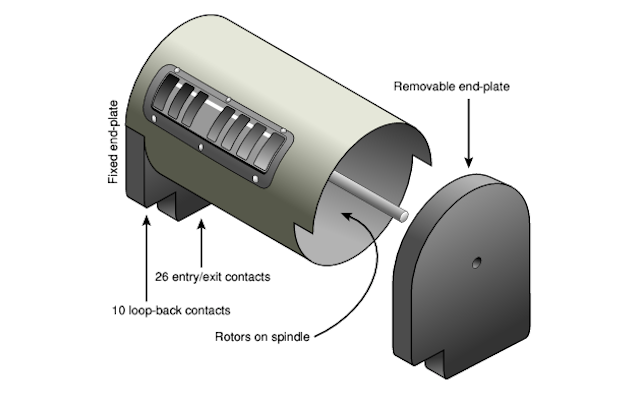

Барабан с роторами или роторная корзина KL-7 представляла собой металлическую коробку, содержащую 8 колес на шпинделе (KLK-7). Четвертое колесо слева было закреплено на месте. Оно никогда не вращалось и, следовательно, не имело окна, и не показывало свою настройку. Это колесо иногда называли ротором NSA. Для каждого из остальных 7 колес в барабане имелось окно. Через это окно были видны три последовательные буквы ротора. Верхняя буква — текущая настройка, положение было обозначено белой линией, считывание происходило слева направо.

Каждая машина KL-7 поставлялась с 12 роторами с маркировкой A-L в металлической коробке. L-ротор представлял собой так называемое неподвижное колесо NSA, использующееся в положении 4. Из оставшихся 11 роторов (AK), 7 вставлялись в роторный барабан согласно кодовой книге: в определенный день, в определенном порядке.

Пользователь мог изъять роторный барабан, освободив два рычага по обе его стороны. После снятия правая стенка барабана отсоединялась и роторы можно было извлечь со шпинделя. Сам же шпиндель оставался при этом внутри, так как был прикреплен к левой стенке, которая, в свою очередь, крепилась к самому барабану цилиндрической формы.

Каждое колесо имело 36 контактов с обеих сторон, но только 26 из них использовались для шифрования 26 букв латинского алфавита. Оставшиеся 10 контактов зацикливались от правой торцевой пластины до левой, что вызывали перекодировку. Этот принцип известен как «возвращение» и был придуман во время Второй мировой войны Альбертом У. Малым, во время его работы в разведывательной службе армии США (ASIS), когда он пытался декодировать шифр японской криптомашины PURPLE.

Патент США 2984700 на изобретение был подан ученым 22 сентября 1944 года. Поскольку изобретение считалось принадлежащим армии США, то и патент был засекречен, и находился под грифом секретно до 16 мая 1961 года. Тем временем, изобретатель Борис Хагелин выдвинул аналогичную идею, успешно запатентовал ее 16 октября 1953 года. Существование более раннего (секретного) патента никаким образом не повлияло на процесс и Хагелин получил патент 2,802,047 6 августа 1957 года. Хагелин намеревался использовать принцип повторного ввода для его шифровальной машины HX. К его удивлению, этот же патент был отклонен в Японии. О существовании секретного схожего патента он был просто не в курсе.

Хотя Хагелин утверждал, что это была полностью его идея, вполне возможно (если не вероятно), что идея посетила его после того, как в начале 1950 годов он имел дело с криптомашиной KL-7 и обсудил ее свойства с немецким главным криптографом Эрихом Хуттенхайном в Бонне (1952 год). Принцип повторного ввода использовался и в советской M-125 Фиалке.

Роторы KL-7 идентичны роторам, используемым в британском Singlet BID/60. Вполне возможно, что шифровальные колеса были совместным производством США / Великобритании, или же американцы разрешили британцам использовать роторы от KL-7 в британской шифрмашине. В любом случае, роторы Singlet были изготовлены в Великобритании.

У британского Singlet было 10 роторов (вместо 8), но сообщалось, что они совместимы с KL-7, и могут использовать те же восемь роторов, два из которых будут пустышками.

Каждый ротор KL-7 содержал 36 подключений, соединяющихся через плоские контакты с одной стороны с подпружиненными контактами на другой стороне, по-видимому, в рендомном порядке. Подключение роторов KL-7 всегда хранилось в секрете, был ли смысл в этом — предстоит еще выяснить.

В целях безопасности запрещалось отслеживать роторное подключение KL-7. Даже технический персонал, занимающийся ремонтом криптоустройства, не имел права отслеживать каждый контакт для выявления и устранения неисправного соединения. Разрешалось лишь устанавливать подпружиненные контакты на проводящую (металлическую) поверхность и проверять каждый плоский контакт. Неисправные роторы никогда не вскрывались их нужно было вернуть в NSA для ремонта.

Если вам удастся найти KL-7 и проследить подключения ротора, толку от этого будет ровно «0», поскольку подключения ротора для разных пользователей были другими и часто менялись по соображениям безопасности. Тем не менее на протяжении многих лет в Советском Союзе успешно считывали информацию о передвижениях подводных кораблей ВМФ США (шифровалось на KL-7).

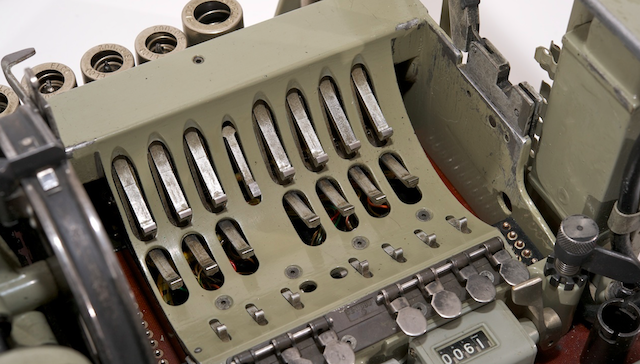

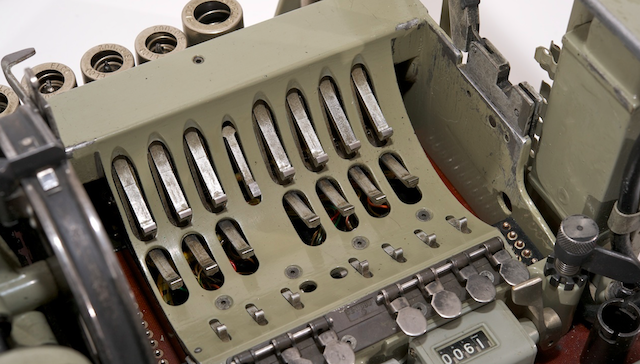

Роторы удерживались в необходимом положении с помощью фиксирующих рычажков. Это подпружиненные рычажки, расположенный под роторами. На конце рычажка — небольшой острый клин, который входил в паз между нужными буквами на окружности ротора. Ближе к фронту в нижней части роторного барабана находились «транспортировочные» рычажки. Они приводились в движение основным механизмом и блокировались в промежутках на индексном роторе. Их движение вперед вращало ротор в следующее положение. При одном нажатии клавиши ротор мог сделать только один шаг.

Будет ли двигаться ротор при нажатии клавиши, зависело от наличия или отсутствия выемки на шаговом кольце на одном из роторов. Шаговое кольцо каждого ротора определялось переключателем (3), расположенным впереди роторного барабана.

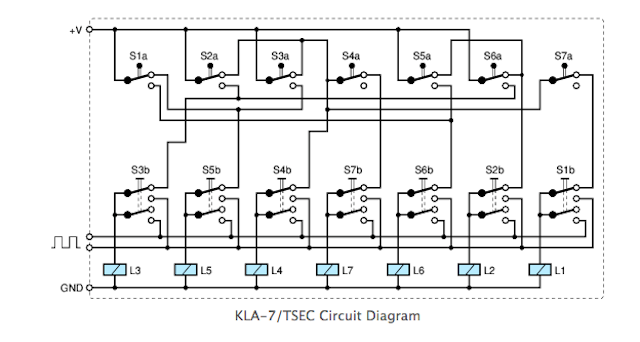

Что интересно, переключатель определял 10-ю позицию шагового кольца на окружности ротора. Другими словами: когда ротор находился в точке A (видимой в окне на белой линии), свитчем определялась выемка перед буквой H (то есть 10 позиция после A). Переключатель, в свою очередь, активировал соленоид (L1 — L7), в результате ротор вращался.

При настройке ежедневного ключа начальное положение роторов можно было изменять вручную: нажав клавиши, находясь в режиме открытого текста (P). Когда клавиша нажималась кратко, ротор продвигался на один шаг. Удерживая клавишу нажатой, ротор делал шаги непрерывно.

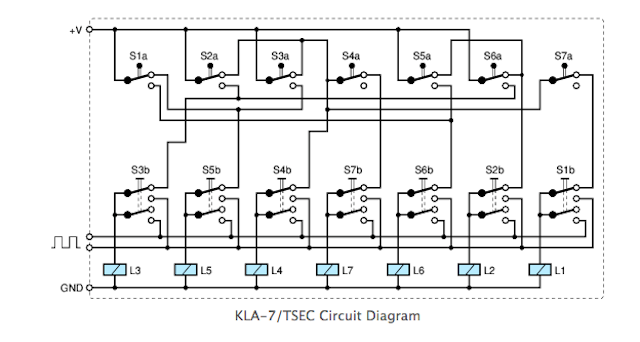

Управление движением ротора — представляло собой целый комплекс, и фиксировалось внутренним подключением (проводкой). Детали об устройстве шагового механизма роторов никогда не публиковались, но в 2011 году Crypto Museum методом дедукции во время работы машины смог восстановить схему, приведенную ниже:

Обратите внимание, что переключатели наверху находятся в надлежащем порядке (от 1 до 7), а порядок ручных ступенчатых переключателей и соленоидов вперемешку. Это сделано для того, чтобы не загромождать схему. Представленный здесь шаговый модуль реализован в симуляторе KL-7 Dirk Rijmenants, правильность которого подтверждена бывшими пользователями.

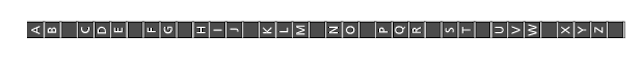

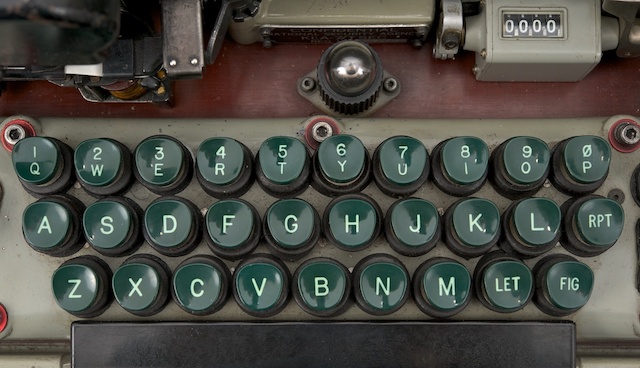

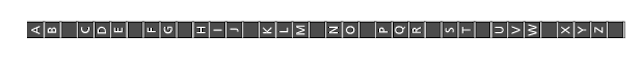

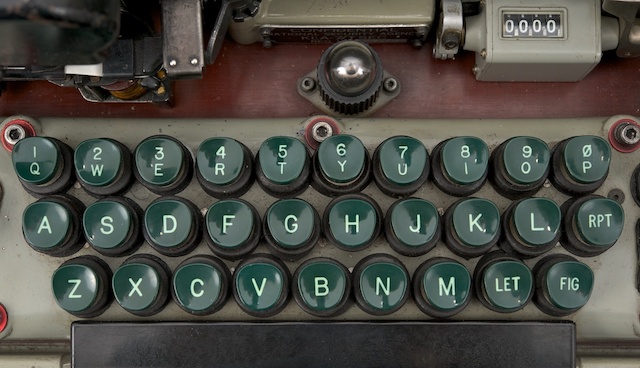

Клавиатура KL-7 — часть базового модуля KLB-7. Она состояла из 29 зеленых клавиш и черной полоски. Имелась стандартная раскладка QWERTY, разделенная на три ряда. Номера разделялись верхней строкой. В правом нижнем углу находились 3 специальные клавиши, отмеченные как LET, FIG и RPT.

Каждая клавиша на самом деле представляла собой электрический выключатель, состоящий из контакта и пружины, установленных под клавишей. Всякий раз, при нажатии клавиши, контакт заземлялся (т. е. подключался к 0В), позволяя импульсному генератору выдавать импульс.

При вводе чисел пользователю сначала нужно было нажать клавишу FIG (цифры). Это действовало как сменная клавиша на современном компьютере. Пока машина находилась в режиме чисел, горела большая неоновая лампа за клавиатурой. Для возвращения к буквенным значениям сначала следовало нажать клавишу LET.

Кодированное сообщение KL-7 состояло только из 26 букв латинского алфавита. Чтобы исходный текст содержал буквы, цифры и пробелы, необходимо было использовать специальные приемы. Это делалось путем преобразования/замены некоторых букв при зажатии SPACE, LET и FIG.

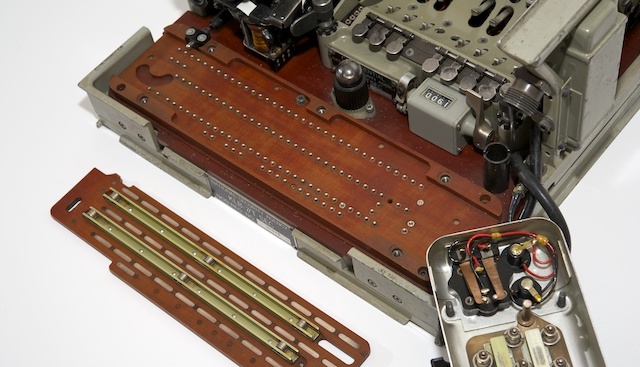

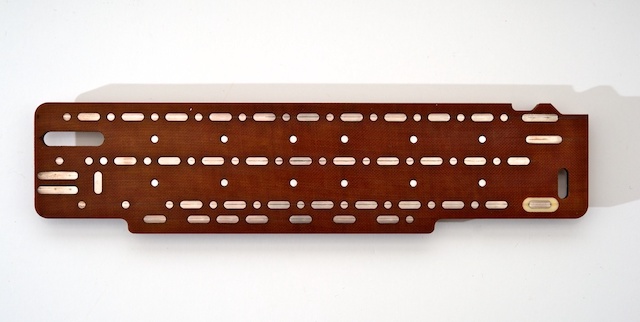

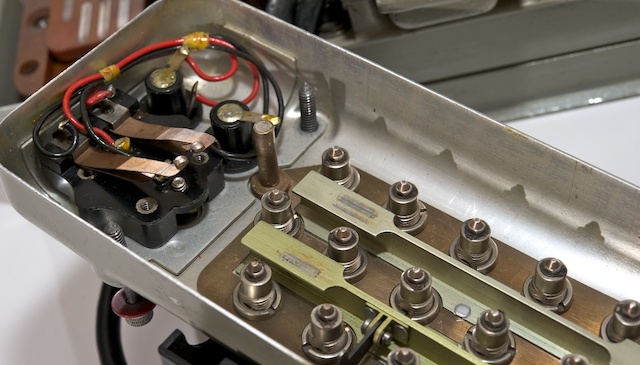

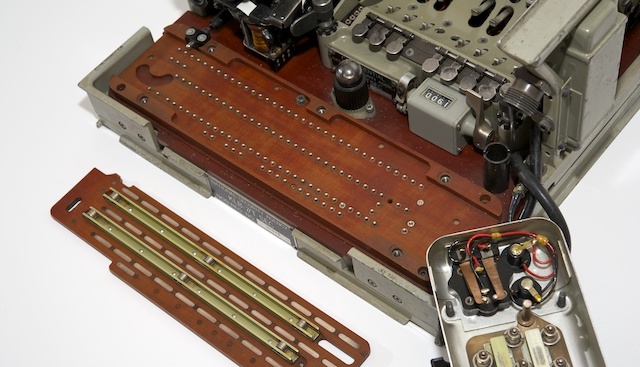

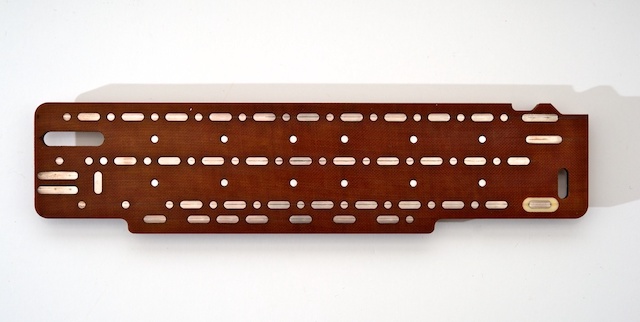

Кроме того, при переключении с кодирования на декодирование операции (SPACE, LET и FIG) должны были быть отменены. Все это делалось при помощи переключателя MODE, который находился под клавиатурой. MODE-переключатель представлял собой большую плату из электроизоляционного слоистого прессованного материала, с контактами с обеих сторон (очень похожа на печатную плату, но толще).

Для управления переключателем, слева от клавиатуры находилась ручка. Переключатель MODE имел 4 положения: Off (O), paintext (P), кодирование (E) и декодирование (D).

Переключатель режимов на самом деле — большой ползунковый переключатель. При вращении ручки, большая коричневая гетинаксовая плата перемещалась справа налево. Как уже упоминалось ранее, было различных положения.

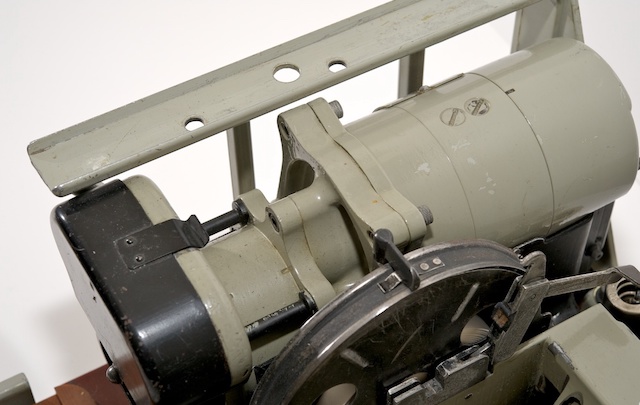

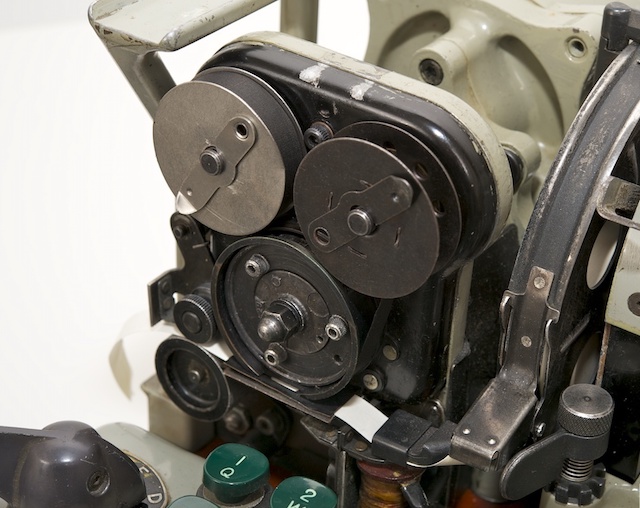

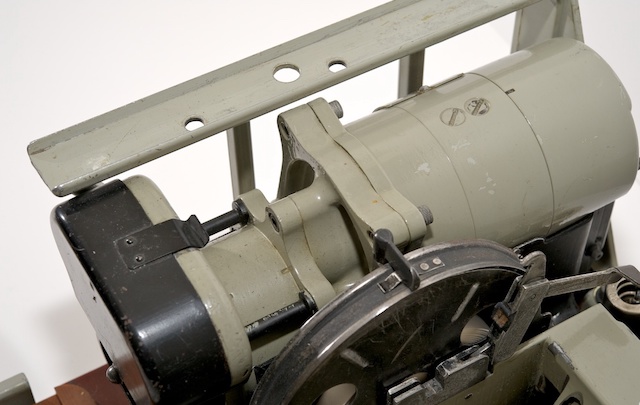

В основе KL-7 — очень компактный, но сложный механический модуль. Он состоял из двигателя постоянного тока и высоковольтного генератора переменного тока, устройства печати, генератора импульсов и модуля синхронизации. Все устройства приводились в действие двигателем постоянного тока либо напрямую, либо с помощью зубчатых колес 3:1.

Двигатель и генератор были установлены на одной оси, скорость вращения составляла 6600 об / мин (оборотов в минуту). Благодаря зубчатому механизму (3:1), генератор импульсов и устройство печати приводились в движение, а скорость их вращения составляла 2200 об / мин. В движение приводился и модуль синхронизации.

В отличие от других компонентов, модуль синхронизации не вращался постоянно. Он также управлялся шаговым модулем KLA-7 (и, следовательно, роторами). На каждом обороте роторы могли продвигаться на одну позицию.

Комплекс модулей располагался в левой половине KL-7, как показано на рисунке. Двигатель находился сзади модуля (справа на изображении). Непосредственно перед двигателем — генератор (иногда называемый инвертором) с двумя большими болтами вверху.

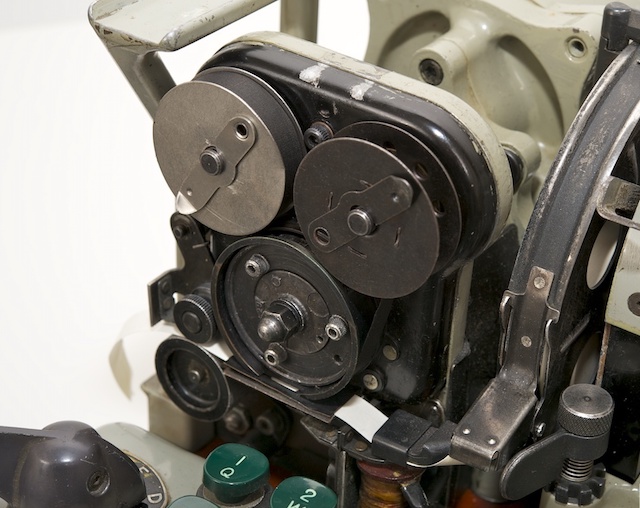

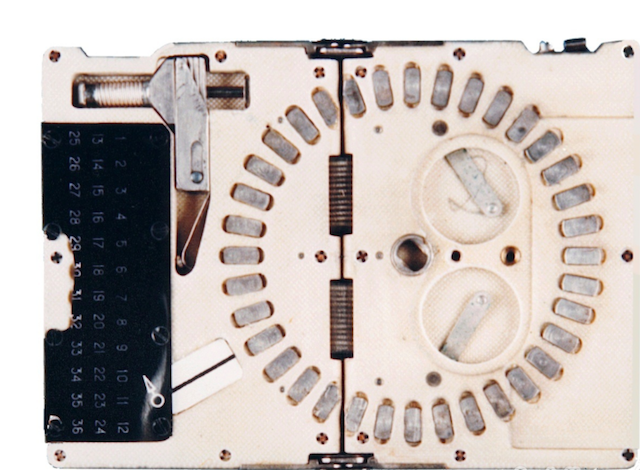

Синхронизация с принтером происходила благодаря импульсному генератору, который был соединен со всеми другими вращающимися частями главного модуля устройств. Генератор импульсов состоял из 36 катушек, разделенных на два кольца, с вращающимся магнитом в центре. 26 катушек использовались для 26 букв алфавита. Остальные 10 катушек — для чисел. Каждая из них была соединена последовательно с одной из букв, но устанавливалась на кольцо под несколько иным углом. Это приводило к короткой задержке в режиме цифр (FIG), что давало достаточно времени, чтобы выбрать следующий символ на печатном колесе.

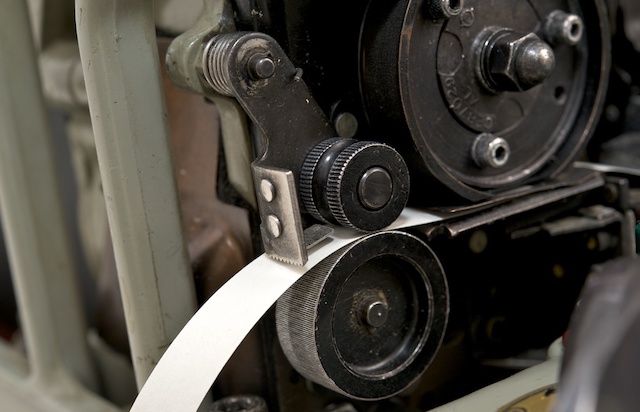

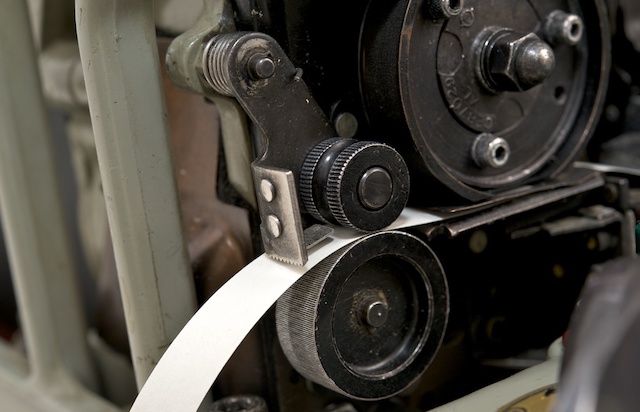

KL-7 была разработана со встроенным принтером с непрерывно вращающейся печатаной головкой. Вывод печатался на узкой бумажной полоске 9,5 мм (3/8"), по аналогии как в американской M-209 и советской Фиалке.

Буквы и цифры размещались на окружности печатающей головки. Когда буква была напечатана (т. е. импульсный генератор выдавал импульс), бумажная лента продвигалась на одну позицию, а отжимной молоточек опускался.

Синхронизация была гарантирована, так как генератор импульсов и печатающая головка управлялись одной осью. Под черной крышкой скрывалась небольшая красящая лента, она проходила между печатающей головкой и бумажной лентой.

Конструкция принтера можно сказать идентична конструкции принтера в SIGABA, предшественника военного времени KL-7. Как и KL-7, в нем была вращающаяся печатающая головка с двумя красящими ленточными катушками.

В работе KL-7 не считается одной из самых надежных машин. По факту о ней слыла дурная слава из-за многочисленных проблем, связанных с ее эксплуатацией. Многие бывшие пользователи вспоминают свою «борьбу» с KL-7, чтобы правильно (де)кодировать сообщения на ней.

Немецкий Bundeswehr даже разработал сборку, известную как EZ-KL7, которая позволила двум машинам работать в тандеме (параллельно), для обнаружения ошибок. Блок EZ-KL7 устанавливался перед клавиатурой одной из двух машин KL-7 и постоянно сравнивал их выводы. Как только обнаруживалось различие, поднимался сигнал тревоги. Обратите внимание, что EZ-KL7 произносится как «Easy KL-7».

Эта опция требовала установки интерфейса ввода / вывода KLX-7.

Сама по себе KL-7 принимала вводную информацию только через встроенную клавиатуру, а выводила информацию в виде печатного текста на бумажную ленту 9,5 мм. Чтобы подключить KL-7 непосредственно к телепринтеру был доступен интерфейс ввода / вывода KLX-7. Насколько нам известно, KLX-7 состоял из двух частей, одна из которых была установлена между клавиатурой и базой.

Все это требовало извлечения клавиатуры, а на ее месте устанавливался контактный модуль. Позже клавиатуру сделали съемной, теперь она могла размещаться поверх контактного модуля. В реальности интерфейс ввода-вывода был установлен на задней панели машины, за барабаном с роторами.

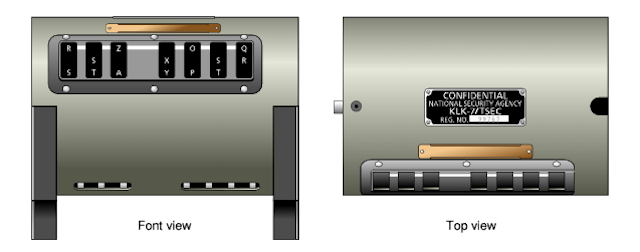

Засекреченными являются — барабан с роторами (KLK-7 / TSEC), шаговый механизм (KLA-7 / TSEC) и электрическая схема. Все остальные модули устройства свободны от грифа «секретно». Учитывая возраст KL-7 и тот факт, что все больше и больше принципов работы криптомашины становятся понятны исследователями, предполагается, что в ближайшем будущем она будет полностью рассекречена. Недавно NSA выпустило документ, в котором описывается история развития KL-7.

В течение своей жизни KL-7 несколько раз подвергалась риску. Считается, что в Советском Союзе смогли перехватить и расшифровать сообщения KL-7.

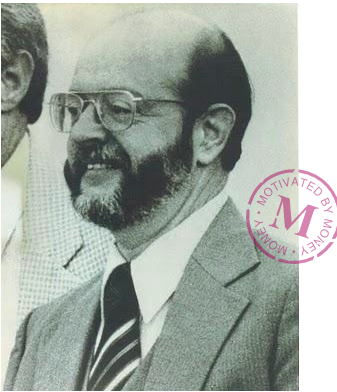

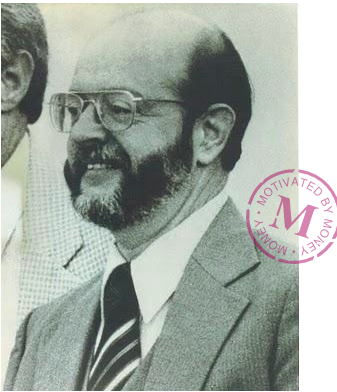

Самая известная история — это история о Джоне Энтони Уокере, 1937 года рождения, который работал в ВМС США и успешно шпионил на стороне СССР почти 17 лет. Уокер присоединился к ВМС США в 1955 году и стал шпионом Советов с декабря 1967 года, объясняя все финансовыми трудностями в жизни. С этого момента, вплоть до его выхода на пенсию с военно-морского флота (1983 год), он предоставлял СССР списки с ключами и другие критические шифровальные материалы KL-47, KW-7 и других криптомашин.

За предоставленную информацию он получал несколько тысяч долларов каждый месяц. В 1969 году он начал искать подмогу в своем шпионском деле и подружился с Джерри Уитвортом, студентом, который позже стал старшим офицером флота. В 1973 году Энтони смог заручиться его помощью. В 1984 году круг его шпионов пополнился новыми членами — старшим братом Артуром и сыном Майклом. Уокер попытался было привлечь и свою дочь, новоиспеченную служащую в армии США, но она выбыла из «игры», забеременев и отказавшись от военной карьеры.

В 1976 году Уокер и его жена Барбара развелись из-за побоев и алкогольного злоупотребления Уокером. Уокер отказался выплачивать алименты (1985 год) и Барбара сдала его ФБР, что в конечном итоге привело к его аресту. После ареста, Уокер сотрудничал с властями и заключил сделку с признанием вины, чтобы снизить приговор сыну Майклу. Страдая от сахарного диабета и рака горла, Джон Уокер умер в тюрьме 28 августа 2014 года. Его сын Майкл был освобожден под честное слово в феврале 2000 года.

Информация, переданная Джоном Уокером и его шпионской группировкой, позволила СССР построить аналог KL-7. В итоге было расшифровано не менее миллиона секретных сообщений (TOP SECRET). Аналог KL-7 даже снабдили небольшим устройством, называемым роторным считывателем, что позволяло легко проследить внутреннюю проводку каждого ротора.

На фото вверху — само устройство, правда оно было конфисковано ФБР. Достаточно небольшое, чтобы его можно было незаметно пронести и легко спрятать в кармане. При складывании его габариты составляли 7,5 х 10 см (типа пачка сигарет).

KL-7 была скомпрометирована еще раз за историю своего существования. Дело было так. Во время войны во Вьетнаме (1970 год), американцы приняли решение предоставить Республике Вьетнам (RVN) ограниченное количество криптографического оборудования: шифровальные машины M-209 и KL-7, различные One-Time Pad (OTP) системы, голосовые коды аутентификации и NESTOR (KY-8).

После вывода американских войск из Вьетнама база с криптографическим оборудованием и американскими служащими, заведующими этим оборудованием, известная как Don Vi' 600, оставалась на месте. В конце 1974 года — начале 1975 ситуация ухудшилась, и американцы начали отзывать часть оборудования с намерением отправить его обратно на CONUS или на Гавайи.

В январе — феврале ситуация стала критической, было принято решение немедленно уводить технику с Don Vi' 600 и переправлять в CONUS. За три недели к отправке на CONUS были подготовлены около 700 единиц оборудования ADONIS и NESTOR, но, к сожалению, ни одно из этих устройств так и не было отправлено или уничтожено вовремя. В конце концов оборудование попало в руки Северного Вьетнама.

Вполне вероятно, что северные вьетнамцы в конечном итоге продали некоторые машины СССР и китайцам, наряду с ключевыми материалами (получаемыми на протяжении 12 месяцев) и One-Time Pad (OTP) системами.

Национальный музей криптографии (созданный NSA) стал домом многим экспозициям, которые приподнимают завесу секретности и заполняют пробелы в истории криптографии со времен Войны за независимость до наших дней.

Источником послужили удивительные работы Cypto Museum.

Спасибо, что остаетесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас, оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4 RAM).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Обеспечить национальную безопасность США и всех государственных коммуникаций — вот главное задание «несуществующего» агентства. Перехват и криптоанализ, создание и применение мер криптозащиты, разработка кодов и шифросистем, создание и внедрения техники специальной связи — составляющие работы сверхсекретного учреждения.

В зависимости от требуемого (и допустимого) уровня безопасности, NSA определила различные типы шифрования. Чем меньше число, тем выше уровень безопасности. Например: продукты 1 типа предназначены для использования правительством США как секретные материалы. Известны 1, 2, 3, 4 типы продуктов:

1. TOP SECRET

Сюда относятся алгоритмы такие как AES(256), BATON, FIREFLY, HAVEQUICK и SAVILLE, применяемые в STU-III и во многих устройствах военной коммуникации KG-84, KIV-7, KY-57 и KY-99.

2. Национальная информационная безопасность

Включает такие продукты, как CORDOBA, KEA и SKIPJACK, используемые в оборудовании Cypris cypto и в криптокартах Fortezza (Plus).

3. Несекретная правительственная или коммерческая информация

Утвержденные (неклассифицированные) алгоритмы DES, Tripple DES 1, AES, DSA и SHA.

4. Коммерческое криптографическое оборудование не для государственного использования

Вот не полный список устройств, которые, как полагается были (частично) разработаны в/или для NSA:

- HY-2 — узкополосный голосовой кодер

- STU-I — безопасное цифровое телефонное устройство первого поколения (STU)

- STU-II — телефонный аппарат второго поколения (STU)

- STU-III — последний из серии цифровых телефонных аппаратов (STU)

- STE — телефонный аппарат, обеспечивающий защиту голоса и данных через телефонные линии ISDN и PSTN

- KL-7 — роторная шифровальная машина

- KW-7 — высоконадежная онлайн криптомашина

- KG-13 — универсальный цифровой транзисторный полнодуплексный генератор ключей

- KW-26 — большой электронный шифровальный аппарат

- KG-84 — военный цифровой шифратор

- Fortezza — модуль безопасности оборудования (HSM), который реализован в виде платы PCMCIA

- FLYBALL modules — функциональные электронные схемы

Криптомашина KL-7

KL-7 — электромеханическая роторная криптомашина, разработанная Агентством национальной безопасности (NSA) в США. Она была введена в эксплуатацию в 1952 году, в течение многих лет служила основной шифровальной машиной США и НАТО. Относительно легкий вес (9,3 кг) KL-7 позволяет считать ее более продвинутой версией немецкой машины Enigma. В военное время она заменила SIGABA (ECM Mark II) в Великобритании и Канаде, а также CCM и британские машины Typex.

SIGABA (ECM Mark II)

Изначально машина получила название AFSAM-7, но в начале 1960 годов оно было заменено на TSEC / KL-7. Устройство в зависимости от уровня секретности ключей носило кодовые имена ADONIS (высокий уровень) и POLLUX (низкий уровень). KL-7 был снят со службы в 1983 году.

В отличие от Enigma, KL-7 имела восемь роторов, семь из которых были помещены в один шаговый модуль. Машины выпускались в нескольких вариантах и использовались армией США, ВМС и НАТО в течение многих лет.

К сожалению, KL-7 по-прежнему является засекреченным устройством и лишь немногие экземпляры дожили до наших дней. Большинство машин, которые сегодня выставлены на всеобщее обозрение, были «вычищены» (без электропроводки).

Несмотря на секретность, касающуюся KL-7 и ее истории, со временем информация частично становится доступной, NSA выпускает все больше и больше исторических документов, в результате чего исследователям удается выяснить технические детали устройства машины. В 2011 году крипто-историк Дирк Райманнант из Бельгии благодаря компьютерному моделированию (под Windows) сумел воссоздать KL-7, а в 2013 году появился JAVA-симулятор KL-7 от MIT (США).

KL-7 оставалась в строю до 1970 годов. В некоторых странах в течение многих лет машины KL-7 служили в качестве резервных устройств, пока окончательно не были изъяты из службы в 1983 году. Последнее сообщение было отправлено 30 июня 1983 года канадским военно-морским флотом. KL-7 была заменена рядом электронных машин, известных как KW-26, KW-37, KL-51 (RACE) и Aroflex.

Aroflex

Составляющие элементы устройства

Машина KL-7 состояла из следующих основных элементов:

- KLB-7 — это базовый модуль, состоящий из двигателя, генератора и электроники (клапаны или вакуумные трубки).

- КLК-7 — восемь роторов KL-7 размещались на шпинделе внутри роторного барабана (корзины). Освободив два рычага, расположенные по обе стороны корзины с роторами, можно было вытянуть ее из машины.

- ОАК-7 — шаговый модуль.

Опции

KLX-7. Интерфейс ввода / вывода для 5-уровневых (телепринтеров) данных. Состоит из двух блоков: один установлен между клавиатурой и базовым блоком, второй — за корзиной ротора.

EZ-KL7. Дополнительный блок, разработанный немецкой армией (Bundeswehr), позволяющий двум машинам KL-7 работать в тандеме для обнаружения ошибки. EX-KL7 устанавливался перед клавиатурой.

Блок-схема

KL-7 представляла собой электромеханическую роторную криптомашину, управляемую с помощью электронных схем с задвижками (вакуумные клапаны). Аппарат запитывался от внешнего источника постоянного тока в 24 В, по сути как блок питания или аккумулятор, например, грузовика. За синхронную работу машины был в ответе сложный механический узел, состоящий из нескольких вращающихся частей, соединенных общей осью. На приведенной ниже блок-схеме показано, как именно это происходило. Основной двигатель 24 В работал с частотой вращения 6600 об / мин. Он запускал механические части, а также генератор переменного тока, который обеспечивал 400 В для управления клапанами/ задвижками.

При нажатии конкретной клавиши на клавиатуре, содержащей 26 линий передачи импульса (за счет переключателя режимов), происходила подача импульса в роторы, а затем в одну из 26 катушек генератора импульса. Импульсы подавались на устройство печати. Поскольку все вращающиеся части (двигатель постоянного тока, генератор переменного тока, генератор импульсов, принтер и шаговый модуль) были соединены, все работало синхронно.

Базовый модуль KLB-7

KLB-7 — представлял собой фактически ходовую часть, на которой была построена машина, включая электронные схемы и (механическую) систему передач. Последняя состояла из двигателя, блока синхронизации, принтера и т. д. Обратите внимание, что KLB-7 не являлся (никогда) засекреченным элементом. По-видимому, электромеханический базовый модуль не считался таковым, который в силах выдать криптографические секреты.

Роторы KLK-7

Роторы KL-7 напоминают роторы известной немецкой машины Enigma и других криптомашин на роторной основе. Каждый ротор (диск) имел электрические контакты слева и справа. На диске находилось регулируемое индексное кольцо с буквами алфавита на нем и внутренняя часть, которая соединяла контакты на одной стороне с контактами на другой стороне. Однако были и некоторые существенные отличия от Enigma.

Прежде всего, ротор KL-7 имел 36 контактов, тогда как ротор Enigma — 26 контактов. Из 36 контактов 26 использовались для шифрования 26 букв алфавита, а остальные 10 контактов применялись для «зацикливания» при вводе (см. ниже). Это приводило к повторной шифровке части текста (патент США 2998700, поданный Альбертом У. Малым 22 сентября 1944 года).

Каждый ротор имел индексное кольцо с 36 позициями, каждое из которых было разделено узким зазором. Только 26 позиций идентифицировались буквами алфавита. Остальные — пустые. В развороте это выглядит так:

Другое важное отличие от Enima — отсутствие рефлектора (Umkehrwalze). В режиме кодирования одна сторона роторной корзины — это вход, а другая сторона — выход. В режиме декодирования — за счет смены контактов — наоборот. Однако замена всех контактов довольно сложная «процедура», был задействован целый комплекс мультиконтактных свитчей, интегрированных в клавиатуру KL-7.

Барабан с роторами или роторная корзина KL-7 представляла собой металлическую коробку, содержащую 8 колес на шпинделе (KLK-7). Четвертое колесо слева было закреплено на месте. Оно никогда не вращалось и, следовательно, не имело окна, и не показывало свою настройку. Это колесо иногда называли ротором NSA. Для каждого из остальных 7 колес в барабане имелось окно. Через это окно были видны три последовательные буквы ротора. Верхняя буква — текущая настройка, положение было обозначено белой линией, считывание происходило слева направо.

Каждая машина KL-7 поставлялась с 12 роторами с маркировкой A-L в металлической коробке. L-ротор представлял собой так называемое неподвижное колесо NSA, использующееся в положении 4. Из оставшихся 11 роторов (AK), 7 вставлялись в роторный барабан согласно кодовой книге: в определенный день, в определенном порядке.

Пользователь мог изъять роторный барабан, освободив два рычага по обе его стороны. После снятия правая стенка барабана отсоединялась и роторы можно было извлечь со шпинделя. Сам же шпиндель оставался при этом внутри, так как был прикреплен к левой стенке, которая, в свою очередь, крепилась к самому барабану цилиндрической формы.

Принцип повторного ввода

Каждое колесо имело 36 контактов с обеих сторон, но только 26 из них использовались для шифрования 26 букв латинского алфавита. Оставшиеся 10 контактов зацикливались от правой торцевой пластины до левой, что вызывали перекодировку. Этот принцип известен как «возвращение» и был придуман во время Второй мировой войны Альбертом У. Малым, во время его работы в разведывательной службе армии США (ASIS), когда он пытался декодировать шифр японской криптомашины PURPLE.

Патент США 2984700 на изобретение был подан ученым 22 сентября 1944 года. Поскольку изобретение считалось принадлежащим армии США, то и патент был засекречен, и находился под грифом секретно до 16 мая 1961 года. Тем временем, изобретатель Борис Хагелин выдвинул аналогичную идею, успешно запатентовал ее 16 октября 1953 года. Существование более раннего (секретного) патента никаким образом не повлияло на процесс и Хагелин получил патент 2,802,047 6 августа 1957 года. Хагелин намеревался использовать принцип повторного ввода для его шифровальной машины HX. К его удивлению, этот же патент был отклонен в Японии. О существовании секретного схожего патента он был просто не в курсе.

Хотя Хагелин утверждал, что это была полностью его идея, вполне возможно (если не вероятно), что идея посетила его после того, как в начале 1950 годов он имел дело с криптомашиной KL-7 и обсудил ее свойства с немецким главным криптографом Эрихом Хуттенхайном в Бонне (1952 год). Принцип повторного ввода использовался и в советской M-125 Фиалке.

Британский Singlet BID/60

Роторы KL-7 идентичны роторам, используемым в британском Singlet BID/60. Вполне возможно, что шифровальные колеса были совместным производством США / Великобритании, или же американцы разрешили британцам использовать роторы от KL-7 в британской шифрмашине. В любом случае, роторы Singlet были изготовлены в Великобритании.

У британского Singlet было 10 роторов (вместо 8), но сообщалось, что они совместимы с KL-7, и могут использовать те же восемь роторов, два из которых будут пустышками.

Подключение ротора

Каждый ротор KL-7 содержал 36 подключений, соединяющихся через плоские контакты с одной стороны с подпружиненными контактами на другой стороне, по-видимому, в рендомном порядке. Подключение роторов KL-7 всегда хранилось в секрете, был ли смысл в этом — предстоит еще выяснить.

В целях безопасности запрещалось отслеживать роторное подключение KL-7. Даже технический персонал, занимающийся ремонтом криптоустройства, не имел права отслеживать каждый контакт для выявления и устранения неисправного соединения. Разрешалось лишь устанавливать подпружиненные контакты на проводящую (металлическую) поверхность и проверять каждый плоский контакт. Неисправные роторы никогда не вскрывались их нужно было вернуть в NSA для ремонта.

Если вам удастся найти KL-7 и проследить подключения ротора, толку от этого будет ровно «0», поскольку подключения ротора для разных пользователей были другими и часто менялись по соображениям безопасности. Тем не менее на протяжении многих лет в Советском Союзе успешно считывали информацию о передвижениях подводных кораблей ВМФ США (шифровалось на KL-7).

Шаговый модуль

Роторы удерживались в необходимом положении с помощью фиксирующих рычажков. Это подпружиненные рычажки, расположенный под роторами. На конце рычажка — небольшой острый клин, который входил в паз между нужными буквами на окружности ротора. Ближе к фронту в нижней части роторного барабана находились «транспортировочные» рычажки. Они приводились в движение основным механизмом и блокировались в промежутках на индексном роторе. Их движение вперед вращало ротор в следующее положение. При одном нажатии клавиши ротор мог сделать только один шаг.

Будет ли двигаться ротор при нажатии клавиши, зависело от наличия или отсутствия выемки на шаговом кольце на одном из роторов. Шаговое кольцо каждого ротора определялось переключателем (3), расположенным впереди роторного барабана.

Что интересно, переключатель определял 10-ю позицию шагового кольца на окружности ротора. Другими словами: когда ротор находился в точке A (видимой в окне на белой линии), свитчем определялась выемка перед буквой H (то есть 10 позиция после A). Переключатель, в свою очередь, активировал соленоид (L1 — L7), в результате ротор вращался.

При настройке ежедневного ключа начальное положение роторов можно было изменять вручную: нажав клавиши, находясь в режиме открытого текста (P). Когда клавиша нажималась кратко, ротор продвигался на один шаг. Удерживая клавишу нажатой, ротор делал шаги непрерывно.

Шаговый механизм роторов

Управление движением ротора — представляло собой целый комплекс, и фиксировалось внутренним подключением (проводкой). Детали об устройстве шагового механизма роторов никогда не публиковались, но в 2011 году Crypto Museum методом дедукции во время работы машины смог восстановить схему, приведенную ниже:

Обратите внимание, что переключатели наверху находятся в надлежащем порядке (от 1 до 7), а порядок ручных ступенчатых переключателей и соленоидов вперемешку. Это сделано для того, чтобы не загромождать схему. Представленный здесь шаговый модуль реализован в симуляторе KL-7 Dirk Rijmenants, правильность которого подтверждена бывшими пользователями.

Клавиатура

Клавиатура KL-7 — часть базового модуля KLB-7. Она состояла из 29 зеленых клавиш и черной полоски. Имелась стандартная раскладка QWERTY, разделенная на три ряда. Номера разделялись верхней строкой. В правом нижнем углу находились 3 специальные клавиши, отмеченные как LET, FIG и RPT.

Каждая клавиша на самом деле представляла собой электрический выключатель, состоящий из контакта и пружины, установленных под клавишей. Всякий раз, при нажатии клавиши, контакт заземлялся (т. е. подключался к 0В), позволяя импульсному генератору выдавать импульс.

При вводе чисел пользователю сначала нужно было нажать клавишу FIG (цифры). Это действовало как сменная клавиша на современном компьютере. Пока машина находилась в режиме чисел, горела большая неоновая лампа за клавиатурой. Для возвращения к буквенным значениям сначала следовало нажать клавишу LET.

Переключатель режимов

Кодированное сообщение KL-7 состояло только из 26 букв латинского алфавита. Чтобы исходный текст содержал буквы, цифры и пробелы, необходимо было использовать специальные приемы. Это делалось путем преобразования/замены некоторых букв при зажатии SPACE, LET и FIG.

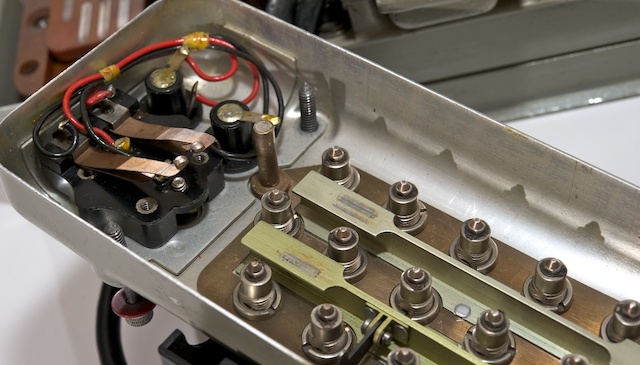

Кроме того, при переключении с кодирования на декодирование операции (SPACE, LET и FIG) должны были быть отменены. Все это делалось при помощи переключателя MODE, который находился под клавиатурой. MODE-переключатель представлял собой большую плату из электроизоляционного слоистого прессованного материала, с контактами с обеих сторон (очень похожа на печатную плату, но толще).

Для управления переключателем, слева от клавиатуры находилась ручка. Переключатель MODE имел 4 положения: Off (O), paintext (P), кодирование (E) и декодирование (D).

Переключатель режимов на самом деле — большой ползунковый переключатель. При вращении ручки, большая коричневая гетинаксовая плата перемещалась справа налево. Как уже упоминалось ранее, было различных положения.

Модуль устройств

В основе KL-7 — очень компактный, но сложный механический модуль. Он состоял из двигателя постоянного тока и высоковольтного генератора переменного тока, устройства печати, генератора импульсов и модуля синхронизации. Все устройства приводились в действие двигателем постоянного тока либо напрямую, либо с помощью зубчатых колес 3:1.

Двигатель и генератор были установлены на одной оси, скорость вращения составляла 6600 об / мин (оборотов в минуту). Благодаря зубчатому механизму (3:1), генератор импульсов и устройство печати приводились в движение, а скорость их вращения составляла 2200 об / мин. В движение приводился и модуль синхронизации.

В отличие от других компонентов, модуль синхронизации не вращался постоянно. Он также управлялся шаговым модулем KLA-7 (и, следовательно, роторами). На каждом обороте роторы могли продвигаться на одну позицию.

Комплекс модулей располагался в левой половине KL-7, как показано на рисунке. Двигатель находился сзади модуля (справа на изображении). Непосредственно перед двигателем — генератор (иногда называемый инвертором) с двумя большими болтами вверху.

Импульсный генератор

Синхронизация с принтером происходила благодаря импульсному генератору, который был соединен со всеми другими вращающимися частями главного модуля устройств. Генератор импульсов состоял из 36 катушек, разделенных на два кольца, с вращающимся магнитом в центре. 26 катушек использовались для 26 букв алфавита. Остальные 10 катушек — для чисел. Каждая из них была соединена последовательно с одной из букв, но устанавливалась на кольцо под несколько иным углом. Это приводило к короткой задержке в режиме цифр (FIG), что давало достаточно времени, чтобы выбрать следующий символ на печатном колесе.

Печатное устройство

KL-7 была разработана со встроенным принтером с непрерывно вращающейся печатаной головкой. Вывод печатался на узкой бумажной полоске 9,5 мм (3/8"), по аналогии как в американской M-209 и советской Фиалке.

Буквы и цифры размещались на окружности печатающей головки. Когда буква была напечатана (т. е. импульсный генератор выдавал импульс), бумажная лента продвигалась на одну позицию, а отжимной молоточек опускался.

Синхронизация была гарантирована, так как генератор импульсов и печатающая головка управлялись одной осью. Под черной крышкой скрывалась небольшая красящая лента, она проходила между печатающей головкой и бумажной лентой.

Конструкция принтера можно сказать идентична конструкции принтера в SIGABA, предшественника военного времени KL-7. Как и KL-7, в нем была вращающаяся печатающая головка с двумя красящими ленточными катушками.

Немецкий тандемный вариант EZ-KL7

В работе KL-7 не считается одной из самых надежных машин. По факту о ней слыла дурная слава из-за многочисленных проблем, связанных с ее эксплуатацией. Многие бывшие пользователи вспоминают свою «борьбу» с KL-7, чтобы правильно (де)кодировать сообщения на ней.

Немецкий Bundeswehr даже разработал сборку, известную как EZ-KL7, которая позволила двум машинам работать в тандеме (параллельно), для обнаружения ошибок. Блок EZ-KL7 устанавливался перед клавиатурой одной из двух машин KL-7 и постоянно сравнивал их выводы. Как только обнаруживалось различие, поднимался сигнал тревоги. Обратите внимание, что EZ-KL7 произносится как «Easy KL-7».

Эта опция требовала установки интерфейса ввода / вывода KLX-7.

Интерфейс ввода / вывода KLX-7

Сама по себе KL-7 принимала вводную информацию только через встроенную клавиатуру, а выводила информацию в виде печатного текста на бумажную ленту 9,5 мм. Чтобы подключить KL-7 непосредственно к телепринтеру был доступен интерфейс ввода / вывода KLX-7. Насколько нам известно, KLX-7 состоял из двух частей, одна из которых была установлена между клавиатурой и базой.

Все это требовало извлечения клавиатуры, а на ее месте устанавливался контактный модуль. Позже клавиатуру сделали съемной, теперь она могла размещаться поверх контактного модуля. В реальности интерфейс ввода-вывода был установлен на задней панели машины, за барабаном с роторами.

Засекреченными являются — барабан с роторами (KLK-7 / TSEC), шаговый механизм (KLA-7 / TSEC) и электрическая схема. Все остальные модули устройства свободны от грифа «секретно». Учитывая возраст KL-7 и тот факт, что все больше и больше принципов работы криптомашины становятся понятны исследователями, предполагается, что в ближайшем будущем она будет полностью рассекречена. Недавно NSA выпустило документ, в котором описывается история развития KL-7.

Компрометирующие факты

В течение своей жизни KL-7 несколько раз подвергалась риску. Считается, что в Советском Союзе смогли перехватить и расшифровать сообщения KL-7.

Самая известная история — это история о Джоне Энтони Уокере, 1937 года рождения, который работал в ВМС США и успешно шпионил на стороне СССР почти 17 лет. Уокер присоединился к ВМС США в 1955 году и стал шпионом Советов с декабря 1967 года, объясняя все финансовыми трудностями в жизни. С этого момента, вплоть до его выхода на пенсию с военно-морского флота (1983 год), он предоставлял СССР списки с ключами и другие критические шифровальные материалы KL-47, KW-7 и других криптомашин.

За предоставленную информацию он получал несколько тысяч долларов каждый месяц. В 1969 году он начал искать подмогу в своем шпионском деле и подружился с Джерри Уитвортом, студентом, который позже стал старшим офицером флота. В 1973 году Энтони смог заручиться его помощью. В 1984 году круг его шпионов пополнился новыми членами — старшим братом Артуром и сыном Майклом. Уокер попытался было привлечь и свою дочь, новоиспеченную служащую в армии США, но она выбыла из «игры», забеременев и отказавшись от военной карьеры.

В 1976 году Уокер и его жена Барбара развелись из-за побоев и алкогольного злоупотребления Уокером. Уокер отказался выплачивать алименты (1985 год) и Барбара сдала его ФБР, что в конечном итоге привело к его аресту. После ареста, Уокер сотрудничал с властями и заключил сделку с признанием вины, чтобы снизить приговор сыну Майклу. Страдая от сахарного диабета и рака горла, Джон Уокер умер в тюрьме 28 августа 2014 года. Его сын Майкл был освобожден под честное слово в феврале 2000 года.

Информация, переданная Джоном Уокером и его шпионской группировкой, позволила СССР построить аналог KL-7. В итоге было расшифровано не менее миллиона секретных сообщений (TOP SECRET). Аналог KL-7 даже снабдили небольшим устройством, называемым роторным считывателем, что позволяло легко проследить внутреннюю проводку каждого ротора.

На фото вверху — само устройство, правда оно было конфисковано ФБР. Достаточно небольшое, чтобы его можно было незаметно пронести и легко спрятать в кармане. При складывании его габариты составляли 7,5 х 10 см (типа пачка сигарет).

Потерянная во Вьетнаме

KL-7 была скомпрометирована еще раз за историю своего существования. Дело было так. Во время войны во Вьетнаме (1970 год), американцы приняли решение предоставить Республике Вьетнам (RVN) ограниченное количество криптографического оборудования: шифровальные машины M-209 и KL-7, различные One-Time Pad (OTP) системы, голосовые коды аутентификации и NESTOR (KY-8).

После вывода американских войск из Вьетнама база с криптографическим оборудованием и американскими служащими, заведующими этим оборудованием, известная как Don Vi' 600, оставалась на месте. В конце 1974 года — начале 1975 ситуация ухудшилась, и американцы начали отзывать часть оборудования с намерением отправить его обратно на CONUS или на Гавайи.

В январе — феврале ситуация стала критической, было принято решение немедленно уводить технику с Don Vi' 600 и переправлять в CONUS. За три недели к отправке на CONUS были подготовлены около 700 единиц оборудования ADONIS и NESTOR, но, к сожалению, ни одно из этих устройств так и не было отправлено или уничтожено вовремя. В конце концов оборудование попало в руки Северного Вьетнама.

Вполне вероятно, что северные вьетнамцы в конечном итоге продали некоторые машины СССР и китайцам, наряду с ключевыми материалами (получаемыми на протяжении 12 месяцев) и One-Time Pad (OTP) системами.

Национальный музей криптографии (созданный NSA) стал домом многим экспозициям, которые приподнимают завесу секретности и заполняют пробелы в истории криптографии со времен Войны за независимость до наших дней.

Источником послужили удивительные работы Cypto Museum.

Спасибо, что остаетесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас, оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4 RAM).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

ToshiruWang

«Агенства» в заголовке — это уже не для лички. Ох уж эти агены.

nonnenmacher

Во всём виноваты аГены!