История криптографии корнями уходит во времена Ивана Грозного. Первые криптографы использовали простые шифры замен, позже, при Петре Первом начали появляться профессиональные службы, занимающиеся шифровальным делом. В середине 1700 появились так называемые «черные кабинеты» — тайные комнаты в почтовых отделениях, где благополучно (порою не очень) вскрывались конверты с письмами. Возникло понятие — «перлюстрация».

Кабинет перлюстрации при почтовом отделении в Российской империи

В истории отечественной криптографии времен СССР образовалось много пробелов, так как информация находилась под семью замками, строго хранилась в тайне. Некоторые моменты освещены в статье сокровищница отечественной криптографии, в ней же упоминалось и о самых известных советских криптомашинах.

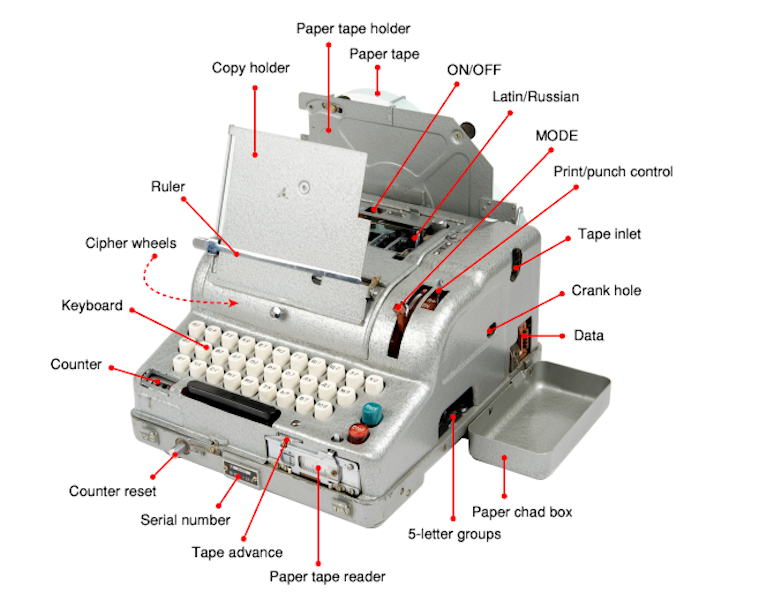

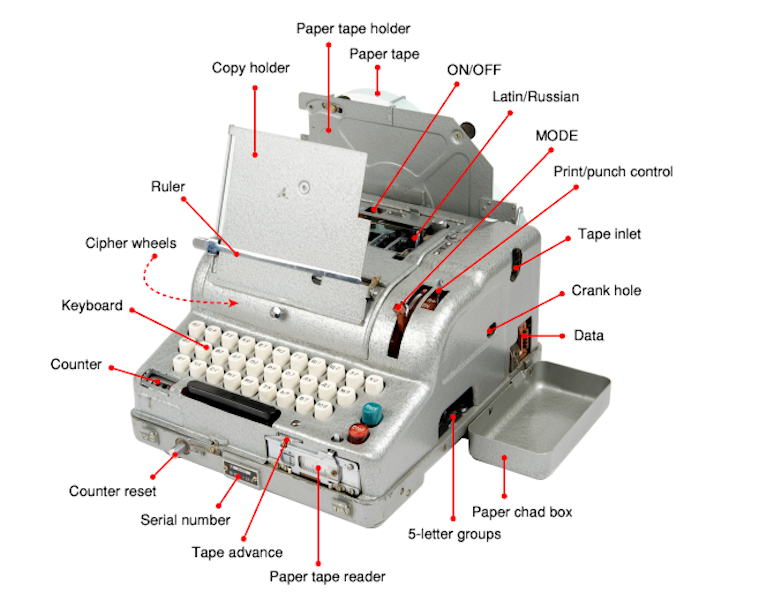

M-105 (кодовое название: Aгат) — это русская, автономная шифровальная машина, которая была разработана и создана в СССР в конце 1960 годов. Предшественницей этой криптомашины была почти идентичная M-104 (Аметист и Аметист-2). Такие машины использовались всеми странами Варшавского договора (ГДР, Чехословакия, Венгрия, Румыния, Югославия), они представляли собой электромеханические шифраторы текстовой информации с записью на бумажную перфоленту: СМ-1 Василек, СМ-2, М-104 Аметист, М-105 Агат, М-125 Фиалка, М-130 Коралл.

СМ-1 Василек

М-104 Аметист

М-105 Агат

М-125 Фиалка

М-130 Коралл

M-105 Агат — криптомашина, в которой применялся OTT – One-Time-Tape шифрование, суть такого шифрования проста: применяемый ключ одноразовый и по длине равен передаваемым данным, текст зашифрован и без ключа его никто расшифровать не сможет.

В отличие от Фиалки, в которой для генерирования ключа использовались 10 шифровальных колес (роторов), в M-105 встроен генератор механических ключей, который выводит случайные ключи на 11-уровневую перфоленту. Находится он в верхней части машины.

На первый взгляд машина несколько напоминает M-125 Фиалку. Электрическая машина, почти таких же габаритов, окрашена в серебристый серый цвет с клавиатурой на латинице/кириллице. Но на этом сходство заканчивается.

M-105 выводила результаты непосредственно на лист бумаги, который находился в каретке сзади. Усовершенствованная матричная печатающая головка позволяла напечатать любой из 30 символов (5 x 6). В зависимости от языка, который использовался для печати, некоторые символы или цифры могли отсутствовать.

Сзади справа находилось устройство для вставки перфоленты и ввода ключа (стандартная 5-уровневая перфолента), правда код Бодо не применялся.

Вместо него использовалась та же схема кодирования, что и в Фиалке. Спереди M-105 находилось устройство считывания с бумажной перфоленты. Перфолента направлялась через линейку, которая проходила по всей ширине машины. Для запуска и остановки — две клавиши (Запуск, Стоп), расположенные спереди справа.

На изображении ниже показано расположение полной клавиатуры: на каждой клавише — буква кириллицы и латиницы. 30 клавиш, черный одношаговый ключ внизу слева и черный управляющий символ возврата катерки CR/LF внизу справа, есть пробел (внизу).

В режиме шифрования, при вводе текста использовался пробел, а клавиша Й2 блокировалась. В режиме расшифровки все наоборот: пробел заблокирован, клавиша Й2 — доступна. Когда аппарат использовался в режиме обычного текста (MODE установлен на «O»), можно было использовать как клавишу пробела, так и клавишу Й2. Две черные клавиши («шаг » и CR/LF) не зашифрованы. Они работали только в текстовом режиме для форматирования вывода. Недостающую «Й» спокойно можно заменить на «И». Идентично Фиалке, на клавиатуре М-105 присутствуют только 30 наиболее используемых букв.

Знаков препинания — кроме символа SPACE с применением клавиши «Й» в верхнем левом углу — нет. Переключение между латиницей и кириллицей означало замену печатающей головки.

Перфолента могла использоваться для шифрования только один раз, поэтому при переключении режимов работы пробивалась Control Hole (контрольная дыра). Перфоленты, предназначенные только для дешифрования, имели Check Hole, чтобы случайным образом их не использовали в качестве ключа шифрования.

Спереди слева, сразу над клавиатурой находится черный поворотный регулятор, с его помощью можно выбрать необходимый режим работы:«O» для набора текста (Открытый текст), «3» для шифрования (зашифровать) и «P» для расшифровки (расшифровывать).

В режиме текста M-105 функционировала, как обычная пишущая машинка или телепринтер и использовалась для печати текста, создания 5-уровневых перфолент (5 дыр на строку). Были доступны все клавиши, включая пробел, ШАГ каретки и CR/LF.

При установке режимов шифрования (3) или расшифровки (P) происходил ряд механических изменений внутри устройства. Как и писалось ранее — в режиме шифрования клавиша Й2 заблокирована, доступен пробел, в режиме расшифровки — все наоборот.

Аббревиатуры, используемые для разных режимов, идентичны для всех машин (M-125 или M-130), как показано ниже.

На передней части 11-уровневого считывателя ключей — рычаг с тремя возможными настройками: П, ПК и К. Использовался он для выбора адресата (перфоратор, принтер, перфоратор и принтер) кодированного, декодированного или обычного текстового вывода.

Существовало несколько версий M-105, наиболее распространенная — устройство питалось от источника постоянного тока напряжением 24 В.

Специально, для подключения к сети постоянного тока напряжением 110 В была доступна иная версия АГАТ.

Стандартный блок питания, который использовался в M-105, подходил для сетей любого уровня напряжения (как правило, в диапазоне напряжений 110 – 220 В), мог использоваться практически в любой точке мира. Такой же блок питания применялся с M-125 Фиалка в большинстве стран Варшавского договора.

Рычаг выполнял несколько функций. С его помощью можно было работать с машиной вручную в случае сбоя питания. Поскольку процесс шифрования носил чисто механический характер, машина могла считывать 5-уровневые перфоленты, ленты с ключами, печатать на бумаге и без электричества. Рычаг также использовался для «перезагрузки» механизма, если его заклинивало.

Рычаг

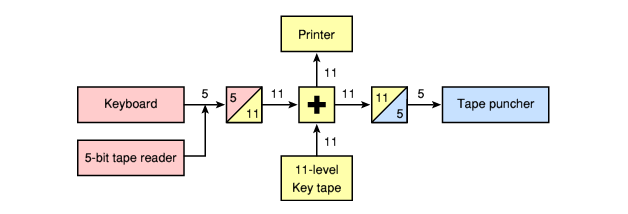

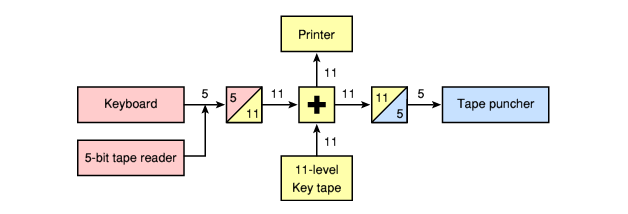

В M-105 использовалась матрица 5 x 6 (5 строк, 6 столбцов) для адресации 30 символов. Каждый 5-битный символ переводился в строку (6 бит) и столбец (5 бит), в итоге получалось 11 внутренних «бит», потому ключевая перфолента — 11-уровневая.

11-битный код с ключевой перфоленты добавлялся к 11-битовому потоку данных, результат после преобразовывался обратно в 5-разрядный цифровой код (выводился на пятиуровневые перфокарты).

В Восточной Германии (DDR) М-105 была введена в эксплуатацию в 1968 году и использовалась для связи с государствами-партнерами Варшавского договора, а также руководством ГДР для обмена сообщениями на самом высоком правительственном уровне.

В 1986 году M-105 стала полностью электронной машиной M-205 D, но многие M-105 оставались в эксплуатации до немецкого воссоединения. М-105 была заменена на Т-353 (Dudek) в 1987 году для коммуникации ГДР с Венгрией.

Т-353 (Dudek)

Найти материалы о данной криптомашине на просторах рунета крайне тяжело, потому информация была взята вот здесь: Сrypto museum и bplaced.net. Скорее всего такое скудное публичное освещение достижений в области криптографии времен СССР обусловлено рядом причин: только частичное рассекречивание, недофинансирование и другие проблемы. Будем надеяться, что в скором времени отечественные научные достижения и выдающиеся криптографы страны выйдут из под грифа «совершенно секретно».

На правах рекламы.Акция! Только сейчас получите до 4-х месяцев бесплатного пользования VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB — $29 / месяц и выше, доступны варианты с RAID1 и RAID10), полноценным аналогом выделенных серверов, при заказе на срок 1-12 месяцев, условия акции здесь, cуществующие абоненты могут получить 2 месяца бонусом!

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Кабинет перлюстрации при почтовом отделении в Российской империи

В истории отечественной криптографии времен СССР образовалось много пробелов, так как информация находилась под семью замками, строго хранилась в тайне. Некоторые моменты освещены в статье сокровищница отечественной криптографии, в ней же упоминалось и о самых известных советских криптомашинах.

M-105: Под кодовым названием Агат

M-105 (кодовое название: Aгат) — это русская, автономная шифровальная машина, которая была разработана и создана в СССР в конце 1960 годов. Предшественницей этой криптомашины была почти идентичная M-104 (Аметист и Аметист-2). Такие машины использовались всеми странами Варшавского договора (ГДР, Чехословакия, Венгрия, Румыния, Югославия), они представляли собой электромеханические шифраторы текстовой информации с записью на бумажную перфоленту: СМ-1 Василек, СМ-2, М-104 Аметист, М-105 Агат, М-125 Фиалка, М-130 Коралл.

СМ-1 Василек

М-104 Аметист

М-105 Агат

М-125 Фиалка

М-130 Коралл

M-105 Агат — криптомашина, в которой применялся OTT – One-Time-Tape шифрование, суть такого шифрования проста: применяемый ключ одноразовый и по длине равен передаваемым данным, текст зашифрован и без ключа его никто расшифровать не сможет.

В отличие от Фиалки, в которой для генерирования ключа использовались 10 шифровальных колес (роторов), в M-105 встроен генератор механических ключей, который выводит случайные ключи на 11-уровневую перфоленту. Находится он в верхней части машины.

На первый взгляд машина несколько напоминает M-125 Фиалку. Электрическая машина, почти таких же габаритов, окрашена в серебристый серый цвет с клавиатурой на латинице/кириллице. Но на этом сходство заканчивается.

M-105 выводила результаты непосредственно на лист бумаги, который находился в каретке сзади. Усовершенствованная матричная печатающая головка позволяла напечатать любой из 30 символов (5 x 6). В зависимости от языка, который использовался для печати, некоторые символы или цифры могли отсутствовать.

Сзади справа находилось устройство для вставки перфоленты и ввода ключа (стандартная 5-уровневая перфолента), правда код Бодо не применялся.

Код Бодо — равномерный телеграфный 5-битный код, использующий два отличающихся друг от друга электрических сигнала.

Вместо него использовалась та же схема кодирования, что и в Фиалке. Спереди M-105 находилось устройство считывания с бумажной перфоленты. Перфолента направлялась через линейку, которая проходила по всей ширине машины. Для запуска и остановки — две клавиши (Запуск, Стоп), расположенные спереди справа.

На изображении ниже показано расположение полной клавиатуры: на каждой клавише — буква кириллицы и латиницы. 30 клавиш, черный одношаговый ключ внизу слева и черный управляющий символ возврата катерки CR/LF внизу справа, есть пробел (внизу).

В режиме шифрования, при вводе текста использовался пробел, а клавиша Й2 блокировалась. В режиме расшифровки все наоборот: пробел заблокирован, клавиша Й2 — доступна. Когда аппарат использовался в режиме обычного текста (MODE установлен на «O»), можно было использовать как клавишу пробела, так и клавишу Й2. Две черные клавиши («шаг » и CR/LF) не зашифрованы. Они работали только в текстовом режиме для форматирования вывода. Недостающую «Й» спокойно можно заменить на «И». Идентично Фиалке, на клавиатуре М-105 присутствуют только 30 наиболее используемых букв.

Знаков препинания — кроме символа SPACE с применением клавиши «Й» в верхнем левом углу — нет. Переключение между латиницей и кириллицей означало замену печатающей головки.

Перфолента могла использоваться для шифрования только один раз, поэтому при переключении режимов работы пробивалась Control Hole (контрольная дыра). Перфоленты, предназначенные только для дешифрования, имели Check Hole, чтобы случайным образом их не использовали в качестве ключа шифрования.

Переключение режимов работы

Спереди слева, сразу над клавиатурой находится черный поворотный регулятор, с его помощью можно выбрать необходимый режим работы:«O» для набора текста (Открытый текст), «3» для шифрования (зашифровать) и «P» для расшифровки (расшифровывать).

В режиме текста M-105 функционировала, как обычная пишущая машинка или телепринтер и использовалась для печати текста, создания 5-уровневых перфолент (5 дыр на строку). Были доступны все клавиши, включая пробел, ШАГ каретки и CR/LF.

При установке режимов шифрования (3) или расшифровки (P) происходил ряд механических изменений внутри устройства. Как и писалось ранее — в режиме шифрования клавиша Й2 заблокирована, доступен пробел, в режиме расшифровки — все наоборот.

Аббревиатуры, используемые для разных режимов, идентичны для всех машин (M-125 или M-130), как показано ниже.

На передней части 11-уровневого считывателя ключей — рычаг с тремя возможными настройками: П, ПК и К. Использовался он для выбора адресата (перфоратор, принтер, перфоратор и принтер) кодированного, декодированного или обычного текстового вывода.

Блок питания

Существовало несколько версий M-105, наиболее распространенная — устройство питалось от источника постоянного тока напряжением 24 В.

Специально, для подключения к сети постоянного тока напряжением 110 В была доступна иная версия АГАТ.

Стандартный блок питания, который использовался в M-105, подходил для сетей любого уровня напряжения (как правило, в диапазоне напряжений 110 – 220 В), мог использоваться практически в любой точке мира. Такой же блок питания применялся с M-125 Фиалка в большинстве стран Варшавского договора.

Рычаг выполнял несколько функций. С его помощью можно было работать с машиной вручную в случае сбоя питания. Поскольку процесс шифрования носил чисто механический характер, машина могла считывать 5-уровневые перфоленты, ленты с ключами, печатать на бумаге и без электричества. Рычаг также использовался для «перезагрузки» механизма, если его заклинивало.

Рычаг

В M-105 использовалась матрица 5 x 6 (5 строк, 6 столбцов) для адресации 30 символов. Каждый 5-битный символ переводился в строку (6 бит) и столбец (5 бит), в итоге получалось 11 внутренних «бит», потому ключевая перфолента — 11-уровневая.

11-битный код с ключевой перфоленты добавлялся к 11-битовому потоку данных, результат после преобразовывался обратно в 5-разрядный цифровой код (выводился на пятиуровневые перфокарты).

В Восточной Германии (DDR) М-105 была введена в эксплуатацию в 1968 году и использовалась для связи с государствами-партнерами Варшавского договора, а также руководством ГДР для обмена сообщениями на самом высоком правительственном уровне.

В 1986 году M-105 стала полностью электронной машиной M-205 D, но многие M-105 оставались в эксплуатации до немецкого воссоединения. М-105 была заменена на Т-353 (Dudek) в 1987 году для коммуникации ГДР с Венгрией.

Т-353 (Dudek)

Найти материалы о данной криптомашине на просторах рунета крайне тяжело, потому информация была взята вот здесь: Сrypto museum и bplaced.net. Скорее всего такое скудное публичное освещение достижений в области криптографии времен СССР обусловлено рядом причин: только частичное рассекречивание, недофинансирование и другие проблемы. Будем надеяться, что в скором времени отечественные научные достижения и выдающиеся криптографы страны выйдут из под грифа «совершенно секретно».

На правах рекламы.Акция! Только сейчас получите до 4-х месяцев бесплатного пользования VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB — $29 / месяц и выше, доступны варианты с RAID1 и RAID10), полноценным аналогом выделенных серверов, при заказе на срок 1-12 месяцев, условия акции здесь, cуществующие абоненты могут получить 2 месяца бонусом!

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Комментарии (14)

VT100

15.09.2017 12:29-2Мелочь, но неприятно.

берет чертеж, протыкает его пальцем и говорит, вот это дырка, а у вас было отверстие!

lancrypto

По поводу истории криптографии на Руси и в России лучше почитать книгу Б.В. Столпакова.

Написана грамотно и со вкусом. Описаний (общедоступных) шифрмашин советских времен, действительно, мало, поскольку шифрслужба это не приветствует. Поэтому статья, хоть и с огрехами, скорей полезна для широкой публики. Особенно для молодого поколения, которое не может представить, что еще совсем недавно определяющей в этой области была телеграфная связь. Это вам не Instagram.

amarao

Мрачные времена, когда криптография была закрыта, алгоритмы секретны, а гэбня кровава.

lancrypto

К вопросу о мрачных временах стоит только не забывать, что наиболее «плотную завесу» секретности на криптографию навесили не в СССР, а в Великобритании и США.

После Второй Мировой войны англичане приоткрыли для американцев секреты чтения Enigm'ы и секретность над криптографией только усилилась.

Так, организованное в 1952 году АНБ США было создано по секретному указу президента, а потому, породило шутки типа :NSA = No Such Agency or NSA = Never Say Anything. Кроме того, уже в 90-х правительство США активно проталкивало идею так называемого «недоступного широкому пользователю алгоритма шифрования» — проекты Clipper (чип — Skipjack). Имелось в виду, что разработчики систем защиты данных будут получать готовые крипточипы и встраивать их в свою шифровальную технику, а знать о том, что же внутри будет только АНБ.

При этом предлагалось также организовать в каждом штате правительственный центр распределения ключей шифрования, который и снабжал бы всех, кому «это положено».

Это — не мифы, лично присутствовал на презентации тогдашнего директора ФБР Луиса Фри на конференциях по этой теме в Вашингтоне в 1994 — 1996 гг., где эта концепция излагалась. Было даже объявлено о выделении $100 млн. на организацию таких центров. Как видите, жизнь несколько поправила эти планы.

У нас, начиная с послевоенных лет развитие криптографии шло также своим путем. Об этом неплохо написано в романе А. И. Солженицына «В круге первом», дух того времени и разработок передан верно.

amarao

Разумеется, обе стороны имели кровавую гэбню, секретные алгоритмы и мрачные времена. Хорошая новость, что теперь криптография открыта, свободна для использования кем угодно (в том числе с целью защиты privacy от гэбни, которая, вроде бы, стала менее кровавой).

MacIn

Не совсем — есть экспортные ограничения для той же КНДР.

amarao

Экспортных ограничений на исходные тексты нет, по крайней мере со стороны США. Исходный текст — форма речи, и защищается первой поправкой.

opetrenko

Экспорт есть экспорт и «форма речи» вам срок скостит не больше чем чай с бубликами за которым вы консультировали корейских коллег, допустим, в ракетостроении. Не знаю, как в других странах, делюсь опытом как раз со стороны США: немного связан с контролем экспорта на работе.

d-stream

Формально это как раз таки та самая «кровавость».

amarao

См историю вывоза криптографии Циммерманом. Первая поправка защищает в том числе и от подобного.

lancrypto

Но, с другой стороны, в те времена не снимали такого «порно», которое показывали с «человеком, похожим на генерального прокурора», или с политиком Рыжковым. При всем уважении к криптографии, как моей профессии, вынужден признать, что технические возможности контроля за обществом со стороны спецслужб значительно увеличились. До «Minority Report», конечно еще далеко, но тенденция очевидна.

Все большая доля финансовых транзакций — по карточкам, которые легко отслеживаются, на всех перекрестках больших городов — по несколько камер наблюдения, данные с мобильных телефонов хранятся чуть ли не год и т. д. Запахло Оруэлом, нет?

amarao

С одной стороны да, с другой — нет. Если мне нужно связаться с кем-то, то я могу это сделать удобно, быстро, дёшево и так, что никто это не сможет прочитать, причём не просто не сможет, но и с perfect forward security, deniability и анонимностью.

безусловно, с той стороны тоже всё пытается развиваться, но в текущем виде мы имеем чистой воды шифропансковскую борьбу системы со свободой, причём система играет (чаще всего) по шифропанковским правилам.

Игра по шифропанковским правилам — взлом шифров, логгирование, бигдата по данным камер и платёжных систем. Игра не поправилам — запрет криптографии, аресты, пытки, тюрьма за отказ расшифровать информацию.

lancrypto

Ну, о пытках и тюремных заключениях за отказ расшифровать информацию, я, честно говоря, не слышал. У нас был случай в 90-х, когда сисадмина одной из крупных корпораций ударили в подъезде и отобрали таблетку ТМ с ключами шифрования и подписи, но это могли быть и просто корпоративные войны. Заказы на дешифрование (например, тотально зашифрованного жесткого диска ПК), если и поступали, то лишь эпизодически. Попытки АНБ и ФБР США убедить создателей систем защиты данных встроить «закладки» появляются в СМИ периодически. Один из свежих примеров, — заявление Павла Дурова. Сколько в таких заявлениях правды, а сколько пиара — это знают только их авторы. Наши Конторы глубокого бурения, видимо, работают более тонко, поскольку сообщений такого рода в СМИ нет.

amarao

Пытки — это в районе кровавой гэбни тоталитарного толка. А вот у кровавой гэбни либерального толка — вполне себе бессрочное тюремное заключение.

arstechnica.com/tech-policy/2017/03/man-jailed-indefinitely-for-refusing-to-decrypt-hard-drives-loses-appeal