Где-то благодаря самостоятельной инициативе организации, где-то – вследствие активных действий государства в части регулирования вопросов защиты АСУ ТП и в целом критических инфраструктур РФ, в большинстве компаний на текущий момент запущен, по крайней мере, один из процессов:

Вне зависимости от движения по этим этапам, на стороне Заказчика могут быть проведены мероприятия, позволяющие несколько повысить защищенность, и при этом не требующие больших затрат. Например, настройка и использование аутентификации там, где она предусмотрена, но не используется, и где её использование не повлияет на технологический процесс.

Одним из таких шагов также может быть и охват производственных и технологических сетей пассивным мониторингом.

В первую очередь, речь о мониторинге сегментов сопряжения корпоративной и технологических сетей, дополняющем мониторинг корпоративной инфраструктуры.

Далее, по мере возможности и готовности, заказчик осуществляет мониторинг на верхнем уровне АСУ ТП – для операторских, диспетчерских и инженерных АРМ, промышленных SCADA-серверов с установленным на них общесистемным и прикладным ПО, а также соответствующего сетевого телекоммуникационного оборудования (коммутаторы, маршрутизаторы, межсетевые экраны и др.).

В совокупности с мониторингом корпоративной сети и периметра организации, каким бы размытым он ни был, эти действия позволяют своевременно выявлять проблемы и, как следствие, повышают уровень защищенности АСУ ТП. Выявляя атомарные инциденты в корпоративной сети, например, компрометацию конечного хоста 0-day вредоносом или повышение привилегий в доменной сети, мы видим потенциального злоумышленника еще до его движения и проникновения внутрь АСУ ТП. И фактически предотвращаем возможные проникновения и инциденты в технологических сегментах за счет своевременного реагирования на стороне Заказчика.

В тоже время под аналогичным контролем находятся и любые злонамеренные связки в сегменте сопряжения сетей и в АСУ ТП. Как пример, атомарные инциденты изменения конфигурации пограничного/сегментирующего оборудования, любые инциденты на хосте, с которого проводятся соответствующие изменения, либо на хосте, в отношении которого изменяется конфигурация, говорят о потенциальном нарушении доступа и потенциальных злонамеренных действиях, направленных непосредственно на АСУ ТП.

Несколько отличным образом обстоят дела с нижестоящими уровнями АСУ ТП. Так, программируемые логические контроллеры и другие технические средства с установленным ПО, получающие данные с нижнего уровня, передающие данные на верхний уровень и формирующие управляющие команды, потенциально тоже могут выступать в роли источников событий для центра мониторинга.

Интеграция с ними – задача достаточно сложная, но выполнимая. Однако при погружении на нижестоящие уровни всегда возникает необходимость в глубокой проработке абсолютно индивидуальных сценариев мониторинга и анализа. И при этом в каждом конкретном случае следует исходить из особенностей технологического процесса, конкретных и обоснованных потребностей Заказчика и соответствующих возможностей использования SIEM. Вследствие чего зачастую на стороне Заказчика целесообразно использовать специализированные средства и решения, которые обеспечивают доступ к соответствующей информации с устройств среднего и нижнего уровней, не работая с ними напрямую.

Стоит сказать, что сейчас на рынке есть целый ряд предложений средств защиты информации для сегментов АСУ ТП. Как от вендоров АСУ ТП, так и от вендоров различных ИТ- и ИБ-продуктов. Вне зависимости от типа и назначения этих средств, требование по регистрации событий де-факто является для них обязательным. Как следствие, любое из возможных средств защиты становится дополнительным источником для получения и корреляции событий в центре мониторинга.

Безусловно, одного лишь мониторинга и выявления недостаточно, и он ни в коем случае не заменяет и не решает всех задач обеспечения ИБ АСУ ТП, являясь необходимым, но не достаточным условием обеспечения ИБ в АСУ ТП.

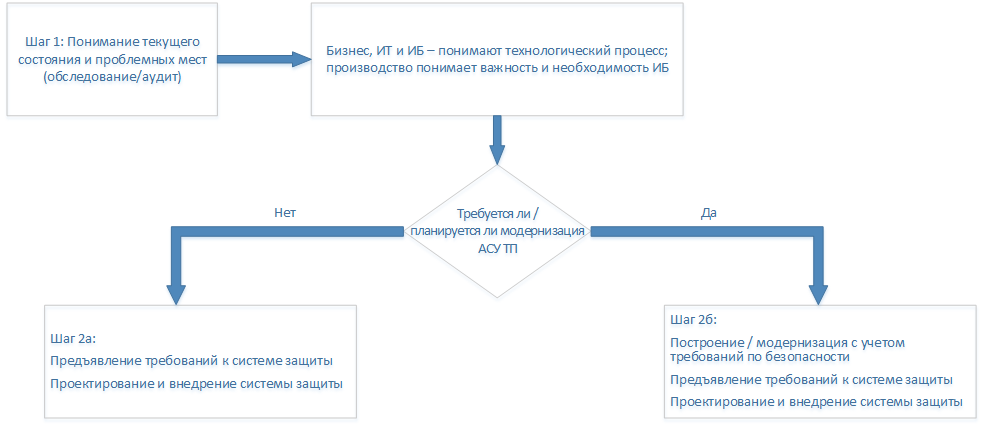

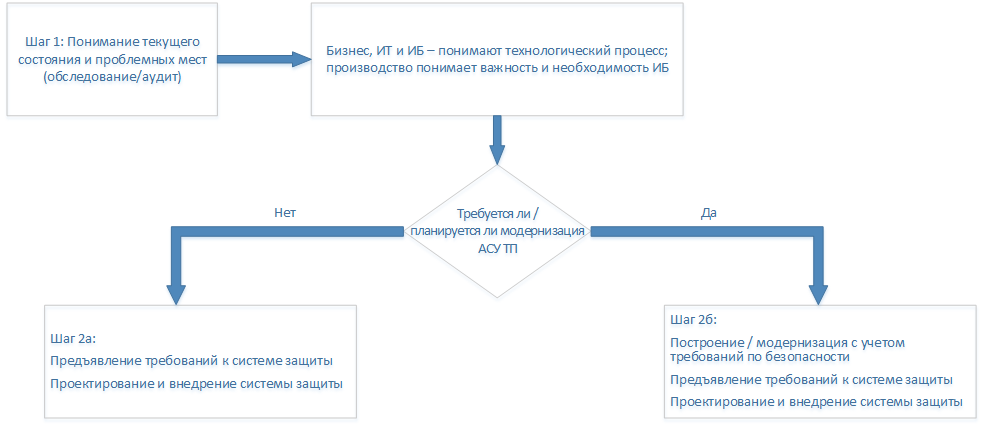

Подход к безопасности АСУ ТП – упрощенная блок-схема возможного движения.

В случае расширения сервиса мониторинга на АСУ ТП мы попадаем в одну из вышеуказанных ведущихся активностей на стороне Заказчика, но никакая из них не является препятствием для выполнения задач оперативного мониторинга и выявления инцидентов ИБ.

Так, например, каждая из возможных схем сопряжения корпоративной и технологических сетей (см. первую часть статьи), включая проработанные комплексные схемы сопряжения и сегментирования, позволяет получать информацию из закрытых производственных и технологических сегментов. При этом не возникает риск прерывания какого-либо из сервисов и процессов внутри соответствующих закрытых сегментов, и никакого влияния на доступность или целостность данных не оказывается.

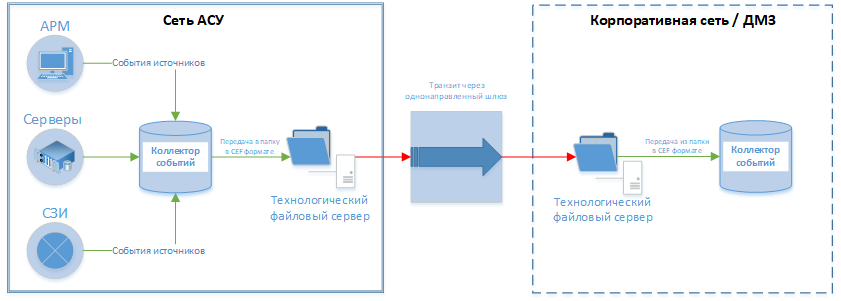

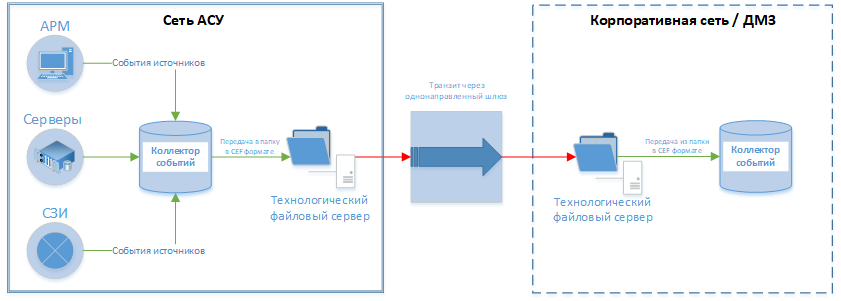

В качестве примера ниже приведена возможная схема подключения закрытого сегмента к мониторингу. И хотя она далеко не идеальна, в то же время она позволяет Заказчику уже сейчас получать требуемый уровень сервиса и результат, не дожидаясь завершения проектирования и эксплуатации создаваемых сегментов сопряжения и систем защиты.

Так в первом приближении выглядит начальный этап возможного практического подхода к обеспечению ИБ в АСУ ТП. В большей степени он касается быстрого обеспечения базовой гигиены ИБ в вопросах сопряжения и построения инфраструктур АСУ ТП. Однако на этом ни подход, ни наши статьи на такую сложную тему, как ИБ в АСУ ТП, не заканчиваются. И в будущем мы планируем продолжение этого цикла публикаций с бо?льшим количеством практических примеров и решенных задач.

- Анализ текущего среза состояния ИБ в АСУ ТП (аудит).

- Проектирование и построение соответствующих систем защиты АСУ ТП.

- Либо в дополнение к этому – построение или модернизация непосредственно самих АСУ ТП с учетом соответствующих требований безопасности.

Вне зависимости от движения по этим этапам, на стороне Заказчика могут быть проведены мероприятия, позволяющие несколько повысить защищенность, и при этом не требующие больших затрат. Например, настройка и использование аутентификации там, где она предусмотрена, но не используется, и где её использование не повлияет на технологический процесс.

Одним из таких шагов также может быть и охват производственных и технологических сетей пассивным мониторингом.

В первую очередь, речь о мониторинге сегментов сопряжения корпоративной и технологических сетей, дополняющем мониторинг корпоративной инфраструктуры.

Далее, по мере возможности и готовности, заказчик осуществляет мониторинг на верхнем уровне АСУ ТП – для операторских, диспетчерских и инженерных АРМ, промышленных SCADA-серверов с установленным на них общесистемным и прикладным ПО, а также соответствующего сетевого телекоммуникационного оборудования (коммутаторы, маршрутизаторы, межсетевые экраны и др.).

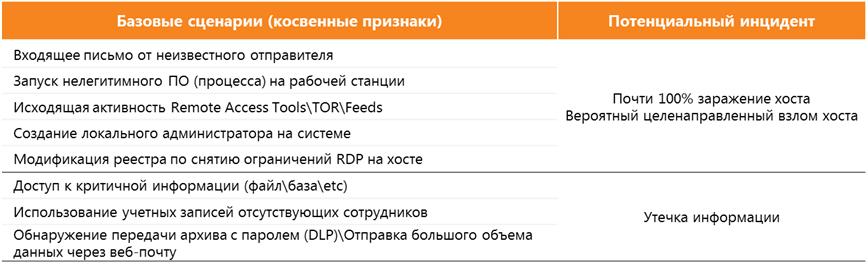

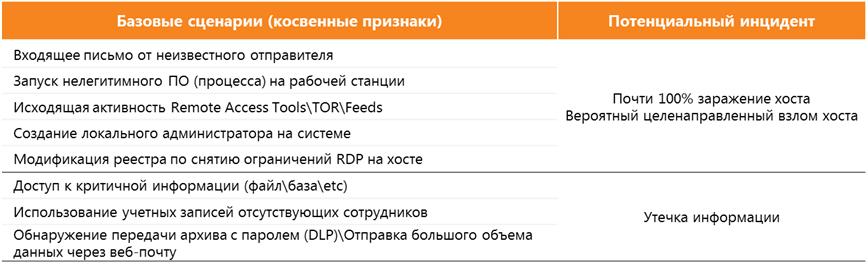

В совокупности с мониторингом корпоративной сети и периметра организации, каким бы размытым он ни был, эти действия позволяют своевременно выявлять проблемы и, как следствие, повышают уровень защищенности АСУ ТП. Выявляя атомарные инциденты в корпоративной сети, например, компрометацию конечного хоста 0-day вредоносом или повышение привилегий в доменной сети, мы видим потенциального злоумышленника еще до его движения и проникновения внутрь АСУ ТП. И фактически предотвращаем возможные проникновения и инциденты в технологических сегментах за счет своевременного реагирования на стороне Заказчика.

Пример инцидента в сегменте АСУ ТП

Хакерам удалось вывести из строя доменную печь в Германии через интернет

По данным Федерального бюро ФРГ по безопасности в сфере информационных технологий, злоумышленники получили доступ к контрольным панелям печей благодаря фишинговой атаке.

В начале атаки они разослали заражённые электронные письма офисным сотрудникам завода, не участвовавшим в производственном процессе. Заразив рабочие компьютеры, находящиеся в корпоративной сети, хакеры позднее смогли внедриться в систему контрольных панелей завода, с которой осуществлялось управление автоматизированной линией печей.

Как уточнили немецкие чиновники, взлом не был единовременным. Атака представляла собой серию отдельных проникновений в системы завода, одно из которых в итоге и привело к отказу механизма отключения печей.

Нападение привело к инциденту, в результате которого одну из печей невозможно было выключить обычным способом. В итоге печь стала отображаться в системе как имеющая «неопределённое состояние». Это привело к существенному ущербу на всём производстве.

(Из доклада Федерального бюро ФРГ по безопасности в сфере информационных технологий).

Источник. Перевод.

Подобное проникновение, судя по его разбору, можно было не один раз поймать в корпоративной сети до проникновения злоумышленников в технологическую сеть и получения ими доступа к технологическому оборудованию.

По данным Федерального бюро ФРГ по безопасности в сфере информационных технологий, злоумышленники получили доступ к контрольным панелям печей благодаря фишинговой атаке.

В начале атаки они разослали заражённые электронные письма офисным сотрудникам завода, не участвовавшим в производственном процессе. Заразив рабочие компьютеры, находящиеся в корпоративной сети, хакеры позднее смогли внедриться в систему контрольных панелей завода, с которой осуществлялось управление автоматизированной линией печей.

Как уточнили немецкие чиновники, взлом не был единовременным. Атака представляла собой серию отдельных проникновений в системы завода, одно из которых в итоге и привело к отказу механизма отключения печей.

Нападение привело к инциденту, в результате которого одну из печей невозможно было выключить обычным способом. В итоге печь стала отображаться в системе как имеющая «неопределённое состояние». Это привело к существенному ущербу на всём производстве.

(Из доклада Федерального бюро ФРГ по безопасности в сфере информационных технологий).

Источник. Перевод.

Подобное проникновение, судя по его разбору, можно было не один раз поймать в корпоративной сети до проникновения злоумышленников в технологическую сеть и получения ими доступа к технологическому оборудованию.

В тоже время под аналогичным контролем находятся и любые злонамеренные связки в сегменте сопряжения сетей и в АСУ ТП. Как пример, атомарные инциденты изменения конфигурации пограничного/сегментирующего оборудования, любые инциденты на хосте, с которого проводятся соответствующие изменения, либо на хосте, в отношении которого изменяется конфигурация, говорят о потенциальном нарушении доступа и потенциальных злонамеренных действиях, направленных непосредственно на АСУ ТП.

Несколько отличным образом обстоят дела с нижестоящими уровнями АСУ ТП. Так, программируемые логические контроллеры и другие технические средства с установленным ПО, получающие данные с нижнего уровня, передающие данные на верхний уровень и формирующие управляющие команды, потенциально тоже могут выступать в роли источников событий для центра мониторинга.

Интеграция с ними – задача достаточно сложная, но выполнимая. Однако при погружении на нижестоящие уровни всегда возникает необходимость в глубокой проработке абсолютно индивидуальных сценариев мониторинга и анализа. И при этом в каждом конкретном случае следует исходить из особенностей технологического процесса, конкретных и обоснованных потребностей Заказчика и соответствующих возможностей использования SIEM. Вследствие чего зачастую на стороне Заказчика целесообразно использовать специализированные средства и решения, которые обеспечивают доступ к соответствующей информации с устройств среднего и нижнего уровней, не работая с ними напрямую.

Стоит сказать, что сейчас на рынке есть целый ряд предложений средств защиты информации для сегментов АСУ ТП. Как от вендоров АСУ ТП, так и от вендоров различных ИТ- и ИБ-продуктов. Вне зависимости от типа и назначения этих средств, требование по регистрации событий де-факто является для них обязательным. Как следствие, любое из возможных средств защиты становится дополнительным источником для получения и корреляции событий в центре мониторинга.

Безусловно, одного лишь мониторинга и выявления недостаточно, и он ни в коем случае не заменяет и не решает всех задач обеспечения ИБ АСУ ТП, являясь необходимым, но не достаточным условием обеспечения ИБ в АСУ ТП.

Подход к безопасности АСУ ТП – упрощенная блок-схема возможного движения.

В случае расширения сервиса мониторинга на АСУ ТП мы попадаем в одну из вышеуказанных ведущихся активностей на стороне Заказчика, но никакая из них не является препятствием для выполнения задач оперативного мониторинга и выявления инцидентов ИБ.

Так, например, каждая из возможных схем сопряжения корпоративной и технологических сетей (см. первую часть статьи), включая проработанные комплексные схемы сопряжения и сегментирования, позволяет получать информацию из закрытых производственных и технологических сегментов. При этом не возникает риск прерывания какого-либо из сервисов и процессов внутри соответствующих закрытых сегментов, и никакого влияния на доступность или целостность данных не оказывается.

В качестве примера ниже приведена возможная схема подключения закрытого сегмента к мониторингу. И хотя она далеко не идеальна, в то же время она позволяет Заказчику уже сейчас получать требуемый уровень сервиса и результат, не дожидаясь завершения проектирования и эксплуатации создаваемых сегментов сопряжения и систем защиты.

Так в первом приближении выглядит начальный этап возможного практического подхода к обеспечению ИБ в АСУ ТП. В большей степени он касается быстрого обеспечения базовой гигиены ИБ в вопросах сопряжения и построения инфраструктур АСУ ТП. Однако на этом ни подход, ни наши статьи на такую сложную тему, как ИБ в АСУ ТП, не заканчиваются. И в будущем мы планируем продолжение этого цикла публикаций с бо?льшим количеством практических примеров и решенных задач.

Комментарии (13)

dmsav

26.02.2018 16:02Вы бы написали в названии, что речь идет об информационной безопасности в АСУ ТП, а то с толку сбивает и название, и последующий рисунок.

San_tit

26.02.2018 20:51К сожалению, информационная опасность в системах АСУ ТП почти всегда равна вполне физической опасности техногенной аварии или катастрофы

lingvo

26.02.2018 21:51Тем не менее функциональная безопасность — это другая штука. В англоязычной среде принято название Cybersecurity, которое применяется в том числе и при проектировании АСУ ТП.

GarudaJI

Это ж додуматься надо сопрягать интернет или любые другие сети с оборудованием непосредственно связанным с управлением технологическим процессом. Из того что знаю, такие сети исключительно локальные без какой-либо связи с внешним миром, порты на компах залочены физически, а инженеров по ночам на такси привозят если что.

lingvo

Это тренд сегодня. Людям нужен удаленный мониторинг ихнего технологического оборудования. Многие хотели бы сделать свои процессы более "умными", например управляя ими из "облака", в котором крутится какой-то навороченный процесс прогнозирования или оптимизации, опирающийся на интернет котировки цен на нефть или температуру в Сибири.

Поэтому факт сопряжения есть и его нельзя игнорировать, а нужно научиться грамотно проектировать такие вещи.

GarudaJI

Ок, к примеру вы спроектируете конвейр сборки автомобильных аккумуляторов с мега удобным управлением из облака, потом хакер взломает систему, повысит напряжение на зарядке, завод сгорит, возможно погибнут люди, кто за это ответит?

San_tit

Для того что вы описали в большинстве случаев достаточно данных с уровня цеха или склада. А то и вообще предприятия. А это уже не имеет отношения к сетям АСУ ТП.

Подключение к сети Интернет действительно требуется в случае удаленного расположения оборудования, но это, как правило, что-то одиночное.

А вот этот тренд сбора "больших данных" с процессов АСУ ТП распространенный среди начальства под видом волшебной пилюли реально занятым в области специалистам, как правило, не понятен ибо для большинства тех.процессов есть отличные верифицироваеные математические модели, чего для оптимизации качества и тем более техпроцесса более чем достаточно.

Kitsok

Подсказать Вам жизненно важную отрасль, которая вся распределена и в основном сделана, мягко говоря, без большой оглядки на ИБ?

lingvo

Чего достаточно, а чего нет — решать не вам. Сейчас количество таких задач растет в геометрической прогрессии. Как пример — представьте, что АСУ ТП — это современный автомобиль. Видели, как Теслой можно управлять с телефона, или вывозить с парковки? А что она позволяет удаленное считывание ошибок, знаете? Аналогичных задач из области АСУ ТП можно придумать до фига, и в отличии от владельцов Тесл, которые с этоими фичами просто играются, владельцам предприятий это принесет конкретную прибыль за счет уменьшения накладных расходов и оптимизации.

И они ее, поверьте, считать умеют. Как пример, набор статей из области энергетики и электрогенерации. https://www.ge.com/digital/industries/power-utility/power-generation

F0iL

Вовсе не факт. Бывают системы, где несколько сотен объектов раскидано по довольно большому району, и практически все они висят на радиоканале или GPRS.

В случае с мобильной связью для них обычно выделяют приватную сеть у оператора (APN), но в таком варианте иногда все еще проще становится, как ни странно, случаи уже бывали.

5oclock

Какая-то «натянутая» увязка.

Подавляющее большинство технологических процессов — вполне такие «вещи в себе» и никакие «котировки» им не нужны.

А то, что начальник хочет сидеть у себя на диване и видеть на планшете красивую картинку — это к технологическому процессу отношения не имеет.

Я ещё понимаю из АСУТП какую-то статистику выгружать в условную «бухгалтерию».

Но это можно и флэшками какими-нибудь сделать. Не обязательно для этого выставлять оперативную сеть в Интернет.

lingvo

Для того, чтобы процесс просто работал — да не нужны. Но в развитом мире этого уже недостаточно, процесс должен быть также оптимизированным, иначе у конкурентов продукт будет быстрее, дешевле и качественней.

И исходя из этого практически любой современный технологический процесс можно оптимизировать за счет АйТи технологий. И тот, кто это делает, несмотря на АйТи безопасность, получает конкурентное преемущество, а кто сидит и ждет — в конце концов проигрывает.

5oclock

Ну вот давайте для примера, скажем, системы управления:

1. АЭС.

2. Автомойкой.

3. Кольцевой автодорогой.

4. Метрополитеном.

5. Роторным экскаватором.

6. Той же сталеплавильной печью — из статьи.

Какие данные «из Интернета» им нужны для того, чтобы быть «быстрее, дешевле, качественнее»?