Изображение: eff.org

Немецкие исследователи информационной безопасности опубликовали информацию о серьезных уязвимостях PGP и S/MIME, которые приводят к раскрытию информации, содержащейся в зашифрованных электронных письмах. В настоящий момент исправлений для этих ошибок безопасности не существует.

В чем проблема

PGP (Pretty Good Privacy) — это стандарт шифрования, который часто используется для обеспечения безопасности email-коммуникаций. S/MIME (Secure/Multipurpose Internet Mail Extensions) — еще один широко использующийся в сфере email инструмент шифрования.

Как удалось выяснить исследователям, обе этих технологии содержат уязвимости, используя которые злоумышленники могут получать доступ к данным, которые шифровались. Хуже того, расшифровке поддаются и сообщения, отправленные в прошлом.

Исследователи опубликовали подробное техническое описание обнаруженных ошибок, из которого становится понятно, проблемы заключаются не в работе алгоритмов шифрования, а в механизме плагинов для расшифровки сообщений.

Как защититься

Наличие «не разаглашенных» уязвимостей подтвердили представители Electronic Frontier Foundation (EFF), рекомендовав пользователям немедленно отключить плагины и почтовые клиенты, использующие уязвимые технологии, в частности:

- Клиент Thunderbird с инструментом Enigmail;

- Apple Mail с GPGTools;

- Outlook с Gpg4win.

Комментарии (17)

helgihabr

14.05.2018 16:55+1> обе этих технологии содержат уязвимости

> проблемы заключаются не в работе алгоритмов шифрования

Может кто-то больше в теме и расскажет, как уязвимость плагина для расшифровки сообщений позволяет получить оригинальный текст?

Силился почерпнуть из оригинала, но не тут-то было.

ildarz

14.05.2018 17:20+1В общих чертах — формируется сообщение, которое тем или иным способом заставляет почтовый клиент отправить расшифрованный текст в интернет (либо путем манипуляций с самим зашифрованным текстом, либо с форматом письма).

rumkin

14.05.2018 18:33А если точнее, то создает backchannel канал для обратной отправки данных. Например путем вставки невалидного html-тега img, при которой текст следущий за тегом интерпретируется как часть url и отправляется злоумышленнику.

vesper-bot

14.05.2018 17:21<паранойя mode on>

А не вброс ли это, чтобы напугать хардкор-шифрующихся граждан и заставить их отказаться от шифрования с помощью PGP?

xelya

15.05.2018 13:58Если учесть, что во внутренней сети немецкого университета в официальную рассылку попало сообщение от профессора-соавтора с рекомендацией отключить автоматическое шифрование и расшифровывать сообщения вручную, то нет.

alz72

15.05.2018 08:13Учитывая автора поста ( зайдите к ним на сайт — они занимаются защитой информации у всех госконтор включая РКН) — цель одна — убрать бесплатных конкурентов...

Sinatr

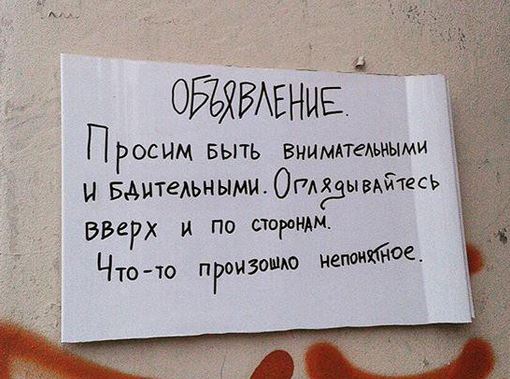

15.05.2018 10:03+1Новости — хорошо, но эта новость сродни

такому объявлению

Jedi_PHP

15.05.2018 10:23подробности — вот они:

efail.de/efail-attack-paper.pdf

«критические уязвимости» сводятся к кривой реализации S/MIME и возможности автоматически загружать изображения в html-письмах в некоторых email-клиентах.

Jedi_PHP

15.05.2018 10:21+1IMO вся шумиха с тегом efail — пиар-акция Signal. В почти каждой (!) статье он упоминается как альтернатива PGP (хотя полной альтернативой он не является). Исследователеи бага многолетней давности на этой волне хайпа пытаются прорекламироваать очередной «защищенный мессенджер».

Особенно доставляют пленительные аргументы хипстеров в твиттере типа «PGP is a total fail from a usability standpoint anyway» и «While you may not be directly affected, the other participants in your encrypted conversations are likely to be» в ответ на обоснованную критику.

aamonster

15.05.2018 10:36А ведь не так уж давно письма в формате html стирались не глядя, т.к. никто кроме спамеров их не писал...

Cheater

15.05.2018 12:14Во всей этой истории сильнее всего бесят журнашлюшки, повылезавшие с «PGP уязвим».

Даже в крупных изданиях — вот статья в Motherboard: People Are Freaking Out That PGP Is ‘Broken’—But You Shouldn’t Be Using It Anyway. Правда, потом по ходу статьи авторы сами признают, что уязвимость в обёртке для PGP, но всё равно «pgp is kind of old school», «у меня не импортировались ключи на маке -> pgp неюзабелен», невнятное «pgp is prone to weird bugs», в общем всё как в анекдоте:

— Верно ли, что Рабинович выиграл «Волгу» в лотерею?

— Все верно. Только не Рабинович, а Иванов. И не «Волгу», а сто рублей. И не в лотерею, а в карты. И не выиграл, а проиграл.

gonzzza

Как оказалость — PGP нипричем!

Looks like the PGP bug is «MUAs and HTML/MIME parsers are shitty», not any real problem with PGP/GPG.

lists.gnupg.org/pipermail/gnupg-users/2018-May/060315.html