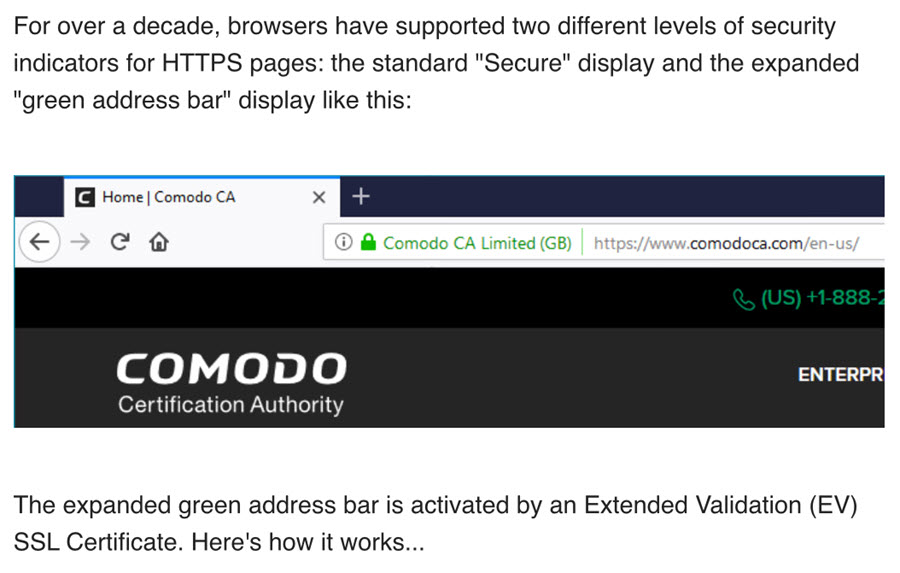

Для иллюстрации я выбрал веб-сайт Comodo, поскольку они продемонстрировали такое отчаяние, связанное с продажей EV, буквально месяц назад прислав мне рекламное письмо с заголовком «Как получить зелёную адресную строку для вашего сайта». В письме они начинают рассказывать «альтернативную» версию правды:

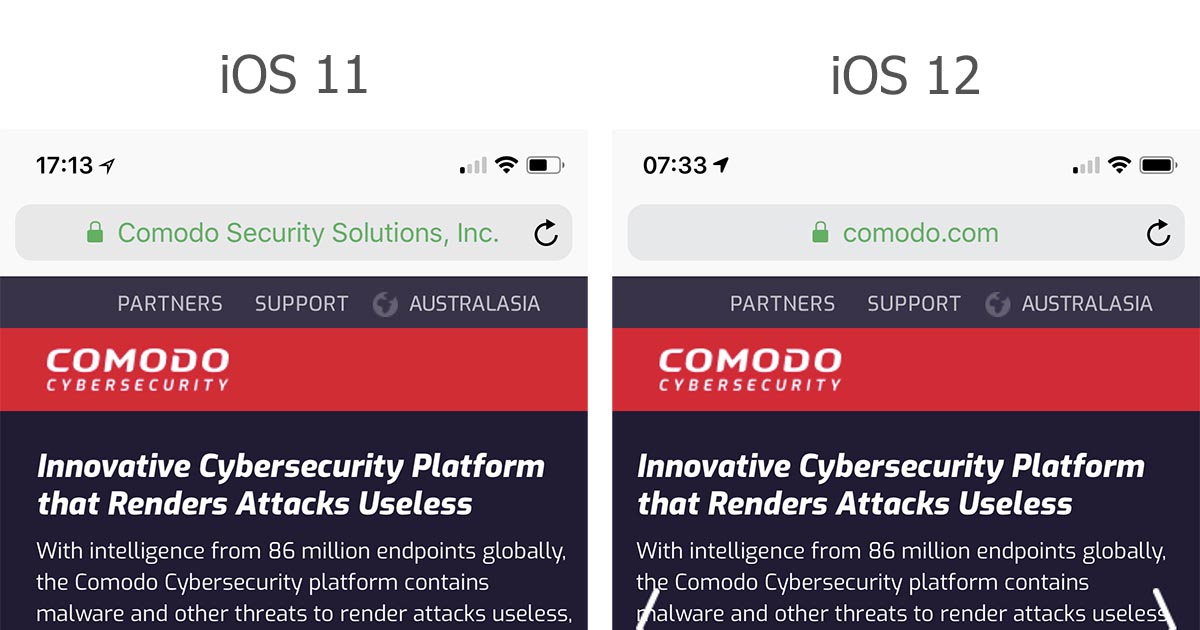

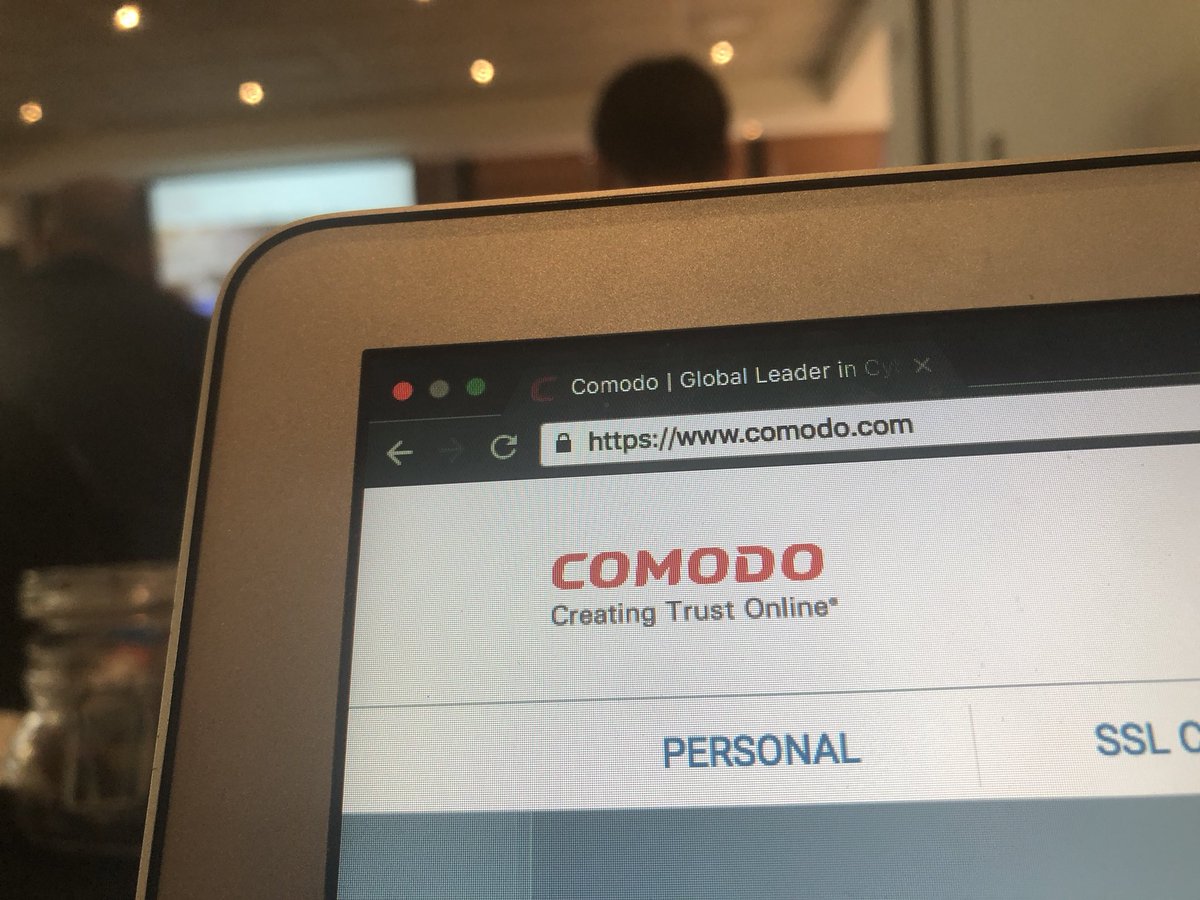

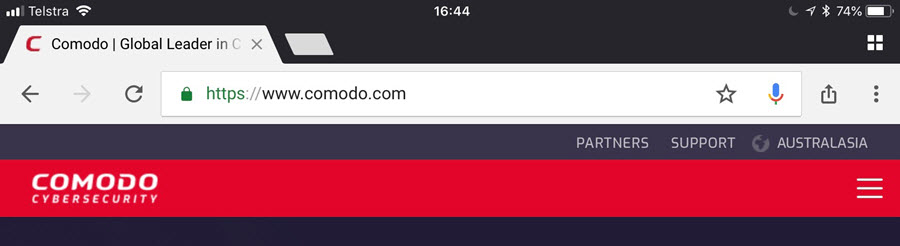

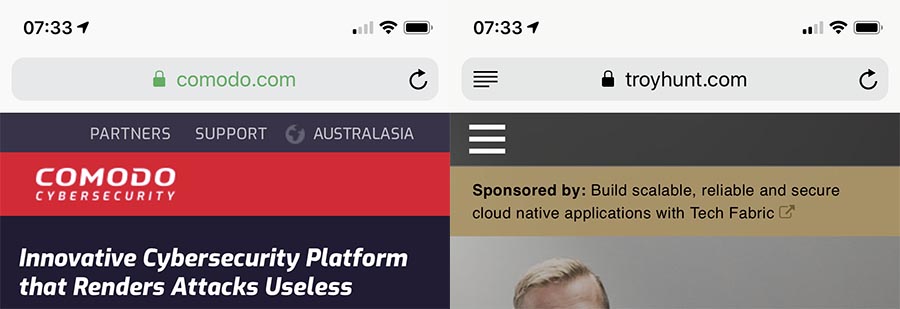

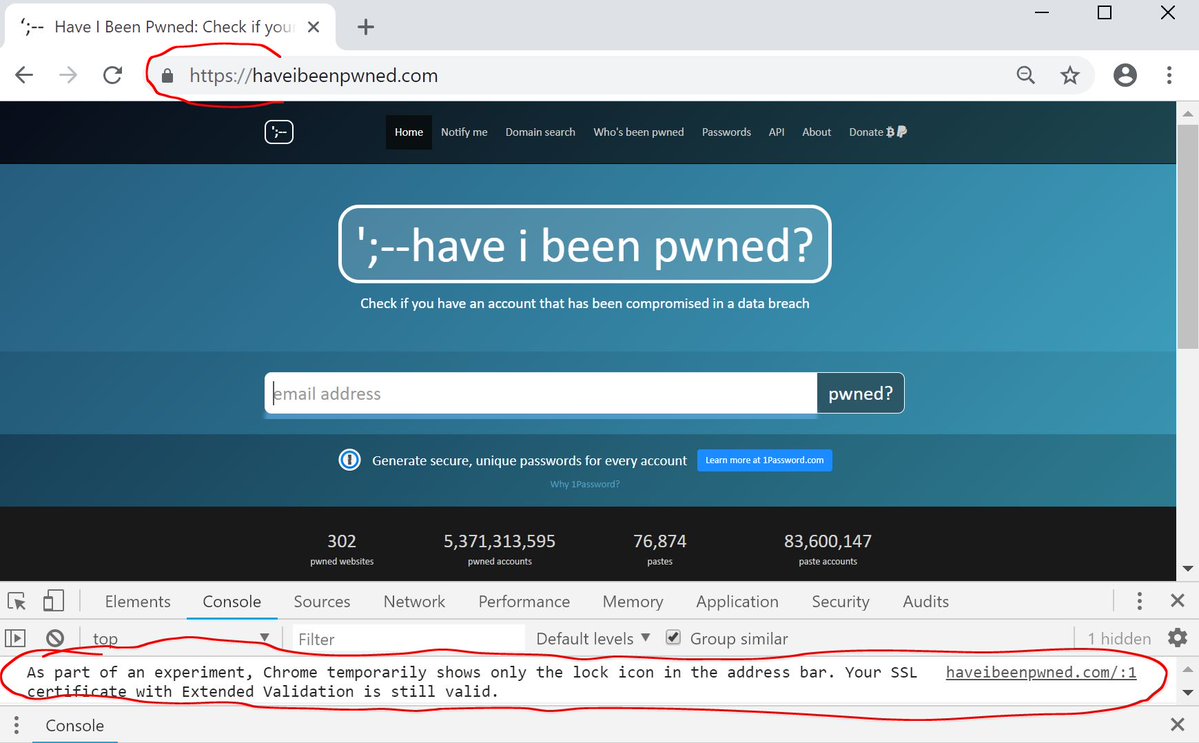

Действительно, так сегодня выглядит Firefox, но они полностью забывают упомянуть в рекламном письме, что это чисто произвольный визуальный индикатор, который отдаётся на усмотрение разработчиков браузера. Очевидно, что Apple его уже убила, но даже для многих людей на Chrome веб-сайт Comodo на самом деле выглядит совсем иначе (эксперимент Chrome):

В письме говорится, как EV борется с фишингом, и утверждается следующее:

Отображение проверенного названия компании позволяет быстро определить юридическое лицо, стоящее за веб-сайтом, что затрудняет фишинг и обман.

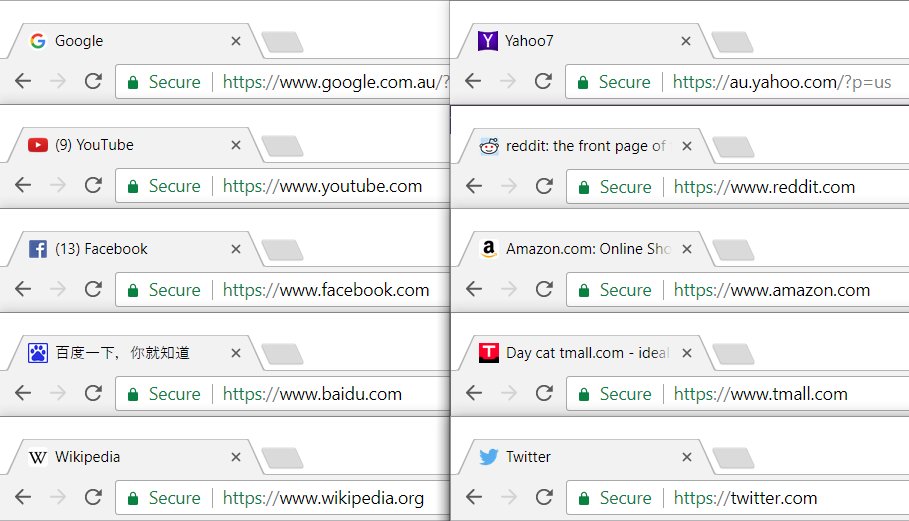

Другими словами, если мы видим название компании — это приводит к более высокому уровню доверия, а если инвертировать это утверждение, то если мы не видим названия компании, это приводит к снижению доверия, не так ли? Проблема в том, что люди просто не ожидают увидеть название компании, и есть очень простая, эффективная демонстрация, почему это так:

Десять крупнейших в мире сайтов: нигде нет EV

Comodo продолжает убеждать в эффективности EV, ссылаясь на «недавнее исследование»:

«Недавнее исследование DevOps.com установило, что клиенты на 50% чаще доверяют и покупают на сайтах с зелёной адресной строкой».

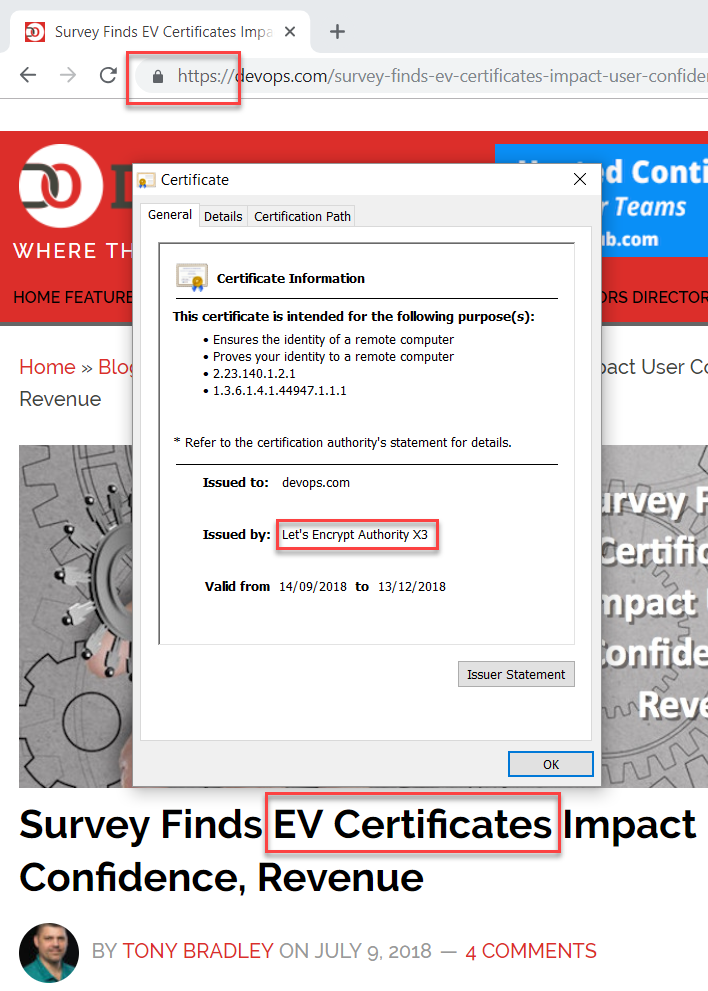

Они ссылаются на длинную страницу в ComodoStore и хотя нигде явно это не говорится, но слова подразумевают, что исследование было каким-то независимым и беспристрастным: «Devops.com провели опрос», и другие подобные фразы. Я затвитил об этом ещё в июле, но этот скриншот говорит всё, что вам нужно знать о мотивах «опроса»:

Я честно пытался узнать заказчика этой работы, сначала написав автору Тони Бредли, а не получив ответа, запросил в твиттере @TechSpective, где он главный редактор, и @devopsdotcom (кстати, моих фоловеров), опубликовавших опрос:

В конце концов, уже совершенно очевидный факт подтвердил Тони Бредли. Он извинился за поздний ответ, потому что редко заходит в твиттер, и назвал заказчика — Comodo CA.

Хотелось бы видеть это указание в самом отчёте, потому что причастность Comodo явно ведёт к предвзятости. Это как если нефтяная компания закажет отчёт с выводом, что ископаемое топливо не вредно для окружающей среды, или табачная компания будет заявлять, что курение не вредно для здоровья. Если вы ещё думаете, что DevOps.com на самом деле верит в «пользу» EV-сертификатов, взгляните на их собственный:

Этот ресурс неоднократно упоминается в рекламном письме почте Comodo, но двинемся дальше. Далее они заявляют, что вы можете «активировать зелёную адресную строку», просто купив сертификат EV:

«Чтобы активировать зелёную адресную строку на своём сайте, вам нужно просто приобрести и установить сертификат SSL Extended Validation (EV)».

Только не в самом популярном в мире браузере для iOS:

И не в Chrome под Android, самой популярной в мире ОС:

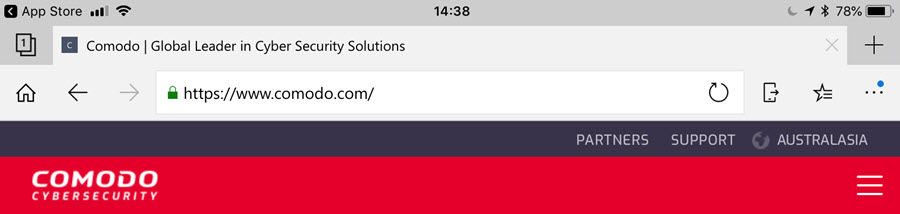

Посмотрим Microsoft Edge на iOS, и опять этот предсказуемый результат:

Это очень, очень важные скриншоты, которые снижают ценность EV по двум ключевым причинам. Во-первых, уже почти 2/3 всех просмотров страниц в мире идёт с мобильных устройств. То есть на скриншотах выше показан преобладающий вид, о котором должен думать владелец сайта. Во-вторых, в результате компании не могут сказать своим клиентам, чтобы те ожидали EV, потому что большинство из них никогда его не увидит. Несмотря на это, Comodo предполагает, что в EV есть польза от «более длинной зелёной строки безопасности»:

«Большая зелёная строка безопасности — очень явный сигнал пользователю, что сайт безопасен».

Знаете, что именно является таким сигналом? Зелёный значок рядом с URL в Chrome на десктопе! И если вы это читаете и думаете: «Подождите, Chrome больше так не делает», то вы совершенно правы. Значок уже не выделяется и нет слова Secure:

Изменение в Chrome 69 от 4 сентября затронуло не только DV, но и сайты с EV:

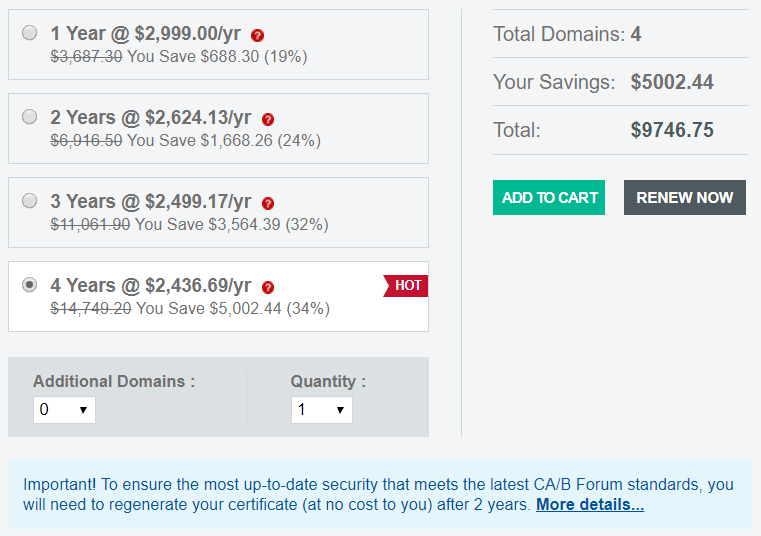

Здесь я пытаюсь подчеркнуть, что визуальные индикаторы остаются полностью на усмотрение разработчиков браузеров и меняются со временем. Таким образом, фраза «Как получить зелёную адресную строку на вашем сайте» теперь ещё более неверна, чем когда она была написана! Фактически, единственное более-менее точное представление EV в этом письме — признание, что вы не можете получить сертификат EV wildcard. Но подождите! Есть легко доступное решение, просто немного дороже, оно называется многодоменным сертификатом, эта опция по умолчанию для Comodo's Enterprise SSL Pro with EV Multi-Domain реально сэкономит вам $5002,44*:

* Примечание: нужно потратить $9746,75, чтобы получить эту экономию

Для ясности, это не четырёхлетний сертификат. Как указывает текст внизу, правила CA/B Forum ограничивают максимальный срок действия сертификата двумя годами, и после этого вам нужно вручную повторить процесс проверки и выдачи. Но блин, это не позволит нам продавать сертификаты на 4 года!

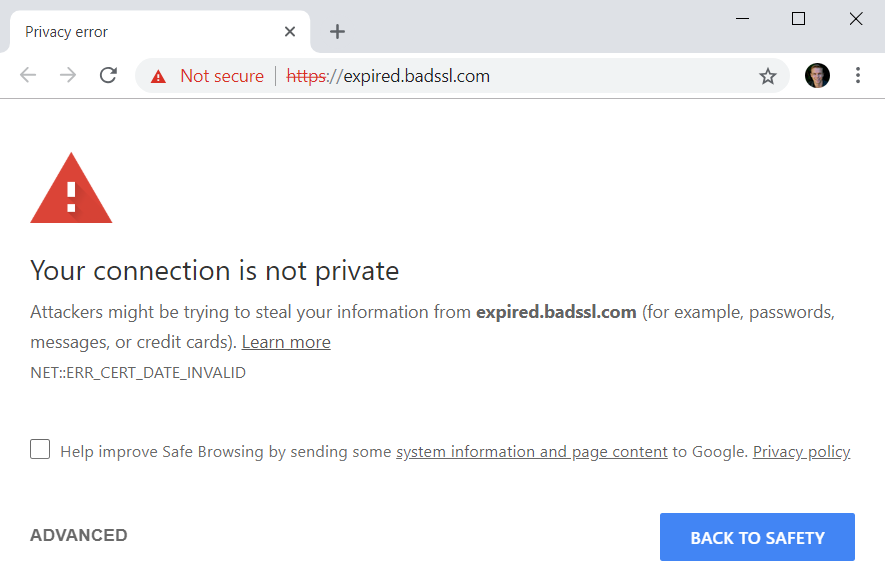

А что, если вы не продлите сертификат? Ну, вы получите такое:

Вы можете подумать: «Ну, это вроде очевидно, так же и в случае с DV», но есть нюансы. Во-первых, пренебрежение обновлением сертификата происходит с тревожной регулярностью, и это происходит и с большими парнями. Например, Microsoft забыла обновить secure.microsoft.co.uk в 2001 году. Слишком давно? Они же не обновили сертификат для домена Azure в 2013 году. И конечно, такие проблемы не только у Microsoft: так, HSBC забыла обновить сертификат в 2008 году, у Instagram такая беда случилась три года назад, а у LinkedIn — в прошлом году. Есть много, много других примеров, и все они дают понять одну и ту же прописную истину: если есть важная и повторяющаяся задача, автоматизируйте её!

Что подводит меня ко второму пункту: обновление сертификата должно быть автоматизировано, и это то, что вы просто не можете сделать, если требуется проверка личности. С сертификатом DV автоматизация делается просто, она является краеугольным камнем Let's Encrypt и действительно важным атрибутом этого сервиса. Недавно я провёл некоторое время с командой разработчиков в крупном европейском банке, и они серьёзно подумывали о том, чтобы отказаться от EV именно по этой причине. На самом деле, не только по этой причине, был ещё риск, что им понадобится очень быстро получить новый сертификат (например, из-за компрометации ключей), что гораздо сложнее для EV, чем для DV. Кроме того, долгосрочные сертификаты фактически создают дополнительные риски из-за неработающей процедуры отзыва, поэтому быстрые итерации (например, сертификаты Let's Encrypt действуют 3 месяца) становятся преимуществом. Сертификаты, действующие два года — это не преимущество, разве что с точки зрения заработать на них…

(Парадоксально, но история с LinkedIn по ссылке выше связана с TheSSLStore.com который является реселлером сертификатов. Вы понимаете риски, но вместо того, чтобы предложить автоматизацию как часть решения для обновления сертификатов, они предлагают решения «которые масштабируются до корпоративного уровня» от центров сертификации, таких как Comodo, которые, конечно же, проталкивают EV. Нет упоминания о Let's Encrypt. Её громко критикуют за выдачу сертификатов фишинговым сайтам (с правильной проверкой доменного имени), хотя Comodo выдала столько же!

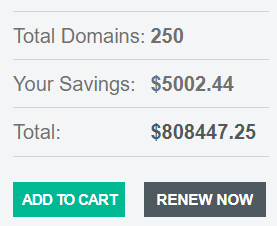

Отсутствие поддержки wildcard — одна из главных технических причин, почему следует избегать EV (другие причины в основном являются просто здравым смыслом), а заполнение поля subjectAltName вряд ли можно назвать достаточной альтернативой. Например, у нас wildcard-сертификат на нашем сайте Report URI, так что вы можете отправлять отчёты на https://[my company name].report-uri.com, и у нас сотни таких поддоменов. Comodo с радостью поддержит этот масштаб:

Кроме того, что у нас со Скоттом Хелмом реально нет $808 тыс., это ещё и далеко от настоящего wildcard сертификата, потому что в момент его выдачи вам придётся указать все имена хостов вместо динамического обслуживания.

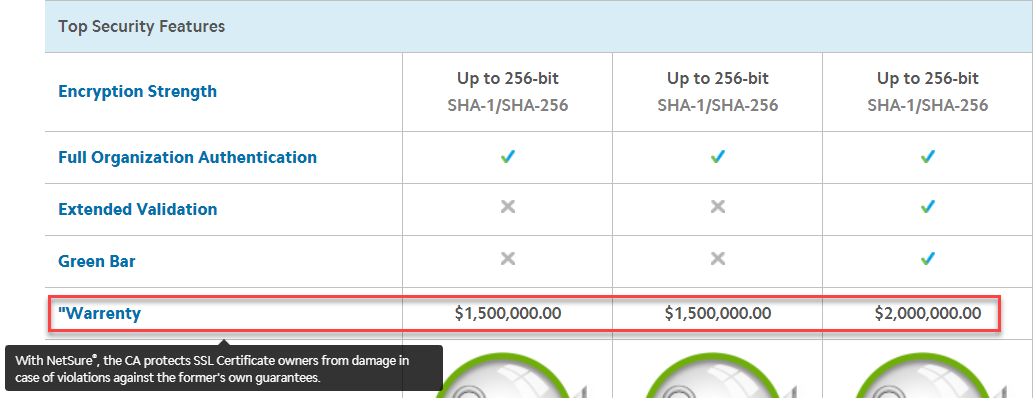

И последний пункт в этом маркетинговом письме — обещание гарантии:

Оно ссылается прямо на страницу с супердорогими мультидоменными сертификатами EV и даже не пытается объяснить суть гарантии, что немного странно. Но это вполне понятно, ведь никто на самом деле не знает, что такое гарантия и обращался ли за ней кто-нибудь хоть раз. Серьёзно — это не должно быть легкомысленным заявлением, мы со Скоттом честно пытались разобраться в этом в начале года — и просто не смогли получить прямые ответы. Когда удалось вступить в диалог, то меня обвинили, что я «из нердов»:

Диалог:

Андреас Маллек: Энди, эти ребята не хотят признавать своё отличие — они слишком из нердов, чтобы понять, что у нормальных людей другие потребности, чем у людей в нердвилле. C меня хватит нердвилля, я возвращаюсь заниматься проблемами своих клиентов из нормального мира. До встречи.

Трой Хант: Андреас, я задал очень разумный вопрос и это важно, потому что сертификаты продаются с гарантией, и я пытаюсь понять, что это значит. Реальные клиенты хотят знать, что покрывает эта гарантия и есть ли документированные примеры её использования? Ты знаешь о них?

По общему мнению, это был очень неожиданный ответ не от кого-нибудь, а от исполнительного директора CertCentre, ведь он вроде как первым должен оценить высокую важность гарантии на сертификат (при условии, что она действительно важная, конечно). Если вы платите такой компании за продукт с заявленным набором функций, то будучи «нердом» вполне нормально спросить, как эти функции работают, и это не должно привести к насмешке со стороны парня, управляющего этой компанией. К сожалению, вместо ответа на вопрос Андреас применил испытанный страусиный метод:

Что действительно вызывает вопросы, так это что гарантия продаётся за деньги (конечно, вы не получаете гарантию с сертификатом Let's Encrypt), но они не готовы объяснить, что конкретно вы получаете за свои деньги. CertCentre тоже активно продвигает гарантию как «элемент высшего уровня безопасности»:

Но друзья, если вы даже не можете правильно написать слово Warranty, каковы реальные шансы понять, что она делает?!

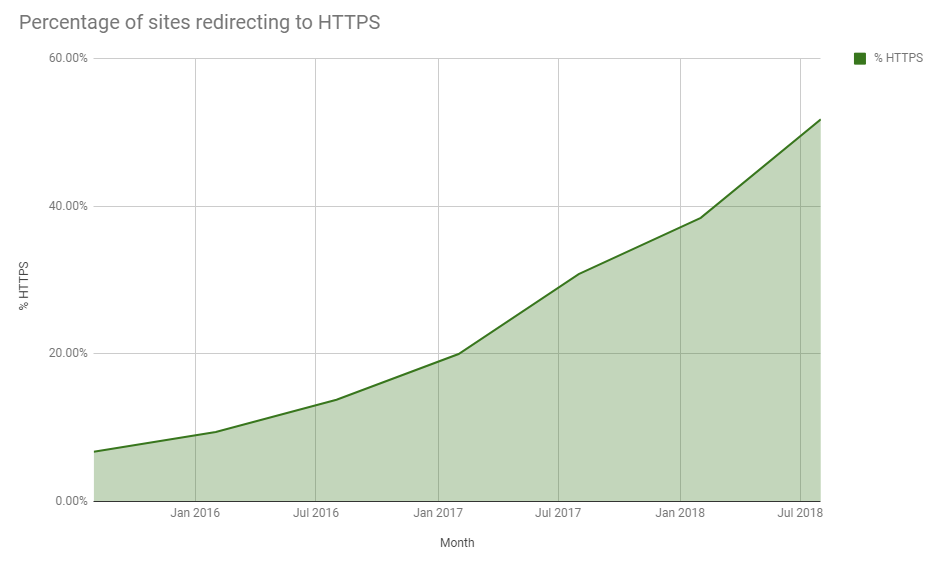

Ещё один гвоздь в гроб EV — это полугодовой отчет Скотта Alexa Top 1M от прошлого месяца. Там приводится обнадёживающая статистика перехода сайтов с HTTP на HTTPS:

HTTPS-сайтов уже 52%, что очень хорошо для интернета в целом. Но меня заинтересовал такой комментарий относительно EV:

«Несмотря на сильный рост HTTPS у первого миллиона сайтов, роста доли сертификатов EV не наблюдается».

В числах: в феврале 366 005 сайтов перенаправляли запросы HTTP на HTTPS и 19 802 из них использовали сертификаты EV, это 5,41% сайтов HTTPS. В августе 489 293 перенаправляли на HTTPS, а 25 158 из них имели сертификаты EV, что составляет 5.14%. Другими словами, доля рынка EV снизилась примерно на 5%.

(Примечание: 489 293 действительно составляет 52% из миллионной выборки, потому что на 47 тыс. сайтов сканирование не удалось и они исключены из статистики).

Выясняется, что многие сайты на самом деле отказываются от сертификатов EV. Месяц назад Скотт привёл подробный список крупных сайтов, которые раньше использовали EV: среди них Shutterstock, Target, UPS и британская полиция. Примерно в то же время я заметил, что даже Twitter отказался от EV.

История с Twitter немного странная, потому что на самом деле вы могли видеть или нет сертификат EV у них на сайте, в зависимости от вашего местоположения. Это тоже кое-что говорит об эффективности EV: если они готовы убирать или добавлять его, то вряд ли люди ведут себя по-разному и меньше доверяют сайту без EV. Но это основа, на которой построена механика EV!

Дезинформационные кампании ведут не только Comodo и CertCentre, но и многие другие, например:

Помимо выбора исторических браузеров (насколько старое это изображение?!), в статье по ссылке делается следующее утверждение:

«Эксперты по веб-безопасности рекомендуют использовать сертификат EV SSL для таких платформ, как электронная коммерция, банки, социальные медиа, здравоохранение, правительственные и страховые платформы».

Не уверен, на кого они ссылаются в первых словах, но я знаю, что кроме банков, это заявление просто не выдерживает критики для остальных отраслей. Легко продемонстрировать, насколько оно принципиально неправильно.

Вот крупнейшие в мире сайты электронной коммерции. Нажмите на каждый и проверьте, есть ли у них EV:

Вы можете сказать, что Alexa неправильно классифицировала Netflix как сайт электронной коммерции, ну тогда посмотрите следующий по популярности walmart.com — и получите тот же результат. Нигде нет EV.

Двигаемся дальше. С социальными медиа такая же ситуация:

Как обсуждалось ранее, у Twitter небольшой кризис идентичности с точки зрения того, поддерживает ли он EV, поэтому для верности проверьте четвёртый по величине сайт: это Pinterest.

На самых популярных в мире сайтах здравоохранения то же самое:

Нет EV. Вообще. Ни единственного.

Я не смог найти чёткий список крупнейших государственных веб-сайтов, поэтому вытащил данные из ночного краулинга Alexa Top 1M от Скотта и выбрал крупнейшие сайты в зоне .gov. Национальный институт здравоохранения самый крупный, но мы уже рассмотрели его, поэтому возьмём следующие три:

- Агентство Индии по уникальной идентификации (у которого другие фундаментальные проблемы с поддержкой HTTPS)

- Налоговая инспекция Индии

- GOV.UK

К настоящему времени вы уже поняли, что шанс встретить EV хоть где-нибудь минимален. Вы правы — ни одного попадания.

Наконец, топ страховых сайтов:

Мы нашли один! У USAA действительно сертификат EV! У двух остальных нет, но это хоть что-то, верно?

Если «эксперты по веб-безопасности» рекомендуют EV для этих классов сайтов, то, очевидно, что эти сайты их не слушают. Так что подобные рекомендации носят поэтический характер.

Ещё один набор необоснованных утверждений о SSL в том, что EV «увеличивает конверсию транзакций», «снижает уход от корзины покупок» и «защищает от фишинговых атак». Можно понять, почему они делают такие утверждения: причина видна в виде кнопок сразу снизу под текстом:

Итак, мы снова вернулись к явной предвзятости. Но эй, они просто пытаются вести бизнес, так что я понимаю мотивы. Можно ещё предположить, что начав такой бизнес они сами хотели бы увеличить конверсию, не так ли? Ну, это забавно:

Даже сам продавец EV достаточно умён, чтобы не тратить на это деньги! Кроме того, напомним, сама «зелёная адресная строка» теперь полностью исчезла благодаря самому популярному в мире браузеру, который убил её в версии 69.

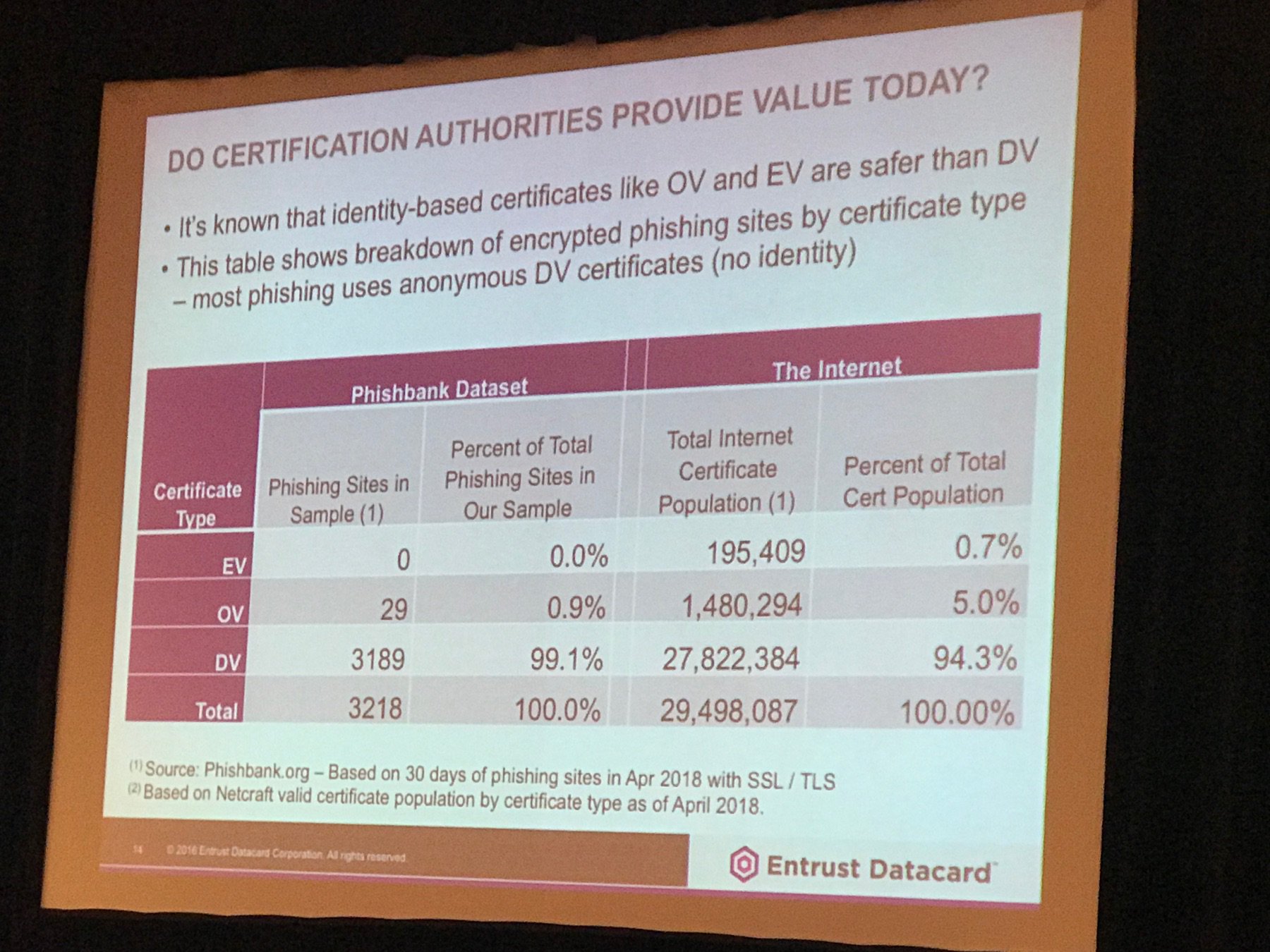

Остался аргумент с фишингом. Часто заявляется, что EV каким-то образом уменьшает его. Именно такое утверждается на слайде с презентации Entrust с начала этого года:

Здесь целая куча подтасовок, и для анализа лучше всего почитайте этот тред от Райана Слеви. Он проанализировал исследование, на котором основан слайд.

Райан — очень умный криптограф, работающий над Chromium, и у него отличная способность чётко выводить на чистую воду любую чушь. В конце концов он резюмирует ситуацию: «В общем, это плохая статья. Но что ещё хуже, они пытаются выдать её за исследование „на данных”. При этом используют ошибочную методологию и избирательный подход, чтобы поддержать бизнес-модель, которая опирается на пользователей, несущих всю ответственность за обнаружение изменений пользовательского интерфейса».

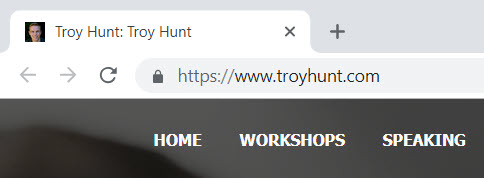

То есть мы возвращаемся к тому, что EV будет эффективен только если люди меняют поведение из-за изменения UI. В реальности люди не знают, на что обращать внимание, а само это изменение вообще постепенно прекращает своё существование. Либо изменение слишком малозначительное, чтобы люди обращали на него внимание. Помните первый скриншот в статье, где браузер Safari больше не отображает зарегистрированное название компании в сертификате EV? Сравните его со скриншотом моего блога, тоже открытого в Safari на iOS 12:

Видите разницу? URL-адрес сайта EV и замок рядом с ним теперь зелёные, в то время как сайт DV в чёрном цвете. Поэтому теперь, чтобы создать соответствующее ожидание у пользователей, нужно им говорить искать зелёные URL и замочек… если только они не пользуются Chrome, который вообще удалил все зелёные элементы! Очевидно, насколько нелепо объяснять пользователям такие нюансы в браузере, особенно учитывая скорость их изменения.

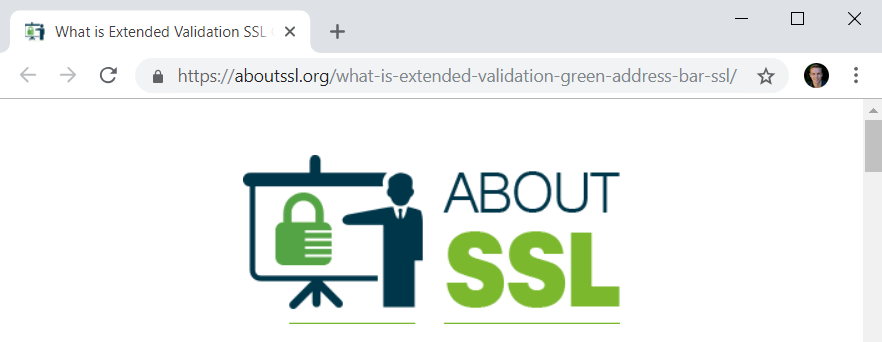

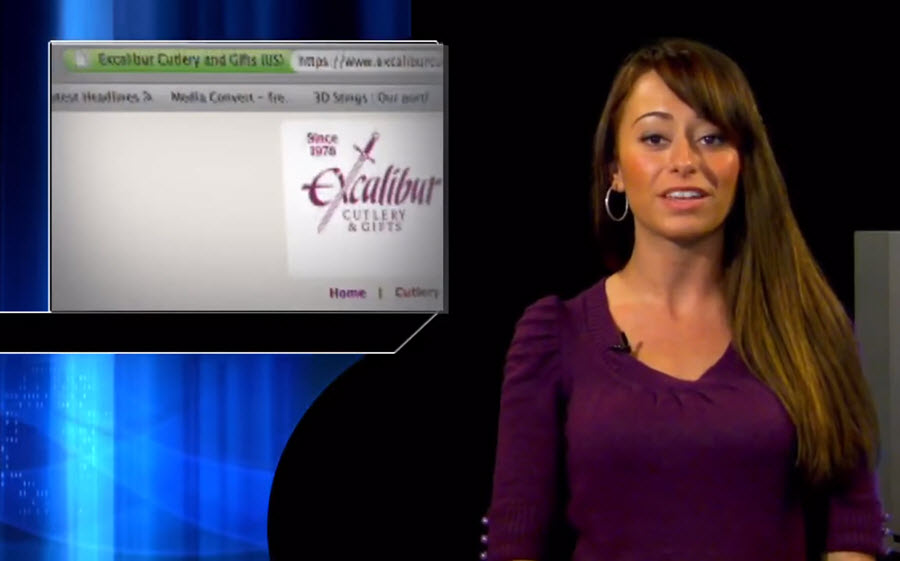

Возвращаясь к сайту About SSL, есть вот такое видео, где ораторша объясняет достоинства EV на тех же тезисах, которые мы рассмотрели. Видео около 6 минут, если у вас хватит терпения досмотреть:

Можем перейти сразу к интересному, например, когда ведущая (и менеджер по маркетингу продуктов Comodo) говорит о критичности EV для финансовой транзакции:

«В самый критичный момент, когда решают, совершать ли транзакцию, этот поразительный визуальный индикатор (зелёная строчка EV) с информацией, подтверждающей название компании, местоположение и сертификационный орган, даёт необходимую уверенность для принятия решения».

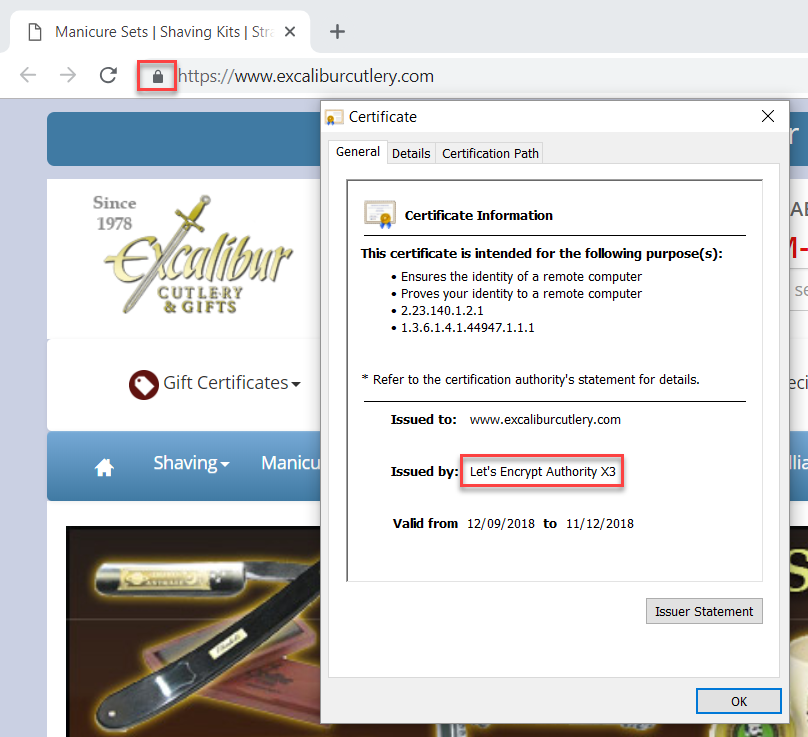

Тезис подкрепляется скриншотом сайта Excalibur Cutlery & Gifts:

Вероятно, вы уже чувствуете, что будет… и вы правы:

Нет EV. Вообще никакого коммерческого DV, а вполне нормальный бесплатный сертификат Let's Encrypt. Видео словно из архаичной эпохи: в нём сайты открываются в IE8 на Windows XP… ничего не могу поделать, но возникает чувство, что ситуация несколько… устарела. Оказалось, так и есть:

Я бы не стал оценивать видео почти десятилетней давности с сегодняшних позиций, но там высказываются те же тезисы, что и сегодня. Ну и конечно, на статью с этим видео ссылается твит, опубликованный всего месяц назад под видом «Важного руководства о расширенном сертификате проверки SSL», так что всё честно.

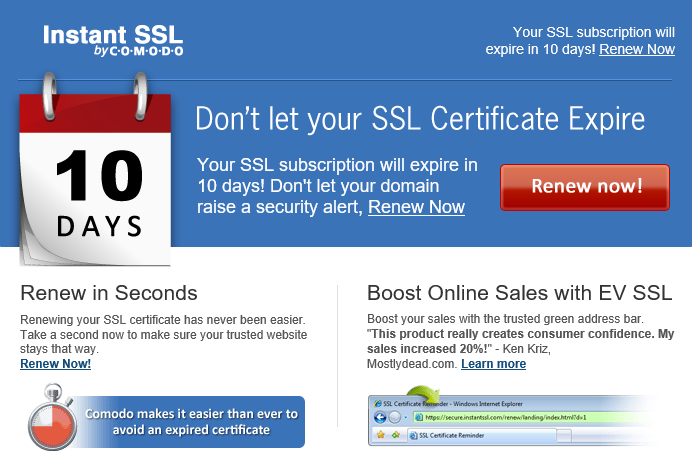

Comodo уже не первый раз использует для продвижения EV сайты, на которых нет EV. Совсем недавно кто-то показал мне письмо от Comodo с напоминанием о продлении домена:

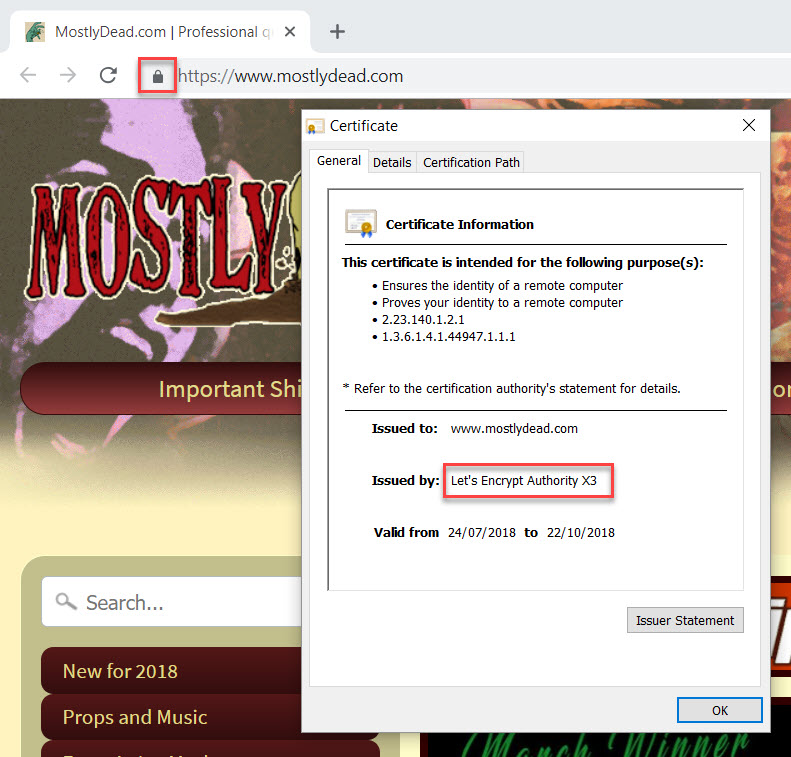

Естественно, он заинтересовался сайтом Mostlydead.com и захотел посмотреть, как прошло «увеличение продаж на 20%» (по словам Кена Криза). Ну вы понимаете, потому что EV «увеличивает доверие потребителей». Похоже, больше никак:

Чем больше вы вникаете в тему, тем больше убеждаетесь, что EV… практически мёртв. Ведь это не просто случайный сайт, который перешёл от EV к DV. Это сайт, специально выбранный для демонстрации ценности EV! Он должен быть примером ценности EV, а Comodo рекламирует его по сей день. Однако мы видим, что Кен Криз явно изменил своё мнение об эффективности EV (а может и никогда не имел такого мнения).

Ситуация с EV начинает походить на такую:

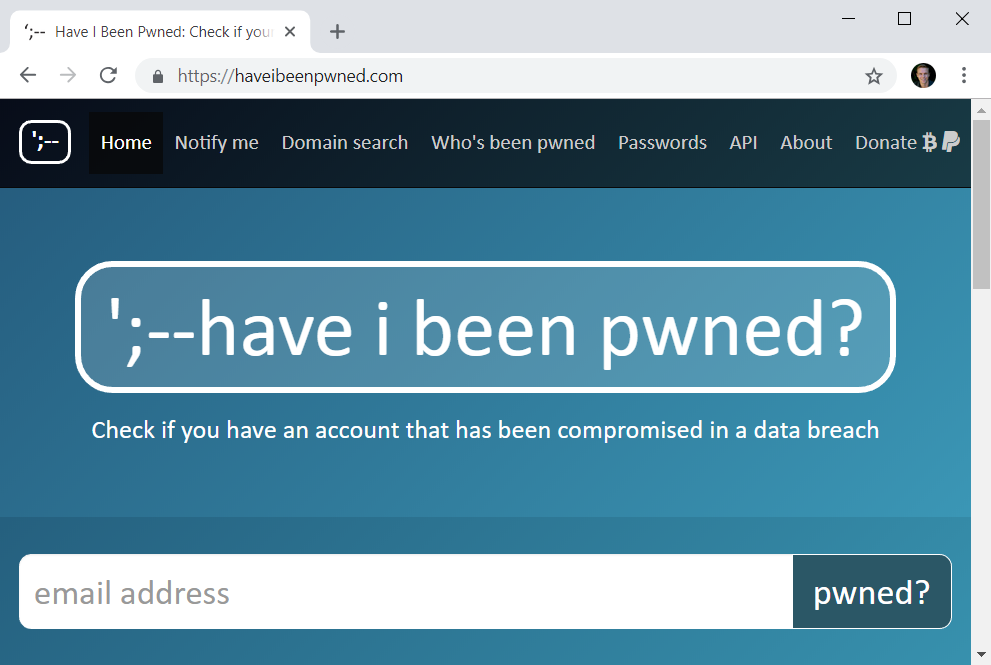

Но мы ещё не закончили: хочу упомянуть ещё один сайт, который раньше имел сертификат EV, а теперь вернулся на DV. Это сайт:

Примечание переводчика: сайт HIBP с базой украденных аккаунтов запустил сам Трой Хант

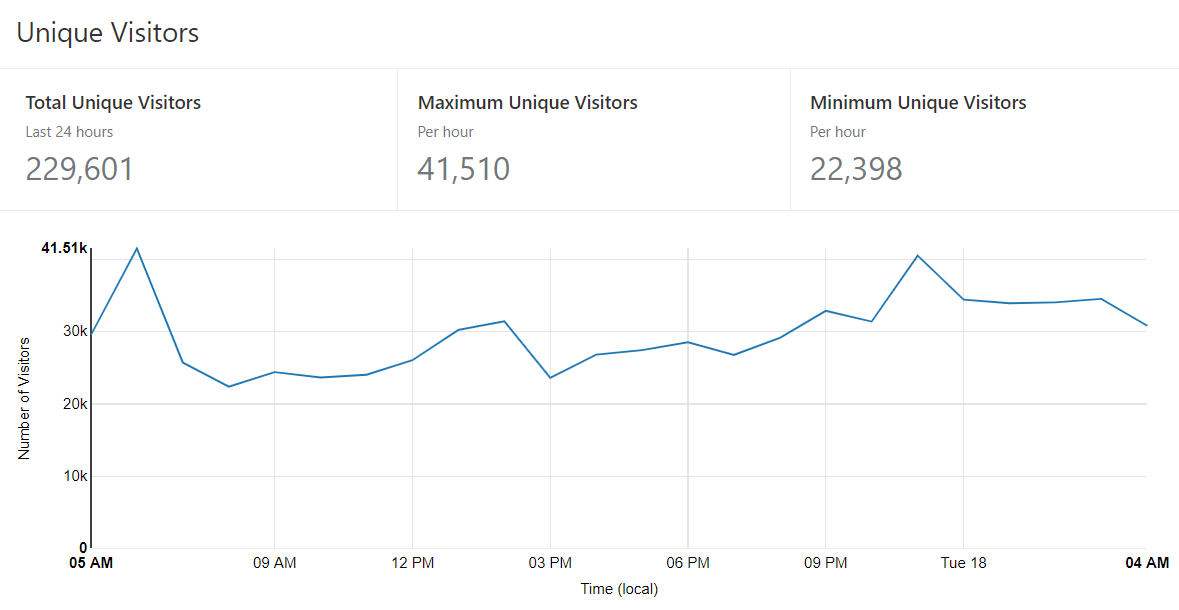

Я изменил сертификат позавчера, и до сих пор никто даже не упомянул об этом. Никто. Ни одна душа, а моя аудитория гораздо лучше разбирается в таких вещах, чем ваш средний пользователь. Естественно, не было недостатка в людях, которые могли заметить перемену за этот период:

Почти два года назад я написал о своём путешествии в мир EV-сертификатов. Как и во многих моих статьях, тут я учился на ходу; мне хотелось самому пройти процесс сертификации EV (раньше это всегда делали другие), и я хотел посмотреть, действительно ли это имеет какое-то значение. В то время я честно не разбирался и закончил статью так:

«Все эти штуки с сертификатами EV трудно измерить с точки зрения ценности. Понятия не имею, насколько больше людей проверят свой адрес электронной почты в сервисе, насколько больше освещения в СМИ или пожертвований он получит. Вообще без понятия».

Два года спустя я вполне убеждён в выводе: никакой ценности нет. Но это не значит, что есть недостаток в наличии такого сертификата, просто нет никаких преимуществ. По мере приближения даты продления (14 декабря), я позвонил и попросил заранее отозвать его, чтобы вернуться на бесплатный, выпущенный Cloudflare. Нет абсолютно никакой причины платить за продление (я сразу заплатил 472 доллара за двухлетний сертификат), а также не было причин ждать окончания срока действия, кроме отвращения к потерям, а у него столько же смысла, как у сертификатов EV.

Я часто размышлял, какой смысл оплачивать сертификаты EV или DV в эпоху свободно доступных сертификатов. Я посещаю много компаний по всему миру, обсуждая HTTPS, и когда пытаюсь прощупать этот вопрос, то регулярно слышу фразу «Ещё никого не уволили за покупку IBM». Я искал хорошую ссылку, чтобы объяснить смысл этой фразы — и нашёл отличную в определении FUD из Википедии:

«Распространяя сомнительную информацию о недостатках менее известных продуктов, устоявшаяся компания может препятствовать лицам, принимающим решения, выбирать эти продукты вместо своих собственных, независимо от относительных технических достоинств. Это признанное явление, воплощённое традиционной аксиомой агентов по закупкам, что „никого ещё не уволили за покупку оборудования IBM”. Цель состоит в том, чтобы IT-отделы покупали технически худшее программное обеспечение, потому что высшее руководство с большей вероятностью узнает бренд».

Другими словами, люди принимают неосведомлённые решения о том, что они считают «безопасным» из-за маркетингового FUD. Я подозреваю, что аналогичный менталитет у компаний, размещающих сторонние «пломбы безопасности» на своих сайтах. У них недостаточно знания и понимания, что те на самом деле могут увеличить риски, но блин, они так рекламировались!

Так что да — на HIBP больше нет EV, и никто не будет по нём скучать, что полностью соответствует опыту других, отказавшихся от сертификатов расширенной валидации:

«В этом месяце мы отказались от EV, улучшили скорость рукопожатия TLS, и ни один не сказал, что чего-то не хватает».

«На платёжном портале мы заменили сертификат EV на @letsencrypt:

— автоматическое продление (без длительного и сложного ручного процесса, снижение риска истечения срока)

— цена

— людей не волнует тип сертификата

— чаще обновление — быстрее восстановление от возможной компрометации»

«Мы поняли, что люди доверяют симпатичному зелёному значку больше, чем нашему незнакомому названию компании. Экономия — это бонус».

«Я не согласен с тем, что дело в цене. Target и другим гигантам плевать на $1000 за сертификат. Думаю, дело в осведомлённости. Я знаю, что 18 месяцев назад сертификат EV казался хорошей идеей для моего сайта .org. Но буду ли я его продлевать? Нет! Потому что я осознал их бессмысленность».

«Не могу сказать, что стало главным фактором: 1. Необходимость в wildcard для повышения гибкости. 2. Затраты больше не оправданы, особенно с учётом нескольких поддоменов. 3. Отсутствие осведомлённости пользователей означает, что вряд ли кто-то заметил изменения».

Статья вышла длинной, потому что каждый раз, когда я садился писать, появлялись всё новые доказательства абсолютной бессмысленности EV. Я начал заметки задолго до некоторых из перечисленных событий, в том числе до выхода Chrome 69 и удаления зелёной адресной строки, которая убила один из главных козырей маркетинга EV. Нельзя сказать, что EV — единственная технология, которая постепенно умерла от тысячи порезов. Когда-то такие сертификаты были хорошим товаром, но сейчас совершенно иная ситуация — и это просто бессмысленная реликвия ушедшей эпохи. Производители браузеров знают об этом и действуют соответственно. Лишь вопрос времени, когда в гроб EV забьют последний гвоздь:

Chrome Canary v70 пытается удалить имена компаний EV-SSL, интересно, попадет ли это в финальный релиз?

Когда Chrome наконец удалит визуальный индикатор EV из браузера (так же, как они уже сделали на мобильных устройствах, и как Apple сделала в линейке Safari), это будет хорошо и действительно положит конец EV. Возможно, тогда FUD, наконец, закончится.

Дам вам одно последнее маленькое доказательство абсолютной бесполезности EV: это моя лекция в Лондоне в начале этого года. Вот момент, когда я начинаю говорить о EV, и именно взаимодействие с аудиторией тут показательно. Посмотрите, как реагирует зал, полный умных технарей, когда я спрашиваю, какие визуальные индикаторы они ожидают увидеть на популярных сайтах. Наслаждайтесь!

Комментарии (84)

lain8dono

03.10.2018 20:43На мой взгляд достаточно отображать только отсутствие сертификата или какие либо другие релевантные проблемы. Замочек кажется лишним.

robert_ayrapetyan

03.10.2018 20:44+4Так бизнес у них такой. Очень похожий на популярные в 90-х продажи супер кастрюль и сковородок. А как еще убедить покупателя, если не победами в «беспристрастных и независимых» тестах? С их фаерволом была та же история. Вообще Let's Encrypt рано или поздно убьет Комодо, если они не выйдут на другие рынки. Но ничего не изменилось — мощнейший маркетинг (а тут Комодо равных нет) не сможет бесконечно тянуть компанию такого размера без реальных технических инноваций.

saipr

03.10.2018 21:37+1Отображение проверенного названия компании позволяет быстро определить юридическое лицо, стоящее за веб-сайтом, что затрудняет фишинг и обман.

Представляете какое доверие должно быть к нашим квалифицированным сертификатом, где есть все и название и ИНН и ОГРН и СНИЛС. Все проверяется и т.д.

А статья классная!

Alert123

04.10.2018 01:07+1Я вот когда в онлайн сбербанк захожу, все время смотрю что там «Sberbank of Russia [RU]» написано рядом с замочком.

Потому как просто замочки сейчас вообще ничего не гарантируют, любой фишинговый сайт их через Let's Encrypt себе бесплатно подключить сможет.

gecube

04.10.2018 01:23Для крутых пацанов есть CAA. Он позволяет ограничить список доступных CA, в которых можно выписать сертификат. Не нравится LE — не вопрос. Оставьте thawte какой-нибудь.

sha4

04.10.2018 08:24CAA — это всего лишь рекомендация для некоторых центров сертификации. В значениях указывается список центров сертификации, которые могут выпустить сертификат для текущего домена.

Например, Cloudflare при проксировании трафика обновляет значение CAA, добавляя туда свой центр сертификации, и никто ничего не замечает.

Имеет смысл заморачиваться на тему CAA толькько при наличии DNSSEC, чтобы dns-ответ невозможно было подменить. Ни один из крупных сайтов (google, fb, wikipedia, twitter, youtube) DNSSEC не использует.

gecube

04.10.2018 16:14Например, Cloudflare при проксировании трафика обновляет значение CAA, добавляя туда свой центр сертификации, и никто ничего не замечает.

Это интересный кейс, но возможный только в случае, если сам Cloudflare управляет DNS.

ebragim

04.10.2018 01:33Согласен. Когда сертификаты были реально дорогими и не было альтернатив, это было неким подобием защиты. Сейчас любой школьник может наклепать фишинга, повесить замочек — и люди будут верить.

Скорее удаление названия компании из строки в хроме и сафари — это реакция на обесценивание сертификатов в принципе как средства доверия. Какая разница, что ваши данные зашифрованы по дороге от вашего компа к серверу в сети, если вы на поддельном сайте?

u010602

04.10.2018 02:15Поддерживаю, сейчас вообще эпоха «фейковой безопасности», кругом замочки и зеленые светофоры, анонимные режимы в браузере, и всякие «не отслеживать» в запросах, антивирусы и системы рейтингов. И все это только ухудшает общую безопасность, из-за ложных обещаний и не понимания со стороны пользователей.

pronvit

04.10.2018 03:39Именно. Поэтому мне совершенно непонятны ни действия по удалению зеленой строки и названия компании в браузерах, ни желание автора статьи убить EV. Но даже если оно не показывается в адресной строке, при желании можно открыть свойства сертификата и убедиться. Без EV что делать?

Браузеры жутко возмущаются при заходе на сайт с самоподписанным сертификатом. Но самоподписанный сертификат опасен только при MitM атаке, но такое бывает редко, а большинство атак — это фишинговые сайты и взломы серверов (при котором можно выпустить и подсунуть свой сертификат). Так что теперь, раз SSL есть бесплатно и у каждого (что, конечно, хорошо), как раз-таки нужен способ отличать настоящие сертификаты, подтверждающие, что сайту можно доверять, от сертификатов, которые ничего не подтверждают, а только шифруют, но при этом данные могут уходить кому угодно.

u010602

04.10.2018 03:51Вы разве не видите, что это рекурсия? Сертификаты изначально были созданы на идеи, что их просто так не выдают. Теперь их выдают просто так. Вы предлагаете сделать «сертификаты сертификатов», которые просто так не выдают. Следующий шаг — их начнут выдавать просто так. Что потом? Дважды зеленая строка? Все дерево подписавших данный сертификата выводить в строку заголовка?

EV — фикция, ни чего не решающее решение.

Более того это не 2ая итерация — а третья. Первой были доменные зоны, типа в СОМ просто так нельзя зарегистрироваться.

Ну не работает это. Нужно искать другие решения.

pronvit

04.10.2018 04:09EV подтверждает, что сертификат с именем PayPal, Inc. получила именно эта компания, а не Вася Пупкин, получивший доступ к серверу. Как их могут «начать выдавать просто так»? Почему это фикция и почему не поможет отличить настоящий paypal.com от фишингового paypa1.com с бесплатным сертификатом от LE?

u010602

04.10.2018 04:29Вы просите меня хакнуть EV для вас. А мои аргумент базируются на эмпирике. Если до этого два раза то-же самое привело к провалу, то и этот раз будет провальным. Как? я не знаю. Но будет. Потому что до этого было уже дважды то-же самое.

Чисто как пример, а не как попытка хакнуть EV. В СОМ требовали то, что сейчас требуют для EV. Потом требование сняли, почему? Возможно потому, что он стал терять популярность. И например популярность EV будет падать, а кушать хочется и они свои критерии пересмотрят. Или будет конкурент которого обяжут уважать антимонопольщики. А где два — там двадцать и конкуренция, и снижение цены, а значит и качества проверки.

Еще раз вам говорю — изначально СОМ создавался так, что Вася Пупкин там не зарегается. Изначально сертификаты создавались так — что Вася Пупкин их не получит. Но время прошло — СОМ открыли, сертификаты дают всем.

Какие основания полагать что EV не выродится таким же способом? Очередной «авось в этот раз получится»?

Бессмысленно продолжать делать то же самое и ждать других результатов.

pronvit

04.10.2018 06:08Если у сертификата будет конкретная задача — удостоверять личность — то я не вижу, как их вдруг начнут выдавать без удостоверения личности. Речь же не об ограничении — если хочет Вася Пупкин такой сертификат, то пожалуйста, но на нем будет написано Вася Пупкин, а не что-либо еще.

u010602

04.10.2018 06:11Ну будет там написано PayPa1, Inc. и цикл замкнулся.

pronvit

04.10.2018 07:47Да, но для этого надо будет сначала зарегистрировать такую компанию, потом пройти проверку для получения сертификата. Как максимум, на обоих этапах могут быть условия, что названия не должны быть сходны до степени смешения, как минимум — при этом останется много следов.

Duss

04.10.2018 09:53А потом условие, что названия не должны быть схожими, отменят.

Ну что бы пользователям было проще потратить свои деньги на покупку сертификата.

pronvit

04.10.2018 09:59Ой всё, давайте все лицензии и сертификации в мире отменим, раз их все в один момент их могут начать раздавать за так.

u010602

04.10.2018 11:51-2Ой все, давайте сделаем 40 000 разных сертификатов и все будем отображать в адресной строке. При этом скомпрометированные не будем удалять, а просто будем добавлять новые.

matshch

04.10.2018 13:31+2В видео в посте приведена история про stripe.ian.sh

Просто в другом штате зарегистрировали «Stripe, Inc», и пожалуйста, вот вам сертификат с EV. Проблема в том, что если на сертификате будет написано «Вася Пупкин», это не гарантирует, что это тот Вася Пупкин, которому вы доверяете.

Vilgelm

04.10.2018 07:18Это лучше, чем ничего. Как заходя завтра на условный PayPal я должен быть уверен, что это настоящий PayPal, а не кто-то хакнул DNS сервера которыми я пользуюсь? Возможно там включен HSTS, но я ведь могу и с другого браузера зайти.

Какое решение вы предлагаете? Где-то брать «эталонный» сертификат для домена и руками сравнивать?

u010602

04.10.2018 07:24Я предлагаю искать решение. А не делать вид, как-будто сертификаты что-либо гарантируют. Тот случай, когда что-то хуже, чем ни чего.

Vilgelm

04.10.2018 07:26EV сертификат являлся как раз таким решением. Ничего принципиально другого тут придумать нельзя, только реализации разные (например, Google будет давать «зеленые» URL сайтам из своего реестра).

gecube

04.10.2018 16:52-2EV НЕ является таким решением.

Простой пример. Кто-то скомпрометировал (украл) сертификат и приватный ключ PayPal Inc. Теперь он может построить атаку, по которой вы не получите актуальный CRL и приплыли! Ссылаюсь на habr.com/post/332730

Vilgelm

05.10.2018 03:33Если кто-то украл приватный ключ PayPal Inc, то он, скорее всего, имеет контроль над сервером и ему не надо заморачиваться с подменой. Возможно ли это? Да. Только вот атаки через DNS или даже hosts куда более распространены.

Eklykti

05.10.2018 03:17EV подтверждает, что сертификат с именем PayPal, Inc. получила именно эта компания

И точно так же подтвердит, что сертификат с именем PayPa1, lnc. получила именно эта компания.

Vilgelm

04.10.2018 07:14Вот именно, когда из-за какого-то эксперимента Хрома на myetherwallet исчезло название организации я подумал что у них увели домен или что-то в этом роде. EV действительно нужен для финансовых организаций и e-commerce, и попытка его убить выглядит как помощь мошенникам. Для других сайтов достаточно DV.

khanid

04.10.2018 17:34Большинство воспринимает сертификат как-то странно. Сертификат — это не гарантия, что сайт не левый, это гарантия безопасного канала связи между вами и сервером. Всё остальное — лирика.

Хорошо. OV сертификаты, проверки, все дела.

Тогда это было под крылом симантек, теперь это под крылом дижисёрт.

И знаете что? Они напроверяли, в качестве организации воткнули в изданный сертификат название в транслите с кривой организационной формой, неактуальной лет 5 к тому моменту и добавив в качестве контактного телефона в процессе ответственным лицам для связи номер телефона, нигде не проходивший как официальный для связи с ответственными лицами организации (но числящийся в справочниках) находящийся у одного из сотрудников в дальней коморке подвала. Ну ладно. Не подвала, но в кабинете, где-то на отшибе, где обитает всего 1 сотрудник и бывает всего несколько часов в день.

Вот как они проверяли, и откуда они это взяли?

Изначально был против симантека из-за конских цен и непонятных условий (тоже, кстати, предлагали какие-то гарантии на миллионы долларов), но руководство склонилось «не бесплатно же, гарантия, техподдержка раз платим!».

А симантек с дочками, тем временем, как центр сертификации — все. Вот и гарантия.

Хотя летс энкрипт+сертбот более чем справились бы.

Я могу понять все эти пляски, когда говорим о финансах и банкинге. Когда говорим о более приземлённых вещах, как по мне, это — лишнее.

selivanov_pavel

04.10.2018 01:49Я когда-то получал EV сертификат, как раз у Comodo. Требования PCI DSS.

Для получения требовалось зарегистрироваться в каком-то дурном коммерческом реестре организаций, чьё европейское отделение отличалось тормозной реакцией на обращения и глючным сайтом. Самое весёлое, что никакой реальной юридически значимой проверки того, что я сотрудник именно той фирмы, на имя которой хочу запросит EV сертификат, не произошло. Просто попереписывался с ними, подождал пока наши данные появятся в этом реестре, показал ссылку в реестре поддержке Комодо, они сказали ОК и выдали EV-сертификат.

Error1024

04.10.2018 02:41Поэтому теперь, чтобы создать соответствующее ожидание у пользователей, нужно им говорить искать зелёные URL и замочек… если только они не пользуются Chrome, который вообще удалил все зелёные элементы!

Как же бесит то, что Google со своим Chome поджал под себя весь интернет и веб-стандарты, что хочет, то и делает, а поскольку он фактически монополист, остальные браузеры вынуждены копировать поведение/фичи/..., местами выгодные только Гуглу.

И да, я уверен что в скором времени Гугл выкатит свою замену «зеленой» адресной строке, но контролируемую Гуглом.

VitalKoshalew

04.10.2018 06:12Автор так ругает предвзятость других авторов, но из его статьи она же просто потоком хлещет через монитор! Comodo хотя бы просто денег заработать хочет, тут хоть мотивация простая, а для чего автор и его многочисленные соратники так хотят перевести весь веб в зависимость одной конторы (Let's Encrypt)? Если (когда) в Let's Encrypt начнут отказывать в выдаче сертификатов (как Cogent уже нульроутил некоторые адреса для всего мира по «плохо сформулированному» решению местечкового испанского суда), то куда идти через 5-10 лет, когда других сертификационных центров не останется, а какой-нибудь Chrome перестанет вообще открывать http (без s)? Как по мне, это значительно страшнее, чем недобросовестная реклама от Comodo.

Теперь про OV/EV сертификаты. То, что популярные браузеры никогда нормально не показывали юридическое лицо, которое стоит за сайтом (а эта информация была и в OV сертификатах, не только в EV, но их «убили» первыми), это не плюс, а минус. Автор зря ссылается на списки наиболее популярных сайтов — им-то как раз подтверждать ничего и не надо! А вот когда я пару лет назад покупал недешёвые билеты на концерт на неизвестном мне сайте с ничего не значащим именем, я полез смотреть (через все дебри подменю браузера), какое хоть юрлицо за ними стоит. К сожалению, там был DV сертификат, что не прибавило мне к ним доверия, а мог бы быть OV/EV — хоть было б понятно, кому претензии слать и существуют ли фирма вообще.

То, что идея OV/EV не дошла до финальной стадии реализации, и, по сути, была «убита» — этому не радоваться надо, как автор, а, скорее, печалиться. Если б WoSign не убил StartCOM, была б возможность каждому за $120(OV)/$180(EV) (а не многие тысячи, которыми пугает автор) пройти проверку и вписать название организации. Если б не вломился «слон» Let's Encrypt, может быть, и другие бы появились. Сейчас же нам гарантировано отсутствие проверки юридического лица и, скорее всего, в недалёком будущем гарантирована монополия Let's Encrypt. Как следствие, все будут предпочитать покупать на amazon.com и прочих сайтах, которым никакое подтверждение EV не нужно, а мелкие конторы будут вынуждены идти к крупным на поклон, это только в сегменте торговли. В остальных сегментах от монополии Let's Encrypt тоже ничего хорошего не будет. Чему тут радоваться?

helgevans

04.10.2018 11:44Чему тут радоваться?

Тому, что все будут покупать на Amazon и других крупных сайтах. Вы в магазин за продуктами в ООО «Ромашка» ходите? Или одежду на базаре покупаете?

Все укрупняется. Мелкое производство/компании с маленьким оборотом товаров не нужны. Это неэффективно. Это опасно (контролировать проще одно юр. лицо, а не десятки). Да, у монополии есть свои негативные эффекты, но я не говорю, что монополия — это хорошо. Несколько крупных игроков, вот что является самым оптимальным вариантом.

Vilgelm

05.10.2018 03:39Это совсем неоптимальный вариант. Я даже не буду говорить об очевидном (меньше конкуренции -> выше цены, меньше конкурентов -> больше вероятность сговора), возьму просто на примере еды: чем крупнее сеть, тем хуже у них по качеству товар (стараются закупать дешевле, что плохо сказывается на качестве). В обратную сторону это работает не всегда, но в небольшом магазине я вполне могу взять качественное молоко (а не федералов, которое хранится по 2 месяца и на вкус как из штукатурки), а в большом нет. Потому что для больших сетей важны объемы, которые можно обеспечить только добавляя штукатурку. А если вдруг там и окажется качественный товар, то стоить он будет в разы дороже (чем это объясняется я уже не знаю).

Поэтому в хождении в ООО «Ромашка» за продуктами гораздо больше смысла чем вы думаете.

matshch

04.10.2018 13:39Никто не мешает сделать аналог Let's Encrypt. Некоторое время назад существовал, например, StartEncrypt, к сожалению, недолго. Нужна просто конкуренция на этом рынке, и всё будет хорошо.

Harbour

04.10.2018 06:24LetsEncrypt серьезно подорвал откатный бизнес недалекого Мели. Турок, всю жизнь впаривающий откровенную фигню энтерпрайзу, так до сих пор и не понял что это такое IT. Как говорится, пожарная безопасность — это вам не кнопки нажимать…

OnelaW

04.10.2018 09:15Больше зеленой малополезной фигни на страницах, еще больше. Рядовому пользователю что раньше что сейчас унопенисуально на зеленый замочек. Будет унопенисуально на еще одну зеленую херь. Пользователю важен контент и удобство с ним работать.

capslocky

04.10.2018 09:27Хотя Chrome 69 и «убил» зеленый замочек и зеленую строку, факт небольшой визуальной разницы между DV и EV остается. Что все еще позволяет заметить попытку фишинга. Тут уже можно дать рекомендацию запрашивать более длинное значение Subject Organization.

capslocky

04.10.2018 09:37Замочек на https тоже планируют убрать. Предположу, что, возможно, оставят его для EV https.

Alexeyslav

04.10.2018 10:33Его убирают по одной единственной причине: безопасность и HTTPS стали настолько привычными вещами что считаются ОБЫЧНЫМИ. Тоесть, это нормальное состояние сайта — быть безопасным. Выделяться будут как раз небезопасные сайты с http или просроченными/самоподписанными сертификатами. В этом и состоит идея грядущих изменений.

achekalin

04.10.2018 09:39Сколько слов, чтобы скачать простые мысли:

1. EV умерли сразу, потому что не бывают wildcard. Если тебе нужен wildcard (а организациям так удобнее) — ты останешься без «зелёной адресной строки» (раньше, когда это было фичей).

2. Никто (н-и-к-т-о!) не смотрит на тип сертификата. OV, DV, EV — 99% посетителей не знают этого, а кто знает, все равно не проверяет, т.к. знает про сертификаты чуть больше (см. ниже).

3. Никакой гарантии по сути нет, гарантии — это ненадёжная юридическая, а не техническая, обвязка. А значит — человеческий и денежный фактор.

4. Продавцы сертификатов очень хотят денег, и будут подтасовывать факты до посинения.

5. Авторам браузеров на их игры наплевать, и эту игру поддерживать они не стали. Что неудивительно: никто и не обещал.

6. Из известных ЦС остались единицы, кого бы не поймали за руку на темных делах, но это не мешает им всем говорить о надёжности защиты и прочем.

По факту, наличие сертификата даёт а) шифрование и б) проверку, что этот тот сайт, что сайт остаётся тем же (куда зашёл клиент) весь сеанс связи, и тот клиент (который коннектится к сайту) — т.е. защита от mitm. Больше верить тут не во что, и слова «дороже значит надёжнее» тоже не при чем.

Зато в посте много картинок, за это автору спасибо!

MikailBag

04.10.2018 12:29+2А какой принципиально иной механизм вы предлагаете?

u010602

04.10.2018 12:36+1А какую задачу мы хотим решить? Можете пожалуйста ее формализовать?

MikailBag

04.10.2018 13:12+1Проверить, что условно Xbank.com действительно принадлежит банку Х, где у меня вклад, или это фишеры. В идеале EV это решают.

u010602

04.10.2018 13:26-1Нет не решает. Фишинговый Хэbank.com банк будет принадлежать Хэ, и они скажут что у них есть ваш вклад. При этом они будут фишеры.

Теперь попробую формализовать я. Нужно доказать, что этот сайт, является тем-же самым сайтом, с которым я работал вчера\позавчера и в котором я зарегистрировался, и которому я доверяю, потому, что много раз проверил это сам на практике.

EV это не решает. А что может решить?

Ну например пары публичных и секретных ключей, которыми вы обменялись с банком в момент заключения догвора или регистрации. И последующая валидация как вашего ключа, так и ключа банка.

На сколько я знаю, такие алгоритмы есть и они работают, но они не очень удобные на данный момент, и требуют переноса сертификата на каждое ваше устройство.

KorDen32

04.10.2018 21:01+4EV это не решает

Почему? Если привести в порядок требования, необходимые для выдачи OV/EV, а так же нормально акцентировать внимание в браузерах, то по крайней мере фирме-одноневке на скорую руку получить EV-сертификат для xb4nk.com будет не так просто, и пользователи возможно задумаются.

MikailBag

04.10.2018 22:16И ещё:

1) Ввести какие-то дополнительные плашки типа "Этот сайт принадлежит ПАО Сбербанк из Реестра Банков ЦБ РФ лицензия №228/1337"

2) Запретить фишнгово схожие имена в одной области (что в любом случае нужно для охраны TM)

u010602

04.10.2018 23:23И вообще запретить фирмы однодневки! И пользователи пусть по паспортам регистрируются. И плевать что интернет — интернациональный. И пускай будет комиссия которая решает какие фирмы однодневки, и какие пользователи плохие. Может даже государственная. И обязательно еще служителя церкви в комиссию.

А если без сарказма. То задача техническая, нужно просто доказать что сайт тот-же что и ранее. А вы хотите принести государственный учет в интернет. Это явно лишнее и скорее всего ни как не поможет. Мошенников в реале очень много и государство бессильно.

gecube

04.10.2018 23:32Я об этом же нижу пишу habr.com/post/425261/#comment_19193793

Вообще такими темпами заставят всех ставить национальные корневые сертификаты на каждый компьютер… И у каждой страны будет свой Чебурнет.

u010602

05.10.2018 00:31Не думаю что у каждой, думаю что у трех. У двух уже есть, добавится еще Чебурнет к ним в компанию. Радует одно — владельцы браузеров другого мнения.

Vilgelm

05.10.2018 03:48нужно просто доказать что сайт тот-же что и ранее

Что делать если я захожу с этого браузера\компьютера на этот сайт впервые? С EV сертификатом я сразу увижу, что это тот сайт, который мне нужен (или не тот). А что с DV? Мне потребуется скачивать сертификат на старом устройстве (если у меня к нему есть доступ) и сравнивать с сертификатом на новом? Да даже я вряд ли так стану заморачиваться, а для большинства пользователей это звучит как ритуал вуду.

В тоже время название организации в EV вот оно, только руку протяни.

u010602

05.10.2018 12:51Я не сравниваю EV с этим решением, т.к. EV попросту не работает. Это фикция (уже 100 раз обсудили почему). Так что, ответ на ваш вопрос, если вы на этом устройстве впервые — вы не можете доверять ни одному сайту, в принципе. Нужны процедуры проверки устройства и его выхода в интернет, и инициирования доверия с сайтами. Можно ли это как-то автоматизировать? Можно ли начать доверять устройству, не сравнивая его со уже доверенным устройством? Вы же понимаете что ни чего не мешает на новом хакнутом в публичном месте устройстве, отображать вам хоть весь экран зеленым цветом?

BigBeaver

05.10.2018 13:00Вопрос в цене атаки.

u010602

05.10.2018 13:19Ниже человек отписался, что атака на EV мизерна по деньгам и сложности, просто нужно подождать. Со временем цена упадет еще больше, т.к. EV нужно продавать. Это все «домик из сена против волка».Сейчас же все массовое, ни кто не будет ломать один аккаунт банка, будут ломать сотни тысяч. И главная проблема всегда — «отмыть награбленное». На фоне этой проблемы такая ерунда как «получить EV» — выглядит смешно.

BigBeaver

05.10.2018 13:27Ломать сотни тысяч в 100 000 раз дороже, не? Реальные примеры фишинга с EV есть?

u010602

05.10.2018 13:52Нет ломать массово не пропорционально дороже, уязвимость то одна, просто жертв много. Реальные примеры не нужны. Да на копеечку дешевле, но браузерам нет смысла инвестировать во временную технологию.

BigBeaver

05.10.2018 14:00но браузерам нет смысла инвестировать во временную технологию.

А в чем инвестиции?

u010602

05.10.2018 14:18В «кредите доверия» пользователя. Пользователь же не знает про сертификаты, он считает, что это Гугл гарантирует ему безопасность. Потом все посыпется, и виноват будет Гугл.

gatoazul

04.10.2018 10:02EV-сертификаты с самого начала были шарлатанством и совершенно ничего не гарантировали. Как, впрочем, ничего не гарантирует и сама идея доверенных CA. Подробности можно найти в отличной книге Питера Гутмана «Engineering security».

achekalin

04.10.2018 10:34Да тут и без книги все было понятно с самого начала, чисто из идеи: если мой сертификат подписывается сторонним сертификатом, то надо проверять тот, сторонний. Если сторонний кем-то, в свою очередь, подписан — то проверяем того, третьего, если же и он подписал — то… Как ни крути, эта «логика курица-яйцо» должна иметь «первую точку», которой и выступает доверенный ЦС.

И если на заре интернета встроенные в ОС списки ЦС казались надежным дубовым решением (даром что даже договориться не смогли: часть браузеров и ПО использует идущий с ОС список ДЦС, а часть — свой, встроенный; отдельно стоят «классные парни» вроде Filezilla, которые пишут буквально: «мы не проверяем серты по спискам, при первом входе на TLS-защищенный сервер вы должны сами проверить присланный им сертификат и подтвердить, что этому сертификату можно доверять всегда»), то с тех пор почти все ЦС из тех, первых списков уже показали себя как недостойные доверия (вспомните недавнюю тему с Symantec — и она не единственная с теми «столпам», что как бы «доверенные» с самого начала были). Так что сегодня мы имеем ситуацию, когда мы по инерции верим старой неверной идее, и какие книги не пиши — исходная проблема никуда не девается.

Да, есть костыли, вроде умения Chrome проверять сертификаты Google по своим, независимым от всего мира, спискам — но костыли эти лишь оттеняют основную проблему: сертификаты относительно, а не абсолютно, достойны доверия.

Старый принцип, что существующую проблему в самом основании любой технологии никак не решить наваливаем поверх проблемы новых решений — как дом, построенный на слабом грунте без правильного фундамента, может развалиться, какой бы качественный кирпич мы не брали — так что все эти виды сертификатов, проверка юрлица и прочее только отвлекают наше внимание от вопроса, на который ни один продавец сертификатов не может ответить.

Иные компании покупают EV только из-за гарантий, которые идут с ним (хотя гарантия там бессмысленная). Это тупо влияет на бизнес-имидж компании, на ее капитализацию. На безопасность по сути влияния от этой покупки нет.

Кстати, что у EV выводится — это тоже отдельная штука. В России, где половина бизнесов работает в виде группы ИП-шечек и ООО-шечек, читать в адресной строка сайта supermagazin.tld строчку «Pupkin I.A. Individual Entrepreneur» (ну да, UTF8 запилить не осилили, хотя 21 век на дворе, а в строке должно быть юридическое название владельца сайта, так?) — на какое «доверие» к сайту такая надпись работает? Я так понимаю притом, что строка эта по закону не должна содержать правду, т.е. это вовсе и не доказательство с юридической точки зрения. Последнее время, правда, вижу, что в EV стали писать более читабельные строки, вроде «BANK ABC [RU]», а не как раньше практиковалось, «ABC BANK JSC [RU]» — но русских букв так и не появилось.

razielvamp

04.10.2018 14:59+2А я по-прежнему стараюсь смотреть на зеленую строку когда ввожу инфу типа кредитки. И дело даже не в том, что EV сложно получить какому-нибудь левому парню, а в том, что он просто пожмотится на него. Я бы, как минимум, загуглил отзывы по какому-либо сайту прежде чем вводить туда данные кредитки, если бы там стоял летс енкрипт.

Поэтому не совсем согласен с автором статьи. Как раз замороченная и долгая процедура выдачи + неоправданная и невозможность автоматизации частично останавливают скамеров, которым количество важнее качества

razielvamp

04.10.2018 15:07+1И выборка по самым крупным компаниям тоже не совсем правильна. Конечно, у амазона URL у всех на слуху, зачем заменять его названием компании?

А когда заходишь на сайт о котором еще вчера ничего не слышал, ведёшь себя более осторожно и присматриваешься к

Eklykti

05.10.2018 03:26что EV сложно получить какому-нибудь левому парню, а в том, что он просто пожмотится на него

Но если ты разработал целевую атаку на пользователей какого-нибудь PayPal, то можешь и не пожмотиться, и тогда все эти якобы проверки и якобы гарантии замечательнейшим образом превратятся в тыкву.

vsb

04.10.2018 15:01+1У меня в Chrome показываются EV-сертификаты. Но да, если Apple действительно решила их убить, есть шансы того, что это ей удастся. Хотя я считаю, что это ценный функционал, т.к. предоставляет дополнительные гарантии пользователю, что центр выдачи сертификатов проверил юрлицо, а не просто DNS-запись.

farcaller

04.10.2018 18:51что центр выдачи сертификатов проверил юрлицо, а не просто DNS-запись.

а как же https://stripe.ian.sh/ ?

vsb

04.10.2018 19:18Ну зарегистрировать домен и зарегистрировать компанию это всё же разные вещи. Второе подразумевает какую-то публичность. А домен можно хоть через тор за биткоины купить. А так ничего идеального нет, конечно, можно только уменьшить вероятность.

farcaller

04.10.2018 20:06Вы по ссылке читали? Автор, буквально, зарегистрировал компанию Stripe.

BigBeaver

04.10.2018 21:17Не понятно только, почему у него так дешево вышло все, хотя в статье нытье про ужасно дорогие сертификаты.

vsb

04.10.2018 23:06И что? Попробуйте вы зарегистрировать, получить EV-сертификат и потырить бабла, расскажите о результатах. Я пока ни разу не видел фишингового сайта с EV-сертификатом, а с LE видел.

GoodGod

04.10.2018 21:28I am done tweeting in nerdville and back focusing to my customer's real world problems.

Я общаюсь и в нердвилле и в нормальном мире, ориентируясь на проблемы моих клиентов из реального мира.

С меня достаточно «твиттать» с нердвиллем, я возвращаюсь к насущим проблемам своих клиентов.

Сколько стоил перевод?

KorDen32

04.10.2018 21:32+3Какие-то странные аргументы против EV.

Сертификат, подписанный доверенным ЦС (о доверии к ЦС отдельный вопрос..), решает одновременно несколько независимых вопросов.

1) Подтверждение домена. Точнее так — можно удостовериться с высокой вероятностью, что в данный момент соединение к d0m41n.com или его поддоменам идет к серверам того же владельца, до которого в момент выдачи сертификата вело соединение с серверов ЦС.

После появления LE и массового отказа от HTTP это как бы стало нормой и пожалуй действительно уже не должно выделяться. Важный минус тут в том, что LE у нас получается фактическим монополистом.

2) Подтверждение организации (OV/EV). Это защита от именно фишинга в практическом смысле — что, перейдя по ссылке из письма на привычную страницу банка, я могу мельком посмотрев на адресную строку, удостовериться, что по крайней мере какой-то из доверенных ЦС после какой-то своей проверки выдал организации ACME Ltd сертификат на домен acme-online.com

И при следовании всех доверенных ЦС определенным правилам и нормальном аудите проверок при выдаче OV/EV, я понимаю, что большинство мелких фишеров не будет заморачиваться регистрацией однодневки для рассылки фишингового спама со ссылкой на асmе-оnlinе.com. А если заморочится — то можно будет попробовать найти какие-то юридические концы, при условии нормальной работы спецслужб.

И если браузеры будут этому обучать пользователей, то хоть какая-то горстка юезров сможет не попаться на фишинговый домен, задавшись вопросом, а почему это вон в углу не отображается название банка.

Тут можно провести параллель с нотариальными доверенностями — для совершения каких-то некритичных действий по доверенности достаточно её просто показать (с нее возможно снимут скан, но действие выполнят сразу, не выполняя дополнительных проверок), но если я приду в банк выполнять какие-то действия со счетами другого лица — доверенность будут проверять, уточнят существование такого нотариуса в базах, обратятся по официальным контактам к этому нотариусу для подтверждения существования такой доверенности и т.п.

Короче говоря — EV как некий нотариальный индикатор нужен для компаний ряда видов деятельности (банки, госуслуги/налоговая, ...), но нужна его адаптация под современные реалии и обучение пользователей.

gecube

04.10.2018 23:08Короче говоря — EV как некий нотариальный индикатор нужен для компаний ряда видов деятельности (банки, госуслуги/налоговая, ...), но нужна его адаптация под современные реалии и обучение пользователей.

Это не работает, хотя бы потому что государства еще не отменили. Условно — какому-нибудь УЦ из Америки вообще ехало-болело от существования банка Вася Пупкин и Ко в России. Я уж не говорю о том, что если РФ попадает под санкции, то есть неиллюзорная возможность получить отзыв сертификата. Или какое может быть доверие к УЦ, который является ООО в во враждебно настроенной стране? Решения общего не существует.

razielvamp

05.10.2018 12:58Пока на ~90% браузеров приходят обновления из враждебной страны, можно не бояться :))

gecube

Отличная статья! Спасибо!