Конференция DEFCON 22. Эндрю «Зоз» Брукс. Не облажайся! Часть 1

Используйте Opsec 24 часа в день 7 дней в неделю. Вы видите скриншот из чата на Reddit с Сабу, уже после того, как он стал стукачём, в котором он советует собеседнику использовать Opsec 24/7. Так что если «друзья» захотят вас утопить, они смогут это сделать. Никогда ещё ни один федеральный стукач не говорил более правдивых слов.

Еще один случай, о котором все мы слышали. Студент Гарварда, который сообщил об угрозе взрыва во время экзаменов. Он использовал Tor для подключения к почтовому сервису Guerilla mail, который позволяет отправлять одноразовые почтовые сообщения.

Федералы поймали его благодаря тому, что Tor добавляет исходный IP отправителя в заголовок письма. Так что Opsec в этом случае терпит неудачу. В основном такая глупость связана с инструментами конфиденциальности, с которыми вы «не дружите». Поэтому конфиденциальность должна у вас быть на завтрак, обед и ужин. Она как бекон, который всё делает лучше!

Я расскажу, как облажался этот студент. Во первых, внутренняя сеть Гарварда требует, чтобы вы зарегистрировали свой MAC-адрес. Еще одна причина, почему MIT лучше Гарварда — потому что мы этого не требуем. Итак, регистрация пользователя в сети привязана к его MAC-адресу, кроме того, они ведут логи исходящего трафика. Вполне распространённый микрокосмос наблюдения. Всё это вместе создало векторы угрозы, которые позволили «достать» этого парня. Например, следователи могли увидеть, кто зашёл на сайт и скачал установщик Tor прямо перед угрозой взрыва, или просмотреть всех, кто был привязан к известному узлу записи Tor в то время, или кто обращался к серверам каталога Tor.

Когда я думаю об этом, то понимаю, что у нас в стране уже есть модель повсеместного наблюдения, с которой все знакомы — это кредитные агентства. И мы делаем своего рода Opsec с кредитными агентствами. Мы получаем кредит прежде всего благодаря нашей репутации. Поэтому используйте конфиденциальность, прежде чем взять кредит. Мы не отменяем кредитные карты, даже когда они нам больше не нужны, потому что они сами по себе создают нам репутацию. Так что не прекращайте использовать инструменты конфиденциальности, даже когда вы закончите делать что-то плохое. Так же, как использование кредитного агентства, использование Tor может внести вас в список. Но у вас есть веская причина для того, чтобы быть в этом списке.

Итак, есть много способов, которыми этот парень не смог бы все испортить. Для начала он хотя бы должен был проанализировать ситуацию и подготовиться к неизбежному интервью с полицией как пользователь Tor. Он мог бы использовать мостовые переключатели соединений для подключения к Tor. Хотя позднее стало известно, что АНБ их тоже отслеживает. Он мог подготовиться к тому, что входную точку трафика могут отследить, выйти из кампуса и использовать сеть кафе Starbucks или одноразовый мобильный телефон, и тогда, вероятно его бы не поймали.

Люди постоянно получают угрозы совершения терактов и взрывов бомб, и на самом деле нет способов, чтобы отследить такие сообщения. Вы просто должны сделать трудным ваше обнаружение. И, конечно, он мог бы использовать почтовый сервис, который не идентифицировал IP и открывал его выходной узел Tor.

Что мы знаем о том, насколько уязвимы обычные пользователи Tor? Известно, что эта сеть причинила много хлопот центру правительственной связи Великобритании GSHQ, они даже провели две конференции по борьбе с Tor, последнюю в 2012 году. Так что, вероятно, там не простой бэкдор. Это хорошая новость, что они должны были провести такую конференцию. Мы знаем, что использование Tor очевидный факт, потому что он заставляет пользователей быть непохожими на пользователей открытых сетей. Так что считайте, что у вас уже взяли отпечатки пальцев.

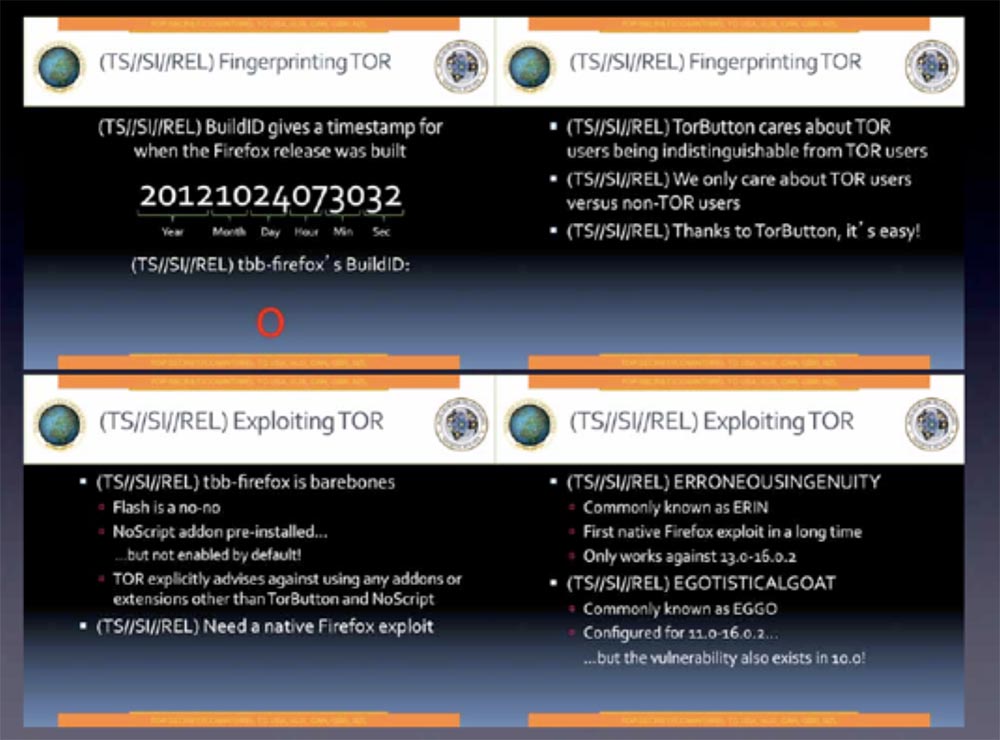

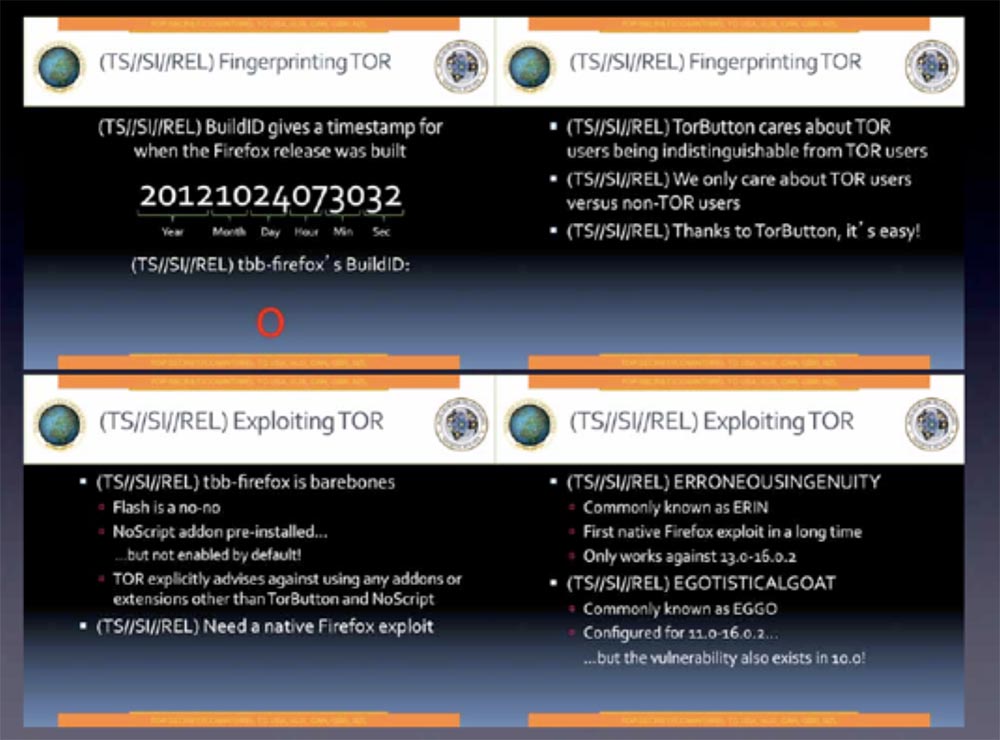

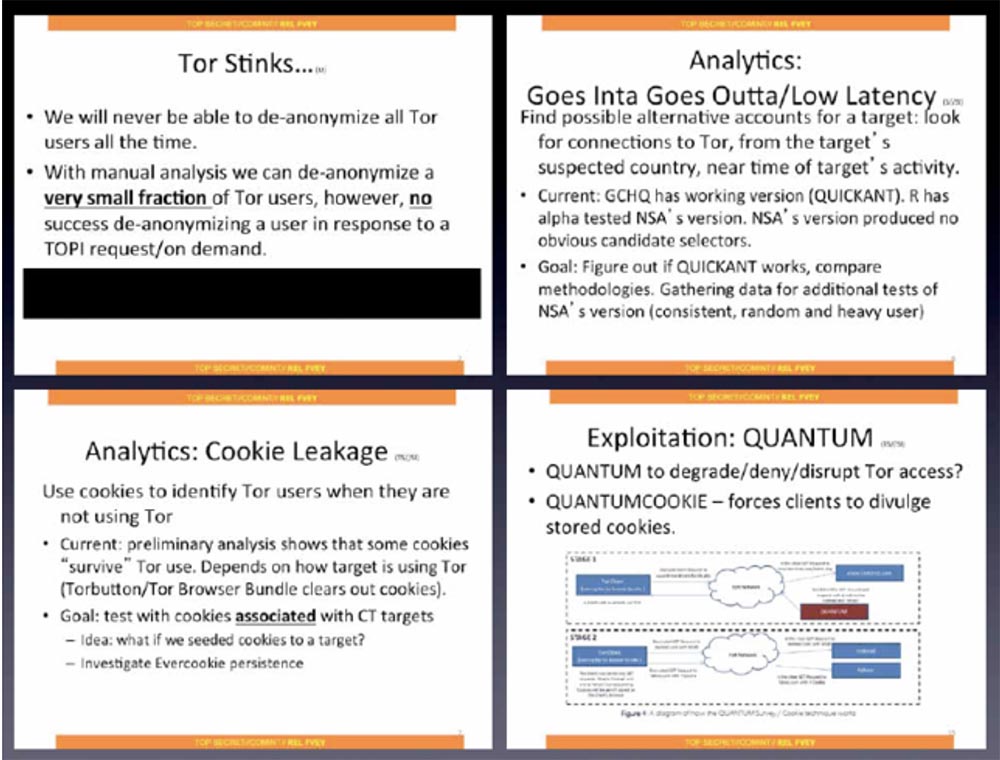

Мы знаем, что атаки на Tor в 2012 году были достаточно сложным делом для спецслужб, поэтому они попытались внедрить эксплойт в версию Firefox, которая используется в программном пакете Tor. Думаю, это тоже хороший знак. Это слайды из знаменитой презентации Tor stinks (Тор воняет…), я уверен, что вы её уже видели, так что покажу их быстро.

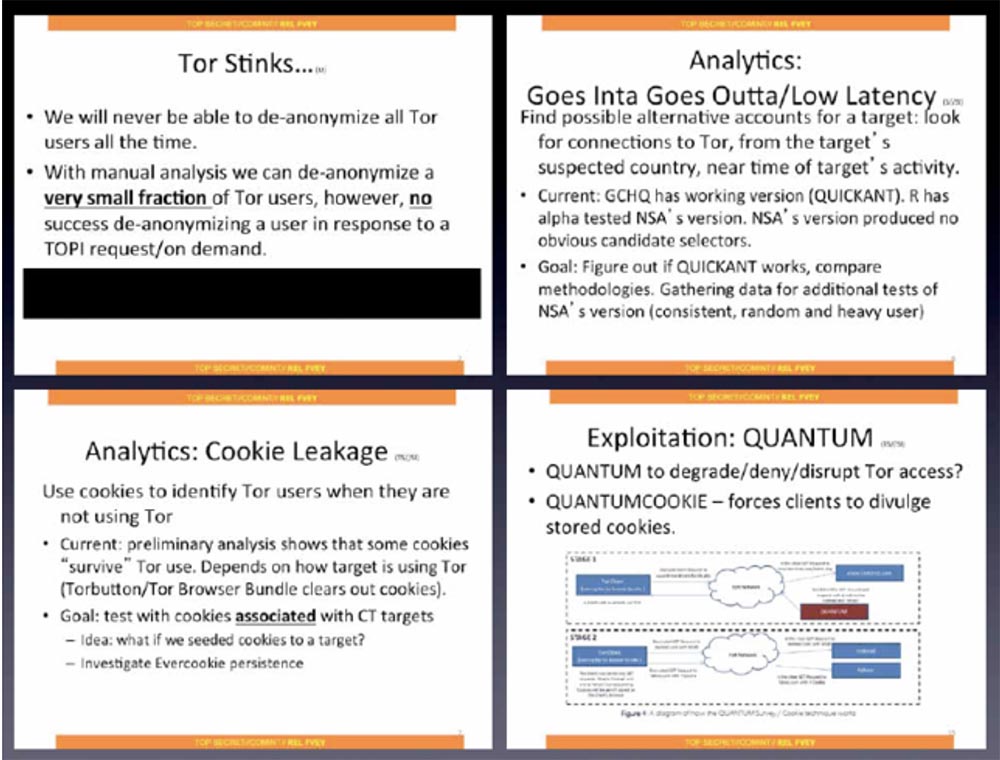

Итак, тут есть признание в том, что федералам никогда не удавалось раскрыть всех пользователей TOR. С помощью ручного анализа они могут опознать очень малое количество пользователей, кроме того, попытки раскрыть пользователей с помощью запросов Tor ни разу не увенчались успехом.

Таким образом, вы должны использовать Comsec внутри ваших сессий Tor. Конечно, они совершают атаки корреляции трафика, хотя и в малом масштабе. Они пытаются обнаружить пользователей Tor в то время, когда они им не пользуются. Для этого они пытаются извлечь кукиз, которые сохранились от использования этого браузера. Tor хорош тем, что он не хранит такие кукиз. Они также рекомендуют использовать метод эксплойта QUANTUM, который помогает извлекать кукиз из Tor благодаря наличию в нём элементов Firefox.

Вышеописанное должно дать вам материал для размышлений о том, насколько безопасен Tor как единственное решение для анонимного пользования интернетом. Никогда не используйте единственные решения, имейте запасной вариант. В регулярном использовании Tor хорошо то, что он делает ваше обнаружение сложным, но не абсолютно невозможным.

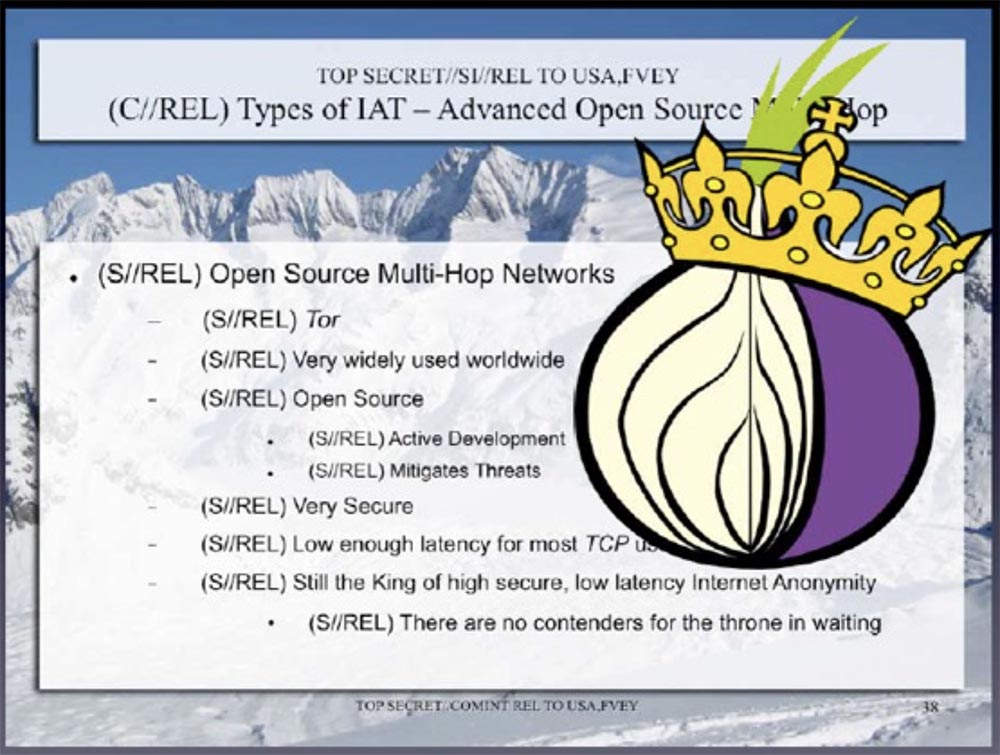

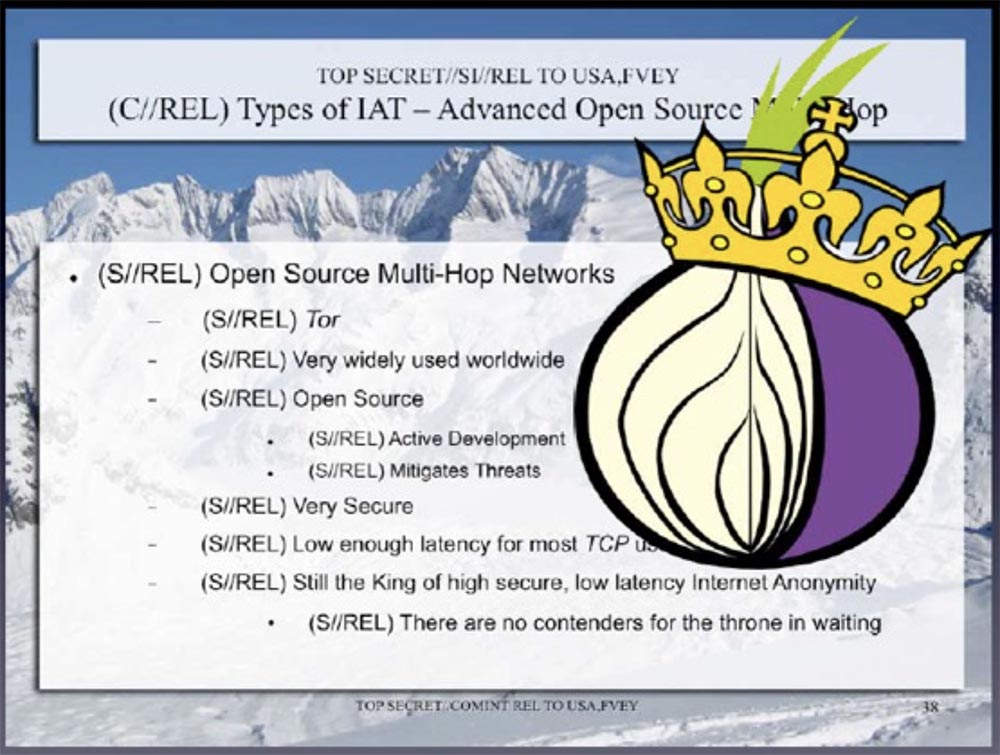

Перед вами третий секретный документ, вышедший в то же время. Здесь Tor лидирует по низкой степени раскрываемости и высокой анонимности пользователей.

Здесь указано, что он широко распространён по всему миру, является открытым ресурсом, активно развивается, снижает риск угроз, очень безопасен. Здесь написано, что «Тор является королём в области обеспечения анонимности и скрытности и в ближайшее время не предвидится других претендентов на его трон».

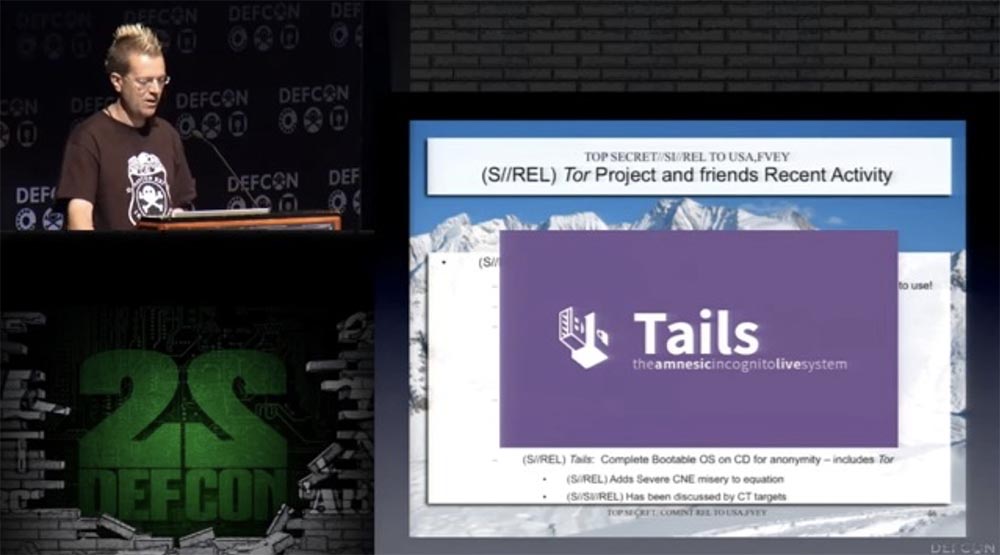

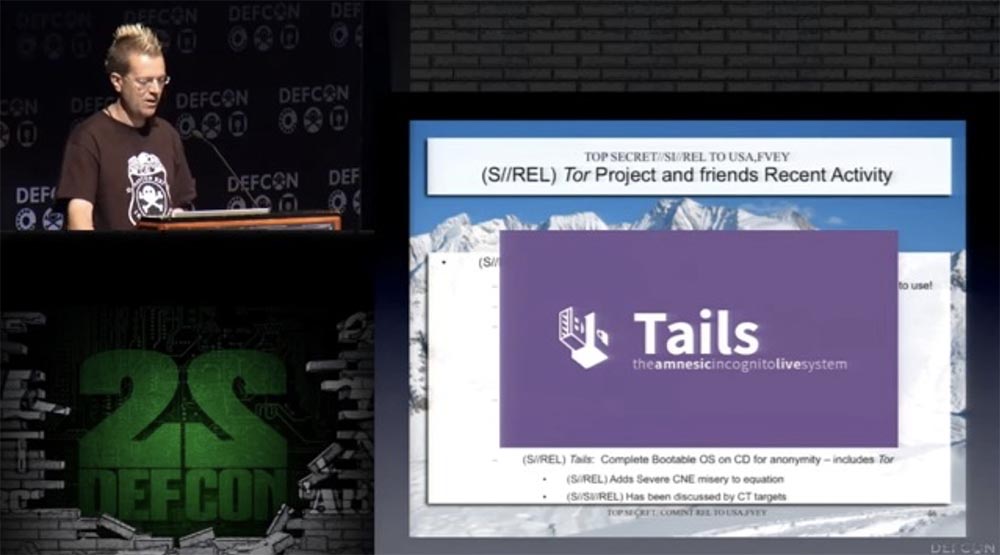

Положительный отзыв секретной полиции получили программные платформы, используемые на стороне клиента, такие, как полностью автономное ПО Tails, загружаемое с компакт-диска.

О чём это говорит? О том, что Тоr помещает вас в поле зрения властей, но Тоr и Tails усложняют им жизнь. Я думаю, что просто использование Тоr помещает вас в довольно обширный список людей, и если ваше «непослушание» будет способствовать тому, чтобы вас переместили в меньший список людей, заслуживающих более пристального внимания, тогда, вероятно, лучше находиться и в большом списке. Потому что чем больше людей в этом большом списке, тем лучше.

Но никогда не ставьте свою жизнь или свободу в зависимость от одного элемента, одного фактора личной безопасности. Это касается и Тоr, и множества других инструментов в ваших сетях интернет коммуникации. Мне нравится девиз, размещённый на сайте CryptoCat – никогда не доверяйте свою жизнь или свободу программному обеспечению. Мы доверяем свою жизнь программному обеспечению каждый день, каждый раз, когда мы садимся в машину или самолет. Но когда вы едите в автомобиле, вы также полагаетесь на ремни безопасности. Это как старая мусульманская поговорка: «На Аллаха надейся, но верблюда привязывай».

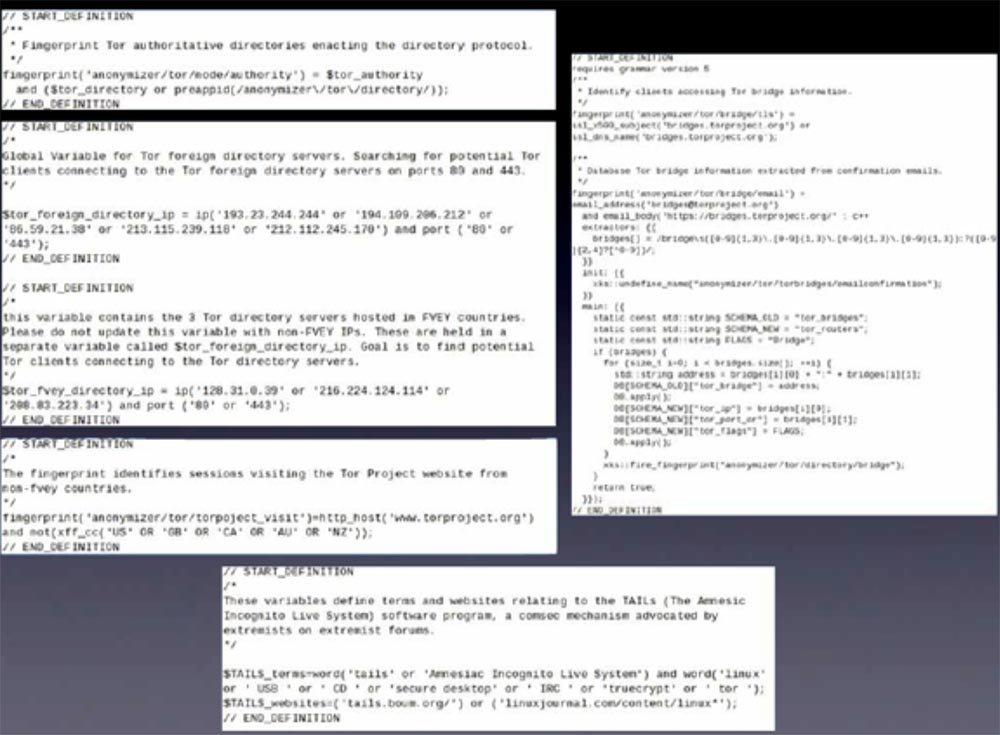

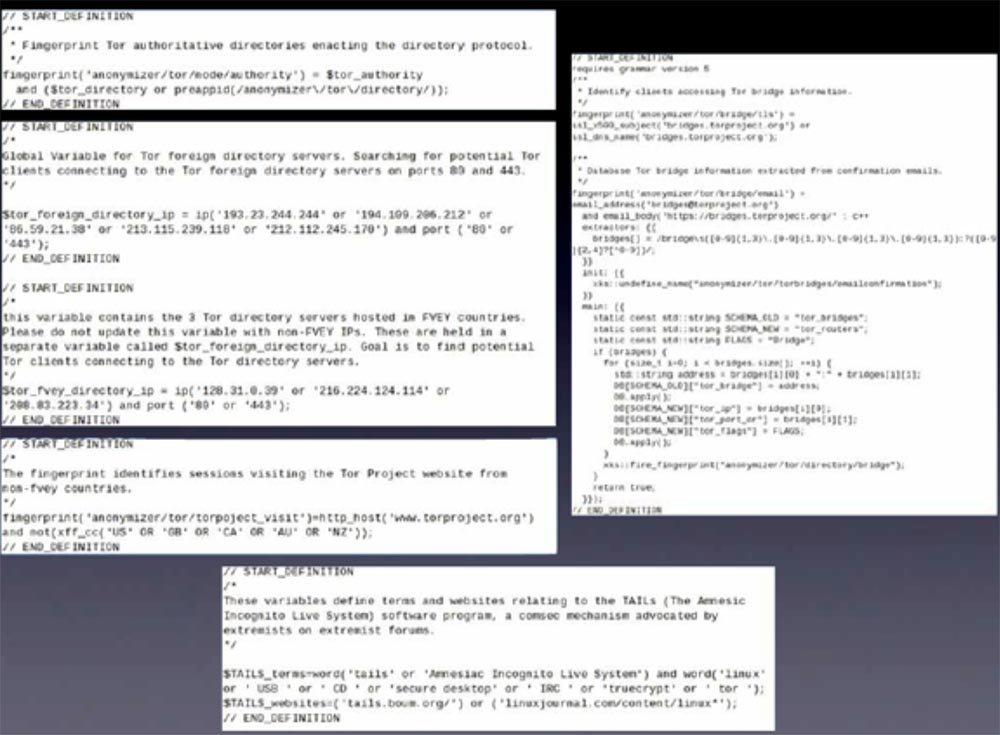

Вот еще хорошие новости. Большой список и малый список, это недавно просочившиеся правила фильтрации. Я знаю, что это совершенно нечитабельно, но в основном это показывает, что органы безопасности одержимы идеей сделать этот большой список как можно большим.

Любой, кто подключается к службе каталогов Tor или к веб-сайту Tor, попадает в этот большой список. С точки зрения государства это приём тайной полиции. Это здорово. Это сродни поиску иглы в стоге, в который мы будем подбрасывать ещё больше сена. Поэтому, ребята, старайтесь сделать этот большой список ещё большим, чтобы добавить им работы. Они больше нацелены на всех, кто использует Tor, а не на реальных преступников, это глупо, но это не больше, чем тотальная слежка, о которой мы говорим. Это просто доказывает, что нам нужно больше людей, использующих подобные сервисы.

Правая часть слайда хуже. Я уже упомянул, что они собирают адреса электронной почты людей, которые используются для получения «мостовых переключателей», то есть узлов сети Тоr. Вам стоит знать, что они занимаются и такими подлыми вещами. Таким образом, студент Гарварда, возможно, не был бы пойман с помощью «мостового переключателя». Может да, а может, нет. Мы не знаем точно, потому что не знаем, каким объёмом информации делятся друг с другом федеральные агентства и провайдеры, поэтому просто будьте осторожны.

Наконец, в нижней части слайда приведены данные, что Тоr и Tails пропагандируются экстремистами на экстремистских форумах. Так что поздравляю, оказывается, все мы экстремисты!

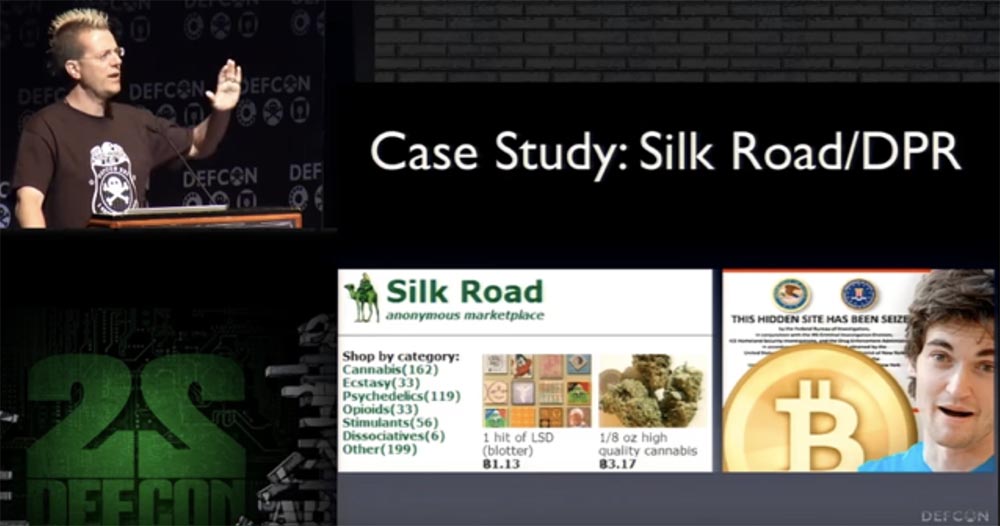

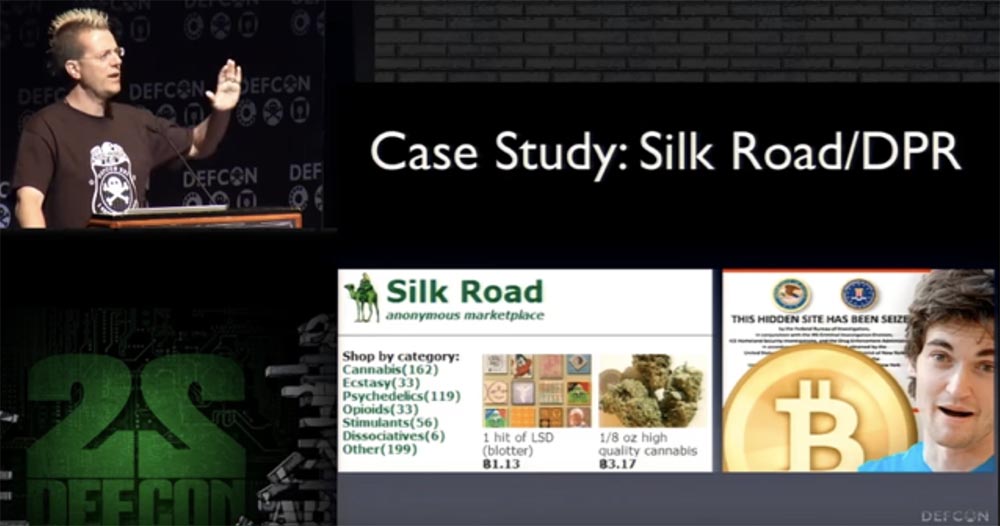

Все мы знаем историю анонимной торговой площадки Silk Road и её администратора Пирата Робертса. Silk Road работал как скрытый сервис Tor в течение 2-х лет, пока Робертса не арестовали.

Мы знаем, что федералы совершили сотни покупок наркотиков через «Шелковый путь», позволяя ему поработать подольше, чтобы убедиться, что они смогут кого-то арестовать. Это выглядит как стандартная организованная преступность. Они арестовали Пирата Робертса и одновременно захватили всю информацию сервера «Шёлкового пути».

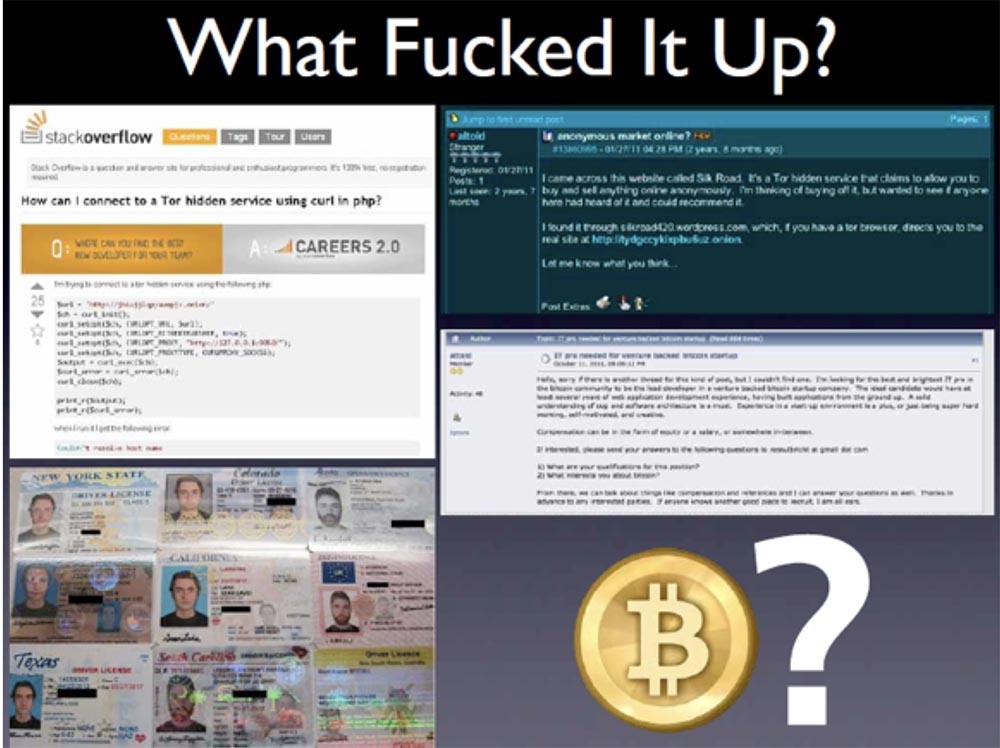

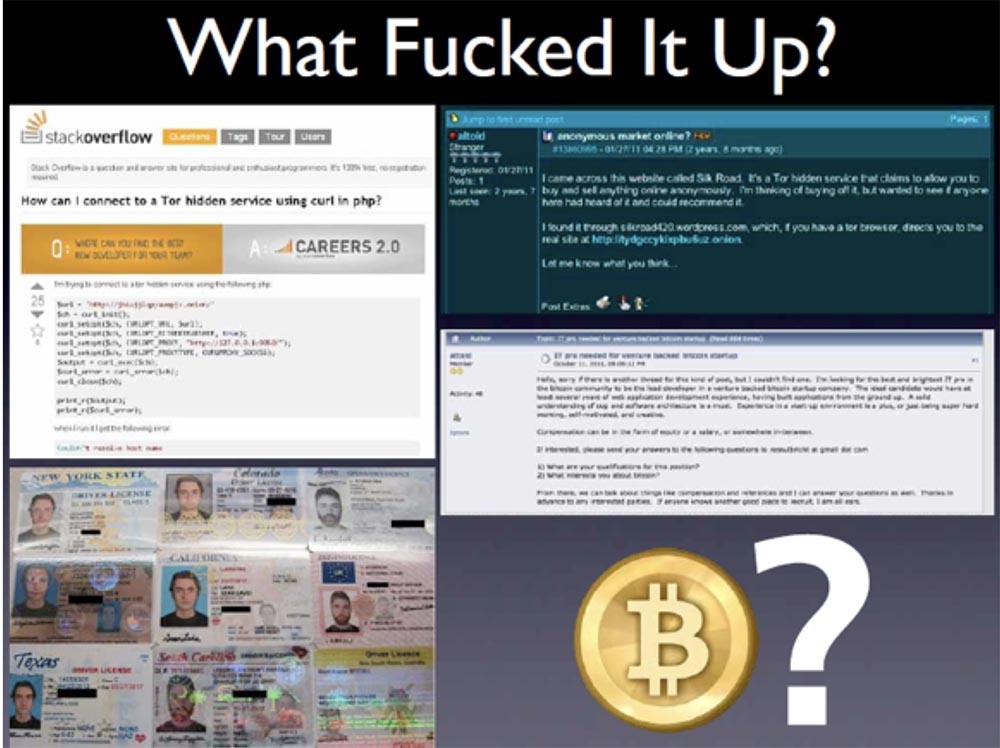

Так что же заставило его облажаться? Мы знаем, Dread Pirate Roberts неоднократно терпел неудачу из-за пренебрежения Opsec – это и сохранённый стек обмена сообщениями, и сообщения на форуме из той же учетной записи, которая включала реальный адрес его электронной почты. Это и заказы поддельных удостоверений личности с его фотографиями, так что у него было достаточно возможностей, чтобы облажаться.

Но мы не знаем, как удалось раскрыть анонимность сервера. Это 180000 биткойнов. Как такое могло случиться? Мы не знаем ответа. Но есть несколько вариантов. Пирата Робертса опознали и отслеживали таким же образом, как выследили Sabu. Например, он мог всего один раз войти в систему без Tor, например, чтобы исправить что-то на сервере.

Нельзя отрицать подобную возможность. Его могли отследить по финансовым связям с провайдером благодаря инструментам для отслеживания платежей на всех серверах хостинга, как это происходило с другими независимыми хостингами. Они могли внедрить эксплойт в сервер «Шелкового пути», захватить его и нарушить режим анонимности.

Они также могли бы выполнить крупномасштабную скрытую атаку на анонимные сервисы. Мы не знаем ответов, поэтому давайте поговорим о единственном способе, который включает в себя прямую атаку на Tor. Что вам нужно знать о скрытых сервисах – это то, что они достаточно уязвимы с точки зрения корреляционных атак, поскольку злоумышленник может предложить им генерировать трафик. Существуют два контура Tor, соединенные вокруг одной точки. Любой, кто подключается к Тоr на долгое время, становится уязвимым к такого рода вещам. Особенно к переключаемым сегментам, потому что сеть не так уж и велика, так что рано или поздно вы сможете наткнуться на вредоносный узел.

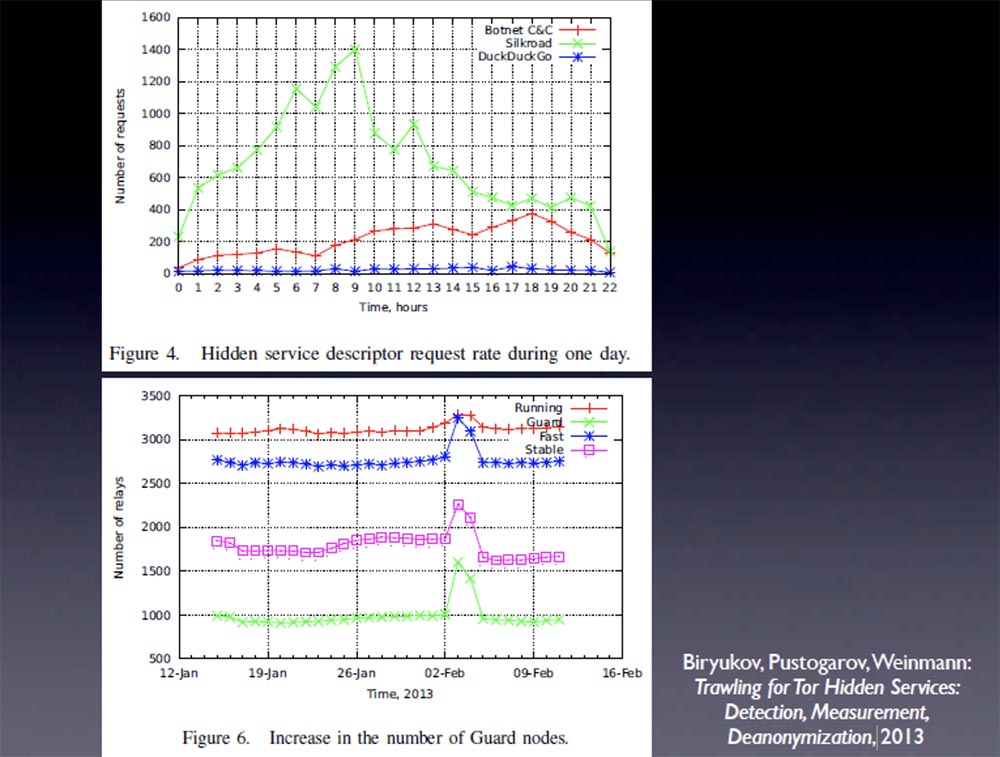

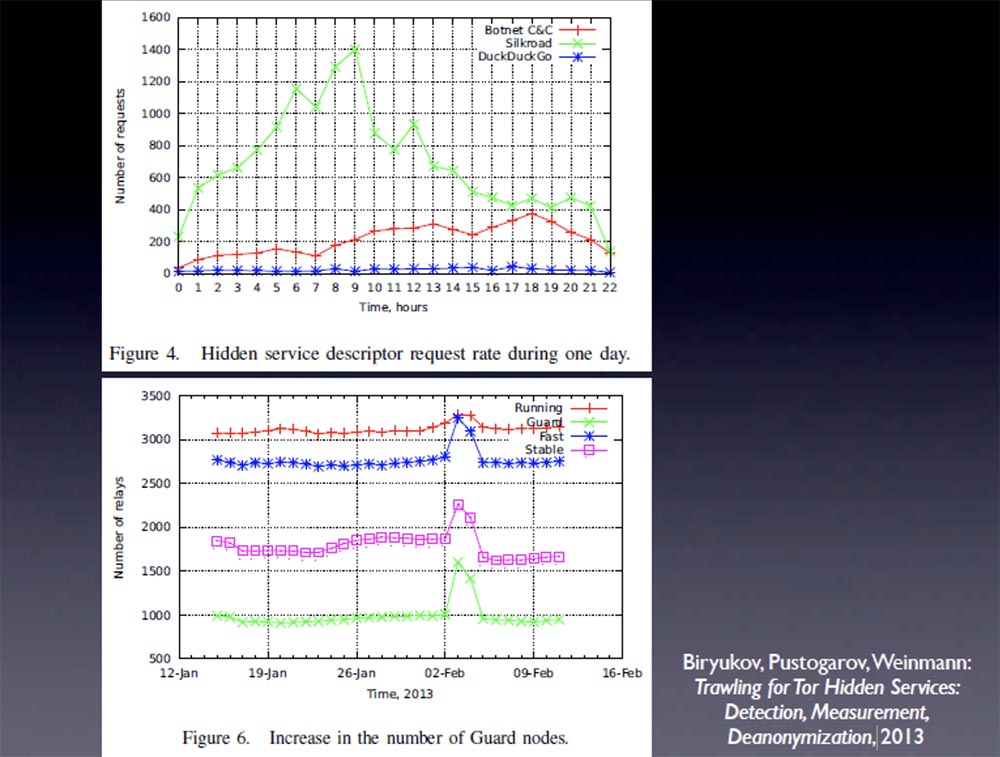

Это не большая проблема для обычного пользователя, но если вы поддерживаете долгосрочный проект типа всемирной компании по снабжению наркотиками, тогда это опасно. У меня не было времени, чтобы вникнуть в детали, но я хочу показать вам фрагмент исследования, которое в 2013 году провели Бирюков, Пустогравов и Вейнман из Люксембургского университета, оно называется Trawling for Tor Hidden Services: Detection, Measurement, Deanonymization («Траление скрытых сервисов: обнаружение, исследование, деанонимизация»). Они создали диаграмму популярных скрытых сервисов Tor, Silk Road и DuckDuckGo, показывающую изменение количества запросов на протяжении дня.

Далее показано отображение «луковых» адресов и их использование. Два дня и меньше ста долларов, и они видят два примера. Также имеется подтверждение, что определенный узел Тоr выступал в качестве граничного узла скрытого сервиса для деанонимизации этого скрытого сервиса, с вероятностью 90% в течение 8 месяцев за 11 000 долларов США. Подобные исследования вполне в пределах финансовых возможностей государственных субъектов. Это стало возможным благодаря ошибке Тоr, которая уже исправлена. На этой неделе «Чёрный Ястреб» рассказал о другой подобной ошибке, которая также исправлена. Они могли засечь трафик Tor для скрытых сервисов. Это было очень безответственно, потому что теперь возникают опасения, что федералы могут отследить весь трафик, проходящий через Тоr. Таким образом, если механизмы шифрования трафика Tor взломаны, люди не могут быть уверены в своей анонимности.

Хорошая новость заключается в том, что эти вещи оставляют следы. Был замечен всплеск увеличения количества узлов защиты в то время, когда Бирюков и компания совершали свои вторжения в сеть. Так что мы можем найти эти ошибки и исправить их, но имейте в виду, что существуют потенциальные атаки на Тor, хотя и не против всех и не постоянно.

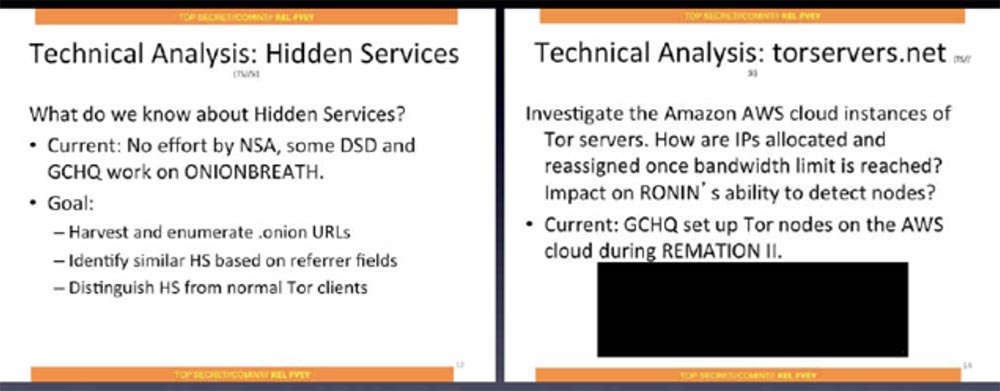

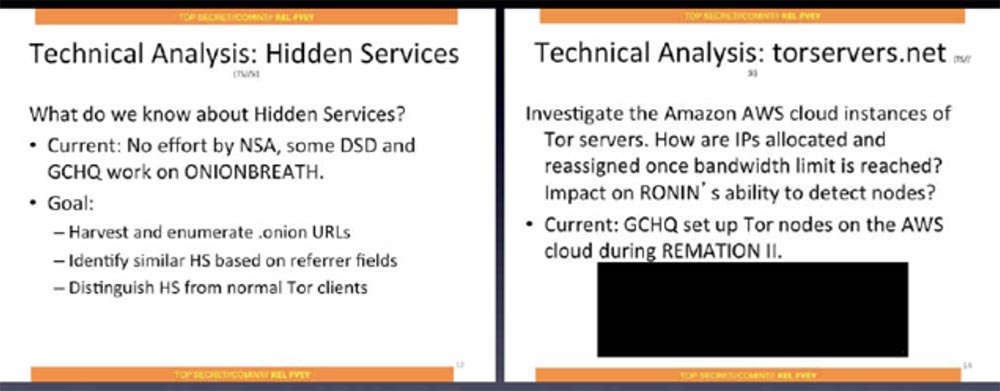

Не буду много говорить о том, что изображено на следующем слайде – это также секретная информация, которая касается технического анализа скрытых сервисов.

Цель анализа – сбор и составление списка «луковых» адресов, идентификация похожих скрытых сервисов, основанных на аналогичных технологиях анонимности, отделение скрытых сервисов от нормальных клиентов Tor. Далее упоминается исследование возможностей облачного сервиса Amazon AWS для размещения серверов Tor и набор инструментов британской GCHQ для обнаружения узлов Tor в облачных вычислительных мощностях Amazon, о чём упоминалось на конференции Remation II.

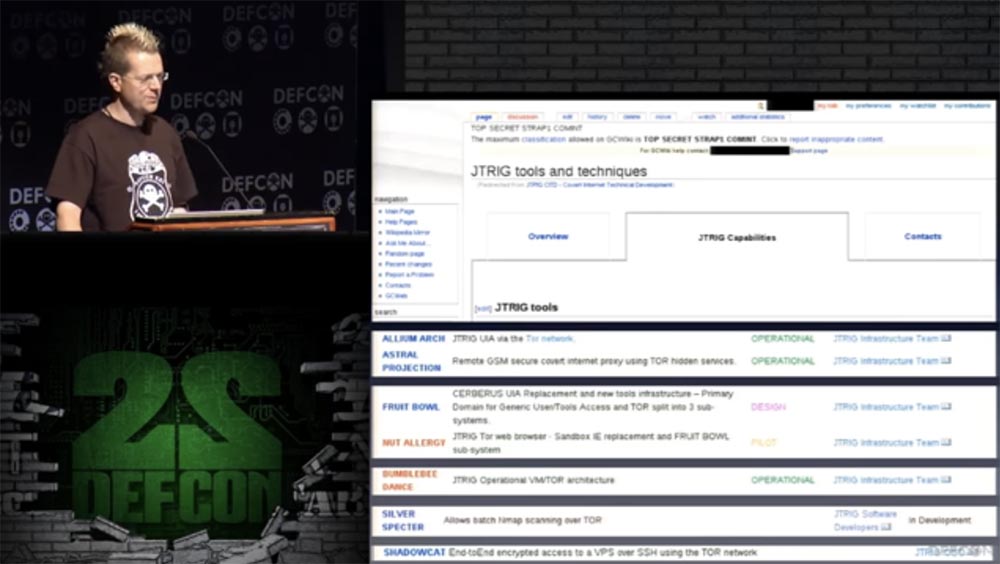

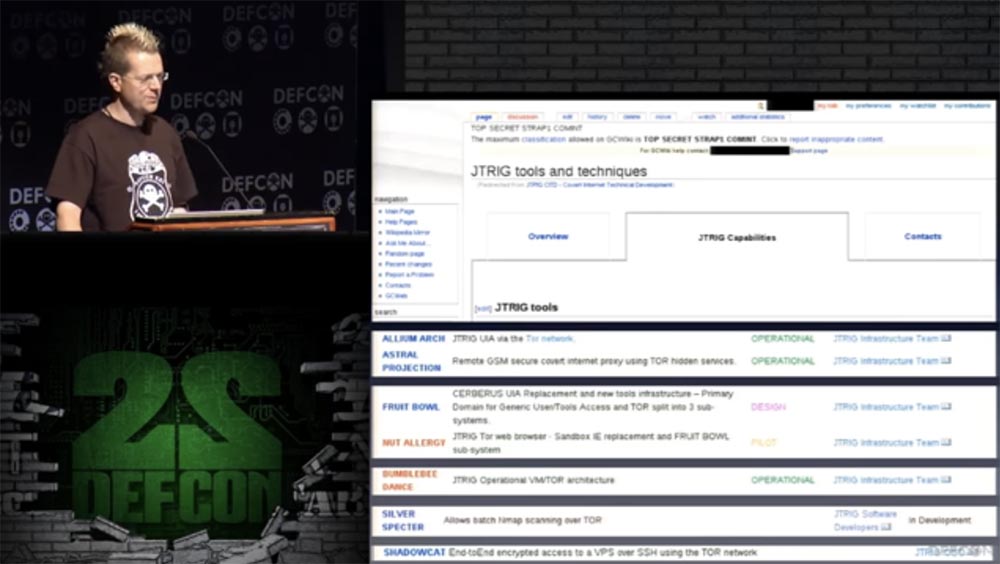

Помните также о возможностях такого инструмента, как JTRIG Tools, думаю, его страничка должна была бы быть украшена флагами DefCon.

«Слухачи» Spooks довольно интенсивно используют Tor, как и английские спецслужбы. Я думаю, что разработчики Tor, многих из которых я лично знаю, подвержены греху излишнего доверия. Они верят, что их деятельность не будет раскрыта, хотя они не ходят перед государством на задних лапках, не получают от него подачки и не оставляют в своём программном обеспечении лазейки для «слухачей».

Я думаю, что ключевой целью спецслужб было не раскрытие всей анонимной сети, а лишь обнаружение таких скрытых сервисов, как «Шёлковый путь». Теоретически возможно, чтобы сервер был полностью идентифицирован и открыт, потому что здесь имеет место двунаправленная схема работы Tor, благодаря которой был схвачен Пират Робертс. Возможно, если бы он должным образом практиковал использование COMSEC, то его бы не поймали. Так что мораль этой истории такова: не запускайте массовые онлайн продажи наркотиков, если у вас нет плана для эффективной защиты анонимности. Для большой организации сохранение анонимности в течение длительного периода времени является очень трудной задачей. Вы должны сделать всё идеально, и для этого не нужно обладать умом международного кибер-преступника, чтобы противники не смогли принять меры упреждающего характера. Так что выясните заранее, каковы могут быть последствия вашей деятельности, делайте Tradecraft-анализ.

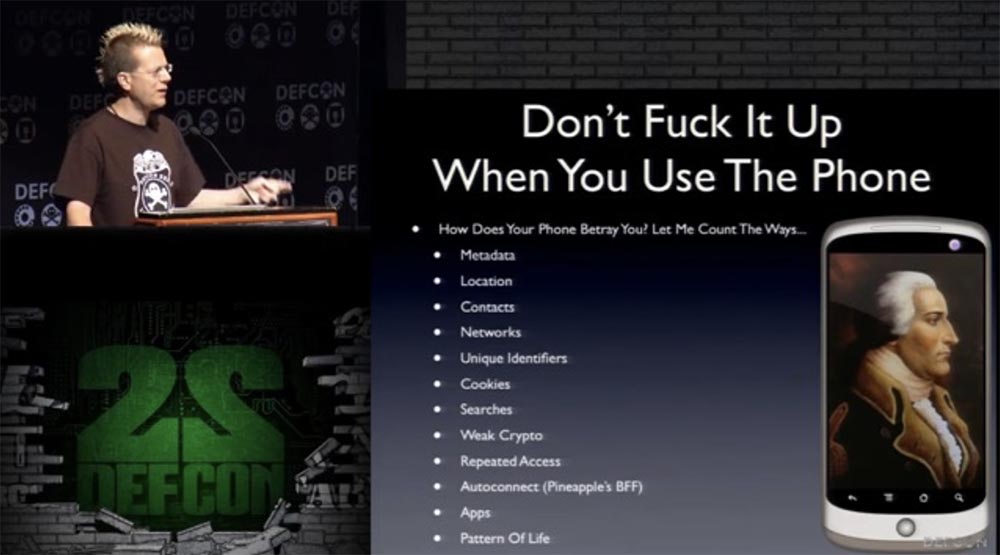

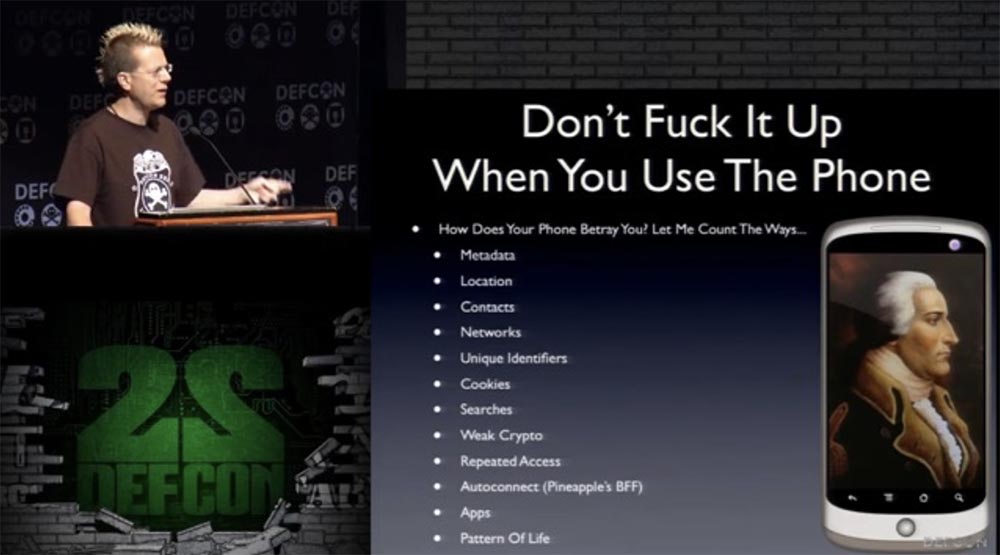

Теперь давайте перейдем к телефонам. Не облажайтесь, используя сотовые телефоны! О чём же говорит этот маленький Бенедикт Арнольд (американский генерал времён войны за независимость США, перешедший на сторону англичан), спрятанный в вашем кармане?

Телефон может предать вас такими способами:

Агентство безопасности постоянно контролируют вещи такого рода, особенно они наблюдают за одновременным присутствием и схемами включения-выключения телефонов. Я известен тем, что не ношу мобильный телефон, потому что мне не нравится публично ассоциировать себя с преступными организациями, под которыми я подразумеваю, конечно же, телефонные компании. Но есть такое время года, когда я пользуюсь своим маленьким семилетним телефоном Nokia, который отлично смотрится в этом хранилище метаданных. Потому что каждый раз, когда этот телефон используется, он постоянно окружен тысячами известных хакеров.

Но для тайной полиции смартфоны — лучший подарок, который они когда-либо смогли получить. Это как Рождество, Ханука и День минета, слившиеся в один большой шпионский оргазм. Их самый совершенный сценарий очень прост – они контролируют простой обмен фотографиями, который происходит миллионы раз в день, они получают из него все нужные данные.

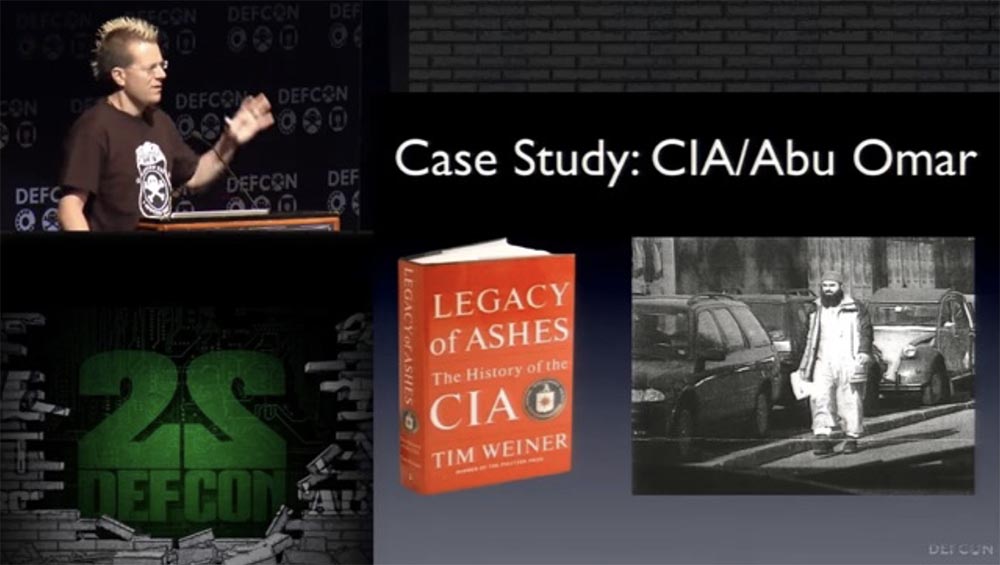

Теперь перейдём к ЦРУ. Февраль 2003 года, похищение американскими спецслужбами египетского священнослужителя Абу Омара в Милане. Полиция Италии была в состоянии минута за минутой восстановить картину похищения благодаря записям данных сотовых телефонов. В результате итальянские власти заочно осудили 25 сотрудников ЦРУ и одного подполковника ВВС США за то, что они схватили этого парня на улице и незаконно похитили, вывезя из страны. Итальянцы сделали это благодаря тому, что месторасположение телефонов похитителей было зафиксировано вблизи места проведения этой акции. Они нашли телефонные номера участников похищения и телефонные номера членов их семей в США, потому что они никогда не вынимали из своих телефонов батареи.

Они зафиксировали геолокацию телефонов в гостиницах в ночное время, проверили данные гостиничной регистрации, выяснили, что многие из агентов ЦРУ использовали свои собственные имена. Затем они обнаружили их в числе часто летающих пассажиров, так что смогли отследить все перелёты похитителей. ЦРУ знали про всё это, так что даже шпионские агентства могут облажаться.

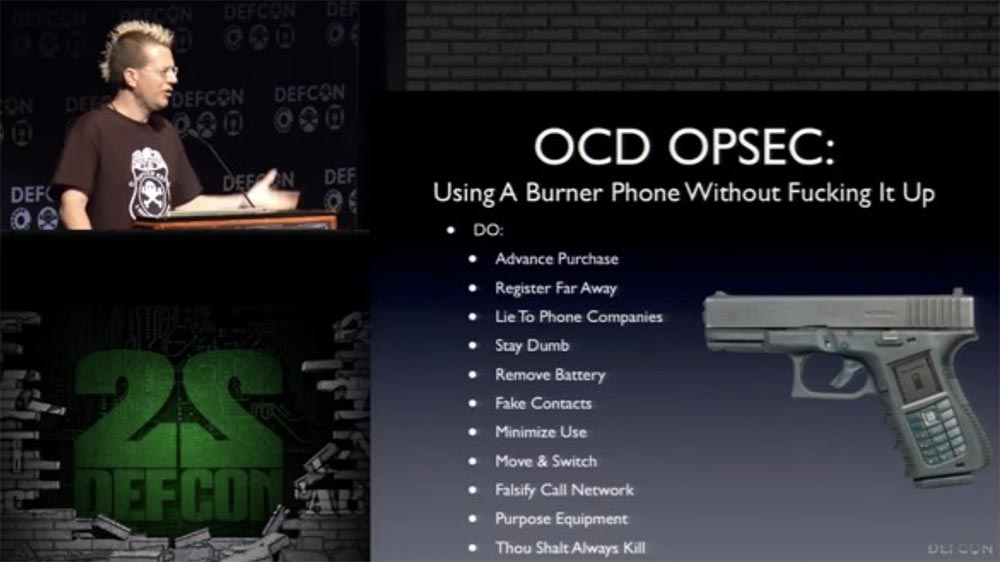

Так что если вы собираетесь использовать смартфон при том, что существует возможность его отследить, если он постоянно используется, вы должны знать, что делать, чтобы не облажаться. В действительности, если вы носите с собой такое «личное устройство слежения», как мобильный телефон, то вы уже облажались. Так что для серьёзных дел пользуйтесь одноразовым телефоном. Агентства специально наблюдают за трафиком таких аппаратов, чтобы засечь продолжительность времени с момента активации до полного прекращения использования. Подумайте о дактилоскопии телефонов, по поводу которой EFF прямо сейчас судится с NSA. Они записывают уровень сигнала вышки сотовой связи, чтобы получить ваше местоположение каждый раз, когда телефон включается, и фиксируют номер SIM-карты, используемой для активации телефона. Они отслеживают покупку телефона, используя видео с камер наблюдения в магазине Уолмарт, где вы его приобрели.

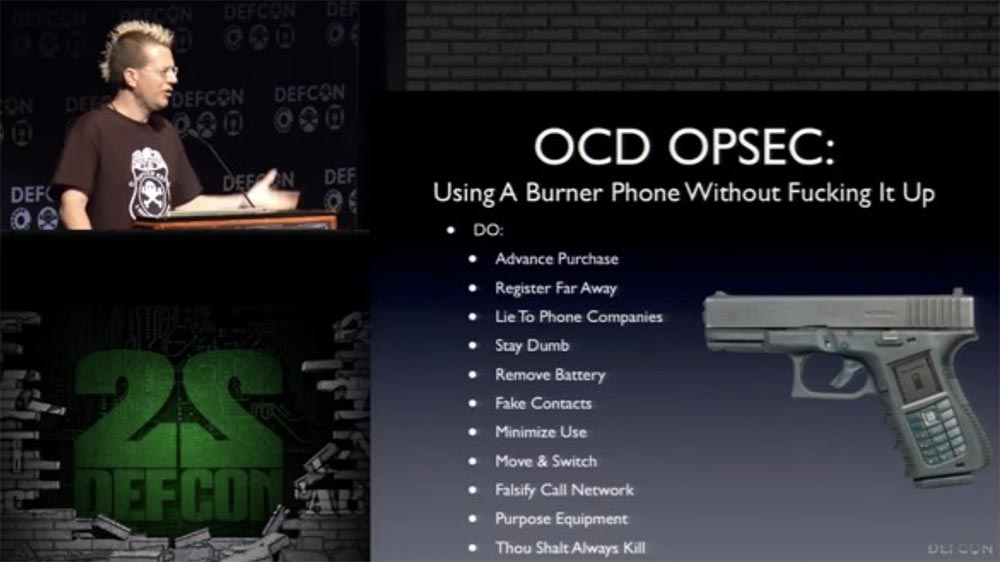

Вот что вам нужно сделать, если вы хотите надёжно использовать одноразовый телефон:

Не выбрасывайте телефон, потому что, в конце концов, кто-нибудь найдет его и проведет экспертизу, подумайте об этом. Никогда не включайте одноразовый телефон в том месте, где вы можете находиться. Не позволяйте ему установить связь с другим вашим телефоном. Звоните на одноразовые телефоны с таких же одноразовых телефонов. Храните все настоящие контакты на этом телефоне. Входите в сеть так, чтобы обеспечить совпадение точки входа и выхода, иначе ваше перемещение можно отследить. Мы точно знаем, что федералы сравнивают точки входа и выхода из сети, если они не соответствуют первому и последнему использованию телефона.

Не пользуйтесь онлайн-сервисами, которые способны обмениваться метаданными, такими, как двухступенчатая авторизация при использовании аккаунта Gmail. Помните о том, что Red Team обладает огромной базой данных местоположения, времени, направления звонка, вызова связанных метаданных. Анонимность — это сложно. Если Вы не можете пойти на связанные с ней неудобства, лучше не рискуйте.

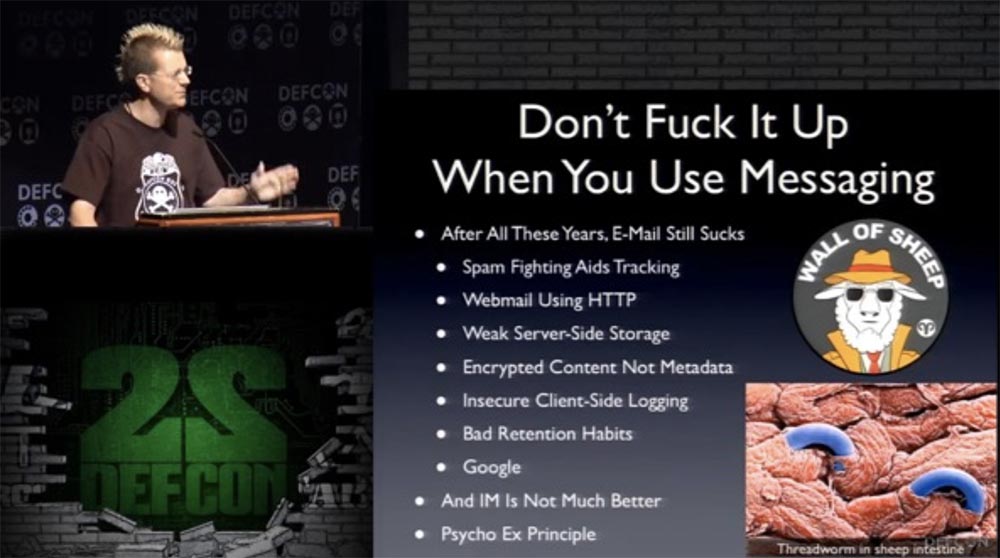

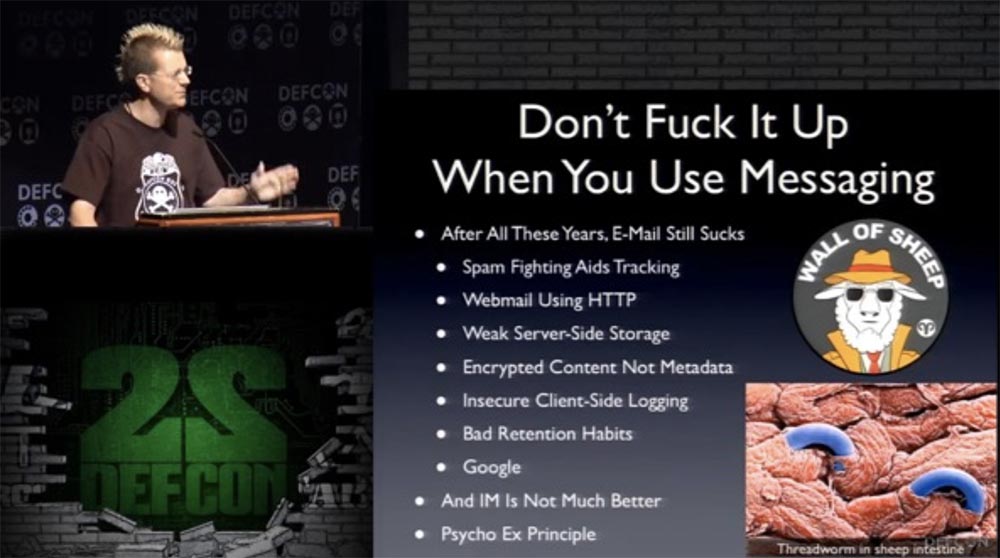

Не облажайтесь, используя обмен сообщениями. После стольких лет существования электронная почта всё ещё представляет собой настоящий «отстой». Борьба со спамом предусматривает отслеживание рассылок, именно поэтому они вставляют IP-адреса отправителя и другую информацию в заголовки писем. После всех этих лет электронная почта представляет собой загон для овец, это просто потрясающе! Она всё ещё использует http вместо https. Так что более точное описание – это загон для овец, зараженных глистами. Почтовые службы, даже если они реализуют SSL, имеют слабое хранилище на стороне службы. Помните слайд со смайликом шпионского агентства? Почтовые сервисы не способны шифровать данные в локальной сети. Электронная почта все еще фундаментально сломана, потому что даже если вы используете ключи шифрования PGP, ваши метаданные остаются не зашифрованными, и благодаря этому вы можете облажаться.

Люди сохраняют свою электронную почту, что является небезопасным со стороны клиента. Это плохая привычка – хранить письма на сервере почтового сервиса. Как кто-то говорил: «Не важно, что я не использую Gmail, потому что Google всё равно имеет мою почту, так как этой почтой пользуются все мои друзья по переписке». Помните об этом, помните о том, что Google является частью проблемы. Они никогда не удаляют свою почту.

Мгновенные сообщения не намного лучше. Помните принцип: никогда не сообщайте ничего такого, что позже может быть использовано против вас.

Помните, что всё может быть навсегда сохранено, особенно АНБ, если оно зашифровано. Их правила хранения позволяют им хранить сообщение вечно, если оно зашифровано.

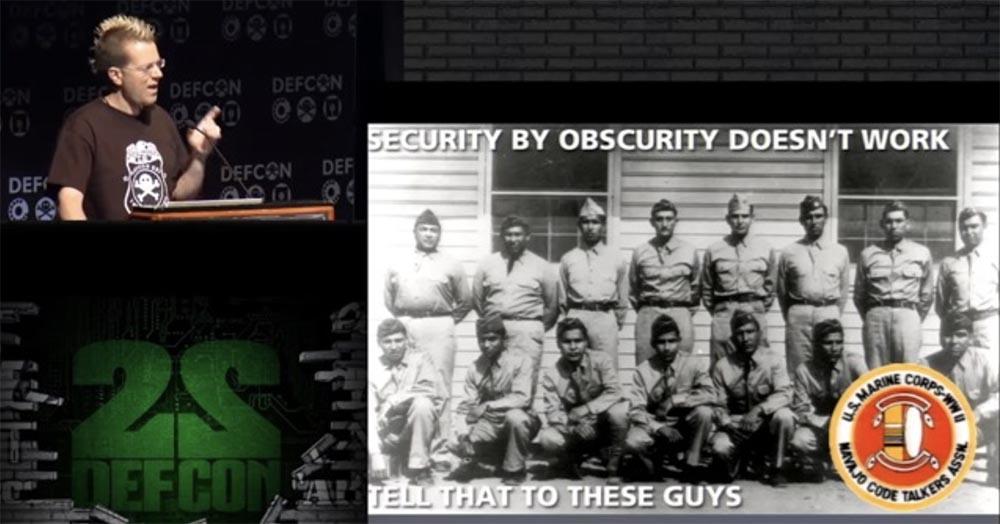

Мы любим высмеивать безопасность, не понимая её принципы, но это всё, что мы можем. На этом слайде изображена команда шифровальщиков корпуса морских пехотинцев США времён Второй Мировой войны.

Возможно, шифрование позволяет организовать самое безопасное общение, потому что никто даже не знает, что это общение. Но если вы собираетесь использовать шифрование по незнанию, убедитесь, что не облажаетесь при этом.

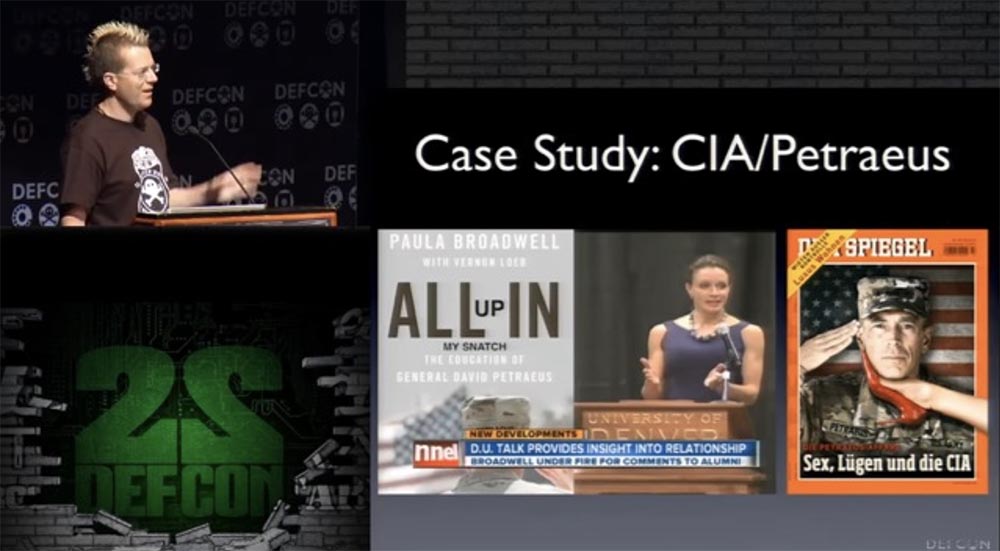

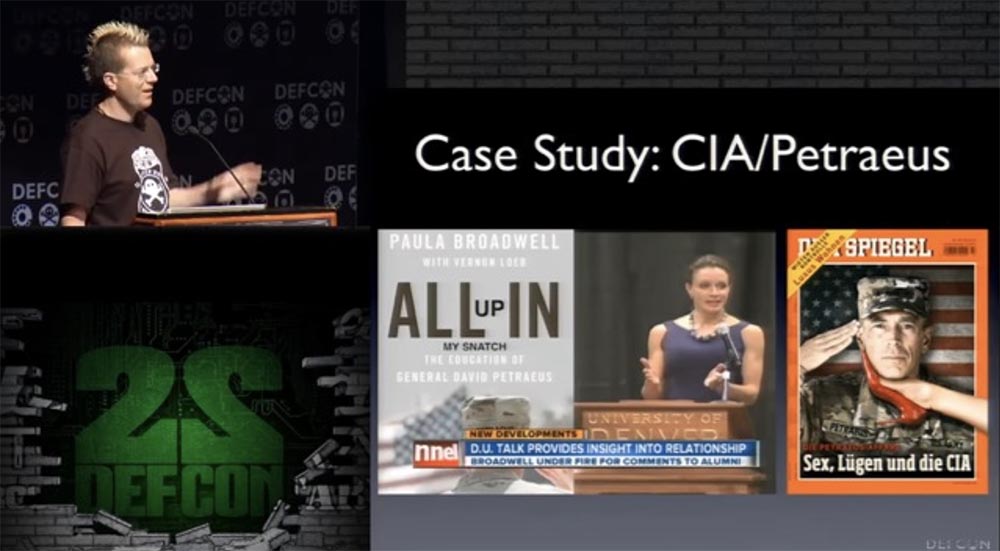

Вот еще один образец деятельности ЦРУ. Это скандал с бывшим командиром Центрального командования США Дэвидом Петреусом, который в 2011 году был представлен Обамой как кандидат на пост директора ЦРУ. Он ушёл в отставку после того, как была взломана почта его любовницы и по совместительству его биографа Полы Бродвелл. При этом выяснилось, что Петреус предоставил ей доступ к своей электронной почте в ЦРУ.

Они писали друг другу черновики сообщений и не отправляли письма, а просто удаляли их после прочтения. Для этого к аккаунту Петреуса имело доступ несколько человек. В шпионской терминологии это называется «оставить письмо в тайнике», вместо того, чтобы его отослать. Они использовали точно такую технологию обмена сообщениями, какую используют люди, за которыми ЦРУ давно уже наблюдает. Такую, какую использует «Аль-Каида» и люди где-то на Ближнем Востоке. Использование нескольких обращений из разных мест на один адрес электронной почты — именно то, за чем наблюдают секретные службы.

Если кто-нибудь в этом зале скажет мне, что у него есть база данных и попросит меня написать ему несколько интересных запросов, я в первую очередь скажу: «дай мне полный доступ к доступ к учетным записям электронной почты, которые делают невозможными передачу данных из этой базы». Во-вторых, я не стану полагаться на вещи, которые впоследствии будут удаляться. Если об этом знает Google, это больше не безопасно. В наше время безопаснее хранить вещи, чем удалять их. Так что не питайте иллюзий в отношении своей безопасности, а определите все возможные каналы для утечки информации и попробуйте управлять ими. Оценивайте качество информации, проводите проверки по принципу: «Что, если…».

Вы должны понять, что Петреус мог бы спокойно замести следы своей любовной связи, даже если бы люди знали об этом. Такое происходит миллионы раз в день без всякого шума.

Теперь рассмотрим сопутствующие сервисы, которые были «взломаны» или скомпрометированы… Коммерческая веб-почта — это вообще отстой. Я советую людям запустить свой собственный почтовый сервер. По крайней мере, когда федералы заинтересуются вами, вы будете об этом знать. Метаданные до сих пор выполняют предательскую функцию, хотя с их помощью осуществляется вся передача почты. На этом слайде вы видите фото письма, которое Ли Харви Освальд отправил в Кремль. Вот что такое метаданные.

Надеюсь, Darkmail сможет с этим что-то сделать, я не присутствовал на этом выступлении и собираюсь посмотреть его позже. Надеюсь, они придумали что-то толковое.

Skype определенно скомпрометирован, без вопросов. На этом слайде показан документ, сообщающий о бэкдоре у коммерческих поставщиков услуг. В 2013 году имеется полный доступ к интернет сетям для обмена голосовыми и текстовыми сообщениями. Далее следуют выдержки из брифинга АНБ и записки директора немецкой разведки, подтверждающие, что доступ к конечным точкам обмена информацией по Skype является их официальной политикой. Об этом не говорится открыто, но подразумевается, что они заключили сделку со Skype. Такие вещи, как возможность использования PRISM, SIGINT, JTRIG, Pre-MS EOL и навязчивые обновления свидетельствуют о продажности Skype, потому что позволяют вести запись любых двусторонних сообщений и перехватывать списки контактов. Так что ну его к чёрту, этот «Скайп». Если вы всё ещё собираетесь им пользоваться, помните, что это равносильно общению в незашифрованном виде. Учтите это при создании модели угроз вашей безопасности.

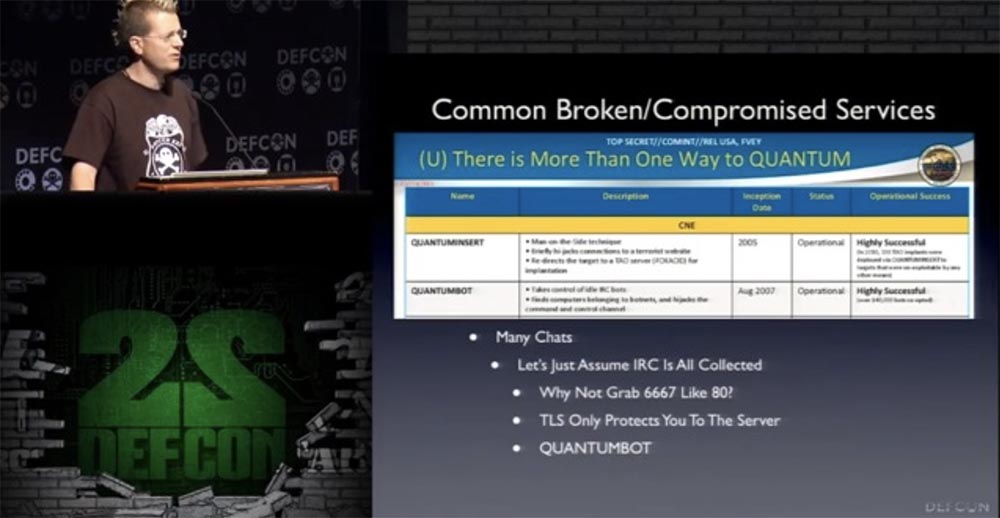

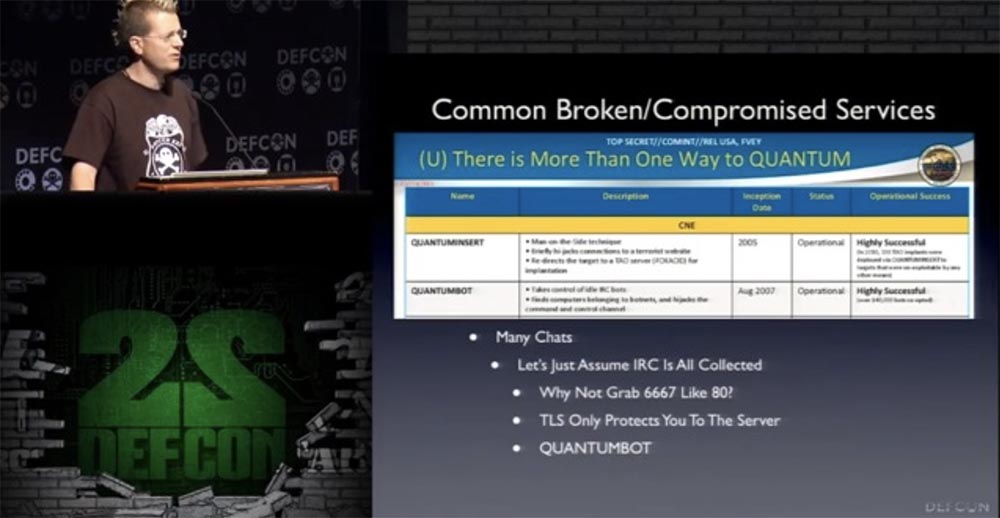

Я думаю, что множество чатов также взломаны секретными службами. Если вы можете прослушивать порт 80, вы с таким же успехом можете прослушивать и порт 6667. Даже если вы используете SSL на пути от вас до чат-комнаты IFC и при этом хотя бы один человек участвует в групповом чате в незашифрованном виде, это означает, что весь чат можно прослушать. Мы знаем, что IFC находится под наблюдением спецслужб благодаря контролю над IFC ботами Quantumbot. Им удалось «купировать» и взять под контроль более 140 000 ботов. Есть много причин, по которым «прослушка» Spooks может быть заинтересована в ботах IFC. Постоянное присутствие ботов по всему пространству IFC лишь одна из причин. Это что-то, о чем нужно знать.

Помните, Google говорил, что они не хранят записи? Это неправда, они не используют настоящий протокол шифрования OTR. Помните о великом эссе журналистки Куинн Нортон «Всё взломано». Некоторые версии OTR не шифруют первое сообщение. Она рассказывает о том, как люди из-за этого облажались. Не позволяйте себе стать одним из героев подобных историй.

Так что мы можем использовать для обеспечения безопасности, чтобы не облажаться?

Например, некоторые реализации OTR, несмотря на то, что такие люди, как Куинн, могут рассказать о них плохие вещи. Можно использовать Cryptocat, в особенности сейчас, когда были выпущены первые «заплатки», ликвидирующие сбои в системе обеспечения безопасности. Они действительно стремятся сделать хороший продукт.

В последнее я много использую Bitmessage. Иногда он загружает мой процессор на 100%, но это не слишком беспокоит, пока вы не начинаете использовать его регулярно. В этом случае он сбрасывает сообщения из-за проблем с производительностью системы, так что он не слишком хорош для постоянного применения.

Я не часто пользовался Retroshare, но мне понравилось то, что я увидел. Мне нравится одноранговая структура peer-to-peer и управление ключами. Это кажется хорошим направлением дальнейшего развития.

Нам нужно больше исследований тех продуктов, которым можно доверять. Нам нужно больше отзывов от сообщества криптографов, нам нужны зашифрованные сообщения, поэтому нам нужна стеганография.

Я понимаю, что мне уже пора уходить с трибуны, поэтому напоследок хочу сказать вам две вещи. Во-первых, мы говорим, что многие подозрительно относятся к «умным очкам» Glasshole, потому что они могут скрытно записывать нас на видео.

Это глупо, потому что нужно беспокоиться не о том, что кто-то использует Glasshole, а о том, чтобы не хранить свою личную электронную переписку на смартфонах.

Нам нужно больше стеганографии, нужен оригинальный подход к шифрованию, как у моего друга, который смешал порнографию с изображением кошечек так, что она стала выглядеть как зашифрованные секретные документы. Я быстро пролистаю оставшиеся слайды и скажу вам напоследок:

Желаю вам удачи и сил никогда не подчиняться чужой воле!

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до января бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Используйте Opsec 24 часа в день 7 дней в неделю. Вы видите скриншот из чата на Reddit с Сабу, уже после того, как он стал стукачём, в котором он советует собеседнику использовать Opsec 24/7. Так что если «друзья» захотят вас утопить, они смогут это сделать. Никогда ещё ни один федеральный стукач не говорил более правдивых слов.

Еще один случай, о котором все мы слышали. Студент Гарварда, который сообщил об угрозе взрыва во время экзаменов. Он использовал Tor для подключения к почтовому сервису Guerilla mail, который позволяет отправлять одноразовые почтовые сообщения.

Федералы поймали его благодаря тому, что Tor добавляет исходный IP отправителя в заголовок письма. Так что Opsec в этом случае терпит неудачу. В основном такая глупость связана с инструментами конфиденциальности, с которыми вы «не дружите». Поэтому конфиденциальность должна у вас быть на завтрак, обед и ужин. Она как бекон, который всё делает лучше!

Я расскажу, как облажался этот студент. Во первых, внутренняя сеть Гарварда требует, чтобы вы зарегистрировали свой MAC-адрес. Еще одна причина, почему MIT лучше Гарварда — потому что мы этого не требуем. Итак, регистрация пользователя в сети привязана к его MAC-адресу, кроме того, они ведут логи исходящего трафика. Вполне распространённый микрокосмос наблюдения. Всё это вместе создало векторы угрозы, которые позволили «достать» этого парня. Например, следователи могли увидеть, кто зашёл на сайт и скачал установщик Tor прямо перед угрозой взрыва, или просмотреть всех, кто был привязан к известному узлу записи Tor в то время, или кто обращался к серверам каталога Tor.

Когда я думаю об этом, то понимаю, что у нас в стране уже есть модель повсеместного наблюдения, с которой все знакомы — это кредитные агентства. И мы делаем своего рода Opsec с кредитными агентствами. Мы получаем кредит прежде всего благодаря нашей репутации. Поэтому используйте конфиденциальность, прежде чем взять кредит. Мы не отменяем кредитные карты, даже когда они нам больше не нужны, потому что они сами по себе создают нам репутацию. Так что не прекращайте использовать инструменты конфиденциальности, даже когда вы закончите делать что-то плохое. Так же, как использование кредитного агентства, использование Tor может внести вас в список. Но у вас есть веская причина для того, чтобы быть в этом списке.

Итак, есть много способов, которыми этот парень не смог бы все испортить. Для начала он хотя бы должен был проанализировать ситуацию и подготовиться к неизбежному интервью с полицией как пользователь Tor. Он мог бы использовать мостовые переключатели соединений для подключения к Tor. Хотя позднее стало известно, что АНБ их тоже отслеживает. Он мог подготовиться к тому, что входную точку трафика могут отследить, выйти из кампуса и использовать сеть кафе Starbucks или одноразовый мобильный телефон, и тогда, вероятно его бы не поймали.

Люди постоянно получают угрозы совершения терактов и взрывов бомб, и на самом деле нет способов, чтобы отследить такие сообщения. Вы просто должны сделать трудным ваше обнаружение. И, конечно, он мог бы использовать почтовый сервис, который не идентифицировал IP и открывал его выходной узел Tor.

Что мы знаем о том, насколько уязвимы обычные пользователи Tor? Известно, что эта сеть причинила много хлопот центру правительственной связи Великобритании GSHQ, они даже провели две конференции по борьбе с Tor, последнюю в 2012 году. Так что, вероятно, там не простой бэкдор. Это хорошая новость, что они должны были провести такую конференцию. Мы знаем, что использование Tor очевидный факт, потому что он заставляет пользователей быть непохожими на пользователей открытых сетей. Так что считайте, что у вас уже взяли отпечатки пальцев.

Мы знаем, что атаки на Tor в 2012 году были достаточно сложным делом для спецслужб, поэтому они попытались внедрить эксплойт в версию Firefox, которая используется в программном пакете Tor. Думаю, это тоже хороший знак. Это слайды из знаменитой презентации Tor stinks (Тор воняет…), я уверен, что вы её уже видели, так что покажу их быстро.

Итак, тут есть признание в том, что федералам никогда не удавалось раскрыть всех пользователей TOR. С помощью ручного анализа они могут опознать очень малое количество пользователей, кроме того, попытки раскрыть пользователей с помощью запросов Tor ни разу не увенчались успехом.

Таким образом, вы должны использовать Comsec внутри ваших сессий Tor. Конечно, они совершают атаки корреляции трафика, хотя и в малом масштабе. Они пытаются обнаружить пользователей Tor в то время, когда они им не пользуются. Для этого они пытаются извлечь кукиз, которые сохранились от использования этого браузера. Tor хорош тем, что он не хранит такие кукиз. Они также рекомендуют использовать метод эксплойта QUANTUM, который помогает извлекать кукиз из Tor благодаря наличию в нём элементов Firefox.

Вышеописанное должно дать вам материал для размышлений о том, насколько безопасен Tor как единственное решение для анонимного пользования интернетом. Никогда не используйте единственные решения, имейте запасной вариант. В регулярном использовании Tor хорошо то, что он делает ваше обнаружение сложным, но не абсолютно невозможным.

Перед вами третий секретный документ, вышедший в то же время. Здесь Tor лидирует по низкой степени раскрываемости и высокой анонимности пользователей.

Здесь указано, что он широко распространён по всему миру, является открытым ресурсом, активно развивается, снижает риск угроз, очень безопасен. Здесь написано, что «Тор является королём в области обеспечения анонимности и скрытности и в ближайшее время не предвидится других претендентов на его трон».

Положительный отзыв секретной полиции получили программные платформы, используемые на стороне клиента, такие, как полностью автономное ПО Tails, загружаемое с компакт-диска.

О чём это говорит? О том, что Тоr помещает вас в поле зрения властей, но Тоr и Tails усложняют им жизнь. Я думаю, что просто использование Тоr помещает вас в довольно обширный список людей, и если ваше «непослушание» будет способствовать тому, чтобы вас переместили в меньший список людей, заслуживающих более пристального внимания, тогда, вероятно, лучше находиться и в большом списке. Потому что чем больше людей в этом большом списке, тем лучше.

Но никогда не ставьте свою жизнь или свободу в зависимость от одного элемента, одного фактора личной безопасности. Это касается и Тоr, и множества других инструментов в ваших сетях интернет коммуникации. Мне нравится девиз, размещённый на сайте CryptoCat – никогда не доверяйте свою жизнь или свободу программному обеспечению. Мы доверяем свою жизнь программному обеспечению каждый день, каждый раз, когда мы садимся в машину или самолет. Но когда вы едите в автомобиле, вы также полагаетесь на ремни безопасности. Это как старая мусульманская поговорка: «На Аллаха надейся, но верблюда привязывай».

Вот еще хорошие новости. Большой список и малый список, это недавно просочившиеся правила фильтрации. Я знаю, что это совершенно нечитабельно, но в основном это показывает, что органы безопасности одержимы идеей сделать этот большой список как можно большим.

Любой, кто подключается к службе каталогов Tor или к веб-сайту Tor, попадает в этот большой список. С точки зрения государства это приём тайной полиции. Это здорово. Это сродни поиску иглы в стоге, в который мы будем подбрасывать ещё больше сена. Поэтому, ребята, старайтесь сделать этот большой список ещё большим, чтобы добавить им работы. Они больше нацелены на всех, кто использует Tor, а не на реальных преступников, это глупо, но это не больше, чем тотальная слежка, о которой мы говорим. Это просто доказывает, что нам нужно больше людей, использующих подобные сервисы.

Правая часть слайда хуже. Я уже упомянул, что они собирают адреса электронной почты людей, которые используются для получения «мостовых переключателей», то есть узлов сети Тоr. Вам стоит знать, что они занимаются и такими подлыми вещами. Таким образом, студент Гарварда, возможно, не был бы пойман с помощью «мостового переключателя». Может да, а может, нет. Мы не знаем точно, потому что не знаем, каким объёмом информации делятся друг с другом федеральные агентства и провайдеры, поэтому просто будьте осторожны.

Наконец, в нижней части слайда приведены данные, что Тоr и Tails пропагандируются экстремистами на экстремистских форумах. Так что поздравляю, оказывается, все мы экстремисты!

Все мы знаем историю анонимной торговой площадки Silk Road и её администратора Пирата Робертса. Silk Road работал как скрытый сервис Tor в течение 2-х лет, пока Робертса не арестовали.

Мы знаем, что федералы совершили сотни покупок наркотиков через «Шелковый путь», позволяя ему поработать подольше, чтобы убедиться, что они смогут кого-то арестовать. Это выглядит как стандартная организованная преступность. Они арестовали Пирата Робертса и одновременно захватили всю информацию сервера «Шёлкового пути».

Так что же заставило его облажаться? Мы знаем, Dread Pirate Roberts неоднократно терпел неудачу из-за пренебрежения Opsec – это и сохранённый стек обмена сообщениями, и сообщения на форуме из той же учетной записи, которая включала реальный адрес его электронной почты. Это и заказы поддельных удостоверений личности с его фотографиями, так что у него было достаточно возможностей, чтобы облажаться.

Но мы не знаем, как удалось раскрыть анонимность сервера. Это 180000 биткойнов. Как такое могло случиться? Мы не знаем ответа. Но есть несколько вариантов. Пирата Робертса опознали и отслеживали таким же образом, как выследили Sabu. Например, он мог всего один раз войти в систему без Tor, например, чтобы исправить что-то на сервере.

Нельзя отрицать подобную возможность. Его могли отследить по финансовым связям с провайдером благодаря инструментам для отслеживания платежей на всех серверах хостинга, как это происходило с другими независимыми хостингами. Они могли внедрить эксплойт в сервер «Шелкового пути», захватить его и нарушить режим анонимности.

Они также могли бы выполнить крупномасштабную скрытую атаку на анонимные сервисы. Мы не знаем ответов, поэтому давайте поговорим о единственном способе, который включает в себя прямую атаку на Tor. Что вам нужно знать о скрытых сервисах – это то, что они достаточно уязвимы с точки зрения корреляционных атак, поскольку злоумышленник может предложить им генерировать трафик. Существуют два контура Tor, соединенные вокруг одной точки. Любой, кто подключается к Тоr на долгое время, становится уязвимым к такого рода вещам. Особенно к переключаемым сегментам, потому что сеть не так уж и велика, так что рано или поздно вы сможете наткнуться на вредоносный узел.

Это не большая проблема для обычного пользователя, но если вы поддерживаете долгосрочный проект типа всемирной компании по снабжению наркотиками, тогда это опасно. У меня не было времени, чтобы вникнуть в детали, но я хочу показать вам фрагмент исследования, которое в 2013 году провели Бирюков, Пустогравов и Вейнман из Люксембургского университета, оно называется Trawling for Tor Hidden Services: Detection, Measurement, Deanonymization («Траление скрытых сервисов: обнаружение, исследование, деанонимизация»). Они создали диаграмму популярных скрытых сервисов Tor, Silk Road и DuckDuckGo, показывающую изменение количества запросов на протяжении дня.

Далее показано отображение «луковых» адресов и их использование. Два дня и меньше ста долларов, и они видят два примера. Также имеется подтверждение, что определенный узел Тоr выступал в качестве граничного узла скрытого сервиса для деанонимизации этого скрытого сервиса, с вероятностью 90% в течение 8 месяцев за 11 000 долларов США. Подобные исследования вполне в пределах финансовых возможностей государственных субъектов. Это стало возможным благодаря ошибке Тоr, которая уже исправлена. На этой неделе «Чёрный Ястреб» рассказал о другой подобной ошибке, которая также исправлена. Они могли засечь трафик Tor для скрытых сервисов. Это было очень безответственно, потому что теперь возникают опасения, что федералы могут отследить весь трафик, проходящий через Тоr. Таким образом, если механизмы шифрования трафика Tor взломаны, люди не могут быть уверены в своей анонимности.

Хорошая новость заключается в том, что эти вещи оставляют следы. Был замечен всплеск увеличения количества узлов защиты в то время, когда Бирюков и компания совершали свои вторжения в сеть. Так что мы можем найти эти ошибки и исправить их, но имейте в виду, что существуют потенциальные атаки на Тor, хотя и не против всех и не постоянно.

Не буду много говорить о том, что изображено на следующем слайде – это также секретная информация, которая касается технического анализа скрытых сервисов.

Цель анализа – сбор и составление списка «луковых» адресов, идентификация похожих скрытых сервисов, основанных на аналогичных технологиях анонимности, отделение скрытых сервисов от нормальных клиентов Tor. Далее упоминается исследование возможностей облачного сервиса Amazon AWS для размещения серверов Tor и набор инструментов британской GCHQ для обнаружения узлов Tor в облачных вычислительных мощностях Amazon, о чём упоминалось на конференции Remation II.

Помните также о возможностях такого инструмента, как JTRIG Tools, думаю, его страничка должна была бы быть украшена флагами DefCon.

«Слухачи» Spooks довольно интенсивно используют Tor, как и английские спецслужбы. Я думаю, что разработчики Tor, многих из которых я лично знаю, подвержены греху излишнего доверия. Они верят, что их деятельность не будет раскрыта, хотя они не ходят перед государством на задних лапках, не получают от него подачки и не оставляют в своём программном обеспечении лазейки для «слухачей».

Я думаю, что ключевой целью спецслужб было не раскрытие всей анонимной сети, а лишь обнаружение таких скрытых сервисов, как «Шёлковый путь». Теоретически возможно, чтобы сервер был полностью идентифицирован и открыт, потому что здесь имеет место двунаправленная схема работы Tor, благодаря которой был схвачен Пират Робертс. Возможно, если бы он должным образом практиковал использование COMSEC, то его бы не поймали. Так что мораль этой истории такова: не запускайте массовые онлайн продажи наркотиков, если у вас нет плана для эффективной защиты анонимности. Для большой организации сохранение анонимности в течение длительного периода времени является очень трудной задачей. Вы должны сделать всё идеально, и для этого не нужно обладать умом международного кибер-преступника, чтобы противники не смогли принять меры упреждающего характера. Так что выясните заранее, каковы могут быть последствия вашей деятельности, делайте Tradecraft-анализ.

Теперь давайте перейдем к телефонам. Не облажайтесь, используя сотовые телефоны! О чём же говорит этот маленький Бенедикт Арнольд (американский генерал времён войны за независимость США, перешедший на сторону англичан), спрятанный в вашем кармане?

Телефон может предать вас такими способами:

- метаданными обо всех ваших звонках;

- информацией о вашем местоположении, которую операторы сотовой связи передают федеральным агентствам, а также геометками на ваших фотографиях;

- списком контактов;

- списком Wi-Fi сетей, к которым вы подключались и которые прослушиваются в данной области;

- уникальными идентификаторами типа IMEI, UEID и так далее;

- остатками кукиз из браузеров;

- поисковыми запросами в чистом виде;

- плохим шифрованием. Старые устройства имеют слабую криптографию, особенно на базе ОС смешанных версий Android;

- повторным доступом. Веб-браузеры на этих крошечных маленьких устройствах имеют мало оперативной памяти и кэша, поэтому они постоянно перезагружают вкладки так быстро, как могут. Поэтому всё, что вы сделали в последнее время, когда находились в другой сети, повторно перезагружается;

- автоматическим подключением, которое является лучшим другом перехватчика WiFi Pineapple. Привет, ATT Wi-Fi, здравствуй, беспроводной доступ Xfiniti, я вас помню!

- Любыми мобильными приложениями, так как они страдают утечкой всякого дерьма;

- самим образом вашей жизни, отражённым в мобильном телефоне.

Агентство безопасности постоянно контролируют вещи такого рода, особенно они наблюдают за одновременным присутствием и схемами включения-выключения телефонов. Я известен тем, что не ношу мобильный телефон, потому что мне не нравится публично ассоциировать себя с преступными организациями, под которыми я подразумеваю, конечно же, телефонные компании. Но есть такое время года, когда я пользуюсь своим маленьким семилетним телефоном Nokia, который отлично смотрится в этом хранилище метаданных. Потому что каждый раз, когда этот телефон используется, он постоянно окружен тысячами известных хакеров.

Но для тайной полиции смартфоны — лучший подарок, который они когда-либо смогли получить. Это как Рождество, Ханука и День минета, слившиеся в один большой шпионский оргазм. Их самый совершенный сценарий очень прост – они контролируют простой обмен фотографиями, который происходит миллионы раз в день, они получают из него все нужные данные.

Теперь перейдём к ЦРУ. Февраль 2003 года, похищение американскими спецслужбами египетского священнослужителя Абу Омара в Милане. Полиция Италии была в состоянии минута за минутой восстановить картину похищения благодаря записям данных сотовых телефонов. В результате итальянские власти заочно осудили 25 сотрудников ЦРУ и одного подполковника ВВС США за то, что они схватили этого парня на улице и незаконно похитили, вывезя из страны. Итальянцы сделали это благодаря тому, что месторасположение телефонов похитителей было зафиксировано вблизи места проведения этой акции. Они нашли телефонные номера участников похищения и телефонные номера членов их семей в США, потому что они никогда не вынимали из своих телефонов батареи.

Они зафиксировали геолокацию телефонов в гостиницах в ночное время, проверили данные гостиничной регистрации, выяснили, что многие из агентов ЦРУ использовали свои собственные имена. Затем они обнаружили их в числе часто летающих пассажиров, так что смогли отследить все перелёты похитителей. ЦРУ знали про всё это, так что даже шпионские агентства могут облажаться.

Так что если вы собираетесь использовать смартфон при том, что существует возможность его отследить, если он постоянно используется, вы должны знать, что делать, чтобы не облажаться. В действительности, если вы носите с собой такое «личное устройство слежения», как мобильный телефон, то вы уже облажались. Так что для серьёзных дел пользуйтесь одноразовым телефоном. Агентства специально наблюдают за трафиком таких аппаратов, чтобы засечь продолжительность времени с момента активации до полного прекращения использования. Подумайте о дактилоскопии телефонов, по поводу которой EFF прямо сейчас судится с NSA. Они записывают уровень сигнала вышки сотовой связи, чтобы получить ваше местоположение каждый раз, когда телефон включается, и фиксируют номер SIM-карты, используемой для активации телефона. Они отслеживают покупку телефона, используя видео с камер наблюдения в магазине Уолмарт, где вы его приобрели.

Вот что вам нужно сделать, если вы хотите надёжно использовать одноразовый телефон:

- купите его задолго до проведения операции;

- зарегистрируйте его подальше от района операции;

- используйте ложную информацию для регистрации;

- используйте простые сотовые телефоны вместо смартфонов;

- извлекайте из него батарею, когда вы его не используете;

- заполните телефон поддельными контактами;

- используйте один телефон для каждой операции;

- используйте разные телефоны при смене местоположения и не забывайте оставлять их в этом же месте, чтобы всё не испортить, перемещаясь с одним и тем же телефоном по разным местам,

совершайте звонки на номера сторонних сетей связи, чтобы создать ложные шаблоны использования; - наконец, уничтожьте телефон, когда завершите своё дело.

Не выбрасывайте телефон, потому что, в конце концов, кто-нибудь найдет его и проведет экспертизу, подумайте об этом. Никогда не включайте одноразовый телефон в том месте, где вы можете находиться. Не позволяйте ему установить связь с другим вашим телефоном. Звоните на одноразовые телефоны с таких же одноразовых телефонов. Храните все настоящие контакты на этом телефоне. Входите в сеть так, чтобы обеспечить совпадение точки входа и выхода, иначе ваше перемещение можно отследить. Мы точно знаем, что федералы сравнивают точки входа и выхода из сети, если они не соответствуют первому и последнему использованию телефона.

Не пользуйтесь онлайн-сервисами, которые способны обмениваться метаданными, такими, как двухступенчатая авторизация при использовании аккаунта Gmail. Помните о том, что Red Team обладает огромной базой данных местоположения, времени, направления звонка, вызова связанных метаданных. Анонимность — это сложно. Если Вы не можете пойти на связанные с ней неудобства, лучше не рискуйте.

Не облажайтесь, используя обмен сообщениями. После стольких лет существования электронная почта всё ещё представляет собой настоящий «отстой». Борьба со спамом предусматривает отслеживание рассылок, именно поэтому они вставляют IP-адреса отправителя и другую информацию в заголовки писем. После всех этих лет электронная почта представляет собой загон для овец, это просто потрясающе! Она всё ещё использует http вместо https. Так что более точное описание – это загон для овец, зараженных глистами. Почтовые службы, даже если они реализуют SSL, имеют слабое хранилище на стороне службы. Помните слайд со смайликом шпионского агентства? Почтовые сервисы не способны шифровать данные в локальной сети. Электронная почта все еще фундаментально сломана, потому что даже если вы используете ключи шифрования PGP, ваши метаданные остаются не зашифрованными, и благодаря этому вы можете облажаться.

Люди сохраняют свою электронную почту, что является небезопасным со стороны клиента. Это плохая привычка – хранить письма на сервере почтового сервиса. Как кто-то говорил: «Не важно, что я не использую Gmail, потому что Google всё равно имеет мою почту, так как этой почтой пользуются все мои друзья по переписке». Помните об этом, помните о том, что Google является частью проблемы. Они никогда не удаляют свою почту.

Мгновенные сообщения не намного лучше. Помните принцип: никогда не сообщайте ничего такого, что позже может быть использовано против вас.

Помните, что всё может быть навсегда сохранено, особенно АНБ, если оно зашифровано. Их правила хранения позволяют им хранить сообщение вечно, если оно зашифровано.

Мы любим высмеивать безопасность, не понимая её принципы, но это всё, что мы можем. На этом слайде изображена команда шифровальщиков корпуса морских пехотинцев США времён Второй Мировой войны.

Возможно, шифрование позволяет организовать самое безопасное общение, потому что никто даже не знает, что это общение. Но если вы собираетесь использовать шифрование по незнанию, убедитесь, что не облажаетесь при этом.

Вот еще один образец деятельности ЦРУ. Это скандал с бывшим командиром Центрального командования США Дэвидом Петреусом, который в 2011 году был представлен Обамой как кандидат на пост директора ЦРУ. Он ушёл в отставку после того, как была взломана почта его любовницы и по совместительству его биографа Полы Бродвелл. При этом выяснилось, что Петреус предоставил ей доступ к своей электронной почте в ЦРУ.

Они писали друг другу черновики сообщений и не отправляли письма, а просто удаляли их после прочтения. Для этого к аккаунту Петреуса имело доступ несколько человек. В шпионской терминологии это называется «оставить письмо в тайнике», вместо того, чтобы его отослать. Они использовали точно такую технологию обмена сообщениями, какую используют люди, за которыми ЦРУ давно уже наблюдает. Такую, какую использует «Аль-Каида» и люди где-то на Ближнем Востоке. Использование нескольких обращений из разных мест на один адрес электронной почты — именно то, за чем наблюдают секретные службы.

Если кто-нибудь в этом зале скажет мне, что у него есть база данных и попросит меня написать ему несколько интересных запросов, я в первую очередь скажу: «дай мне полный доступ к доступ к учетным записям электронной почты, которые делают невозможными передачу данных из этой базы». Во-вторых, я не стану полагаться на вещи, которые впоследствии будут удаляться. Если об этом знает Google, это больше не безопасно. В наше время безопаснее хранить вещи, чем удалять их. Так что не питайте иллюзий в отношении своей безопасности, а определите все возможные каналы для утечки информации и попробуйте управлять ими. Оценивайте качество информации, проводите проверки по принципу: «Что, если…».

Вы должны понять, что Петреус мог бы спокойно замести следы своей любовной связи, даже если бы люди знали об этом. Такое происходит миллионы раз в день без всякого шума.

Теперь рассмотрим сопутствующие сервисы, которые были «взломаны» или скомпрометированы… Коммерческая веб-почта — это вообще отстой. Я советую людям запустить свой собственный почтовый сервер. По крайней мере, когда федералы заинтересуются вами, вы будете об этом знать. Метаданные до сих пор выполняют предательскую функцию, хотя с их помощью осуществляется вся передача почты. На этом слайде вы видите фото письма, которое Ли Харви Освальд отправил в Кремль. Вот что такое метаданные.

Надеюсь, Darkmail сможет с этим что-то сделать, я не присутствовал на этом выступлении и собираюсь посмотреть его позже. Надеюсь, они придумали что-то толковое.

Skype определенно скомпрометирован, без вопросов. На этом слайде показан документ, сообщающий о бэкдоре у коммерческих поставщиков услуг. В 2013 году имеется полный доступ к интернет сетям для обмена голосовыми и текстовыми сообщениями. Далее следуют выдержки из брифинга АНБ и записки директора немецкой разведки, подтверждающие, что доступ к конечным точкам обмена информацией по Skype является их официальной политикой. Об этом не говорится открыто, но подразумевается, что они заключили сделку со Skype. Такие вещи, как возможность использования PRISM, SIGINT, JTRIG, Pre-MS EOL и навязчивые обновления свидетельствуют о продажности Skype, потому что позволяют вести запись любых двусторонних сообщений и перехватывать списки контактов. Так что ну его к чёрту, этот «Скайп». Если вы всё ещё собираетесь им пользоваться, помните, что это равносильно общению в незашифрованном виде. Учтите это при создании модели угроз вашей безопасности.

Я думаю, что множество чатов также взломаны секретными службами. Если вы можете прослушивать порт 80, вы с таким же успехом можете прослушивать и порт 6667. Даже если вы используете SSL на пути от вас до чат-комнаты IFC и при этом хотя бы один человек участвует в групповом чате в незашифрованном виде, это означает, что весь чат можно прослушать. Мы знаем, что IFC находится под наблюдением спецслужб благодаря контролю над IFC ботами Quantumbot. Им удалось «купировать» и взять под контроль более 140 000 ботов. Есть много причин, по которым «прослушка» Spooks может быть заинтересована в ботах IFC. Постоянное присутствие ботов по всему пространству IFC лишь одна из причин. Это что-то, о чем нужно знать.

Помните, Google говорил, что они не хранят записи? Это неправда, они не используют настоящий протокол шифрования OTR. Помните о великом эссе журналистки Куинн Нортон «Всё взломано». Некоторые версии OTR не шифруют первое сообщение. Она рассказывает о том, как люди из-за этого облажались. Не позволяйте себе стать одним из героев подобных историй.

Так что мы можем использовать для обеспечения безопасности, чтобы не облажаться?

Например, некоторые реализации OTR, несмотря на то, что такие люди, как Куинн, могут рассказать о них плохие вещи. Можно использовать Cryptocat, в особенности сейчас, когда были выпущены первые «заплатки», ликвидирующие сбои в системе обеспечения безопасности. Они действительно стремятся сделать хороший продукт.

В последнее я много использую Bitmessage. Иногда он загружает мой процессор на 100%, но это не слишком беспокоит, пока вы не начинаете использовать его регулярно. В этом случае он сбрасывает сообщения из-за проблем с производительностью системы, так что он не слишком хорош для постоянного применения.

Я не часто пользовался Retroshare, но мне понравилось то, что я увидел. Мне нравится одноранговая структура peer-to-peer и управление ключами. Это кажется хорошим направлением дальнейшего развития.

Нам нужно больше исследований тех продуктов, которым можно доверять. Нам нужно больше отзывов от сообщества криптографов, нам нужны зашифрованные сообщения, поэтому нам нужна стеганография.

Я понимаю, что мне уже пора уходить с трибуны, поэтому напоследок хочу сказать вам две вещи. Во-первых, мы говорим, что многие подозрительно относятся к «умным очкам» Glasshole, потому что они могут скрытно записывать нас на видео.

Это глупо, потому что нужно беспокоиться не о том, что кто-то использует Glasshole, а о том, чтобы не хранить свою личную электронную переписку на смартфонах.

Нам нужно больше стеганографии, нужен оригинальный подход к шифрованию, как у моего друга, который смешал порнографию с изображением кошечек так, что она стала выглядеть как зашифрованные секретные документы. Я быстро пролистаю оставшиеся слайды и скажу вам напоследок:

- не используйте привычные правила для создания своих ID;

- научитесь отделять повседневную жизнь от «особенной»;

- не используйте скомпрометированные псевдонимы;

- доверие – ваш второй враг, не следуйте примеру Джереми Хэммонда и Сабу;

- имейте план на случай непредвиденных обстоятельств;

- не отрицайте очевидного;

- изучайте возможности противника;

- заранее обращайтесь за советом и поддержите того, кто вам его дал.

Желаю вам удачи и сил никогда не подчиняться чужой воле!

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до января бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

MeGaPk

статья интересная, но перевод ужасный. Такое чувство что прогнали через гугл переводчик и подправили его. Очень тяжело читать.