Наверняка многих из Вас интересовал вопрос: “Сколько моих коллег не осведомлены о фишинговых атаках?” Чтобы выяснить этот вопрос, можно немного заморочиться и поднять локальные утилиты, но гораздо эффективней воспользоваться готовым решением.

План действий:

- запрашиваем тестовую версию Sophos Phish Threat;

- добавляем IP адреса Sophos в белый список;

- выбираем и правим шаблон под наши реалии;

- делаем рассылку;

- смотрим статистику;

- разговариваем с пользователями и Руководством.

Более подробное описание можно найти под катом.

В конце статьи — бонус для тех, кто дочитает до конца ;). Карта принятия решений для сотрудников — распечатать и раздать всем сотрудникам.

В последнее время фишинговые атаки резко возросли, поскольку злоумышленники продолжают совершенствовать тактики и делиться успешными типами атак. В частности, они используют преимущества вредоносных программ в даркнете, чтобы повысить эффективность и объём атак. На самом деле, огромное количество организаций в настоящее время сообщают, по крайней мере, о ежедневных фишинговых атаках. Здесь мы рассмотрим эволюцию фишинга в последние годы, как он работает и как он выглядит. А поскольку киберпреступники продолжают охотиться на сотрудников с помощью своих технологий, мы будем приводить аргументы в пользу важности многоуровневой защиты от фишинговых атак: сочетания передовых технологий безопасности с осведомленными о фишинге сотрудниками.

Больше, чем раздражающий спам

Традиционно фишинг ассоциировался с киберпреступностью онлайн-банкинга: мошенники отправляют электронное письмо, заманивая вас на веб-сайт, который является визуальным клоном страницы входа в ваш банк, где вы вводите свои учетные данные в фальшивую форму и отдаете их прямо в руки преступников. Но фишинг охватывает гораздо больше, чем просто поддельные банковские сайты и мнимые ссылки. Фишинг — это большой бизнес. В последние годы резко возрос объем фишинговых атак, поддерживаемых “темными” веб-сервисами, такими как бесплатные наборы фишинга и фишинг как услуга. Даже злоумышленнику с небольшим техническим бэкграундом становится все проще использовать передовое вредоносное ПО. В результате, фишинговые атаки стали обычной частью повседневной жизни.

Основной движущей силой фишинговых атак является финансовая выгода. Отчет Verizon 2018 по исследованию нарушений данных показал, что:

- 59% атак вызваны финансовой выгодой. Это также включает в себя сбор учетных данных для перепродажи в даркнете, заражение систем с помощью программ-вымогателей или выдача себя за менеджеров, чтобы убедить сотрудников переводить средства или передавать ценные данные.

- 38% атак направлены на получение несанкционированного доступа к системе. Примеры, включая получение доступа к сети компании для кражи данных или получения контроля над системами.

В настоящее время большинство фишинговых атак осуществляется организованной преступностью. Это привело к появлению более эффективных методов распространения атак с помощью фишинговых сервисов, готовых комплектов фишинга и новых типов атак, которые нацелены на более ценные активы с помощью социальной инженерии.

Повышение осведомленности сотрудников о фишинге с помощью Sophos Phish Threat

С помощью Sophos Phish Threat можно провести аудит — эмулировать фишинговую атаку и проверить, насколько сотрудники компании подвержены этому типу угроз. Для этого запрашиваем Trial продукта и входим в Sophos Central, раздел Phish Threat.

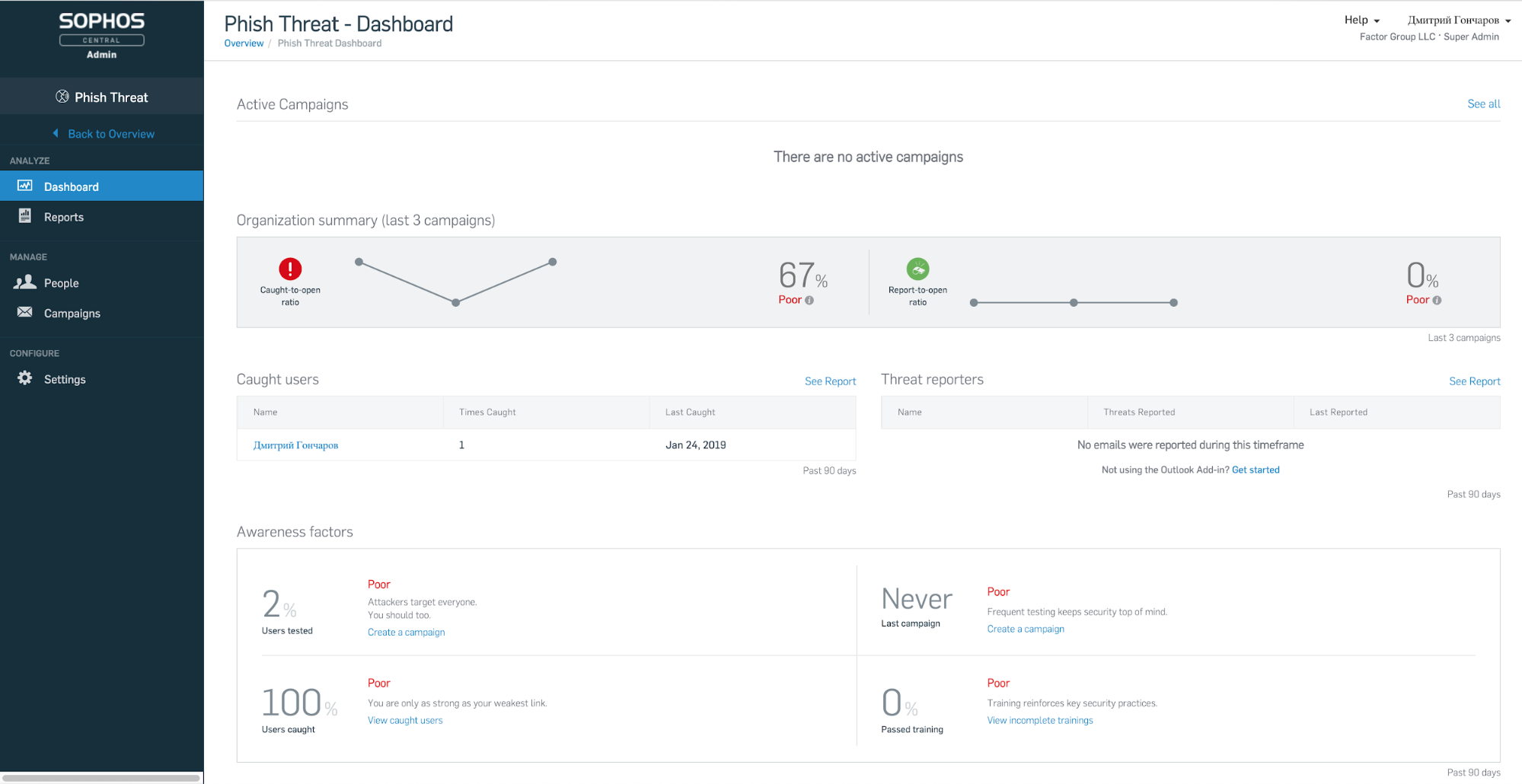

На вкладке Dashboard отображается сводная информация по последним трем в нашем примере фишинговым атакам. Можно увидеть с каким успехом завершилась кампания по рассылке фишинга, какие сотрудники были подвержены угрозе.

На вкладке Settings мы смотрим IP адреса, с которых будет проходить рассылка.

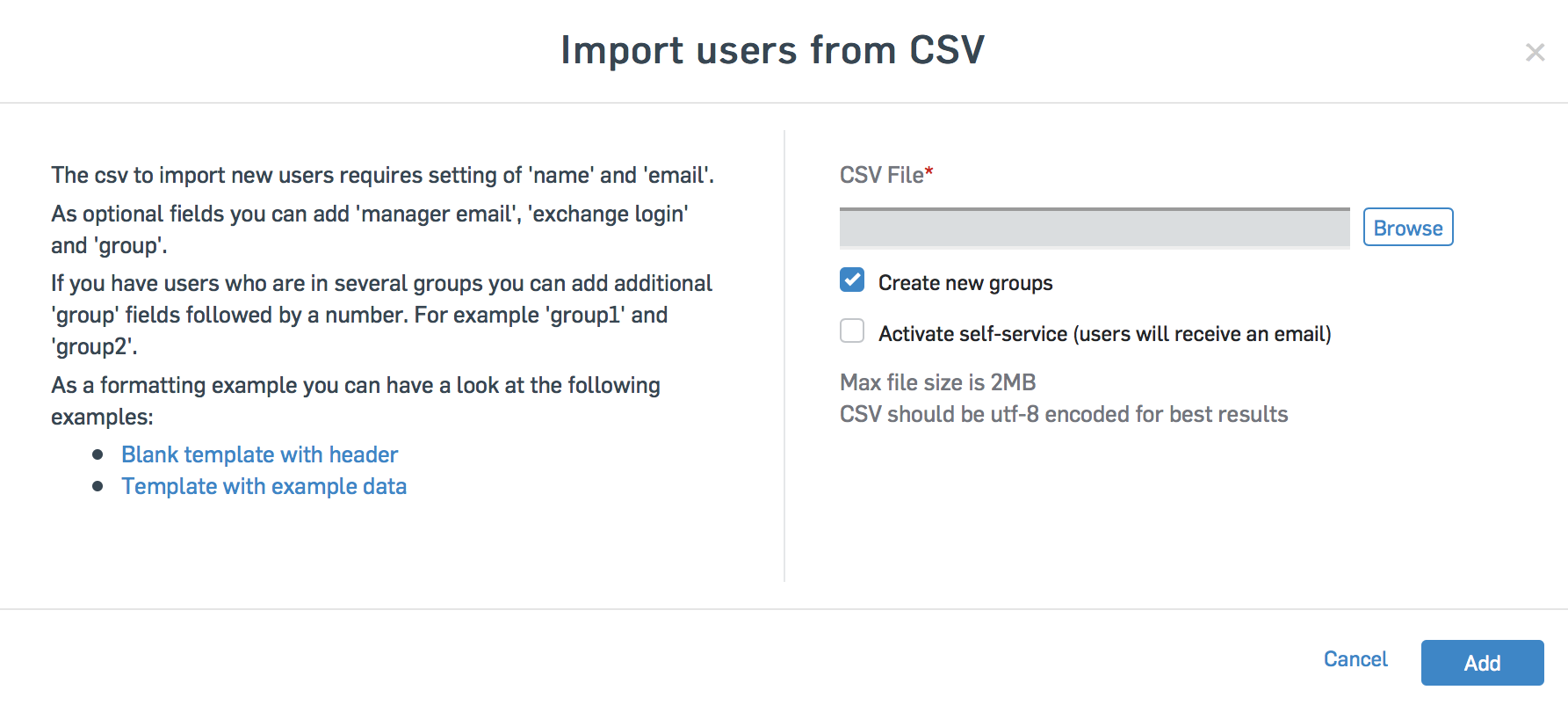

На вкладке People мы добавляем Email адреса сотрудников. Это можно сделать несколькими способами: импорт из CSV файла, добавление вручную, синхронизация с Active Directory, синхронизация с Azure AD.

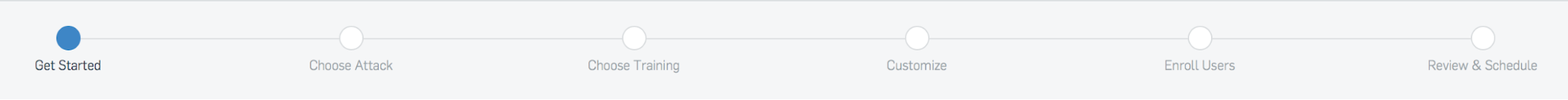

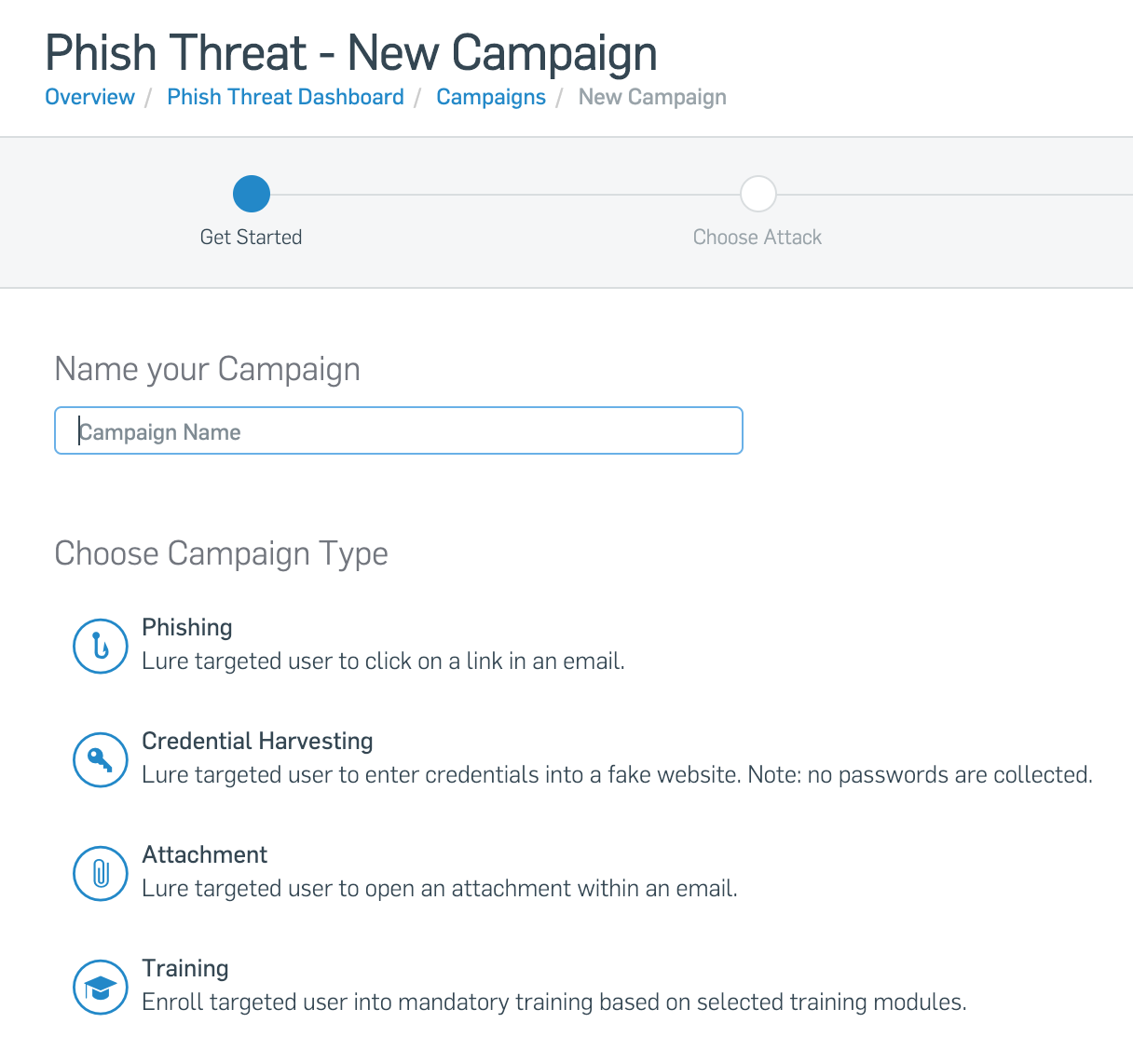

Теперь перейдем к созданию фишинговой рассылки — на вкладку Campaigns. Процесс разделён на этапы, сверху можно увидеть их прохождение.

На первом этапе необходимо выбрать тип рассылки. Это может быть обычный фишинг, который направлен на выявление перехода по фишинговым ссылкам. Другой разновидностью фишинга является сбор учетных данных. Он направлен на выявление возможности сбора учетных данных с фишингового сайта. При этом стоит отметить, что введенные данные не сохраняются. Третьим видом является фишинг с вложениями. Он выявляет открытие пользователем вложений в электронном сообщении.

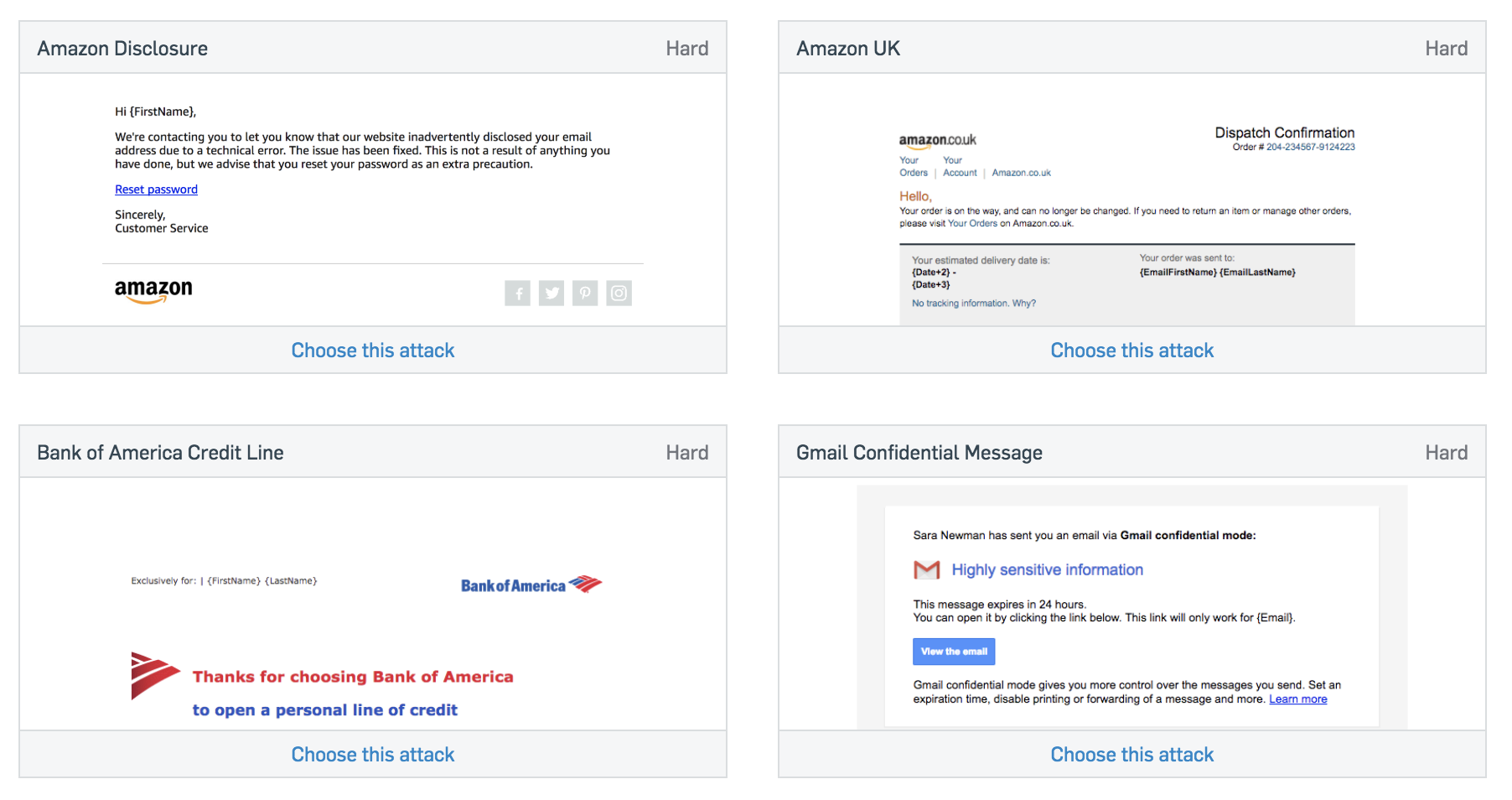

После того, как мы определились с типом фишинговой атаки выбираем шаблон фишингового письма. В этом отношении у Sophos имеется большое разнообразие для выбора. Аналитики SophosLabs отслеживают последние тенденции реальных атак и регулярно обновляют шаблоны.

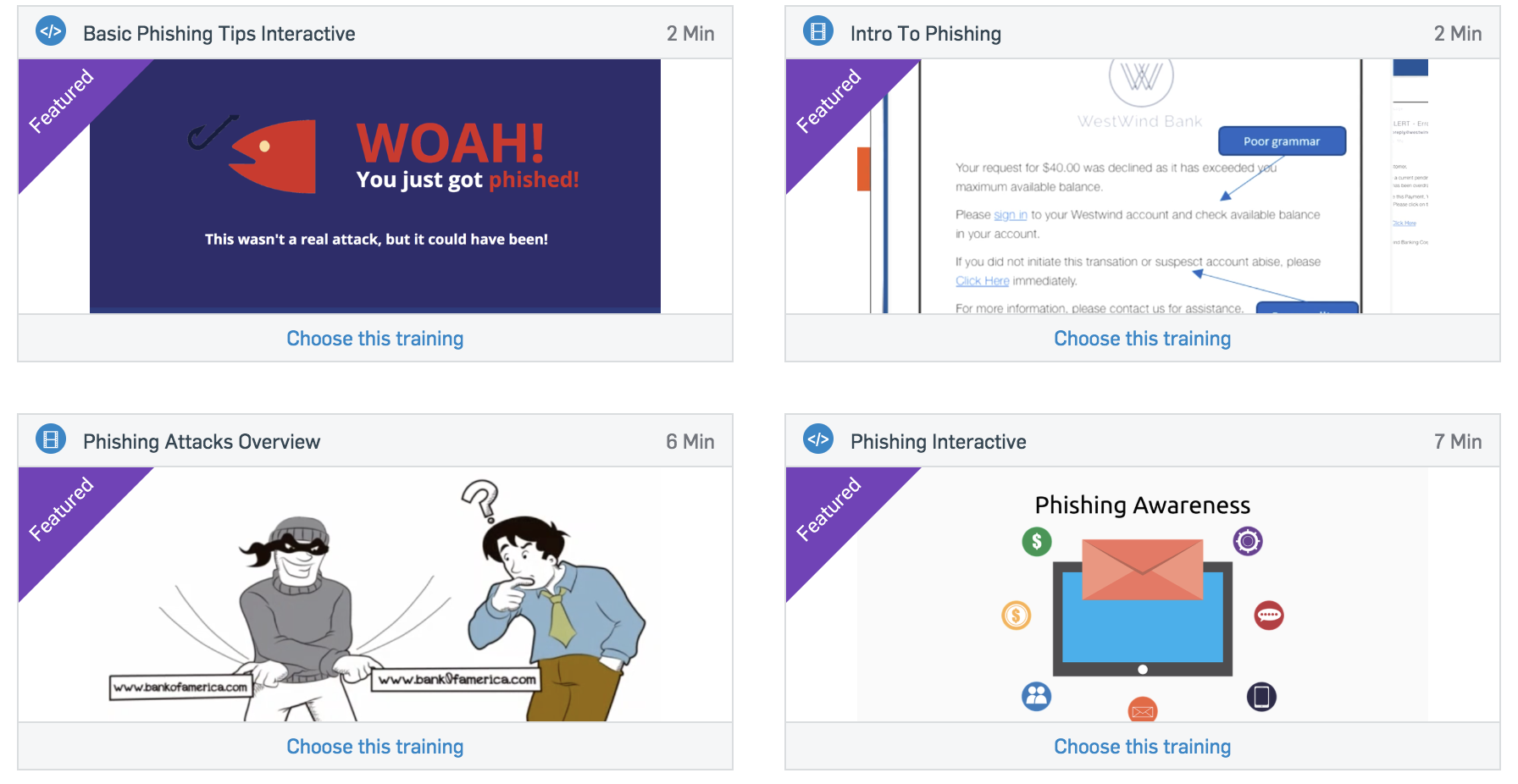

Затем необходимо выбрать тренинг для пользователя, который будет продемонстрирован ему в качестве обучающего материала. На текущий момент тренинги не доступны на Русском, поэтому Вы можете использовать их как базу для создания своих семинаров внутри компании. Можно также задать URL на свой внутренний тренинг — например во внутренней базе знаний.

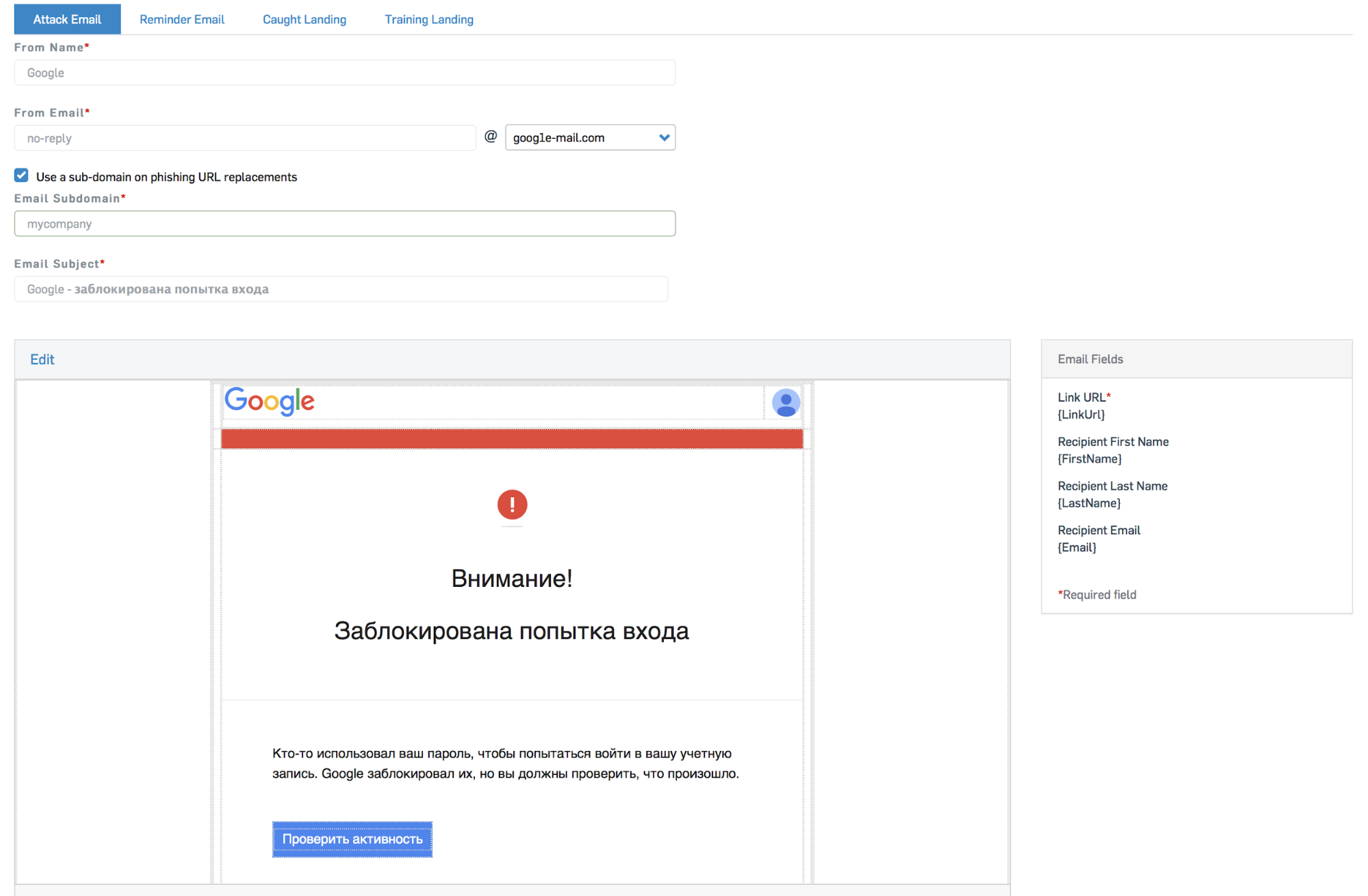

После этого кастомизируем нашу рассылку. Прописываем Имя и Адрес электронной почты, которые будут указаны в качестве отправителя, редактируем шаблон письма — можем вставить нужные картинки и написать текст на любом языке.

Выбираем пользователей/группы — тут мы можем выбрать релевантный отдел, для которого мы готовили шаблон письма.

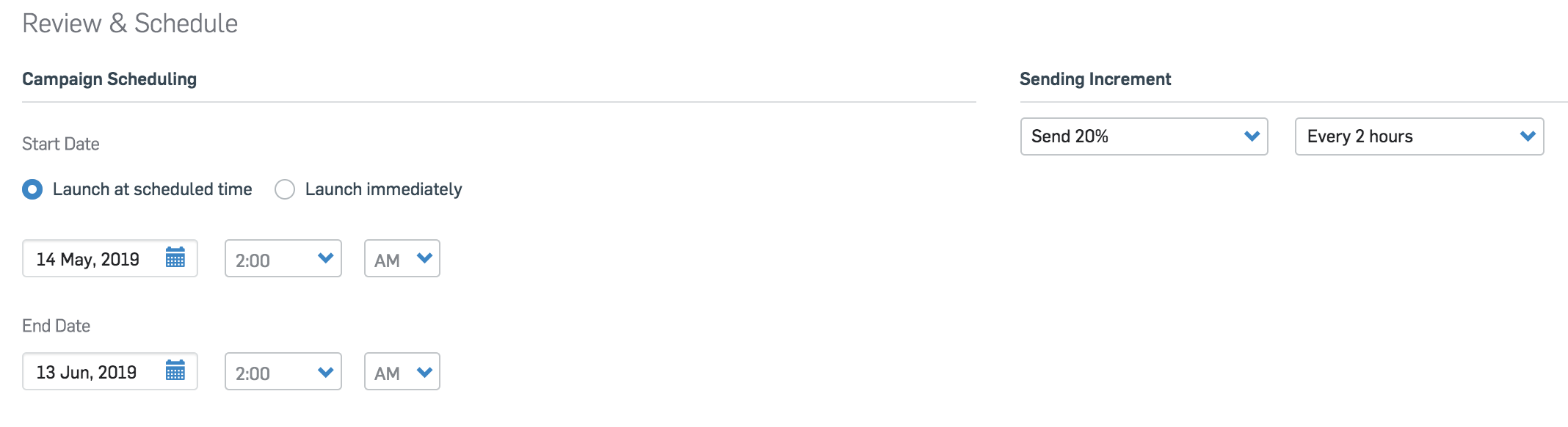

Указываем временной интервал, в который будет проводиться фишинговая рассылка. Можно разослать письма всем пользователям одновременно, а можно сделать более хитро — отправлять постепенно, например по 20% каждые 2 часа (итого — 5 часов на всю рассылку). Это полезно при большом кол-ве пользователей и чтобы не все пользователи одновременно получили одно и то же письмо.

Нажимаем заветную кнопку Done и идём пить кофе…

Анализ аудита

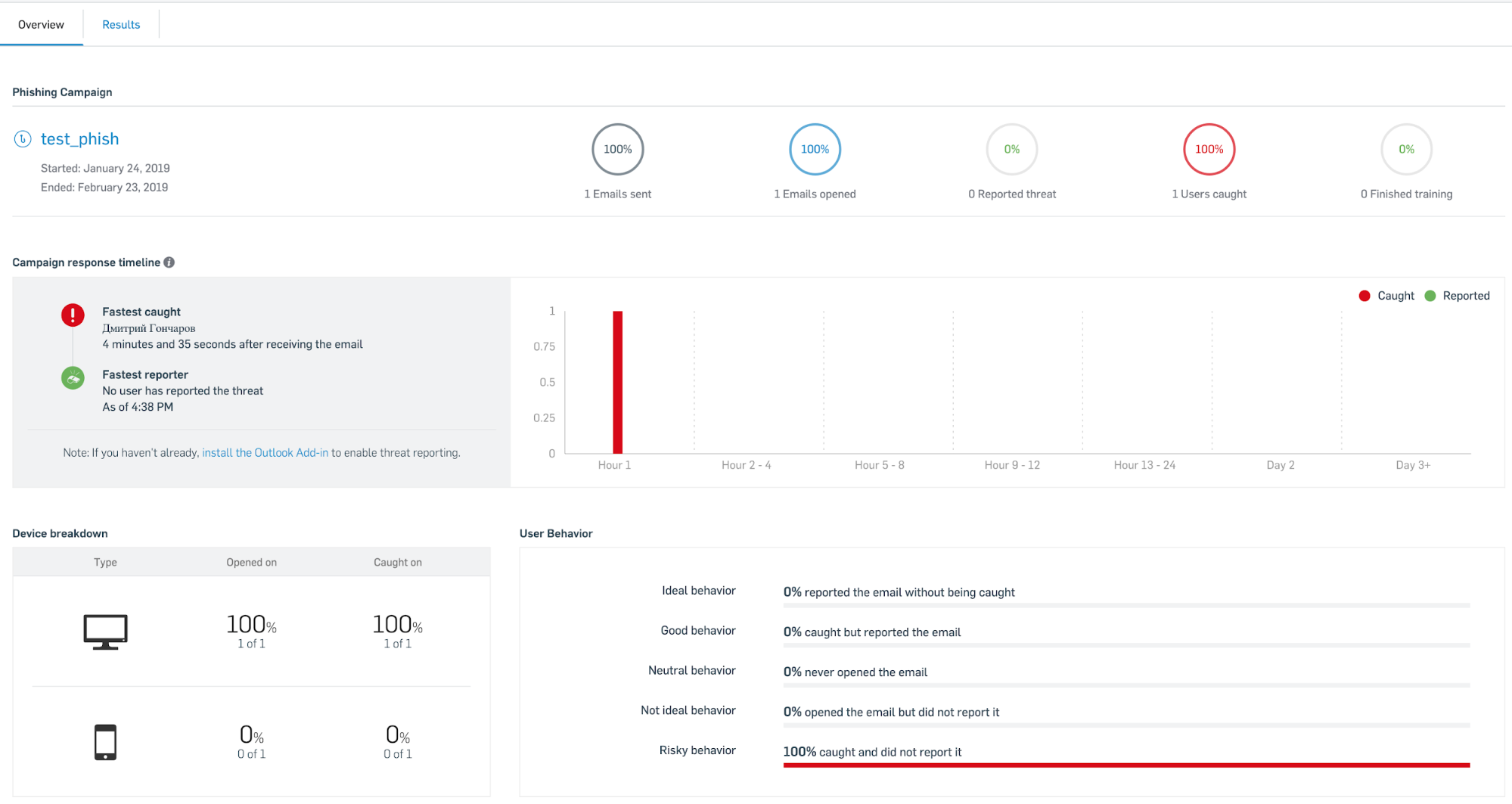

После проведения фишинговой рассылки перейдем к отчету.

В отчете отображены типы устройств, подвергшихся атаке, количество разосланных сообщений, открытых сообщений, процент подвергшихся атаке пользователей. Также можно увидеть, кто из пользователей быстрее всех открыл фишинговое письмо.

Таким образом, мы рассмотрели инструмент для проведения фишинговой рассылки в компании как Sophos Phish Threat, который является достаточно гибким в настройках, и, помимо прочего, содержит в себе обучающие тренинги для профилактики реальных фишинговых атак в будущем.

Конечный пользователь принимает решение о том, открывать вложение или проходить по ссылке. Чтобы помочь обычному пользователю, мы подготовили два документа на русском языке:

- блок-схему выявления фишинга;

- чек-лист контрольных признаков фишинга — распечатать и повесить на стену.

Чтобы поддерживать пользователей в тонусе, подобные тренировки нужно проводить на регулярной основе. Если решение Вас заинтересовало, Вы можете обращаться к нам — компанию Фактор груп, дистрибьютору Sophos. Достаточно написать в свободной форме на sophos@fgts.ru.

За помощь в написании статьи спасибо popov-as