Для обеспечения высокой эффективности средств информационной безопасности большую роль играет связь ее компонентов. Она позволяет перекрыть не только внешние, но и внутренние угрозы. При проектировании сетевой инфраструктуры важное значение имеет каждое средство защиты, будь это антивирус или firewall, чтобы они функционировали не только в рамках своего класса (Endpoint security или NGFW), но и обладали возможностью взаимодействовать между собой для совместной борьбы с угрозами.

Немного теории

Неудивительно, что нынешние киберпреступники стали более предприимчивыми. Для распространения вредоносных программ они применяют целый ряд сетевых технологий:

Фишинговая рассылка по электронной почте приводит к тому, что вредоносная программа «переступает порог» вашей сети, используя известные атаки, либо «атаки нулевого дня» с последующим повышением привилегий, либо горизонтальное продвижение (lateral movement) по сети. Наличие одного зараженного устройства может означать, что ваша сеть может использоваться в корыстных целях злоумышленника.

В некоторых случаях, когда необходимо обеспечить взаимодействие компонентов ИБ, при проведении аудита информационной безопасности текущего состояния системы ее не удается описать с помощью единого комплекса мер, который связан между собой. В большинстве случаев, многие технологические решения, фокусирующиеся на противодействии определенному виду угроз, не предусматривают интеграции с другими технологическими решениями. Например, продукты для защиты конечных устройств используют сигнатурный и поведенческий анализ для определения, является ли файл зараженным или нет. Для остановки вредоносного трафика межсетевые экраны используют другие технологии, к числу которых можно отнести веб-фильтрацию, IPS, песочницу и т.д. Тем не менее в большинстве организаций данные компоненты обеспечения информационной безопасности не связаны друг с другом и работают изолированно.

Тенденции в реализации технологии Heartbeat

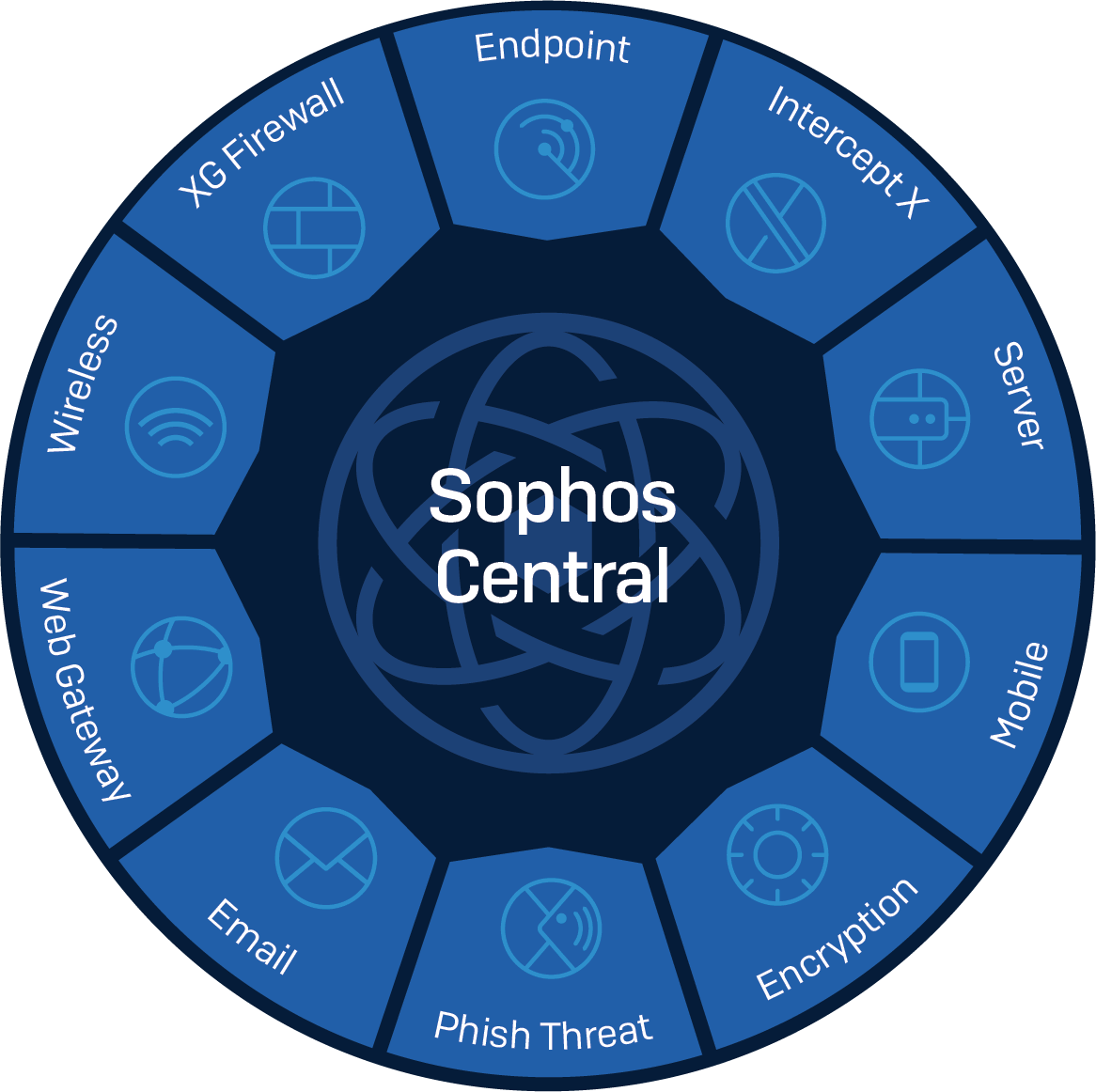

Новый подход к обеспечению кибербезопасности подразумевает защиту на каждом уровне, при котором решения, используемые на каждом из них, связаны друг с другом и имеют возможность обмениваться информацией. Это приводит к созданию системы Synchronized Security (SynSec). SynSec представляет собой процесс обеспечения информационной безопасности как единую систему. В этом случае каждый компонент обеспечения информационной безопасности соединен друг с другом в режиме реального времени. Например, решение Sophos Central реализовано по данному принципу.

Технология Security Heartbeat обеспечивает связь между компонентами безопасности, обеспечивая совместное функционирование системы и ее мониторинг. В Sophos Central интегрированы решения следующих классов:

- Endpoint Protection — классический сигнатурный антивирус;

- Server Protection — специализированный антивирус для серверов;

- Intercept-X – антивирус нового поколения (без сигнатур и с технологиями искусственного интеллекта);

- Sophos XG Firewall — Next-Generation Firewall;

- Mobility Management (EMM) — управление мобильными устройствами и контроль доступа к корпоративной почте и файлам;

- Data Protection (Encryption);

- Secure Wi-Fi — точки доступа, управляемые как из облака, так и локально через Sophos UTM / Sophos XG;

- Web Security — классическое решение для фильтрации веб-трафика;

- E-mail Security — облачное/локальное анти-спам/антивирус решение;

- Phish Threat — повышения осведомленности сотрудников, проведение тестовых фишинговых рассылок;

- Cloud Optix — аудит облачных инфраструктур.

Нетрудно заметить, что Sophos Central поддерживает достаточно широкий спектр решений в области информационной безопасности. В Sophos Central концепция SynSec базируется на трех важных принципах: обнаружение, анализ и реагирование. Для подробного их описания остановимся на каждом из них.

Концепции SynSec

ОБНАРУЖЕНИЕ (выявление неизвестных угроз)

Продукты Sophos под управлением Sophos Central в автоматическом режиме делятся информацией между собой для выявления рисков и неизвестных угроз, что включает в себя:

- анализ сетевого трафика с возможностью идентифицировать приложения с высоким риском и вредоносный трафик;

- обнаружение пользователей с высокой группой риска путем корреляционного анализа их действий в сети.

АНАЛИЗ (мгновенный и интуитивный)

Анализ инцидентов в режиме реального времени обеспечивает мгновенное понимание текущей ситуации в системе.

- oтображение полной цепочки событий, которые привели к инциденту, включая все файлы, ключи реестра, URL-адреса и т.д.

РЕАГИРОВАНИЕ (автоматическое реагирование на инциденты)

Настройка политик безопасности позволяет в автоматическом режиме за считанные секунды реагировать на заражения и инциденты. Это обеспечивается:

- мгновенной изоляцией зараженных устройств и остановкой атаки в режиме реального времени (даже в пределах одной сети / широковещательного домена);

- ограничение доступа к сетевым ресурсам компании для устройств, не отвечающим политикам;

- удаленный запуск сканирования устройства при обнаружении исходящего спама.

Мы рассмотрели главные принципы защиты, на которых основана работа Sophos Central. Теперь перейдем к описанию того, как технология SynSec проявляет себя в действии.

От теории к практике

Для начала разъясним, как устанавливается взаимодействие устройств по принципу SynSec с помощью технологии Heartbeat. Первый этап заключается в регистрации Sophos XG в Sophos Central. На этом этапе он получает сертификат для самоидентификации, IP адрес и порт, через который конечные устройства будут взаимодействовать с ним по технологии Heartbeat, а также список ID конечных устройств, управляемых через Sophos Central и их клиентских сертификатов.

Вскоре после того, как произойдет регистрация Sophos XG, Sophos Central передаст конечным устройствам информацию для инициирования взаимодействия по технологии Heartbeat:

- список центров сертификации, используемых для выпуска сертификатов Sophos XG;

- список ID устройств, которые зарегистрированы в Sophos XG;

- IP адрес и порт для взаимодействия по технологии Heartbeat.

Данная информация хранится в компьютере по следующему пути: %ProgramData%\Sophos\Hearbeat\Config\Heartbeat.xml и регулярно обновляется.

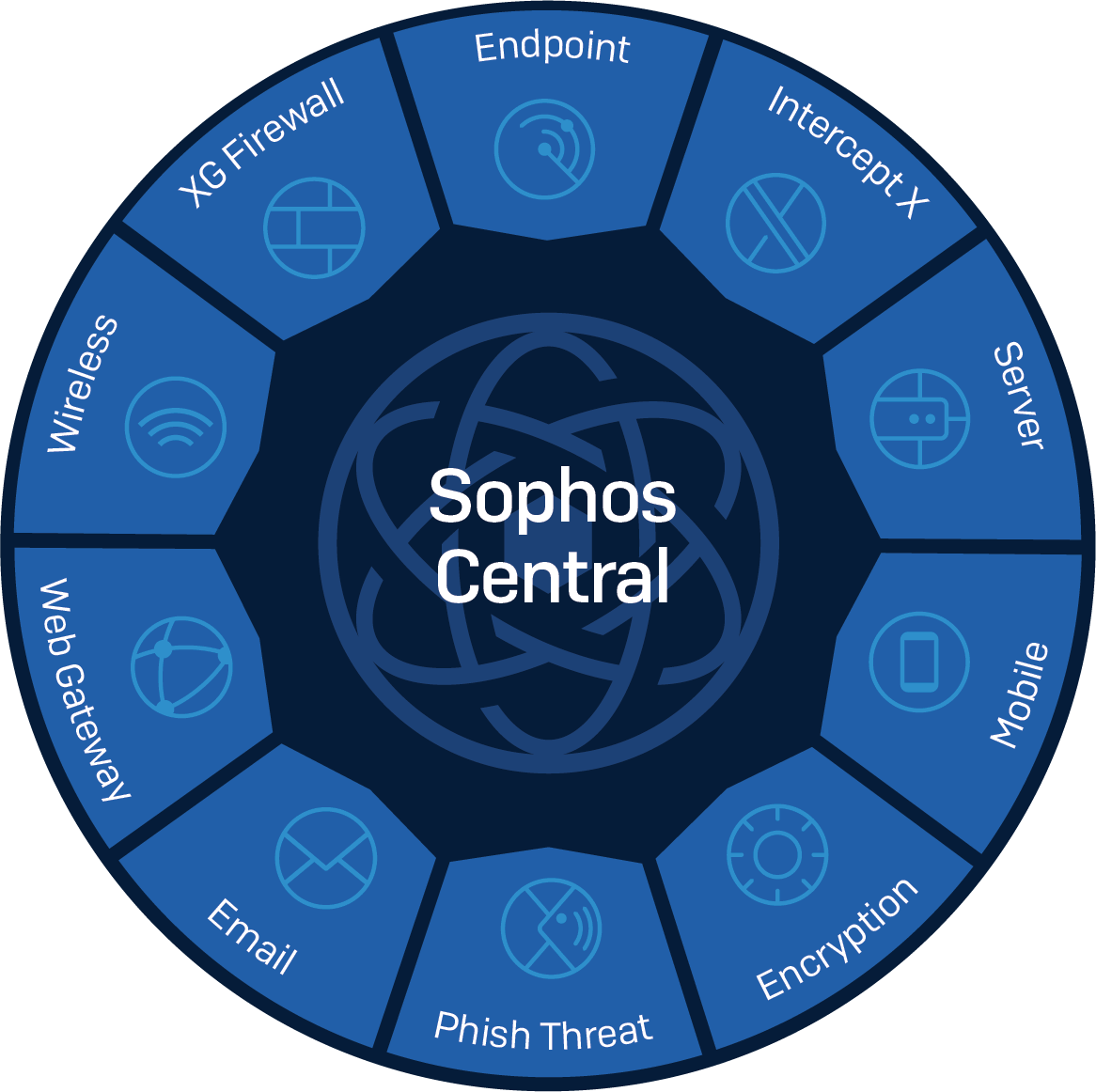

Коммуникация по технологии Heartbeat осуществляется посредством отправки конечной точкой сообщений на magic IP адрес 52.5.76.173:8347 и обратно. В ходе анализа было выявлено, что пакеты отправляются с периодом 15 секунд, как и заявлено вендором. Стоит отметить, что сообщения Heartbeat обрабатываются непосредственно XG Firewall — он перехватывает пакеты и отслеживает статус конечной точки. Если выполнить захват пакетов на хосте, то движение трафика будет похоже на коммуникацию с внешним IP-адресом, хотя на самом деле конечная точка взаимодействует с межсетевым экраном XG напрямую.

Пусть на компьютер неким образом попало вредоносное приложение. Sophos Endpoint выявляет эту атаку или мы перестаем получать Heartbeat от этой системы. Зараженное устройство автоматически рассылает сведения о заражении системы, вызывая автоматическую цепочку действий. XG Firewall мгновенно изолирует компьютер, предотвращая распространение атаки и взаимодействие c C&C серверами.

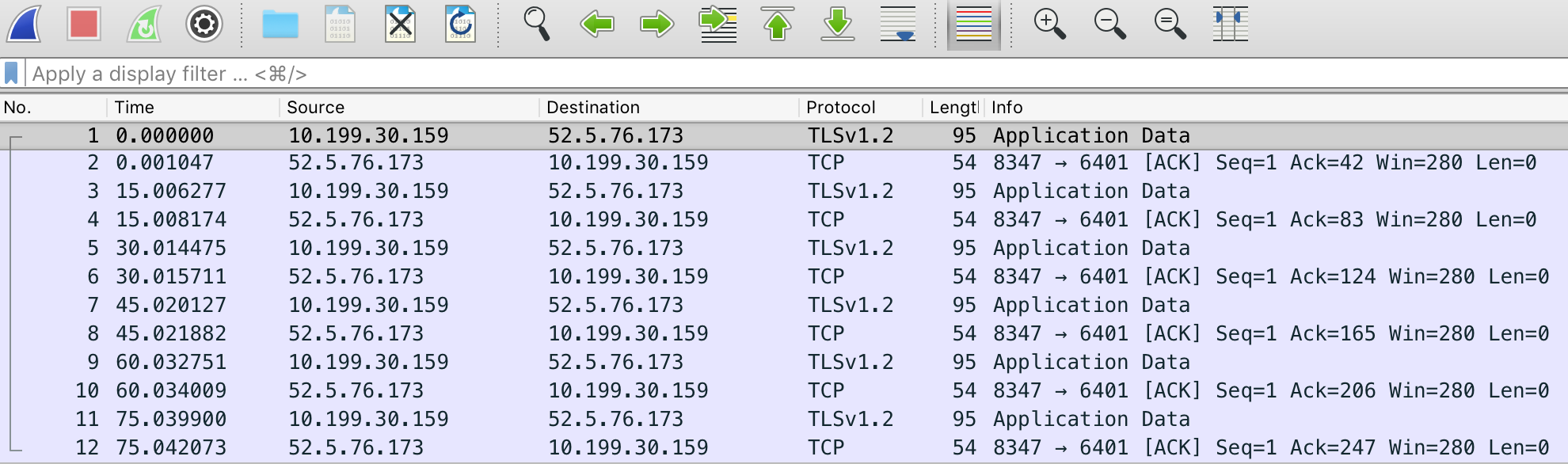

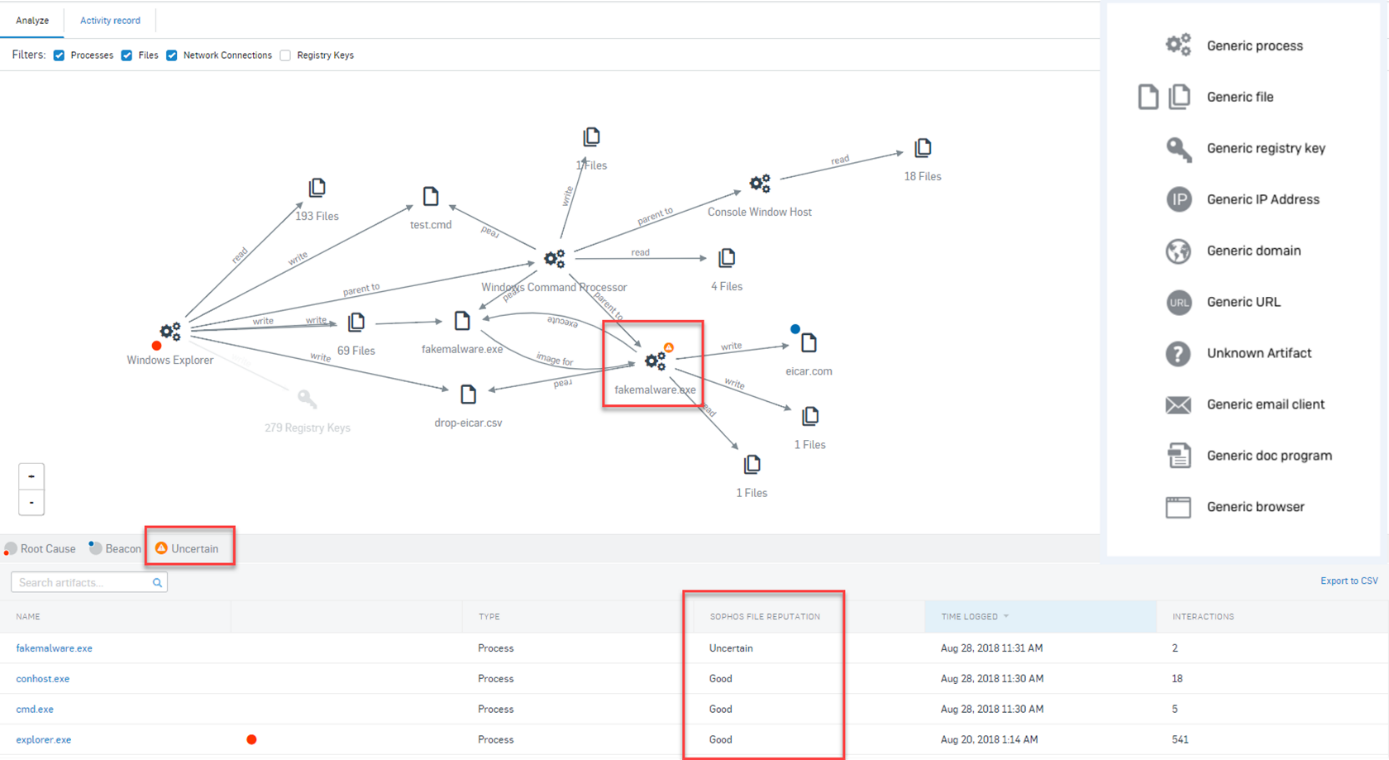

Sophos Endpoint автоматически удаляет вредоносное ПО. После его удаления конечное устройство синхронизируется с Sophos Central, затем XG Firewall восстанавливает доступ к сети. Анализ корневых причин (Root Cause Analysis — RCA или EDR — Endpoint Detection and Responce) позволяет получить детальное представление о том, что произошло.

Если предположить, что доступ к корпоративным ресурсам осуществляется с помощью мобильных устройств и планшетов, можно ли в этом случае обеспечить SynSec?

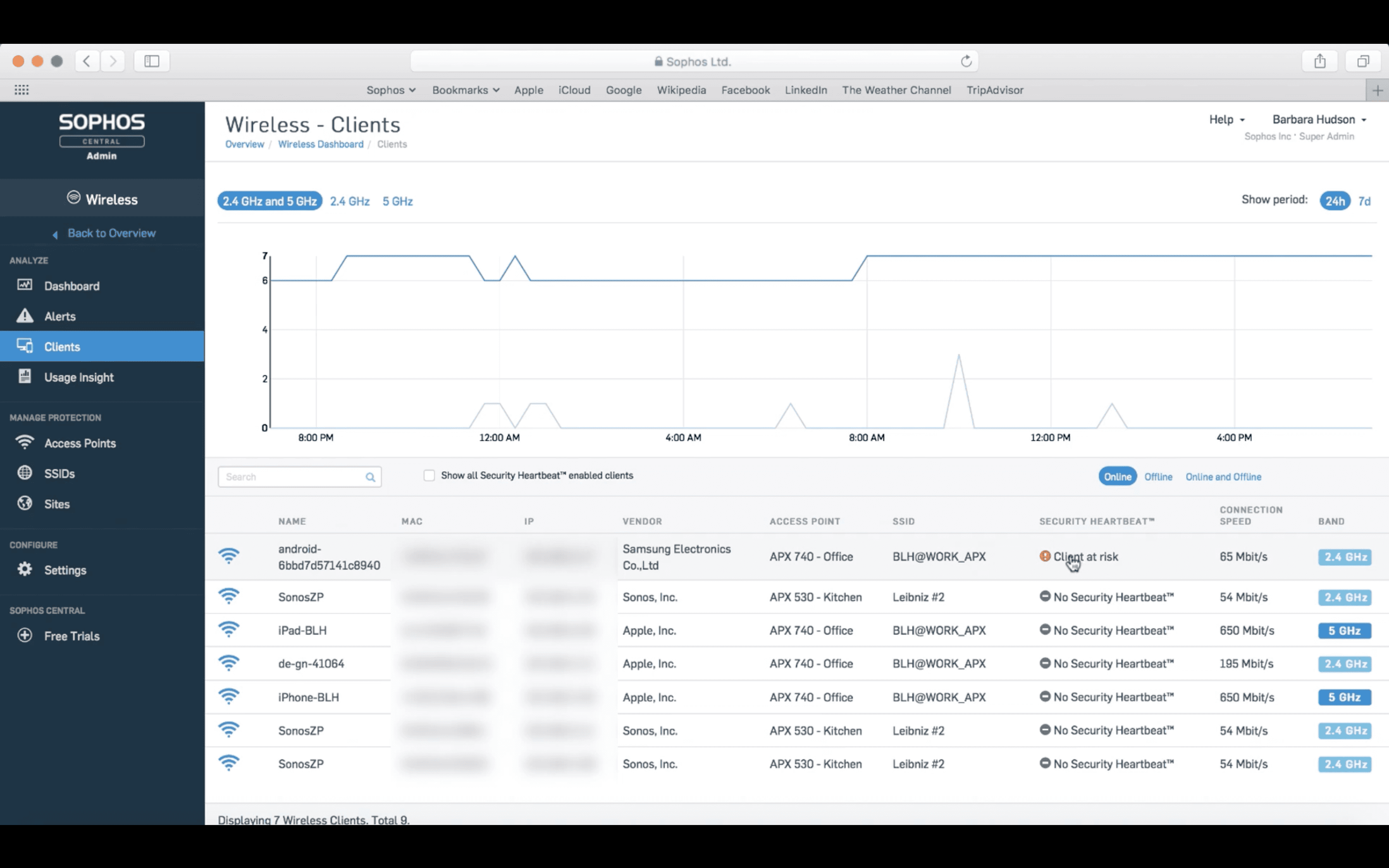

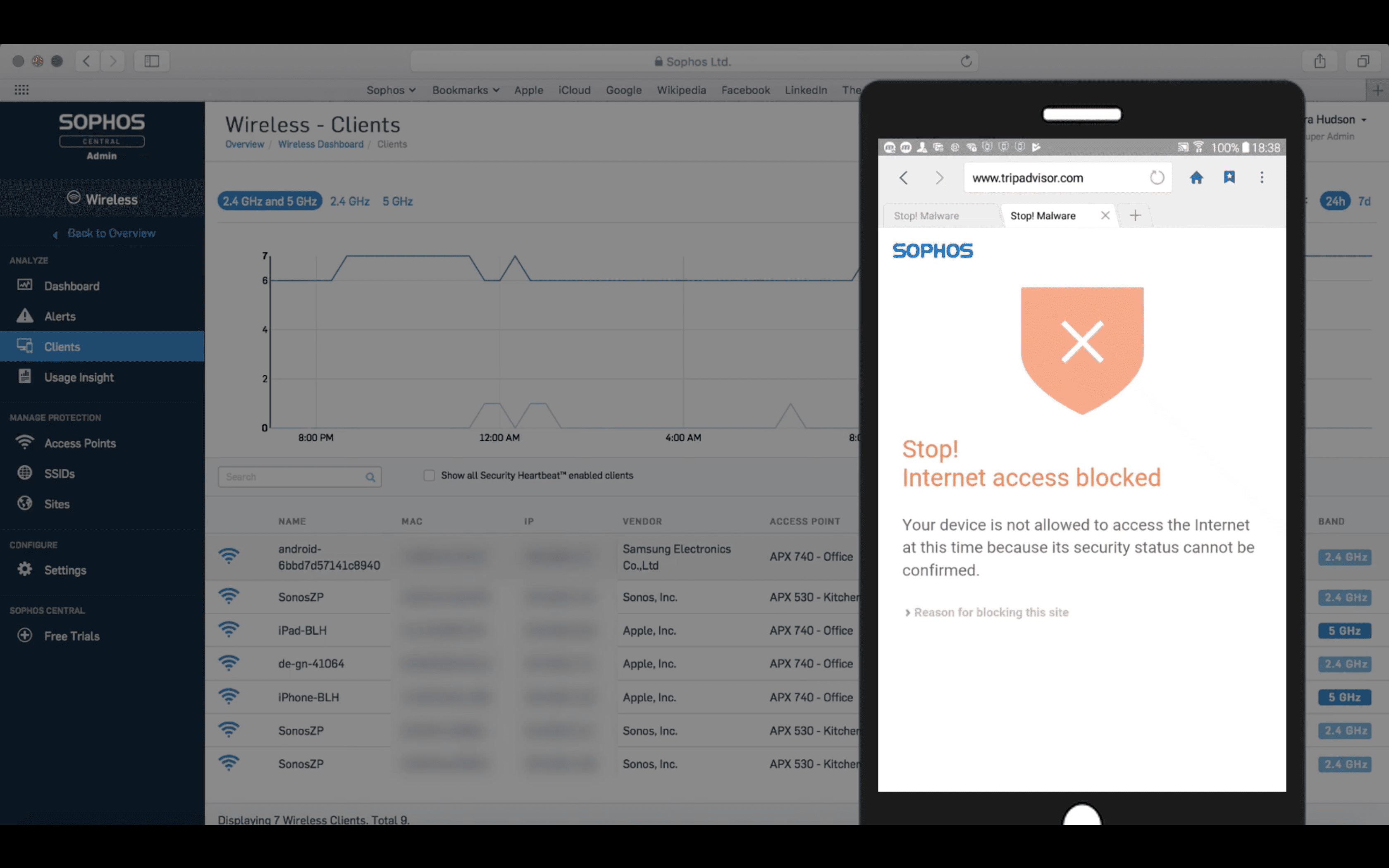

Для такого сценария в Sophos Central предусмотрена поддержка Sophos Mobile и Sophos Wireless. Предположим, что пользователь пытается нарушить политику безопасности на мобильном устройстве, защищенном с помощью Sophos Mobile. Sophos Mobile выявляет нарушение политики безопасности и рассылает уведомления по остальным компонентам системы, вызывая заранее настроенную реакцию на инцидент. Если в Sophos Mobile настроена политики «запретить подключение по сети», то Sophos Wireless ограничит доступ в сеть для данного устройства. На панели инструментов Sophos Central на вкладке Sophos Wireless отобразится уведомление, о том, что устройство заражено. В то время, когда пользователь попытается получить доступ к сети, на экране появится заставка, сообщающая, что доступ к интернету ограничен.

Конечная точка имеет несколько статусов состояния Heartbeat: красный, желтый и зеленый.

Красный статус возникает в следующих случаях:

- обнаружено активное вредоносное ПО;

- обнаружена попытка запуска вредоносного ПО;

- обнаружен вредоносный сетевой трафик;

- вредоносное ПО не было удалено.

Желтый статус означает, что на конечной точке обнаружено неактивное вредоносное ПО либо обнаружено ПНП (потенциально нежелательная программа). Зеленый статус свидетельствует о том, что никаких вышеперечисленных проблем не обнаружено.

Рассмотрев некоторые классические сценарии взаимодействия защищаемых устройств с Sophos Central, перейдем к описанию графического интерфейса решения и рассмотрению основных настроек и поддерживаемого функционала.

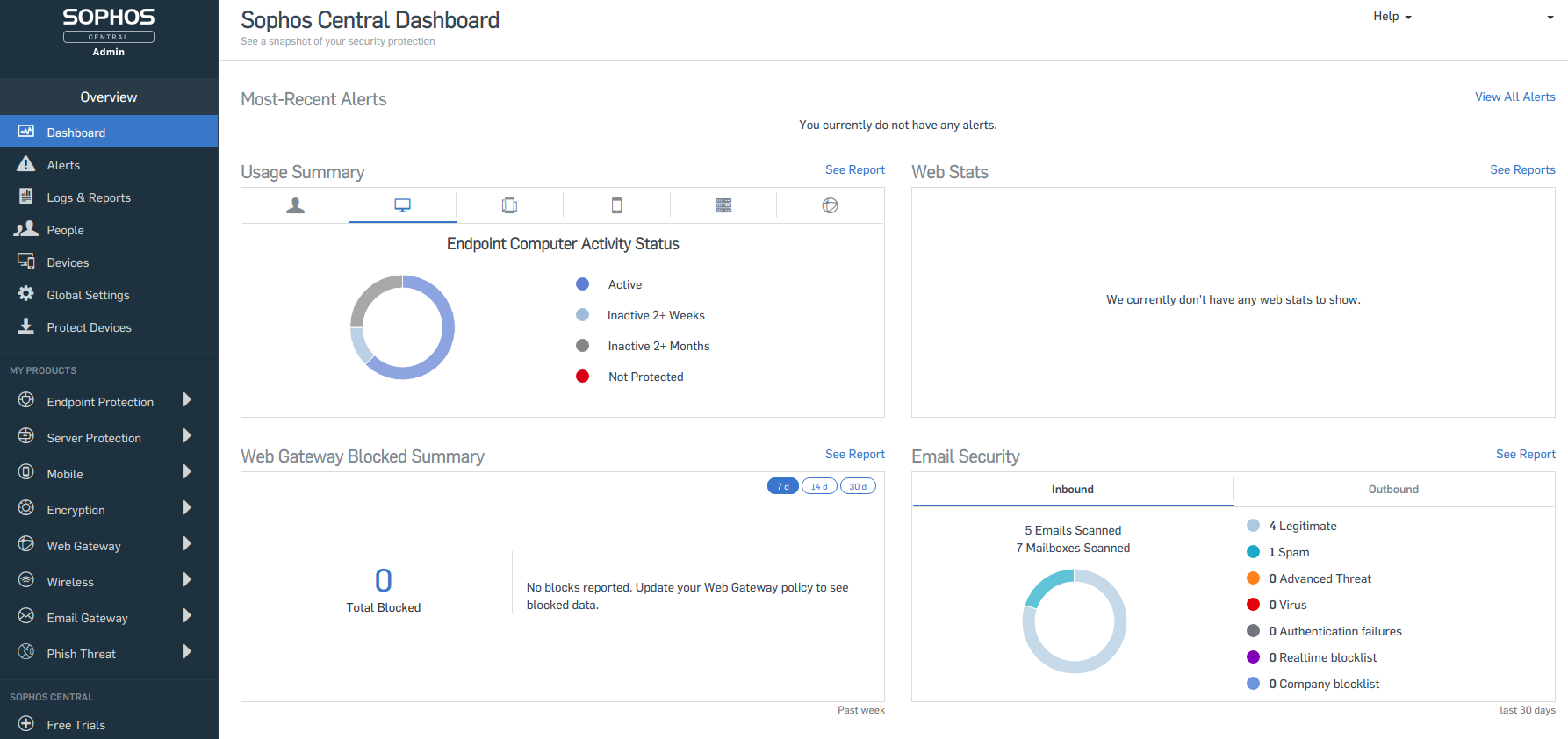

Графический интерфейс

На панели управления отображаются последние уведомления. Также в виде диаграмм отображена сводная характеристика по различным компонентам защиты. В данном случае отображаются сводные данные по защите персональных компьютеров. На данной панели также доступна сводная информация о попытках посещения опасных ресурсов и ресурсов с неприемлемым содержанием, статистика анализа электронной почты.

Sophos Central поддерживает отображение уведомлений по степени важности, что не позволит пользователю пропустить критические оповещения системы безопасности. Кроме лаконично отображаемой сводной информации о состоянии системы защиты, Sophos Central поддерживает логирование событий, интеграцию с SIEM-системами. Sophos Central для многих компаний является платформой как для внутреннего SOC, так и для оказания услуг своим заказчикам — MSSP.

Одной из важных особенностей является поддержка кэша обновлений для endpoint-клиентов. Это позволяет экономить пропускную способность внешнего трафика, поскольку в этом случае обновления загружаются один раз на один из endpoint-клиентов, а далее другие конечные устройства загружают обновления с него. В дополнение описанной возможности выбранный endpoint может ретранслировать сообщения о политиках безопасности и информационные отчеты в облако Sophos. Данная функция будет полезна, если имеются конечные устройства, которые не имеют прямого доступа в интернет, но требуют защиты. В Sophos Central предусмотрена опция (tamper protection), запрещающая изменять настройки защиты компьютера либо удалять endpoint-агент.

Одним из компонентов endpoint-защиты является антивирус нового поколения (NGAV) — Intercept X. С помощью технологий глубокого машинного обучения антивирус способен выявлять ранее неизвестные угрозы без использования сигнатур. Точность выявления сравнима с сигнатурными аналогами, но в отличии от них обеспечивает проактивную защиту, предотвращая атаки «нулевого дня». Intercept X способен работать параллельно с сигнатурными антивирусами других вендоров.

В данной статье мы коротко рассказали о концепции SynSec, которая реализована в Sophos Central, а также о некоторых возможностях данного решения. О том, как функционирует каждый из компонентов защиты, интегрированный в Sophos Central, мы расскажем в следующих статьях. Получить демо-версию решения вы можете здесь.