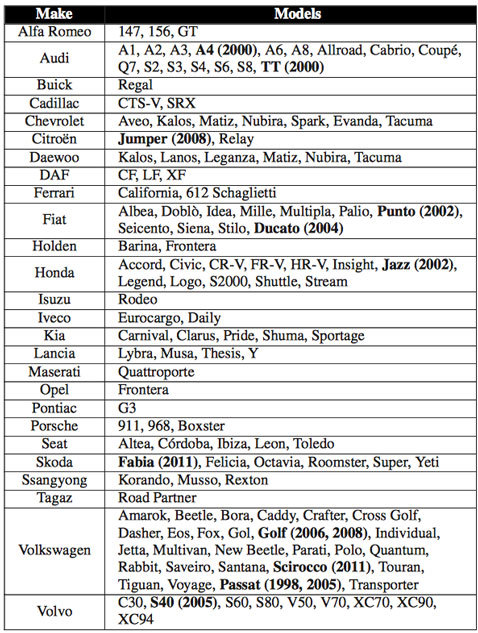

Европейские исследователи еще в 2012 году обнаружили серьезные уязвимости в криптотранспондере Megamos, который устанавлен в более 100 моделях автомобилей разных прозводителей (Audi, Ferrari, Cadillac, Volkswagen и т.п.). Найденные ими ошибки безопасности позволяли злоумышленникам заводить машины с функцией автозапуска без ключа.

Криптотранспондер Megamos в автоключе

Исследователям удалось обойти все проприетарные механизмы безопасности транспондера, включая шифрование и протокол аутентификации, и реализовать три практических вектора атаки, которые позволяют узнать 96-битный секретный ключ устройства.

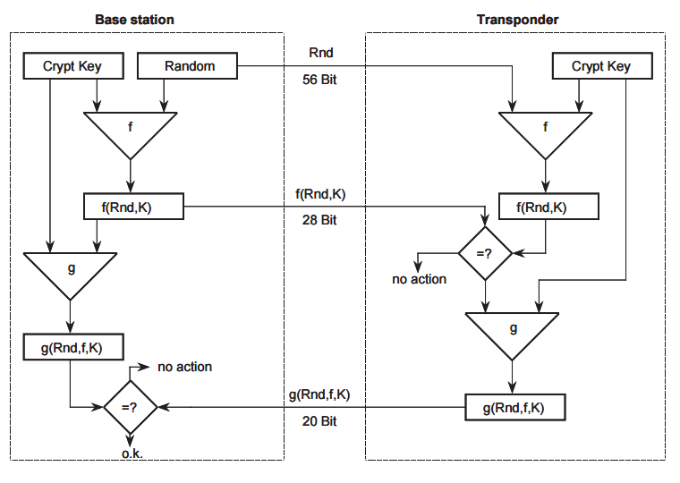

Схема процедуры аутентификации

В ходе одной из атак им удалось завести машину с помощью устройства, эмулирующего транспондер, всего за полчаса. Другой атаке практически невозможно противостоять в том случае, если у злоумышленника хотя бы на небольшое время есть доступ к машине и транспондеру (что возможно при аренде машины или при использовании валет-паркинга).

Список уязвимых автомобилей

При этом, как сообщает издание Net Security, экспертам по безопасности удалось опубликовать свое исследование только сейчас из-за противодействия автопроизводителей. Так, в 2013 году их выступление на USENIX Security Symposium было заблокировано компанией Volkswagen, которая обратилась в Верховный суд Великобритании и добилась запрета на публикацию ключевых секций исследования. Теперь же оргкомитет USENIX получил разрешение на публикацию версии работы, в котором опущена информация, которая могла бы позволить осуществлять атаки злоумышленникам без глубоких технических навыков.

В последнее время тема информационной безопасности автомобилей возникает довольно часто. Так в июле 2015 года автопроизводитель Land Rover объявил об отзыве более 65 000 машин, программное обеспечение которых содержало ошибку, приводящую к самопроизвольному отпиранию дверей.

Кроме того, двое исследователей на практическом примере показали журналисту издания Wired возможность различных атак, включая дистанционный перехват управления тормозами и коробкой передач автомобиля, который едет по хайвею в другом штате.

Jeep Cherookee 2014 года выпуска был оснащен системой FCA Uconnect, соединяющейся с мобильной сетью Sprint. ИБ-эксперты использовали баг в Uconnect, который позволяет взламывать автомобили на любом расстоянии (первоначально планировалось, что захватывать управление можно будет в рамках 100 метров работы direct-WiFi).

Благодаря уязвимости в Uconnect им удалось получить GPS-координаты, идентификационный номер, модель, дату выпуск и IP-адрес автомобилей, проезжавших неподалеку.

В ходе одной из демонстраций исследователи удаленно захватили управление джипом «Чероки», управлять стеклоочистителями, насосом омывателя, рулем, тормозами. В итоге джип был направлен в кювет.

В итоге компания Chrysler выпустила патч и решила отозвать более 1,4 млн автомобилей. Помимо этого, в прессу попадала информация о нескольких уязвимостях в электромобиле Tesla Model S (которые позже были устранены).

Ранее в этом году компания BT запустила инициативу, помогающую автопроизводителям выяснить, подвержены ли их машины кибератакам.

Угон автомобилей — не единственное, что может интересовать злоумышленников. Еще одно популярное направление деятельности заключается в разблокировке некоторых функций автомобиля, доступных только в более дорогих комплектациях. В 2013 году на форуме по информационной безопасности PHDays Кирилл Ермаков и Дмитрий Скляров рассказывали о взломе микроконтроллера управления автомобилем ECU (Electronic Control Unit) для разблокировки функций, позволяющих добиться максимальной эффективности систем машины. Слайды этой презентации можно посмотреть по ссылке.

Комментарии (34)

alex1299

21.08.2015 19:24+5На заглавной картинке кнопка старт\стоп bmw, которой нет в списке. Но по бмв могу сказать, что штатная сигналка отключается при открытии машины механическим ключом. В интернете можно найти широкодоступные отмычки в частности для bmw ( поиск в гугле «отмычка-декодер» ). Отключение штатной сигналки можно перекодировать, но 90 процентов не заморачиваются.

l0rda

22.08.2015 00:34я заморочился и перенес разъем, пытались угнать в питере, не смогли :0) ничего из машины не взяли, только личинку выпилили зря

Londoner

21.08.2015 21:58+1А вот кто может объяснить почему производители автомобилей и сигнализаций упорно не хотят использовать любой из общеизвестных блочных криптоалгоритмов вместо пропертарных изобретений?

kashey

21.08.2015 22:17+7Приезжаю как-то к магазину, выхожу — а там сказка…

Половина машин орет, половину владельцы пробуют открыть, половину пробуют закрыть, телефон не ловит.

Попробовал закрыть свою — ноль реакции.

В итоге сел и уехал от греха подальше.

fanat1k

21.08.2015 23:19+2Увидел знакомую фамилию — Дмитрий Скляров. В начале 2000х им очень гордились в Бауманке на ИУ5, когда фамилия Дмитрия гремела на весь мир из-за скандала связанного с обходом защит Adobe и последующим задержанием ФБР.

ptsecurity

22.08.2015 01:13+2У нас в компании Дмитрий занимается ещё более интересными вещами :)

Вот например его интервью на PHDays V в мае этого года:

mir24.tv/video_news/12663265/12663220

avdept

22.08.2015 11:36В 2013 году на форуме по информационной безопасности PHDays Кирилл Ермаков и Дмитрий Скляров рассказывали о взломе микроконтроллера управления автомобилем ECU (Electronic Control Unit) для разблокировки функций, позволяющих добиться максимальной эффективности систем машины

Разве чип-тюннингом не занимаются уже лет 20?

Shirixae

22.08.2015 12:54Обычно либо ставят другие мозги, либо шьют новую программу. Здесь, похоже, получили доступ к «заводской» и возможность менять параметры на ходу.

aronsky

22.08.2015 16:52+3Радует, что ВАЗа в списке нет. Наверняка неугоняемая машина.

ProstoTyoma

23.08.2015 01:05Там тоже своего рода диалоговая система. Без такой-то матери не заводится, а какая именно нужна матерь знает только водитель.

Mitch

23.08.2015 01:47На рунионе, в торе была очень подробная инструкция как угонять вазы.

http://lwplxqzvmgu43uff.onion/viewtopic.php?id=6130

Пишут про противоугонка которая цепляется на руль рулит, если у вас такая стоит то возится с ней не станут, а просто поищут другой ваз благо их есть в изобилии.

Как говорится, не обязательно бежать быстрее медведя.

Muzzy0

25.08.2015 14:13Руль перекусывают и всех делов. Сколько та баранка стоит? В ней даже подушки нет…

DarkByte

Удалённый завод это конечно тоже плохо, но в большинстве случаев просто открывают двери\багажник, достают из сумок ценные вещи и уходят. Учитывая что сигнализация при этом молчит, воришек не смущает даже патруль полиции, проходящий менее чем в десяти метрах от них. Но в целом, то что многие автомобильные сигнализации уровнем защиты не далеко ушли от беспроводных дверных звонков, это вроде давно известно, но как выбрать качественную сигнализацию, при этом не отдав за неё половину стоимости авто?

neohmd

Возможность использования описанных уязвимостей — просто упрощение угона, который, как известно, состоит из трёх основных действий: заглушить/отключить сигнализацию и маячки, открыть дверь и завести двигатель.

Качественная система охраны — это комплекс, состоящий из механических, электронных устройств, и устройств телеметрии и слежения. Безопасность всегда стоит денег.

DarkByte

Сильно захотят угнать — погрузят на эвакуатор и увезут, предварительно воткнув в прикуриватель широкодиапазонную глушилку за $60, и не поможет сигнализация, сколько бы она ни стоила. Другое дело что устройства, позволяющие открыть любую машину на парковке — не фантастика, а инструмент с ценником доступным простым воришкам.

ecl

В прикуриватель угоняемого авто? 2/3 машин имеют его незапитанным без зажигания, а еще время потраченное на вынос стекол прекрасно подойдет на отправку тревоги на брелок.

глушилка включается от внешнего питания, но если сигнализация с уведомлением о потере связи (пандора), то все равно владельцу поступит сигнал. Захотят угнать, и эвакуатор не нужен, в первые 3 секунды вскроют капот, зальют монтажной пеной колокол и за ноздри утащат в ближайшие гаражи.

Muzzy0

В эвакуаторе тоже есть прикуриватель ;)

Muzzy0

Кстати, насчёт колокола. Особо хитрожопые накрывают его мелкой металлической сеткой — через неё пена не пролезает.

madkite

Просто упрощение угона? Я бы больше переживал не за угон, а за свою жизнь, если бы ехал в таком авто. Это ж добрые хакеры в кювет машины направляют, а другой может и на встречку — и фиг потом кто что раскопает и докажет.

Stas911

Как говорили нам на военке «Главное в системе охраны что? Глубокая эшелонированность обороны!».

Так что и защита авто должна решаться комплексно, серебряной пули не бывает.

vsb

Выбирайте диалоговую сигнализацию.

lorc

На блок-схеме выше как раз изображена диалоговая сигнализация. И статья о том, что это не сильно то помогло.

Пока вендоры будут придумывать свою криптографию — ситуация не изменится, их будут ломать и дальше.

Хотелось бы, что бы производители поняли что криптография — это наука и наука очень сложная.

mynameisdaniil

Да, в общем то, ничего своего они не придумали. Просто ключики маленькие. Алгоритмы, наверняка, простенькие (чтобы железкам считать было легко) ну и кривость реализации. Нельзя же (то есть можно, конечно, но в реальности так никто не будет делать) использовать openssh для авторизации на машине :-)

khim

В том-то и дело что придумали. Вместо того, чтобы взять какой-нибудь AES (ассиметричная криптография тут не нужна, достаточно общего ключа в ключике и в машине) и сделать что-нибудь типа такого зверя, которым банковские переводы подписывают, они изобретают свой велосипед.

И не надо про «ключики маленькие, алгоритмы простые». Если устройство, о котором речь идёт выше работает на одной батарейке десять лет, то, уж наверное, для сигнализации такого энергопотребления бы тоже хватило. Просто видимо дешевле судиться, чем потратить деньги на что-то существенно защищённое.

xiWera

в пандоре вот aes, только ширина ключа как-то по современным меркам слабовата…

DarkByte

Универсальный способ взлома для нескольких вариантов диалоговой сигнализации: ждём, пока владелец авто поставит машину на сигнализацию, слушаем начало сообщения до начала контрольной суммы (сумму мы можем подсчитать из полученного сообщения) и забиваем конец передачи рандомом, чтобы сигнализация не смогла принять принять сообщение. Спустя пару секунд владелец авто понимает, что машина сигнал не получила и тыкает кнопку второй раз, атакующий повторяет процедуру перехвата и блокировки передачи, после чего сам посылает первый полученный пакет, машина его получает, закрывает двери и сообщает брелку что всё ок, владелец спокойно уходит, а у злоумышленника остаётся в распоряжении возможность послать один пакет, на снятие с сигнализации или открытие багажника. И проблема тут не в том, что диалоговые сигнализации плохие по своей сути, а в конкретных их реализациях.

ProstoTyoma

Думаю, машина, не получив ответа от брелка за ~0.1 сек. сбрасывает состояние в начальное и генерит новое случайное число. Т.о. повторно использовать данные не получится.

equand

Для антиугона можно закинуть мобильник дешевый под сиденье. По нему тречить положение машину через google locate device

ProstoTyoma

Слышал мнение человека, занимающегося сигнализациями, что это всё бесполезно. Приедешь ты за своей машиной, а там трое крепких ребят с монтировками и криминальным прошлым\настоящим.

vanxant

Так с ментами приезжать надо жи, ну.

Для них это огромный подарок — взять угонщиков с поличным, отличная палка. Так что все оформят в лучшем виде.