В более ранних статьях было рассмотрено несколько обширных тем касательно решения по мониторингу Cisco StealthWatch. Напомню, что StealthWatch — решение по мониторингу трафика в сети на предмет инцидентов безопасности и легитимности сетевого взаимодействия. В основе работы StealthWatch лежит сбор NetFlow и IPFIX с маршрутизаторов, коммутаторов и других сетевых устройств.

Приведу для справки ссылки на прошлые статьи: первое представление и возможности, развертывание и настройка, а также анализ и расследование инцидентов.

Прошу заметить, мониторинг, в частности Cisco StealthWatch, — это прежде всего решение по детектированию угроз и атак. Все мониторинговые решения не подразумевают в себе предотвращение угроз, однако часто это требуется. У StealthWatch есть интеграция “из коробки” с Cisco ISE (Identity Services Engine). Интеграция состоит в том, что StealthWatch обнаруживает инцидент безопасности, а Cisco ISE вносит в хост карантин до момента, пока администратор руками его из карантина не вынесет.

В данной статье рассматривается настройка интеграции и пример срабатывания.

Cisco ISE — это

Если кратко, то Cisco ISE — это Network Access Control (NAC) решение для предоставления контроля доступа пользователям к внутренней сети с учетом контекстов. Cisco ISE позволяет:

- Быстро и просто создавать гостевой доступ

- Обнаруживать BYOD устройства (например, домашние ПК сотрудников, которые они принесли на работу)

- Централизовать и применять политики безопасности к доменным и не доменным пользователям с помощью меток групп безопасности SGT (технология TrustSec)

- Проверять компьютеры на наличие установленного определенного ПО и соблюдение стандартов (posturing)

- Классифицировать и профилировать оконечные и сетевые устройства

- Предоставлять видимость оконечных устройств

- Отдавать журналы событий logon/logoff пользователей, их учетки (identity) на NGFW для формирования user-based политики

- Делать все, что умеет ААА сервер

Про Cisco ISE писали многие коллеги по отрасли, рекомендую ознакомиться: практика внедрения Cisco ISE, как подготовиться к внедрению Cisco ISE и интеграция с Cisco FirePOWER.

Как работает карантин

Workflow действий “добавить/удалить из карантина” ANC политики (Adaptive Network Control) в Cisco ISE изображен ниже:

- Предварительно пользователь логиниться в корпоративную сеть через WLC (контроллер точек доступа). Затем отправляется REST API запрос на карантин с ноды управления (Policy Administration Node).

- Мониторинговая нода (Monitoring Node), которая отвечает за сбор логов, отправляет специальный PrRT запрос на PSN ноду (Policy Service Node, отвечает за применение политик ISE). Также отправляется CoA запрос с целью изменить атрибуты ААА и отключить пользователя.

- Клиентское устройство отключается.

- Клиент пытается заново аутентифицироваться и переподключиться.

- RADIUS запрос со стороны клиента отправляется назад на мониторинговую ноду (Monitoring Node).

- Устройство заноситься в карантин.

- В карантине оно и остается, так как профиль карантина был применен и до сих пор активен.

- Решив инцидент безопасности, администратор выводит хост из карантина.

Настройка

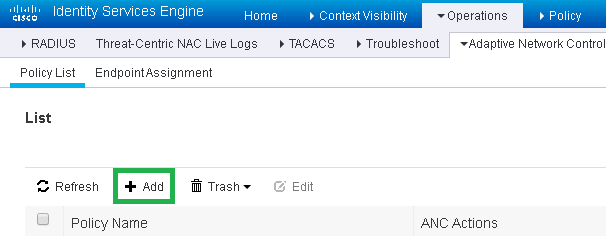

1. В веб-интерфейсе Cisco ISE перейдите во вкладку Operations > Policy List и создайте новую политику, нажав на Add.

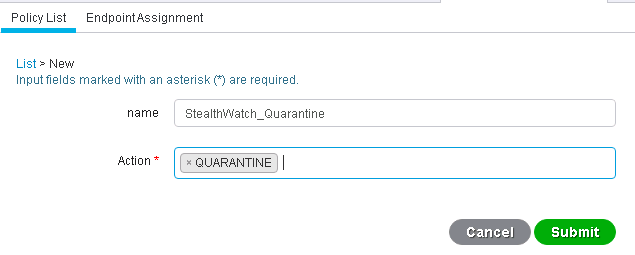

2. Назовем ее StealthWatch_Quarantine и выберем действие “Карантин” (Quarantine) и нажимаем Submit.

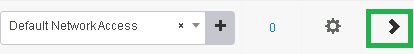

3. Следующим шагом является настройка политики. Переходим в Policy > Policy Sets и нажимаем на самую правую стрелку под колонкой View.

4. Во вкладке Authorization Policy > Global Exceptions создается новое правило (следует нажать на “+”). Далее в колонке Conditions нажимаете “+” еще раз и выбираете атрибут Session ANCPolicy. Действие в данном правиле Equals — StealthWatch_Quarantine.

В колонке Profile > DenyAccess и по желанию в колонке Security Groups можно указать вашу группу безопасности (например, гости или отдел маркетинга). В конце сохраняем изменения.

5. Во вкладке Operations > Live Logs (RADIUS или TACACS) можно посмотреть по пользователю или адресу логи. Предположим, найдем пользователя wesley.

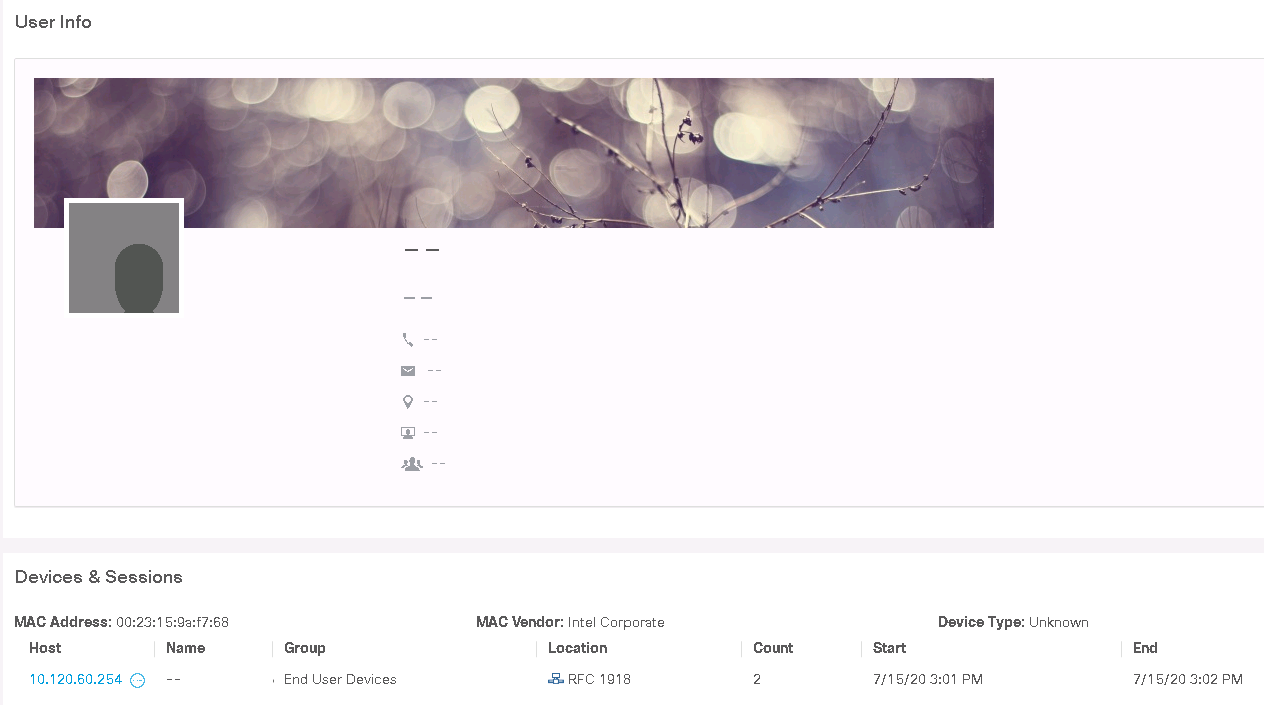

6. Переходим в StealthWatch веб интерфейс и во вкладке Monitor > Users находим данного пользователя.

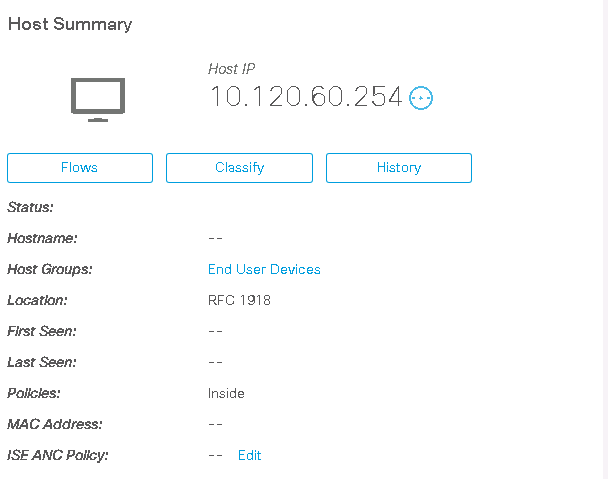

7. Переходим в его хост, нажав на IP адрес.

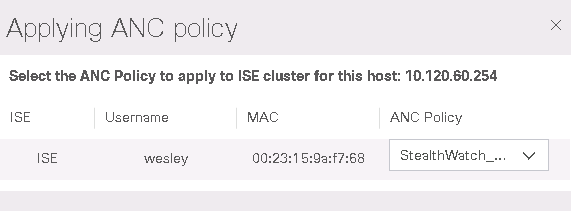

8. В пункте ISE ANC Policy выбираем Edit > StealthWatch_Quarantine > Save. Хост помещается в карантин до дальнейшего разбирательства.

Дополнительно в ANC политике можно использовать действия port_shutdown (выключение порта сетевого устройства) и port_bounce (shutdown/no shutdown устройства). Например, если зловред успел распространиться по целому VLAN, то на коммутаторе уровня доступа логичнее и быстрее будет выключить порт, а не вносить каждый хост в карантин.

Заключение

Как Cisco StealthWatch является достойным решением по мониторингу сети на предмет обнаружения инцидентов безопасности, так и Cisco ISE является отличным решением для контроля пользовательского доступа. Интеграция этих двух решений действительно работает и позволяет минимизировать время реакции на инциденты ИБ.

В скором времени Cisco обещает добавить автоматическую реакцию на выбранные инциденты и применять к ним ANC политики, либо же вы сами можете написать скрипт. Как StealthWatch, так и ISE обладает открытым REST API. Однако данную автоматическую интеграцию следует настраивать только после длительного времени, когда StealthWatch сформировал корректные модели поведения хостов и количество ложных срабатываний минимально.

Более подробная информация о Cisco StealthWatch доступна на сайте. В ближайшее время мы планируем еще несколько технических публикаций по различным продуктам ИБ. Если вам интересна данная тематика, то следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!