Всем привет! В продолжение данной статьи хочу рассказать вам подробнее о функционале, который предлагает решение Sophos XG Firewall и познакомить с веб интерфейсом. Коммерческие статьи и документы это хорошо, но ведь всегда интересно, а как же решение выглядит в живую? Как все там устроено? Итак, приступим к обзору.

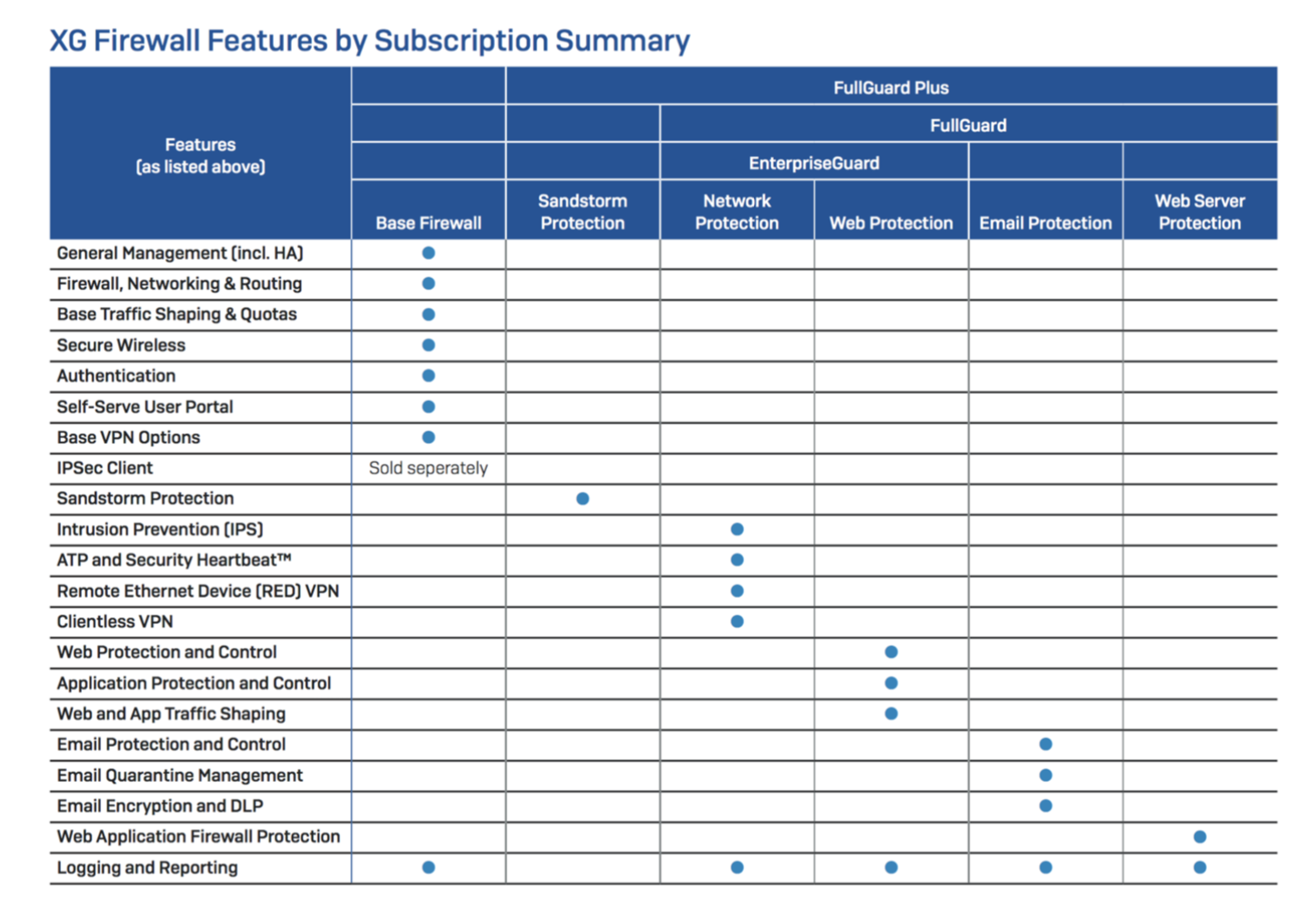

В данной статье будет показана первая часть функционала Sophos XG Firewall — это «Мониторинг и аналитика». Полный обзор выйдет как цикл статей. Идти мы будем, отталкиваясь от веб интерфейса Sophos XG Firewall и таблицы лицензирования

Центр управления безопасностью

И вот, мы запустили браузер и открыли веб интерфейс нашего NGFW, мы видим приглашение ввести логин и пароль для входа в админку

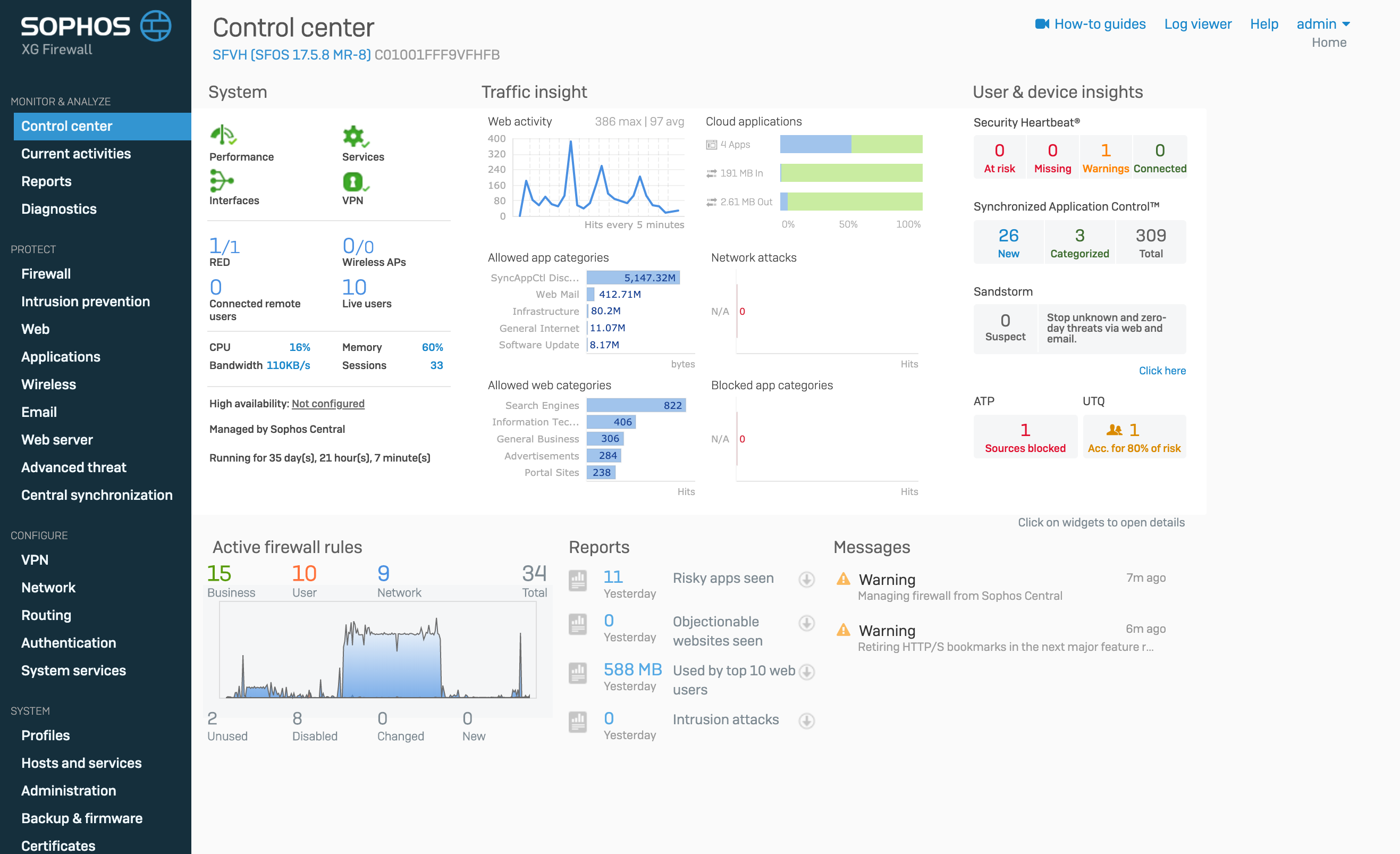

Вводим логин и пароль, который мы задавали при первоначальной активации и попадаем в наш центр управления. Выглядит он так

Почти каждый из данных виджетов кликабелен. Можно провалиться в инцидент и посмотреть подробности.

Давайте разберем каждый из блоков, и начнем мы с блока System

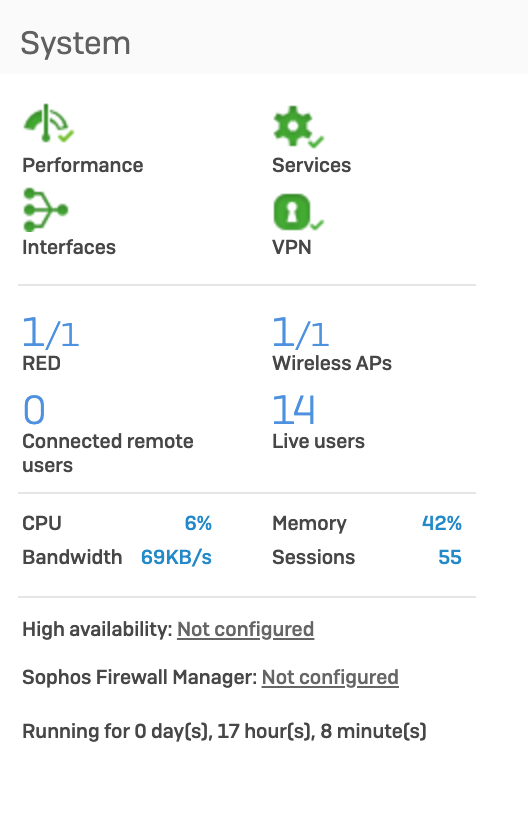

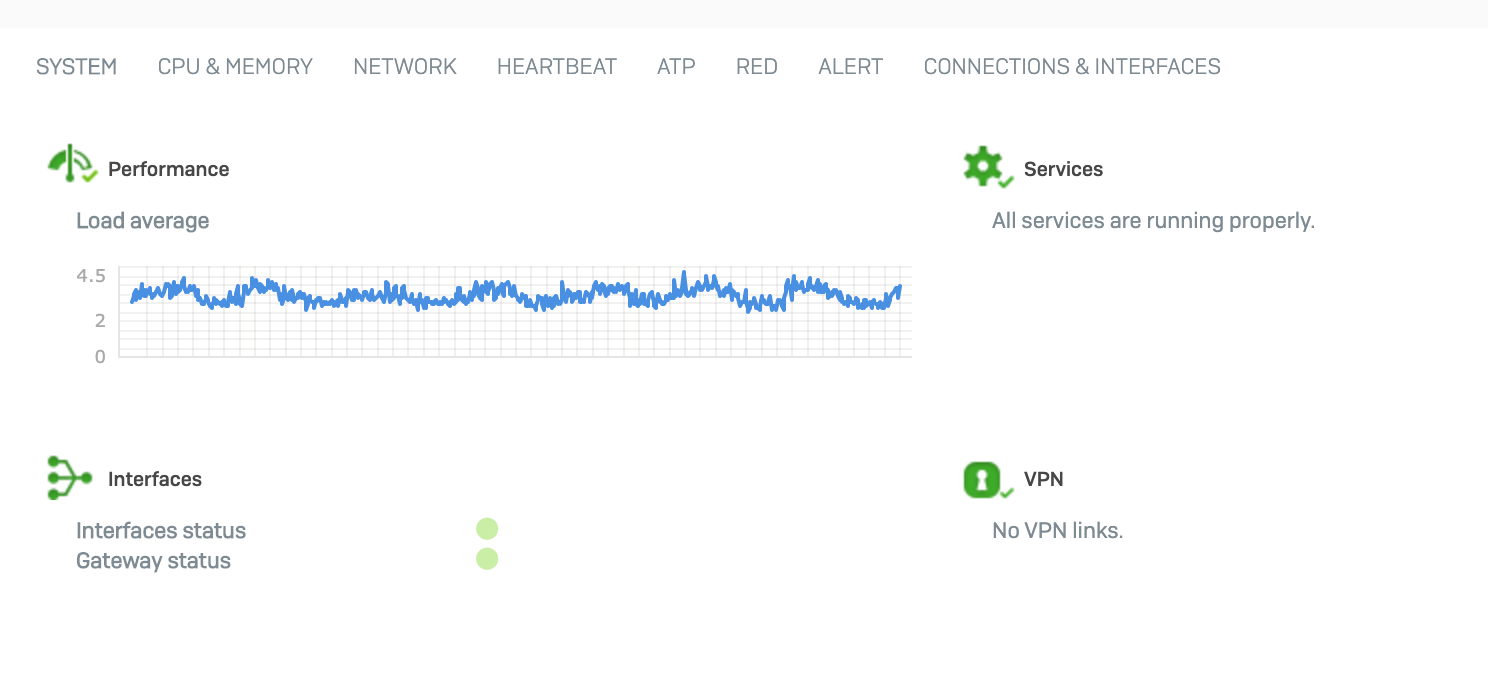

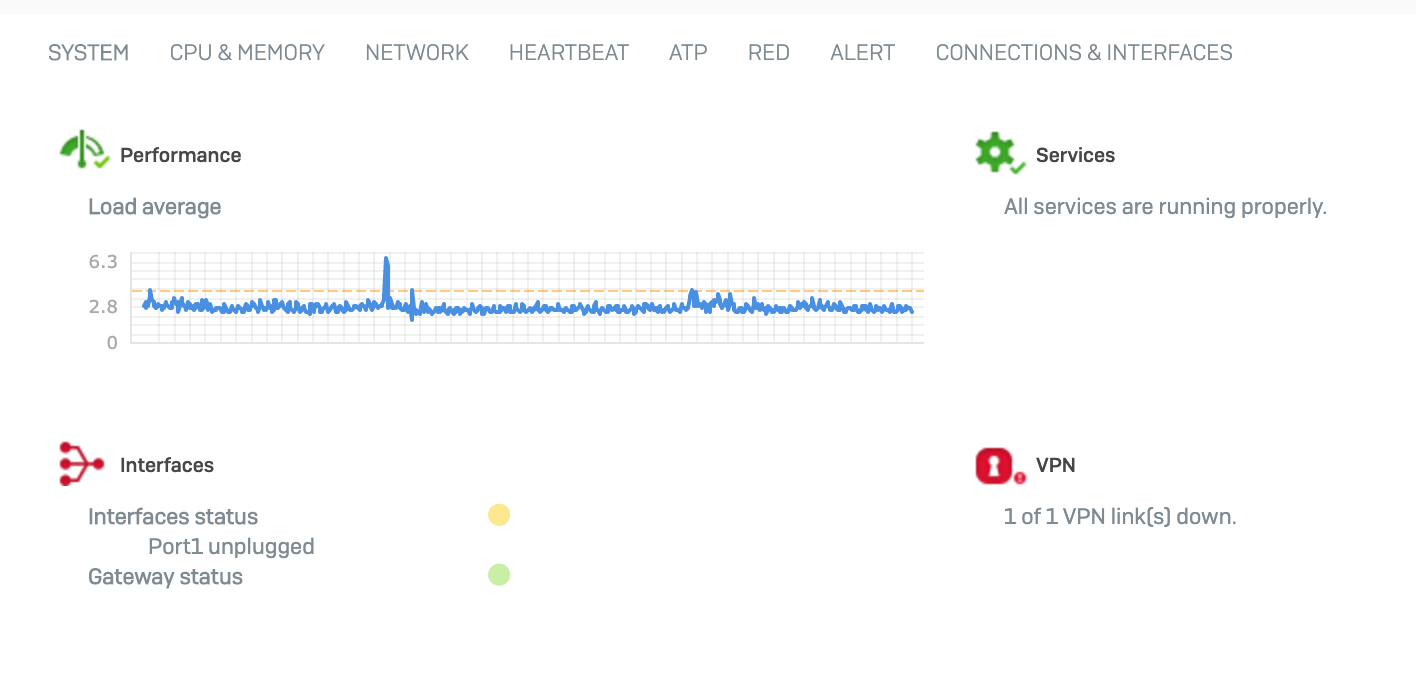

Блок System

Данный блок отображает состояние машины в реальном времени. Если нажать на любую из иконок, то мы перейдем на страницу с более подробной информацией о состоянии системы

Если в системе есть проблемы, то данный виджет об этом просигнализирует, а на странице информации можно посмотреть причину

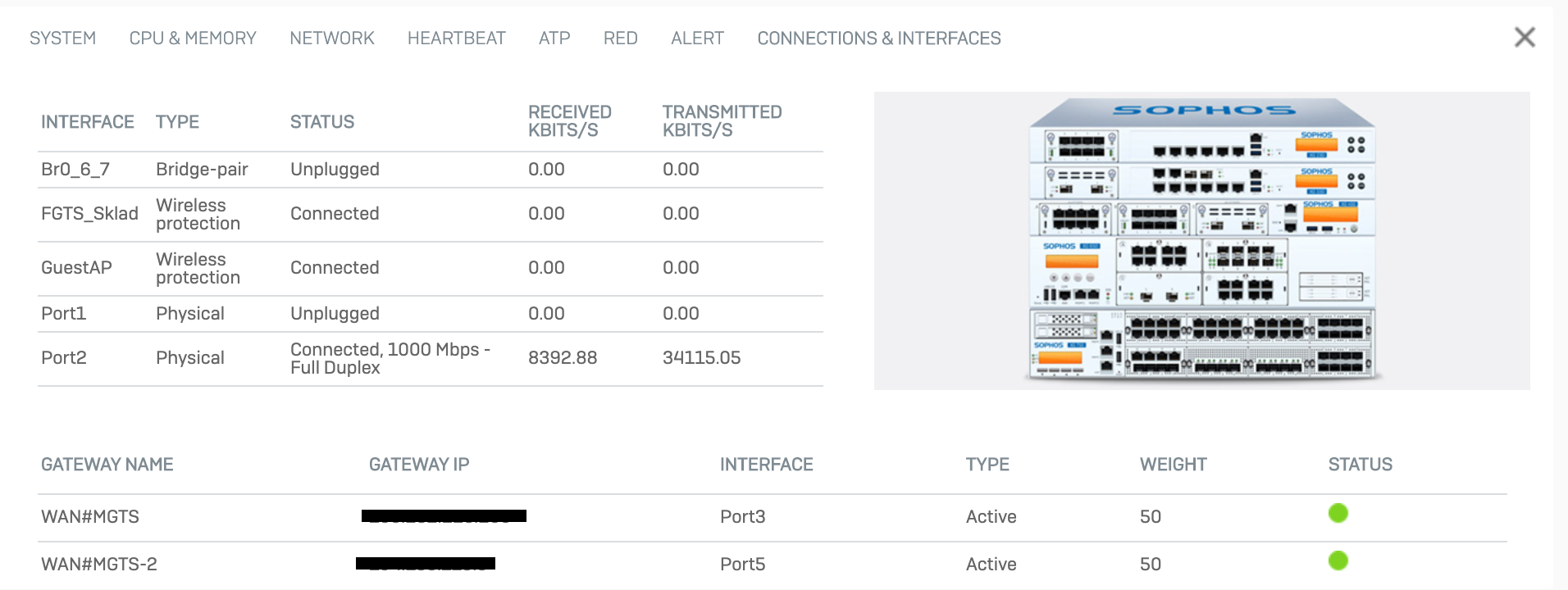

Переходя по вкладкам, можно получить больше информации о разных аспектах работы межсетевого экрана

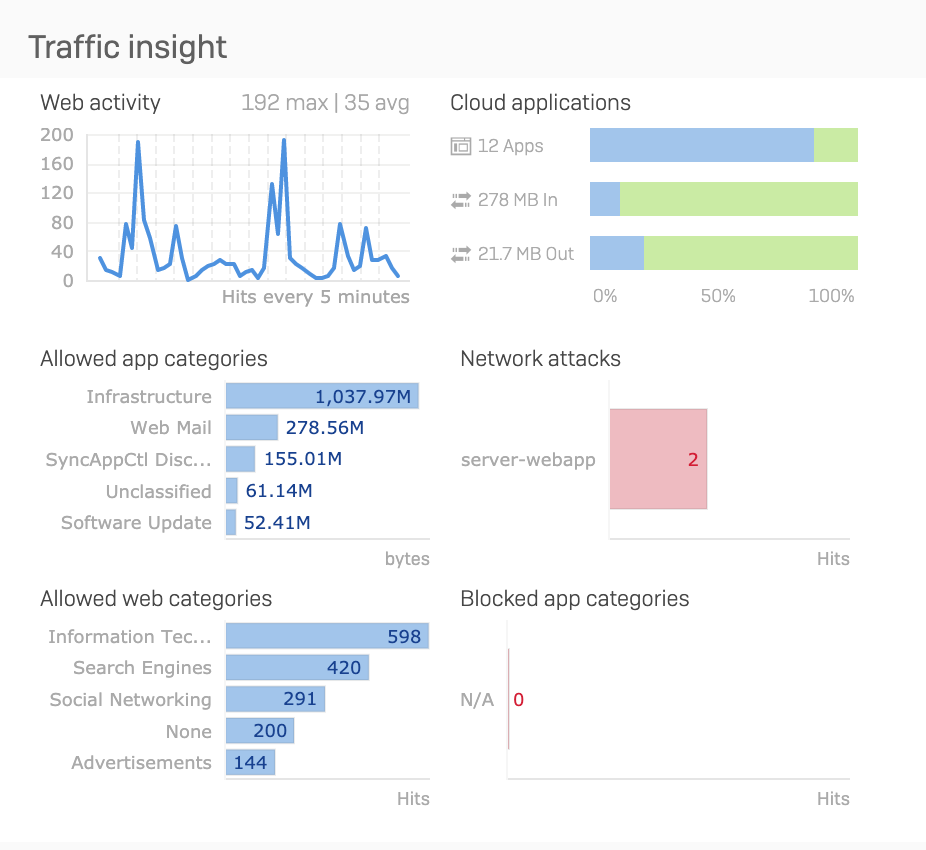

Блок Traffic insight

Данный раздел дает нам представление о том, что происходит у нас в сети на данный момент и что происходило за последние 24 часа. Топ 5 веб категорий и приложений по трафику, сетевые атаки (срабатывание IPS модуля) и топ 5 заблокированных приложений.

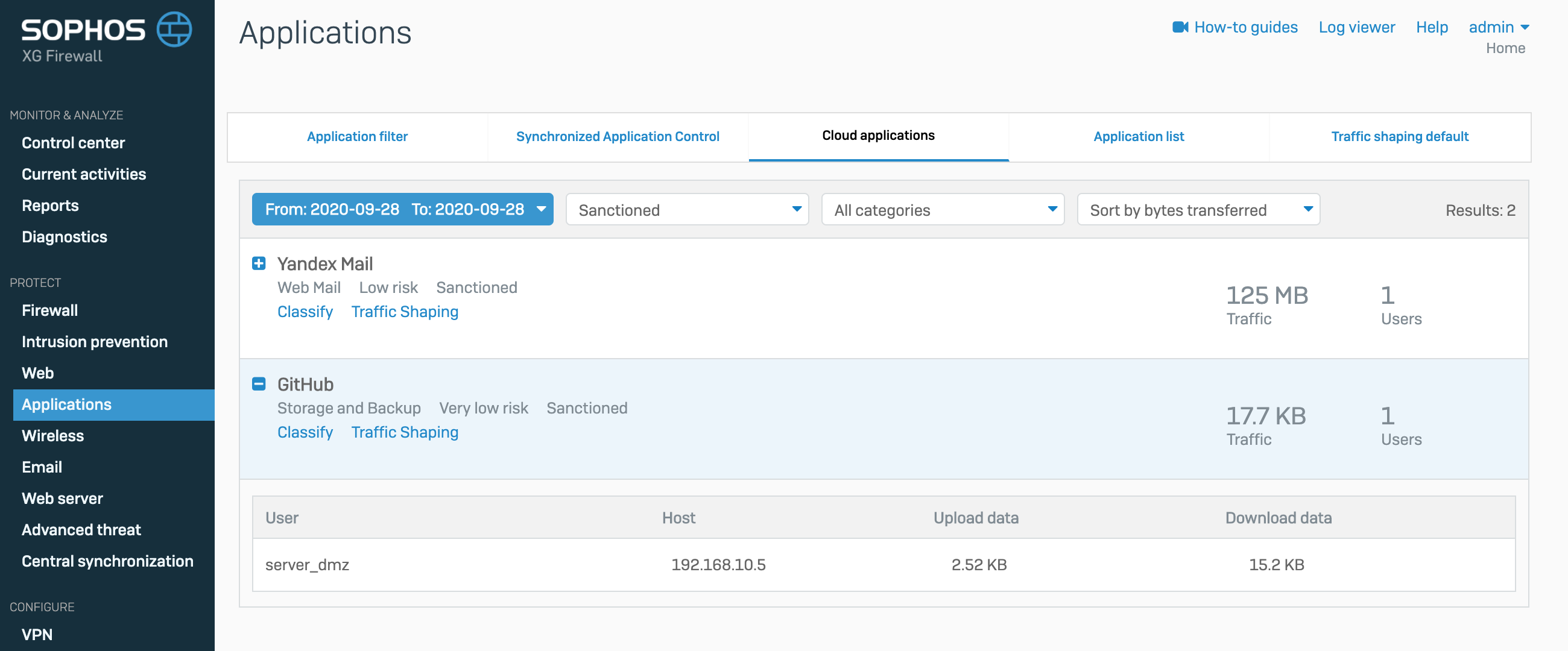

Также, отдельно стоит выделить раздел Cloud Applications. В нем можно посмотреть наличие в локальной сети приложений, которые используют облачные сервисы. Общее их число, входящий и исходящий трафик. Если нажать на данный виджет, то мы провалимся на страницу информации по облачным приложениям, где сможем более подробнее посмотреть, какие облачные приложения есть в сети, кто ими пользуется и информацию о трафике

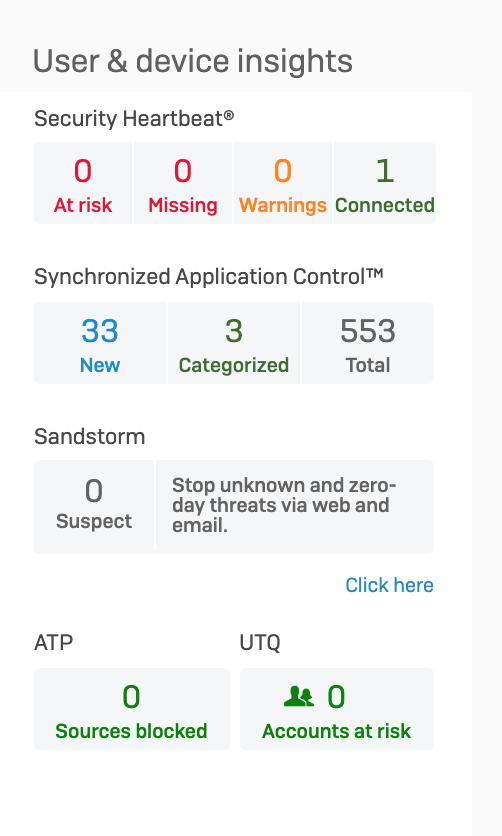

Блок User & device insights

В данном блоке показана информация о пользователях. Верхняя строчка показывает нам информацию о зараженных компьютерах пользователей, собирая информацию с антивируса от Sophos и передавая ее в Sophos XG Firewall. По этой информации Firewall может, при заражении, отключать компьютер пользователя от локальной сети или сегмента сети на L2 уровне блокируя все связи с ним. Более подробней о Security Heartbeat было в этой статье. Далее две строчки — это контроль приложений и облачная песочница. Поскольку это отдельный функционал, в этой статье он не будет рассматриваться.

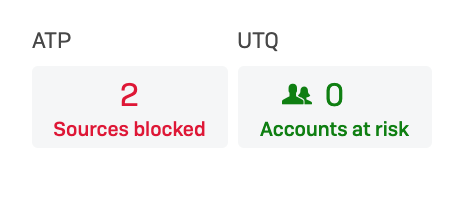

Стоит обратить внимание на два нижних виджета. Это ATP (Advanced Threat Protection) и UTQ (User Threat Quotient).

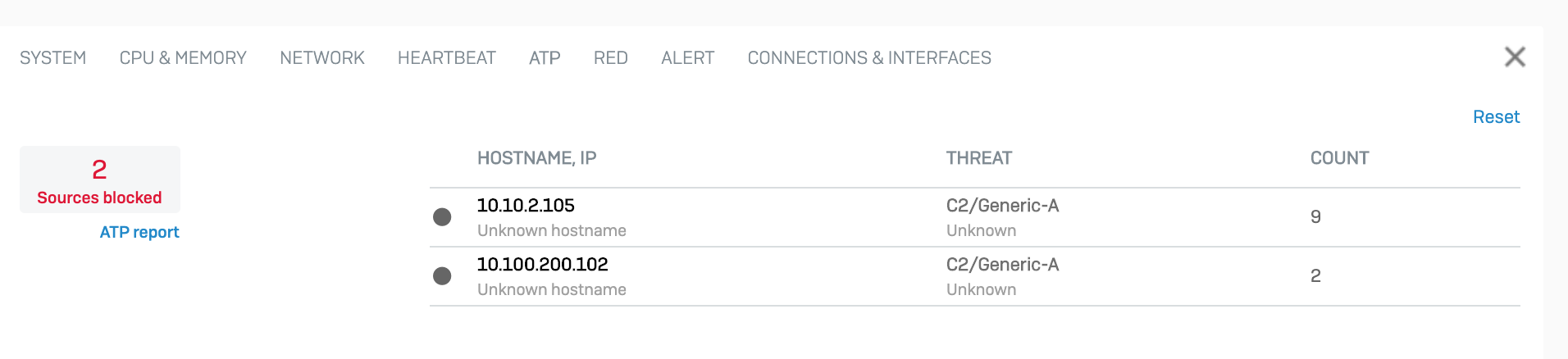

Модуль ATP блокирует соединения с C&C, управляющими серверами ботнет сетей. Если устройство в вашей локальной сети попало в ботнет сеть, то данный модуль сообщит об этом и не даст подключится к управляющему серверу. Выглядит это таким образом

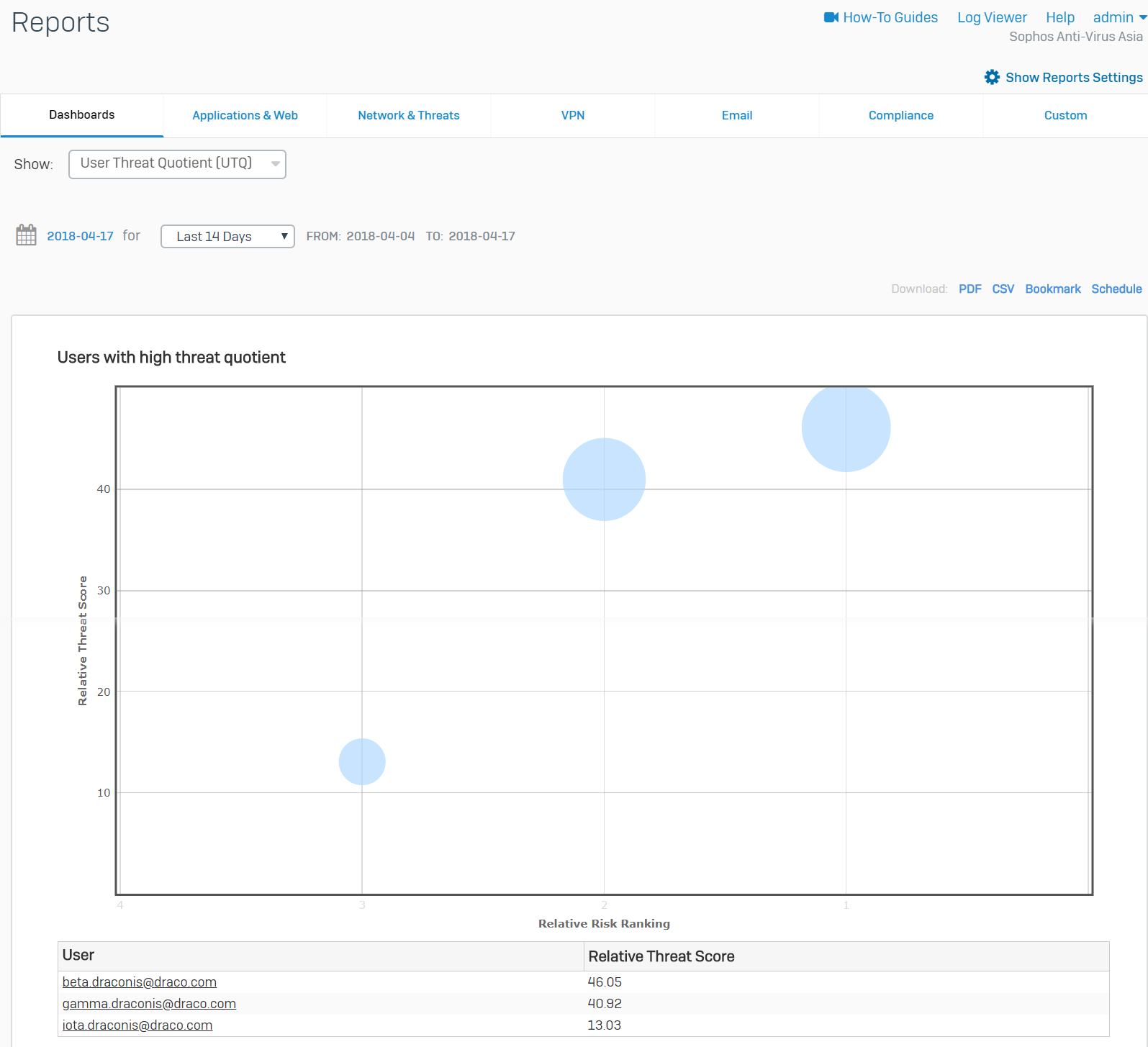

Модуль UTQ присваивает каждому пользователю индекс безопасности. Чем больше пользователь старается перейти на запрещенные сайты или запустить запрещенные приложения, тем выше становится его рейтинг. Опираясь на эти данные, можно заранее провести обучение для таких пользователей не дожидаясь того, что, в конечном итоге, его компьютер будет заражен вредоносным ПО. Выглядит это так

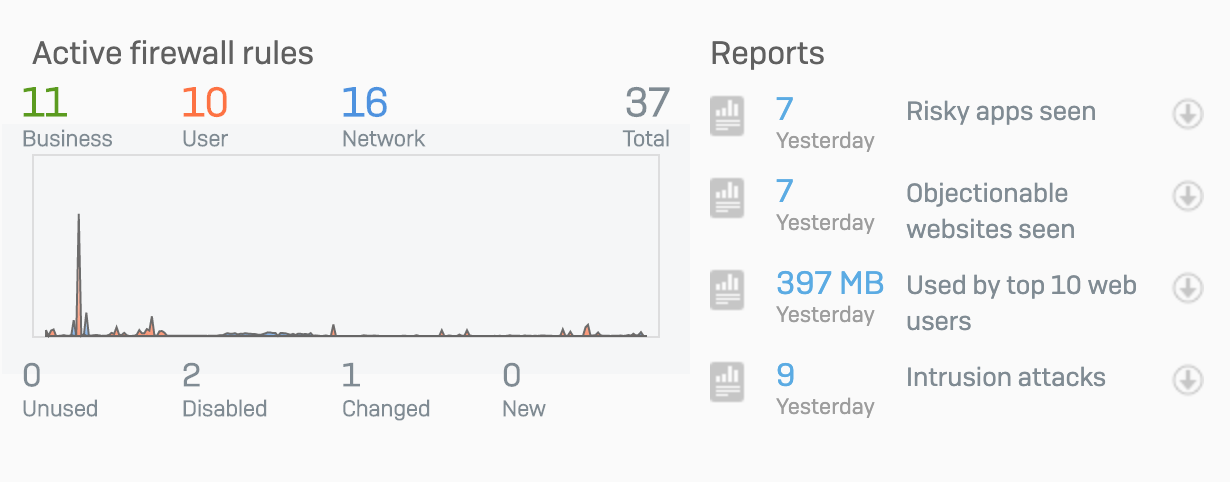

Далее идет раздел общей информации об активных фаервольных правилах и горячие отчеты, которые можно быстро скачать в pdf формате

Перейдем к следующему разделу меню — Current activities

Current activities

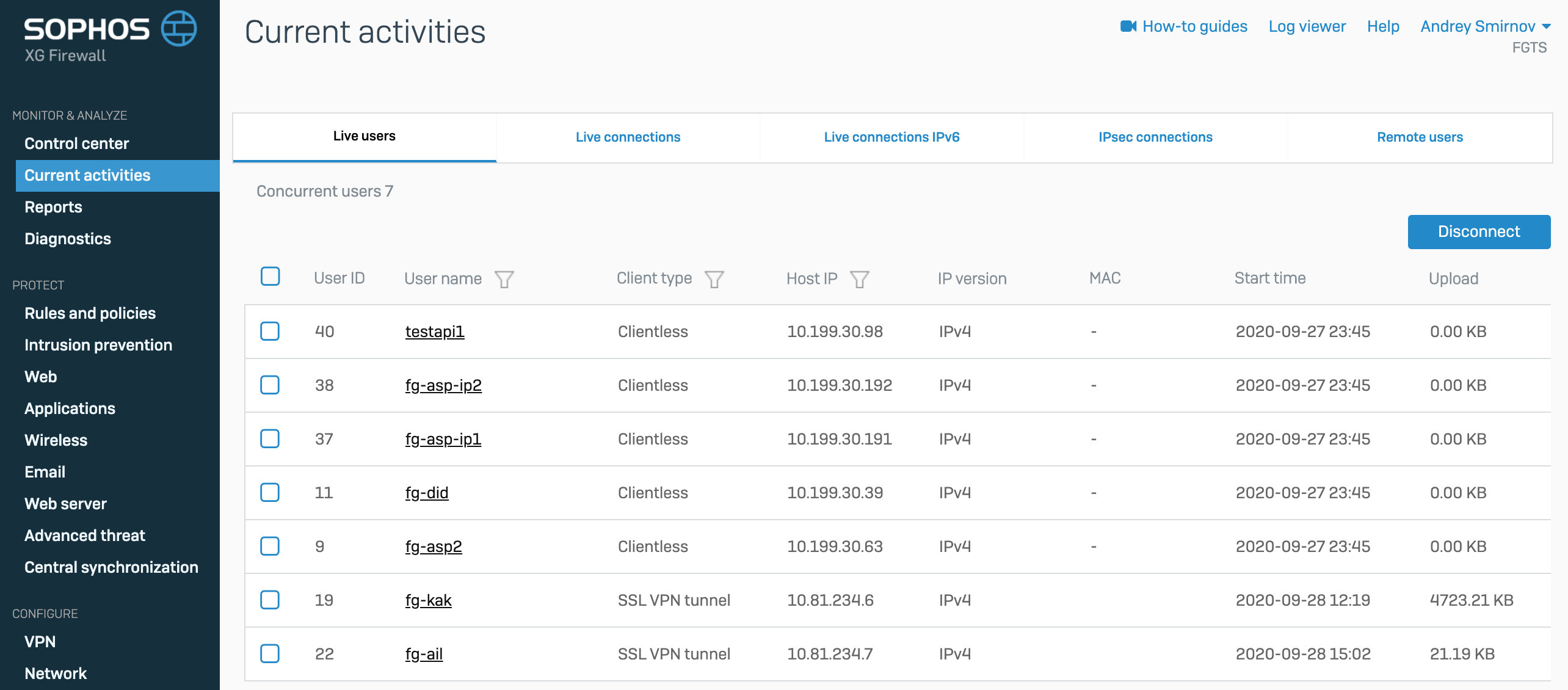

Начнем обзор с вкладки Live users. На данной странице мы можем посмотреть, кто из пользователей подключен на данный момент к Sophos XG Firewall, метод аутентификации, ip адрес машины, время подключения и объем трафика.

Live connections

На данной вкладке отображаются активные сессии в реальном времени. Данную таблицу можно фильтровать по приложениям, пользователям и IP адресам клиентских машин.

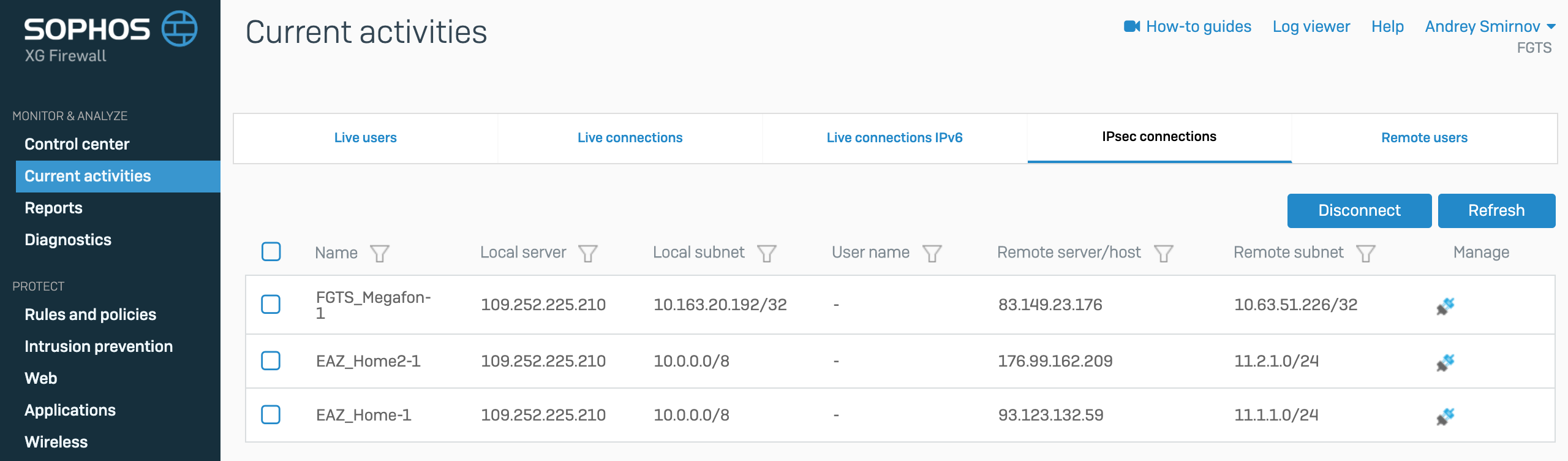

IPsec connections

На данной вкладке отображается информация о активных соединениях IPsec VPN

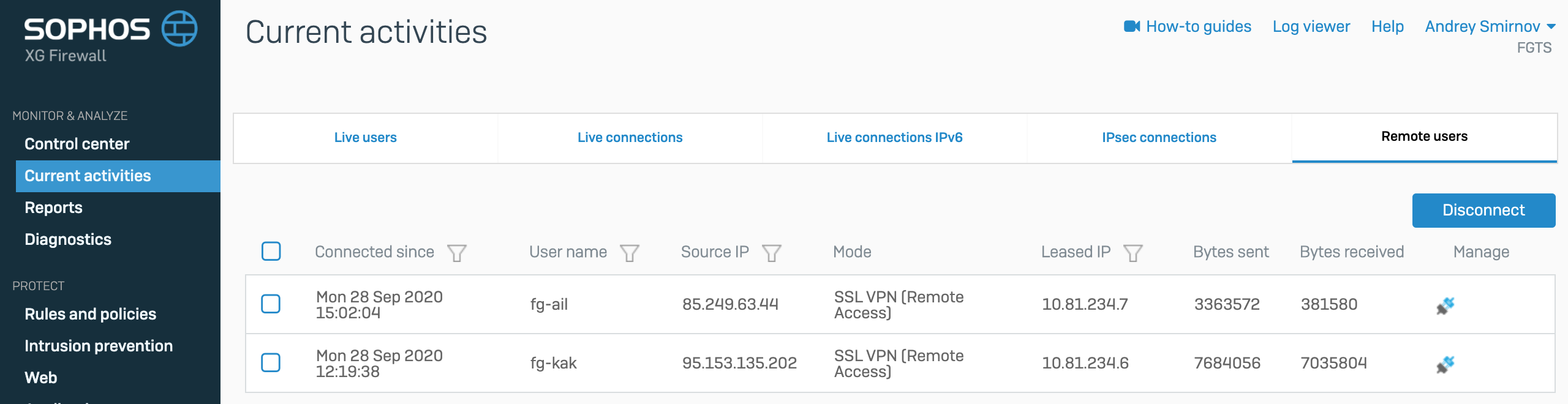

Вкладка Remote users

На вкладке Remote users находится информация о удаленных пользователях, которые подключились через SSL VPN

Также, на этой вкладке можно посмотреть трафик по пользователям в реальном времени и принудительно отключить любого пользователя.

Пропустим вкладку Reports, так как система отчетов в данном продукте очень объемна и требует отдельной статьи.

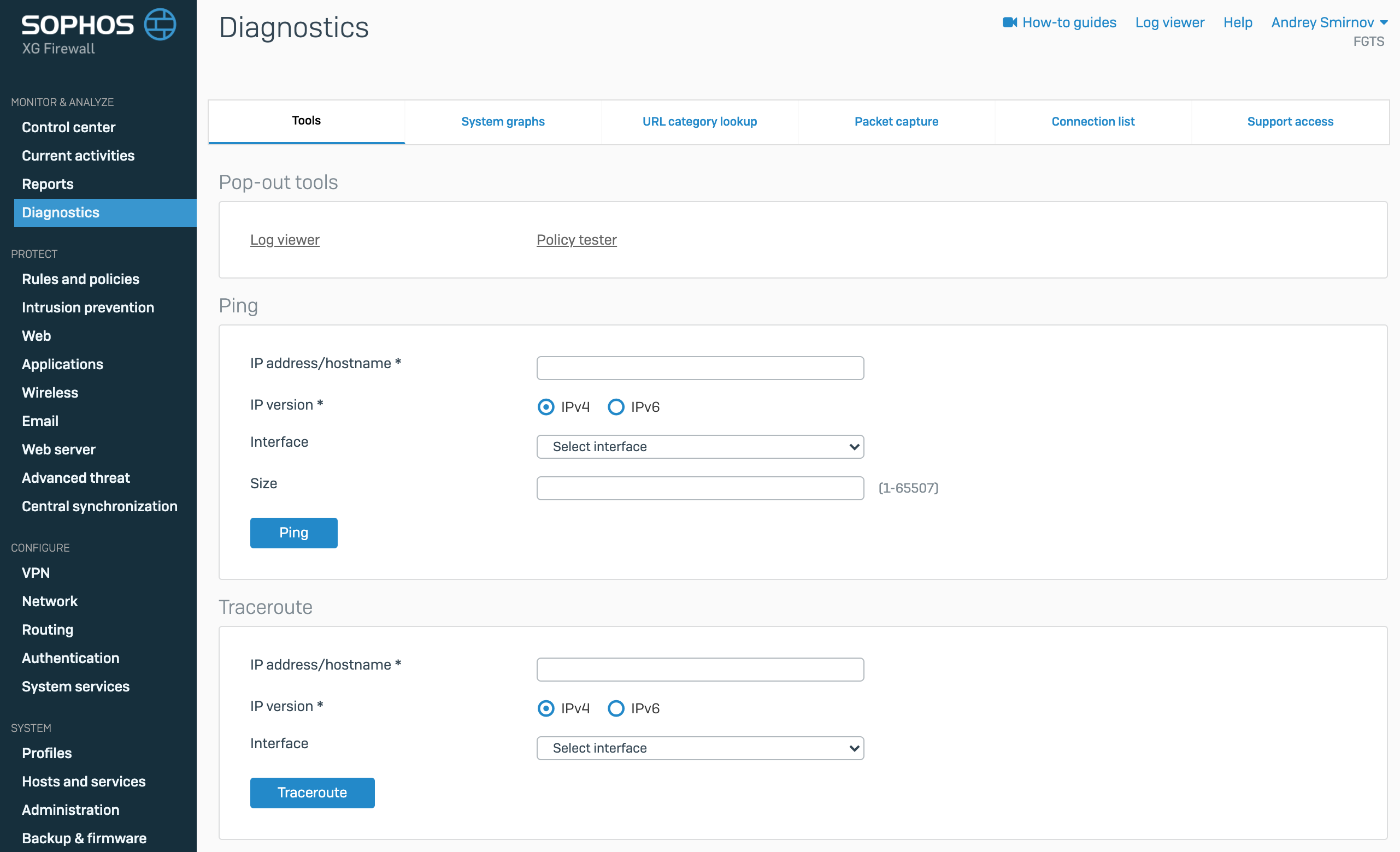

Diagnostics

Сразу открывается страница с разными утилитами поиска проблемы. В них входит Ping, Traceroute, Name lookup, Route lookup.

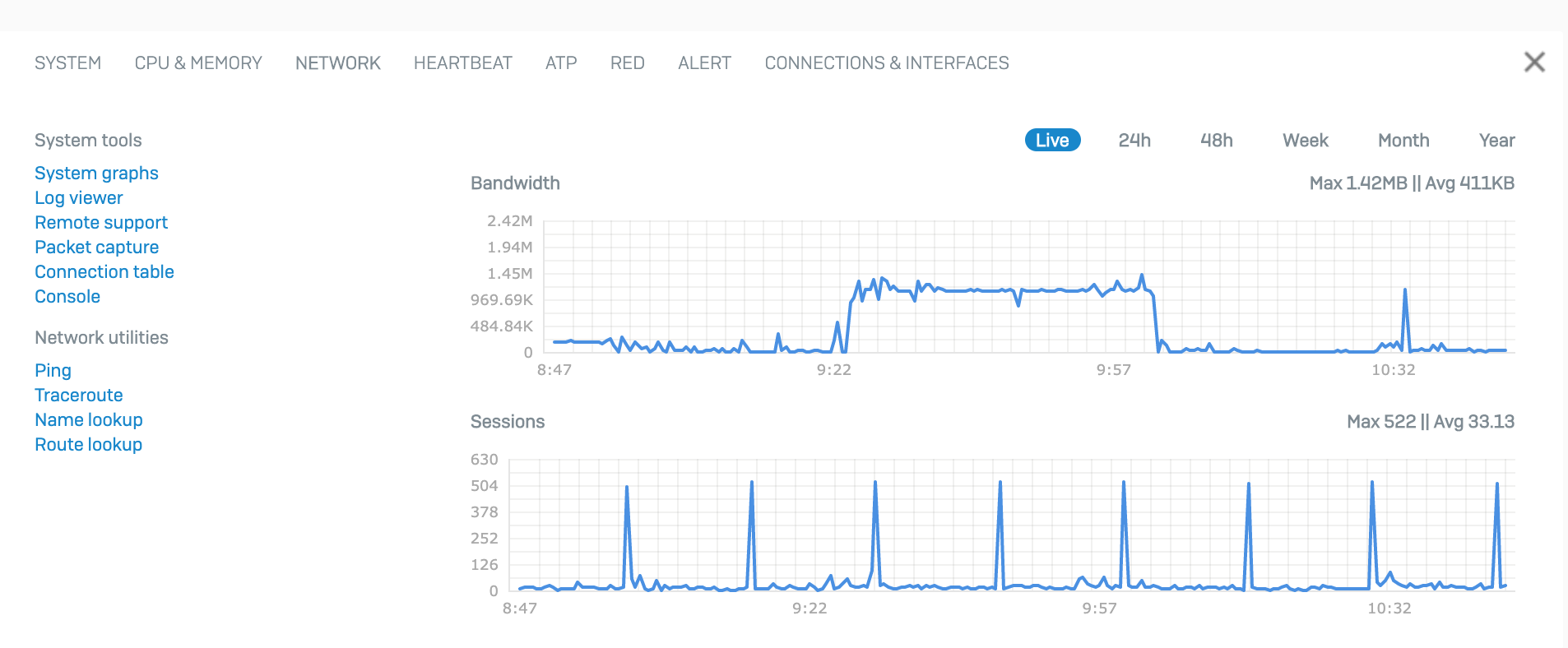

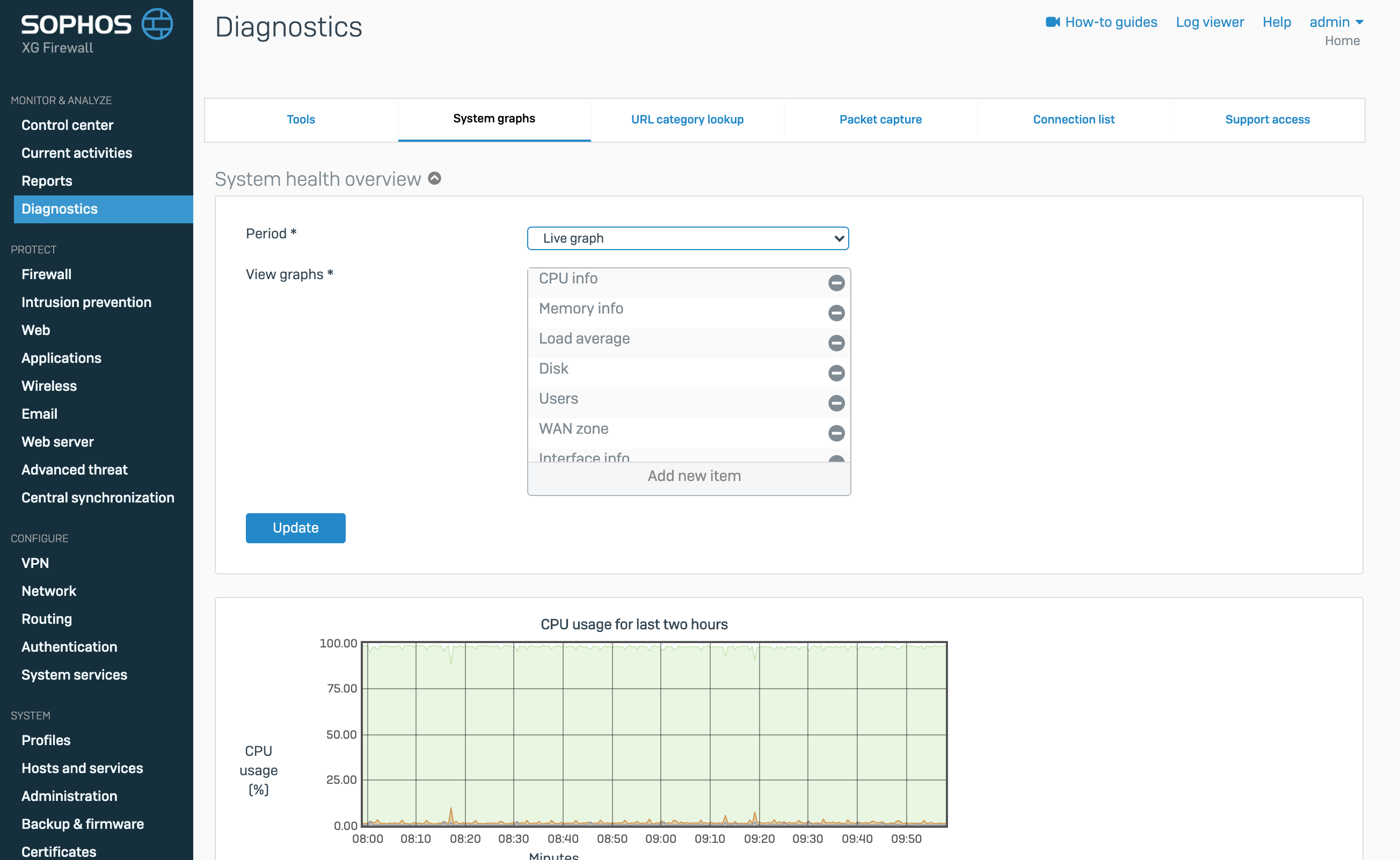

Далее идет вкладка с системными графиками загрузки железа и портов в реальном времени

System graphs

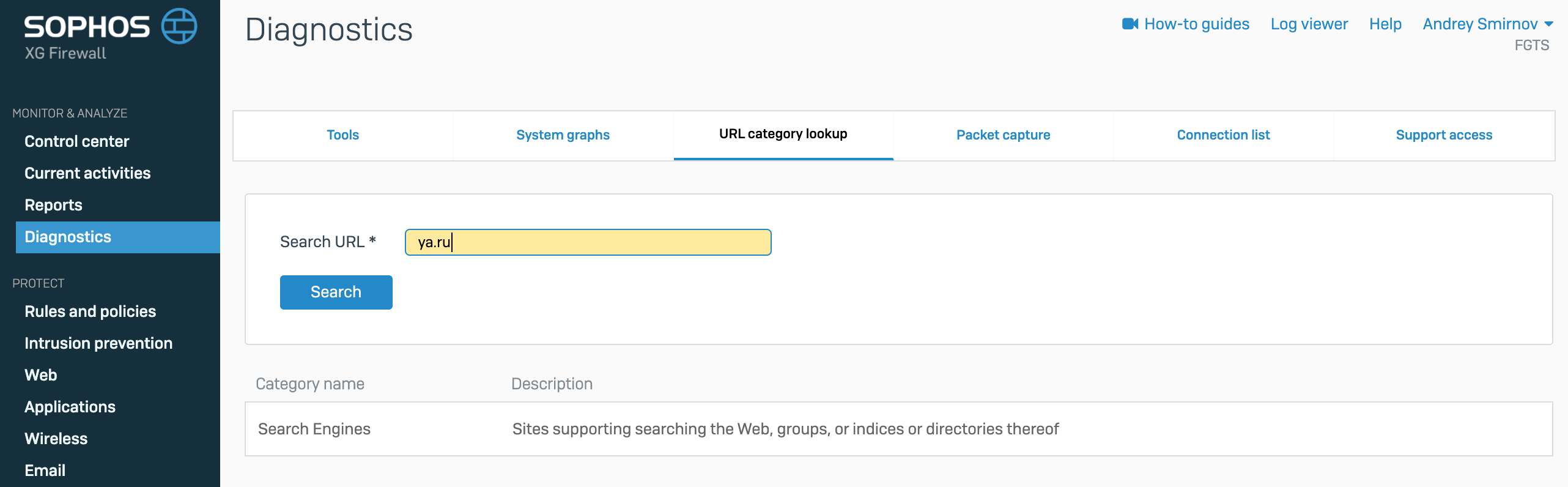

Затем вкладка, где можно проверить категорию веб ресурса

URL category lookup

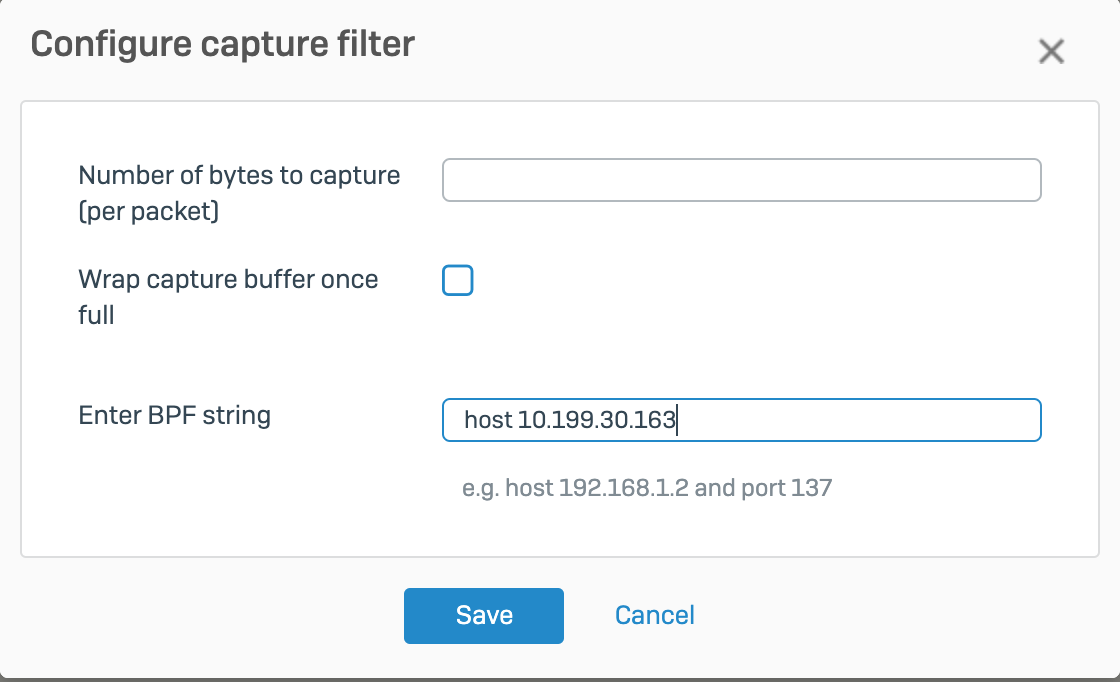

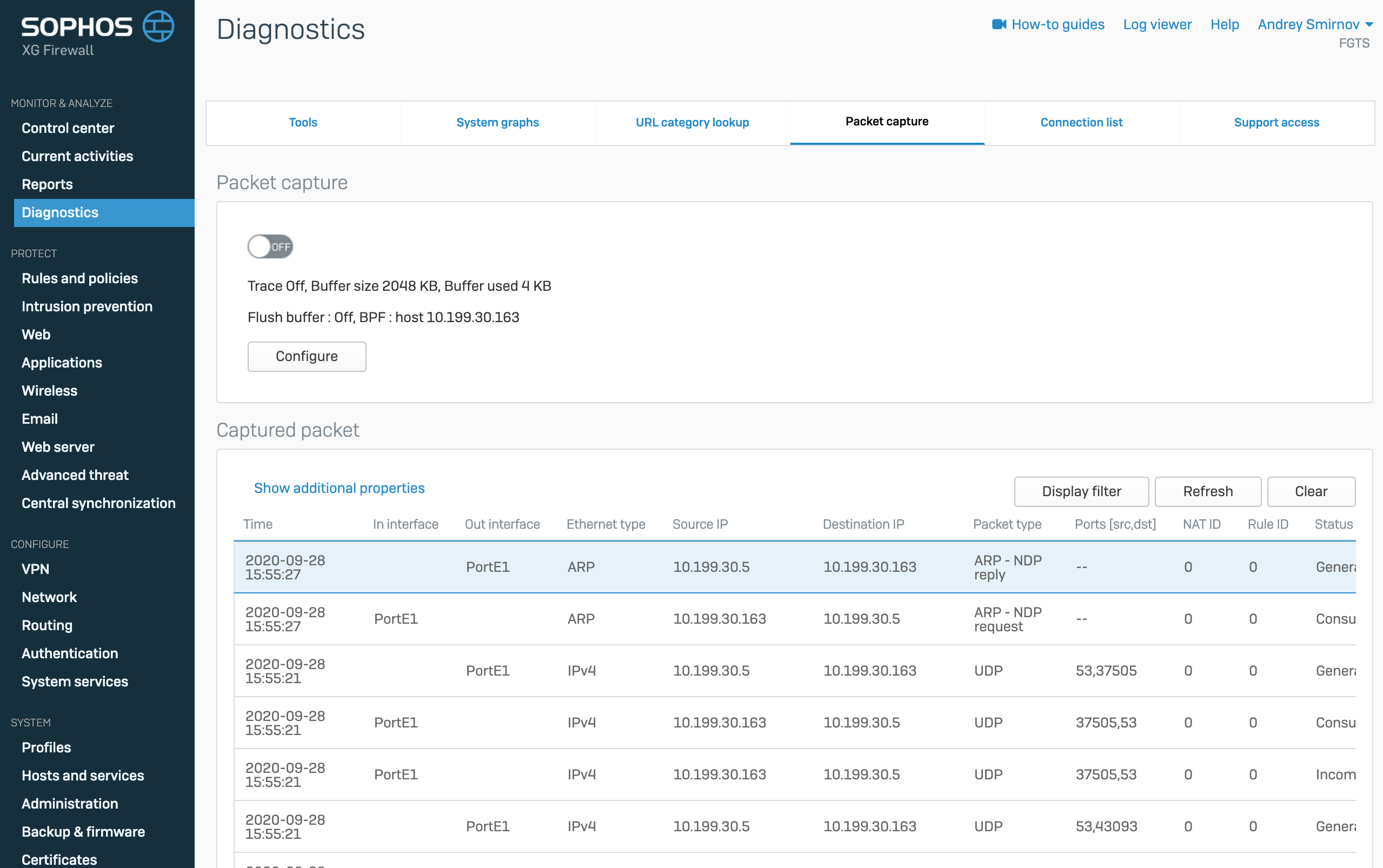

Следующая вкладка Packet capture — это, по сути, встроенный в веб интерфейс tcpdump. Можно также писать фильтры

Packet capture

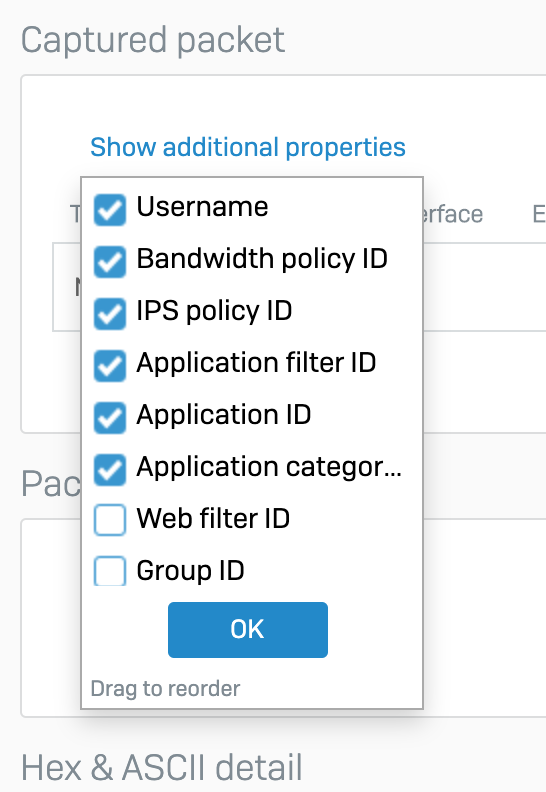

Из интересного стоит отметить то, что пакеты преобразуются в таблицу, где можно отключать и включать дополнительные столбцы с информацией. Этот функционал очень удобен для поиска сетевых проблем, например — можно быстро понять какие правила фильтрации применились на реальный трафик.

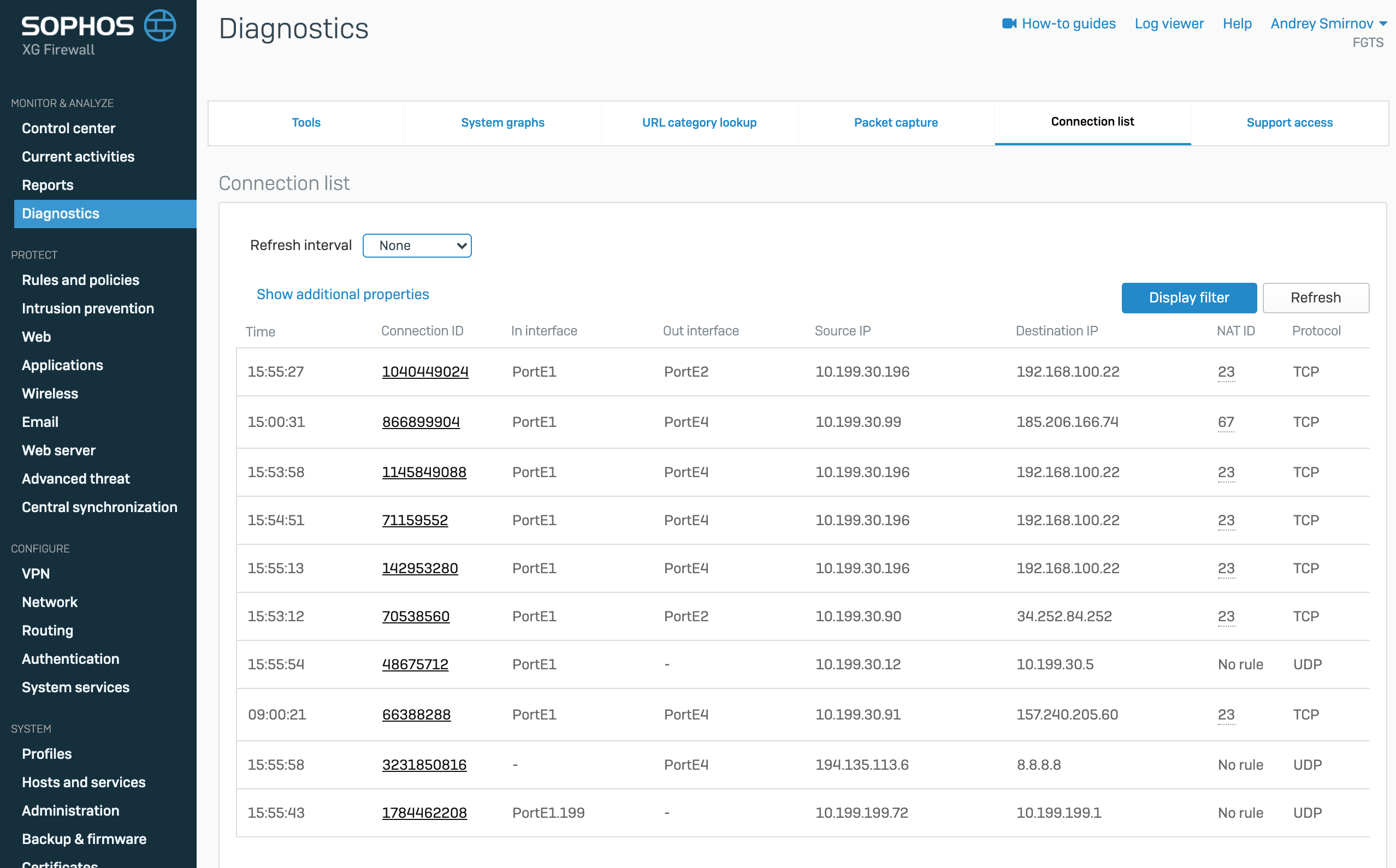

На вкладке Connection List можно посмотреть все существующие коннекты в реальном времени и информацию по ним

Connection List

Заключение

На этом мы закончим первую часть обзора. Мы рассмотрели только самую малую часть имеющегося функционала и вообще не касались модулей защиты. В следующей статье разберем встроенный функционал отчетности и фаервольные правила, их виды и назначения.

Спасибо за уделенное время.

Если у Вас будут вопросы по коммерческой версии XG Firewall, Вы можете обращаться к нам — компанию Фактор груп, дистрибьютору Sophos. Достаточно написать в свободной форме на sophos@fgts.ru.

igrblkv

Русский язык не завезли? Домой, говорите, ставить?

PS: Копирайт 19 года — это как? Уже 20-й заканчивается, вроде…

Zertar Автор

Русский язык интерфейса есть, но перевод, как бы так сказать, не очень точный…

По поводу скриншота модуля UTQ — это просто пример, как работает данный модуль. Да, данный скриншот (прошу заметить, всего один в статье =)) я взял из документации…

igrblkv

Рад, что хотя-бы в комментах про недостатки пишите.

Понимаю, но не одобряю.

Я, как-бы, не с целью докопаться, но после прочтения был слегка удивлён…

Тем более, далее на скриншотах конец августа текущего года.

Zertar Автор

В начале статьи есть ссылка на предыдущую статью. Там я, как раз, разбирал, как получить данный NGFW и установить его на сервер.

Не до конца понимаю, что Вас смутило в датах на скриншотах, потому как основной смысл был просто показать, как выглядит тот или иной функционал… По датам можно делать фильтр и смотреть события за произвольный промежуток времени.