Если вы видите запись «DMARC не найдена», запись «DMARC не опубликована» или запись «DMARC отсутствует», это означает, что в домене отсутствует самый эффективный и мощный механизм идентификации электронной почты, такой как DMARC.

Чтобы предотвратить спуфинг электронной почты (практика злоумышленников маскироваться под конкретного пользователя или подключенного к сети устройства с целью похищения данных), все домены должны иметь систему авторизации электронной почты. Наверное, вы слышали о механизмах SPF и DKIM. Но дело в том, что ни SPF, ни DKIM сами по себе не могут остановить заимствование вашего домена и не могут предотвратить спуфинг электронной почты. DMARC (Domain-based Message Authentication, Reporting & Conformance) приходит на помощь. Он сочетает в себе механизмы SPF и DKIM и обеспечивает 100% защиту от атак.

DMARC может защищать от фишинг атак. Фишинг - это мошенническая попытка получить конфиденциальную информацию. Выдавая себя за правомерного индивида, хакеры манипулируют жертвами для выполнения определенных действий. По данным Verizon Data Breach Investigations Report 2018, Фишинг и претекстинг составляют 93% нарушений. 80% всех нарушений связаны с учетными данными DBIR.

Итак, как исправить и добавить отсутствующую запись DMARC?

Возможно, вы получили упомянутое ниже с помощью какого-нибудь инструмента проверки DMARC:

No DMARC record

No DMARC record found

DMARC record is missing

DMARC record not found

No DMARC record published

DMARC policy not enabled

Unable to find DMARC record

В зависимости от того, чего вы хотите достичь. Есть 2 возможных варианта.

Вариант 1: Просто избавьтесь от раздражающего сообщения “No DMARC record”, не понимая реальной ценности DMARC и любой защиты от спуфинга электронной почты.

Ответ очень прост. Технически исправление “Записи DMARC Не найдено” буквально означает добавление записи DNS TXT в субдомен _dmarc.yourdomain.com в соответствии со спецификацией DMARC.

Простую запись DMARC можно рассмотреть на следующем примере:

v=DMARC1; p=none; rua=mailto:whateveryoulike@yourdomain.com

Получилось! Недостающая запись DMARC была успешно добавлена.

Поздравляю, но этой записи недостаточно, чтобы остановить спуфинг и атаки с изменением авторства.

Вариант 2: Обеспечьте 100% защиту от атак с изменением авторства и спуфинга.

Чтобы добиться 100% защиты, вам нужно понять механизм системы DMARC и то, как она работает. Трудно добиться 100% защиты от спуфинга электронной почты; это требует усердия и некоторого времени (обычно более 2 месяцев и зависит от того, насколько сложна ваша инфраструктура электронной почты).

Сложность в том, что, если ваша конфигурация неверна, то не только поддельные электронные письма, отправленные хакерами с вашего домена, но и ваши действительные электронные письма могут быть отклонены. Это как иметь защищенную папку, к которой никто не может получить доступ, и даже вы не можете получить к ней доступ (папка очень безопасна, но она бесполезна, если даже пользователь не может получить к ней доступ).

Процесс начинается с простого ввода базовой записи DMARC.

3 шага для устранения проблемы “No DMARC record found”

1. Опубликуйте запись SPF.

Используйте бесплатный генератор SPF записи EasyDMARC или любой другой, чтобы создать свою запись и опубликовать сгенерированную запись в вашем DNS.

Запись SPF выглядит следующим образом.

v=spf1 include:spf.easydmarc.com include:amazonses.com ip4:198.105.215.71/32 -all

2. Настройте идентификацию DKIM.

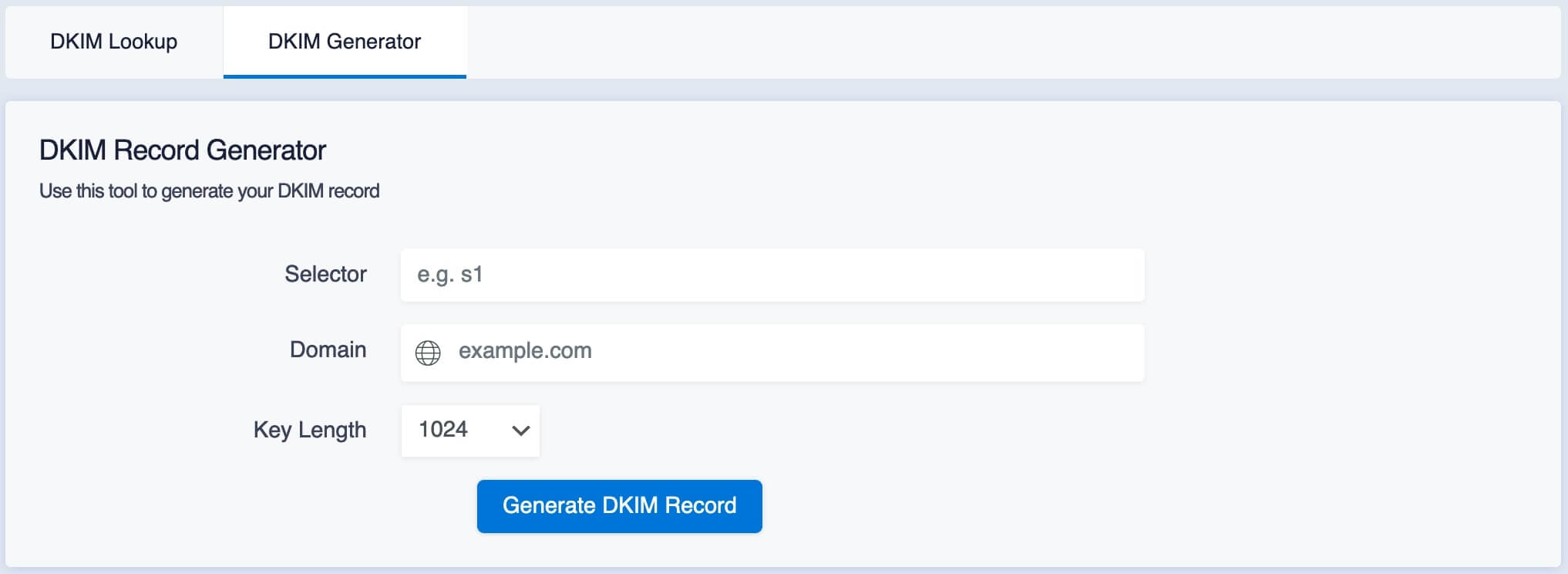

Далее вам нужно настроить свой почтовый сервер. Для этого вы можете использовать бесплатный генератор DKIM записи EasyDMARC для идентификации DKIM. Вот автоматический скрипт, который поможет вам настроить почтовый сервер Linux с помощью DKIM.

Для правильного синтаксиса необходимо использовать генераторы записей DKIM.

3. Опубликуйте запись DMARC.

Наконец готовы настроить запись DMARC. Используйте бесплатный генератор DMARC записи EasyDMARC и опубликуйте сгенерированную запись в свой DNS.Во-первых, настоятельно рекомендуется иметь политику мониторинга (p=none). После получения успешных результатов мониторинга система предложит вам изменить опубликованную политику.

Не используйте политику p=reject в самом начале, если вы не уверены, что у вас есть правильная конфигурация и видимость в вашей почтовой инфраструктуре.

Очень важно подчеркнуть, что ни SPF, ни DKIM сами по себе не могут помешать киберпреступникам отправлять электронные письма с использованием вашего домена.

Имейте в виду, что только запись DMARC с политикой “p=reject” является самой мощной и стандартной в отрасли системой идентификации электронной почты. Однако добиться “p=reject” трудно, потому что размещение его в DNS без надлежащего мониторинга может привести к тому, что ваши действительные электронные письма будут отклонены.

Вы можете легко определить и устранить свои проблемы, автоматизировав свои отчеты с помощью EasyDMARC. Вот пример вышеупомянутых агрегированных отчетов DMARC:

Эти статьи помогут вам настроить DMARC-записи от различных провайдеров DNS:

Подводя итог, можно сказать, что настроить идентификацию электронной почты довольно просто, но профессионалы сделают это быстрее и качественнее.

inkvizitor68sl

Вы вообще понимаете хотя бы примерно о чём пишете?

Я прекрасно знаю, что такое DMARC, но что вы написали — не понял.

suffix_ixbt

Кроме того в 2021 году статья про DMARC совсем неактуальна ибо он уже у всех внедрён. Написали бы уж про MTA-STS (тоже уже не новость и на Хабре уже было, но лет на 10 новее :) )

inkvizitor68sl

Да что не актуально — это ладно, напомнить лишним не будет.

Но тут же реально текст написанный каким-то копирайтером за еду:

(и, кстати, а что во-вторых, если есть во-первых?)

lana1414 Автор

в разных странах процент внедрения DMARC очень низкая, максимум 30%.

Согласно отчету Gartner, он будет развиваться и становиться все более популярным: www.gartner.com/doc/reprints?id=1-245TQ7Y7&ct=200915&st=sb

McHaber

далеко не факт что внедрен у всех. если проверить записи нескольких, далеко не последних, Российских банков, то DMARC запись либо не обнаружится, либо будет с политикой «none»:

vtb.ru

raiffeisen.ru

citibank.ru

abr.ru

tochka.com

pochtabank.ru

bcs.ru

domrfbank.ru

sovcombank.ru

bank-peresvet.ru

Dehumanizer

А что непонятного, вроде понятно.