На прошедшем The Standoff эксперты PT Expert Security Center, в данном случае представляющие команду глобального SOC киберполигона, мониторили действия команд атакующих и защитников цифровой копии мегаполиса FF, противостояние проходило в режиме реального времени и длилось 123 часа. Ранее мы писали о том, как глобальный SOC следил за всем происходящим в инфраструктуре виртуального города, как отдел обнаружения вредоносного ПО вылавливал и исследовал троянские программы «редтимеров» с помощью песочницы PT Sandbox и как мы следили за всеми веб-ресурсами киберполигона с помощью PT Application Firewall. Теперь поговорим о защищенности технологических сетей объектов виртуального города и результатах мониторинга, проведенного с помощью системы глубокого анализа технологического трафика PT Industrial Security Incident Manager (PT ISIM).

В этой статье мы расскажем о том, какие атаки на технологический сегмент сети объектов города детектировала система, и отметим, насколько эти угрозы соответствуют реальному уровню защищенности промышленных систем.

Что атаковали на The Standoff

Макет города на киберполигоне The Standoff включал в себя цифровые копии объектов инфраструктуры, управляемые настоящими SCADA-системами и ПЛК: точно такие же устанавливают на реальных предприятиях. Вот элементы и объекты, которые могли атаковать участники соревнований от read teams:

системы управления стрелками и шлагбаумами на железной дороге,

багажная лента в аэропорту,

телескопический трап в аэропорту,

кран в морском порту,

HVAC делового центра,

колесо обозрения в парке развлечений,

светофоры в деловом центре,

уличное освещение,

подстанция (электричество всего города),

задвижки автоматизированной газораспределительной станции,

турбина ТЭЦ,

шкаф пожарной автоматики ТЭЦ,

ветрогенераторные установки на электростанции,

системы управления производством на нефтехимическом заводе,

системы управления добычей нефти.

Теперь рассмотрим самые интересные, как нам кажется, атаки, которые глобальный SOC The Standoff детектировал с помощью PT ISIM.

Остановка добычи нефти

Команды Back2oaz и Сodeby смогли успешно атаковать компанию Nuft, которая в рамках модели города управляла нефтедобывающим месторождением. Участники red teams получили доступ к серверу SCADA и отправили команды по специализированному промышленному протоколу, что привело к аварии — остановке процесса добычи нефти. В реальности реализация такого бизнес-риска привела бы к репутационному ущербу, недополучению прибыли и падению рыночной стоимости компании.

Цепочка развития атаки выглядела так:

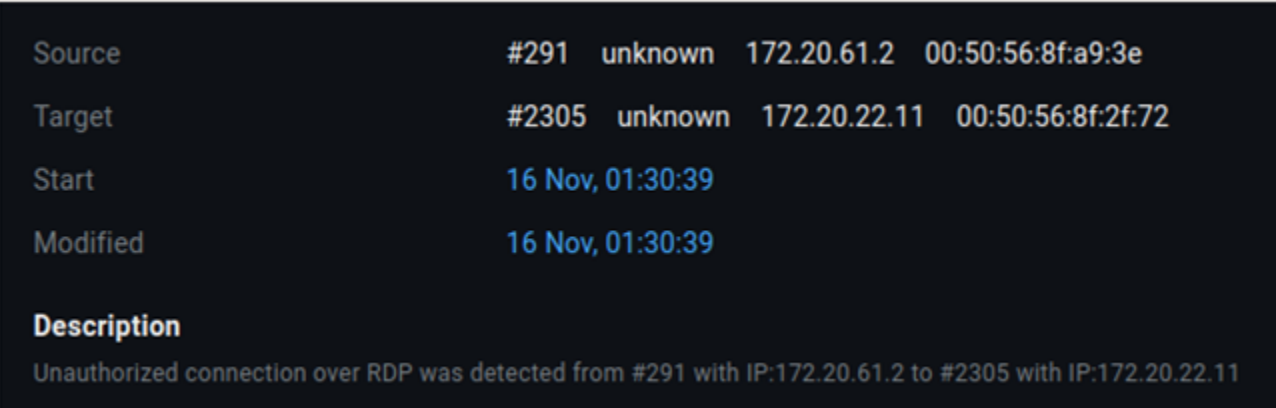

Неавторизованное подключение по RDP от узла из сегмента серверов 172.20.61.2 к серверу SCADA 172.20.22.11 (время 01:30). На данном этапе был получен доступ к SCADA-системе.

Подача команды управления по протоколу CIP от сервера SCADA 172.20.22.11 к ПЛК 172.20.23.11 (09:02). На данном этапе выполнялся перебор различных команд управления (команды подавались в разные области, в том числе в проприетарные: 0x349, 0x68 (SFC Forces), 0x6b (SymbolObject)). Это может говорить о том, что атака выполнялась с помощью инженерного или специализированного атакующего ПО.

В данном случае имело место управляющее воздействие по протоколу CIP. При этом атакующие, судя по всему, подбирали команды вслепую. Защитники в этой ситуации должны были предпринимать активные действия уже на предыдущих, ранних этапах атаки, которые были обнаружены с помощью MaxPatrol SIEM, PT Sandbox, PT NAD и PT ISIM. Естественно, по условиям учений производилось только наблюдение. После проникновения в сегмент АСУ ТП у защитников было очень мало времени для реакции на данную атаку, потому что со стороны наблюдателя все выглядело вполне легитимно: с управляющего АРМ или со SCADA-сервера подается легитимная команда на остановку или на изменение уставки.

В данном случае можно было бы рассчитывать на механизм белых списков команд протокола, при использовании которого подбор команд злоумышленниками был бы обнаружен. Опять же, если нарушитель владеет данными об атакуемом объекте, то он не будет заниматься перебором, а сразу отдаст опасную команду. В реальной жизни пока чаще встречаются сбои в работе систем и, как следствие, прохождение в сети опасных команд или данных, что удается выявить с помощью систем непрерывного анализа технологического трафика и уже упомянутых белых списков.

Запредельные обороты колеса обозрения

Была в городе FF и компания 25 Hours, которая по сценарию владела парком развлечений. Ей пришлось столкнуться с атакой команды Back2oaz, в ходе которой был осуществлен удаленный доступ к серверу SCADA и отправлены команды по специализированному промышленному протоколу. Это позволило спровоцировать аварийную ситуацию — атакующие получили доступ к системе управления колесом обозрения и увеличили скорость вращения аттракциона до максимальной, что привело к падению колеса.

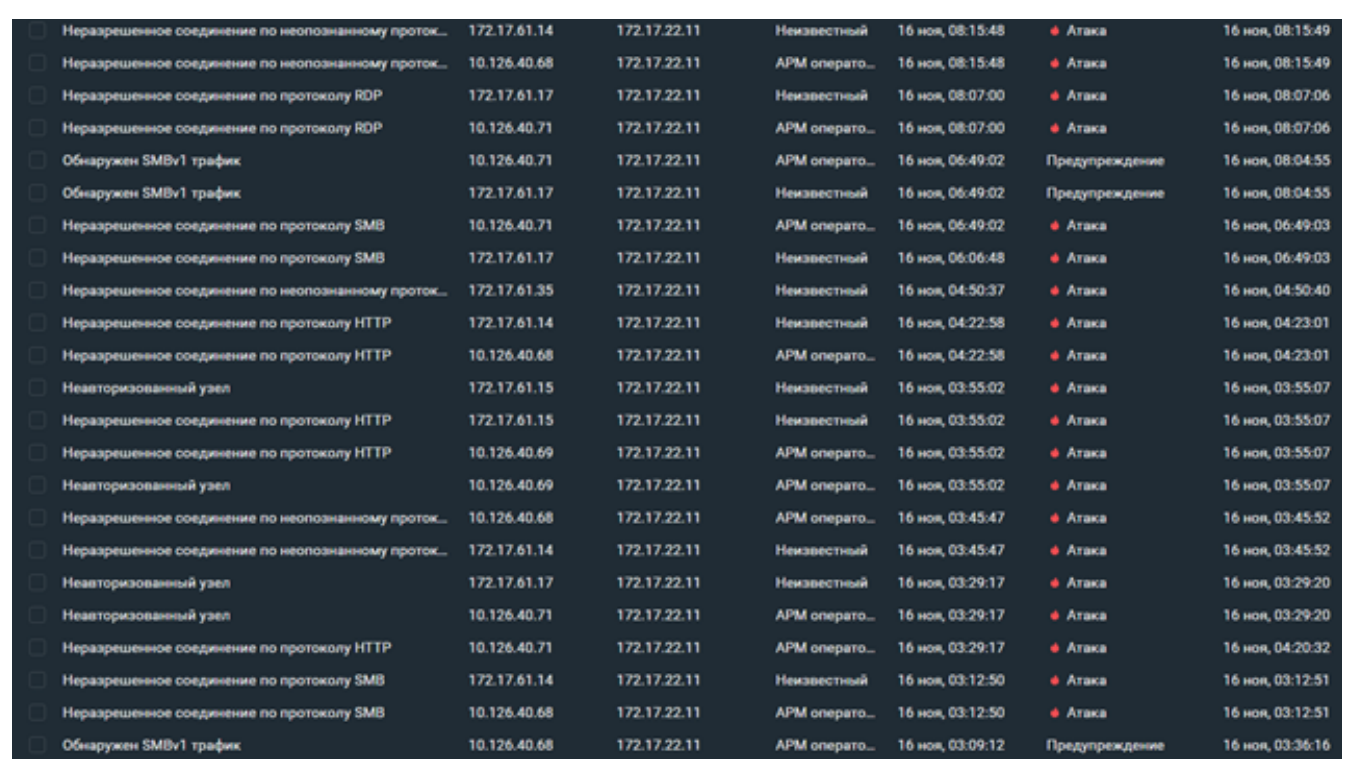

Атака развивалась следующим образом:

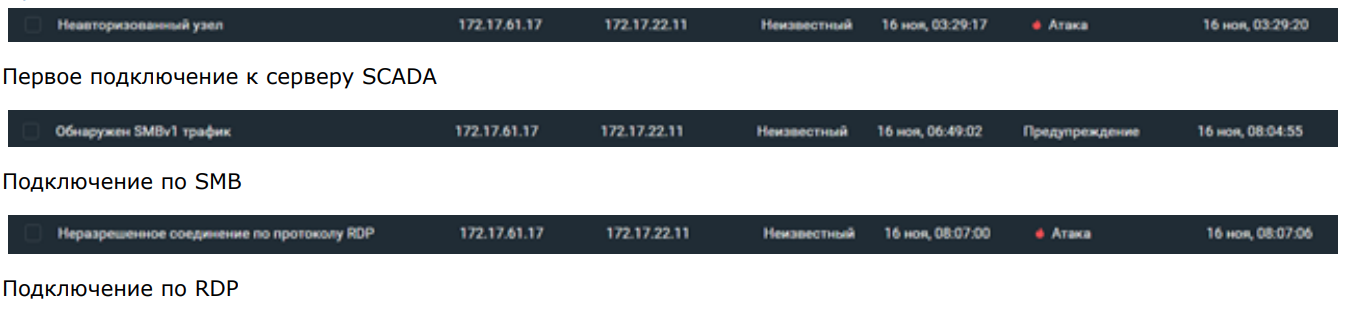

Неавторизованное соединение TCP от узла 172.17.61.17 к серверу SCADA 172.17.22.11 (03:29). Вероятнее всего, это была разведка.

Неавторизованное соединение по протоколу SMB от узла 172.17.61.17 к серверу SCADA 172.17.22.11 (06:06). Поиск файлов на общем ресурсе с целью найти чувствительную информацию или подсказки по дальнейшему подключению. Кроме того, на этом этапе может оставляться полезная нагрузка для дальнейшей эксплуатации.

Неавторизованное подключение RDP от узла 172.17.61.17 к серверу SCADA 172.17.22.11 (08:07). Получен доступ к SCADA-системе.

Изменение параметров или подача управляющего воздействия на мнемосхеме, вызвавшая отправку команды управления от сервера SCADA 172.17.22.11 к ПЛК 172.17.23.11 (08:25). Эта часть атаки могла при условии проникновения на сервер SCADA быть выполнена довольно простым способом — путем подачи команды напрямую с мнемосхемы. Тем не менее атакующие серьезно исследовали систему, выявили управляющие теги и провели осмысленную атаку с помощью инженерного или специального ПО. В данном случае SCADA-система и ПЛК не имели защитных механизмов, призванных не допустить опасных ситуаций. Важно отметить, что с точки зрения NTA отправленная команда является абсолютно легитимной (если не учитывать контекст технологического процесса, который возможно заложить на уровне PT ISIM proView Sensor).

Вот как эта атака отражалась в интерфейсе PT ISIM.

Атакующие смогли провести опасную атаку, поскольку после проникновения в технологическую сеть исследовали инфраструктуру объекта. Им удалось получить доступ к инженерному ПО, выяснить управляющие теги и отправить их на ПЛК. Как и в описанном выше кейсе, защитникам следовало предпринимать активные действия уже на предыдущих этапах атаки, которые были обнаружены с помощью MaxPatrol SIEM, PT Sandbox, PT NAD и PT ISIM. После проникновения в сегмент АСУ ТП в данном случае у защитников было достаточно возможностей для реакции в реальном времени, но в реальных условиях было бы недостаточно. Во время учений, когда каждый инцидент на виду, у нападающих есть в распоряжении несколько часов, чтобы довести атаку до завершения. А в реальных условиях у киберпреступников может быть гораздо больше времени и на исследование инфраструктуры, и на проведение самой атаки. Подобную атаку на финальном ее этапе возможно выявить с помощью глубокого разбора промышленного протокола с анализом конфигурации и выявлением опасных действий оператора, таких как превышение допустимой мощности вращения колеса или несанкционированная остановка.

Нарушение и остановка процесса производства химических веществ

Упомянутая выше компания Nuft владела еще одним важным объектом в городе — нефтехимическим заводом. До его технологической сети тоже добралась команда нападающих Back2oaz. Им удалось осуществить вход на сервер SCADA по протоколу RDP, а также нарушить работу ПЛК с помощью специализированного инженерного ПО, в итоге был реализован бизнес-риск — нарушение и остановка производства. Возможными последствиями подобных атак в реальной жизни могут быть отзыв лицензии, падение капитализации компании, отставка руководства, травмы сотрудников предприятия, жертвы среди населения города, техногенная авария и экологическая катастрофа.

Цепочка развития атаки выглядела так:

Неавторизованное соединение по RDP от 172.20.61.17 к серверу SCADA 172.20.22.10 (19:30). Получен доступ к SCADA-системе.

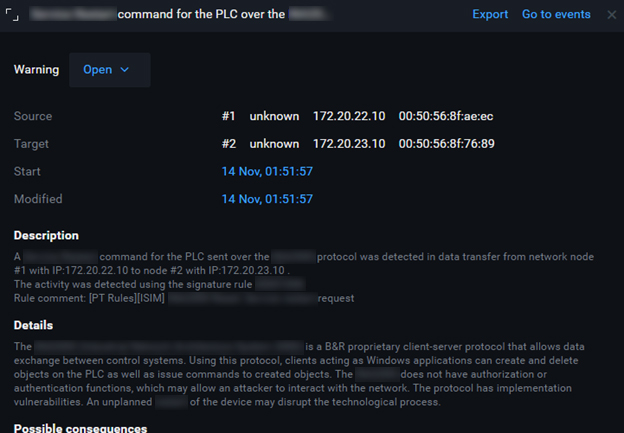

Команда на перезагрузку в сервисный режим по проприетарному протоколу, переданная с помощью инженерного ПО от сервера SCADA 172.20.22.10 к ПЛК 172.20.23.10 (01:51 на следующий день). Для реализации данного риска атакующие использовали специализированное ПО для работы с ПЛК, штатно применяемое для данного технологического процесса. Перевод в сервисный режим означает фактическую остановку выполнения основного кода и прерывание технологического процесса. В условиях отсутствия резервирования и защитных механизмов на контроллерах нижнего уровня это может привести к серьезной аварии, в частности к перегреву, нарушению процесса производства и в итоге к остановке производства полностью.

PT ISIM детектировал каждый шаг атакующих.

Киберполигоны и реальность

На The Standoff, конечно, существовали некоторые условия, которые облегчают жизнь атакующим и не должны встречаться на реальных промышленных объектах. Например, инженерное ПО на управляющих АРМ или дефолтные пароли для доступа в различные системы. Однако на практике оказывается, что их все же можно встретить в инфраструктуре промышленных компаний. Нередки случаи подключения промышленной сети к корпоративной, имеющей выход в интернет. В таких условиях крайне важно использование систем глубокого анализа технологического трафика в связке с другими инструментами — SIEM-системами, решениями для управления уязвимостями; это позволяет выявлять атаки на промышленные объекты и своевременно реагировать на возникающие угрозы.

Автор: Сергей Петров, руководитель отдела экспертизы промышленных систем Positive Technologies

Gengenid

Открытый доступ по rdp вы называете "На The Standoff, конечно, существовали некоторые условия"?

ptsecurity Автор

К сожалению, и на реальных объектах КИИ встречаются подобные грубые нарушения, недавний инцидент тому подтверждение. Справедливости ради надо сказать, что и до RDP на нашем мероприятии тоже надо было получить доступ, далеко не все команды нашли способ проникнуть в сегмент АСУ ТП.