Хранение данных в изначально не приспособленных для этого форматах часто обсуждают в сфере инфобезопасности. Как правило, стеганографию используют для скрытной передачи информации: например, зараженная система связывается с командным сервером и передает на первый взгляд безобидные изображения.

На прошлой неделе очередное упражнение на эту тему произошло в лагере white-hat: исследователь Дэвид Бьюкенан (David Buchanan) нашел способ обмениваться файлами через картинки в твиттере (новость, страница на GitHub с описанием и кодом).

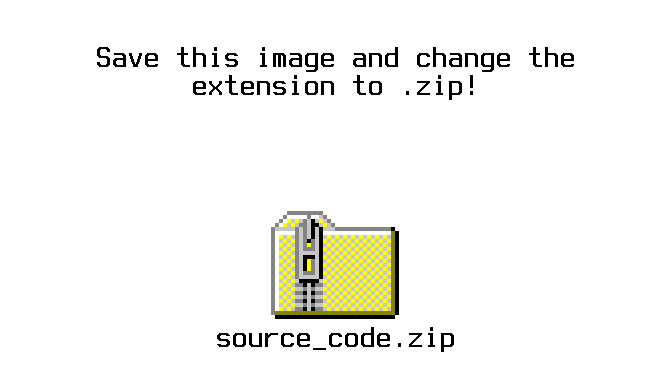

Никакой уязвимости тут нет: вставлять данные в PNG-изображение можно разными способами, а в данном случае даже не требуется специальный инструмент для декодирования. Достаточно переименовать .png-файл в .zip и распаковать данные из получившегося архива.

Автор этого трюка нашел особенность обработчика изображений в Twitter, который удаляет часть избыточных данных из файла, но не трогает одну из областей IDAT, где и спрятана лишняя информация. У метода есть ограничения: если итоговый файл весит больше 3 Мбайт, Twitter сконвертирует изображение в JPEG. Демонстрация метода доступна в твиттере автора, а изображение оттуда приведено выше: на Хабре трюк тоже работает (на момент публикации). Внутри ZIP-файла-картинки спрятан код на Python, позволяющий прятать в PNG произвольные данные.

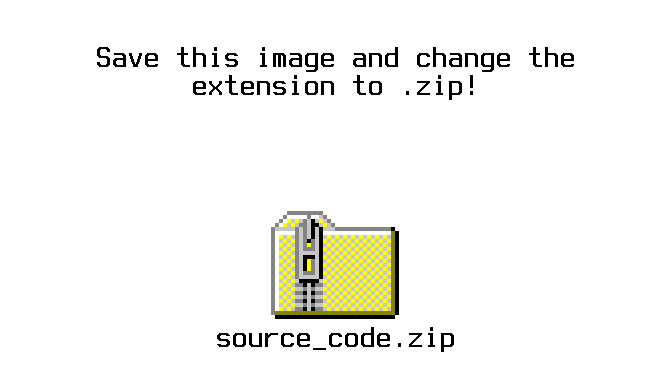

Еще одна демонстрация с файлом потолще: Дэвид не удержался и устроил «рикролл» в отдельно взятой картинке. Помимо твиттера и Хабра, аналогичный способ действует на хостинге картинок Imgur и в репозитории GitHub, но не работает, например, на Reddit.

Что еще произошло:

Большая новость недели: обнародованные ранее уязвимости в высокопроизводительных сетевых устройствах F5 BIG-IP и BIG-IQ активно эксплуатируют, эксплойт для обхода систем аутентификации лежит в открытом доступе.

Продолжается оценка ущерба от уязвимостей в Microsoft Exchange Server, в том числе за пределами США. Бельгийский центр реагирования на киберугрозы сообщает о 400 пострадавших (читай, взломанных) почтовых серверах. На сайте Microsoft опубликованы подробные рекомендации для системных администраторов по «лечению» атакованных серверов. Также вышел набор обычных апдейтов для Exchange Server, в том числе решающий проблемы, которые могли возникнуть после «аварийного патча».

Еще один патч от Microsoft призван закрыть все проблемы с печатью в Windows 10, вызванные неудачными обновлениями, выпущенными ранее.

Производителя компьютеров Acer предположительно успешно атаковал шифровальщик. По данным BleepingComputer, с компании требуют 50 миллионов долларов.

В Facebook собрали свою команду ИБ-исследователей, аналог Google Project Zero и других проектов.

Исследования экспертов «Лаборатории Касперского»: анализ рекламного ПО для macOS с кодом на Rust и разбор вредоносного кода с поддержкой архитектуры Apple M1.

Обнаружена уязвимость в WordPress-плагине TutorLMS, грозящая кражей данных и повышением привилегий.

Компания Netflix вводит правило, согласно которому одновременное использование аккаунта в разных локациях должно быть подтверждено владельцем. Стриминговый сервис борется не столько с обычными пользователями, которые передают пароль друзьям, сколько с черным рынком учеток.

На прошлой неделе очередное упражнение на эту тему произошло в лагере white-hat: исследователь Дэвид Бьюкенан (David Buchanan) нашел способ обмениваться файлами через картинки в твиттере (новость, страница на GitHub с описанием и кодом).

Никакой уязвимости тут нет: вставлять данные в PNG-изображение можно разными способами, а в данном случае даже не требуется специальный инструмент для декодирования. Достаточно переименовать .png-файл в .zip и распаковать данные из получившегося архива.

Автор этого трюка нашел особенность обработчика изображений в Twitter, который удаляет часть избыточных данных из файла, но не трогает одну из областей IDAT, где и спрятана лишняя информация. У метода есть ограничения: если итоговый файл весит больше 3 Мбайт, Twitter сконвертирует изображение в JPEG. Демонстрация метода доступна в твиттере автора, а изображение оттуда приведено выше: на Хабре трюк тоже работает (на момент публикации). Внутри ZIP-файла-картинки спрятан код на Python, позволяющий прятать в PNG произвольные данные.

Еще одна демонстрация с файлом потолще: Дэвид не удержался и устроил «рикролл» в отдельно взятой картинке. Помимо твиттера и Хабра, аналогичный способ действует на хостинге картинок Imgur и в репозитории GitHub, но не работает, например, на Reddit.

Что еще произошло:

Большая новость недели: обнародованные ранее уязвимости в высокопроизводительных сетевых устройствах F5 BIG-IP и BIG-IQ активно эксплуатируют, эксплойт для обхода систем аутентификации лежит в открытом доступе.

Продолжается оценка ущерба от уязвимостей в Microsoft Exchange Server, в том числе за пределами США. Бельгийский центр реагирования на киберугрозы сообщает о 400 пострадавших (читай, взломанных) почтовых серверах. На сайте Microsoft опубликованы подробные рекомендации для системных администраторов по «лечению» атакованных серверов. Также вышел набор обычных апдейтов для Exchange Server, в том числе решающий проблемы, которые могли возникнуть после «аварийного патча».

Еще один патч от Microsoft призван закрыть все проблемы с печатью в Windows 10, вызванные неудачными обновлениями, выпущенными ранее.

Производителя компьютеров Acer предположительно успешно атаковал шифровальщик. По данным BleepingComputer, с компании требуют 50 миллионов долларов.

В Facebook собрали свою команду ИБ-исследователей, аналог Google Project Zero и других проектов.

Исследования экспертов «Лаборатории Касперского»: анализ рекламного ПО для macOS с кодом на Rust и разбор вредоносного кода с поддержкой архитектуры Apple M1.

Обнаружена уязвимость в WordPress-плагине TutorLMS, грозящая кражей данных и повышением привилегий.

Компания Netflix вводит правило, согласно которому одновременное использование аккаунта в разных локациях должно быть подтверждено владельцем. Стриминговый сервис борется не столько с обычными пользователями, которые передают пароль друзьям, сколько с черным рынком учеток.

maxzhurkin

Стеганографией это можно было бы назвать, если бы файл изображения содержал скрытые данные, но так, что уверенно об этом говорить было бы невозможно или хотя бы затруднительно. Здесь, например, поместив файл на чистую файловую систему и «прогнав» её через, например, PhotoRec, настроенный на поиск архивов ZIP, но не других форматов, можно обнаружить эти «скрытые» данные.

Резюмирую: стеганография рассматривает скрытие в том числе от тех, кто целенаправленно ищет, в данном случае это не совсем так.

P.S. Написал этот текст, решил проверить свои утверждения и понял, что понятие стеганографии несколько шире. Текст комментария переписывать не стал, поскольку остаюсь убеждённым приверженцем «настоящей» стеганографии (или «строгой», кому как больше нравится)