В последнее время в СМИ обсуждаются множественные случаи взлома портала "Госуслуги". В этой статье я постараюсь выяснить что из этого миф и выдумки, а что является правдой, а для этого придется самому взломать госуслуги.

Внимание! Данный текст является описанием возможности в экспериментальных целях. Напоминаем, что повтор подобных действий может привести к нарушению законодательства.

Для экспериментов я использовал свой собственный аккаунт, содержащий доступ к моим данным и данным моего юр лица. Доступ осуществляется как с помощью связки логин/пароль + смс, так и ЭЦП. В ходе экспериментов я буду выключать те или иные функции безопасности аккаунта (чего вам делать крайне не рекомендую) и проверять изменения и возможность захвата аккаунта. Также я зарегистрирую новый аккаунт для проверки функций безопасности, настроенных по-умолчанию.

Миф первый. Взлом аккаунта

Онлайн-мошенники начали взламывать аккаунты граждан на сайте госуслуг и через них брать кредиты и микрозаймы, предупредили опрошенные РБК эксперты. РБК.

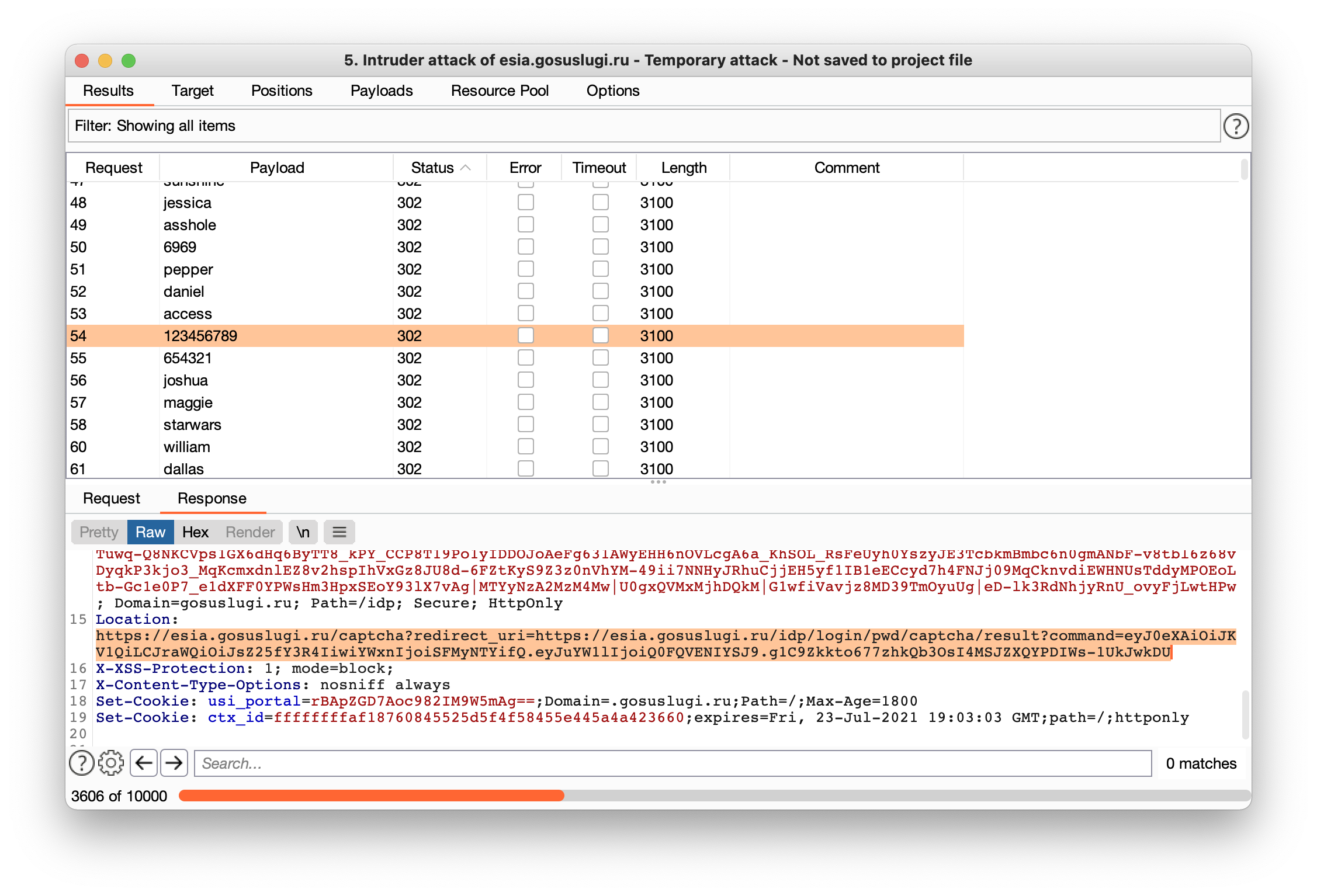

Я предполагаю что журналисты имели ввиду брутфорс аккаунтов, только не знали как это называется. Что ж, проверим насколько аккаунт защищен от атак грубой силы.

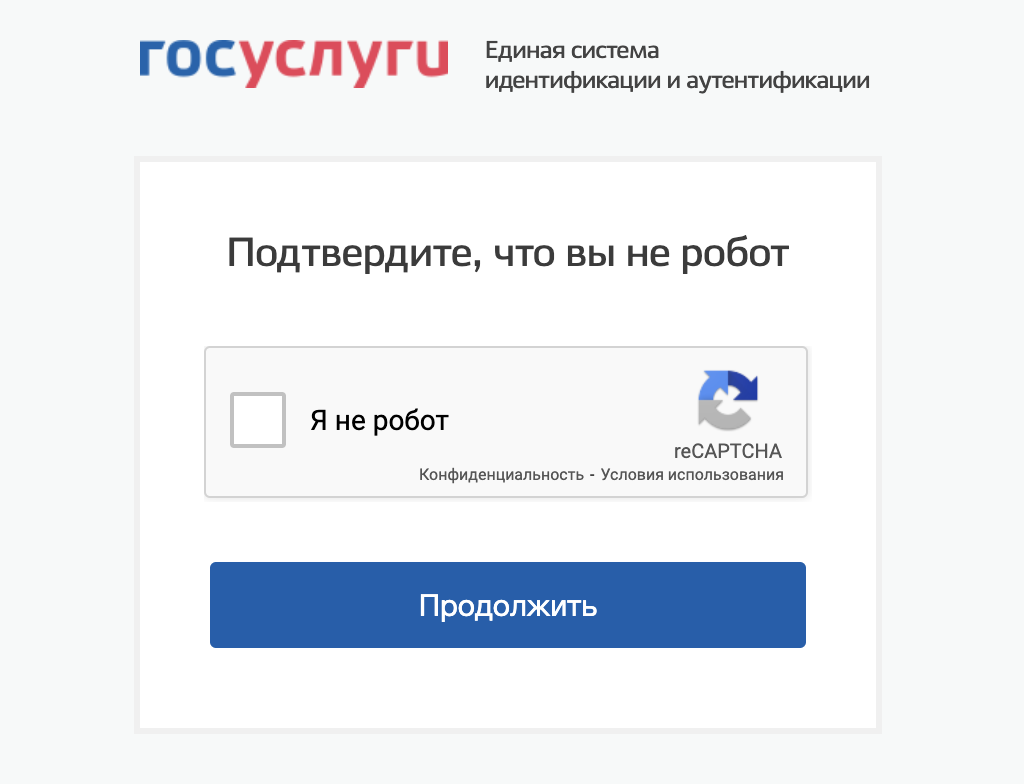

Для начала попробуем сбрутить известный мне пароль, добавив его в пару десятков других. В результате через несколько попыток получаю отлуп в виде капчи (формально конечно reCAPTCHA):

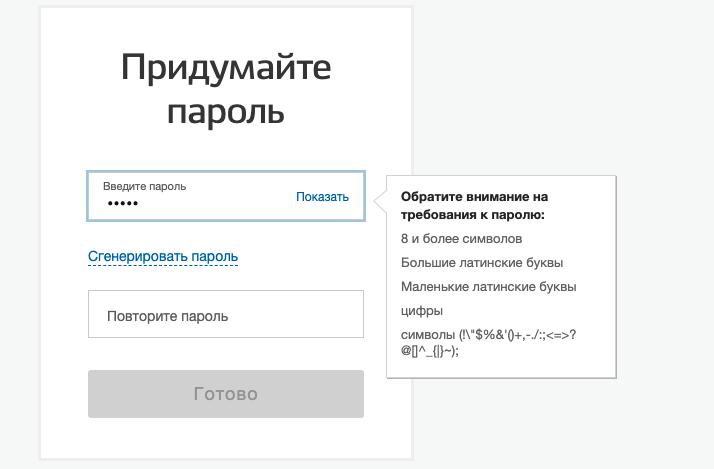

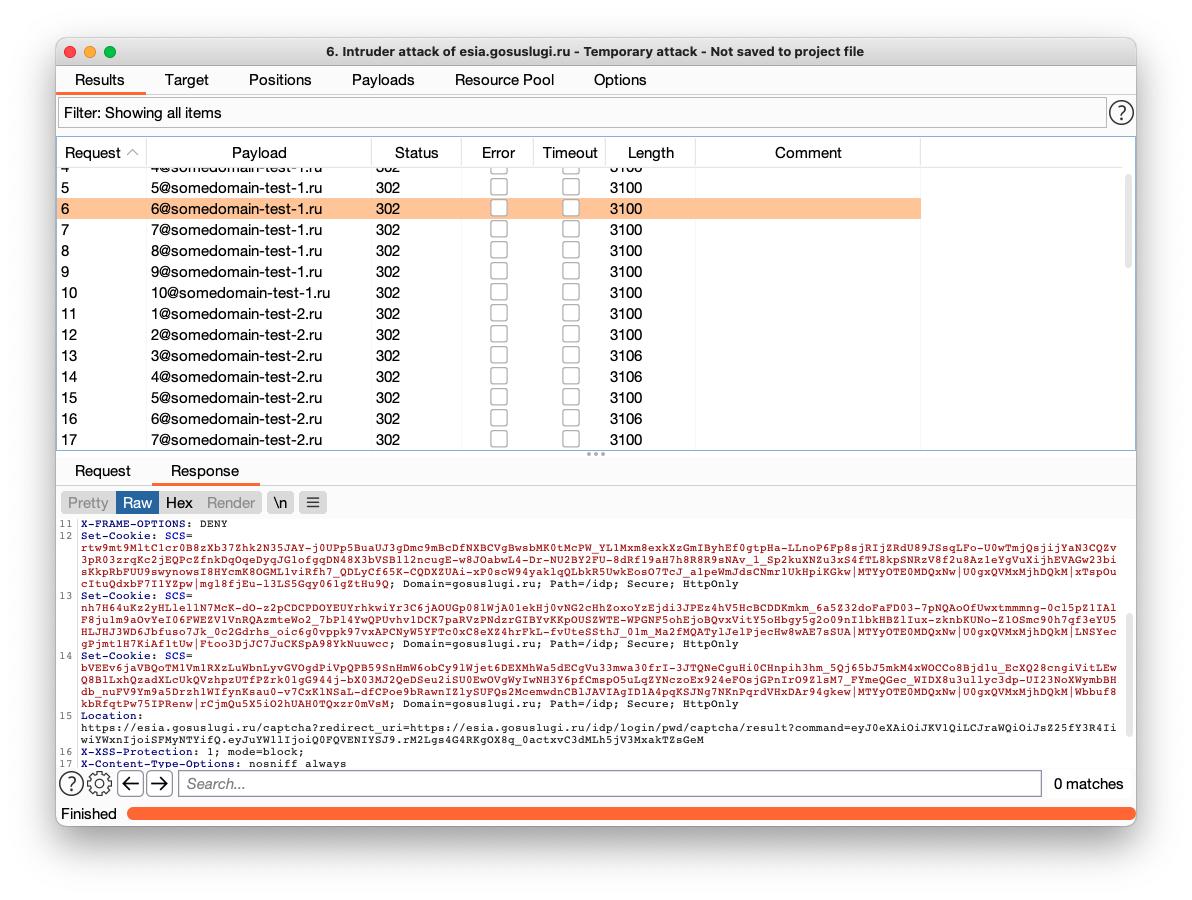

Ок, попробуем другой метод - будем пытаться "попасть" в пароль с первой попытки: для этого возьмем несколько учеток и один пароль (из популярных) и попробуем взломать аккаунт. Базы email/телефонов валяются в интернете на каждом шагу, но я сделаю синтетическую, чтобы случайно не затронуть чужой аккаунт. Возможно к старым аккаунтам получить учетную запись и пароль реально, но вот к свежим аккаунтам это довольно проблематично - система просто не даст создать простой пароль.

Ок, еще можно попробовать взять заведомо валидный или часто встречающийся пароль и попробовать сбрутить логин под эту связку.

К моему сожалению на третьей попытке получаем капчу (.

Как еще злоумышленники могут получить пароль учетной записи? С помощью фишинга и т.н. credential stuffing, используя "утекшие" или скомпрометированные на других ресурсах учетные записи пользователей.

От такого рода атак (если вы везде используете один пароль) вас спасет только 2FA. Говорить при этом что взломали ваши госуслуги как сервис или почту - ну такое себе.

Провести успешные атаки на аккаунт с ЭЦП не удалось.

Выводы: взлом аккаунтов на самих госуслугах это миф. Пользовательские аккаунты могут быть захвачены в результате фишинговой/credential stuffing атаки.

Рекомендации: включить 2FA, не использовать одинаковые пароли.

Миф второй. Может быть уязвимо веб-приложение?

Интернет-пользователи пожаловались на хакеров, которые взломали их аккаунты на «Госуслугах» и дали согласие на обработку персональных данных для одного из сервисов «Единой России». В партии считают это информационной атакой. Взлом мог затронуть значительное количество пользователей, полагают эксперты по кибербезопасности. Forbes.ru.

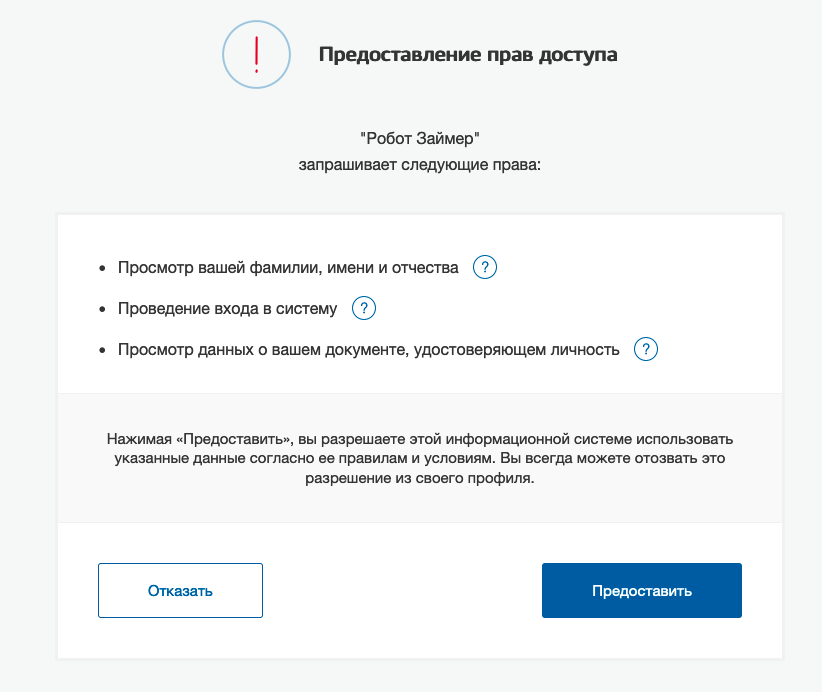

Ну раз эксперты говорят что значительное число, значит скорее всего взломали сайт. Ок, давайте проверим на прочность само веб-приложение и веб-сервисы.

Анализ служебных заголовков, проверка возможности предиктивности кук или сессионных ключей не привели к возможности перехвата чужого аккаунта.

GET /health/?_=0.37814359301759837&pageId=overview&event=/api/pay/v1/informer/fetch/&timing=987&referrer=https://www.gosuslugi.ru/&result=0&new-lk=true HTTP/1.1 Host: www.gosuslugi.ru Cookie: userSelectedLanguage=ru; usi_portal=rBApZWEatnY7Ga/NXc+tAg==; TS01725984=01474e7625a71dda9f8456d6ce5cd5dc41ef0a96249ef858efe85de5e983f9201abd763e4e56ecc2246ef9c01435f9883b192ef137e28d0929808520b579d93803ed91d91568b1f83ebc088aca999ee10393da247ae222a208b24e0ed85c09d5ee5fca8e25; TS01f05634=01474e7625fcda3a0e24f4b7579b3dbc89b2cf6aeba3b975dc39efce481f1bfe2918eb3adfa394893f39f8222c918bca249796ef5fbaecc29e0a0a4aae58505c8c8ec858d8e168be74c3f657bf3a654508289c4f7fd57bbb17edf1f090f3cce2d572ff98b9ba8d695b141102f50f102b58b4f2e76b; userSelectedRegion=25401000000; ns-nlb=ffffffffaf18361245525d5f4f58455e445a4a423660; timezone=3; login_value=XXXX; bs=gixPqiaMdSyF7xRHfD4UZzuqvbvnKGgr4PaZjoLtbsbfPyLSltE-tX-dNcSlExYQjoOu7fUiZIzJAZzADA79buS_BYfmP_AKZTDfpYmhDmizTmEdLUwKP-eNbP2nskZFob2l-LRt5B5FDxy3_93mZkvgj9rQQRVj5ziqe031VV8R4aby8VczbjfodDDo6toZCc8h2usCjiA9Cj6SYyOpPyKbeIZ9XqeTS0PRiEelzghwOkpYvEl7WnP8KO69YNO8UeYbIWFZMYKrMkSfJI6guzamRhlNhGpOtllbU0Di5KR1LQDnSWd44ylThA-68cFPNERdhCJ2PkWrByIYVFx9G-6W-deh_Icd-bouk7yZyRu95ln9Zfl-17jTJOgoMfZt5F34jGEza78RytYza5QTYljyzFZxeFq_U8ddwfI3chscFwURN5cgfTyXy8aiY_w3Eyasu2reh9WzrCBbehn1hw|MTYyOTE0MTMzNg|U0gxQVMxMjhDQkM|yqpAYnGPY4EpY3wDXOJpBA|ZKg3q_Wol4sWJx38nbEUv0Lf9XE; NSC_q00qhvtubu=ffffffffaf18375345525d5f4f58455e445a4a423660; acc_t=eyJ2ZXIiOjEsInR5cCI4IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; u=1153663493; nau=b1d60b0a-cfea-5cfb-47b3-73f3beb22879; marked_as_delivered=eyJ2ZXIiOjEsInR5cCI6IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; ns-nlb-ds=ffffffffaf18365645525d5f4f58455e445a4a423660 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:91.0) Gecko/20100101 Firefox/91.0 Accept: */* Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Dnt: 1 Referer: https://lk.gosuslugi.ru/ Sec-Fetch-Dest: script Sec-Fetch-Mode: no-cors Sec-Fetch-Site: same-site Te: trailers Connection: close

Ничего интересного обнаружить не удалось, далее проверим сайт на уязвимости по OWASP TOP 10. Для этого я попытался использовать OWASP ZAP и Burp Suite Pro в режиме активных сканеров и получал ожидаемую капчу и блокировку WAF'ом.

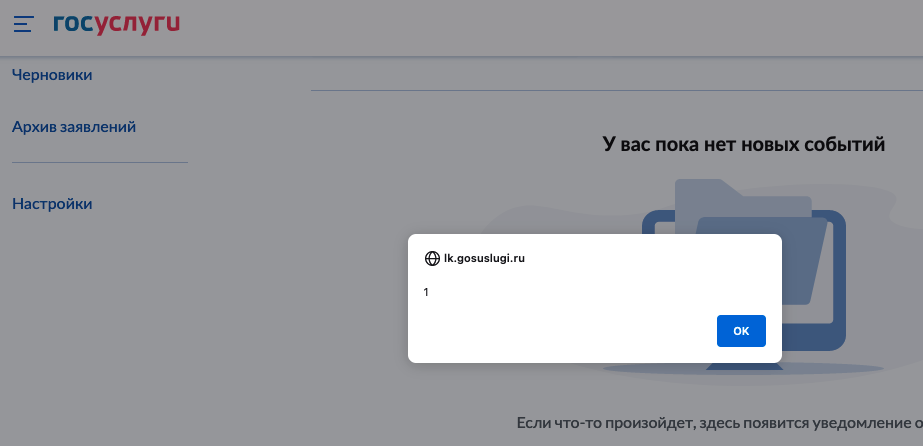

Ок, автоматика нам не помогла, поищем "руками". В течение пары часов потыкав формы и параметры удалось обнаружить self-XSS в third-party сервисе, но раскрутить эту уязвимость до приемлемого вектора не удалось, да и уязвимость "такая себе", что ее зачастую не валидируют и в bug bounty программах.

Хотя уязвимость и пустяковая - на всякий случай зарепортил через контакты, оставленные по известному многим исследователям и багхантерами well-known пути: gosuslugi.ru/security.txt.

# Rostelecom Cybersecurity Center responsible for vulnerability management and incident response Contact: mailto:infosec@gosuslugi.ru

# Our OpenPGP key Encryption: https://gosuslugi.ru/.well-known/pgp-key.txt

Expires: Sun, 21 Jul 2026 08:00:00 +0300

Дальнейшие попытки для выявления более серьезных векторов нещадно карались защитными средствами. Были выявлены несколько вроде как устаревших js-библиотек, но проэксплуатировать эти уязвимости не представлялось возможным. Также было выявлено несколько мелких логических уязвимостей.

Выводы: взлом сайта госуслуги является мифом. Даже если высококвалифицированный злоумышленник и сможет что-то найти, то при попытке эксплуатации/обхода средств защиты получит бан и пативен от команды SOC.

Рекомендации: внедрение bug bounty программы для выявления логических уязвимостей.

Миф третий. Утечка данных

Но эксперты по кибербезопасности уверены: произошла утечка информации с серверов портала. Благодаря этому аферисты легко могут подменить данные для входа в систему и получить доступ к любому аккаунту. Vesti.ru

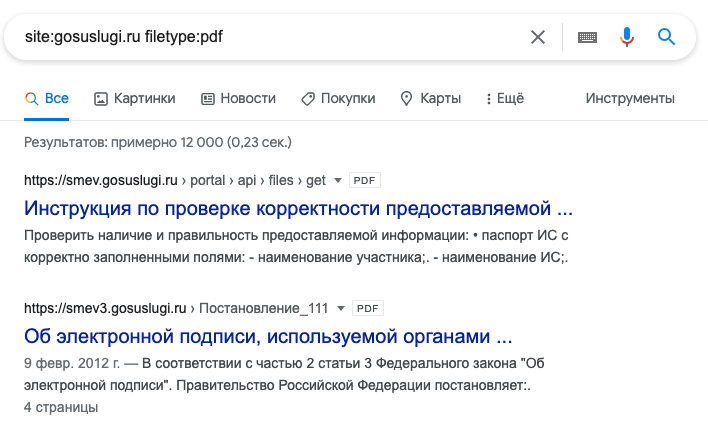

Опять послушаем экспертов и попробуем поискать утечки. В первую очередь используем google-dork'и.

Ничего полезного найти не удалось, поэтому решено было продирбастить каталоги и файлы, вдруг разработчики оставили что-то критичное. Пришлось немного оттюнить выхлоп ffuf, чтобы отсеять лишнее.

При анализе найденных файлов не удалось найти какую-то критичную информацию.

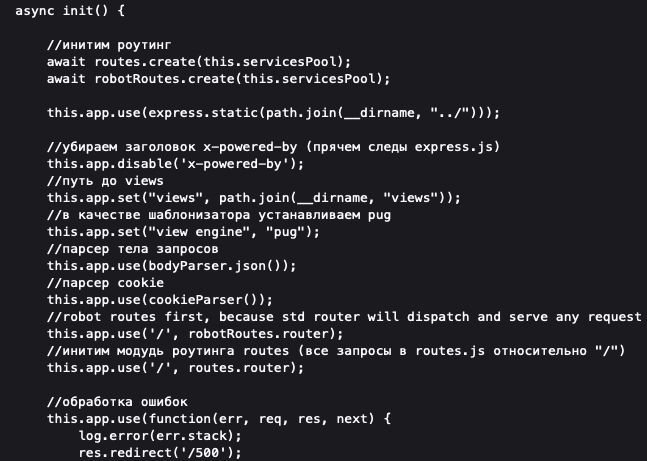

Поиск по github'у и внешним источникам тоже не дал вразумительного результата.

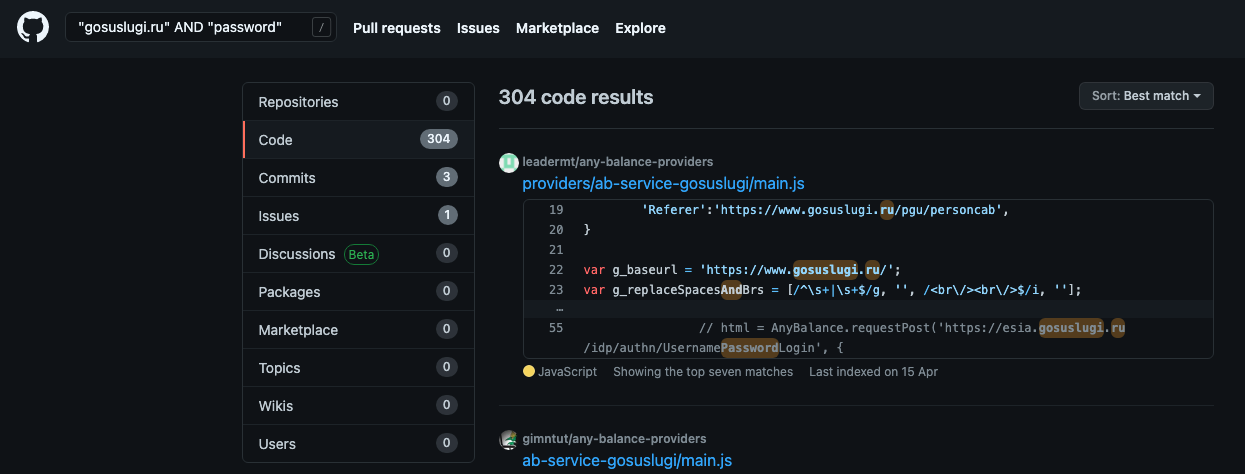

Проверка теневых форумов также не выявила возможностей получить/купить доступ или аккаунты.

Выводы: Массовая утечка аккаунтов это миф. В публичном доступе на момент публикации статьи отсутствуют данные о каких-либо утечках.

Рекомендации: использовать средства мониторинга внешних источников.

Миф четвертый. Берем кредит на госуслугах

Особое возмущение Ивана Цыбина вызвал тот факт, что с помощью портала «Госуслуг» можно подтвердить личность любому кредитному учреждению и брать займы. Fontanka.ru

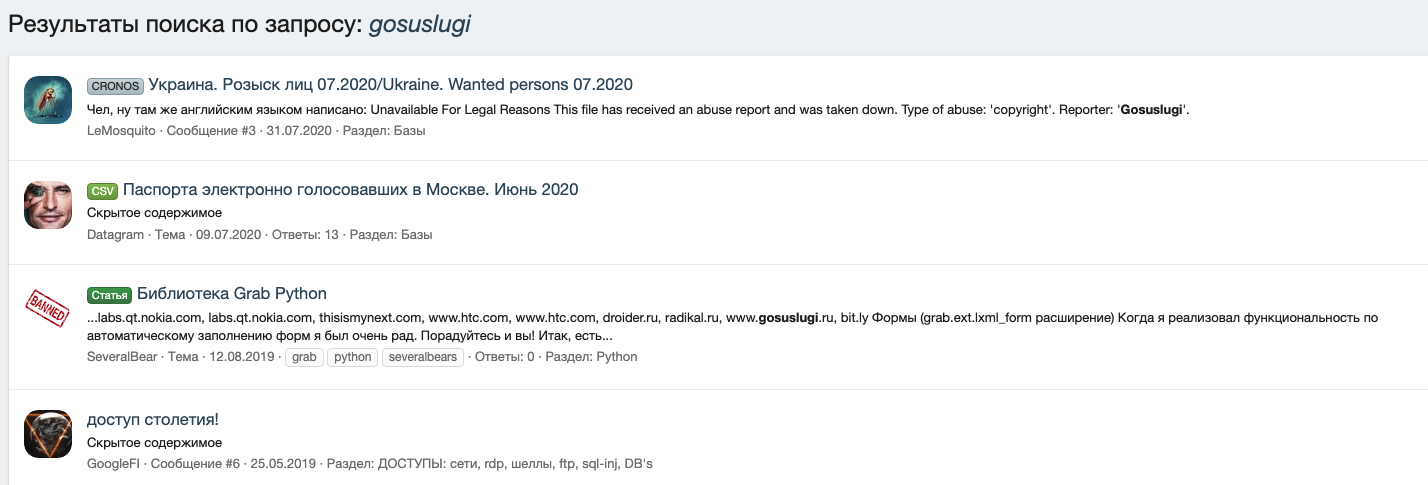

Ок, проверим что же это такое. Найдем сайт (их тысячи) оформления кредита и попробуем авторизоваться через госуслуги.

Действительно, авторизоваться в сервисе можно с помощью госуслуг, но в тоже время это можно сделать и через соцсети/почту и т.д.

При наличии 2FA авторизации необходимо ввести еще и смс и только тогда сторонний сайт получит доступ к вашим данным.

Давайте разберем подробнее. Ваша верифицированная учетная запись содержит ваши персональные данные - паспорт, СНИЛС, ИНН - это как ваш бумажник, только электронный.

Для идентификации ваших данных на различных ресурсах может использоваться Единая Система Идентификации и Аутентификации портала Госуслуг, условно это аналог знакомого многим OAuth. Что это значит: в онлайн - микрозаймы удостоверяют ваши данные с помощью ЕСИА > госуслуги/соцсеть/почта подтверждают ваши данные > микрозайм выдает кредит (не госуслуги!). Оффлайн: вы приходите в микрозаймы > даете паспорт > микрозайм выдает кредит (не паспортный стол!). Я думаю аналогия понятна.

Можно ли получить микрозаем через Госуслуги: https://www.gosuslugi.ru/help/news/2019_02_06_microloan

Выводы: выдача кредитов госуслугами это миф. Кредиты выдают микрозаймовые организации.

Рекомендации: по умолчанию всем пользователям включить использование дополнительных средств верификации/MFA.

Цифровая гигиена

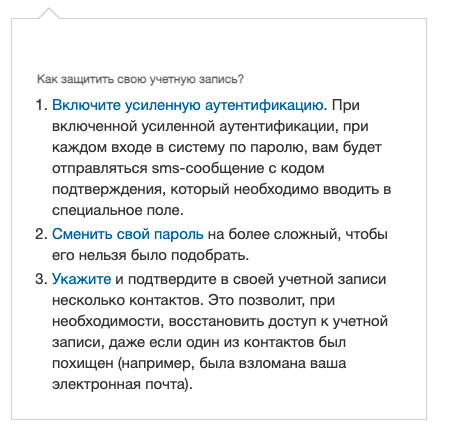

Если вы живете в эпоху цифровизации и хотите безопасно пользоваться ее плодами - следуйте нескольким простым советам (это касается не только госуслуг):

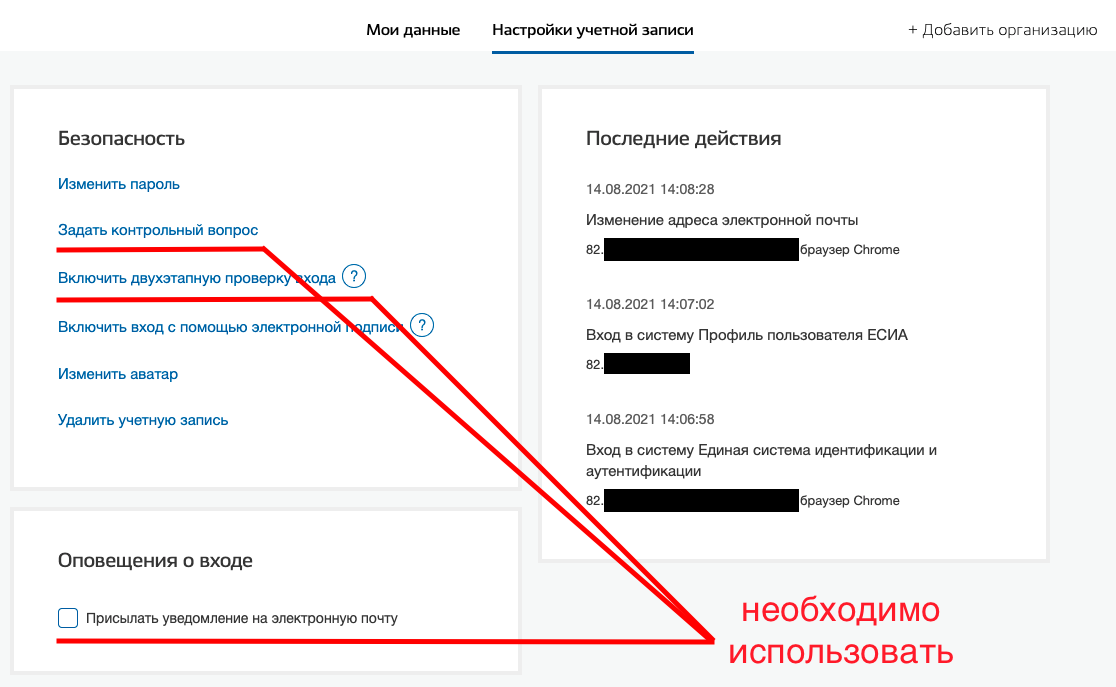

Тем более что и на самих госуслугах это крайне рекомендуют.

Подытожим:

Используйте сложный, уникальный пароль от аккаунта.

Включите двухфакторную аутентификацию по смс/с помощью специального приложения.

Включите историю входов и активностей.

Расскажите про это и проверьте настройки у ваших родственников/знакомых чтобы обезопасить их данные.

Комментарии (67)

onyxmaster

17.08.2021 14:24+5Замечу что капча элементарно разгадывается за деньги в автоматическом режиме через краудсорсинг, и есть не один и не два таких сервиса. То есть для брута, который защищён только капчей достаточно иметь немного денег — актуальная цена около 40 центов за 1000 успешно разгаданных капч.

Akuma

17.08.2021 14:29+1Нет. Брутфорс через разгадывание картечи это сверх дорого и, главное, сверх долго.

Рекаптча даже при указании максимальной стоимости решается около минуты(плюс минус). Для перебора это слишком долго. Там это делается вручную, а работников не так чтобы уж много. Разве что если вы это автоматизируете или наймёте своих решальщиков.

korzunin

17.08.2021 15:23Насчет скорости - в случае с рекапчей можно немного заранее решить несколько капч и держать решения в буфере, пополняя его по мере необходимости. Так что вопрос только в стоимости и наличии достаточного количества решальщиков.

Akuma

17.08.2021 16:08Заранее - это 15 минут. Несколько - это очень мало, когда вам нужно брутфорсить что-то :)

У той же анти-каптчи это называется разогрев и включается на уровне сервиса, на сколько я знаю (сам использую именно ваш, "локальный" метод)

lukasafonov Автор

17.08.2021 16:18+3Стоимость аккаунта будет слишком дорогой, проще купить готовые/с фишинга.

onyxmaster

17.08.2021 15:38+2Чистый брутфорс с перебором конечно долго и дорого, а словарный или по специфическим комбинациям с всякими годами рождения и прочими штуками, которые люди так любят использовать против паролей -- может быть и нет. А ещё там может быть что-ниюбудь интересное в учёте счётчиков на капчу в плане балансировщиков, как с AppleID недавно было например...

Paskin

18.08.2021 00:51+1Не помню кто и где первым догадался замутить сайт с порно/варезом в котором для доступа к искомому нужно решать капчи - транслирующиеся туда из нужных мест.

runalsh

17.08.2021 14:31+17Проверка теневых форумов также не выявила возможностей получить/купить доступ или аккаунты.

Вы серьезно? Сервисы по продаже акков специально от таких ленивых пользователей добавляют\заменяют символы и получается типо «g0sluslug», по вам видно как это удалось.

Нашёл акки по 15р\шутку за менее чем минуту.Миф четвертый. Берем кредит на госуслугах

Их скорее берут для регистрации в ЦУПИС и у брокеров.

lukasafonov Автор

17.08.2021 14:36-8Я имел ввиду массовые продажи, единичные аккаунты продаются даже в мессенджере, вы правы.

usa_habro_user

17.08.2021 16:40+18Проверка теневых форумов также не выявила возможностей получить/купить доступ или аккаунты

Тут нет ничего о "массовых продажах"; а @runalshпоказал, что это не так.

Ну, и, если честно, ваша проверка выглядит более, чем поверхностной. Я, конечно, не специалист по информационной безопасности, но кое-что читал по тематике. Сильно сомневаюсь, что, если кто-то обнаружил (и использует) уязвимости на этом сайте, то он будет бесплатно и свободно делиться подобной информацией, и не важно, в открытых или закрытых форумах (или даркнете) - думаю, что такие люди понимают, с чем и с кем имеют дело.

Вот объяви "Госуслуги" баунти на взлом с хорошим призом (миллион в BC) - было-бы другое дело, думаю...

runalsh

19.08.2021 22:40Знаю 4 сервиса микрокредитования (их больше), которые абсолютно точно дают кредиты по подтвержденной записи ГУ.

Откуда знаю? Пришлось помогать человеку в начале 2021 года.

Вот примерные цены на опт (приснились, конечно же):

— нетронутые акки ГУ — 80-100р,

— отработка (есть рега в цупис, у брокеров и кое-что ещё) — 20-40р,

— выжженные (их только под голосования и симки берут) 10-15р

endlessnights

17.08.2021 14:37+1Согласен с вами полностью. Даже смотрел утром подобное видео на YouTube. Не могу наверняка сказать, что это 100% правда, но двухфакторную аутентификацию и доп вопрос я всё же поставил на свой аккаунт после просмотра.

В видео показывается наглядно, что аккаунты на ГосУслуги реальных людей и правда продают по 15-30 рублей за штуку (также, показывают, что можно купить сразу десяток/сотню) и описывают, что злоумышленники могут сделать, имея доступ к данным аккаунтам.

Так что, считаю, проблема очень даже актуальна.

Protos

17.08.2021 14:56Не понимаю почему двухфакторка и контрольный вопрос не являются принудительными

DrySpy

17.08.2021 14:59+6Порог вхождения тогда будет непреодолимым…

EVolans

17.08.2021 16:15+5Интересно, а почему тогда у сбербанка порог не считается не преодолим уже сколько лет? Разницы нет - достаточно просто включить принудительно как требование к защите ГИС со стороны пользователей. Т.е. просто так положено и все.

DrySpy

17.08.2021 17:12Исходя из продолжительного негативного опыта работы в качестве физ и юр лица с дефолтбанком, осмелюсь предположить, что в данном вопросе им просто повезло случайно сделать правильно.

SagePtr

18.08.2021 11:21+4Ещё бы сделали возможность опционально поставить нормальную двухфакторную аутентификацию через TOTP и с ограничением на число неудачных вводов на стороне сервера. Ибо коды по SMS можно перехватить, а вот устройство для генерации кодов TOTP может быть полностью оффлайн (лишь бы время на нём не сильно отличалось от эталонного) - тогда для компрометации придётся физически его утащить.

muxa_ru

18.08.2021 02:10+1контрольный вопрос не являются принудительными

Возможно потому, что ответы на них находятся в профилях людей в соцсетях.

dijapif

18.08.2021 03:40+3Ну про контрольный вопрос это вы погорячились, он уж точно не нужен. Или действительно не понимаете, что он только ухудшает безопасность, и по современным критериям является устаревшим и вредным подходом.

GritsanY

19.08.2021 11:58Если сервис обязательно запрашивает такой вопрос/ответ, лично я заполняю его длинной рандомной строкой, которую даже не запоминаю в менеджере паролей. Действительно, скорее вредный фактор.

Anrikigai

17.08.2021 15:16+2Лучше и не скажешь.

Единственное - рашсирил бы рекомендацию "присылать уведомления". Мало того, что их там куча (по крайней мере в новой версии вплоть до подписи, не только про вход), та кеще и время для пушей задается. Наверное, лучше его с 00:00 до 23:00 установить, а не только "в рабочее время".

И вопрос по поводу "контрольного вопроса". Обычно его заполняют чем-то гораздо более простым, чем пароль. Как это на госуслугах реализовано? Может лучше вообще не заполнять? Забыл пароль, дистанционно не восстановить, только ножками в МФЦ - не более безопасно?

Aleksandr-JS-Developer

17.08.2021 15:49Короче, как всегда, если вы не совсем овошЪ и додумались поставить пароль не "12345678", и двухфакторную авторизацию, то всё ок

Tunker

17.08.2021 16:22+1Раньше простые пароли проходили, сейчас у госуслуг требование не менее 8 символов, обязательно наличие сторчнех и заглавных букв, цифр, спец. символов

Teplo_Kota

17.08.2021 16:42+6Верный способ получить значительную часть аудитории с паролем "Aa1!Aa1!"

Shaman_RSHU

17.08.2021 16:21+4Второй миф. Не совсем корректно. Веб-прилождение не уязвимо на момент проверки. Госуслуги конечно не так часто обновляются, но всё равно некоторая вероятность, что критичные уязвимости в веб-прилрожении появятся (или были) есть.

Третий миф. Мне кажется, что гораздо проще организовать утечку данных через сотрудника. Тем более, если в этой утечке будет задействована группа сотрудников с разными правами доступа и административными возможностями.

lukasafonov Автор

17.08.2021 16:28-7Вероятность уязвимостей конечно есть, но она компенсируется СЗИ/средствами мониторинга. В качестве рекомендаций я указал на возможность использования Bug Bounty программы для выявления уязвимостей, это даст дополнительную возможность выявлять баги.

Про утечку данных через сотрудника - я скорее поверю в локальную утечку через какой-нибудь МФЦ, нежели через госпортал. О внутренней утечке существуют только ничем и никак не подтвержденные слухи.

gdt

17.08.2021 16:30+5На самом деле я думаю обычно заражаются какие-то машины, напрямую не связанные с госуслугами - по типу терминалов в МФЦ, где людям предлагают вбить свои учетные данные, чтобы по-быстрому что-то сделать. Не знаю, как сейчас с этим обстоит дело, но года 4 назад просто скучая в ожидании очереди я получил полный физический доступ к терминалу - мог браузить, скачивать и запускать исполняемые файлы. Вполне вероятно что лица более заинтересованные и мотивированные могут навтыкать туда кейлоггеров, и дело в шляпе.

Конечно, тут ещё нужно не включить 2FA и не побояться вводить свои данные на каком-то публичном устройстве, так что полную базу так не собрать, но кое-что добыть скорее всего можно.

hecategram

17.08.2021 16:37-1Да не будут ломать госуслуги. Просто позвонит пенсионерам старший специалист из спербанка, и заставит для безопасности регистрацию там пройти. Ну а дальше кредиты и все все все.

frostspb

17.08.2021 16:41У них есть еще мобильное приложение, его не пробовали поизучать?

lukasafonov Автор

17.08.2021 16:50На самом деле интереснее даже не само приложение "госуслуг", а новое - "госключ", но их анализ выходит за рамки этой статьи.

Protos

17.08.2021 17:26Может в его эндпоинтах и таятся дыры?

Там поди нету капчи и там своя защита от перебора

laatoo

17.08.2021 16:51+42Ничего не понял.

Автор попробовал известные ему векторы атак, у него не получилось, и делает вывод:

взлом сайта госуслуги является мифом

То, что автор не смог найти/проэксплуатировать уязвимость не значит, что это невозможно. Тезис не опровергнут.

Затем автор погулял по известным ему "теневым" сайтам в поиске утечек, ничего не нашёл, и делает вывод:

Массовая утечка аккаунтов это миф

То что автор не нашёл утечки не значит, что она не возможна/её не было. Тезис не опровергнут.

Затем автор убедился, что госуслуги (вот уж внезапно!) не выдают кредиты, а подтверждают личность для сторонних кредитных организаций, и делает вывод:

выдача кредитов госуслугами это миф. Кредиты выдают микрозаймовые организации

Поздравляю автора с удивительным открытием. А кто спорил?

с помощью портала «Госуслуг» можно подтвердить личность любому кредитному учреждению и брать займы

Тезис не опровергнут.

Итого: ни один из тезисов (мифов), которые автор пытался опровергнуть, не был опровергнут.

Ваш субъективный опыт, конечно, любопытен, но декларированная цель

выяснить что из этого миф и выдумки, а что является правдой

не достигнута.

Так, собственно, о чем статья?

vilgeforce

18.08.2021 00:11+2У меня крадут комменты на Хабре - неужели этого недостаточно чтобы понять что можно красть акки на Госуслугах?! :-D

Tufed

18.08.2021 11:24+4Браво!

Читая статью я сначала начал готовить развернутый комментарий, но дочитав до конца, я понял что мне придется сказать на все пункты решительное «не пройдено, ввиду недостающей технической грамотности», и как итог про статью «не верно практически полностью». Но так как хабр не любит голословности, мне пришлось бы долго расписывать причины (не умею коротко). А писать много мне лень.

Спасибо Вам, за то что избавили меня от этого. Полностью поддерживаю (добавил бы карму, но пользователям без публикации карму выше +4 не поднять, публикуйтесь, у вас получится)

Tyrauriel

17.08.2021 17:05+2У товарища майора есть административный доступ. Зачем ломать?.

P.S.

Сервис госуслуг себя наглядно показывает в описании установки плагина на Firefox для входа по УКЭП. Заявлена поддержка, но плагина нет.

Glays

17.08.2021 17:06+14Миф четвертый. Берем кредит на госуслугах

Особое возмущение Ивана Цыбина вызвал тот факт, что с помощью портала «Госуслуг» можно подтвердить личность любому кредитному учреждению и брать займы. Fontanka.ru

Не понимаю где в этой цитате написано что госуслуги выдают займ?

Выводы: выдача кредитов госуслугами это миф. Кредиты выдают микрозаймовые организации.

Сами придумали миф и сами его опровергли?

В целом хорошее подтверждение, что ценность аккаунта госуслуг растёт, а без нормальной баунти программы никому не интересно заниматься потенциальным техническими дырами, не говоря уже об административных.

Kroid

17.08.2021 17:15+7Примерно год назад мой аккаунт в госуслугах взломали. Зашли, пароль поменяли. Учитывая, что пароли от разных сервисов у меня не повторяются, они все достаточно сложные, чтобы брутфорс не дал результатов, что взлом произошел только на госуслугах, и что я вроде бы не слишком глупый, чтобы попасться на фишинг - где-то в госуслугах была дыра. Может и осталась - я им в поддержку написал, но получил в ответ стандартную отписку. С тех пор включил 2fa, но с технической точки зрения, принять sms злоумышленнику тоже особого труда не составит, если кто-то целенаправлено захочет заняться именно мной.

DuD

17.08.2021 17:24+23Миф:

За написание этой статьи были заплачены вполне конкретные деньги и ее можно считать скорее маркетингом чем статьей связанной с безопасностью.

Опровергать будете?

Lexicon

17.08.2021 17:33+3Честно говоря, достаточно много громких выводов, не смотря на проведение эксперимента фактически в песочнице и с весьма ограниченным спектром атак.

Авторизация уж точно не первая в списке эндпоинтов, обычно отдающих критические данные.

Sad_Bro

17.08.2021 20:01+3вот уж панацея двухфакторная аутентификация, номер при желании так же уведут. Причем средств для противодействию этому не особо видно, максимум можно постараться сократить ущерб.

Что интересно раньше у сбера например были одноразовые пароли (всегда предпочитал ими пользоваться), отменили оставили только sms.

XenRE

17.08.2021 20:30+4Используйте сложный, уникальный пароль от аккаунта.

Который сбрасывается методом угадывания (снифанья, доставания из логов опсоса, заменой симки ...) 4-цифирьного кода из СМСки. Тадам!

Ворота стальные, а забор из гипсокартона.

lovefst

17.08.2021 20:39+2Хорошо, "Госуслуги" защищены, но...

Кто такая ООО НКО «Мобильная карта» и откуда она появилась в списках "Выданные разрешения"?

Сам ничего не делал, да и три месяца назад показывал коллеге(на его компе) почему он не может войти в ЛК ФЛ ИФНС (разрешения он не дал). После чего у себя проверил - были только ИФНС и ГИБДД...

Radiohead72

17.08.2021 21:26Пару месяцев назад начал периодически получать СМС с кодом подтверждения для входа на Госуслуги.

Это означает только одно - кто-то узнал мой пароль. Каким образом - я без понятия.

Логином является номер телефона.

После смены пароля попытки прекратились.

vilgeforce

18.08.2021 00:13Изучал ли автор описанные ранее проблемы с Госуслугами, а именно внедрение в отдельные страницы JS кода со сторонних ресурсов? Ответ отрицательный.

Не надо ломать учетки, нужно ломать тех, кто заполняет страницы на этом сайте ;-)

lukasafonov Автор

18.08.2021 00:36-3Описанные кем? Про внедрение js и компрометацию third-party сервисов тоже прекрасно понимаю, например почти весь js тянется с gu-st.ru и т.д., но статья не претендует объять необъятное и никто мне не платил (хотя выше в каментах свечку держали) ни за написание, ни за полноценный аудит приложения и смежных сервисов.

PocketM

18.08.2021 04:12+5никто мне не платил

Можете тогда объяснить, как человек с вашим портфолио смог написать настолько безграмотную статью на тему ИБ?Общий стаж работы в области практической информационной безопасности более 15 лет. Эксперт совета Института Развития Интернета (секция «информационная безопасность»). Контрибьютор OWASP. Преподаватель МИРЭА — тестирование на проникновение.

Автор и техлид разработок решений в области ИБ:

Киберполигон — мультифункциональный программно-аппаратный комплекс для проведения киберучений.

Bug Bounty Ru — платформа №1 в РФ для выплаты награды за обнаружение уязвимостей сервисов и приложений.

Сова — система обнаружения вредоносной активности.

АнтиЛокер — защита системы от вирусов-шифровальщиков.

статья проплачена — самое разумное, что приходит в голову.

vilgeforce

18.08.2021 11:17Описанные, например, тут https://www.rbc.ru/technology_and_media/13/07/2017/596792f99a7947a7ada72d82

Если ваша статься не претендует на полноценный аудит - выводы в ней смотрятся несколько смехотворно

Maccimo

18.08.2021 01:33+2Обыватель краем уха услышит про дырявость «Госуслуг», пойдёт в Яндекс и найдёт кучу копий джинсы, где умный человек в очках убедительно рассказывает про то, что это всё мифы на 146%. Вот тебе, дорогой обыватель, куча скриншотов, непонятных слов и, до кучи, подмена тезисов. Для тебя это всё равно что китайская грамота. Кушай, не обляпайся.

Средний обыватель далёк от IT и может не сообразить, что неудача умного человека в очках не доказывает ровным счётом ничего.

А умному человеку в очках должно быть стыдно прилюдно обмазываться таким г. в попытках обелить решето.Рекомендации: внедрение bug bounty программы для выявления логических уязвимостей.

Народная мудрость: Не тронь говно — вонять не будет.

Сегодня наивный юноша в белой шляпе сообщает о дыре на госсайте, а завтра в 6 утра в его дверь стучатся люди в балаклавах.

rrrad

18.08.2021 05:23+1А зачем нужна рекомендация использования контрольного вопроса? Зачастую выбор контрольных вопросов такой, что ответ на него содержит сведения, легко добываемые. То есть, его наличие способно сильно понизить защищенность учетки. В своё время даже ходила шутка, что для взлома почты человека достаточно просто спросить у него девичью фамилию матери.

Если же вместо ответа указать какую о левую инфу, то это ничем не отличается от пароля, который можно забыть и, таким образом, он никак не поможет при восстановлении пароля (а обычно необходимость в контрольном вопросе мотивируется именно возможностью забыть пароль).

Автор, может вы объясните развёрнуто, от какого вектора атаки защищает контрольный вопрос? Потому как мне это видится как всеобщее заблуждение, типа рекомендаций по созданию сложных паролей.

13werwolf13

18.08.2021 06:49видел на сайте госуслуг вакансии, с такими мизерными зп сотрудники скорее всего чтобы не умереть с голоду клепают пачками бэкдоры и продают кому могут

шутка конечно, хотя может и нет.. я уже однажды так пошутил а попал метенько..

sinneren

18.08.2021 09:56система просто не даст создать простой пароль.

только не учитывается еще, что аккаунт могут создавать через МФЦ и вряд ли через вебморду. И всего пару лет назад мне не давали добавить символ # или !, не помню точно.

Ну и вообще наверняка есть много мест, откуда есть доступ к учёткам на ГУ.

AdVv

18.08.2021 13:59Как человек, которому по долгу службы приходится работать с сайтом госуслуги и прочими государственными информационными ресурсами могу сказать - в большинстве случаев они работают безобразно. Нестабильно, медленно, очень неинтуитивно. Зачастую требуют строго определенной комбинации из ос, браузера и ворох стороннего ПО, еще и определенных версий. Исходя из общего качества системы с трудом верится в отсутствие проблем с информационной безопасностью.

Deeptown

18.08.2021 14:17Раньше ПФР регистрировал пенсионеров (близкого родственника) на госуслугах по шаблону ниже, угадайте что рекомендовалось вносить в поле пароля? По моему мнению при массовых сливах перс. данных с других источников всё же существует вероятность успешного подбора такого пароля.

zoldaten

27.08.2021 17:48Спасибо за статью.

Интересен опыт получения данных через ЭЦП организации (например здесь ООО «Киберполигон»). Авторизация на сайте через ЭЦП юр. лица позволяет «заодно» посмотреть данные физ. лица. По крайней мере, ранее так было. А сейчас?

Saiv46

На фоне вбросов об "утечке" персональных данных сразу тысяч сторонников Навального эта статья должна убедить сомневающихся, что такой объём данных с ГосУслуг НЕВОЗМОЖНО получить без участия государства.

DrySpy

Собственно основной вопрос не в кулхацкерах…

Насколько я заню ходят слухи о возможной смене адреса прописки целых массивов учетных записей в период проведения голосования.

Или например в процессе суда над чиновником — все его имущество переписывается в цифровых реестрах на подставных граждан, а потом обратно.

Все же понимают, что с такими друзьями как старший брат — никаких врагов не нужно.

Shaman_RSHU

Когда у меня в Госуслугах появился баннер с выборами, то я обнаружил, что приписан к избирательному участку на другом конце города (СПб). Создал запрос об изминении избирательного участка в соответствии с моей регистрацией (которая не менялась 38 лет). Мне даже не отписку написали, со мной связывался "живой" сотрудник, уверил, что проверил, действительна ли у меня регистрация, получил ответ из избиркома, что я приписан к избирательному участку около дома. На вопрос, почему в госуслугах отображается другой адрес он не дал внятного ответа (даже не сказал, что это просто технический сбой), тикет закрыли с резолюцией "исправлено".

Когда я крайний раз приходил на избирательный участок, то меня действительно не было в списках избирателей по адресу регистрации. Посмотрим, что будет на этих выборах.

VIPDC

Имел недавно опыт по данной услуге. Нахожусь в другом регионе, подал заявление на голосование в другом городе в другом регионе, 2 дня все оформили. Посмотрим сработает ли.

iDm1

Да вот получается, что возможно https://habr.com/ru/post/568842/

wolfer

вот вот. Так носятся с этими ПД Навальнят, как будто это сверхсекретная информация какая то. Паспортные данные практически на каждого уже давно слиты с тех или иных источников.

Да и сам Навальный в своих расследованиях добывает хрен знает какими методами столько явно закрытой информации, что встает вопрос о том с чьим участием он её получал.