Автор серии публикаций - Алексей Лазарев, руководитель Департамента защиты кибер-физических систем Компании «Актив».

Глядя на то, как сегодня продвигается внедрение аппаратных средств криптографии в кибер-физических системах, к которым относят и интернет вещей, невольно вспоминаешь анекдот.

Улитка заходит в бар, но бармен заявляет: "У нас строгая политика в отношении улиток!", — и ногой выпихивает ее на улицу. Через неделю улитка возвращается в бар и говорит бармену: "Ну и зачем ты это сделал!?"

А ведь все еще помнят, как прекрасно начиналось развитие интернета вещей. Все, что связано с IoT, IIoT, M2M поднимало волну хайпа, уступавшую разве что криптовалютной истерии. Огромное число стартапов, многие из которых казались настоящим прорывом для своего времени (“Цифровизация экономики”, “Индустрия 4.0” и др.), пробуждало немалый интерес как среди специалистов, так и у государственных лиц. Одни видели в IoT возможности реализации смелых и перспективных идей, другие – эффективный инструмент для привлечения в экономику регионов новых ресурсов. Мы же, как "безопасники", не оставались в стороне и пристально следили за развитием событий. Вот какие наблюдения нам удалось сделать.

Аспекты безопасности в IoT - в выигрыше предусмотрительные

Было понятно, что на старте, то есть в ситуации, когда важны каждая минута и каждая копейка, мало кто будет заморачиваться внедрением сложных механизмов защиты. Важнее показать потенциальному заказчику, что решение в принципе работоспособно. Но рано или поздно настает момент, когда само решение или его часть достигает состояния, допускающего возможность применения в других областях. В том числе и в тех, которые связаны с критически важной инфраструктурой. И это вызывало вполне определенные опасения. Одно дело, когда вы развлекаетесь с умной лампочкой у себя в защищенном периметре, другое – когда вы управляете исполнительным механизмом включения подачи энергоресурса, находящимся далеко за пределами вашей физической досягаемости. При схожих принципах организации взаимодействия риски и последствия вторжения в обеих ситуациях несопоставимы.

Несмотря на то, что к моменту мощного рывка в развитии IoT существовали разнообразные средства обеспечения информационной безопасности, в том числе и криптографические, мало кто из IoT-сообщества интересовался их внедрением в свои системы. Причин тому было несколько. Кто-то искренне полагал, что логин-пароль – это нормально (сарказм). Кто-то надеялся на встроенные возможности протокола обмена. Но главная причина заключалась в том, что хорошая защита стоит денег и требует времени на интеграцию. И добровольно эти ресурсы никто не отдаст. Ситуацию усугубляло то, что большинство существующих на тот момент средств безопасности разрабатывалось для других применений. А значит, требовало дополнительных усилий по их адаптации, причем как со стороны разработчиков этих средств, так и со стороны вендоров конечных решений. В целом, за малым исключением, так происходит и по сей день.

В определенный момент в России развитием IoT серьезно занялись регуляторы, что позволило снизить масштаб хаоса в ряде важных и, главное, крупных сегментов. В итоге компании, уделяющие внимание безопасности, оказались в выигрыше. Перед ними открылись рыночные ниши, более не доступные тем, кто в свое время сэкономил. А новоявленные аутсайдеры были вынуждены переделывать готовые решения, терпя убытки, кратно превышающие затраты на защиту на начальном этапе. Деятельность регуляторов в целом можно назвать конструктивной, а в ряде аспектов, таких как ИБ КИИ, сфере защиты персональных данных – просто жизненно необходимой. Того нормативного вакуума, который царил на рынке 4-5 лет назад больше нет, и уже не будет.

При этом реакция на действия регуляторов была самой разнообразной - от одобрения до жесткой критики. Об этом можно долго спорить, но факты таковы, что в сфере IoT появился и развивается новый куст потребительских ценностей, связанных с соответствием IoT систем требованиям новых законов и подзаконных актов. Чтобы реализовать это соответствие, нужна компетенция и технические возможности. Это стало востребовано на рынке. А значит есть место для услуг, которые можно и нужно монетизировать. И тут на сцену выходим мы, "безопасники", т.к. помимо разработки технических средств мы умеем взаимодействовать с регуляторами, разбираемся в законодательной базе и знаем, как сертифицировать готовые решения. Так уж вышло, что основным драйвером роста рынка средств безопасности стала не социальная ответственность бизнеса, а «невидимая рука рынка», известно откуда растущая.

Аппаратная защита в IoT находится на этапе технологической незрелости

Но давайте вернемся к техническим системам. Говоря об интернете вещей, хочется сделать упор не на технологичные игрушки для умного дома (хотя и там вопрос защиты стоит достаточно остро), а, на устройства и системы, которые оказывают влияние на жизнь социума. Речь идет о применении технологий интернета вещей в сфере ЖКХ, а это более 70% современного российского рынка IoT. Показания счетчиков энергоресурсов - тепла, газа, электричества, воды, может быть, и не требуют соблюдения конфиденциальности передаваемых данных, но защита от несанкционированной корректировки показаний здесь крайне полезна. Интересны системы, которые по ряду критериев можно отнести к критической информационной инфраструктуре. Это энергетика, банковская деятельность, медицинские организации и тому подобное. Ну и куда же без систем, в которых циркулируют персональные данные клиентов, пользователей, сотрудников. Все это либо уже попало, либо имеет все шансы попасть в ближайшее время под регулирование со стороны государства и, как следствие, сертификацию. И здесь, когда дело касается использования средств криптографической защиты, мы можем задействовать только отечественную криптографию, что накладывает дополнительные ограничения на техническую реализацию конечного решения.

Так, например, большинство чипов, используемых в IoT, имеет встроенную реализацию зарубежных криптографических алгоритмов, тогда как отечественную криптографию приходится допиливать на уровне микропрограммы. Отсюда разница в разы, как в быстродействии, так и в энергопотреблении.

Хотелось бы отметить, что на сегодняшний день еще нет универсальной таблетки, которая могла бы подойти всем. Сейчас мы проживаем этап незрелости технологической базы по направлению аппаратной защиты. Это выражается, прежде всего, в негативном влиянии существующих механизмов защиты на ключевые потребительские параметры конечного решения: цена, производительность, время автономной работы от батареи. Для подавляющего большинства решений внедрение средств защиты все еще остается за пределами рентабельности. В счетчик или датчик за несколько сотен рублей не поставишь криптомодуль ценой около тысячи, не вызвав предсказуемые последствия. А если конечное устройство имеет автономное питание, то ресурс батареи будет снижен в разы за счет выполнения криптографических преобразований на отдельном модуле. И это, не говоря о дополнительных затратах на инженерию и внедрение.

Будет ли выход?

Описанная ситуация вполне закономерна, и большинство рукотворных систем в свое время переживали похожие проблемы. Поэтому мы предлагаем взглянуть на проблему с несколько непривычной стороны, а именно, с точки зрения законов развития технических систем (ЗРТС), которые в свое время вывел Генрих Альтшуллер и развили его ученики. Законы носят статистически-достоверный характер, но, когда мы имеем дело с рукотворными системами, они работают. К сожалению, на рассмотрение всех законов одной статьи не хватит, и мы коснемся только базовых.

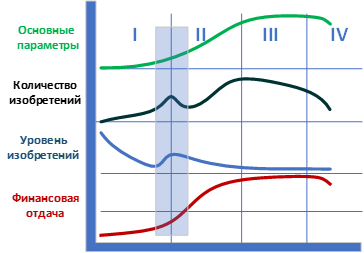

В основе иерархии ЗРТС лежит закон развития по S-образной кривой.

Авторы выделяют 4 этапа развития, каждый из которых характеризуется определенным набором признаков.

Первый этап жизни любой системы — это ее рождение и детство. На этом отрезке происходит уточнение конструкции и состава элементов, отлаживается взаимодействие с надсистемой. Устраняются различного рода проблемы и косяки. Второй этап характеризуется бурным ростом главных показателей системы. Система становится рентабельной. Растут объемы выпуска и попутно растут инвестиции за счет значительного снижения рисков. Между первым и вторым этапами выделяют, так называемый, переходный этап. Здесь еще вовсю присутствуют маркеры первого этапа, но уже явно просматриваются тенденции к переходу на второй. Третий этап начинается тогда, когда система достигает максимума показателей, свойственных конкретной реализации. Система уже заполнила рынок и дальнейший рост упирается в некие пределы развития: технологические, физические, инженерные. Обычно, по мере развития надсистемы актуальность системы, находящейся на 3-м этапе, начинает падать. Если в этот момент попытки разрешения противоречий, тормозящих дальнейшее развитие, будут успешны, то у системы есть шанс на качественный скачок и выход на новые горизонты развития. В противном случае система приходит к 4-му этапу: постепенному угасанию и, возможно, смерти. Теперь давайте рассмотрим подробнее каждый этап применительно к сфере IoT.

На первом этапе происходит борьба за жизнеспособность системы в принципе. Как правило, в силу различных причин, система на этом этапе не способна удовлетворить требования общества и практически не используется. Длительность первого этапа может быть сколь угодно долгой: от нескольких месяцев до нескольких десятков лет. Строго говоря, не факт, что система вообще преодолеет эту стадию, если для этого не сложатся минимально благоприятные условия.

Причины подобного стечения обстоятельств закономерны. Прежде всего это тотальная нехватка ресурсов: кадровых и материальных. Новые системы обычно вообще не избалованы ресурсами, т. к. высоки риски невозврата инвестиций. Специалисты, создающие систему, выйдя из смежных отраслей, почти всегда сталкиваются с новыми ограничениями как внутри системы, так и в надсистеме. И количество ограничений растет по мере того, как происходит освоение новой предметной области, пусть и весьма близкой к исходной. Возникает куст противоречий, которые следует разрешать в том числе и с применением изобретательских методик. Но эти противоречия нужно еще найти, осознать и сформулировать. Компоненты, которые берутся из альтернативных систем, тоже почти никогда не удовлетворяют целевым требованиям в полной мере. Их приходится допиливать на месте или искать другие. Отсюда - множество узких мест, бутылочных горлышек, тормозящих достижение требуемого эффекта.

Если брать нашу область, то в одном случае это может быть скорость выполнения криптографических операций, в других - ограничения по энергопотреблению, цена модуля, его размер, да все, что угодно. При этом не стоит забывать и про внешние факторы.

В итоге имеем следующую картину: новая система состоит и компонентов, разработанных для других систем: чипы, API, протоколы, интерфейсы позаимствованы из близких решений. Система в таком виде на рынок еще не вышла либо крайне слабо на нем представлена (в основном в тех областях, где соотношение ключевых параметров хоть как-то удовлетворяет требованиям). Система стремится к объединению с элементами надсистемы или с альтернативными системами, господствующими на рынке с целью получения дополнительного толчка для внедрения. Происходит потребление ресурсов, специально не предназначенных для системы.

В нашем случае примером взаимодействия с надсистемой могут быть попытки встроить крипто-модули в существующую PKI-инфраструктуру предприятия или другой организации. Когда дело касается сотен или даже тысяч устройств, все выглядит более-менее подъемно. Но если представить, что таких устройств в перспективе может быть не один миллион, то такие манипуляции, как выписка новых сертификатов, отзыв скомпрометированных, хранение и анализ CRL на конечных устройствах, зачастую не самых быстрых, представляют немалые трудности.

Вместе с тем уровень идей и инноваций на данном этапе достаточно высок, при их небольшом количестве. И самое главное, что следует отметить: система на данном этапе почти всегда убыточна. Доходы от ее продаж не перекрывают затраты на разработку и доводку, т. к. продажи в силу многочисленных недостатков – мизерные. А если представить, что рентабельность систем безопасности, как таковую, можно оценить лишь масштабом вероятных предотвращенных последствий (вероятных!), то становится совсем грустно. Именно поэтому так важна «невидимая рука рынка» в виде государства и регуляторов.

Выводы таковы, что на первом этапе глупо ждать от системы каких-то прорывных результатов. Необходимо работать над системой, повышая рентабельность, и, устраняя узкие места. На этом этапе допустимы даже радикальные изменения вплоть до полной смены принципа действия. Очень важно выбрать для системы ту область применения, соотношение достоинств и недостатков которой наиболее приемлемо. Это станет дополнительной подпиткой. Следует стараться ориентироваться на существующую инфраструктуру и источники ресурсов. В таком режиме, скорее всего, придется просуществовать несколько лет, поэтому неплохо бы попутно оценить тренды в надсистеме: куда она движется, какие есть перспективы, что может угрожать ее работе и существованию вообще. Последнее полезно делать периодически, независимо от этапа.

Переходный этап, как часть первого, характерен достижением системой состояния неустойчивого равновесия между силой, толкающей систему на рынок благодаря ее полезным свойствам, и тормозящим воздействием различных факторов. Этими факторами могут быть как собственные недостатки системы, так и инерция надсистемы, общества, конкуренция с альтернативными системами, уже присутствующими на рынке. Но в целом система, как правило, уже готова к проникновению на рынок, и делаются первые попытки продаж. При этом равновесие может быть нарушено в любую сторону, причем самым малым воздействием. Поэтому так важно внимание к деталям, от которых напрямую зависит будущее системы. В процессе доработки неизбежно растут главные показатели системы, и повышается степень удовлетворенности первоначальным требованиям. Делаются попытки внедрения системы в разных областях, но, лишь малая часть из них становится успешной.

Говоря о стадии развития аппаратных средств криптографической защиты для кибер-физических систем, можно говорить именно о переходном этапе, характеризующемся пока довольно низким проникновением на рынок, относительно реальной текущей потребности. Причинами тому могут являться:

А) Высокая конкуренция с альтернативными системами, например, работающими в IP-контурах. Это всевозможные решения для анализа, фильтрации, выявления аномалий IP-трафика в промышленных информационных системах. Эти решения по большей части покрывают угрозы, связанные с попытками несанкционированного доступа к данным и физическим компонентам конечной системы, однако требуют достаточных вычислительных ресурсов. Поэтому для относительно слабых устройств, где требуется строгий контроль целостности и аутентичности программных и аппаратных компонентов, аппаратная криптография – лучший выбор. А самое главное — это дешевле.

Б) Многочисленные тактические ошибки, допускаемые производителями аппаратных средств криптографической защиты. Например такие, как попытка создания «универсальной таблетки» на все случаи жизни. Тогда как в текущих условиях допиливание решения до совершенства губительно из-за неминуемого повышения конечной цены и высоких рисков упустить окно возможностей в какой-то конкретной области применения. Как следствие, появляется очень много заброшенных проектов, владельцы которых прекратили инвестировать в них. Стоит сказать, что не все из них были безнадежны, просто время было упущено, а ресурсы концентрировались не там, где они действительно были необходимы.

В) Инертность регуляторов. Здесь технические противоречия между ограничениями, накладываемыми на СКЗИ, и особенностями применения конечного решения бывают особенно остры. В качестве примера можно привести необходимость периодического обновления ключевого материала. Продвинуть крайне важную для IoT схему удаленного обновления симметричных ключей или инициализирующих последовательностей ГСПЧ на конечных точках крайне сложно. Таких противоречий можно найти очень много. И работа по их разрешению только начинается.

В целом, тактику действий на переходном этапе можно обрисовать следующим образом:

для разрабатываемых систем важно прежде всего найти ту нишу, где наиболее приемлем баланс между достоинствами и недостатками.

Низкая производительность крипто-чипов на текущем этапе развития может не удовлетворять условиям обработки аудио и видеопотоков, но вполне сгодится для некорректируемой регистрации показаний датчиков или счетчиков. Если есть просадка по автономности, то следует сконцентрироваться на устройствах с внешним питанием. Таковыми, например, являются счетчики электроэнергии.

найдя такую нишу, следует максимально ускорить внедрение, следуя принципу «лучшее – враг хорошего» и ориентируясь на имеющуюся инфраструктуру и ресурсы.

Выход на второй этап сопровождается бурным ростом основных характеристик системы. Система уже развита настолько, что соответствует требованиям большинства потребителей. Она начинает приносить прибыль. Это, в свою очередь, дает возможности для дальнейшей оптимизации. Появляются новые разновидности системы, заточенные на разные области применения и новые поколения систем. Система начинает потреблять ресурсы, предназначенные конкретно для нее. Рост массовости применения отдельных систем порождает новые стандарты, на которые ориентируются уже не только клиенты, но и прямые конкуренты. Растет число специалистов, ориентированных на деятельность в целевой отрасли.

Для СКЗИ в IoT специализированными ресурсами могут быть посадочные места для модулей, API, криптографические протоколы, системы низкоуровневых команд, серверные платформы для управления жизненным циклом как самих криптографических модулей, так и устройств, которые их содержат. Отдельно хочется отметить необходимость появления на массовом рынке специализированных чипов, реализующих отечественную криптографию на уровне транзиторной логики. В противном случае отставание от зарубежных решений может быть колоссальным.

Окончательный выход на второй этап аппаратных СКЗИ для кибер-физических систем – вопрос ближайшего времени. Все будет зависеть от того, насколько плотным будет взаимодействие между разработчиками средств криптографии и их партнерами, применяющими эти средства в своих решениях. Сейчас настал тот момент, когда разница между вложениями и потенциальной прибылью на грядущем 3-м этапе максимальна.

Конец 1-ой части. Часть 2

В следующих частях статьи мы постараемся рассмотреть возможные пути эволюции аппаратных СКЗИ в IoT на последующих этапах их развития как технических систем.

Использованная литература:

А. Любомирский, С. Литвин "Законы развития технических систем".

В. Петров, Э. Злотин "Законы развития технических систем". Учебное пособие. Тель-Авив. 1992.

Комментарии (14)

Arioch

25.11.2021 13:23Вопрос в сторону...

Вот у вас есть ключи RuToken Lite и RuToken ЭЦП, с точки зрения "простого пользователя" вообще одно и то же.

Были ключи RuToken ЭЦП Touch - но, видимо, кончились.

И наконец, есть RuToken U2F с кнопкой.

Казалось бы, если есть общая платформа, почему бы не сделать один совмещённый ключ с хранением сертификатов и с U2F ? Есть какие-то технические проблемы или чисто маркетинговые?

Zloybarzini Автор

29.11.2021 11:57Спасибо за вопрос.

Вы правы, с точки зрения пользователя Рутокен Лайт и Рутокен ЭЦП - одно и то же. Отличаются они ровно тем, что в ЭЦП есть встроенное крипто-ядро, а в Лайт его нет и за криптографические преобразования отвечает уже криптопровайдер. В первом случае операция подписи происходит внутри токена, во втором - в софтверной части криптопровайдера.

Помимо нас, как разработчиков и, собственно, пользователя, есть другие и стейкхолдеры решения. В данном случае на выбор влияют организации: те, кто организуют платформу и те, кто ее использует для своих задач. У этих организаций разные требования по уровню доверия и безопасности. И на выбор конкретного решения влияют в большей степени они. Мы же лишь стараемся дать то решение, которое в конкретной ситуации удовлетворит всех. Лайт дешевле, но ключ покидает носитель в процессе выполнения операции операций, а ЭЦП дороже, и все происходит внутри токена.

Touch имеет дополнительный фактор аутентификации в виде физического подтверждения операции пользователем. Это более секьюрно, но менее удобно для конечника, если представить, что он подписывает кучу документов за день. Поэтому рынок таких устройств весьма ограничен.

U2F-межднародный стандарт онлайн-аутентификации, который не имеет ничего общего с ГОСТ-криптографией ни в плане целевой аудитории, ни в плане механизмов аутентификации. Поэтому такой токен идет отдельным продуктом. Если интегрировать все возможности в одну железку, то это, во-первых, существенно увеличит стоимость устройства, чем незамедлительно воспользуются конкуренты, а, во-вторых, выхлоп от таких инноваций не оценит подавляющее большинство наших клиентов. Большинству пользователей ЭЦП не нужен U2F, и наоборот. Поэтому таблетка на все случаи жизни - почти всегда проигрышный вариант в плане времени реализации, стоимости и востребованности как универсального решения для всего на свете.

Arioch

03.12.2021 22:05И вам спасибо за ответ.

Отличаются они ровно тем, что в ЭЦП есть встроенное крипто-ядро, а в Лайт его нет и за криптографические преобразования отвечает уже криптопровайдер.

Точнее, это было так для ЭЦП 2.0, а ЭЦП 3.0 уже снова не работает иначе, как через CryptoPro (к вопросу о персональном доверии и SPF сразу-всех-российских-ключей)

Touch .... более секьюрно, но менее удобно для конечника, если представить, что он подписывает кучу документов за день

А пинкод вводить - легче, чем кнопочку тыцнуть? в общем, тут КМК это решаемо на уровне настроек, можно было бы программно отключить такую кнопку, или сделать для неё настраиваемый таймаут, чтобы при поточном подписывании десятков документов не читая - требовалось бы нажать только первый раз. Да и вообще, для поточного подписывания у вас, вроде бы, совсем другие ключи, с на порядок-два более мощным процессором.

В общем, если вы просто делаете "надстройку к КриптоПро" - тогда да. Но жаль. Вот именно для простого человека, который не сможет себе завести отдельный комьпютер и отдельного интернет-провайдера для ЭЦП, режим "всё в ключе" кажется более безопасным, насколько усиленная ЭЦП вообще может таким быть.

Если интегрировать все возможности в одну железку, то это, во-первых, существенно увеличит стоимость устройства

Но при этом - появится экономия на масштабах. Нужно будет сделать только одну микросхему, одну линию её упаковки в USB-брелоки или смарткарты, и т.д. Так же как Celeron делают, на одной линии с младшими Xeon.

который не имеет ничего общего с ГОСТ-криптографией

Вот это интересный вопрос, глядя на вашем сайте, и не только вашем, на ключи "обычные" и "ГОСТ" очень трудно получить ответ на простой вопрос, являются ли ГОСТ-ключи надмножеством обычных, или в них отсутствуют какие-то функции обычных. Условно говоря, справедливо ли рассуждения, что "переплатив 300 рублей, я ничего не потеряю, даже если никогда не воспользуюсь ГОСТом".

Ну и просто интересно, там реально разные микросхемы с разных линий, или всё же разница в прошивке?

Потому что на взгляд чайника всё это - просто функция от объёма фирмвари и флэш-памяти. Вообще, когда ключи с гордостью выпячивают, что у них не 64КБ памяти, а аж целых 128КБ, это смотрится потрясающим анахронизмом. Понимаю, что "бытовую" TLC/QLC туда вставлять нельзя, но не 7 же порядков разницы?

Кстати, сравнительно с "обычными" SSD у вас не видно ещё одного параметра: как долго хранятся данные, если ключ вообще не подключать к электричеству. Для серверных SSD это, вроде бы, публикуют.

Zloybarzini Автор

06.12.2021 13:19Добрый день.

Точнее, это было так для ЭЦП 2.0, а ЭЦП 3.0 уже снова не работает...

ЭЦП 3.0 - новый продукт, который поддерживает все возможности ЭЦП 2.0. Плюс добавлены поддержка ГОСТ 2015 ("Кузнечик-Магма"), RSA-4096 и ECDSA. Устройство сейчас только проходит сертификацию ФСБ. Так что вопрос поддержки существующими площадками - это всего лишь вопрос времени.

А пинкод вводить - легче, чем кнопочку тыцнуть?...

Не все пользователи, к сожалению, используют уникальный PIN-код. И не все следуют рекомендациям подключать токен только в момент необходимости. Отсюда возникают риски, что вредоносное ПО может ввести код за пользователя, когда токен подключен постоянно. Кроме того, есть ненулевой риск, что PIN может быть перехвачен кейлоггерами. Поэтому в Touch сделали дополнительный фактор в виде физической кнопки, для подтверждения наличия пользователя, как такового. Параметрами кнопки можно управлять.

Но при этом - появится экономия на масштабах.

На сегодняшний момент р России рынок устройств U2F несоизмеримо ниже рынка ГОСТовых токенов. Смешивать 2 в одном сейчас нецелесообразно. Это разные рынки и разные пользователи. Выходит существенно дороже, проверено. Думаю, ситуация будет меняться. Тогда подумаем о таблетке на все случаи жизни. Но повторюсь, это в большинстве случаев - плохое решение.

В общем, если вы просто делаете "надстройку к КриптоПро" - тогда да.

КриптоПро обеспечивает большой рынок для нас, это факт. Но есть и другие способы взаимодействия с нашими токенами: в частности это библиотека PKCS и Рутокен Плагин. Последний позволяет без особого труда общаться с токеном напрямую из браузера. Если интересно, есть площадка. Плагин сейчас имеет довольно широкое распространение на корпоративных ресурсах.

являются ли ГОСТ-ключи надмножеством обычных, или в них отсутствуют какие-то функции обычных.

Здесь не совсем понятен термин "обычные ключи". Требования к ключам и механизмы их генерации определяются стандартом используемого крипто-алгоритма.

Ну и просто интересно, там реально разные микросхемы с разных линий, или всё же разница в прошивке?

Микросхемы выбираются по следующим критериям: цена, технические характеристики, включая архитектуру и форм-фактор, наличие возможности приобретения нужного количества в обозримой перспективе. Последнее крайне важно, особенно сейчас, на фоне общего дефицита компонентов. Поэтому не только разные токены могут содержать разные чипы, но и токены одной линейки могут делаться на разных чипах. Это нормальная практика для большинства разработчиков электроники.

Вообще, когда ключи с гордостью выпячивают, что у них не 64КБ памяти, а аж целых 128КБ, это смотрится потрясающим анахронизмом.

Это характеристики ПЗУ современных контроллеров. Для текущих задач нет необходимости навешивать дополнительные модули памяти. Токен позволяет хранить десятки ключевых пар и сертификатов, и этого более, чем достаточно в подавляющем большинстве случаев. Для всего остального есть отдельные классы устройств, цена которых вас может ошарашить. Но это, опять-таки, достаточно узкие на сегодняшний день применения.

Для серверных SSD это, вроде бы, публикуют.

Токен не является устройством, к которому предъявляются какие-то завышенные требования по нагрузке. Поэтому данная информация не является актуальной для стейкхолдеров. Запасы прочности здесь многократно превышают необходимые для работы.

Arioch

06.12.2021 19:39Спасибо за ответ.

ЭЦП 3.0 - новый продукт, который поддерживает все возможности ЭЦП 2.0.

Извините, перепутал с ЭЦП 3000 - https://habr.com/ru/post/517388/

В обзоре утверждается, что ЭЦП 3000 как и Лайт работают только, как "хардварный плагин" к КриптоПро, в то время как ЭЦП 2х00 может работать без КриптоПро. Это так? Если да - то это ("библиотека PKCS и Рутокен Плагин") как раз возможность, которая была и пропала.

Однако, если зайти на https://rutoken.ru/products/ - то ЭЦП 3.0 в формате USB-ключа не существует вообще. То есть опять-таки, налицо утраченная возможность работы с "обычным" компьютером без спец-оборудования (NFC-ридера смарткарт)

UPD. про USB ЭЦП 3.0 на сайте то ли путаница, то ли я случайно вас "проговорил", ниже подробнее про сайт врезка.Поэтому в Touch сделали дополнительный фактор в виде физической кнопки, для подтверждения наличия пользователя, как такового. Параметрами кнопки можно управлять.

Вот только... Похоже на то, что эта линейка ключей перестала производиться, поскольку оказалась слишком дорогая. Так я вас понял выше. Существующих моделей ЭЦП x.0 Touch ровно ноль штук: https://rutoken.ru/products/all/rutoken-ecp/

В идеале я бы хотел работать с ЭЦП-токеном на недоверенном компьютере, в пределе - вообще в интернет-кафе. В общем-то для полностью доверенного компьютере аппаратный ключ ЭЦП и не нужен, весь вопрос в степени недоверия. Идеальный ключ должен позволять работать на абсолютно недоверенном компьютере. И с минимальными требованиями по дополнительному софту, т.е. плагин РуТокен - это лучше, чем плагин РуТокен + КриптоПро. Ну хотя бы потому, что - насколько я могу доверять КриптоПро установленному кем-то на недоверенном компе? А если доверять ему, то зачем вообще хардварный ключ...Здесь не совсем понятен термин "обычные ключи".

Mea Culpa. Это я писал под влиянием ESMART Token vs ESMART Token ГОСТ.

В вашем случае - это будут пары типа 2100 и 2100 серт. ФСБ

Куча аббревиатур, которые вы, наверное, ночью спросонья объяснить можете, и все зависимости между ними начертить, но не я... Весьма не хватает типовой на сайтах-каталогах функции "выбрать несколько продуктов и показать различия".

А если учесть, что не-ФСБ версии ЭЦП 3000 вообще на сайте нет, то сравнивать человеку со стороны ещё труднее. Условно, стоит ли гоняться за ЭЦП 3000, которая дороже и которой нигде нет, если много где не-ФСБ версии 2100 и 2300. Заплатить дороже, искать непонятных фарцовщиков - и в итоге ещё и уменьшить функционал...

Из общих соображений, покупая ФСБ-версию я как минимум теряю в скорости выпуска новый версий прошивки. Но, с другой стороны, возможно прошивки в любом случае обновляются очень редко.

----

Возвращаясь к путанице между ЭЦП 2.0 3000 и ЭЦП 3.0, конечно моя невнимательность, но у вас странности на сайте КМК. USB-версии ЭЦП 3.0 вообще во "всплывающем" меню "Продукты" на сайте нет! И на https://rutoken.ru/products/all/ - вот тут тоже нет ЭЦП 3.0 USB !!! Внезапно https://rutoken.ru/products/catalogue/ - и там оно есть, но туда попасть можно только случайно, только по ошибке. Я 10 минут искал, как жду туда преднамеренно попасть! Нашёл но... Редкая птица долетит. Только по случайной ошибке, да. ....Зато в этом втором каталоге нет Touch-ключей, вообще!

У вас, получается, есть два РАЗНЫХ каталога продуктов на сайте.... Чёрт ногу сломит ,а тем более любопытствующий мимокрокодил...

Впрочем, есть простое объяснение, на самом деле, в реале, никакого USB ЭЦП 3.0 не существует, в смысле товара. Отсутствие цены многозначительно :-)

---

> но и токены одной линейки могут делаться на разных чипах. Это нормальная практика для большинства разработчиков электроники

Если речь о какой-нибудь флэш-памяти или силовых SMD-элементах, микриках для кнопок и прочей обвязке, то да. Но вот сам криптопроцессор, да еще "с аппаратным ГОСТ" - это вряд ли. Заказывать криптопроцессоры разные (с разными фотомасками) и малыми сериями - это с точки зрения чайника заведомо неподъёмно. В итоге выбор должен быть - достаточно мощный процессор, который с разными прошивками покрывает целый набор маркетинговых моделей. И тут я вижу из технических ограничений только "ПЗУ выбрали самую маленькую ,и в неё все функции не влезают, приходится кроить". Как у меня дома валяется один USB музыкальный плеер-усилитель. И корпус красивый сделали, и кроватки сменную для усилителей, но сэкономили $1 на половинном объёме памяти, в результате половину файлов это чудо не играет, и исправить это невозможно...

Токен позволяет хранить десятки ключевых пар и сертификатов, и этого более, чем достаточно в подавляющем большинстве случаев.

Звучит очень расплывчато. Одно даже название сертификатов и не знаю какие там ещё мета-данные, а в случае FIDO-ключей и того больше наверное накладных расходов на каждый сертификат. Сейчас вот глянут, TLS-сертификат уже 6 КБ. А ведь флэшки ещё и истираются при записи, причём не байтами, а страницами. В общем, 64КБ напрягает. "десятки ключевых пар" тут как-то не очень проглядывают, пол-десятка от силы. Но если речь про то, что флэш-память уже встроена в микросхему контролера, то понятен технический смысл. Но... удивили.

Косвенный признак, не заметил у вас в сертификатах "ёмкости" ЭЦП ключей в ключевых парах. Как будто, вы сами не можете дать нижнюю оценку, которая бы не пугала людей. Будь там мегабайт памяти - я бы вообще не заморачивался, и вы бы пообещали бы сотню сертификатов наверное с уверенностью.

Если объём флэшки - причина выделения FIDO/U2F в отдельный продукт, то получается, казалось бы, что UIF-ключ мог бы быть надмножеством. Память большая, кнопка есть, осталось только в прошивке сделать функции ЭЦП :-)

Выходит существенно дороже, проверено.

Вам виднее, но.... жаль.

какие-то завышенные требования по нагрузке.

А вот тут ой, вы то ли не прочитали, то ли не поняли.

Речь не о нагрузке, а напротив, об ОТСУТСТВИИ нагрузки. О гарантированном сроке хранения информации БЕЗ подключения электропитания.

Повторяю, закинули вы флэшку в сейф, и лежала она там себе полгода, а может быть и 2-3 года. Потом воткнули - а она за это время обнулилась, заряд из ячеек вытек. Речь именно про это, а не про вытирание страниц флэшки при записи. Что подпись, которой не пользуются регулярно, может превратиться в тыкву естественным порядком.

Хотя и это вызывает сомнения. При заявленных 64 и 128 КБ, какой там размер страницы примерно, не помните навскидку?

Zloybarzini Автор

06.12.2021 23:38Итак, по порядку:

В обзоре утверждается, что ЭЦП 3000 как и Лайт работают только, как "хардварный плагин" к КриптоПро

Рутокен ЭЦП 3000 - это функциональный ключевой носитель. Что это такое, хорошо описано на сайте КриптоПро. В 3000 реализована ФКН-2, использующая протокол SESPAKE для защиты канала от криптоядра к криптопровайдеру. Без КриптоПро работать не будет, поскольку протокол разработан ими. Такой токен нужен не везде, а только на тех площадках, где его применение требуется регулятором.

Массовому пользователю мы рекомендуем Рутокен ЭЦП 2.0. На данный момент наиболее распространенный и актуальный продукт, который покрывает львиную долю рынка. И он будет актуальным до тех пор, пока актуальны ГОСТы 2012.

Однако, если зайти на https://rutoken.ru/products/ - то ЭЦП 3.0 в формате USB-ключа не существует вообще.

Нужно немного подождать.

Вот только... Похоже на то, что эта линейка ключей перестала производиться...Существующих моделей ЭЦП x.0 Touch...

Этот продукт сейчас под заказ, насколько мне известно.

Ну хотя бы потому, что - насколько я могу доверять КриптоПро установленному кем-то на недоверенном компе?

КриптоПро - продукт, который проходит сертификацию, в том числе, на отсутсвие недекларированных возможностей. Их сертификаты можно посмотреть здесь. Доверять им можно, гадость не подсунут) Токен же с правильным хранением ключей и криптой внутри - идеальная защита от возможной отладки на уровне PC.

Но, с другой стороны, возможно прошивки в любом случае обновляются очень редко.

Это правда, прошивка вылизана десятилетиями и проходит жесточайшее тестирование. Обновление прошивки на уже проданном токене не требуется и не производится.

Но вот сам криптопроцессор, да еще "с аппаратным ГОСТ" - это вряд ли.

Мы не можем закладываться на аппаратную реализацию ГОСТ в импортных чипах. Это запрещено. Отечественные же чипы с ГОСТ на уровне кремния только проектируются.

Одно даже название сертификатов и не знаю какие там ещё мета-данные, а в случае FIDO-ключей и того больше наверное накладных расходов на каждый сертификат. Сейчас вот глянут, TLS-сертификат уже 6 КБ. А ведь флэшки ещё и истираются при записи, причём не байтами, а страницами. В общем, 64КБ напрягает. "десятки ключевых пар" тут как-то не очень проглядывают, пол-десятка от силы. Но если речь про то, что флэш-память уже встроена в микросхему контролера, то понятен технический смысл. Но... удивили.

Сертификат импортируется один раз и он не меняется. По истечении срока действия, старые серты можно удалить, записать новые, но это несколько сотен записей в течение всей жизни токена при ресурсе ПЗУ в десятки тысяч записей. Токены, на которых происходит тестирование переживают в тысячи раз большие нагрузки по сравнению с токенами, оказавшимися в руках среднестатистических пользователей. Здесь риск чисто гипотетический, не подтвержденный многолетней практикой.

Если объём флэшки - причина выделения FIDO/U2F

Повторюсь, причина не в ресурсах аппаратуры, а в том, что пользователи FIDO и ЭЦП - два практически не пересекающихся множества. Чисто экономически совмещение этих устройств не оправдано. Попытки скрестить ужа с ежом ведут к непропорциональному росту цены (инжиниринг, разработка ПО, тестирование, продвижение, поддержка), который обеим группам пользователей не нужен от слова совсем.

Косвенный признак, не заметил у вас в сертификатах "ёмкости" ЭЦП ключей в ключевых парах.

Ключевые пары занимают десятки байт, например для ГОСТ34.10.2012 максимальный размер закрытого ключа 64 байта, открытого - 128 байт. Этим вряд ли можно напугать))

Речь не о нагрузке, а напротив, об ОТСУТСТВИИ нагрузки. О гарантированном сроке хранения информации БЕЗ подключения электропитания.

По моим данным, как бывшего шефа тестировщиков, несколько лет - без проблем. Токен устаревает быстрее. Да и срок действия сертификата - год с небольшим. В любом случае, точную оценку и гарантию сохранения данных сможет дать только производитель чипов. На моей практике случаев потерь данных, описанных вами, не происходило.

При заявленных 64 и 128 КБ, какой там размер страницы примерно, не помните навскидку?

512 байт, если память не изменяет.

Arioch

07.12.2021 13:11Без КриптоПро работать не будет, поскольку протокол [SESPAKE] разработан ими

Ну, если протокол действительно хорош, то будет и другими поддержан. А вот если не будет - повод задуматься о таком протоколе.

Что это такое, хорошо описано на сайте КриптоПро

> ЭП вырабатывается по частям - сначала в ключевом носителе, потом окончательно в CSP;

Без деталей, которые я, чайник, не смогу оценить, да и просто не узнаю, поскольку не могу глядеть на операции "изнутри" токена, это крайне размытое описание.

Ну например, reductio ad absurdum, в CSP встроены (навсегда) 256 разных шифров/паролей/сертификатов, а в каждом токене зашит один байт, типа неуникального ID токена, соответственно вышепроцитированное в таком случае вполне описывает чтение этого ID, а потом выбор по нему одного из этих 256 сертификатов.

Наоборот, возможность на ЭЦП 2x00 с помощью РАЗНЫХ библиотек (криптопровадеров, плагинов) подписать один и тот же документ и получить одинаковый результат - даёт некоторую "чайниковскую" гарантию, что подписание действительно проводится внутри токена и независимо от библиотеки.

Без КриптоПро работать не будет, поскольку протокол разработан ими.

Это не аргумент, особенно в дискуссии про "фичи не пропадают, а только появляются". Отсутствие SESPAKE в текущей версии вашей библиотеки не означает само по себе полную невозможность работать с вашей библиотекой в остальных, не-SESPAKE режимах. Кроме банальной идеи, что объём ПЗУ зарезали настолько, что для реализации SESPAKE из прошивки пришлось вырезать всё остальное.

ЭЦП x.0 Touch...

Этот продукт сейчас под заказ, насколько мне известно.

Вот поэтому я и надеялся, что нет технологических принципиальных препятствий "залить в U2F токен прошивку от ЭЦП " :-)

И он будет актуальным до тех пор, пока актуальны ГОСТы 2012.

Учитывая, как сейчас всех заставляют добровольно регистрировать "подтверждённый аккаунт" на госуслугах - надеюсь, что недолго они будут актуальны. Что взрывной рост использования "цифры" приведёт не только к разгулу мошенников, но и через него - к быстрому развитию индустрии. Даже возможность пользователю генерировать себе на основе "мастер-подписи" ограниченные по функционалу ЭЦП, сейчас для этого нет ни юридического механизма ни технологического стандарта.

И да, я с вами согласен, что без таковых вторичных ограниченных подписей, идея повседневно хранить на одном токене "Главную Подпись Гражданина" и "пароль от вконтактика с котегами" порочна. Но для "купить поиграть-попробовать" это совмещение было бы заманчиво. Но если вы говорите унификация только увеличит стоимость... Ну..., жаль.

проходит сертификацию, в том числе, на отсутсвие недекларированных возможностей.

....или наоборот, на их присутствие, для "кого надо"

В одном случае я доверяю свою подпись только производителю токена, в другом - как производителю токена, так и дополнительно производителю КриптоПро. Тогда уж проще покупать "лайт" или вообще флэшку и доверять только КриптоПро.

Токен же с правильным хранением ключей и криптой внутри - идеальная защита от возможной отладки на уровне PC.

Но вот, чтобы "чайник" мог хоть на чуть-чуть это проверить он...

...либо должен дать такой ключ на тестирование "известному хакеру"

...либо должен иметь возможность менять библиотеки и получать идентичный результатЕсли, конечно, паранойей вообще заниматься. А если просто "КриптоПро продаётся в нагрузку к ДиаДоку", то тогда лучший токен - любой самый дешёвый.

Обновление прошивки на уже проданном токене не требуется и не производится.

Хммм.... Heartbleed, например? уж какие масштабные у них были тестирования...

Отечественные же чипы с ГОСТ на уровне кремния только проектируются.

А как же MIK51, о котором столько говорят??? это же selling point того же esmart и ещё кажется кого-то, не помню.

для ГОСТ34.10.2012 максимальный размер закрытого ключа 64 байта, открытого - 128 байт.

Там еще метаданных неизвестно сколько. Как минимум названия контейнера (человечекочитаемое и машинное), даты сертификата, выравнивание на границы страниц, наконец сама файловая система (известные тормоза с хранением и перечислением нескольких сертификатов на токене могут косвенно намекать на ФС жёстко оптимизированную на минимум "накладных расходов" любой ценой. Кажется у YAFFS что ли было крайне медленное монтирование. Впрочем, плохой пример, там ЕМНИП было квадратично по объёму памяти и проблемы начинались на десятках МБ). Если же я не прав - что мешает добавить в спецификации токенов "гарантируется хранение не менее NNN сертификатов, в зависимости от выбранного шифрования"? Вспомните первые флэшки, которые в магазинах меряли по количеству "типичных" mp3-песен, хотя это намного менее повторяемая метрика.

несколько лет - без проблем. Токен устаревает быстрее

актуальным до тех пор, пока актуальны ГОСТы 2012.

Choose one, ага

Zloybarzini Автор

07.12.2021 15:52Добрый день.

Ну, если протокол действительно хорош, то будет и другими поддержан. А вот если не будет - повод задуматься о таком протоколе.

Этот протокол не только мы и КриптоПро поддерживаем. Есть еще игроки.

Вот поэтому я и надеялся, что нет технологических принципиальных препятствий "залить в U2F токен прошивку от ЭЦП " :-)

На самом деле есть. U2F работают по HID-протоколу, токены - по CCID и смешивать их нельзя. Либо одно, либо другое. У нас был токен с поддержкой ГОСТ, которые работал по HID еще до того, как U2F стал мейнстримом. Разрабатывался как раз для web-аутентфикации. Работал через библиотеку и плагин. Особой популярностью не пользовался.

Но для "купить поиграть-попробовать" это совмещение было бы заманчиво.

Это, увы, никогда не оправдает затрат на проект. А у нас капитализм на дворе )

Тогда уж проще покупать "лайт" или вообще флэшку и доверять только КриптоПро.

Многие граждане так и делают. На продаже именно "флешек" с подписью до недавнего времени множество контор делали бизнес. А, если серьезно, то связка Рутокен Лайт + КриптоПро сегодня - выбор большинства.

Heartbleed, например? уж какие масштабные у них были тестирования...

OpenSSL за границами токена крутится :) А нашу прошивку на возможные уязвимости проверяем не только мы, но и испытательные лаборатории в процессе сертификации.

А как же MIK51, о котором столько говорят??? это же selling point того же esmart и ещё кажется кого-то, не помню.

На этом контроллере мы тоже делали токены. Чисто аппаратной реализации ГОСТ на TTL-уровне там нет.

Там еще метаданных неизвестно сколько.

На токены с 64К памяти влезает от десяти до пятнадцати сертификатов УЦ, в зависимости от... Этого более, чем достаточно для maximum maximorum числа пользователей. С большим количеством сертов заметно увеличивается время перебора, и это существенное неудобство.

Choose one, ага

Есть токены в русских селеньях, которым больше 10 лет и народ до си пор пользуется. Речь о старичке Рутокен S, например )

Arioch

07.12.2021 16:23И снова здравствуйте :-)

CCID, Wiki> Another popular interface is a USB smart card reader keyboard, which in addition to being a standard USB keyboard, has an built-in slot for accepting a smartcard

Т.е. никто не запрещает внутри одного физического устройства разместить три (плюс хаб) логических, как те же донглы HASP HL

Что, конечно, имеет свою стоимость через усложнение и увеличение размера фирмвари.

Либо одно, либо другое.

Строго говоря, я это и написал, когда "залить фирмвaрь от другого ключа", потерять функции u2f, но получить "ЭЦП с кнопкой" :-D

С большим количеством сертов заметно увеличивается время перебора

Это уже недоработка софта, протокола там или ФС. Те же u2f/webauthn ключи, они вообще должны, насколько понимаю, нести сертификаты под каждый сайт отдельно и вбирать нужные мгновенно по запросу браузера. Т.е. как минимум чтение файла сертификата по каноническому имени домена должно быть мгновенным. Ну и объем соотв. - на сотни если не тысячи файлов.

Этот протокол не только мы и КриптоПро поддерживаем. Есть еще игроки.

Какой-то из множества xxxxSPAKE в целом, или конкретно SESPAKE ?

Ибо иначе не видно причин, по которым ваш 3.0 ну-никак-никак не мог бы работать с этими самыми "другими библиотеками" и даже вашими, кроме КриптоПро.Конечно, если его ЦА - пользователи услуг, которые работают только с КриптоПро и ЭЦП 3.0 - то ничего больше и не надо, пробили монополию и доите, пока получается.

Но если для вас ЭЦП 3.0 это начало новой платформы для всего спектрa ключей, то "работaет только в КриптоПро" - это хорошая стартовая точка для паранойи :-) В таком случае это надо было называть на ЭЦП 3.0, а Light 2.0

то связка Рутокен Лайт + КриптоПро сегодня - выбор большинства

Интересно, это по причине веры в security through obscurity (или точнее даже, веры в рекламу и советы консультанта), или Light чем-то качественно лучше флэшки с файлом? "Случайно стереть в проводнике" не аргумент, поскольку большинство флешек сегодня прошиваются в пару "виртуальный read-only CD + диск". Флэшки-то наверное подешевле лайта будут, хотя бы в виду миллионных тиражей.

На токены с 64К памяти влезает от десяти до пятнадцати сертификатов УЦ, в зависимости от... Этого более, чем достаточно для maximum maximorum числа пользователей

Вероятно, достаточно, и если бы что-то такое было написано в спеках, типа не менее 10 сертификатов в стандарте таком и не менее 15 в стандарте сяком (чтобы было видно, что 10 оценка техническая снизу, а не маркетинговая сверху), то чайнику было бы понятнее. А так чайник видит 64КБ - и выпадает в осадок, потому даже 64МБ флэшки уже прошлый век.

Ну и кстати, 64КБ / (64 + 128) /* ваша оценка пары ГОСТ34.10.2012 */ - ну никак не 10-15. Даже если вверх до страницы округлить, все равно 64 / 0,5 - 128 сертификатов влезало бы. Т.е. мной просимая оценка -в попугаях- в сертификатах даже как-то честнее получается, чем вам родная "в байтах брутто", а выпадение чайника в осадок достаточно справедливо.

Zloybarzini Автор

08.12.2021 11:49Добрый день.

Т.е. никто не запрещает внутри одного физического устройства разместить три (плюс хаб) логических, как те же донглы HASP HL

Это не востребовано стейкхолдерами, о чем я уже писал )

Это уже недоработка софта, протокола там или ФС. Те же u2f/webauthn ключи, они вообще должны, насколько понимаю, нести сертификаты под каждый сайт отдельно и вбирать нужные мгновенно по запросу браузера. Т.е. как минимум чтение файла сертификата по каноническому имени домена должно быть мгновенным. Ну и объем соотв. - на сотни если не тысячи файлов.

С этим была проведена работа в новых моделях. Удалось существенно увеличить скорость перебора. Но, перебор среди десятков сертов - довольно редко встречающееся явление.

Какой-то из множества xxxxSPAKE в целом, или конкретно SESPAKE ?

Конкретно SESPAKE.

Конечно, если его ЦА - пользователи услуг, которые работают только с КриптоПро и ЭЦП 3.0 - то ничего больше и не надо, пробили монополию и доите, пока получается.

Здесь смех Мефистофеля)) На самом деле мы не единственные производители токенов, кто использует SESPAKE c КриптоПро.

Интересно, это по причине веры в security through obscurity (или точнее даже, веры в рекламу и советы консультанта)

Это по причине стоимости в первую очередь.

Флэшки-то наверное подешевле лайта будут, хотя бы в виду миллионных тиражей.

Да, только спереть закрытый ключ с флешки на порядки легче.

А так чайник видит 64КБ - и выпадает в осадок, потому даже 64МБ флэшки уже прошлый век.

Этот параметр не несет никакой ценности для конечника, но важен в тендерах. В попугаях пользователю гораздо понятнее. Мы же в основном работаем b2b.

Arioch

08.12.2021 14:14Этот параметр не несет никакой ценности для конечника

Ну так я эту подтему и начал с отсутствия у вас в спеках понятных конечнику (мне, например) попугаев.

только спереть закрытый ключ с флешки на порядки легче.

Это пока кто-то не озаботился для этого библиотеку для script kiddies написать, а может быть уже и написали.

В общем, это StO, согласны? Количественные затраты на повреждение/удаление/копирование ключа растут, но не качественные.

Это по причине стоимости в первую очередь.

По причине стоимости выбирали бы просто флэшку.

На самом деле мы не единственные производители токенов, кто использует SESPAKE c КриптоПро.

Верю, я и говорил выше, что ЭЦП 3000 получается примочкой для КриптоПро. А как чтобы с ЭЦП 3000 и другими SESPAKE токенами работали иные библиотки/провадеры кроме КриптоПро? Ваше собственная библиотека, если верить обзору, ваапсченувотникак не работает с трёхтычячником.

Ну, в общем, как с любым протоколом, подхватит ли его индустрия в целом, или он так и останется интерфейсом к конкретному продукту.

Но, перебор среди десятков сертов - довольно редко встречающееся явление.

Курица и яйцо. Пока флэшки измерялись в единицах мегабайтов и стоили ого-го - mp3 плееры были "редко встречающимся явлением", а сейчас попробуйте найти кассетный или хотя бы дисковый :-)

Ну вот в самом деле, сколько сертификатов должен хранить "FIDO ключ из хороший семьи", порядок?

Ryppka

Мне кажется, что вопросы вызывает зарубежная аппаратная реализация, а происхождение алгоритмов -- ортогональная организационная проблема. Или алгоритмы ГОСТа таковы, что зарубежные производители чипов не могут организовать бэкдор?

Zloybarzini Автор

Да, вы правы в первом моменте. Зарубежная реализация алгоритмов ГОСТ не может быть использована в российских сертифицируемых решениях.