Подведем итоги месяца и вспомним, что творилось в ноябре информационно-безопасного. А творилось ой как много чего: поговорим и о новых полетах одного известного зловредного пегаса, и взломе ФБР, и о боте на Госуслугах, который внезапно стал сторонником криптозаговоров.

Путешествия Пегасуса

Ноябрь выдался для Пегасуса богатым на события. В начале месяца оказалось, что Пегасус долетел в Европу: правительство Венгрии заявило, что использовало его «в рамках закона». Всего набралось около трех сотен жертв, но мы о них ничего не знаем — детали будут засекречены до 2050 года.

Чуть позже Apple подала на производителя Пегасуса, израильскую NSO Group, в суд, обвинив в незаконной слежке за своими пользователями. Яблочная компания пообещала, что впредь будет уведомлять пользователей, если заметит на их устройствах Пегасус.

Первые уведомления не заставили себя долго ждать: через пару часов после того, как суд получил обращение Apple, первые потенциальные жертвы Пегасуса увидели на своих устройствах предупреждения. Среди них пользователи из Таиланда, Эль Сальвадора и Уганды: политические исследователи и преподаватели, активисты и журналисты.

Такое же получила прокурор из Польши. Она ранее призывала расследовать, куда ушли миллионы злотых, заготовленные для почтового голосования на в итоге не состоявшихся выборах.

Вскоре Минобороны Израиля сильно подрезало список стран, в которые израильские инфосек-компании могут экспортировать свои продукты.

В новый список включили только демократические страны, в том числе страны, входящие в ЕС и Five Eyes. Теперь список выглядит так: Австралия, Австрия, Бельгия, Великобритания, Болгария, Германия, Греция, Дания, Исландия, Испания, Индия, Ирландия, Италия, Канада, Кипр, Латвия, Лихтенштейн, Литва, Люксембург, Мальта, Нидерланды, Новая Зеландия, Норвегия, Португалия, Румыния, Словакия, Словения, США, Финляндия, Франция, Хорватия, Чешская Республика, Швеция, Швейцария, Эстония, Южная Корея и Япония.

Конечно же, в списке нет Марокко, Бахрейна, Саудовской Аравии и ОАЭ, которые ранее были замечены среди клиентов NSO Group. А если вас вдруг смущает затесавшаяся среди развитых демократий Индия, то напрасно: это другое, понимать надо.

NSO Group не позавидуешь, конечно, но и поделом.

ФБР и Robinhood: насыщенные будни одного хакера

Что общего у Федерального Бюро Расследований и инвестиционного приложения Robinhood? Хакер, выбравший их в ноябре своими целями.

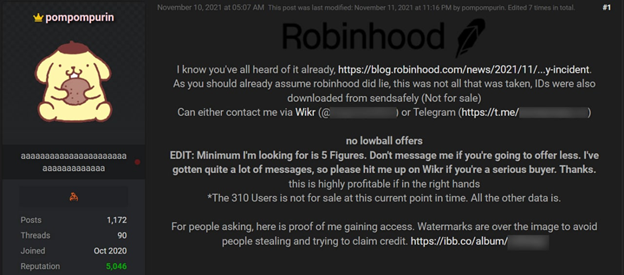

Сначала Robinhood рассказали про утечку: она случилась в результате успешной социнженерной атаки на сотрудника поддержки. Неизвестные взломщики получили около 5 миллионов электронных почт пользователей и порядка 2 миллионов настоящих имен. Для около 310 (не тысяч, а человек) слиты имя, дата рождения и индекс; еще на 10 человек получили некие «более детальные данные». Далее выяснилось, что утекло еще около 4400 телефонных номеров. Финансовые и прочие критичные данные, похоже, не пострадали. Наконец, все это дело выставили на продажу на известном хакерском форуме — награбленное предлагал пользователь pompompurin.

А ФБР-то тут при чем? А при том, что в середине ноября с почты ФБР разослали по адресам сисадминов фейковые письма. В них сообщалось об опасном хакере по имени Винни Троя, от которого ФБР настоятельно советует защититься — например, перепроверить безопасность систем. Вскоре Бюро признало, что допустило ошибку в настройке софта, которая и позволила взломщику разослать письма.

А дальше известный инфосек-блогер Брайан Кребс рассказал, что получил с того же взломанного ящика (eims@ic.fbi.gov) такое письмо:

«Привет, это pompompurin. Загляните в шапку этого письма, чтобы убедиться в том, что оно действительно пришло с серверов ФБР. Я вам пишу, потому что мы обнаружили ботнет, который хостится на вашем лбу. Немедленно примите меры! Спасибо».

Pompompurin сказал Кребсу, что цель взлома — указать на зияющую дыру в безопасности ФБР. Он мог бы разослать более правдоподобные письма, вытянуть из сисадминов ценные данные и так далее, но делать этого не стали.

Кребс предположил, что еще одна цель атаки — Винни Троя, в фейковых письмах названный легендарным опасным хакером. На самом деле Троя — крупный ИБ-исследователь. Сам он тоже заявлял, что за атакой наверняка стоит pompompurin, которому Троя давно не очень нравится. Кроме того, за день до атаки Троя получил от pompompurin’а в Твиттере сообщение “enjoy”. Уже после рассылки чуткий хакер написал снова, заботливо уточнив: “Did you enjoy”.

Аресты REvil

Ноябрь выдался для известных киберпреступных группировок невеселым. Во-первых, схлопнулись BlackMatter. Во-вторых, по всему миру прошли массовые аресты потенциальных членов REvil.

Румынские полицейские задержали двух подозреваемых; перед этим обыскали четыре дома в Констанце, изъяв ноутбуки, телефоны и носители информации. В тот же день полиция Кувейта арестовала еще одного подозреваемого. Эти три мошенника, если это действительно они, ответственны за около 7000 атак и требования выкупа на €200 миллионов в сумме.

Всего за этот год арестовали 7 подозреваемых членов REvil. Троих поймали в Южной Корее, а еще одного недавно арестовали в Германии.

Министерство юстиции США сегодня объявило обвинения в адрес представителя программы-вымогателя REvil, ответственного за атаку на платформу Kaseya MSP 2 июля и конфискацию более 6 миллионов долларов у другого партнера REvil.

Подозреваемый - 22-летний гражданин Украины Ярослав Васинский (Profcomserv, Rabotnik, Rabotnik_New, Yarik45, Yaraslav2468, and Affiliate 22), арестованный за киберпреступную деятельность 8 октября по настоянию США при попытке въезда в Польшу из своей родной страны.

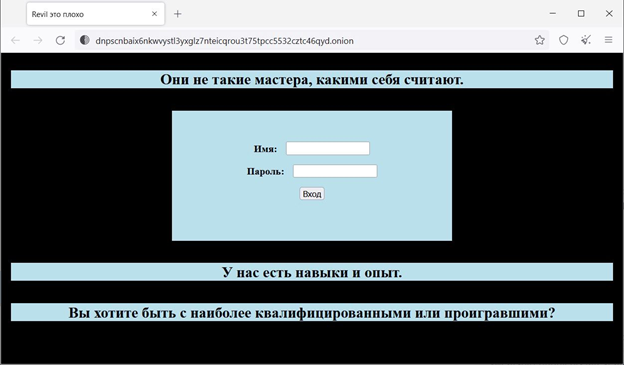

Вскоре TOR-сайты группировки (блог со сливами и сервис для выплаты выкупа), которые ранее были взломаны спецслужбами, показывают вот такую страницу с заголовком «Revil это плохо».

На странице есть загадочная форма, требующая логин и пароль — не очень ясно, от чего. А CSS-файл со стилями называется revil_sucks.css. Интересно, это спецслужбы так развлекаются, или некая сторонняя группировка решила пнуть лежащего и взломала уже взломанных хакеров?

Уже не Facebook, ещё не Meta

В ноябре компания Facebook внезапно пообещала, что больше не будет собирать базу данных распознанных лиц, а все уже собранное удалит с серверов. Все очень удивились — всегда подозрительно смотрится, когда пчелы воинственно выступают против меда.

Где же подвох? Следите за руками: обещание давал Фейсбук, а компания теперь называется Meta.

Meta сейчас занята разработкой виртуальной реальности, в которой люди будут взаимодействовать через реалистичные аватары самих себя. Ясное дело, без распознавания здесь никуда — нужно построить по реальному человеку его виртуальную модель, а потом отслеживать мимику и движения.

Всегда было любопытно, о чем же думают те, кто буквально воплощает в жизнь образы мегазлодеев из разнообразных киберпанковых вселенных. Кроме «земляне_сдавайтесь_вы_окружены», конечно.

Взломы Npm-пакетов: часть 2

В продолжение октябрьской эпопеи. Популярная библиотека coa — под 9 миллионов загрузок в неделю, используется 5 миллионами гитхаб-репозиториев — внезапно обновилась после пары лет тишины. Конечно же, ее взломали и обновили вредоносным кодом, совсем как UAParser.js недавно.

Малварь идентичная. После установки обфусцированный TypeScript-скрипт проверяет, какая на машине стоит операционная система, и тянет соответствующий зловредный файл. Файл деобфусцировали и выяснили, что подтягивается версия трояна Qakbot.

Таким же образом еще взломали npm-компонент rc (версии 1.2.9, 1.3.9 и 2.3.9.). У него под 14 миллионов загрузок в неделю. К счастью, все зловредные обновления npm оперативно убрал.

Чуть позже GitHub (родительская компания npm) рассказал о двух критических уязвимостях, которые недавно устранил.

Во-первых, на некоторое время в конце октября названия приватных пакетов, хранящихся на зеркале npm, оказались публично доступны. Содержимое не засветили, но для эксплойта dependency confusion-уязвимости достаточно и названий. Гитхаб изменил процесс генерации зеркала, чтобы предотвратить такие сливы в будущем.

Вторая уязвимость позволяла публиковать обновления к пакетам, не имея должной авторизации. Гитхаб говорит, что ответственные за авторизацию микросервисы работали не совсем корректно, что и стало причиной уязвимости. При этом данных об эксплойтах нет, и компания уверена, что баг не использовали как минимум с сентября 2020.

А с 2022 npm включит обязательную двухфакторную авторизацию для разработчиков. Если бы она стояла у владельцев UAParser.js, coa и прочих героев звучавших здесь веселых историй, то взломов этих пакетов могло и не быть.

Месяц ботнетов

В начале ноября исследователи рассказали о крупнейшем ботнете за историю, в котором когда-то было более 1.6 миллиона устройств. Для сравнения, изрядно нашумевший в сентябре Meris, ответственный за рекордный в рунете ДДоС (на Яндекс), включает всего 250 тысяч девайсов. Гигантский ботнет давно еще назвали Pink.

В основном Pink состоит из MIPS-роутеров. Он использует несколько сторонних сервисов (например, Гитхаб), P2P-сети и централизированные C&C-серверы для управления.

Со времен своего золотого века ботнет, ответственный за более чем сотню DDoS-атак, сильно сдулся. Сейчас в Pink осталось около ста тысяч активных устройств.

Еще в ноябре вернулся ботнет Emotet, побежденный в январе спецслужбами. Говорят, операторов ботнета уговорили его вернуть хакеры Conti.

Основная особенность Emotet — партнерство с хакерскими группировками, которым ботнет помогает распространять ранмосварь и прочие зловреды на «дорогих» жертв. Похоже, нас ждет расцвет Conti: для них это не слишком триумфальное возвращение очень выгодно.

Взлом Госуслуг и криптозаговоры от бота

Наконец, кто-то изрядно поштурмовал Госуслуги. 10 ноября Минцифры говорило про атаку 680 Гб в секунду.

Из пострадавших был разве что местный бот. Какое-то время он рассказывал в ответ на попытки получить QR-код или сертификаты, что «коронавируса не существует», QR-коды «являются частью планов мирового правительства по сегрегации населения», а вакцины — «средство утилизации лишнего населения».

Минцифры утверждает, что добрались только до бота, а данные пользователей в безопасности.