Информация, за которой охотятся киберзлоумышленники, может быть самой разной: данные пользователей, коммерческие секреты компаний или откровенные фото с телефона супермодели. Важно, что находится достаточное количество сторон, готовых заплатить за доступ к этой информации. Спрос рождает предложение — появляются группировки кибернаёмников, готовых за определённую плату взломать почтовый ящик, похитить учётные данные или предоставить распечатку SMS нужного человека. Об одной из таких группировок — Void Balaur — мы расскажем в этом посте.

Обзор ситуации

Спрос на кибератаки вызвал к жизни целую индустрию, представители которой могут создавать наступательные инструменты и предлагать свои услуги правительствам, корпорациям, состоятельным людям, преступникам. Кибернаёмники являются частью этой индустрии, и в обмен на свои услуги они получают денежное вознаграждение или другие выгоды.

Проблемы, которые создают такие группировки, становятся всё более серьёзными и в последние годы привлекают всё больше внимания. В теории услуги коммерческих хакеров могут быть полезны в борьбе с терроризмом и организованной преступностью в странах, где действуют демократические механизмы контроля, однако на практике мы видим, что их услугами пользуются недемократические режимы для атак на политическую оппозицию, диссидентов, журналистов и правозащитников.

Хакерские инструменты используются для шпионажа за неудобными и неугодными, и это может иметь разрушительные последствия. Например, некоторые политики и журналисты стали объектом агрессивных кибератак примерно в то же время, когда решили отправиться в изгнание. Эти атаки могли стать последней каплей, вынудившей их покинуть страну.

Со стороны законодателей и силовых госструктур многих стран звучат предложения регулировать киберпреступную индустрию с помощью международных соглашений и законов, однако в реальной жизни эти предложения трудно реализовать, поскольку странам с разными точками зрения придётся прийти к соглашению о том, как будут выглядеть такие правила и как они будут соблюдаться. Даже если будут приняты общемировые правила, все равно останутся «серые зоны», где кибернаёмники смогут предлагать свои услуги. Более того, некоторые государства будут рассматривать «своих» киберпреступников как национальное достояние и использовать их не только для атак, которые соответствуют интересам страны, но и в качестве политического инструмента внешней политики, как и обычное оружие.

Rockethack aka Balaur

Группировка, деятельности которой мы посвятили наше исследование, — яркий представитель сообщества кибернаёмников. Они делают своё дело, предпочитая оставаться в тени, они не пытаются оправдывать свою деятельность высокими целями и не участвует в судебных процессах. Напротив, они открыто говорят, что занимаются взломом электронных почтовых ящиков и аккаунтов в социальных сетях за деньги, а также продажей персональных данных: журналов телефонных разговоров с сотовых вышек, сведений о пассажирах авиарейсов, банковских и паспортных данных.

Группа рекламирует свои услуги на русскоязычных подпольных форумах, таких как Probiv. Сами хакеры называют себя Rockethack. Нам неизвестно местонахождение этой группы, но мы хорошо знаем часы её работы и уверены, что Rockethack обладает подробными знаниями о том, как работают телекоммуникации и интернет-провайдеры в России и соседних странах.

Rockethack провела множество атак, которые объединены тысячами сходных индикаторов. Совокупность этих индикаторов и группу, которая их оставляет, мы назвали Void Balaur — в честь бала́ура, многоголового чудовища из румынского фольклора. Этот образ хорошо сочетается с многочисленными целями, для которых нанимают Void Balaur: шпионаж московским магазином, за журналистами, правозащитниками, политиками, учёными, за врачами, работающими в нескольких десятках клиник ЭКО, за генетическими и биотехнологическими компаниями, за высококвалифицированными инженерами американского производителя телекоммуникационного оборудования Telco Systems и за компаниями бизнес-авиации. Void Balaur также занимается корпоративным шпионажем, подозревается в продаже данных киберпреступникам для борьбы со своими коллегами по спорам, а также проводила атаки на пользователей криптовалют.

Мы выявили более 3500 целей группы, некоторые из которых подверглись длительным и неоднократным атакам. Void Balaur охотится за самыми частными и личными данными предприятий и частных лиц, а затем продаёт эти данные тому, кто хочет за них заплатить. Эта бизнес-модель, пожалуй, лучше всего иллюстрируется девизами, которые группа использовала на ныне несуществующем сайте rockethack[.]me.

Один из них был таким: «Деньги не главное в свободном интернете. Главное – власть, которая принадлежит тому, кто контролирует потоки информации». Этот девиз взят из книги «Код Дурова. Реальная история социальной сети “ВКонтакте” и ее создателя», написанной российским журналистом Николаем Кононовым.

Позже группа использовала другой девиз: «Вся информация мира — это сплетни. Если умеешь их слушать, то можно научиться и вычленять истину». Это уже из книги «Фальшивые зеркала» Сергея Лукьяненко.

Оба девиза отражают суть бизнеса Void Balaur: кибернаёмники не только похищает по требованию частных лиц и предприятий особо важную информацию, но и действуют проактивно, заранее готовя атаки на «горячие» данные, которые будут востребованы в ближайшее время.

Как мы обнаружили Void Balaur

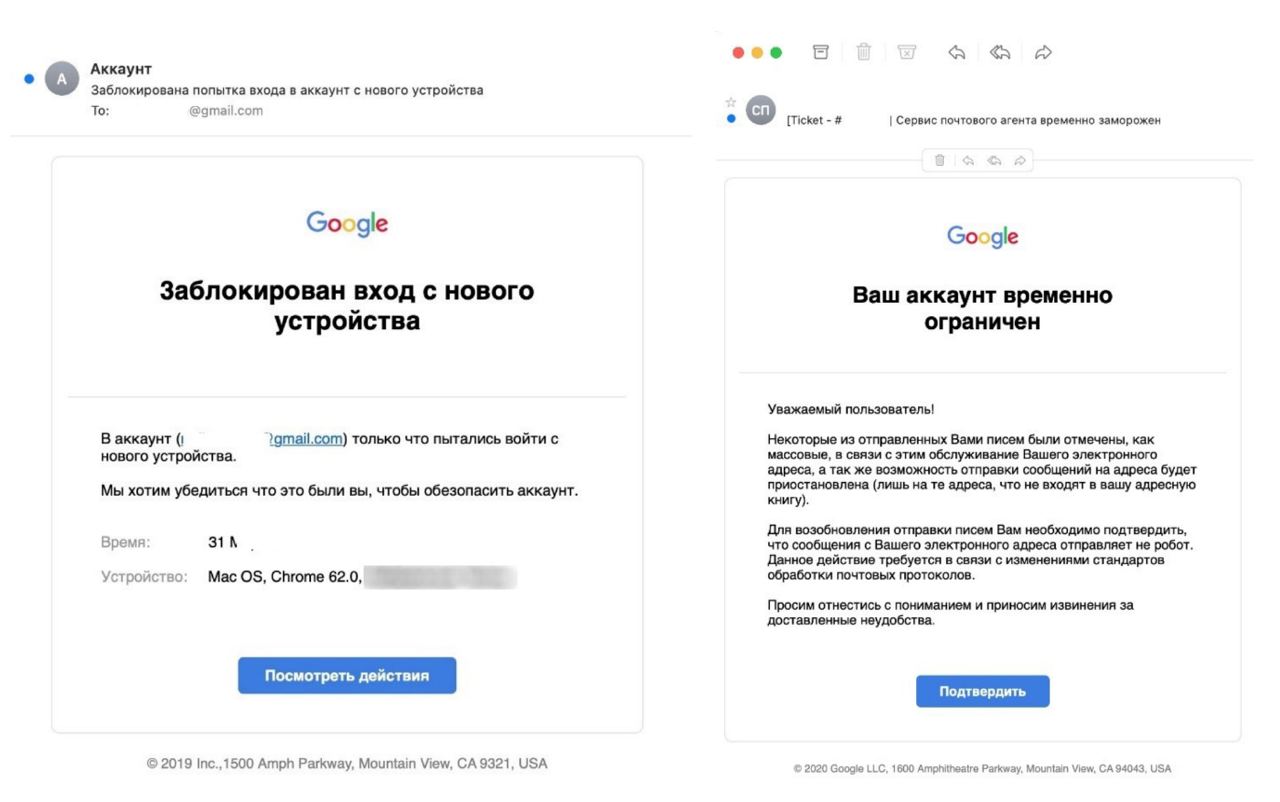

К нам обратился один из участников наших расследований, ставший жертвой хакерской группировки Pawn Storm. Он рассказал, что его жена, научный сотрудник, получила несколько фишинговых писем на свой аккаунт Gmail.

Это был не первый случай, когда Pawn Storm атаковала супругов своих основных целей, поэтому мы внимательно изучили фишинговые послания, однако не обнаружили ни одного из индикаторов Pawn Storm. Фишинговые письма привели нас к другому набору атрибуции, который мы назвали Void Balaur.

Среди характерных признаков мы обнаружили доменное имя rockethack[.]me, которое принадлежало хакерской группе Rockethack.

Кого атакуют Void Balaur

Цели Void Balaur весьма разнообразны. Мы наблюдали имена хостов, похожие на сайты крупных компаний, доменное имя, напоминающее известную криптовалютную биржу, два домена, связанных с компаниями деловой авиации в России, и домен, который упоминался в отчете eQualitie об атаках на правозащитников в Узбекистане.

По нашим наблюдениям Void Balaur атакует организации и частных лиц в следующих секторах:

операторы мобильной связи и телекоммуникационные компании;

поставщики оборудования для сотовой связи;

операторы радио- и спутниковой связи;

поставщики банкоматов и POS-терминалов;

финтех-компании и банки;

компании бизнес-авиации;

страховые медицинские организации не менее чем в трёх регионах России;

клиники экстракорпорального оплодотворения (ЭКО) в России;

биотехнологические компании, предлагающие услуги генетического тестирования.

Кампании часто проводятся в течение длительного периода времени. Мы не знаем, почему именно эти организации и лица являются мишенью. Размер и прибыльность отрасли могут играть определённую роль, как, например, рынок ЭКО, который вырос в многомиллиардную индустрию и может быть причиной интереса Void Balaur для корпоративного шпионажа. Помимо врачей, занимающихся ЭКО, Void Balaur также нацелился на академических исследователей, изучающих репродукцию человека и животных, что также может объясняться мотивами корпоративного шпионажа.

В период с 23 мая 2020 года по 1 апреля 2021 года Void Balaur атаковала более 50 сотрудников 20 российских клиник ЭКО. Кроме того, группа атаковала сотрудников ещё как минимум четырёх компаний, предлагающих услуги генетического тестирования. Хакеры также проявляли интерес к компаниям обязательного медицинского страхования по меньшей мере в трёх регионах России. Наконец, целью группы также были лаборатории медицинских анализов, врачи общей практики и компании, продающие медицинское оборудование. Врачи и поставщики медицинских услуг обладают значительным объёмом конфиденциальной информации о своих пациентах, и, вероятно, на такие данные существует спрос. Предложение медицинских данных стало бы естественным дополнением к услугам, которые Void Balaur рекламирует сегодня.

В мае и июне 2021 года Void Balaur добавила в свой целевой список четырёх российских производителей банкоматов и POS-терминалов, а также двух российских поставщиков услуг виртуальных касс. Помимо этого, под прицел попали несколько российских финтех-компаний и операторы бизнес-авиации.

Фишинг криптовалютных аккаунтов

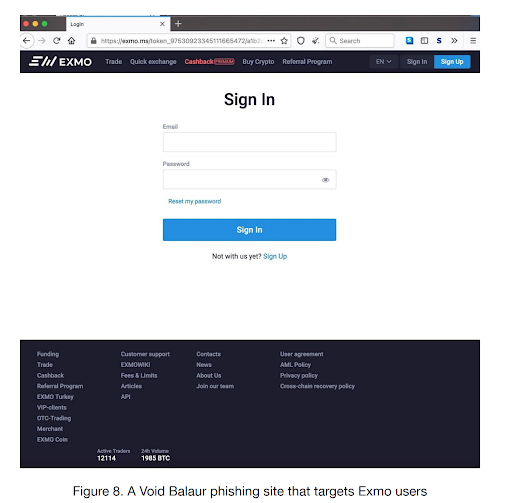

Void Balaur последовательно пытается получить доступ к кошелькам криптовалютных обменных сервисов. Для этого киберпреступники нацеливаются на людей, интересующихся криптовалютами. Кража криптовалюты выгодна и представляет интерес, так как виртуальные деньги, связанные с криптовалютой, могут быть переведены на кошельки, контролируемые преступниками, из которых шансов вернуть украденное практически нет.

С 2018 года Void Balaur создали множество фишинговых сайтов, связанных с криптовалютными биржами и сайтами криптовалютных кошельков. Однако есть один сервис, который выделяется среди других: EXMO. Некоторые фишинговые сайты Void Balaur для EXMO, например, exmo[.]ms, использовались около трёх лет, что является довольно продолжительным сроком. Помимо этого домена, Void Balaur создал еще несколько доменов для фишинга EXMO.

Void Balaur на киберфорумах

Самое раннее упоминание о группе Void Balaur, которое мы смогли найти на подпольных форумах, датируется 8 сентября 2017 года. В тот день на подпольном форуме exploit.in были опубликованы жалобы на спам, рекламирующий услуги Rockethack. Из содержимого спама следовало, что хакеры уже продавали свои услуги через посредников, поэтому вполне вероятно, что они начали заниматься хакерским бизнесом по найму до 2017 года. Это подтверждается цифровыми следами, которые мы смогли найти и которые указывают на деятельность группы в сентябре 2015.

Прошло ещё полгода, прежде чем Void Balaur начала размещать платную рекламу на форумах Darkmoney, Probiv, Tenec и Dublikat.

Отзывы, которые Void Balaur получает на подпольных форумах, единодушно положительные. Их авторы пишут, что хакерская служба доставляет запрашиваемую информацию вовремя, а также положительно отзываются о качестве доставленной информации с почтовых ящиков.

Примечательно, что Void Balaur никогда не размещал рекламу на подпольных форумах, не ориентированных на русскоязычную аудиторию. Домен rockethack[.]me был зарегистрирован 21 февраля 2018 года и был доступен на IP-адресе 139.60.163[.]53 как минимум до декабря 2020 года. На этом сайте Void Balaur предлагал такие услуги, как взлом почтовых ящиков или загрузка их спамом, распределенные атаки типа «отказ в обслуживании» (DDoS) и флуд телефонных номеров в странах СНГ.

Основной деятельностью Void Balaur, которая первоначально рекламировалась на подпольных форумах, был взлом бесплатной веб-почты, социальных сетей и корпоративных почтовых ящиков. Копии почтовых ящиков предлагались как с взаимодействием с пользователем, так и без него. Скорее всего, вариант доставки данных с взаимодействием с пользователем происходит через фишинг учётных данных, а при необходимости включает кражу кодов двухфакторной аутентификации. У некоторых российских почтовых провайдеров копии почтовых ящиков предлагаются без какого-либо взаимодействия с пользователем.

Наши прогнозы

Глобальная цифровизация и проникновение интернета во все сферы человеческой жизни приводит к тому, что владение инструментами для кибератак становится всё более востребованным. Это значит, что спрос на услуги кибернаёмников, подобных Void Balaur, в ближайшие несколько лет будет только расти, порождая увеличение потребности в средствах интеллектуальной защиты данных для корпораций, государств и частных лиц.

Учитывая профессионализм коммерческих хакеров и ранний доступ к сведениям об уязвимостях, крайне важно выбирать средства защиты, созданные с использованием актуальных технологий, в том числе машинного обучения и нейросетей.

Другим не менее важным фактором, необходимым для защиты от атак кибернаёмников, мы считаем обучение и тренировку сотрудников навыкам безопасного поведения в условиях, максимально приближённых к реальным рабочим и жизненным ситуациям.

Третий фактор — оперативное управление обновлениями ПО, которое позволит предотвратить атаки с помощью известных эксплойтов.

Комментарии (4)

member0

08.12.2021 00:23[Сарказм-on]:

Должно было быть исследование, а получилась положительная и бесплатная реклама для фигурантов опуса :)

А так, я бы их не называл "группировкой" и "наемниками", ведь деятельность - обычный фишинг. При чем, заурядный? иначе бы в исследовании присутствовали интересные технические приемы и разбор.

Sagittarius67

Rocketbank aka Balaur

А Рокетбанк тут причём?

Trend_Micro Автор

Автозамена, спасибо большое, поправили.