…а также способами обнаружения вредоносных техник в сетевом трафике

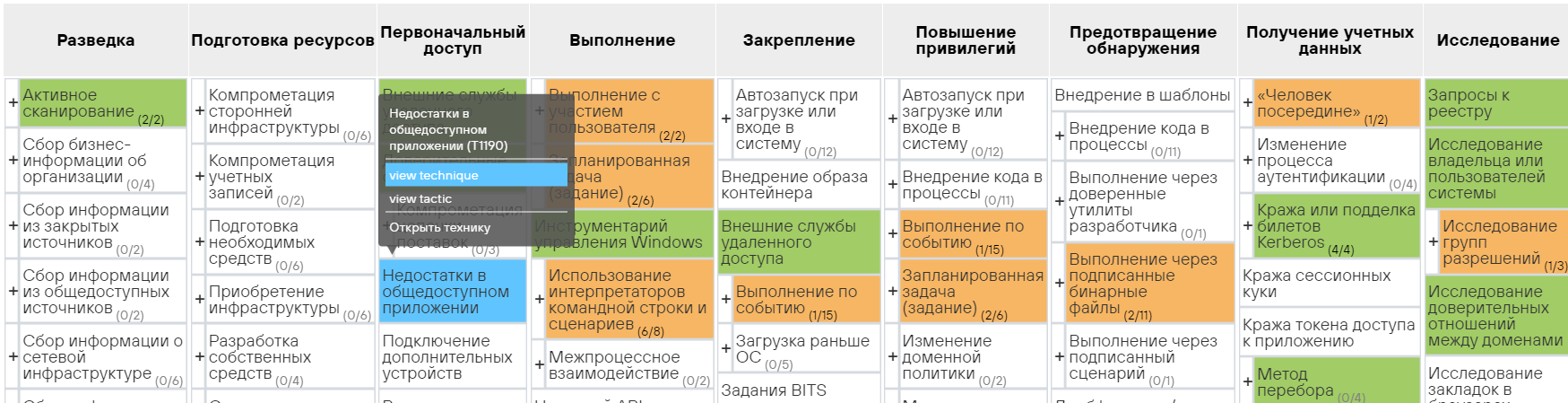

Чтобы специалистам по кибербезопасности было проще раскладывать по полочкам действия атакующих и расследовать атаки, мы решили перевести на русский язык и визуализировать в удобном интерактивном формате матрицу MITRE. Да-да, ту самую таблицу тактик, техник и общеизвестных фактов о злоумышленниках, в которую постоянно заглядывают ибэшники со всего мира.

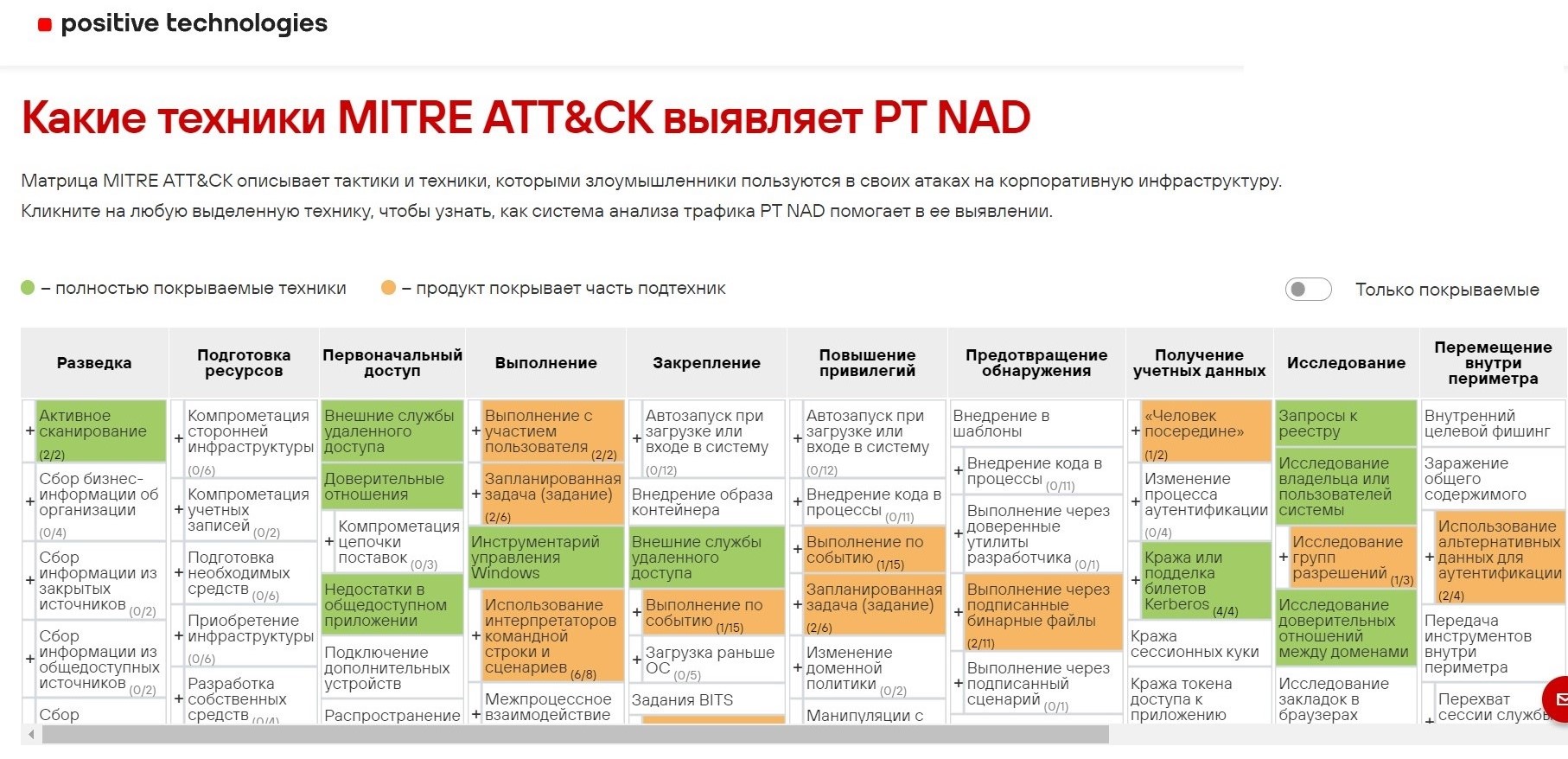

Одним только переводом решили не ограничиваться. Мы дополнили матрицу экспертизой Positive Technologies о том, как обнаруживать ту или иную технику с помощью систем анализа трафика (network traffic analysis, NTA), например таких, как PT Network Attack Discovery. Готовы познакомить вас со своим проектом и рассказать, как устроена наша матрица и чем мы руководствовались при переводе названий тактик и техник. Welcome под кат!

Главное о MITRE ATT&CK

В этом разделе поговорим о том, что представляет собой матрица MITRE ATT&CK и для чего она нужна. Если уже все знаете — переходите к следующей части статьи.

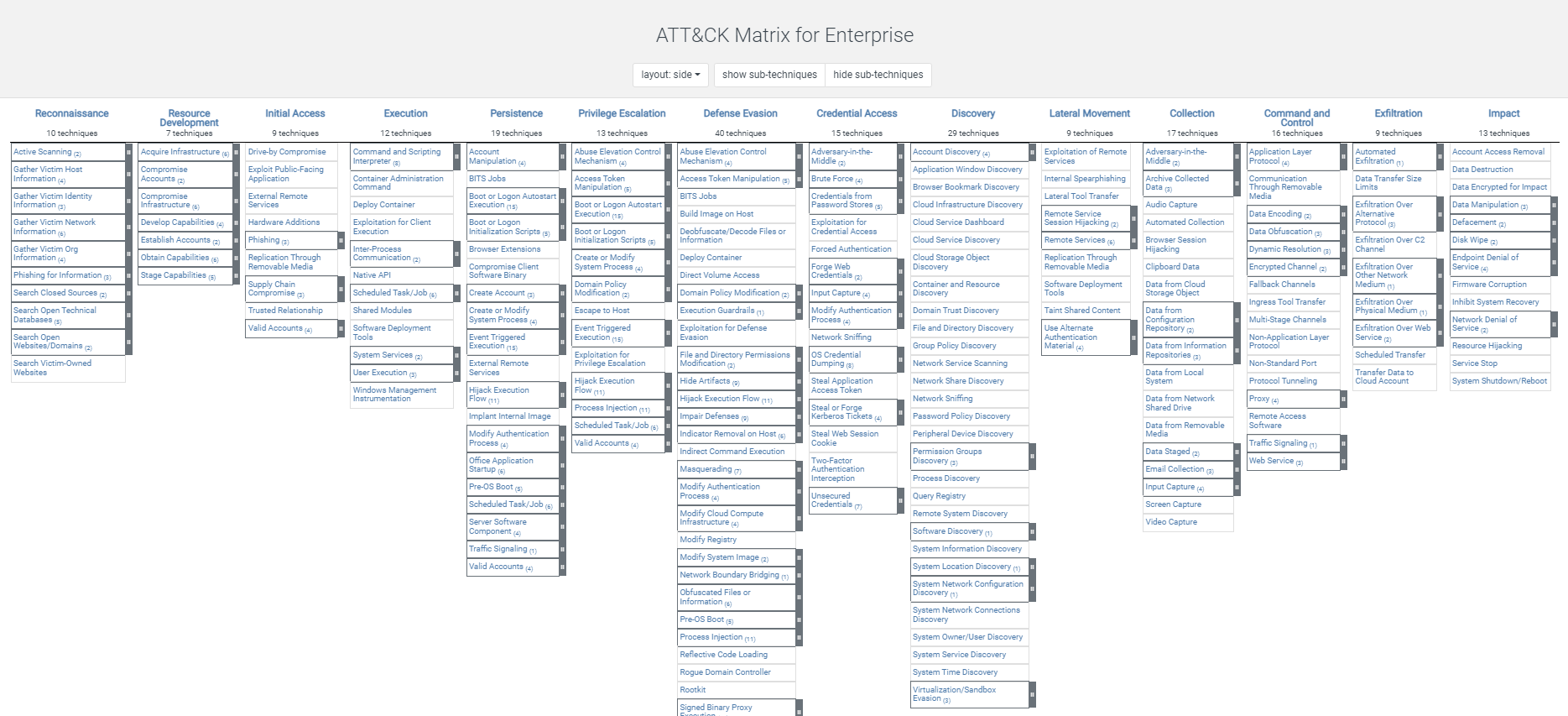

Если коротко, матрица MITRE ATT&CK — это база знаний, разработанная и поддерживаемая корпорацией MITRE на основе анализа реальных APT-атак. Представляет собой список тактик[1]. Для каждой из них указаны возможные техники, которые помогают злоумышленникам в достижении цели на текущем этапе атаки.

Впервые MITRE презентовала матрицу в 2013 году как способ описания и составления паттернов поведения злоумышленников на основе реальных наблюдений. С тех пор ATT&CK значительно эволюционировала благодаря вкладу сообщества по кибербезопасности: эксперты со всего мира регулярно отправляют в MITRE данные о новых, ранее неизвестных приемах.

Можно сказать, что по большому счету матрица — это историческая справка о том, какие техники и методы пользовались популярностью у киберпреступников ранее, а также свежий взгляд на модель киберугроз через призму техник, которые хакеры активно применяют сейчас.

В матрицу MITRE ATT&CK заглядывают исследователи безопасности со всего мира. Для аналитиков она хороший источник, помогающий структурировать информацию об актуальных методах атак. Знание того, как действуют реальные APT-группировки, позволяет формулировать гипотезы для проактивного поиска угроз (threat hunting).

Специалистам по ИБ матрица помогает подготовить инфраструктуру и средства защиты к выявлению возможных действий злоумышленников. Например, по ней можно определить, какие техники атакующий может применить в ходе атаки. Кроме того, эксперты обращаются к матрице в ходе работ по мониторингу и расследованию, чтобы атрибутировать кибератаку и понять, на каком этапе сейчас находятся злоумышленники и какую цель преследуют.

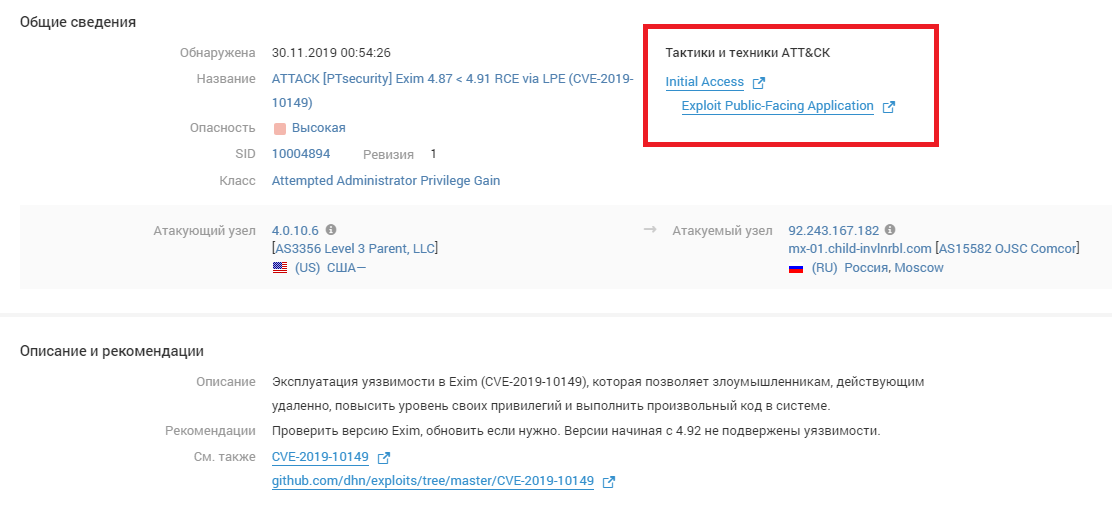

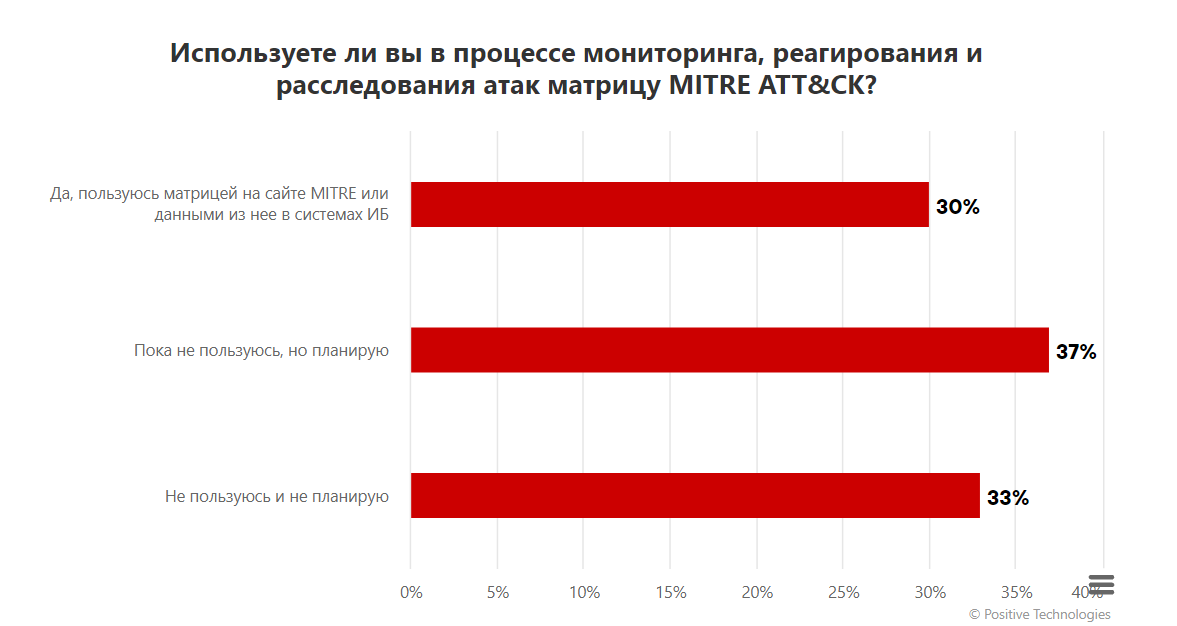

Еще один вариант использования матрицы — интеграция базы знаний вендоров в продукты по информационной безопасности. Так, например, в PT Network Attack Discovery (PT NAD) есть привязка правил к определенным тактикам и техникам из ATT&CK, что позволяет пользователям лучше сориентироваться, какие действия предпринимают киберпреступники.

В PT NAD есть тепловые карты с тактиками, цвет полей в которых меняется в зависимости от интенсивности использования злоумышленниками техник, относящихся к конкретной тактике, во время APT-атаки. В примере на скрине ниже видно, что преступники очень старались на этапе Execution: он окрашен красным ярче других. А то, что ряд действий был зафиксирован на этапе Lateral Movement, говорит о том, что злоумышленники уже перемещаются внутри сети.

Сегодня в матрице выделены 14 тактик, 218 техник и еще больше подтехник — более конкретных действий злоумышленников, относящихся к определенной технике; появились в матрице относительно недавно.

ATT&CK на русском языке — нужна ли она?

Без преувеличения можно заявить, что матрица MITRE стала стандартом де-факто для классификации действий атакующих. С ее появлением исследователи со всего мира могут разговаривать на одном языке. Более того, многие (в том числе разработчики средств защиты) активно ее используют. Увеличивается число проектов, где применяется матрица.

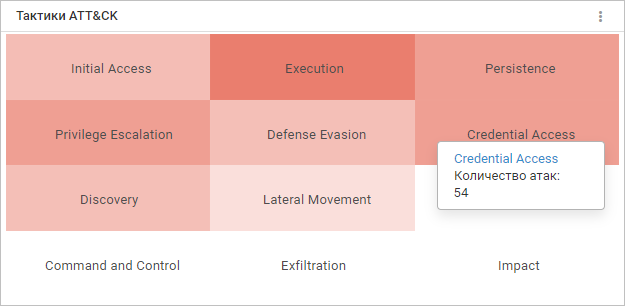

Растет интерес к ATT&CK и в России. Проводя осенью 2021 года исследование о том, как в российских компаниях защищаются от целевых атак, мы в числе прочего спрашивали у представителей разных отраслей, включая промышленность, госсектор, финансы и ТЭК, знают ли они об этой матрице и применяют ли ее для создания стратегии защиты от таргетированных атак. Оказалось, что в общей сложности 67% опрошенных специалистов знают о матрице MITRE. При этом 30% респондентов уже используют данные с сайта MITRE в процессе мониторинга, реагирования и расследования атак, а 37% планируют начать применять в ближайшем будущем.

Признаемся честно: такая позитивная тенденция нас радует. Мы подумали, раз ИБ-комьюнити нужен этот инструмент, было бы здорово облегчить жизнь специалистам по ИБ и адаптировать матрицу для нашей страны. Поэтому мы решили перевести на русский язык названия всех тактик, техник и подтехник и визуализировать их в ставшем уже привычном табличном порядке. К слову, вот она — сохраняйте в закладки, чтобы не потерять. На наш взгляд, получилось красиво. Как считаете?

Можно ли обнаружить APT-атаку по трафику? — Да, вполне!

Мы не только локализовали ATT&CK, но и наглядно показали, какие сущности в сетевом трафике позволяют выявить вредоносную активность на различных этапах атаки и какие техники можно обнаруживать с помощью NTA-решений, например таких, как PT NAD. Об этой полезной фиче подробнее расскажем далее в статье.

О нюансах перевода и единомышленниках по локализации

Сделаем небольшую ремарку: в нашей матрице на русском языке пока доступны описания не всех техник — работа еще продолжается. При этом названия абсолютно всех тактик, техник и даже подтехник переведены.

Наша команда много обсуждала варианты русификации элементов матрицы, и — что скрывать — иногда даже разгорались жаркие споры, в которых немало копий было сломано по поводу того, как корректно перевести ту или иную тактику либо технику. На просторах интернета и даже здесь, на Хабре, можно найти различные версии этих названий, предложенные энтузиастами. Какие-то из них считаются удачными, другие же — достаточно спорными. Судить мы их не беремся, однако отметим, что в комьюнити «правильный» перевод стал камнем преткновения. Вокруг этой темы сейчас настолько большой ажиотаж, что в российском сообществе начали обсуждать и согласовывать канонические варианты переводов тактик и техник, чтобы выработать единую для отечественной индустрии терминологию. Так, например, в Телеграме образовалось российское сообщество специалистов по ИБ, использующих MITRE ATT&CK. В нем созданы чаты по каждой тактике, где обсуждаются варианты, а также описываются принципы перевода наименований, которые необходимо соблюдать.

Так как еще идет активная полемика и движение в сторону унификации наименований, задачи изобрести велосипед при локализации матрицы не было. Главным для нас было сформировать грамотные и понятные русскоязычным специалистам термины. Кстати, эксперты Positive Technologies не просто держат руку на пульсе, а активно участвуют в обсуждениях перевода матрицы MITRE версии 10.0. Поэтому, когда сообщество придет к единому мнению, какие названия считать верными, мы обязательно перенесем их в нашу матрицу. Если сейчас, после знакомства с нашей версией ATT&CK, у вас появятся пожелания или дополнения по переводу — приглашаем в комьюнити. Давайте обмениваться мнениями и общаться!

Приземлить MITRE ATT&CK на NTA-системы, или Что может поведать трафик

Одну за другой мы разбирали и переводили техники. При анализе мы отмечали те, которые детектирует наш PT NAD на основе анализа трафика.

В MITRE ATT&CK одна техника может повторяться в нескольких столбцах матрицы. Это связано с тем, что цели у атакующих могут быть разными, но для их достижения они могут применять одни и те же средства. Например, создать задачу планировщика Windows можно как с целью выполнить команду, так и с целью закрепиться в системе. При решении, детектируются ли конкретные техники PT NAD или нет, мы руководствовались еще и целями атакующих. Когда мы могли точно определить[2], на что именно нацелено действие преступников, мы отмечали технику цветом. Если определить намерения нам не удавалось, то мы не выделяли ее как детектируемую.

Как известно, хороший пример лучше тысячи слов.

Давай разомнем мозги и подумаем: зачем злоумышленнику может потребоваться создать задачу удаленно?

Есть два варианта развития событий: злоумышленник хочет единоразово запустить код либо закрепиться в системе, используя возможности запуска задач по расписанию. PT NAD может выявить такую активность для целей Execution, поскольку удаленное создание задачи в любом случае подразумевает запуск кода. При этом утверждать, что задачи запускаются с целью закрепиться в системе, нельзя. То есть неизвестно, будет ли эта задача выполняться регулярно. Возможно, она будет запущена лишь один раз. Поэтому на странице https://mitre.ptsecurity.com/ru-RU/techniques техника создания задач удаленно выделена только в столбце с тактикой «Выполнение кода».

Чтобы объяснить, как PT NAD это делает, а также какая вредоносная активность в трафике свидетельствует о применении атакующими конкретной техники, мы добавили специальный раздел «Как обнаружить». Как правило, он расположен после описания техники и встречается не на всех страницах. В этом разделе мы сделали акцент на технических деталях. Давайте посмотрим на примере теневой загрузки (Drive-by Compromise, T1189), как это выглядит.

В таких полезных для исследователей подсказках зачастую содержатся указания на протокол, специфичные значения полей протокола и несогласованность параметров соединения со стандартными характеристиками (номера портов, объем входящего или исходящего трафика, роли узлов в сетевом взаимодействии).

Полезность этого раздела также в том, что данные, опубликованные там, можно использовать для создания правил выявления атак в любой системе анализа трафика. Либо можно применить эти сведения при анализе уже записанного сетевого трафика с помощью Wireshark.

Часть техник PT NAD обнаруживает в автоматическом режиме с помощью правил, для детекта других наша система дает инструмент, с помощью которого аналитик ИБ может вручную выявить вредоносные действия в трафике.

Как это работает

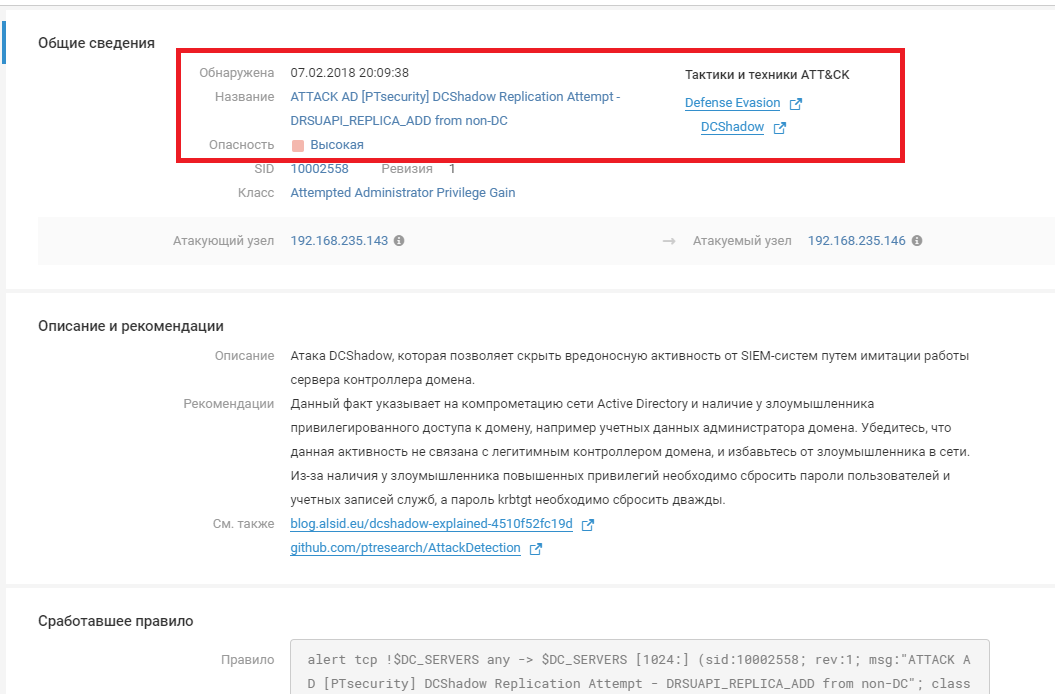

Настало время познакомиться с матрицей поближе. Техники, которые обнаруживает PT NAD, выделены зеленым и желтым цветом. Возьмем, например, технику «Поддельный контроллер домена» и детально изучим страницу с ней.

Итак, первый блок на странице — это краткое описание техники.

Кстати, кликнув по числовому идентификатору техники (выделен синим), вы перейдете на страницу этой техники в матрице MITRE ATT&CK.

Второй блок посвящен тому, как PT NAD обнаруживает данную технику в трафике. Применимо для других NTA-решений.

Третий блок включает пример обнаружения. Отметим, что подобные примеры появляются только на страницах техник, которые PT NAD обнаруживает в автоматическом режиме. В этом блоке также приводится описание небольшого кейса и скрин из интерфейса системы.

2 в 1

Мы также предусмотрели, чтобы через локализованную матрицу при необходимости можно было легко попасть на MITRE ATT&CK. Одним кликом вы можете открыть как страницу с нашим описанием техники на русском языке и всей дополнительной информацией о трафике, так и страницу этой же техники на сайте MITRE. Удобно, что теперь все в одном месте.

Для реализации этой амбициозной идеи мы в Positive Technologies создали рабочую группу, состоящую из менеджера по продуктовому маркетингу, экспертов PT Expert Security Center, переводчиков, технических писателей, дизайнеров, специалистов по разработке пользовательских интерфейсов, тестировщиков и диджитал-команды. В общей сложности локализовывали матрицу и визуализировали ее в удобном для пользователей формате более 20 специалистов из разных отделов. Пользуясь случаем, хотим еще раз поблагодарить всех сопричастных. Ребята, вы проделали огромную работу!

Статью завершаем ссылкой на user-friendly матрицу ATT&CK на русском языке. Будем рады, если вы будете пользоваться ей при мониторинге, реагировании и расследовании кибератак.

[1] В этом материале для упрощения мы будем использовать термины «тактика» и «техника». Однако MITRE на своем сайте разъясняет, что под тактикой на самом деле подразумевается цель, а под техникой — действия злоумышленников.

[2] В нашем случае — по трафику.