Весь год наши аналитики бледнели и краснели, читая о ИБ-инцидентах в зарубежных и российских СМИ. И в канун Нового года и Рождества мы попросили их поделиться личным топом ИБ-факапов, которые особенно впечатлили их за год. В новогоднем выпуске – «подстава» от Apple Watch на полмиллиона, фейковый Том Круз и рабочий «манифест», который не на шутку испугал руководителей.

Поймай меня, если сможешь

Что случилось: Сотрудник американской технологической компании Ubiquiti Networks почти год участвовал в расследовании инцидента, который сам и организовал.

Как это произошло: В январе 2021-го компания Ubiquiti Networks сообщила об утечке данных. Представители компании заверили, что данные пользователей не были скомпрометированы. Уже в марте сотрудник Ubiquiti Николас Шарп инкогнито обратился к известному блогеру и специалисту по кибербезопасности Брайану Кребсу, чтобы рассказать о катастрофических последствиях утечки, которые скрывает компания. Сотрудник также сообщил Кребсу, что неизвестный хакер в результате взлома получил доступ ко всем учетным записям Ubiquiti. Это заявление привело к падению акций компании на 20%. Также Шарп отправил компании анонимное письмо с требованием заплатить 2 миллиона долларов в биткоинах в обмен на украденные файлы и информацию. Компания Ubiquiti Networks отказалась платить и обратилась в правоохранительные органы.

Как Николасу Шарпу удалось так долго оставаться вне подозрений? По иронии судьбы в первые дни после утечки руководство Ubiquiti Networks определило сотрудника в команду по расследованию инцидента. Однако ФБР все же удалось выяснить, что именно Шарп злоупотребил полномочиями, изменил права доступа к ресурсам и скачал конфиденциальные данные. Теперь Николасу Шарпу предъявили несколько обвинений, за каждое из которых сотруднику грозит от 2 до 20 лет.

Гангстерский детектив

Что случилось: Нью-йоркская банда грабителей использовала Apple Watch, чтобы украсть полмиллиона долларов у наркоторговца.

Как это произошло: Изобретательные грабители использовали умные часы как GPS-жучок, говорится в документах полиции. Воры положили гаджет под бампер автомобиля, принадлежавшего торговцу наркотиками, а затем отследили местоположение Apple Watch через приложение «Локатор». После бандиты разбили окно автомобиля, но денег не нашли, зато на парковку вышел хозяин машины. Торговца наркотиками избили и отобрали ключи от гостиничного номера, где находилась сумка с 500 тысячами долларов наличными. Грабители решили запечатлеть счастливый момент и сделали несколько фотографий на память. На данный момент полиция задержала всех членов банды.

Вызов по дипфейку

Что случилось: Джастин Бибер несколько часов учил играть на гитаре дипфейк Тома Круза.

Как это произошло: В Сети певец наткнулся видео с дипфейком Тома Круза, играющего на гитаре и не смог отличить «подделку». Зато решил бросить вызов знаменитому актеру и репостнул себе на страницу видео с Томом. Оказалось, что видео, которое так впечатлило Джастина, впервые было опубликовано в аккаунте TikTok @deeptomcruise, известного реалистичными дипфейками знаменитостей. Аккаунт принадлежит художнику по визуальным эффектам и создателю дипфейков Крису Уме.

Осознав всю комичность ситуации, Бибер похвалил мастерство автора, который добавил лицо Круза на тело музыканта Фишера. Этот факап еще раз подтверждает, сколько угроз несет технология дипфейков, особенно когда она станет более простой и дешевой. Подделки выйдут на новый уровень и смогут формировать виртуальную личность, неотличимую от человеческой.

Вий 2.0

Что случилось: Мужчина приподнял веки бывшей возлюбленной и похитил у нее 24 тысячи долларов.

Как это произошло: В Китае погрязший в долгах мужчина по фамилии Хуан вызвался помочь своей бывшей девушке, когда та серьезно заболела. Он пришел к ней домой, принес лекарства и любезно приготовил ужин. Затем девушка уснула, а мужчина приложил ее палец к смартфону, чтобы разблокировать устройство, и приподнял веки, чтобы пройти проверку распознавания лиц в платежном приложении Alipay. После всех манипуляций Хуан перевел деньги со счета девушки на свою карту и перед уходом забрал ее мобильный телефон. Девушка была удивлена, когда увидела на втором устройстве сообщение о списании средств и сразу обратилась в полицию, после чего Хуана задержали. Кстати, украденные деньги мужчина успел потратить на погашение игровых долгов. Суд приговорили Хуана к 3,6 годам тюремного заключения, а также обязал его выплатить штраф в размере 3 тысяч долларов.

Дело стало вирусным среди китайских пользователей, которые теперь опасаются за безопасность своих денег в платежном приложении Alipay. Некоторые даже решили отключить функции оплаты по отпечатку пальца и по лицу, оставив при этом только пароли.

Восстание машин

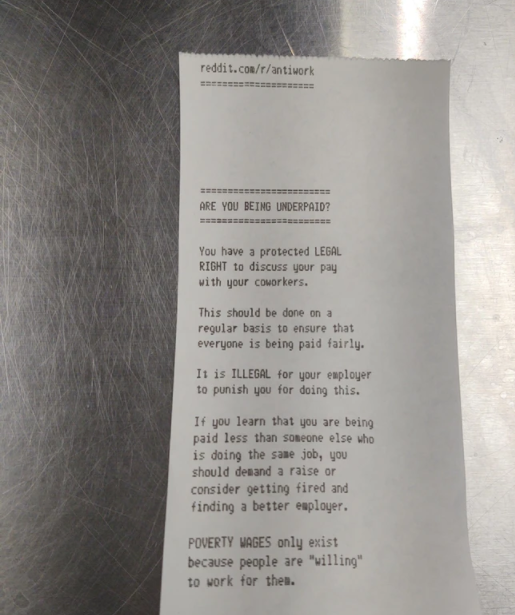

Что случилось: Принтеры для печати чеков по всему миру распечатывают манифест, призывающий наемных сотрудников обсуждать с коллегами заработную плату и оказывать давление на работодателей.

Как это произошло: Хакеры используют уязвимость чековых принтеров и отправляют на предприятия манифесты «против работы».

На одном из подфорумов Reddit под названием r/Antiwork появились десятки публикаций, в которых сотрудников призывают бороться с несправедливостью на рабочих местах, обсуждать рабочие права и открыто говорить с коллегами о зарплате. Однако нашлись и те, кто считает массовую рассылку манифеста заговором с целью подпортить репутацию r/Antiwork.

Эксперты из GreyNoise рассказали, что зафиксировали сетевой трафик, отправленный на незащищенные принтеры чеков. Также выяснилось, что неизвестные хакеры запускают массовую печать манифестов с 25 разных серверов, поэтому пытаться остановить печать, заблокировав один IP-адрес – бесполезно и недостаточно. Пока эксперты пытаются разгадать, кто же стоит за «массовым заговором», десятки пользователей Reddit рассказывают, как им на работе приходят подобные манифесты и как на них реагирует начальство: «За последнюю неделю на работе я получил около 4 разных сообщений. Очень забавно видеть лицо моего начальника, когда ему приходится срывать чек с принтера». А некоторые пользователи и вовсе просят перестать «спамить».

И это не первый случай, когда хакеры используют небезопасные принтеры. Так, в 2018 году пользователь взломал 50 тысяч принтеров и запустил массовую печать чеков с призывом подписаться канал известного видеоблогера PewDiePie.

Кладбище.com

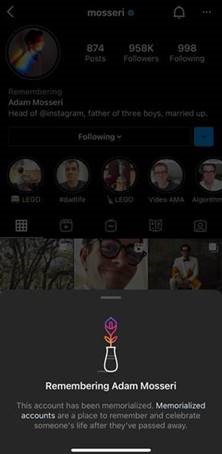

Что случилось: Мошенник убедил Instagram, что топ-менеджер сервиса мертв, и увековечил учетную запись

Как это произошло: Злоумышленнику удалось временно заблокировать Instagram-аккаунт Адама Моссери, главы Instagram, сообщив сервису, что его владелец мертв.

Учетная запись Моссери была заблокирована благодаря функции мемориализации. Эта функция позволяет родственникам умерших пользователей заполнить необходимую форму на сайте и сообщить Instagram, что владелец аккаунта умер и его страницу необходимо увековечить. В ответ на это модераторы социальной сети сделают так, что аккаунт станет вечным, любые попытки входа в учетную запись блокируются, а также останавливается возможность вносить какие-либо изменения в уже загруженный контент.

Мошенник, взявший на себя ответственность за блокировку аккаунта Моссери, рассказал, что ему легко удалось обмануть социальную сеть. Чтобы увековечить учетную запись, Instagram запросил свидетельство о смерти и некролог или новостную статью, в которой указано полное имя умершего. Конечно, злоумышленнику не составило труда составить поддельное свидетельство и опубликовать фейковый некролог в интернете.

Выселю!

Что случилось: Профессор РГГУ потерял дачу и квартиру после разговора с телефонными мошенниками.

Как это произошло: В августе профессору Игорю Яковенко позвонили злоумышленники и представились сотрудниками Центробанка. Сначала все было по классической схеме: мошенники рассказали мужчине, что с его счетами творится «страшное», но ситуацию контролирует ЦБ, поэтому профессору нужно всего лишь перечислить все деньги на безопасный счет. Дальше «представители ЦБ» рассказали, что мошенники якобы заинтересовались дачей и квартирой профессора, но есть единственный вариант спасти жилье. И вот здесь начинается полный сюр.

Звонившие предложили план спасения имущества, согласно которому к Игорю Яковенко придут риелторы-мошенники и попросят подписать договор на продажу жилплощади. При этом профессор должен все подписать и не подавать виду, что он знает о схеме обмана. В чем тут логика, непонятно, но профессор последовал плану и вырученные от сделки деньги перечислил на указанный мошенниками счет. После этого «работники ЦБ», конечно, перестали выходить на связь. Через некоторое время к пострадавшему профессору пришел покупатель квартиры и потребовал освободить жилплощадь.

Оказалось, что общение Игоря Яковенко с мошенниками продолжалось несколько месяцев. За это время профессора убедили в том, что никому нельзя рассказывать о звонках, так как сорвется секретная спецоперация и не получится вывести злоумышленников на чистую воду. Поэтому родственники узнали потере дачи и квартиры слишком поздно.

Коллаборация не удалась

Что случилось: Тысячи YouTube-блогеров пострадали от фишинговых атак, главной целью которых была кража YouTube-каналов и денег. От взлома пострадали даже пользователи, использующие двухфакторную защиту.

Как это произошло: Для проведения атаки хакеры комбинировали методы социальной инженерии и фишинг. Злоумышленники находили пользователей, у которых на канале указан адрес электронной почты. Затем отправляли письма с предложением о сотрудничестве от лица якобы существующих компаний.

Чаще всего YouTube-пользователям предлагали протестировать различные приложения, а после записать на канал отзыв. Как только жертва соглашалась на сотрудничество – злоумышленники отправляли ссылку с вредоносным ПО, замаскированную под URL-адрес для загрузки безобидного приложения, музыкального плеера, фоторедактора или онлайн‑игры. Так как Google активно блокировал фишинговые ссылки, хакеры пытались увести общение с жертвами в WhatsApp, Telegram или Discord. Благодаря вредоносу, установленному на машину жертвы, злоумышленники захватывали учетные записи.

Инициатива наказуема

Что случилось: Журналист нашёл конфиденциальные данные прямо в коде HTML на сайте правительства штата Миссури. Из-за уязвимости в коде веб-приложения более 100 тысяч номеров социального страхования оказались доступными общественности, а журналисту теперь грозит тюремный срок за хакерство.

Как это произошло: В октябре 2021 журналист Джош Рено опубликовал статью в издании St.Louis Post-Dispatch с описанием уязвимости, которая позволяла любому желающему посмотреть информацию об учителях штата Миссури на сайте Департамента образования. Оказалось, что об этом баге известно уже 10-12 лет. Перед публикацией новости издание дало время школьному департаменту на исправление уязвимости, и только после опубликовало информацию. Только вот власти решили, что журналист взломал правительственный сайт и разгласил приватные данные учителей. Губернатор штата Майкл Парсон поручил полицейским завести уголовное дело против издания St.Louis Post-Dispatch и журналиста за незаконное разглашение конфиденциальной информации.

Проблема этики пентестов «без спроса» в ИБ-сообществе назрела и болит – достаточно вспомнить реакцию РЖД на небезызвестную публикацию об уязвимости их сетей на Хабре. Тогда для автора поста все обошлось, кажется, благодаря широкой огласке. Как видно, беда универсальная, и борцам за безопасность стоит поостеречься самим, прежде чем «причинять добро» – увы, попытку помочь могут воспринять совсем не с благодарностью.

Тотальный контроль

Что случилось: Швейцарский банк потребовал от сотрудников предоставить доступ к личным смартфонам и другим устройствам, если они используют их для взаимодействия с клиентами или коллегами.

Как это произошло: Credit Suisse в Европе и США не предоставляет сотрудникам корпоративные мобильные телефоны, но работникам предлагают скидку при покупке девайсов через утвержденных поставщиком услуг связи. Согласно новой политике при необходимости банк может получать доступ, контролировать или проверять такие устройства. Сотрудникам Credit Suisse запретили удалять любые сообщения, относящиеся к рабочим процессам банка. Также любое общение с клиентами через девайс, не утвержденный банком, может привести к служебным проверкам. Нововведения встревожили сотрудников, некоторые банкиры жаловались, что политика навязчивая, а другие сомневались, как ее можно обеспечить.

Кажется, это то самое «ту мач», когда работодатель откровенно перегибает палку. Мы как вендор систем защиты от внутренних ИБ-угроз, конечно, за должный контроль рабочих коммуникаций. Но напоминаем: мониторинг должен быть этичным и не переходить личных границ. Кстати, вот тут вы можете почитать, как можно решить дилемму легально и к взаимному удовлетворению и руководства и сотрудников.

2021 год подходит к концу, а ИБ-инциденты, кажется, никогда не закончатся. За каждой уязвимостью стоят все те же человеческий фактор и халатность: один сотрудник случайно открыл фишинговое письмо и заразил сервера компании вирусом-шифровальщиком, другой решил заработать и слил в мошеннический ТГ-канал базу с контактами ваших клиентов, которые потом пострадают от рук социнженеров… Желаем, чтобы 2022 год прошел без подобных эксцессов! А для этого... Ну, вы и сами все знаете ;)