В последние месяцы в киберпространстве развернулась настоящая война, отчего незащищенные информационные активы значительно пострадали, а пользователи защитного инструментария от западных «партнеров» столкнулись с серьезнейшими санкциями, ограничивающими использование их ПО. Поэтому мы решили посмотреть на рынок отечественного ПО, разработанного для усиления «инфобеза».

Обычно на вопрос "Какой сканер безопасности купить?" вспоминаются лишь OpenVas и Nessus (Tenable). Но есть и другие достойные отечественные продукты, о которых мы сегодня и поговорим – это продукты для корпоративного сегмента, полностью лицензированные под все российские требования безопасности и имеющие сертификаты ФСТЭК и ФСБ:

Основные возможности:

|

MaxPatrol 8 |

RedCheck Enterprise |

Режим «Пентест» сканирование хостов, открытых портов и идентификация сервисов без авторизации на хосте |

Собственный сетевой сканер: инвентаризационные, «баннерные» проверки, фаззинг, подбор учетных записей, а также специализированные проверки web-приложений и СУБД |

Сканер nmap: использует NSE-скрипты |

Режим «Аудит уязвимостей» сканирование с авторизацией на хосте |

Приобретается отдельно с модулем Audit.

|

Присутствует несколько аудитов по умолчанию.

|

|

Режим «Аудит безопасности конфигураций» он же Комплаенс Соответствие политике безопасной настройки |

Приобретается отдельно с модулем Compliance.

|

Присутствует режим «Аудит конфигураций». |

Стандарты и сертификация ФСТЭК/ФСБ |

Может использоваться в составе ИСПДн, ГИС и КИИ до 1 класса защищенности включительно. |

|

Есть поддержка стандартов ГОСТ ИСО/МЭК 27001, PCI DSS, CIS, ФСТЭК в режиме Compliance. |

|

|

Интерфейс и управление

Оба продукта работают только на машине с Windows. Но если окно MaxPatrol наводит на воспоминания о временах Word 2003, то RedCheck выглядит более современно и «легко»:

При этом, если необходимо запустить одновременно несколько экземпляров сканера под разными учетками, то MaxPatrol позволит сделать это "из коробки", а вот RedCheck потребует установки дополнительного пакета, реализующего web-интерфейс. Зато в этом случае работа с приложением будет происходить через обычный браузер, а потому возможна и с Linux-машины, подключившейся по IP и порту сервера RedCheck.

Предложенный функционал и лицензирование

MaxPatrol 8 и RedCheck Enterprise не имеют ограничений по количеству сканируемых активов, однако отличаются по вариантам покупки. Так MaxPatrol 8 имеет 3 отдельно оплачиваемых модуля:

Pentest - c помощью модуля Пентест, помимо сканирования хостов и портов, можно контролировать защиту периметра от сетевых уязвимостей (шифровальщики, DOS, получение привилегированных прав внутри сети и т.д.), по сути, весь функционал сетевого сканера уязвимостей XSpider .

Audit - модуль Аудит решит задачи по контролю ПО на рабочих станциях, как с точки зрения разрешенного к установке (инвентаризации), так и появлению уязвимостей в нем, делать оперативные обновления. Функционал реализуется путем сканирования хоста "изнутри".

Complience - модуль Комплаенс интересен как вспомогательный инструмент в разборе настройки правильной конфигурации на сетевых устройствах и серверах в соответствии со стандартами. Помогает настроить устройства безопасно путем получения настроек конфигураций и сравнения их с эталонным стандартом.

RedCheck Enterprise имеет аналогичный MaxPatrol 8 инструментарий, но продается полным пакетом со всеми функциями.

С заявленным функционалом определились, теперь сделаем детальный обзор модулей / профилей обоих сканнеров и первым будет режим "Пентест".

У компании Positive Technologies этот модуль появился еще до появления самого MaxPatrol 8 и корни его начинаются с продукта Xspider. По сути это и есть Xspider, а соответственно мы имеем профессиональный сканер уязвимостей, позволяющий оценить реальное состояние защищенности IT-инфраструктуры. Решение быстро и точно определяет компоненты сети, сканирует сетевые ресурсы на наличие уязвимостей и выдает рекомендации по их устранению. Базы уязвимостей автоматически обновляются из нескольких источников (БДУ ФСТЭК, CVE, WASC Threat Classification, OWASP Top 10 и собственных баз данных уязвимостей Positive Technologies).

Из опыта использования скажу, что модуль умеет сканировать диапазоны IP адресов, находить UDP и TCP порты, смотреть маршруты. Если, вдруг, встроенный сетевой сканер вызвал сомнения, то запросто можно подключить Nmap, хотя, лично я разницы не заметил. Модуль устанавливает службы и по их версии или конфигурации выдает установленные уязвимости. Здесь есть возможность осуществить анализ на устойчивость к атакам типа BruteForce тех сервисов, которые имеют авторизацию (SSH, FTP, POP3 и т.д.) словари составлены из дефолтных и ТОП встречающихся, можно добавить свои. Умеет применять для анализа скрипты в целях проверки на уязвимости конфигураций, например к возможности реализации DOS на уровне приложений.

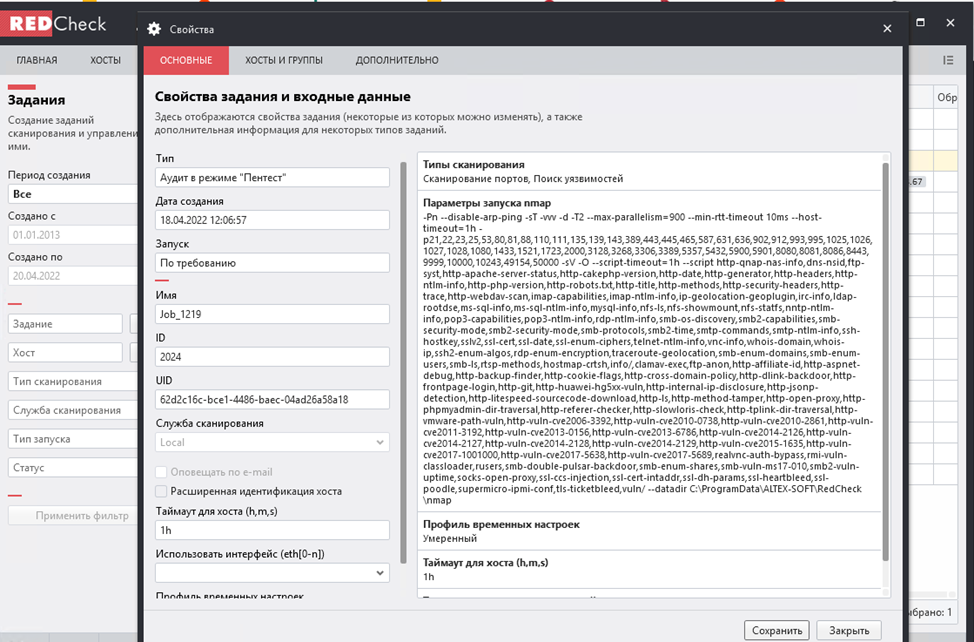

Теперь посмотрим что из себя представляет режим "Пентест" в RedCheck Enterprise.

Здесь он реализован полностью через интегрированный Nmap. С помощью здешнего интерфейса можно настраивать лишь параметры запуска этого сетевого сканера. Для удобства, "из коробки" в RedCheck задано огромное количество скриптов "на все случаи жизни".

По сути, по умолчанию, мы с помощью RedCheck запускаем интегрированный Nmap со следующими параметрами:

" -Pn --disable-arp-ping -sT -vvv -d -T2 --maxparallelism=900 --min-rtt-timeout 10ms --hosttimeout=24h -p1-65535 -sV -O --scripttimeout=1h --script http-qnap-nas-info,dnsnsid,ftp-syst,http-apache-server-status,httpcakephp-version,http-date,http-generator,httpheaders,http-ntlm-info,http-php-version,httprobots.txt,http-title,http-methods,http-securityheaders,http-trace,http-webdav-scan,imapcapabilities,imap-ntlm-info,ip-geolocationgeoplugin,irc-info,ldap-rootdse,ms-sql-info,ms-sql-ntlm-info,mysql-info,nfs-ls,nfs-showmount,nfsstatfs,nntp-ntlm-info,pop3-capabilities,pop3-ntlminfo,rdp-ntlm-info,smb-os-discovery,smb2-capabilities,smb-security-mode,smb2-securitymode,smb-protocols,smb2-time,smtpcommands,smtp-ntlm-info,ssh-hostkey,sslv2,sslcert,ssl-date,ssl-enum-ciphers,telnet-ntlm-info,vnc-info,whois-domain,whois-ip,ssh2-enum-algos,rdp-enum-encryption,traceroute-geolocation,smbenum-domains,smb-enum-users,smb-ls,rtspmethods,hostmap-crtsh,info/,clamav-exec,ftpanon,http-affiliate-id,http-aspnet-debug,httpbackup-finder,http-cookie-flags,http-cross-domain-policy,http-dlink-backdoor,http-frontpagelogin,http-git,http-huawei-hg5xx-vuln,http-internalip-disclosure,http-jsonp-detection,http-litespeedsourcecode-download,http-ls,http-methodtamper,http-open-proxy,http-phpmyadmin-dirtraversal,http-referer-checker,http-slowlorischeck,http-tplink-dir-traversal,http-vmware-pathvuln,http-vuln-cve2006-3392,http-vuln-cve2010-0738,http-vuln-cve2010-2861,http-vuln-cve2011-3192,http-vuln-cve2013-0156,http-vuln-cve2013-6786,http-vuln-cve2014-2126,http-vuln-cve2014-2127,http-vuln-cve2014-2128,http-vuln-cve2014-2129,http-vuln-cve2015-1635,http-vuln-cve2017-1001000,http-vuln-cve2017-5638,http-vulncve2017-5689,realvnc-auth-bypass,rmi-vulnclassloader,rusers,smb-double-pulsarbackdoor,smb-enum-shares,smb-vuln-ms17-010,smb2-vuln-uptime,socks-open-proxy,ssl-ccsinjection,ssl-cert-intaddr,ssl-dh-params,sslheartbleed,ssl-poodle,supermicro-ipmi-conf,tlsticketbleed,vuln/ --datadir "

Эффективен ли профиль? Эффективен ровно также как и бесплатный Nmap. Да у Nmap есть возможность использовать различные скрипты и "нарастить" функционал до XSpider, ведь здесь есть и скрипты для сканирования уязвимостей, эксплойты, возможность протестировать сервисы на BruteForce, но нет мульти-функциональности полноценного сканера уязвимостей. Мы, либо заранее должны знать что будем сканировать и подбирать под это дело скрипты, либо запускаем огромный, перегруженный список скриптов, как по дефолту в RedCheck и ждем "вечность", когда просканируется наша сеть.

На модули посмотрели, теперь предлагаю их протестировать.

В качестве тестового стенда для сканирования взята одна и таже машина, условия идентичные у обоих сканеров, режимы включены по рекомендованному профилю производителя.

MaxPatrol 8

Инструмент рабочий, находит множество уязвимостей как потенциальных (в версии ПО) так и реальных, на которые есть даже опубликованные эксплойты. Понять это можно по приставке к уязвимости - (подозрение) или ее отсутствие. Так, мы нашли в нашем сегменте сети достаточно много проблемных мест в критически-важных "активах" и, благодаря этому сканеру, их устранили. Отрабатывает уязвимости хорошо, но есть свои недостатки. За время тестирования сканер не увидел критические уязвимости в moodle, RCE в poolkit о чем информация отправлена разработчику. Разработчик поблагодарил нас за обнаруженные проблемы и обещал в новом обновлении устранить их. В связи с этим говорить о том, что MaxPatrol 8 100% найдет все критические уязвимости в сети нельзя, но существует ли такой сканер в принципе? Я тестировал Greenbone (OpenVas) и Tenable (Nessus) и не могу сказать, что они "на порядок" эффективнее. Могу лишь авторитетно заявить, что сканер модуля «Пентест» MaxPatrol 8 лучшее отечественное решение, причем для реального поиска уязвимостей, а не закрытия "модели угроз".

Теперь сравним возможности сканирования Nmap в оболочке RedCheck Enterprise.

В RedCheck реализован функционал Nmap с красивым графическим выводом результата. Смотреть удобно, а особенно удобно демонстрировать. Знающие "сетевики" скажут, что у Nmap есть ZenMap, который также умеет выводить результаты скана в удобочитаемом виде и они будут правы. Преимущество RedCheck Enterprise в том, что этот функционал идет как-бы «бонусом», он встроен в любую версию продукта и позволяет удобно разбирать результаты сканирования. Однако, по функциональным возможностям есть вопросы. Я не считаю Nmap полноценным сканнером сетевых уязвимостей, идеологически - это сетевой сканер с возможностями подключать скрипты для локальных проверок уязвимостей.

Перейдем к выводам по тестированию функционала "Пентест" в сканерах:

Однозначно можно сказать, что модуль "Пентест" у MaxPatrol 8 лучше. Он, помимо возможностей Nmap (ведь и в MaxPatrol 8 и RedCheck можно использовать его), осуществляет сканирование по "умному алгоритму". Сначала строит список сетевых активов, затем применяет скрипты, относящиеся именно к идентифицированным сервисам, а не все подряд к каждому. Очевидно, что такой подход ускоряет процесс сканирования в десятки раз. Кроме того, у модуля "Пентест" от MaxPatrol 8 актуализируется база данных уязвимостей быстрее, функциональность и мультизадачность модуля выше.

Если с режимом "Пентест", то есть сканированием сети "снаружи" результаты были очевидны, то с режимами Аудит уязвимостей и Комплаенс получилась интересная картина.

У обоих продуктов эти модули работают по принципу "изнутри". Мы создаем учетные записи для удаленного подключения в хосту. В Windows - RDP, в Linux - SSH. Пользователь должен иметь привилегированные права на чтение конфигураций, то есть по сути Sudo. Redcheck Enterprise, помимо учетки, требуется еще установка агента на Windows хосты. Таким образом сканер подключается к хосту, сканирует конфигурации и реестр установленных ПО, после чего анализирует мисконфигурации и уязвимости в версиях ПО.

Рассмотрим реализацию модулей подробнее.

По сути, эти модули MaxPatrol 8 нужны как прикладной инструмент для поддержания политики информационной безопасности в компании. Мы можем проводить периодические сканирования рабочих машин сотрудников, серверов и сетевых устройств. В автоматическом режиме обнаруживать необходимость обновить устаревшие/ уязвимые версии ПО на огромном спектре устройств, включающем маршрутизаторы, сервера с базами данных, виртуальными средами. Модуль комплаенс имеет предустановленные международные политики безопасности (CIS) и все это экономит человеческие ресурсы кратно, тем более, что при большом штате системных администраторов, вариант мисконфигурации возрастает. Max Patrol 8 решает эту проблему.

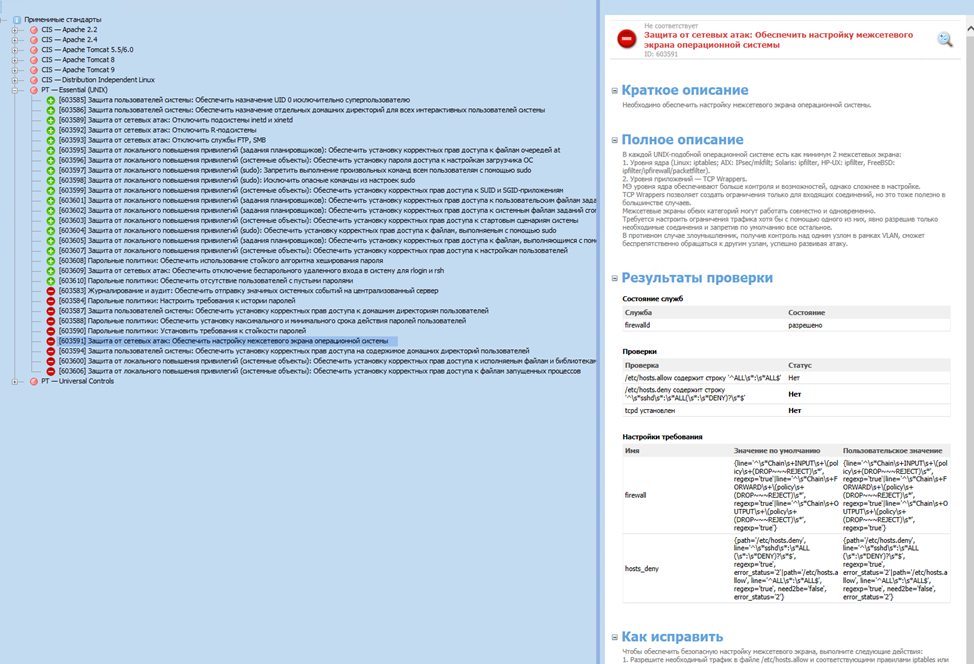

Теперь посмотрим на реализацию аудитов уже в RedCheck Enterprise.

На первый взгляд список богаче чем у MaxPatrol 8, но дело в том, что в последнем все аудиты интегрированы в один модуль и все настраивается с помощью одного профиля и это не единственное преимущество MaxPatrol 8. Так в RedCheck есть очень серьезная недоработка, на мой взгляд, связанная с конфигурацией профилей. RedCheck умеет подключаться только к одному типу сервисов в рамках одной задачи. Если в MaxPatrol 8 мы можем сделать профиль, в котором внесем учетные данные как на RDP так и на SSH и базы данных, после чего сканнер сам определит какие учетные данные вводить конкретному узлу, то есть настроил один профиль со всеми учетными данными и начал сканировать в один клик. В RedCheck же нужно явно указывать какие учетные данные он будет использовать. Для нас при тестировании продукта это была большая проблема, ведь, к примеру, есть 24 подсеть IP адресов, которая отведена под рабочие станции сотрудников. В этой подсети есть как Linux так и Windows машины. В MaxPatrol 8 мы вносим всю подсеть и сканируем. Результат в одном отчете и в одной задаче. В случае с RedCheck у нас две задачи и два отчета под Windows и Linux хосты соответственно. Если потребуется сканировать еще и базы данных, то это еще одна задача и еще один отчет и так по нарастающей. Жутко напрягающая вещь.

В режиме Аудит конфигураций RedCheck Enterprise демонстрирует список безопасных настроек системы и показывает какие настройки включены, а какие нет. Здесь нет различных политик (стандартов безопасности) как в MaxPatrol 8, а лишь одна "best practics", которую мы, кстати, можем настраивать сами.

Плохо это или нет трудно ответить. Разумному специалисту по информационной безопасности важнее реальная безопасность настройки конфигураций, а не соответствие международному стандарту CIS, хотя на то и разработаны стандарты, что это гарантированные сообществом "best practics".

Режимы аудитов RedCheck - это то, для чего его собственно и приобретают. Аудит уязвимостей - самая сильная сторона этого продукта. RedCheck решит вопрос с постоянным мониторингом уязвимостей ПО, а также может автоматически сам обновлять программы, если ему предоставить дистрибутивы. В этом режиме придирка к нему только в неудобстве формирования задач из-за ограничения в одну учетную запись на одну задачу. Режим Аудит когфигураций простой и понятный, но в случае с MaxPatrol 8 мы можем "козырять" словами, что соответствуем безопасности по OWASP или CIS, а с RedCheck лишь именно ему.

Основные режимы рассмотрели, теперь перейдем к их тестам!

В качестве тестового стенда взята одна и таже машина, условия идентичные у обоих сканеров, режимы включены по рекомендованному профилю производителя.

Режим Аудит / Аудит уязвимостей

В указанном режиме просканировали рабочую машину Windows в одинаковом состоянии.

Аналогично просканирована Linux машина:

По количеству найденных уязвимостей RedCheck обошел MaxPatrol 8 хоть и с небольшим отрывом.

Встает резонный вопрос. Уязвимости уязвимостям рознь. Есть ли критические уязвимости, которые на нашел MaxPatrol 8, но нашел RedCheck? Естественно, что в большинстве уязвимости аналогичные, например:

Однако MaxPatrol 8 не обнаружил достаточно серьезные уязвимости о который я говорил ранее (на которые мы завели заявки на доработку разработчикам positive technologies).

Вполне эксплуатируемая уязвимость в polkit, позволяющая получить привилегированные права в системе https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-4034

Не нашел MaxPatrol 8 и свежую уязвимость CVE-2022-21898 в DirectX

И несмотря на результаты все не однозначно. В этом тесте нет явных победителей. Лучше находит уязвимости в режиме аудит уязвимостей, как мы уже поняли - RedCheck. Этот продукт смог обнаружить больше уязвимостей в том числе и критических. Удобнее в использовании оказался MaxPatrol 8. Нам не нужно создавать несколько задач под разные операционные системы и профили сканирования. Реальность такова, что в больших компаниях рабочие машины появляются еженедельно, меняются IP адреса. C RedCheck придется постоянно мониторить эти изменения и вносить в новые задачи. MaxPatrol 8 сделает это все за вас. В одной задаче просканирует и базы данных и Linux с Windows машинами и сам выберет учетные данные, которые нужно применить к объекту исследования. Так что MaxPatrol 8 интереснее для постоянно развивающегося сегмента сети, а RedCheck для более статичного, например серверного.

Касательно тестирования модуля Комплаенс от MaxPatrol 8 или режима "Аудит конфигураций" возникли трудности. Тестировать в этих режимах "влоб" не получится, поскольку MaxPatrol 8 ориентирован на разные стандарты безопасности, в каждом из которых свои критерии. RedCheck имеет один стандарт. Исходя из этого, если мы хотим быть "модными" в мире информационной безопасности, то настроить все под стандарты CIS или OWASP с помощью MaxPatrol 8 интереснее. Если нам это не важно, то и RedCheck поможет настроить нормально целый спектр устройств в том числе и сетевых.

Теперь перейдем к заключению

Однозначно сказать, что один продукт хуже другого нельзя. MaxPatrol 8 удивил своим сетевым сканером, но слегка расстроил режимом аудит. Так совпало, что он не смог обнаружить серьезные уязвимости в нашей системе, когда их мы смогли обнаружить и проэксплуатировать вручную. И да, разработчики обещали исправить ситуацию, но осадок все-же остался. RedCheck Enterprise, несмотря на свою эффективность в аудите, оказался неудобнее MaxPatrol 8 в эксплуатации. Причем это не просто придирка, а реальная проблема в функционале сканера, которую не так просто исправить и которая будет постоянно отнимать время у системных администраторов (ведь перед запуском задачи потребуется ручная сверка установленных ОС на хостах). По стоимости на данный момент MaxPatrol 8 с тремя модулями стоит дороже RedCheck Enterprise, однако модуль Комплаенс MaxPatrol 8 не всегда нужен. Нам достаточно сделать эталонную конфигурацию и применить ее на множестве одинаковых систем. Для этого можно приобрести RedCheck обычной версии с лимитированным количеством активов. Такая комбинация выйдет дешевле. В тоже время можно приобрести RedCheck Enterprise и не иметь никаких ограничений, правда тогда пострадает внешнее сканирование сети. Если заключение резюмировать кратко, то:

MaxPatrol 8 имеет лучший внешний сетевой сканер и более удобные конфигурационные настройки.

RedCheck Enterprise находит больше уязвимостей в режиме аудит и при прочих равных стоит дешевле.

Исходя из вышесказанного оба эти сканера имеют свои преимущества и недостатки, а какой из них выбрать решать только вам. Удачи.

Комментарии (11)

CVE_fan

04.05.2022 20:03+1Большое спасибо автору за проявленный интерес нашему сканеру RedCheck и вдвойне спасибо за объективную оценку возможностей сканера.

Небольшие комментарии в дополнение:

1) Да, действительно, для реализации отдельных функций сетевого сканирования мы используем nmap, однако nmap используется исключительно как сетевой транспорт, и собственно для детектирования уязвимостей используется наш собственный репозиторий уязвимостей OVALdb. Более того, nmap используется исключительно легально и в составе сертифицированной версии присутствует "наша уникальная сборка nmap", прошедшая контроль отсутствия НДВ с нашими внутренними "обвязками" в виде собственных скриптов. Можно использовать и обычный nmap, но в "нашем" nmap вырезан неиспользуемый код, это требование сертификации.

2) В сканировании Windows используются 3 варианта сканирования: А) агент; Б) временный агент (он пробрасывается только на время выполнения задания и для пользователя фактически это "безагентный режим"), работающий по протоколу WinRM; В) "чистый" безагент на основе протокола WMI. Все режимы сканирования показывают идентичные результаты в части поиска уязвимостей, однако существуют объективные плюсы и минусы каждого режима и они используются для разных целей: в частности, вариант В хорошо подходит для быстрого сканирования с выборкой по продукту или по конкретному перечню наиболее актуальных для Заказчика CVE. В тоже время, варианты А и Б показывают ощутимо более быстрые результаты сканирования и рекомендуются нами для использования в штатном режиме для полного неизбирательного сканирования.

Сканирование всех остальных платформ - "чисто безагентное". Исходя из того, что нет альтернатив, в нем существенно лучше проработан механизм многопоточности, поэтому оно показывает хорошие временные показатели даже при полном сканировании по всей БД уязвимостей.

3) Хостам можно присваивать набор уникальных credentials, которые будут использоваться в приоритете над учетными данными, введенными для задания. Это существенно уменьшает количество создаваемых заданий и нивелирует указанный автором недостаток " явного указания учетных данных". Используя этот принцип, теоретически можно объединять в рамках одного задания хосты разных платформ, однако, если речь идет именно об сканировании на уязвимости, мы это не рекомендуем делать в силу описанного в п.2.

4) В режиме "аудит конфигураций" сканер имеет возможности оценки соответствия актуальным Compliance-политикам в области ИБ, включая PCI DSS, CIS, нормативные документы ФСТЭК России.

5) БД сканера полностью синхронизирована с данными репозиториев Регуляторов: БДУ ФСТЭК России и НКЦКИ. Что актуально для нашего непростого времени.

Автор может рассчитывать на получение демонстрационных версий сканера для продолжения своей исследовательской деятельности, нашу техническую поддержку и обратную связь.

От имени коллектива "АЛТЭКС-СОФТ".

deskarion Автор

04.05.2022 20:32Спасибо за дополнения. Кто как не разработчик знает свой продукт лучше других! Хотелось бы задать Вам вопросы в таком случае, чтобы читатели, да и я получил объективную "картину":

По 1 пункту в общим то логичный и правильный шаг с погрузкой собственных скриптов и обращению к БД уязвимостей. Это не плохое решение в общим то, однако рассматриваете ли вы возможность разделить "аудит в режиме пентест" на несколько профилей. Например, профиль "пентест веб", "пентест сетевых устройств" "пентест сети". Как правило, клиент знает что будет сканировать и разделение на профили позволит ускорить процесс сканирования, ведь не будут использоваться ненужные скрипты. Что думаете?

По 2 пункту, насколько работа без агента медленнее? Есть результаты тестирования?

Касательно третьего пункта. Да, хостам можно присваивать отдельно credentials, но мы получим задачу из пула отдельных хостов, которые изначально задавались и настраивались вручную. Настройка этой задачи достаточно долгий процесс, если мы берем крупные сети. Опять же, это не решит основную проблему функционала, когда подсеть в процессе постоянного изменения. Нужно будет вручную добавлять по новому хосту в пул и настраивать его. Однако, по крайней мере "как вариант", спасибо за дополнение.

4) Вы имеете ввиду, что критерии соответствуют этим политикам? Можно ли применять профили соответствие "на лету" как в МП8? Если да, то для меня этот функционал был не очевиден при тестировании.

5) Об этом я в общим то написал сразу в ведении. Это один из ключевых моментов, по которым я отобрал решения. И это действительно важно в наше время, когда "Отечество в опасности" в кибер-пространстве!

Пользуясь случаем, благодарю Вас, как отечественного разработчика, который создал и развивает продукт мирового уровня, несмотря на , возможно, не такие бюджеты, как тот же Tenable и другие решения западных "финансовых ИТ гигантов"!

CVE_fan

05.05.2022 13:45Добрый день. Спасибо за ваши уточнения и вопросы, собственно говоря, по вопросам:

1) Да, мы развиваем pentest именно в направлении создании профилей сканирования приблизительно в ваших формулировках. Планируем его выпустить в самом ближайшем будущем.

2) Для Windows фактически у нас 2 безагентных режима и они показывают разные цифры быстродействия. В относительных цифрах: агент и безагент на протоколе WinRM в среднем в 10 раз быстрее на одном и том множестве проверок, чем WMI. Соответственно, безагент-WinRM и агент показывают приблизительно одинаковые временные показатели (один хост - от 1 до нескольких минут). Для агентского сканирования используются асинхронный способ обработки и многопоточность, поэтому безагент-WMI целесообразно использовать только для избирательного сканирования (например, поиск уязвимостей в конкретном продукте).

4) Все встроенные Compliance-политики можно посмотреть в Инструменты\Менеджер конфигураций. Там в общем списке конфигурации "на соответствие документам", есть и "экспертные" конфигурации для конкретных ОС и ПО. Менять конфигурации для задания "на лету" нельзя, но можно на одно задание "повесить" сразу несколько конфигураций.

От имени коллектива "АЛТЭКС-СОФТ".

deskarion Автор

05.05.2022 20:20Добрый день. Спасибо за уточнения. Полагаю что мы общими усилиями смогли рассказать о Вашем продукте детальнее. Насчет Вашего предложения, то мне интересно тестировать Ваш продукт и дальше. Оставлю почту temujin@bk.ru

ivanradion364256_moscow

06.05.2022 11:07Что могу сказать по опыту использования данных продуктов. RedCheck очень сырой продукт. У них в веб-интерфейсе не работает фильтрация задач, нельзя отредактировать задачи типа "Фиксация". Что было удивительно для меня, то что у них, когда ставишь задачу под расписание "Ежемесячно" и ты подразумеваешь, что задача будет сканироваться каждого 3 числа, то тут не так. У них под месяцем подразумевается 28 дней, то есть задача будет сканироваться не 3 числа следующего месяца, а 1 числа следующего месяца и т д. Отчет можно выгрузить только в формате PDF, например в MaxPatrol 8 можно выгрузить в формате Excel, что очень удобно для работы в будущем. RedCheck может быть хорош для маленьких организаций (до 100 хостов), но точно не для больших организаций.

deskarion Автор

06.05.2022 13:24Спасибо за мнение. В целом я согласен по всем нюансам. Я сначала был удивлен, что, если сканер на сервере и им захочет пользоваться несколько сотрудников, то это проблема. Только 1 может пользоваться, но, когда поставил веб интерфейс, вроде как обрадовался, а оказалось что он не полностью функционален пока что, некоторые функции нельзя активировать из под него. Проблему подтверждаю с веб. Про расписание это странно. Хотелось бы послушать ЭТЭКС-СОФТ. @CVE_fan Прокомментируете почему так решили сделать с расписанием? . Касательно выгрузки отчета я написал в статье. Мне показалось это недоработкой. Исполнители любят "парсить" данные, а не красиво читать в пдф. ПДФ больше для общей отчетности перед "управленцами". Что за МП8 скажешь?

ivanradion364256_moscow

06.05.2022 14:57+1На счет МП8. С точки зрения администрирования данного продукта, можно выделить следующее:

1) Иногда сборки выходят "корявые", из-за этого иногда приходится обновляться вручную, через СТП (отдельная песня).

2) У них иногда выходят новые фишки быстрее, чем данное описание появляется в админгайде. Бывали истории, замечаешь новую фишку, а в мануале ни слова).

3) Нет отображения в интерфейсе даты окончания сертификатов. Иногда узнаешь по факту)))

4) Очень скудное описание у некоторых уязвимостей.

5) По мелочи, зависит от инфраструктуры.

На счет "отдельной песни". СТП у PT мега адекватная, быстрая, всегда готова помочь. А у RedCheck очень плохая поддержка, у них могут месяцами решать проблемы. Как-то понадобилось в МП8 выгружать дифф отчеты в формате Excel, так ребята за 1,5 месяца сделали нам данный шаблон. К МП8 очень мало претензий, так как данное ПО очень гибкое в настройке, надо что-то выкинуть из отчета, можно сделать несколькими способами.

Да, интерфейс может и выглядит из 2000-х, но его функционал и возможности все это перекрывают.

deskarion Автор

06.05.2022 15:22А были ситуации когда МП8 не детектил явную уязвимость (эксплуатируемую RCE например)? Просто нам "повезло" или такое тоже бывает? Пару примеров продемонстрировал в статье.

ivanradion364256_moscow

06.05.2022 15:36Да, были!

Но, все зависит от настроек профиля сканирования. Был случай. УЗ закинули в группу локал админа, а в профиле сканирования установили RPC "Приоритетность транспортов для доступа к реестру" и "Приоритетность транспортов для файловых проверок" и МП8 находил меньше уязвимостей, чем если предоставить доступ через WMI.

deskarion Автор

06.05.2022 18:45Хм, а это интересно . Через WMI эффективнее на вин хостах получается ? Но прикол в том что в polkit он не нашел на cent os..

deskarion Автор

Господа Кибер безопасники, а каким сканером пользуетесь вы и почему? (какие фишки). ОпенВас нынче использовать моветон, когда сайт greenbone заблочен по гео IP. Nessus также, вполне может получить "враждебные закладки", как это было со многим софтом. Конечно это мое ИМХО. Давайте делиться опытом!