На связи авторы Хабр-проекта “Киберпрофессии будущего”. Продолжаем рассказывать о восходящих звездах и признанных экспертах Group-IB, их работе, исследованиях, а также о новых специальностях. Сегодня мы снова заглянем в глубины интернета — на территорию Threat Intelligence, и наш новый гость — Никита Ростовцев. В конце материала, как обычно, — ссылка на актуальные вакансии Group-IB.

Профайл:

Имя: Никита Ростовцев.

Должность: Аналитик отдела исследования сложных киберугроз департамента Threat Intelligence & Attribution Group-IB.

Специализация: Threat Intelligence & Attribution Analyst (аналитик по киберразведке и атрибуции угроз).

Возраст: 27 лет.

Чем известен: исследует прогосударственные хакерские группы (APT). Преподает основы Threat Intelligence студентам. Постоянный автор на Хабре. Носит стильные бабочки. Амбассадор мерча из секретного магазина Group-IB — GIB Store.

Это не твоя апэтэшка: каждый из нас отвечает за строго выделенный пул APT-групп

Работать по “апте” — это как разгадывать квест с постоянно меняющимися внешними и внутренними вводными. Последние три года я работаю в отделе исследования сложных киберугроз (Advanced Persistent Threat, APT — развитая устойчивая киберугроза). APT-группами называют прогосударственные хакерские группировки, работающие в интересах отдельных стран. Проще говоря, охочусь за прогосударственными группами или, как у нас говорят, “аптой”. Это совсем не обязательно “хакеры в погонах” — это могут быть “гражданские”, которые работают на государство. У меня, как и у каждого члена нашей команды, есть свой пул APT-групп, которые я отслеживаю. На их активность влияет геополитическая ситуация, встречи на высшем уровне, заявления, протесты и множество других не всегда очевидных вещей. Но цели, как правило, две: шпионаж за организацией (или конкретным человеком, обычно высокого уровня) либо саботаж, диверсия.

Мой первый блог на Хабре был про иранских прогосударственных хакеров. В апреле 2019 года мы обнаружили утечку почтовых адресов турецкой корпорации ASELSAN A.Ş, которая производит тактические военные радиостанции и электронные системы обороны для вооруженных сил Турции. Вместе с уже знакомой вам Настей Тихоновой мы описали ход атаки на ASELSAN A.Ş и нашли возможного участника атаковавшей группы — MuddyWater. Все это происходило на фоне того, как неизвестные публиковали в Telegram «секретные сливы» — информацию о связанных с правительством Ирана APT-группах OilRig и MuddyWater, включая их инструменты, жертв и связи.

Вообще-то у меня нет «любимчиков» среди APT, я не питаю к ним симпатии. Все эти “романтические” истории про хакеров — иллюзии людей, которые не понимают, чем чревато изменение уровня хлора в воде, токсичный выброс в океан или смена маршрута нефтяного танкера. Из тех, кого могу выделить — наверное, Longhorn (aka The Lamberts). Это такая группа-призрак. Некоторые связывают ее с правительством США, но реальной информацией о них, похоже, никто не владеет. Заметно, что участники группы — высоко скилованные ребята, и еще они очень хорошо скрываются. Можно предположить, что у них некислое финансирование.

Поведение сервака расскажет о его хозяине намного больше, чем он сам может предположить. Кроме трекинга APT, у меня еще немало параллельных задач. Например, я пишу правила хантинга, по которым мы можем отслеживать инфраструктуру атакующих. В интернете есть множество серверов и сервисов, запущенных на них: если это вредоносный сервер — на нем может быть любой фишинг-кит, популярные фреймворки Cobalt Strike, Metasploit, Beef, Mythic, Silent Trinity и т.п. По определенному набору ответов от сервера и его поведению мы можем понять, что это за сервер, кому он принадлежит и для каких целей, скорее всего, будет использован. Грубо говоря, это и есть атрибуция.

Нет никакой магии в трекинге сетевой инфраструктуры, когда ты знаешь, что делаешь. Профит — ты знаешь об атаке раньше других. Когда в паблик выходит свежее исследование о новом кастомном бэкдоре или описание сетевой инфраструктуры хакерской группы, я первым делом смотрю на сетевые индикаторы (IoC). Дальше ищу эти индикаторы в нашей системе графового анализа, потому что иногда мы уже знаем их и у нас есть по ним релевантные правила. Но бывает, что данных нет. В этом случае я, потратив определенное время на исследование, смотрю, какие сервисы в какой момент были запущены, отслеживаю закономерности и по определенным параметрам могу найти дополнительные серверы. Таким образом, в следующий раз, когда злоумышленники «поднимают» этот сервер или регистрируют похожие домены, мы с помощью нашей системы Threat Intelligence & Attribution узнаём об этом раньше всех. Более того, наши клиенты узнают об этом раньше всех. Мне нравится сам факт, что мы даем клиентам значительную фору — время на проактивные действия по предотвращению потенциальных инцидентов.

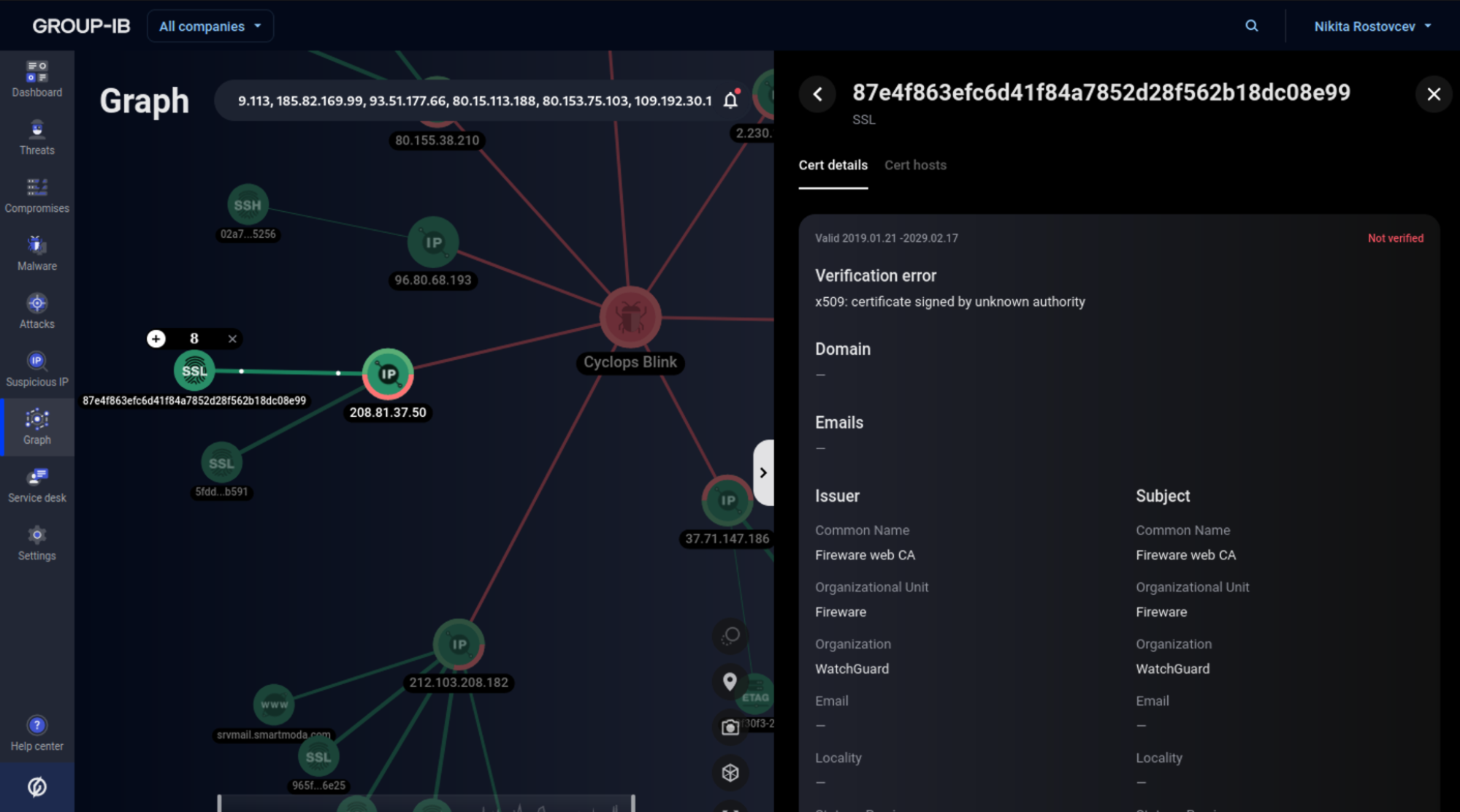

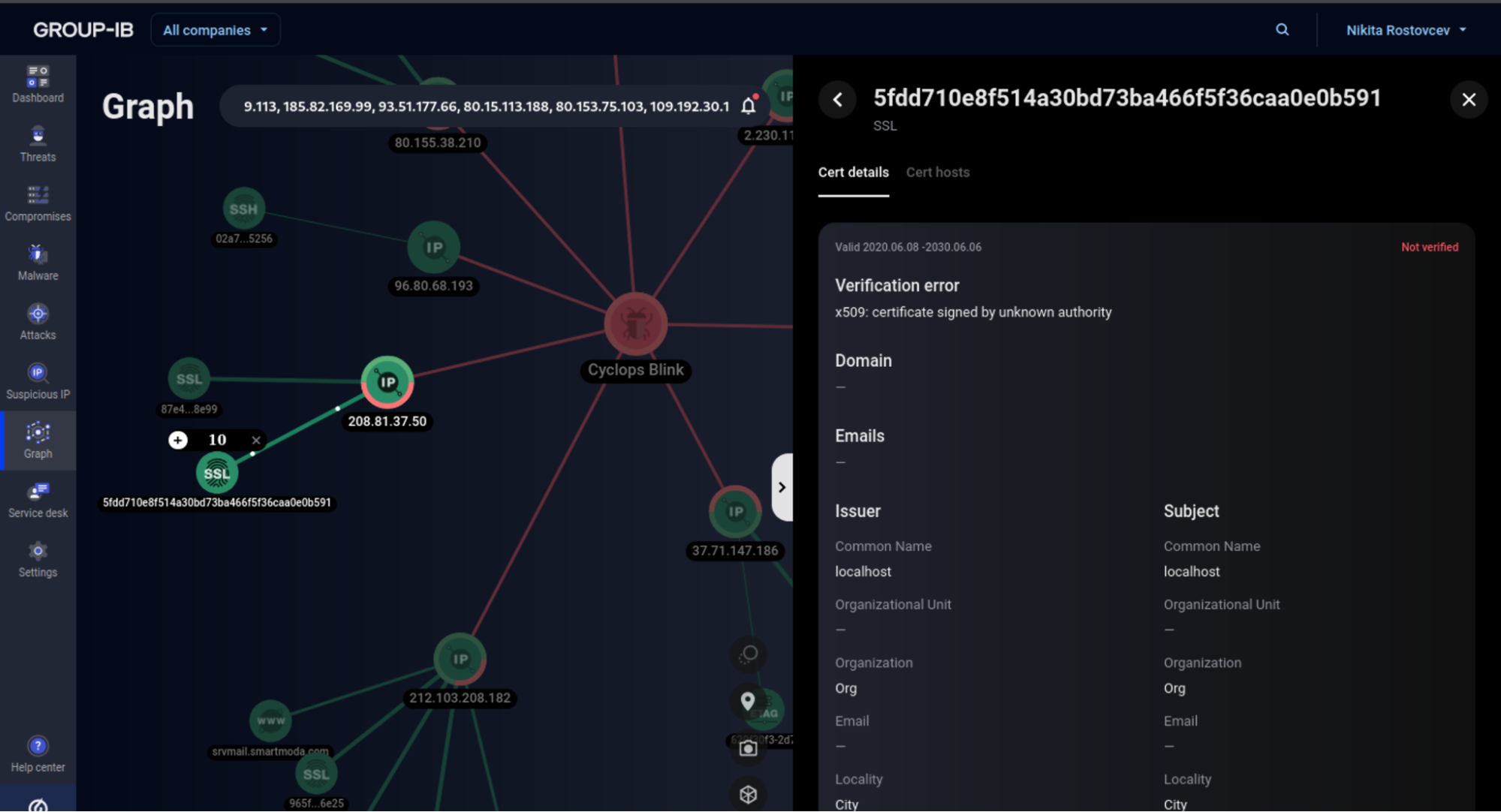

Иногда мы, как Робин Гуды, предотвращаем угрозу, потому что можем. И в этом, наверное, наше отличие от других компаний по кибербезопасности. Расскажу об одном показательном кейсе по трекингу малвари. 23 февраля Национальный центр кибербезопасности Великобритании опубликовал исследование нового бэкдора под названием Cyclops Blink. Если коротко, эта малварь заражает SOHO-девайсы и использует их как серверы для управления будущими атаками. Cyclops Blink заражает преимущественно устройства WatchGuard, и в разделе сетевых индикаторов исследователи выложили список из 25 IP-адресов. Эти хосты и являются зараженными WatchGuard-девайсами. Когда мы стали внимательно изучать это исследование, то обнаружили, что на зараженных хостах присутствует два SSL-сертификата. Один легитимный, который есть почти на всех устройствах WatchGuard, а второй показался нам довольно подозрительным. Выяснилось, что Cyclops Blink попутно ставит еще и свой кастомный SSL-сертификат со значениями localhost, Org, City, State в полях Common Name, Organization, Locality и State or Province.

Мы быстренько прикинули статистику и выяснили, что легитимных сертификатов WatchGuard порядка 312 тысяч, а вот кастомных сертификатов Cyclops Blink чуть больше 50. Таким образом мы выяснили остальные адреса зараженных устройств, определили, к каким организациями они относятся, и предупредили их об угрозе.

Для исследователя очень важно соблюдать принципы инженерного нейтралитета. И да — это сложно. Года два назад Facebook выпустил отчет про известную группу APT32, которую еще называют OceanLotus и связывают с правительством Вьетнама. В этом отчете эксперты попытались связать хакеров с одной местной IT-компанией, но не изложили в посте никаких дополнительных данных атрибуции. А мы, несмотря на то, что у нас есть бизнес-интересы в данном регионе, на основе задокументированных цифровых отпечатков нашли и подтвердили связь между группой APT32 и этой IT-компанией. Результаты описали в Twitter. Я считаю, что подобные данные должны быть публичны и известны всем исследователям независимо от того, о какой стране мы говорим. Безопасность — это данные. Поэтому для меня дико, когда кто-то говорит: “Мы закрываем информационный обмен с кем-то”. Вы понимаете, что тот, с кем вы решили “порвать отношения”, завтра мог бы предупредить вас об атаке?

Скорость обогащения данных о той или иной группе прямо пропорциональна уровню их скилов. Если говорить про иранские группы, мы с большой вероятностью найдем какие-то их домены, серверы и будем их успешно отслеживать в будущем. А вот с более продвинутыми группами сложнее (APT28, Dark Halo). Многое еще зависит от инструментов. Бывает, что группа использует свои кастомные инструменты. С одной стороны, это хорошо, потому что кастомный инструмент проще обнаружить. Но как только его кто-то обнаружил, аналитики начинают очень активно его изучать, поэтому в следующий раз, когда этот инструмент будет найден, он уже будет атрибутирован к этой группе. Всё — кейс решен. Хуже дело обстоит с публичными инструментами. Например, хорошо известный всем СobaltStrike — это фреймворк для проведения тестов на проникновение, позволяющий доставить на атакуемый компьютер полезную нагрузку и управлять ею. Его любит и киберкриминал, и даже проправительственные APT, потому что думают, что это позволит им смешаться с другими атакующими и не выделяться. Но когда мы видим, как злоумышленники управляют этим сервером, какие команды они исполняют, то становится очевидно, кто чем занимается. От нас не так-то просто уйти.

Threat Intelligence: «Что-то внутри щелкнуло»

О Group-IB я узнал в 2018 году из объявления, когда заканчивал первый курс магистратуры. Увидел вакансию: нужен аналитик Threat Intelligence. Честно говоря, у меня было мало понимания, о чем речь, но что-то внутри щелкнуло. Мне стало интересно, чем занимаются “киберразведчики”. Погуглив, обнаружил интересные блоги и исследования от Group-IB, но больше всего меня привлекло то, что команда преследует четкую и понятную цель — бороться с киберкриминалом. Для меня это было очень необычно. Как частная организация может делать то, что под силу, по идее, только правоохранительным органам? Теперь, конечно, я знаю — может. Еще как!

Объясни, что такое Threat Intelligence (TI) своей бабушке. Это очень частый вопрос, типа: "А давай попроще?" Обычно я отвечаю так: "TI — это набор сведений и знаний о злоумышленниках, о том, как и с кем они работают, какие цели их интересуют, какие инструменты они используют и какие меры нужно принять, чтобы выстроить защиту от них и предотвратить кибератаку еще на этапе ее подготовки". Надеюсь, бабуля поняла.

Поразительно, с какой страстью ресерчеры рассказывают о своей работе

Лучшая учеба — «в бою». В Group-IB так принято: ты в гуще событий с первого дня, никто не будет давать тебе “синтетические” кейсы про несуществующие APT-группы. На это просто нет времени. Ты попадаешь сюда, видишь таких же ребят и девчонок, а тебе говорят: "Привет! Вот несколько иранских групп — теперь они твои. Вот информация, которая была собрана о них до тебя, — ознакомься". Я должен был отслеживать каждую их атаку и вносить новые данные в нашу систему, обогащать эти сведения, искать дополнительные индикаторы, которые не были обнаружены другими исследователями. И да, боже храни наш граф сетевой инфраструктуры — это мощная система по поиску дополнительных IOCs и вообще сетевых индикаторов. Вы можете почитать о нем в блоге Димы Волкова — он был идеологом создания этого графа, равного которому нет. Потому он и запатентован. Скачайте демо — поймете о чем я. В общем, благодаря ему мы способны найти очень многое из того, чего не видят другие.

Чем больше читаешь, тем больше понимаешь, как глубока кроличья нора. Конечно, поначалу ты очень много читаешь, напитываешься знаниями — это десятки отчетов различных ИБ-вендоров в месяц. Понемногу начинаешь понимать, как работает та или иная группа. А потом начинаешь писать свои отчеты, обогащая не только данные нашей системы TI, но и знания комьюнити, которое теперь читает и твои отчеты тоже. Это классное чувство.

Хочу признаться: я прочёл ноль профильных книг по ИБ. Если вам нужен профессиональный рост и развитие практических навыков, а не сухая теория — читайте исследования вендоров о различных группах или малварях, смотрите вебинары о последних трендах в ИБ. Вебинары, на мой взгляд, вообще уникальная история. Во-первых, чаще всего их ведут практики — эксперты, которые непосредственно участвовали в исследованиях и писали репорты. Во-вторых, вы будете поражены, с какой страстью они рассказывают о своей теме. Более того, у вас есть уникальный шанс позадавать им вопросы. У нас в Group-IB такие митапы проводятся довольно часто. Информация о них появляется на странице в LinkedIn или в наших Telegram-аккаунтах. Вообще LinkedIn стоит на первом месте по поиску профильных вебинаров — нужно лишь подписаться на нужных вендоров.

Threat Intelligence — уникальный рынок, потому что здесь всё основано на знаниях и данных. Конкуренты пользуются твоими данными, ты — их данными, а выигрывают как бы все. Например, мне нравится, как пишут отчеты исследователи из Mandiant, потому что они подробно объясняют не только ход атаки и инструменты, но и то, как трекать и хантить киберпреступников. Они говорят, что злоумышленники используют вот это и это для реализации этих и тех целей. Мы это изучаем и используем в своих целях, они также изучают наши отчеты. Не так давно Mandiant выпустили отчет о группе, которую они отслеживают как Sabbath. У Mandiant есть отдельный раздел Hunting Samples со всеми индикаторами, сетевыми правилами, “ярками” (YARA), и исследователи пишут, что есть два способа, которыми можно хантить Sabbath. Эта информация позволила нам найти Cobalt Strike-серверы, которые закреплены именно за этой группой. Из более чем 232 адресов мы можем сказать, что вот этих серверов чуть более 100 штук во всем интернете.

Это та сфера деятельности, о которой лучше публично не распространяться

С недавнего времени мне нравится преподавать. В начале 2021 года я решил, что хочу поднимать уровень ИБ в моем родном университете. Чем я могу помочь? Например, читать лекции по Threat Intelligence. Я поделился этой идеей с Ильей Сачковым, основателем Group-IB, — он сразу поддержал: «Делаем! Говори, чем помочь». Я составил план, отправил синопсис декану, он сказал: «Не знаю, что это, но доверяем тебе. Если считаешь это нужным для наших студентов — давай сделаем». Сначала мы ориентировались на онлайн, но потом решили, что это будет факультативный офлайн-курс. Студенты ходили на занятия, задавали вопросы, интересовались этой темой. Один из студентов признался, что хотел уже было перейти на другую специальность, но после этого курса передумал и понял, что хочет связать свою карьеру с Threat Intelligence. Для меня лекции — это возможность познакомить студентов с Group-IB. Многие спрашивали про стажировки и будущее трудоустройство. Это отличное чувство, когда ты, возможно, помогаешь ребятам выбрать свой путь.

В декабре 2021 года я стал спикером на юбилейной конференции СyberСrimeСom — для меня это память на всю жизнь. Я рассказывал про атаки китайской группировки APT41 и про то, как мы эти атаки расследовали. У этой группы “хрестоматийный” график работы: начинают в 9−10 утра и заканчивают в 6−7 вечера. По субботам и воскресеньям отдыхают. Наверное, они даже находятся в одном здании, делятся между собой находками и инструментами. В финальной части доклада я поделился самым важным, на мой взгляд, — как хантить их инфраструктуру, то есть я рассказал, какие сертификаты, серверы и сервисы на них использует эта группа.

Меня часто спрашивают, как ресерчеры скрываются от киберпреступников. Нужно понимать, о каких преступниках мы говорим. Если это неподготовленные атакующие, то им плевать, ищут их или нет. А есть более серьезные парни, у которых настоящая паранойя на счет того, что за ними следят. Конечно, они предпринимают разные шаги для маскировки, чтобы затруднить исследование или деанон. Это называется контр-форензика. Разумеется, у нас есть инструменты и разные способы, чтобы все тайное стало явным. Но эта та сфера деятельности, о которой лучше публично не распространяться.

Есть очень простой ответ на вопрос, почему сейчас стоит идти работать в кибербез: потому что это суперинтересно, а сама тема безгранична. Когда я рассказывал студентам в университете, кем они могут стать, они были поражены. Это Threat Intelligence-аналитики, malware-аналитики, аудиторы, пентестеры, компьютерные криминалисты, респонсеры и так далее. В каждую из этих специальностей можно углубляться до бесконечности.

Вообще Threat Intelligence — это “всё обо всем”. Так что на вопрос, какими компетенциями должен обладать специалист из TI-команды, отвечаю: должен интересоваться всем. Важно иметь навыки анализа вредоносных программ, понимание, как работает сеть и как взаимодействовать с веб-ресурсами, умение находить связи и закономерности среди большого (очень и очень большого) количества данных, строить гипотезы, подтверждать или опровергать их. И постоянно идти вперед.

Меня очень драйвят Incident Response и форензика. Нравится вся эта детективная история, когда ты можешь раскрутить цифровой след до конца. Это же суперинтересно: имея, условно, какой-то один дохлый айпишник, восстановить всю картину атаки и объяснить, когда и что произошло, как началось заражение, как злоумышленники передвигались по сети, поднимали свои привилегии, как выгружали файлы, какие, что искали. Я хотел бы развиваться в этом направлении. Отчасти я этим уже занимаюсь: часто бывает так, что, исследуя инфраструктуру, мы обнаруживаем файлы, оставленные злоумышленниками на своих серверах. По ним мы определяем жертв атак и связываемся с ними, чтобы помочь.

В Group-IB бесконечное количество интересных задач и легендарные истории, о которых ты будешь потом рассказывать внукам. Если чего-то не знаешь — помогут коллеги, у которых скил просто запредельный. И компания всегда поддержит твое обучение и продвижение как специалиста: “Хочешь новый сертификат? Давай оплатим/обучим. Есть о чем рассказать на конференциях? Сделаем для тебя промопосты и вперед! Хочешь обучать студентов? Только скажи, что нужно от нас”. Ну и да, работая в Group-IB, ты реально можешь приносить пользу обществу, участвуя в специальных операциях по задержанию киберзла, о которых знает очень ограниченный круг людей. Ну, кроме публичных: о наших операциях с Интерполом и Европолом, конечно, известно многим. Но это редкость. Большинство таких штук — под жестким и бессрочным NDA.

Совет для тех, кто ищет себя в кибербезопасности, но не может определиться со специальностью

Задайте себе вопрос, что вам больше всего нравится. Если загадки, квесты и детективы — попробуйте компьютерную криминалистику (форензику) или Incident Response (реагирование на инцидент информационной безопасности). Хотите разобраться, как работают те или иные программы? Вам в реверс-инжиниринг. Привлекает хакинг? Начните с пентеста. Сейчас много бесплатных курсов. Обязательно взгляните на Try Hack Me. Это великолепная площадка для обучения, там хватает заданий на любые темы. Вообще сейчас получить профессию куда проще, чем когда-либо. Ну и, наверное, главный совет для всех: учите английский!

Фото: Кристина Долголаптева и из архива Group-IB.

А теперь — обещанные полезные ссылки:

Group-IB усиливает команду технических специалистов: стань частью команды и меняй мир вместе с нами! Информация об актуальных вакансиях — тут. Нужно еще больше данных? Подпишитесь на остросюжетный Telegram-канал Group-IB об информационной безопасности, хакерах, APT, кибератаках, мошенниках и пиратах. Расследования по шагам, практические кейсы с применением технологий Group-IB и рекомендации, как не стать жертвой. Подключайтесь! Ну и, конечно, загляните к нам в блог и почитайте исследования наших специалистов — на русском языке и на английском.

furtaev

А гостайну (не чужую а свою) тоже найти можете? И покупателя на неё?