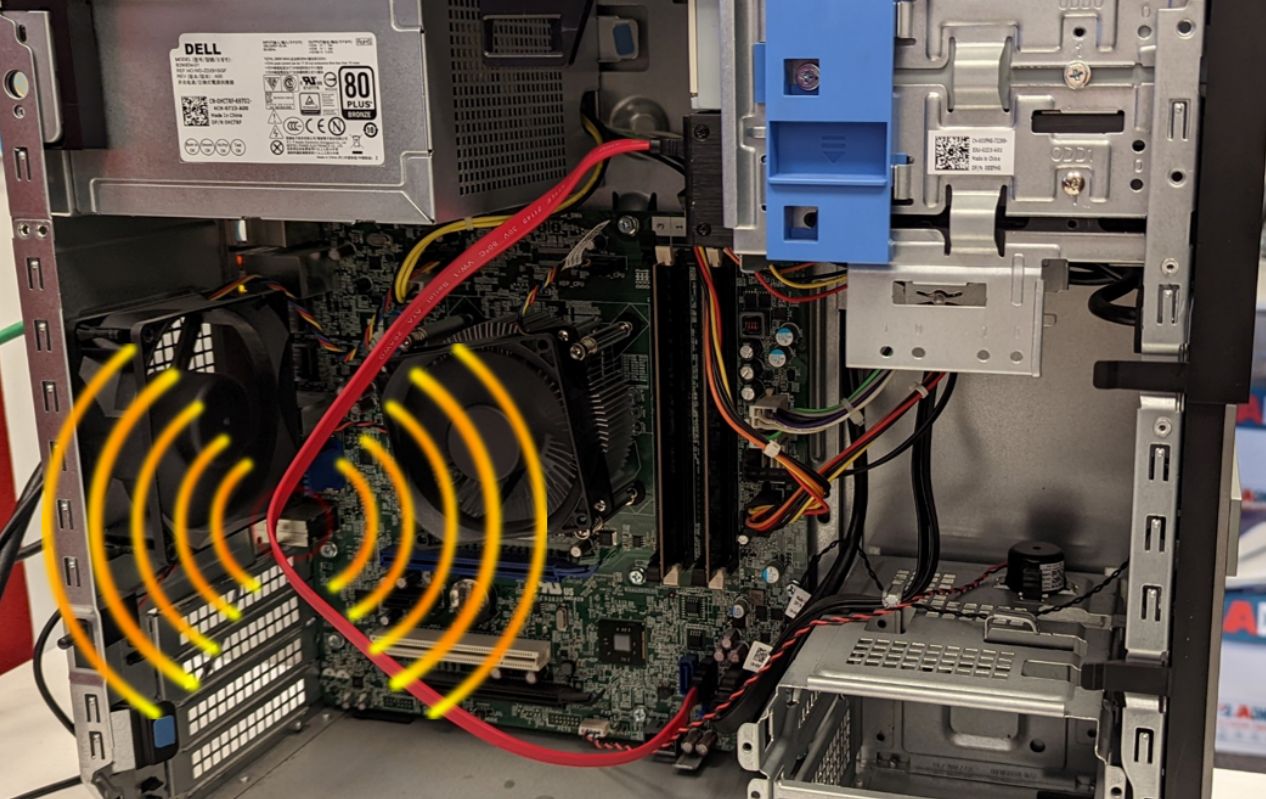

В свежем исследовании в качестве средства утечки данных были изучены SATA-кабели, к которым подключен жесткий диск или SSD в системном блоке. Автор работы подтвердил, что взаимодействие контроллера SATA с накопителем приводит к паразитному радиоизлучению от кабеля на частоте около 6 гигагерц. Отправляя специальную последовательность команд на чтение или запись данных, исследователь смог передать на радиочастотах информацию с изолированного от сети компьютера.

Утечка данных по сторонним каналам является интересным теоретическим упражнением, шансы на реальное применение которого достаточно низкие. Точнее, сфера эксплуатации подобных хаков настолько ограничена, что о реальном их использовании вряд ли становится известно общественности. Во всех подобных сценариях предполагается, что изолированный от любой сети компьютер уже каким-то образом заражен вредоносной программой, действующей в интересах атакующего. Это непростая задача сама по себе, решение которой находится за пределами подобных работ. Но один практический пример заражения имеется: это известная атака Stuxnet, в ходе которой изолированные ПК получили вредоносный код через флешку.

Для кражи данных в самом «простом» случае могут использоваться те же флешки, если их потом подключают к компьютеру с доступом в интернет. Сложные способы представляют гораздо больший интерес. В 2018 году мы уже писали про похожее исследование, в котором источником утечки становился монитор. При изменении изображения на экране менялся высокочастотный «писк», издаваемый элементом в блоке питания. Авторы работы записали «звук от монитора» и проанализировали его с помощью алгоритмов машинного обучения, натренировав их на паттерны наводок при, скажем, отображении на экране текста. Получилось умеренно ненадежно: для уверенного распознавания выводимого на экран пароля требовалось, чтобы символы были огромного размера.

В работе Мордехая Гури, как заведено, есть множество ссылок на другие исследования по краже данных нетривиальными способами. Среди них: передача данных по радио посредством интерфейса USB, изменение частоты вращения вентиляторов десктопа так, чтобы данные можно было передавать возникающими от этого вибрациями корпуса, а также приспособление стандартного обмена данными между процессором и оперативной памятью для генерации излучения на частоте 900 МГц в примерном соответствии со стандартом GSM (так, что читать утечку можно пронесенным с собой мобильником с модифицированной прошивкой). В свежей работе исследователь начал с анализа паразитного радиоизлучения при обычной работе с жестким диском по интерфейсу SATA:

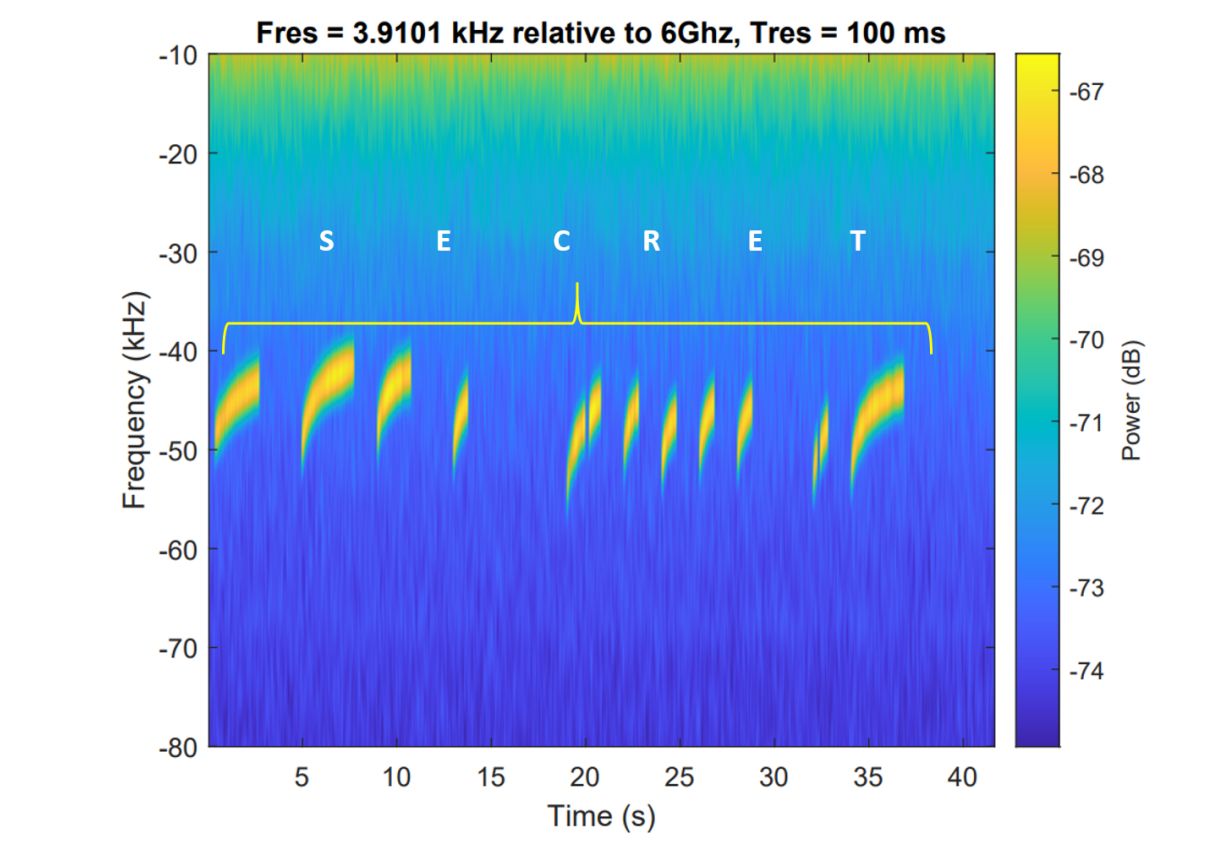

Дальше была опробована передача небольших пакетов данных на накопитель — так, чтобы на спектрограмме возникали характерные всплески определенной длительности, от 0,2 до 1,2 секунды. Комбинируя радиосигналы разной длительности, можно передавать по радио данные. Вот результат:

Обратите внимание на длительность передачи слова из шести букв: почти 40 секунд. При решении такой специализированной задачи это, возможно, и не является большой проблемой. Реальным ограничением метода является крайне небольшое расстояние от источника радиосигналов до приемника. При уровне ошибок в 1–5% максимальное расстояние составляет 90 сантиметров. Максимум при еще терпимом уровне ошибок чтения в 15% — два метра, то есть приемник должен быть расположен в той же комнате, что и атакуемый компьютер.

В списке рекомендаций по снижению вероятности кражи данных таким способом автор работы прежде всего говорит о защите от вредоносного ПО, ну или о своевременном его обнаружении. Это более реальный способ обезопасить ответственную систему, чем потом сканировать радиочастоты на возможную утечку. Сканирование эфира крайне осложнено тем, что паразитные наводки от работы SATA (а также, возможно, от других компьютерных устройств) присутствуют всегда, и отличить нормальную работу от шпионажа довольно трудно.

Что еще произошло

Исследователи «Лаборатории Касперского» опубликовали обзор двух исполняемых файлов, шифрующих данные и использующихся в атаках с последующим требованием выкупа. Один из шифровальщиков написан на Rust.

В популярных промышленных GPS-трекерах китайского производства обнаружили серьезные уязвимости, позволяющие перехватить над ними контроль (новость, PDF исследования). Трекеры используются в том числе для наблюдения над перемещениями грузовиков в транспортных компаниях. Помимо сбора информации, у взлома трекеров могут быть и более серьезные последствия, так как эти устройства (в зависимости от конфигурации) могут удаленно выключать подачу топлива.

Обновления для операционных систем компании Apple закрыли очередную пачку уязвимостей. Среди них самая опасная — CVE-2022-2294, ошибка в компоненте WebRTC для аудио- и видеосвязи, затрагивающая также браузер Google Chrome (и вот там она на момент обнаружения использовалась в реальных атаках).

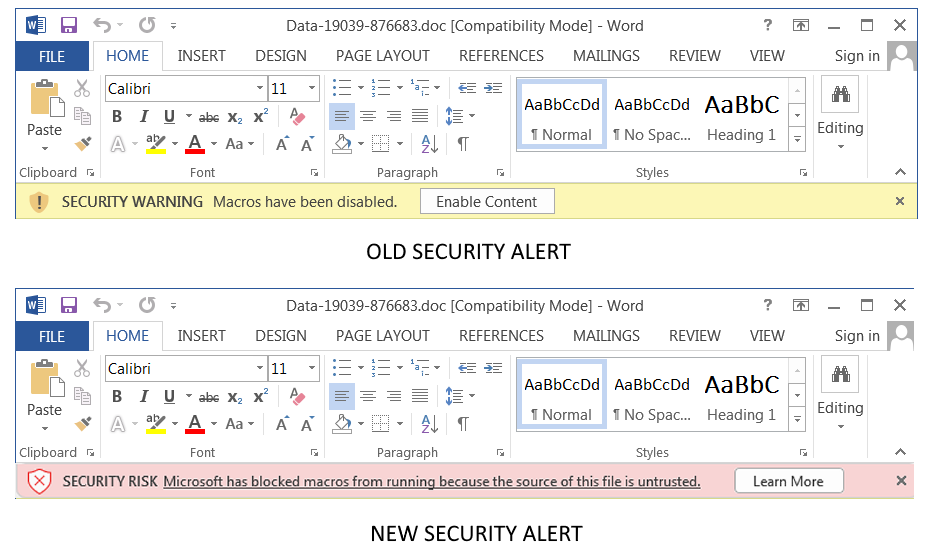

Компания Microsoft все-таки введет запрет на запуск макросов в документах, скачанных из интернета. Такое ограничение было анонсировано в начале года, но недавно компания заявила, что временно меняет планы — видимо, из-за проблем совместимости у клиентов, зависящих от макросов. Для большинства пользователей макросы в документах Office — надежный способ поймать вредоносную программу. После обновления ранее имевшаяся возможность все-таки включить макросы будет недоступна.

Комментарии (21)

R7R

25.07.2022 20:41+1При уровне ошибок в 1–5% максимальное расстояние составляет 90 сантиметров.

Тут уже проще аккуратно вскрыть корпус и подключится прямо к диску :)Максимум при еще терпимом уровне ошибок чтения в 15% — два метра,

Это ничего не меняет — с такого расстояния можно просто подсмотреть, что написано на бумажке, наклеенной на монитор :)

DSarovsky

25.07.2022 21:32Это если нарушитель внешний, то бояться нечего. Дать подкупленному сотруднику коробочку и инструкцию, куда и как ее надо поставить — почему бы и нет.

R7R

25.07.2022 21:56Дать подкупленному сотруднику коробочку и инструкцию, куда и как ее надо поставить — почему бы и нет.

Подкупленный сотрудник сольет данные и без таких сложных приспособлений.

Например, установит скрытую видеокамеру в тех же двух метрах от компа.

Замаскированную под дамскую сумочку :)

Serge78rus

25.07.2022 23:12Если сотрудник (мужского пола) придет на работу с дамской сумочкой — это уже вызовет подозрения, и не только у безопасников.

R7R

26.07.2022 00:25сли сотрудник (мужского пола) придет на работу с дамской сумочкой

Сотрудники бывают не только мужского пола.

А вот женские сумочки имеют массу чисто декоративных элементов, что позволит легко замаскировать объектив камеры (по какой-нибудь блестящей заклепкой) и скрыть его от соотв. аппаратуры по обнаружению скрытых объективов при входном контроле.

Serge78rus

26.07.2022 00:45-1Сотрудники бывают не только мужского пола.

Сотрудников женского пола обычно все же называют сотрудницами. Во всяком случае в обиходе.DrPass

26.07.2022 02:59+5Скажите, а когда у вас спрашивают, сколько сотрудников на предприятии, вы всегда озвучиваете только мужскую половину? А что вы делаете, когда покупаете билеты на себя и жену? «Мне один билет для взрослого, и один для взрослой»?

R7R

26.07.2022 10:31Сотрудников женского пола обычно все же называют сотрудницами.

А врачей женского пола — врачихами :)

t38c3j

25.07.2022 23:24+1Никого подкупать не надо, надо разведать и узнать уязвимого сотрудника и направить курьера с посылкой на этого сотрудника, например горшок с милым цветочком который он наверняка не заберет домой, а поставит на рабочем месте, а вот внутри горшочка некое наше устройство, хакрф или чет такое

R7R

26.07.2022 00:28горшок с милым цветочком который он наверняка не заберет домой, а поставит на рабочем месте, а вот внутри горшочка некое наше устройство

Цветы будут регулярно поливать, причем не обязательно сам владелец цветка :)

hard2018

25.07.2022 21:26У умельцев, не заземляющих нормально системник, может быть и так.

Для чего придумано заземление, корпусов системных блоков в частности?

R7R

25.07.2022 21:58+1У умельцев, не заземляющих нормально системник, может быть и так.

Насколько я помню, почти все вилки БП персоналок содержат заземляющий контакт.

Так что все вопросы — к электрикам в масштабах всего здания.

Serge78rus

25.07.2022 23:09+6Импеданс штатной цепи заземления системника на частоте 6 ГГц стремится к бесконечности, поэтому наличие или отсутствие заземления корпуса никак не повлияет на его экранирующую способность на таких частотах.

Для чего придумано заземление, корпусов системных блоков в частности?

— в первую очередь для электробезопасности.

zanzack

26.07.2022 15:18+1Компания Microsoft все-таки введет запрет на запуск макросов в документах, скачанных из интернета.

Признак того, что файл скачан из интернета - хранится как альтернативный поток NTFS.

Поэтому можно файлы сначала скачивать на флешку, размеченную в FAT32, а потом копировать на большой диск с NTFS или открывать прямо с флешки.

Для самых продвинутых - нажимать правой кнопкой на файл и удалять признак в Свойствах файла.

xxx52rus

очень часто когда видишь подобные статьи, с одной стороны вот вроде интересно, с другой сама проблема которую в таких статьях рассматривают, лично для меня выглядит примерно как: "когда коту заняться нечем, он пытается с довольно специфичным оборудованием в крайне извращенной форме прочитать данные по электромагнитной волне испускаемой проводом, который подключен к диску"

yerbabuena

Ну почему "заняться нечем", ребята выполняют исследования для Моссада или Шабака.

xxx52rus

крайне сложно представляю себе ситуацию когда кто-то приходит в абсолютно пустой офис, где стоит один десктоп и ничего вокруг и помещение в клетке фарадея заковано, и даже сварщики решили сегодня не работать, по тому что Моссаду нужно "стянуть" что-то важное.

В обычном мире, скорее всего в помещении ну например офиса, будет стоять огромная куча десктопов с такими-же дисками и проводами внутри, и еще огромная куча оборудования которое "шумит". а это значит, что хрен ты разберешь сигналы именно нужного тебе диска среди всего этого "шума". Про сервера я вообще молчу, там скорее всего еще и рейды будут, и та каша которую Моссад прочитает с диска таким образом будет скорее всего вот вообще каша.