С каждым годом рост количества атак на веб-приложения только увеличивается. Все больше и больше случаев резонансных взломов крупных компаний и сервисов (пример взломанных компаний за последние две недели):

Хакер обнаружил уязвимость нулевого дня в vBulletin, одном из самых популярных форумных движков. Подробная информация о бреши в настоящее время недоступна, но предполагается, что злоумышленник осуществил SQL-инъекцию, после чего загрузил на официальный форум компании vBulletin собственный шелл и с его помощью похитил персональные данные всех зарегистрированных пользователей, включая логины, инициалы, секретные вопросы и ответы на них, а также значения соли для паролей.

Британский оператор связи TalkTalk подтвердил факт взлома своей компьютерной системы, в результате которого злоумышленники похитили персональные данные клиентов компании. Информация включала имена, номера счетов, адреса и телефонные номера пользователей.

На компанию 000Webhost, которая является самым популярным в мире бесплатным хостингом, была осуществлена кибератака, в ходе которой скомпрометироваными оказались данные 13,5 миллионов пользователей. Похищенная информация включает в себя имена, фамилии, пароли в виде обычного текста, адреса электронной почты и IP-адреса.

Это крупные компании и такого рода инциденты, как правило, оказываются в топах новостных лент. Что же касается маленьких и низкопосещаемых сайтов — их ломают тысячами каждый час (для примера одна из дефейс-мирроринг лент). Эти атаки направлены на конкретные сайты и злоумышленники атакуют одну цель, пока не достигнут своего результата (или оставят жертву в покое, не сумев преодолеть защитные средства). Это т.н. «целевые атаки», с выбором конкретной жертвы, атака идет на минимальное количество жертв с максимальным количеством трудозатрат злоумышленников.

Однако, более чем в 90% случаев жертвами хакерских нападений становятся сайты, попавших «под раздачу» случайно, в результате подобных обезличенных автоматизированных атак, которые называются «нецелевыми». Нецелевая атака на сайт – это попытка получения несанкционированного доступа к веб-ресурсу, при которой злоумышленник не ставит целью взломать конкретный сайт, а атакует сразу сотни или тысячи ресурсов, отобранных по какому-то критерию. Например, сайты, работающие на определенной версии системы управления сайтом. Такого рода атаки бьют по «площадям», стараясь охватить максимальное количество сайтов при минимуме затрат.

Нецелевые атаки

Нецелевая атака — это атака, которая проводится фактически «на удачу», а ее жертвами становятся случайные веб-сайты независимо от популярности, размера бизнеса, географии или отрасли. Злоумышленник формирует выборку сайтов по определенным критериям (например, выбираются сайты, работающие на уязвимой версии какого-нибудь плагина для CMS Wordpress), и далее пытается на всех сайтах из списка проэксплуатировать данную уязвимость. При удачной попытке хакер старается извлечь из этого пользу: закрепиться на сайте, загрузив хакерский скрипт (бэкдор, веб-шелл), добавить еще одного администратора, внедрить вредоносный код или получить необходимую информацию из базы данных.

Например одна из последних серьезных уязвимостей затрагивает популярную во всем мире CMS Joomla, на основе которой работает довольно большое количество сайтов:

Разработчики популярной системы управления контентом Joomla выпустили исправление безопасности, устраняющее три уязвимости. Одна из брешей позволяла злоумышленнику удаленно повысить привилегии с помощью SQL-инъекции и получить права администратора на большинстве web-сайтов под управлением Joomla. Уязвимость также может затронуть ресурсы под управлением платформы VirtueMart, поскольку она основана на уязвимой версии модуля ядра Joomla. Поскольку брешь была обнаружена в модуле ядра, не требующем дополнений, все web-сайты на основе Joomla 3.2 и более поздних версий уязвимы к атаке. В связи с этим все ресурсы под управлением VirtueMart также могут быть скомпрометированы.Как правило злоумышленники в такой ситуации оказываются на два шага впереди владельца сайта: вендору программного обеспечения необходимо время для устранения уязвимости, а владельцу сайта необходимо установить апдейт/патч.

Фактически, как только сайт попадает в поисковую выдачу, он сразу же становится объектом нецелевых атак. При этом неважно, каков масштаб сайта, сколько у него посетителей, какой индекс цитирования, сколько в день он продает товаров и услуг и к какой тематике относится. Важны только технические характеристики, по которым он может попасть в хакерскую выборку. Злоумышленники по тем или иным признакам находят потенциально уязвимые сайты и пытаются их проэксплуатировать.

Рост популярности нецелевых атак

По статистике наших партнеров из компании Ревизиум примерно 3/4 атак — нецелевые. Наша собственная статистика, собранная с сервиса автоматического сканирования, только подтверждает эти данные: в 2015 году находится довольно много уязвимостей, которые позволяют злоумышленникам практически сходу атаковать сайт:

Во-первых, это простота (доступность) исполнения атак. В настоящее время в открытом доступе находится множество инструментальных средств — различных скриптов, приложений для Windows и Unix- платформ – с помощью которых даже обычный школьник может проводить нецелевые атаки на тысячи сайтов.

Во-вторых, это высокая эффективность и результативность атак (как экономическая, так и техническая). При небольших затратах — иногда практически нулевых — буквально за полчаса можно взломать сотни тысяч сайтов и получить доступ к большому массиву ресурсов. Ну, а моделей монетизации взломанных сайтов сегодня существует довольно много.

Как правило, жертвами массовых атак становятся так называемые «среднестатистические сайты», владельцы которых не уделяют внимания вопросам безопасности и защиты — не обновляют или нерегулярно обновляют программное обеспечение сайта и сервера, используют слабые пароли администратора, не меняют настройки по-умолчанию, устанавливают «ломанные» версии плагинов и шаблонов.

Взлом маленького сайта для его владельца может нести довольно крупные проблемы и неприятности: использование сайта для рассылки спама и вредоносных программ (в том числе и довольно опасных разновидностей криптолокеров):

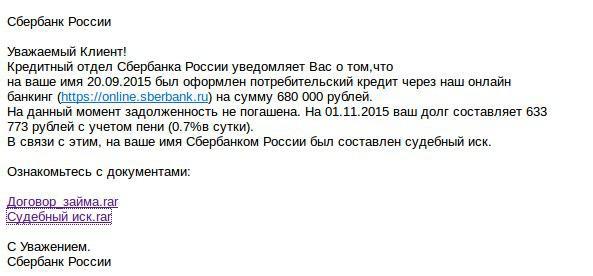

Пример письма:

Вредоносный файл по ссылке из письма:

Результат проверки файла на вирустотал.

Сам сайт не интересен злоумышленникам, но они использует его в качестве платформы для атаки на пользователей и распространения вредоносного ПО. Это разрушает одно из больших заблуждений владельцев небольших сайтов — «зачем его ломать, да и кому он нужен». Это заблуждение встречается среди владельцев сайтов, которые пока еще не сталкивались со взломом.

Хакера может интересовать не сам сайт, а ресурс хостинга, с которого, например, можно рассылать спам или на котором можно хостить фишинговую страничку, «ворующую» конфиденциальные данные пользователей. И количество посетителей сайта не играет роли – трафик или не нужен, или может генерироваться другим способом. В ряде случаев злоумышленники используют взломанные сайты как ресурсы для атаки на другие веб-проекты (например, для проведения брут-форс или DOS-атак) или в качестве промежуточного звена для перенаправления посетителей на другие зараженные сайты и страницы, то есть превращают их в звено в т.н. «связке эксплойтов», систем для эксплуатации уязвимостей в браузерах пользователей.

Рекомендации владельцам сайтов

Ежедневно жертвами веб-атак становятся десятки тысяч ничего не подозревающих владельцев сайтов. Однако не стоит отчаиваться — предотвратить несанкционированное вторжение несложно — для этого достаточно перестать быть владельцем «среднестатистического» веб-ресурса и принять агрессивность веб-среды.

Необходимо проводить процедуры обновления сайта и его компонентов, проверять целостность и вовремя создавать резервные копии, отказаться от использования простых паролей. Если какие-то компоненты или служебные скрипты не используются — удалите их. Также необходимо проводить профилактические мероприятия — аудит безопасности, необходимо периодически проверять свой сайт на наличие уязвимостей. Главное осознать, что безопасность – это не разовая процедура, а непрерывный процесс, которому необходимо уделять постоянное внимание.

Комментарии (8)

edeldm

12.11.2015 00:13+3000Webhost!

Какого ***!

Похищенная информация включает… пароли в виде обычного текста ...

!!!

Хранить эти уроды должны были f(хэш(пароль), соль)! Чтобы в таких случаях не скомпрометировать аккаунты пользователей!

lostpassword

12.11.2015 07:15По поводу Virustotal: ИМХО, все же правильнее заливать для проверки не сам RAR-архив, а его содержимое.

Andrey_Perelygin

12.11.2015 13:58+1Спасибо за статью — информативно.

Сам сталкивался с подобной нецелевой атакой, когда пару лет назад на сайте заказчика под управлением CMS Bitrix на свое удивление нашел скрипт, осуществляющий цепь редиректов по всяким лендингам с китайскими товарами

Lamaster

Даже если отодвинуть халатность юзера в сторону, очень много взломов происходит из-за подделаных писем. Почему никто всерьёз не займётся этим вопросом?

lukasafonov

Если интересно — могу описать в следующей статье несколько примеров писем, средств манипуляции и т.д.

seomarlboro

Обязательно опишите, думаю многим будет интересно

SkvPavel

Про «аудит безопасности» тоже интересно было бы почитать

lukasafonov

В конце топика видеоролик о генерации полезной нагрузки для доступа к системе через «заряженный» офисный документ, возможно будет интересно: http://habrahabr.ru/company/pentestit/blog/270701/