Если сравнить UTM/NGFW-решения российского и иностранного производства, то последние, как правило, будут иметь ряд преимуществ:

производительность иностранного оборудования выше отечественных аналогов;

вероятность сбоев в аппаратной части зарубежных устройств ниже чем у российских за счет высокого качества сборки и уровня надежности компонентов;

функциональные возможности импортного оборудования богаче отечественного (поддерживается больше протоколов, больше функций реализовано внутри протоколов и т.п.)

Однако в ситуации, когда риски отключения функций защиты в связи с отзывом лицензии производителем или блокировкой подключений с IP-адресов РФ существенно возросли, вопрос о замене иностранного оборудования на российское становится все более актуальным.

В этой статье мы рассмотрим, как изменить инфраструктуру информационной безопасности, чтобы максимально использовать сильные стороны оборудования иностранного производства, избежав при этом потенциальных рисков при его эксплуатации.

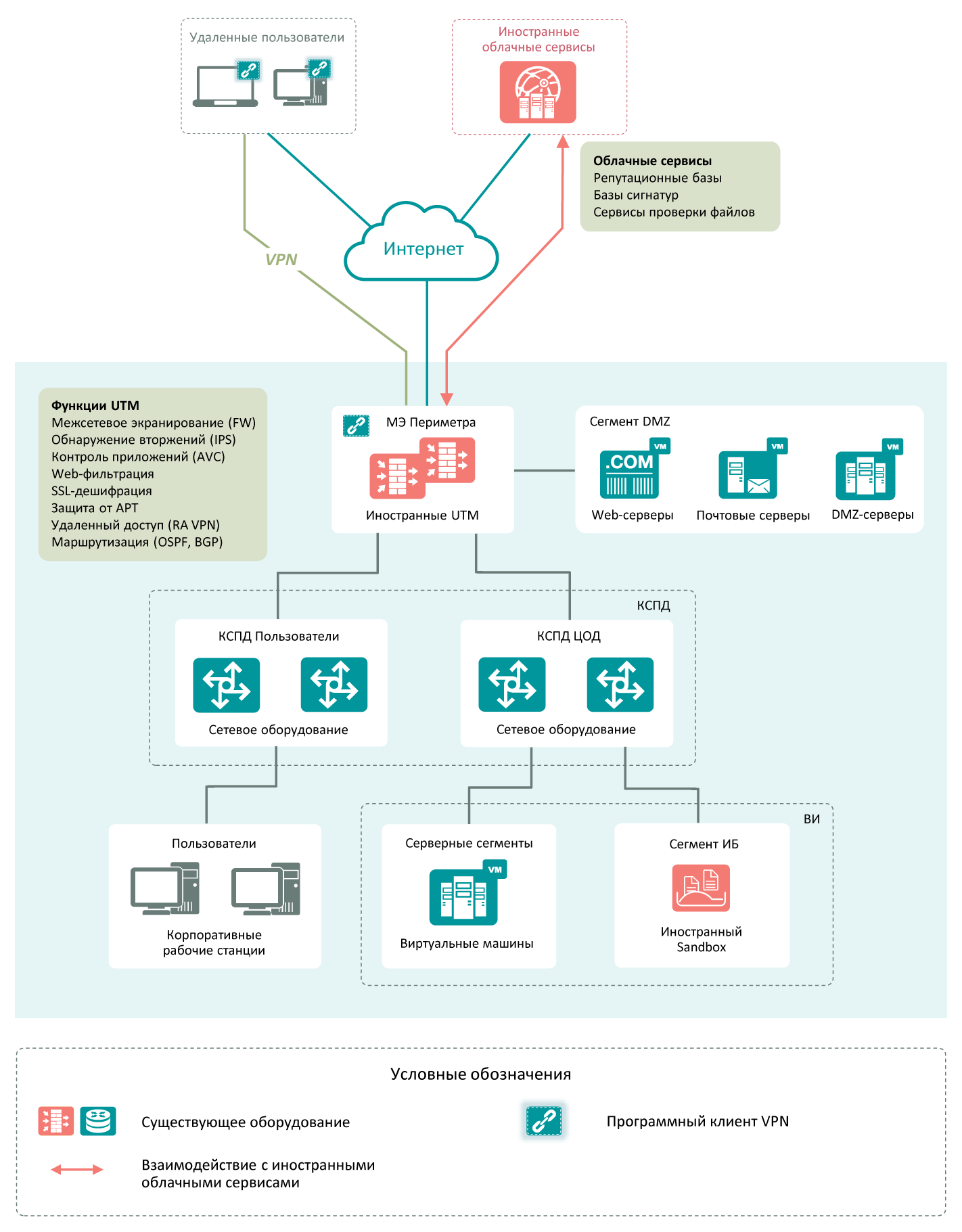

Текущее состояние защита периметра сети на основе UTM/NGFW-решений иностранного производства

Базовая защита периметра сети на основе UTM/NGFW-решений иностранного производства строится с использованием следующих функций:

для интеграции в сеть используются протоколы динамической маршрутизации (BGP, OSPF);

выполняется межсетевое экранирование с контролем состояния соединений (Stateful Firewall) между общедоступными (Интернет), корпоративными сегментами и сегментами ДМЗ;

выполняется контроль приложений (Application Control, DPI) по категориям и отдельным приложениям;

выполняется обнаружение вторжений (IPS);

выполняется веб-фильтрация (URL Filtering) трафика по категориям и отдельным ресурсам;

выполняется защита от целенаправленных атак (Antivirus, Anti-Botnet, Sandbox);

выполняется расшифровка SSL/TLS трафика;

выполняется построение VPN-туннелей между офисами компании (Site-to-site VPN), а также организация удаленного доступа сотрудников (Remote Access VPN).

При этом современные UTM/NGFW-решения требуют постоянного обращения к иностранным облачным сервисам:

обновление программного обеспечения и сигнатур оборудования производятся с серверов производителя, расположенных за рубежом;

часть сервисов работает в «облаке» производителя (например, облачная «песочница», URL-фильтрация по категориям и т.п.).

В настоящий момент компании столкнулись со множеством проблем при использовании средств защиты зарубежного производства, среди них:

отсутствие обновления баз данных средств защиты (сигнатуры антивируса, предотвращения вторжений, анти-спам и т.п.);

отключение облачных компонентов средств защиты (облачная «песочница», контроль DNS- и URL-категорий, облачных серверов управления и сбора событий и т.п.);

отключение лицензируемых функций средства защиты;

полная потеря контроля над устройством;

недоступность обновлений ПО для устранения багов и получения нового функционала;

недоступность технической поддержки от производителя;

блокировка доступа к порталу вендора для просмотра базы знаний и документации;

невозможность приобретения продления подписок и технической поддержки, модулей расширения, оборудования в ЗИП;

невозможность выполнить замену вышедшего из строя оборудования;

наличие «закладок» от производителя, которыми он может поделиться с иностранными спецслужбами.

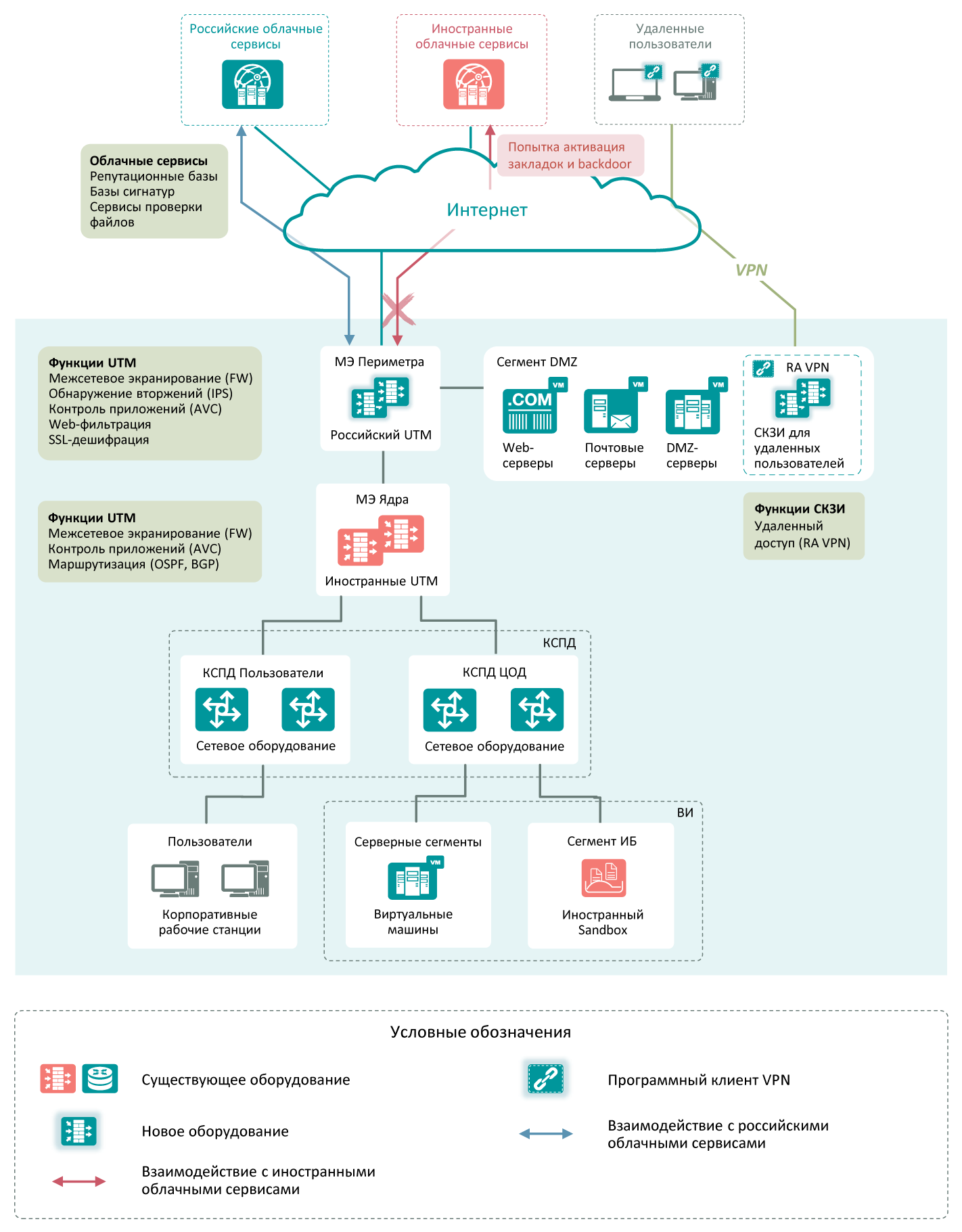

Реализация защиты периметра с использованием российских средств защиты

Исходя из возникших сложностей, при замене иностранного оборудования на российские аналоги оптимальной будет схема, при которой:

на оборудовании иностранного производства сохраняется весь функционал, который не требует лицензирования и будет работать даже в худшем сценарии полного отзыва лицензии производителем. Как правило, это базовый функционал, который работает надежно и не требует периодического обновления ПО оборудования;

на отечественные устройства переносится функционал, который не работает на оборудовании иностранного производства без лицензии;

российское оборудование устанавливается между зарубежными устройствами и сетями общего пользования для контроля трафика, инициируемого иностранной продукцией.

Таким образом, на средствах защиты иностранного производства остаются протоколы динамической маршрутизации (BGP, OSPF), межсетевое экранирование с контролем состояния соединений (Stateful Firewall) и контроль приложений (Application Control, DPI).

В свою очередь на устанавливаемое на периметре сети оборудование российского производства переносятся функции межсетевого экранирования с контролем состояния соединений (Stateful Firewall) между общедоступными (Интернет), корпоративными сегментами и сегментами DMZ, контроля приложений (Application Control, DPI) по категориям и отдельным приложениям, обнаружения вторжений (IPS), веб-фильтрации (URL Filtering) трафика по категориям и отдельным ресурсам и расшифровки SSL/TLS трафика. А организация удаленного доступа сотрудников (Remote Access VPN) осуществляется посредством отдельных устройств в демилитаризованной зоне сети.

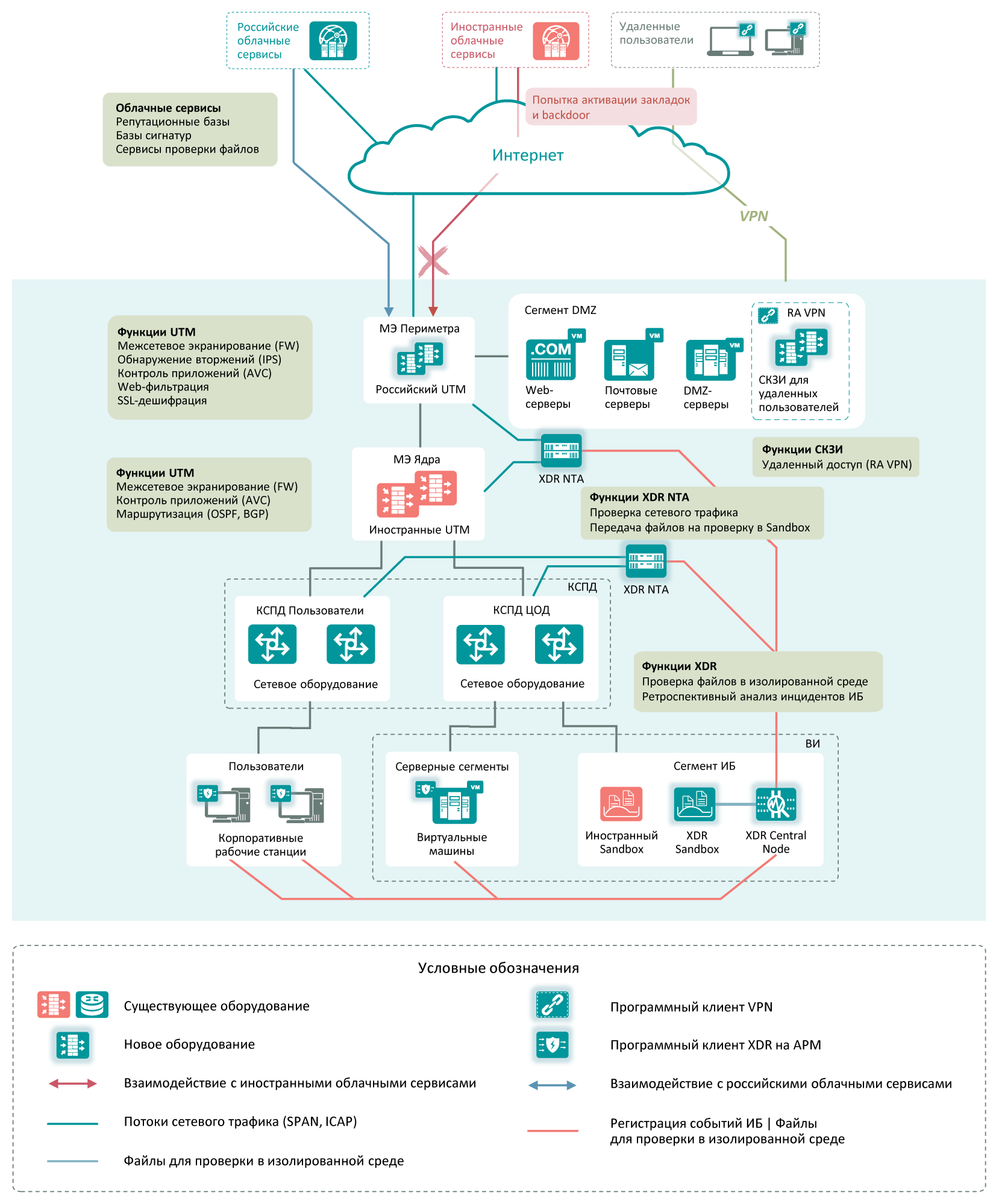

Реализация защиты от целенаправленных атак с использованием российских средств защиты

Для защиты от целенаправленных атак иностранные UTM/NGFW отправляли информацию на анализ в «песочницу», размещенную в облаке вендора или на площадке организации, либо использовали специализированные сигнатуры - IPS, Anti-bot, C2, Antivirus.

Российские UTM, как правило, не содержат полноценного встроенного функционала APT, так как на нашем рынке производством UTM-решений и средств защиты от целевых атак занимаются разные компании.

Более надежную защиту от целевых атак позволяют обеспечить отечественные средства класса XDR, архитектура которых выглядит следующим образом

На уровне сети сенсоры XDR (NTA, NDR) получают информацию о трафике на периметре сети и в сегментах КСПД/ЦОД с использованием SPAN, ICAP, SSL Mirroring. Данный трафик проверяется на наличие признаков нарушителя в сети с помощью сигнатурных и поведенческих движков. Обнаруженные в трафике файлы и URL-ссылки отправляются на проверку в «песочницу» (облачную или локальную), а также в облако производителя для проверки хэшей файлов и URL-ссылок по базе Threat Intelligence.

На уровне хостов устанавливаются агенты XDR (EDR). Агенты собирают с хостов телеметрию (события безопасности, информацию о процессах, работе с файлами, реестром, сетевом трафике), обнаруживают в трафике подозрительную активность, применяют при необходимости действия по реагированию на угрозу (изоляция хоста, сбор криминалистической информации для последующего анализа), отправляют подозрительные файлы и URL на проверку в «песочницу».

«Песочница» XDR (Sandbox) получает файлы и URL на проверку от сетевых сенсоров и агентов на хостах, проверяет их сигнатурными, поведенческими движками, а также выполняет их запуск в изолированной среде с детальной инспекцией и журналированием вызванных запущенным файлом действий.

Центральный узел объединяет все компоненты XDR в единую систему и предоставляет интерфейс управления для администраторов и операторов системы.

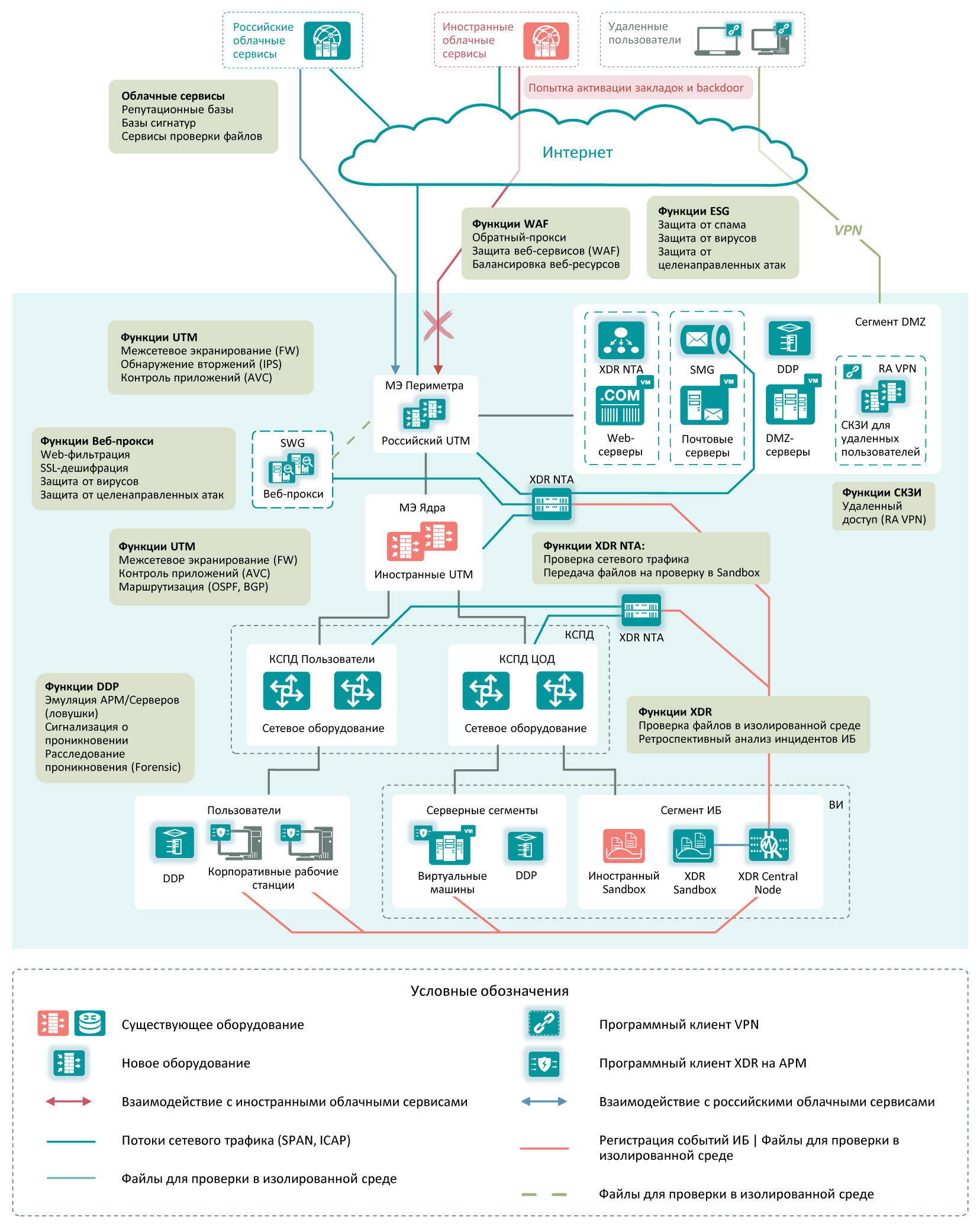

Дополнительные средства защиты для создания второго эшелона

Для повышения общего уровня защищенности инфраструктуры к базовым решениям (UTM, XDR) мы рекомендуем добавить дополнительные специализированные средства защиты.

Secure Web Gateway (SWG) – прокси-серверы с функциями безопасности, обеспечивающие защиту пользовательского веб-трафика, которая требует много вычислительных ресурсов, поэтому для ее полноценной реализации часто не хватает возможностей даже самых мощных российских UTM-решений. SWG обеспечивают URL-фильтрацию по категориям, антивирусную защиту, расшифровку SSL, контроль передаваемого контента.

Secure Mail Gateway (SMG) - средства защиты электронной почты, обеспечивающие защиту от спама, фишинга, вирусов и других атак.

Web application firewall (WAF) - обеспечивают защиту веб-серверов при их публикации в сети общего пользования. Реализуют функционал обратного прокси-сервера, расширенные варианты аутентификации, расшифровку SSL, специализированную защиту от атак на веб-приложения.

Distributed Deception Platform (DDP) – решения, построенные на основе технологии Honeypot, реализуют распределенную инфраструктуру ложных целей, являющимися приманкой для злоумышленника. При попытке реализации атаки на ложную цель или с использованием ложной информации злоумышленник раскрывает себя, что позволяет сотрудникам безопасности оперативно устранить угрозу.

Примеры российских средств защиты для создания второго эшелона

КЛАСС РЕШЕНИЙ |

НАЗВАНИЕ |

МЭ периметра (российский UTM) |

|

СКЗИ для удаленного доступа сотрудников (RA VPN) |

|

Защита от целенаправленных атак – |

|

Защита от целенаправленных атак – |

Group-IB NTA |

Защита от целенаправленных атак – |

|

Защита от целенаправленных атак – |

|

Веб-прокси Secure Web Gateway (SWG) |

|

Решение для защиты почты Secure Mail Gateway (SMG) |

|

Group-IB Business Email Protection (BEP) | |

Решение для защиты веб-приложений |

|

Webmonitorx | |

Ловушки Distributed Deception Platform (DDP) |

|

Выводы

Используя комплексный подход по созданию второго эшелона защиты с применением российских средств, можно добиться аналогичного, а зачастую и превосходящего UTM/NGFW-решения иностранного производства, уровня защищенности инфраструктуры.

Данный подход также позволяет сократить эксплуатационные издержки, связанные с ранее купленным иностранным оборудованием, т.к. существующие зарубежные UTM/NGFW-решения остаются в инфраструктуре для контроля трафика между внутренними сегментами сети.

Авторы:

Вячеслав Монахов, руководитель отдела системных инженеров STEP LOGIC

Виктор Колосов, системный архитектор по комплексным проектам информационной безопасности STEP LOGIC

Комментарии (8)

Intolerambler

24.04.2023 08:46· вероятность сбоев в аппаратной части зарубежных устройств ниже чем у российских за счет высокого качества сборки и уровня надежности компонентов;

Можно ссылку на источник?

STEPLOGIC Автор

24.04.2023 08:46Мы ориентируемся на статистику по предоставленной вендорами информации (публично и в закрытых материалах для партнеров).

Для сравнения можно взять открытую информацию от российских производителей, например, Инфотекс (MTBF 50 000 часов или 5,7 лет) - https://infotecs.ru/product/version/vipnet-coordinator-hw/pokolenie-4/4-5-2.html#docs

и зарубежных, например, Palo Alto (29 лет) - https://docs.paloaltonetworks.com/hardware/pa-400-hardware-reference/pa-400-firewall-specifications/miscellaneous-specifications

Скорее всего, у российских производителей есть варианты и с большими MTBF, а у зарубежных - с меньшими. Но по большей части данная статистика будет в пользу иностранных вариантов.

Shaman_RSHU

24.04.2023 08:46Можно сочинять много сравнительных табличек, рисовать архитектурные схемы. Но почему-то нигде нет сравнения, какая будет пропускная способность и насколько будет загружен процессор и память, если включить всю функциональность защиты на устройстве и настроить все политики. Вот такая информация была бы крайне ценная.

SaemonZixel

24.04.2023 08:46Есть такая Нижегородская компания - Гарда. И она тоже занимается сетевыми программами комплексами. У них есть система "Периметр", которая специализируется по сетевой защите. Система достаточно большая и, вроде как, много что умеет. Я, к сожалению, слабо разбираюсь в теме, но мне кажется половину из приведённого в статье - она умеет.

Francyz

Ideco есть, а Traffic Inspector NG нет, видимо вторые не занесли денежку.

Так по итогу не понял, что лучше то или это просто статья со списком программ, которые легко загуглить?

Оффтопик.

Порекомендуйте замену Kerio Control, чтобы на борту была какая-никакая защита + openvpn, а если в добавок будет еще и прокси, чтобы сайты блочить (как в керио) было бы замечательно. Можно как программную так и аппаратную.

По началу перешли на TING, но из-за некомпетентной и убогой поддержки вынуждены от нее отказываться. Ideco сразу нет. Вот и думаем теперь, чем заменить. Хотелось бы работу "из коробки", а не "поставь линукс, подними сквид и т.д."

STEPLOGIC Автор

Цель статьи - указать не лучшего вендора в каждом классе решений, а путь возможного развития ИБ-инфраструктуры организации в условиях ухода многих игроков с рынка.

Если принципиально использование openvpn, то тут подойдет как раз упомянутый Вами Traffic Inspector NG. Хотя тренд последнего времени - переход с openvpn на ike/ipsec и wireguard, как более производительных вариантов реализации VPN.

Можно рассмотреть вариант реализации задачи с помощью Usergate, у которого уже доступны для бета-тестирования собственный VPN-клиент, либо Континент 4 от Кода Безопасности. Оба варианта предлагают работу «из коробки», содержат функционал VPN, а также контроль веб-трафика.

Francyz

Он не работает нормально, а ТП проблему не может решить и просто игнорирует. openVPN не принципиален, если есть что-то лучше, то можно рассмотреть. Главное чтобы это был один комбайн а не куча мелких. По факту нужна стена + впн + ACL на сайты.