Виртуализация стала главным трендом информационных технологий. Сейчас уже сложно найти сервер, который используется в промышленной эксплуатации без виртуализации, и даже малые предприятия осознали выгоду подобных решений для бизнеса. В этой статье мы рассмотрим, какие решения виртуализации сегодня существуют на отечественном рынке, расскажем, на что стоит обращать внимание при выборе оптимальной платформы и какие требования предъявляются к безопасности таких систем.

Российская виртуализация – реальность или миф?

Существует множество решений виртуализации: для серверов, систем хранения данных, приложений, десктопов (VDI) и сетей. Каждое решение применяется для конкретных задач в зависимости от потребностей заказчика. Лидерами в мире виртуализации считаются компании VMware, Citrix, Microsoft и RedHat, которые развивают продукты различного назначения.

Российская сфера информационных технологий только начинает выпускать на рынок работающие продукты, которые можно использовать не только на тестовых стендах и в малых системах, но и в высоконагруженных инфраструктурах с критически важными службами и сервисами. Эти попытки пытается стимулировать правительство с помощью правового регулирования.

Форсирующим нормативным документом выступает Постановление Правительства РФ от 16 ноября 2015 г. №1236 «Об установлении запрета на допуск программного обеспечения, происходящего из иностранных государств, для целей осуществления закупок для обеспечения государственных и муниципальных нужд». Согласно п. 2 с 1 января 2016 года в России действует запрет на приобретение программ для электронных вычислительных машин и баз данных иностранного происхождения и прав на них для госорганов и компаний с государственным участием.

Существуют два исключения из этого положения: если в едином реестре российских программ для электронных вычислительных машин и баз данных (далее – реестр российского ПО) и едином реестре программ для электронных вычислительных машин и баз данных ЕАЭС нет программ того же класса, что и планируемое к закупке ПО, и если решения, включенные в российский и евразийский реестры, не соответствуют по своим функциональным, техническим или эксплуатационным характеристикам тем требованиям, которые заказчик предъявляет к нужному ему программному обеспечению.

Однако в настоящее время в реестрах российского и евразийского ПО уже более 100 вариантов программного обеспечения в сфере виртуализации от разных компаний. Поэтому приведенные выше исключения не актуальны.

А как дела в высоконагруженных инфраструктурах?

Кажется, что на российском рынке все хорошо с платформами виртуализации. Но многие продукты находятся еще в зачаточном состоянии и не приспособлены для работы в высоконагруженных инфраструктурах. Медленные, без интуитивно понятных интерфейсов, с ограниченным списком поддерживаемых операционных и аппаратных систем, они сложны в развертывании и настройке. Эти и другие факторы делают некоторые решения российских разработчиков не применимыми в современных высоконагруженных и значимых виртуальных инфраструктурах.

Не стоит забывать, что госорганы и компании с государственным участием, как, впрочем, и другие организации, должны ответственно подходить к информационной безопасности, в том числе защите систем виртуализации. Помимо здравого смысла и этики, необходимость информационной безопасности обусловлена требованиями контролирующих органов России.

Когда сравнивают платформы виртуализации, обычно учитывают следующие критерии:

производительность: скорость и отзывчивость виртуальных машин и вычислительных ресурсов;

управление: удобство использования интерфейса управления, функциональность и гибкость;

масштабируемость: добавление новых функций или расширение инфраструктуры в будущем;

надежность: стабильность работы и восстановление при отказе;

цена: стоимость покупки и поддержки;

совместимость: работа с различными операционными системами и приложениями;

безопасность: защита данных и виртуальных машин от внешних и внутренних угроз.

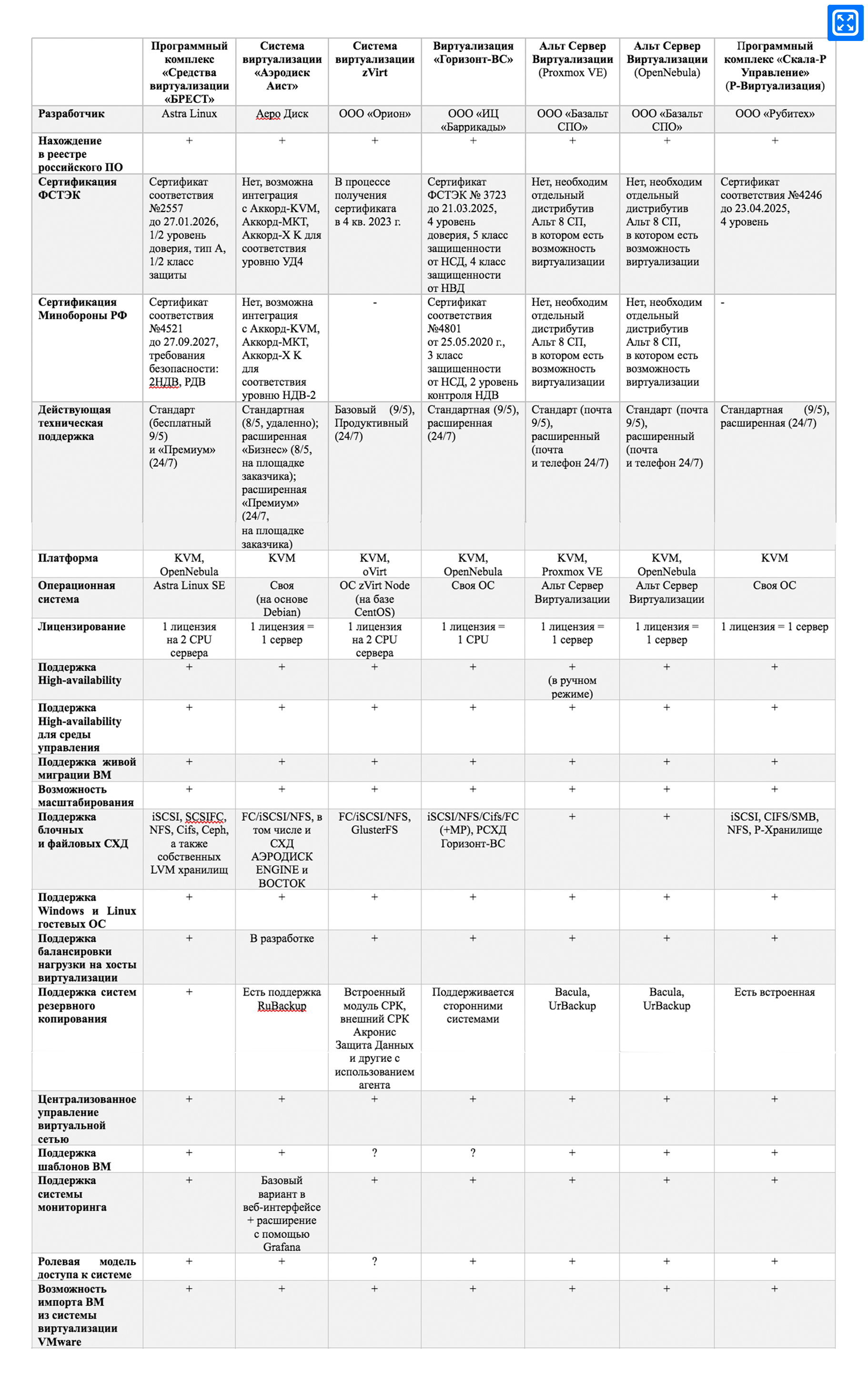

Мы проанализировали жизнеспособные и функционирующие отечественные платформы виртуализации, сделав упор на их функциональную похожесть на решения VMware и на то, как в платформах реализована информационная безопасность. В приведенной ниже таблице рассмотрим следующие критерии:

нахождение в едином реестре российских программ для электронных вычислительных машин и баз данных;

действующая техническая поддержка платформы виртуализации;

выпуск вендором необходимых обновлений и доработка платформы;

поддержка высокой доступности (отказоустойчивости);

поддержка высокой доступности для среды управления;

поддержка живой миграции виртуальных машин (ВМ) между хостами виртуализации и хранилищами;

масштабирование системы виртуализации;

поддержка блочных и файловых систем хранения данных;

поддержка Windows и Linux гостевых операционных систем;

поддержка балансировки нагрузки на хосты виртуализации;

поддержка систем резервного копирования;

централизованное управление виртуальной сетью;

поддержка шаблонов ВМ;

поддержка системы мониторинга (встроенной или внешней);

ролевая модель доступа к системе с гибкой настройкой;

импорт ВМ из системы виртуализации VMware.

Сравнение отечественных платформ виртуализации

Не стоит забывать про безопасность

Кроме таких явных преимуществ, как рациональное использование вычислительных ресурсов, снижение затрат на электроэнергию, оптимизация обслуживания и повышение отказоустойчивости сервисов, виртуализация также позволяет поддерживать высокий уровень информационной безопасности предприятия. В первую очередь за счет «природных» особенностей: защите от атак, при которых подменяется МАС-адрес, и изоляции недоверенных сред. Однако у виртуализации также есть характерные уязвимости, и они нуждаются в специализированных средствах и методиках защиты, поэтому информационная безопасность – важный фактор при выборе платформы виртуализации. В ИБ виртуализации входит защита данных, сетевая безопасность, управление доступом и отслеживание общего состояния системы. Возможные угрозы и требования к защите информации при использовании технологий виртуализации упоминаются в различных международных стандартах, рекомендациях, но в обзоре мы в большей степени будем опираться на российские нормативно-правовые документы.

Большинство программ, которые обеспечивают информационную безопасность виртуальных сред, концентрируются на защите виртуальных машин. Однако такой подход неверен. Он не учитывает ряд угроз, которые наносят колоссальный ущерб безопасности организации, к примеру, сценарии захвата злоумышленниками гипервизора или получение прав доступа администратора виртуальной инфраструктуры. При таком развитии событий средства защиты внутри виртуальных машин будут бесполезны.

Требования к безопасности в России

ФСТЭК – регулирующий орган информационной безопасности в России, поэтому большинство производителей платформ виртуализации и заказчики при организации мер защиты ориентируются на приказы и рекомендации этого ведомства.

До 2013 года информационной безопасности виртуализации не уделяли должного внимания, а также не предъявляли требований к информации, обрабатываемой в виртуальной инфраструктуре. Однако с выходом приказов ФСТЭК №17 и №21 в 2013 году ситуация изменилась. В приказах есть раздел, в котором описываются требования к защите среды виртуализации. Ниже приведена таблица из приложения к приказам.

XI. Защита среды виртуализации (ЗСВ)

ЗСВ.1 |

Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации |

ЗСВ.2 |

Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин |

ЗСВ.3 |

Регистрация событий безопасности в виртуальной инфраструктуре |

ЗСВ.4 |

Управление (фильтрация, маршрутизация, контроль соединения, однонаправленная передача) потоками информации между компонентами виртуальной инфраструктуры, а также по периметру виртуальной инфраструктуры |

ЗСВ.5 |

Доверенная загрузка серверов виртуализации, виртуальной машины (контейнера), серверов управления виртуализацией |

ЗСВ.6 |

Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных |

ЗСВ.7 |

Контроль целостности виртуальной инфраструктуры и ее конфигураций |

ЗСВ.8 |

Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры |

ЗСВ.9 |

Реализация и управление антивирусной защитой в виртуальной инфраструктуре |

ЗСВ.10 |

Разбиение виртуальной инфраструктуры на сегменты (сегментирование виртуальной инфраструктуры) для обработки информации отдельным пользователем и (или) группой пользователей |

Несмотря на наличие требований к мерам по защите, в приказах не определены термины по виртуализации, но с появлением в 2017 году ГОСТ Р 56938-2016 эти пробелы были закрыты. Так, ГОСТ Р 56938-2016 определяет два типа гипервизоров:

гипервизор 1-го типа – устанавливается непосредственно на аппаратную платформу;

гипервизор 2-го типа – устанавливается в хостовую операционную систему.

Кроме того, ГОСТ выделяет следующие объекты защиты при использовании технологий виртуализации:

средства создания и управления виртуальной инфраструктурой;

виртуальные вычислительные мощности;

виртуальные системы хранения данных;

виртуальные каналы передачи данных;

отдельные виртуальные устройства обработки, хранения и передачи данных;

виртуальные средства защиты информации (далее – СЗИ) и СЗИ, предназначенные для использования в среде виртуализации;

периметр виртуальной инфраструктуры.

Разработка собственной платформы виртуализации, которая по функциональности и стабильности работы могла бы соперничать с VMware и Hyper-V, требует огромного количества ресурсов и времени, ведь VMware и Hyper-V появились не сразу, а набирали функционал и стабильность на протяжении длительного периода времени. Однако отечественные разработчики находятся в более сложных условиях – они ограничены временными рамками, которые поставило перед ними правительство. Поэтому сейчас разработчики больше нацелены на добавление новых функций, доработку старых функций, улучшение стабильности работы и расширение поддерживаемых платформ, чтобы продукты могли обеспечивать хотя бы необходимый минимум. Естественно, о конкуренции с ушедшими крупными вендорами речи пока не идет.

Текущая приоритизация задач разработки также ограничивает возможности и темп роста функционала по обеспечению безопасности в виртуальных инфраструктурах. Здесь на помощь приходят отечественные разработчики средств защиты информации. Наложенные СЗИ дополняют существующие механизмы защиты в отечественных платформах или привносят абсолютно новый, улучшенный функционал, поскольку в большинстве платформ виртуализации нет встроенных средств защиты, которые бы полностью покрывали рекомендации и требования ФСТЭК.

В конце 2022 года ФСТЭК опубликовала Приказ №187 от 27.12.2022 г., который утверждает требования по безопасности информации к средствам виртуализации. Сюда включены требования по безопасности информации, предъявляемые к уровню доверия средства виртуализации и хостовой операционной системе. Теперь разработчикам средств виртуализации придется сделать упор на функции безопасности, чтобы пройти сертификацию ведомства. Но пока эти функции разрабатываются, тестируются и выводятся на должный уровень, их поддержат наложенные средства безопасности, которые многие годы показывают свою эффективность и уже достигли высокого уровня развития.

ФСТЭК предъявляет следующие требования к функциям безопасности в среде виртуализации:

доверенная загрузка виртуальных машин – средство виртуализации должно блокировать запуск виртуальной машины при выявлении нарушения целостности конфигурации виртуального оборудования;

контроль целостности – средство виртуализации должно контролировать целостность в процессе загрузки и динамически в процессе функционирования, информировать администратора безопасности о нарушении целостности, контролировать целостность конфигурации виртуального оборудования виртуальных машин и контролировать целостность исполняемых файлов и параметров настройки средства виртуализации;

регистрация событий безопасности – средство виртуализации должно обеспечивать регистрацию событий безопасности, связанных с функционированием средства виртуализации и оповещать администратора безопасности о событиях безопасности, осуществлять сбор и хранение записей в журнале событий безопасности;

управление доступом – в средстве виртуализации должен быть реализован ролевой метод управления доступом с четырьмя ролями пользователей: разработчик виртуальной машины, администратор безопасности средства виртуализации, администратор средства виртуализации, администратор виртуальной машины;

резервное копирование – средство виртуализации должно обеспечивать резервное копирование образов виртуальных машин и конфигурации виртуального оборудования виртуальных машин и резервное копирование сведений о событиях безопасности;

управление потоками информации – средство виртуализации должно обеспечивать управление потоками информации между виртуальными машинами и

информационными (автоматизированными) системами на канальном и сетевом уровнях;защита памяти – средство виртуализации должно очищать остаточную информацию в памяти средства вычислительной техники при ее освобождении (распределении) или блокирование доступа субъектов к остаточной информации, удалять объекты файловой системы и размещать код средства виртуализации в области памяти, не доступной одновременно для записи и исполнения, изолировать области памяти виртуальных машин;

ограничение программной среды – средство виртуализации должно осуществлять контроль за запуском компонентов программного обеспечения для выявления и блокировки запуска компонентов программного обеспечения, не включенных в перечень (список) компонентов, разрешенных для запуска;

идентификация и аутентификация пользователей – первичная идентификация пользователей средства виртуализации должна осуществляться администратором средства виртуализации; в случае неуспешной идентификации и аутентификации пользователей их попытка доступа должна быть заблокирована; средство виртуализации должно осуществлять аутентификацию пользователей при предъявлении идентификатора и пароля пользователя; у пользователя должна быть возможность смены пароля; не должно быть возможности установки одинаковых паролей для разных пользователей; аутентификационная информация должна храниться в защищенном виде;

централизованное управление образами виртуальных машин и виртуальными машинами – средство виртуализации должно создавать, модифицировать, хранить, получать и удалять образы виртуальных машин в информационной (автоматизированной) системе; обеспечивать чтение записей о событиях безопасности; формировать отчеты по заданным критериям; делать выгрузку (экспорт) данных из журнала событий безопасности средства виртуализации и обеспечивать управление размещением и перемещением виртуальных машин и их образов с возможностью сохранения их конфигурации и настроек.

Во многом требования ФСТЭК – это переработка CIS VMware ESXi Benchmark и Red Hat Enterprise Linux Virtualization Security Guide в более универсальную и сжатую методичку, которую можно применять к любой платформе виртуализации вне зависимости от разработчика.

CIS VMware ESXi Benchmark – методичка от широко известной компании Center for Internet Security (далее – CIS), которая на ежегодной основе выпускает различные методические материалы для оценки информационной безопасности отдельных продуктов, систем и организаций. CIS VMware ESXi Benchmark обновляется по мере выпуска версий платформы виртуализации VMware ESXi, и ее можно смело назвать всеобъемлющей и исчерпывающей, потому как в ней на более чем 200 страницах во всех подробностях описаны рекомендации по приведению платформы виртуализации ESXi в состояние, удовлетворяющее требованиям по информационной безопасности международных аудиторов.

CIS VMware ESXi Benchmark затрагивает такие вопросы, как безопасность инсталляции, безопасность в общении с другими системами и сервисами, логирование событий безопасности, аутентификация и идентификация пользователей, безопасность в работе с консолью, безопасность хранилища данных, безопасность виртуальных сетей и безопасность виртуальных машин.

Red Hat Enterprise Linux Virtualization Security Guide, в свою очередь, направлен на приведение настроек платформы виртуализации Red Hat к требуемому уровню информационной безопасности международных стандартов. Эта методичка рассматривает такие вопросы, как безопасность сервера, безопасность гостевой системы, мандатный контроль доступа и сетевую безопасность.

Что делать в переходный период?

Наличие подобных методических материалов помогает сотрудникам компаний приводить виртуальную инфраструктуру к более защищенному состоянию, но стоит учитывать человеческий фактор. Даже следуя инструкциям, сотрудники могут что-то упустить, где-то недонастроить или вовсе пролистать раздел безопасности. А когда речь идет о крупных компаниях, где порой более тысячи серверов, какие-то машины рискуют вообще остаться без внимания.

Сейчас отечественные платформы виртуализации еще не успели внедрить компоненты, которые бы смогли полностью закрыть требования ФСТЭК. А так как в большинстве случаев эти платформы используются для обработки критически важных данных или применяются в критически важных системах, то компаниям приходится самостоятельно думать о том, как привести виртуальную инфраструктуру в соответствие с требованиями ФСТЭК к безопасности виртуализации.

Для решения подобных проблем и были разработаны системы защиты информации в виртуальных инфраструктурах, такие как vGate от «Кода Безопасности», СЗИ ВИ Dallas Lock от «Конфидент» и др.

Подобные системы закрывают требования ФСТЭК и часть рекомендаций международных методических материалов. Главное преимущество использования подобных систем – возможность централизованного управления безопасностью множества платформ виртуализации, в том числе состоящих из разнообразных архитектурных решений, а также полуавтоматизация приведения настроек серверов виртуализации к настройкам, соответствующим требованиям ФСТЭК и рекомендациям международных организаций.

Можно с уверенностью сказать, что переходный период, когда отечественные платформы будут внедрять компоненты для соответствия требованиям ФСТЭК, пройдет гладко, и виртуальная инфраструктура компаний будет защищена, хоть пока и не средствами виртуализации, а наложенными СЗИ.

Комментарии (10)

Mike_Mihalych

08.08.2023 07:23+1В РФ 31 отечественная среда виртуализации серверов. Любой обзор будет неполный или неактуальный. ;-)

Kruggerr

08.08.2023 07:23+1А где vStack и Ред? И vmmanager? Зато от Базальта аж два продукта))))) Есть вопросики по критериям отбора платформ. В общем, направление статьи интересное, но проработка очень поверхностная

vadimr

Создаётся впечатление, что в статье какая-то путаница между ПК СВ "Брест" и гипервизором из состава Astra Linux. Насколько мне известно, "Брест" является надстройкой над средствами виртуализации Astra Linux, и сам не требует сертификации. Сертификаты соответствия 2557 и 4521 относятся именно к Astra Linux SE.

andrey_sergeevich

Реестр ФСТЭК России даже не знает про существование отдельного сертификата у ПК СВ "Брест".

И очень странно, что автор не упомянул решение Ред ОС с подобной схемой сертификации как у Астры. Видимо, очень торопились с выдачей материала в свет)

LuchS-lynx

РОСА Виртуализация тоже не попала в обзор..

Mike_Mihalych

del

Yacudza

Когда то даже запрос делали во ФСТЭК, ответ был таким же)))

nobletracer

Астра считает что раз ОС в реестре, то запускаемый Брест поверх так же считается сертифицированным.

А так туда много чего ещё не вошло. Базис, vstack из крупных.