Приветствую, дорогие читатели. Сегодня разговор пойдет о том, что уже давным-давно должно было исчезнуть из нашего мира, — шифровальщики. Думаю, что здесь есть люди, которые помнят целые эпидемии всяких BadRabbit, WannaCry и прочих.

Почему исчезнуть? Потому что в 2023 году компьютерное вымогательство потеряло всякий смысл и перестало развиваться в методах шифрования. Ведь из раза в раз мы видим тот самый AES-256 и RSA-2048, те же алгоритмы и отсутствие любой логики у преступников. Плюс на данный момент дешифровка своих данных не является чем-то сложным, декрипторы создаются за считанные дни. Но сегодняшний гость немного отличается от серой массы.

Этот вредонос не распространяется в «дикой природе», он является исключительно инструментом для совершения целевых атак по системе RaaS (вымогатель как услуга) и принадлежит группировке LockBit. И следуя логике этой RaaS, никто не защищен. Если кто-то захочет атаковать именно вашу компанию, то это произойдет, в какой бы стране она ни находилась. Также вредонос способен шифровать данные пользователей всех операционных систем, включая Windows, MAC и Linux.

И в феврале 2023 года специалисты из лаборатории Касперского выявили новую модификацию этого вредоноса — LockBit Green, о которой сейчас и пойдет речь.

Краткая историческая сводка о группировке LockBit

Как бы много ни было в поиске новостных заголовков об этой группировке, но никакой структурированной информации о дате появления, первых делах и прочем вы не увидите.

LockBit — это киберпреступная группировка, известная своей деятельностью в области кибератак на организации и компании. Она специализируется на использовании вымогателей, чтобы шифровать данные и требовать выкуп за их разблокировку.

LockBit была впервые замечена в 2019 году, и с тех пор группировка стала одним из ведущих игроков в сфере киберпреступности. Многие сходятся во мнении, что образовалась она в России. Преступники применяют стратегию двухэтапного вымогательства, в которой они сначала получают несанкционированный доступ к системам и сетям компании, а затем выполняют шифрование данных и требуют выкуп в обмен на их дешифровку.

Они также известны своими действиями по угрозе обнародования конфиденциальных данных, если компания отказывается платить выкуп. Это создает дополнительное давление на жертву и стимулирует выплату выкупа.

LockBit постоянно развивается и совершенствует свои методы атак, чтобы избегать обнаружения и проникать в защищенные сети. Они активно ищут уязвимости в системах безопасности, используют социальную инженерию и специализированные инструменты, чтобы достичь своих целей — получить заветный выкуп.

Вдобавок к своей дурной славе, LockBit также является одной из самых активных и агрессивных групп-вымогателей, когда речь идет о нацеливании на производственные и промышленные системы управления. В октябре охранная компания Dragos подсчитала, что во втором и третьем кварталах 2022 года вредоносное ПО LockBit использовалось в 33% атак программ-вымогателей на промышленные организации и в 35% атак на инфраструктуру.

Думаю, что не имеет особого смысла перечислять громкие дела, ведь… Их слишком много. Если кому-то будет интересно, то вот ссылка на журнал Хакер, где описаны большинство злодеяний Локбит.

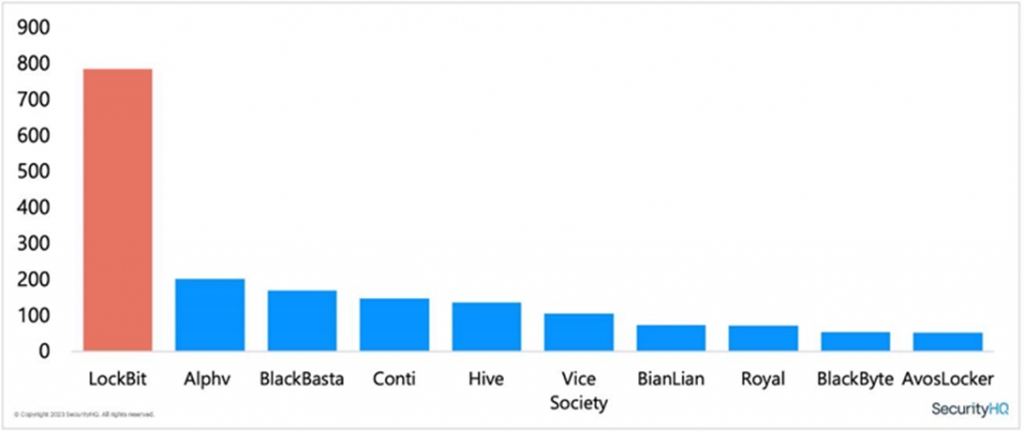

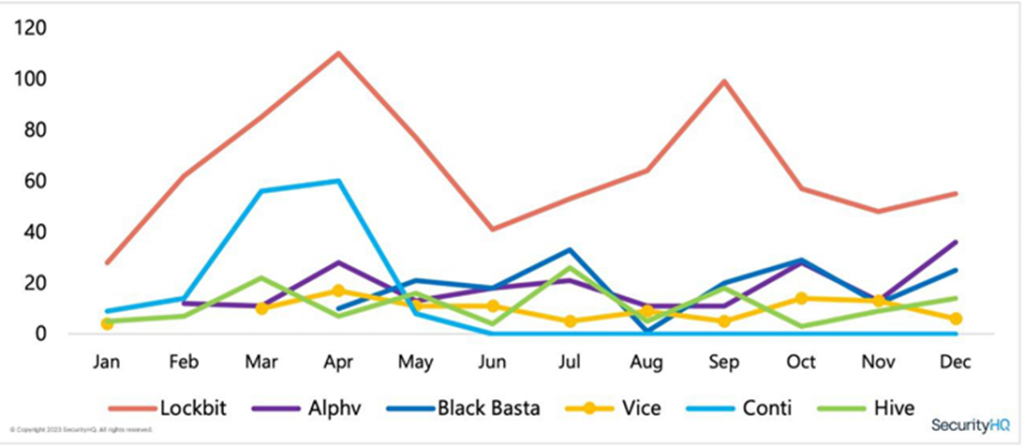

Также важно отметить, что преступники поражают своей активностью, ведь они в клочья разрывают любой график, как видите показатели успешных атак LockBit в два-три раза превышают те же показатели у других группировок.

Развитие вымогателя Локбит

Первая версия — ABCD

Логично, что появился он тоже в конце 2019 года, но тогда был известен под названием «ABCD Ransomware» из-за специфического расширения зашифрованных файлов. В этой версии используется стандартный набор AES-256 и RSA-2048.

Вторая версия — Lockbit 1.0

Уже в середине 2020 года мир увидел первую версию вымогателя, в котором расширение зашифрованных файлов было изменено на .Lockbot. Также программа классическим образом добавляла файл Restore-my-files.txt в каждую директорию, где было произведено шифрование. В последующих версиях этого не будет. Немного изменилось цветовое оформление, но в остальном вторая версия практически не отличается от предшественника.

Третья версия — Lockbit 2.0

Был полностью переработан внешний вид. Теперь вымогатели больше не заставляли скачивать TOR для уплаты выкупа, а просто перенаправляли жертв на веб-сайт в «белом» интернете.

Версия для Linux

В октябре 2021 LockBit начал проникать на серверы Linux, нацеливаясь на серверы ESXi. Об этой версии практически нет никакой информации.

Четвертая версия — LockBit 3.0 Black

Июнь 2022 года. Снова новое оформление. Но на этом все не закончилось. С технической точки зрения эта версия представляет собой практически другой вымогатель. Также эта версия способна распространяться самостоятельно через локальную сеть, подобно компьютерному червю. Код LockBit 3.0 очень похож на код знаменитых программ-вымогателей BlackMatter и DarkSide.

Пятая версия — LockBit Green

Январь 2023 года. Новое оформление, плюс функции предыдущих версий. Самое занимательное, что в этой версии имеются участки кода, которые принадлежат совершенно другому, уже не активному вымогателю Conti.

На всякий случай поясню, что такое компьютерный червь и в чем заключается его особенность, которую перенял шифровальщик LockBit.

Компьютерный червь (worm) — это вид вредоносного программного обеспечения, который распространяется через компьютерные сети. Он отличается от компьютерных вирусов тем, что способен самостоятельно распространяться без необходимости привязки к исполняемому файлу или хост-программе.

Компьютерные черви используют уязвимости в сетевых протоколах или операционных системах для проникновения в компьютеры и дальнейшего распространения на другие устройства. Они могут передаваться через электронную почту, файловые сети, сообщения в социальных сетях или другие каналы связи.

Когда компьютерный червь заражает систему, он может выполнять различные вредоносные действия, такие как копирование себя на другие устройства, уничтожение файлов, перехват личной информации, создание ботнетов (сетей зараженных компьютеров, контролируемых злоумышленниками) и другие действия, которые могут нанести вред системе или нарушить безопасность данных.

Краткий статистический анализ — LockBit Green

Именно Green версия является скоплением противоречий: мало того, что основой для нее служит другой вымогатель, так ещё этот шифровальщик использует нетипичное для своего семейства расширение зашифрованных файлов — .fb7c204e, изменяя привычному .lockbit. Также важно отметить, что в этой версии вернулись записки с выкупом в каждой директории. Выглядит это примерно так:

Как видите, вредонос представляется версией 3.0, хотя по факту ей не является. Примечательно, что злоумышленники в ходе своей кампании никогда не указывали сумму выкупа непосредственно в записках.

По классике представлю список используемых утилит:

DIE — Detect It Easy: многофункциональный инструмент, имеющий просто огромный арсенал. Позволит нам опередить тип компилятора вредоноса, язык, библиотеки и таблицы импорта/экспорта с последующим дизассемблированием.

PE Bear — неплохой инструмент для просмотра и редактирования составляющих PE файла.

Tiny Tracer — утилита для динамического отслеживания исполнения бинарных элементов. Так называемый трейсер.

IDA PRO — инструмент для реверс-инжиниринга.

Reko — декомпилятор, также знаком нам с прошлых статей.

HollowHunter — утилита, которая распознает и сбрасывает множество потенциально вредоносных имплантов (замененные/имплантированные PE, шелл-коды, перехватчики, патчи в памяти).

Итак, начнем не с визуального осмотра, а с небольшой справочки от VirusTotal, чтобы очертить обнаруживаемость антивирусными приложениями. Процент обнаружения просто радует глаз. Так как вредонос распространяется в основном посредством атак, вероятность заражения при скачивании из интернета крайне низка, а значит… Антивирус от этого зловреда вам вряд ли поможет.

Просмотр информации о файле не даст ровным счетом никакой информации: ни сертификата, ни названия, ни копирайтинга. Ничего. Поэтому сразу перейдем в DIE для получения дополнительных сведений.

Кстати, обнаружение настолько хорошо работает, что даже при попытке перенести сэмпл на виртуальную машину отключенный защитник Windows заблокировал операцию.

DIE же не дал нам практически никаких сведений, кроме даты компиляции, которая не изменяется только из-за генерации файла билдером и потому что размер файла всего 146 КБ.

Но скажу, что Зеленый написан на C++ и очень хорошо обфусцирован. Настолько хорошо, что IDA отображает только нечитаемый набор иероглифов и непонятных символов. В теории, это можно расшифровать и превратить во что-то вменяемое, но это очень энергозатратно и долго.

Поэтому мы обратимся к динамическому отслеживанию выполнения нашего вредоноса. И попытаемся использовать DBI отладчик.

Dynamic Binary Instrumentation (DBI) отладчик — это инструмент, который позволяет анализировать и модифицировать исполняемый код программы во время выполнения. DBI отладчики работают на уровне машинного кода и позволяют исследовать и изменять поведение программы, не требуя доступа к исходному коду или перекомпиляции программы.

Знакомый вам из прошлых статей x64dbg — наш помощник, к нему вернёмся совсем скоро.

После базовой трассировки с помощью TinyTracer представляю примерный алгоритм работы вредоноса:

Динамическое декодирование API и обнаружение существующих дисков.

Защитные манипуляции: поиск и уничтожение неугодных вредоносу процессов, удаление теневых копий, отключение восстановления системы.

Шифрование с использованием алгоритма AES-256 и ChaCha20.

Поиск дополнительных доступных сетевых ресурсов и последующая реализация шифрования на них.

Кстати, создатели этого вымогателя наконец поняли, что их творению незачем закрепляться в системе. Всё работает по принципу: тихо зашифровал и ушел.

Сходство LockBit Green с вымогателем Conti

Как я уже упоминал ранее, эта версия шифровальщика очень похожа на давным-давно забытый вирус Conti. Возможно, речь идет о сотрудничестве двух преступных группировок.

Злоумышленники из Локбит умудрились похитить систему мьютекса, который, к слову, имеет одинаковое наименование в коде обоих вредоносов — hsfjuukjzdoqu28oajh72790, а также алгоритм шифрования файлов, что не обусловлено абсолютно ничем, так как он был более совершенным в предыдущей версии.

Стоит добавить, что все используемые API для покрытия необходимых функций используются с помощью динамической загрузки и их хеширования. Это помогает вредоносу уйти от статистического анализа и обычных антивирусных сканеров на основе сигнатур. И угадайте, где эта возможность была реализована аналогичным способом? Правильно, в Conti. Хотя до этого Локбит использовал другой метод сокрытия своих API.

Динамическое декодирование API, создание мьютекса и обнаружение существующих дисков

Итак, метод шифрования API, как я уже говорил ранее, позволяет вредоносу получать доступ ко всем необходимым для работы интерфейсам, не записывая их в таблицу импорта, что занятно затруднило бы анализ с помощью IDA или другой утилиты для реверса-инжиниринга.

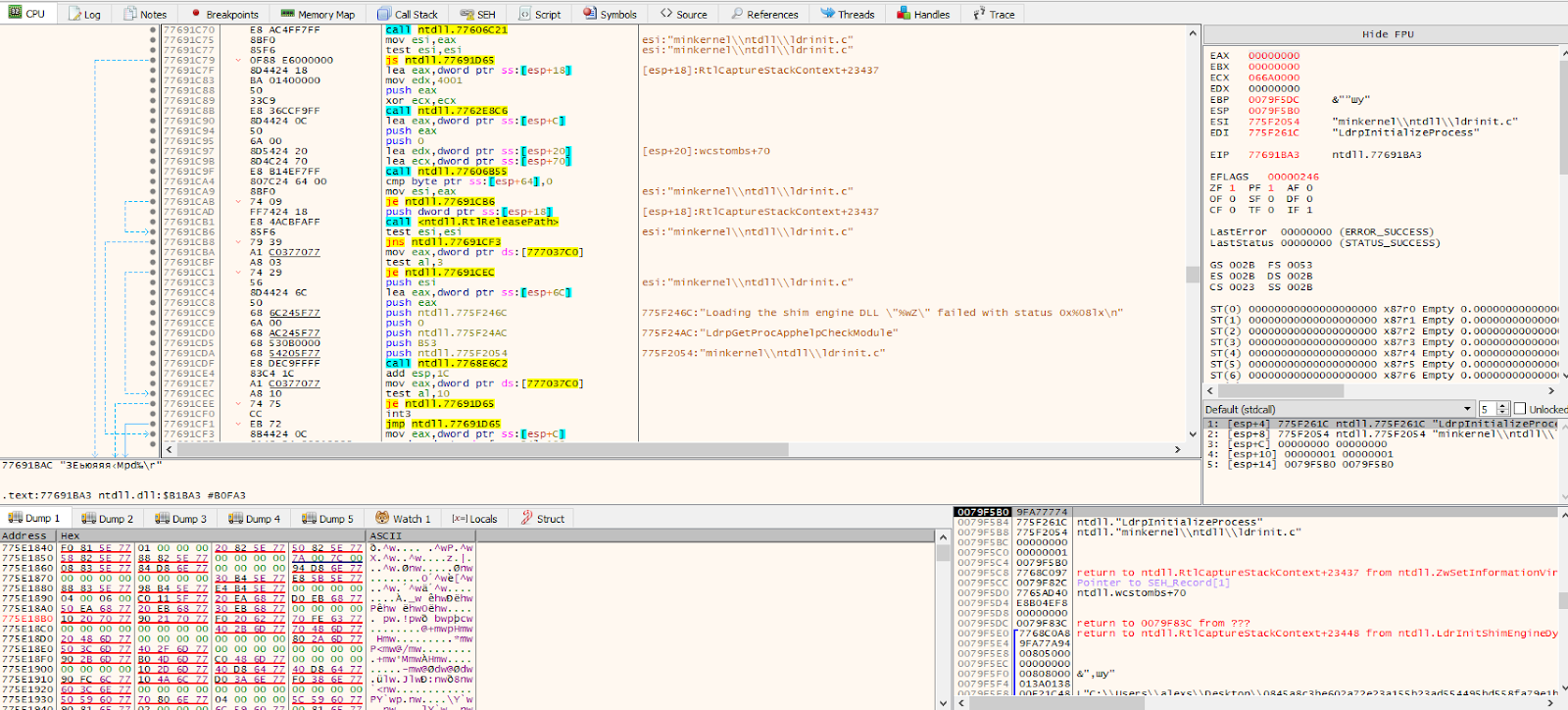

Мы же воспользуемся нашим старым и многим уже знакомым DBI отладчиком — x64dbg.

Также здесь вынужден предупредить, если вы попытаетесь повторить эти манипуляции самостоятельно чего я вам категорически не рекомендую делать), то сперва изолируйте виртуальную машину от основной, так как эта версия вымогателя способна распространяться по локальной сети. Запуск вредоноса даже на виртуальной машине может привести к потере ваших данных.

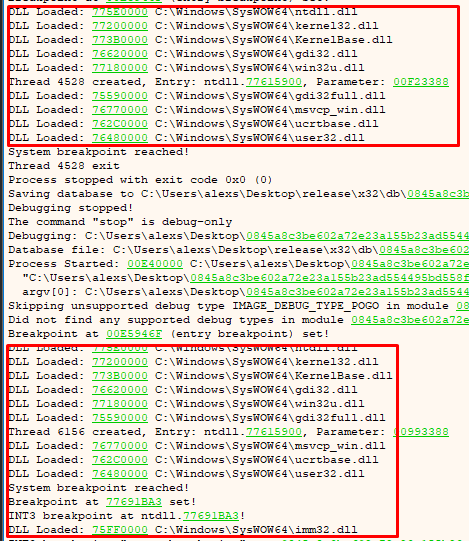

Итак, сразу после запуска вредонос начинает расшифровывать необходимые ему API и подгружать требующиеся библиотеки. Список вызываемых функций выглядит вот так:

Как можно заметить, здесь находятся такие системные вызовы, как CreateProcess, CreateRemoteTread и другие, которые знатно помогут вредоносу при шифровании с использованием нескольких потоков.

Используемые системные DLL Windows можно получить посредством просмотра лога процесса отладки:

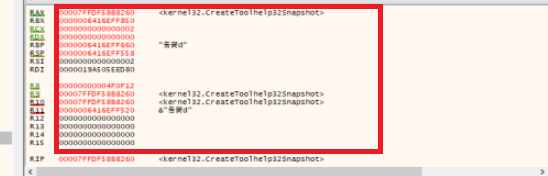

Затем будет создан мьютекс с названием hsfjuukjzdoqu28oajh72790, после чего вредонос приступит к поиску и перечислению всех существующих дисков:

Сам процесс поиска доступных директорий происходит в несколько шагов и с использованием только функций системных dll Windows.

Вредонос использует Kernel32.dll для вызова функции GetLogicalDriveStringsW(), которая отобразит информацию о текущем диске и начнет перечислять все возможные названия по алфавиту(Диск А - Диск X):

Далее с помощью вызова Process32FirstW, вредонос найдет первый каталог и получит соответствующий ему дескриптор, чтобы дальше задействовать вызов Process32NextW и запустить поиск других файлов в соответствии с дескриптором.

Дескриптор файла — это целочисленное значение, которое операционная система присваивает каждому открытому файлу. Он используется для идентификации файлов и управления ими в программе. Дескриптор файла представляет собой ссылку на внутренние структуры данных операционной системы, содержащие данные о файле, такие как путь к файлу, права доступа, текущая позиция в файле и другие атрибуты.

Проще говоря, когда программа открывает файл, операционная система возвращает ей дескриптор файла, который затем используется для выполнения операций чтения, записи и других операций с файлом. Каждый процесс имеет свое собственное пространство дескрипторов файлов, поэтому дескрипторы файлов в разных процессах могут иметь разные значения.

Защитные манипуляции: поиск и уничтожение неугодных вредоносу процессов, удаление теневых копий, отключение восстановления системы

В этом аспекте Локбит никак не превосходит своих конкурентов, все сводится к дефолтным манипуляциям:

Удаление теневой копии томов диска выглядит следующим образом. Всё опять реализовано с помощью системного вызова функции:

Далее шифровальщик задействует вызов CreateToolhelp32Snapshot из Kernel32.dll, чтобы получить список всех запущенных процессов. Примечательно, что Локбит не запустится в системе, где обнаружит процессы со следующими словами в названии: VMware, hacker, TCPview, IDA и прочие.

Конечно, сделано это с целью усложнить специалистам жизнь и анализ.

Шифрование с использованием алгоритма AES-256 и ChaCha20

Прежде важно отметить, что локер работает со следующими типами файлов:

Все типы медиа: изображения, видео, музыка и прочее.

Все типы документов: таблицы, текстовые документы, презентации.

Все типы архивов.

При этом пропускает следующие: .Ink, .exe, .dll, .sys, .msi, .bat. и не шифрует в корзине и папке TEMP.

AES-256 и ChaCha20 являются двумя разными алгоритмами шифрования, которые обеспечивают конфиденциальность данных, но имеют разные особенности.

AES-256 (Advanced Encryption Standard) — это симметричный блочный алгоритм шифрования, который использует 256-битные ключи. Он широко применяется в различных приложениях и считается одним из самых надежных алгоритмов шифрования. AES-256 использует операции подстановки, перестановки и преобразования над байтами данных для шифрования и расшифрования информации. Он работает с блоками данных размером 128 бит и поддерживает различные режимы работы, такие как ECB, CBC, CTR и другие.

ChaCha20 — это потоковый алгоритм шифрования, разработанный Дэниэлем Бернштейном (Daniel J. Bernstein). Он также является симметричным алгоритмом, но отличается от AES в своей структуре и способе работы. ChaCha20 работает с ключами длиной 256 бит и принимает вектор инициализации (IV) и счетчик для генерации псевдослучайного потока байтов. Этот поток байтов применяется к открытому тексту с использованием операции побитового XOR для получения зашифрованного текста.

Одной из отличительных особенностей ChaCha20 является его высокая производительность на современных процессорах, особенно на устройствах с поддержкой инструкций SSE2 и AVX2. Это делает его популярным выбором для шифрования в реальном времени или на мобильных устройствах с ограниченными ресурсами.

И как можно было догадаться, использование двух разных алгоритмов шифрования в этой версии Локбита обусловлено производительностью. Существует три режима, в которых вредонос может превращать ваши файлы в нечитаемый мусор:

Если шифруются только маленькие файлы до 100 МБ, будет использован обычный AES-256.

Если шифруются только большие файлы от 100 МБ, будет использован только ChaCha20.

Если зашифровать нужно и больше и маленькие, будет использована их комбинация. При этом для разных алгоритмов будут разные ключи.

Поиск дополнительных доступных сетевых ресурсов: анализ поведенческого фактора

Чтобы наглядно показать, как это будет выглядеть, придется запустить вредонос на виртуальной машине, так как отладчик этот фрагмент не отображает.

Это будет своего рода динамическим анализом. Для этого воспользуемся следующим набором утилит:

TCPView — утилита, позволяющая просматривать входящий и исходящий трафик. Немного модифицирована, чтобы Локбит не прекратил свою работу.

RegShot — позволяет просматривать изменения в реестре, если таковые будут.

Process Hacker — утилита, позволяющая в режиме реального времени наблюдать взаимодействие вредоноса с файлами или другими процессами. Немного модифицирована.

По классике, делаем первый снимок реестра, запускаем приложения и открываем вредонос. Процесс Хакер сразу закрылся, но вот остальные приложения продолжили свою работу.

Стоит отметить, что шифрование происходит очень быстро. В отличие от того же Magnibar, Локбиту достаточно всего нескольких секунд.

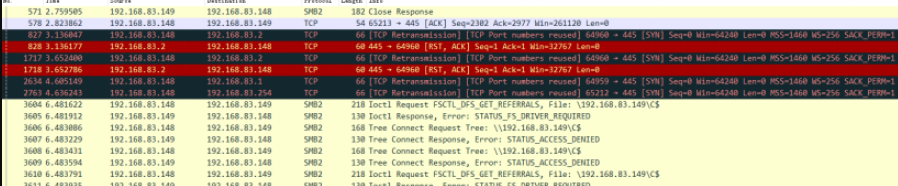

Но что более интересно, вредонос устроил целый перебор всех возможных локальных IP-адресов и пытался подключиться к каждому на SMB порт 445.

Ещё примечательно то, что шифровальщик удалил из реестра Windows целых 1060 ключей, которые так или иначе могли скомпрометировать его деятельность. В основном это ключи из HKLM\SYSTEM\ControlSet001\Services, которые отвечают как раз-таки за безопасность и управление системой.

Выводы

А на этом у меня все. Я бы с радостью, по классике, сказал, что если вы стали жертвой Зеленого Локбита, то вам достаточно зайти на портал NO MORE RANSOM и просто найти декриптор. Но там его нет.

Маловероятно, что частное лицо, если будет соблюдать определенную степень осторожности в интернете, станет жертвой этого вымогателя. Ведь в основном он ориентирован на компании и инфраструктуру. Как бы ни было банально с моей стороны, но тривиальный антивирус сможет вам помочь. Процент обнаружения, думаю, вы уже видели, и он обнадеживает.

В случае чего, оставлю ссылку на статью Как удалить LockBit Ransomware, но она мало чем поможет на данный момент.

Бывайте.

Автор статьи @DeathDay

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

-15% на заказ любого VDS (кроме тарифа Прогрев) — HABRFIRSTVDS

Комментарии (9)

All999

10.08.2023 11:34+2на данный момент дешифровка своих данных не является чем-то сложным, декрипторы создаются за считанные дни.

Объясните для домохозяина, я раньше считал, что ассиметричный АЕС - это очень надёжно и не расшифровывается даже спецслужбами, за что Телеграм и банили, а теперь оказывается, что всего-то пару дней и готово. Или это какой-то другой алгоритм не ломается, тогда почему им не шифруют? Или вся эта шумиха о телеграме - для заманивания врагов, чтобы создать у них чувство ложной надёжности?

mamontovss

10.08.2023 11:34Разве это не шаблонные операции, в чем сложность для антивируса их выявить вовремя выполнения вредоноса и заблокировать? Или антивирусы не считают такие действия вредоносными или хотябы подозрительными?

Защитные манипуляции: поиск и уничтожение неугодных вредоносу процессов, удаление теневых копий, отключение восстановления системы.

Шифрование с использованием алгоритма AES-256 и ChaCha20.

Blacklynx

10.08.2023 11:34Для EDR систем нет проблем обнаружить подобные действия. Проблема в том, что шифровальщик запускают уже в полностью скомпрометированой сети зачастую с доступом администратора домена.

mamontovss

10.08.2023 11:34а почему только для EDR? это ведь технологии поведенческого анализа, они вроде всегда были в антивирусах

mamontovss

10.08.2023 11:34или Вы имеете ввиду, что антивирус будет либо уже отключен злоумышленником либо вредонос будет добавлен в исключения т.к сеть полностью скомпрометирована? Поэтому становятся возможны эти операции, а не потому что их антивирус не смог бы обнаружить?

Anton-V-K

10.08.2023 11:34Далее с помощью вызова Process32FirstW, вредонос найдет первый каталог и получит соответствующий ему дескриптор, чтобы дальше задействовать вызов Process32NextW и запустить поиск других файлов в соответствии с дескриптором.

Если верить официальному сайту Microsoft, Process32First/Process32Next - это всё же итерация по процессам в "снимке" (snapshot), который получен через функцию CreateToolhelp32Snapshot .

cupespresso

Так понимаю, речь именно о теневых копиях, созданных встроенными средствами Windows, верно?