Всем привет! Сегодня у нас большая обзорная статья о различных способах проверки контактов. Кратко пройдемся по всевозможным методам для сбора информации, составим список полезных в каждом случае сервисов и затронем ограничения того или иного способа. Начнем с самых азов для начинающих любителей OSINT и дойдем до неочевидных вариантов проверки потенциальных контактов. За подробностями добро пожаловать под кат!

DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Итак, контактные данные — это информация, которая позволяет установить связь с определенным человеком или организацией. Они включают в себя различные способы связи, например, такие как номер телефона и адрес электронной почты. В рамках OSINT мы можем получать информацию о владельцах телефонных номеров и адресах электронной почты, используя такие ресурсы, как социальные сети, публичные базы данных, интернет-каталоги и другие открытые ресурсы. Давайте начнем с самого элементарного.

Состав телефонного номера

Номер телефона включает в себя следующую информацию:

Код страны, который указывает на страну, в которой зарегистрирован номер. Например, код страны Соединенных Штатов Америки — +1, а код страны России — +7.

Код региона, указывающий на конкретный регион или город внутри страны. Например, код региона Москвы — 495 или 499. А также префикс оператора связи, указывающий на конкретного оператора связи, предоставляющего услуги для этого номера. Например, префикс оператора МТС в России — 901 или 904.

Уникальный идентификатор номера, идентифицирующий конкретный номер телефона внутри определенной сети оператора связи.

Адрес электронной почты

В свою очередь, адрес e-mail состоит из следующих частей:

Локальная часть, находящаяся перед символом @. Она может содержать различные символы, включая буквы, цифры, точки, подчеркивания и дефисы. Чаще всего, ее соотносят с никнеймом (прозвищем) пользователя.

Символ @ (собачка), который разделяет локальную часть и доменную часть адреса электронной почты.

Доменная часть, находящаяся после символа @, указывает на домен сайта или почтового сервера, куда отправляется письмо. Доменная часть состоит из имени домена и доменного расширения (например, .com, .net, .ru и так далее).

При наличии переписки с исследуемым адресом электронной почты могут быть сведения о фотографии (аватарке) пользователя, а также о его имени.

А теперь давайте разбирать различные методы, которые мы можем использовать для проверки телефонного номера или электронной почты.

Получаем данные телефонного плана нумерации

Регулирующие органы по общим правилам связи и телекоммуникаций каждой страны обычно определяют стандарты и правила для нумерации телефонов. В нашей стране это Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации. Соответствующий реестр расположен на сайте Минцифры:

[https://opendata.digital.gov.ru/registry/numeric/]

В качестве альтернативы ему можно посоветовать сервис, расположенный по адресу:

[https://htmlweb.ru/geo/telcod.php]

Получаем данные о переходах между операторами связи

Соответствующий реестр базы данных перенесенных абонентских номеров в России ведет Федеральное государственное унитарное предприятие «Центральный научно-исследовательский институт связи», подведомственный Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации. Он расположен по адресу:

В качестве же замены ему можно использовать следующий сервис:

[https://htmlweb.ru/sendsms/mnp.php]

Ищем совпадения локальной части (никнейма)

Для поиска совпадений никнейма (псевдонима) вам могут понадобиться различные методы и инструменты, такие как поиск в социальных сетях, блогах, форумах, досках объявлений, мессенджерах и иных онлайн-сервисах. Помните, что некоторые пользователи могут использовать различные варианты или измененные формы никнейма, поэтому важно проверить разные варианты написания и применять разные инструменты для максимальной точности поиска. Здесь нам пригодятся:

Maigret OSINT bot [https://t.me/osint_maigret_bot]

WhatsMyName [https://whatsmyname.app/]

Instant Username Search [https://instantusername.com/]

Также в эту категорию можно включить расширенные операторы поиска (дорки), позволяющие осуществить пермутацию (подбор) похожих никнеймов. Примеры расширенных поисковых запросов:

«никнейм site:vk.com» — для поиска в социальной сети Вконтакте

«никнейм site:instagram.com» — для поиска в социальной сети Instagram.

Получаем данные whois

Это сетевой протокол прикладного уровня, базирующийся на протоколе TCP. Основное его применение — получение регистрационных данных о владельцах доменных имён, IP-адресов и автономных систем. Сервис особенно полезен для проверки электронных адресов, зарегистрированных на корпоративных доменах, поскольку позволяет получить установочные и регистрационные данные о связанном субъекте предпринимательской деятельности. Здесь стоит упомянуть следующие сервисы:

WHOIS [https://whois.domaintools.com/]

Iana [https://www.iana.org/whois]

ICANN [https://lookup.icann.org/]

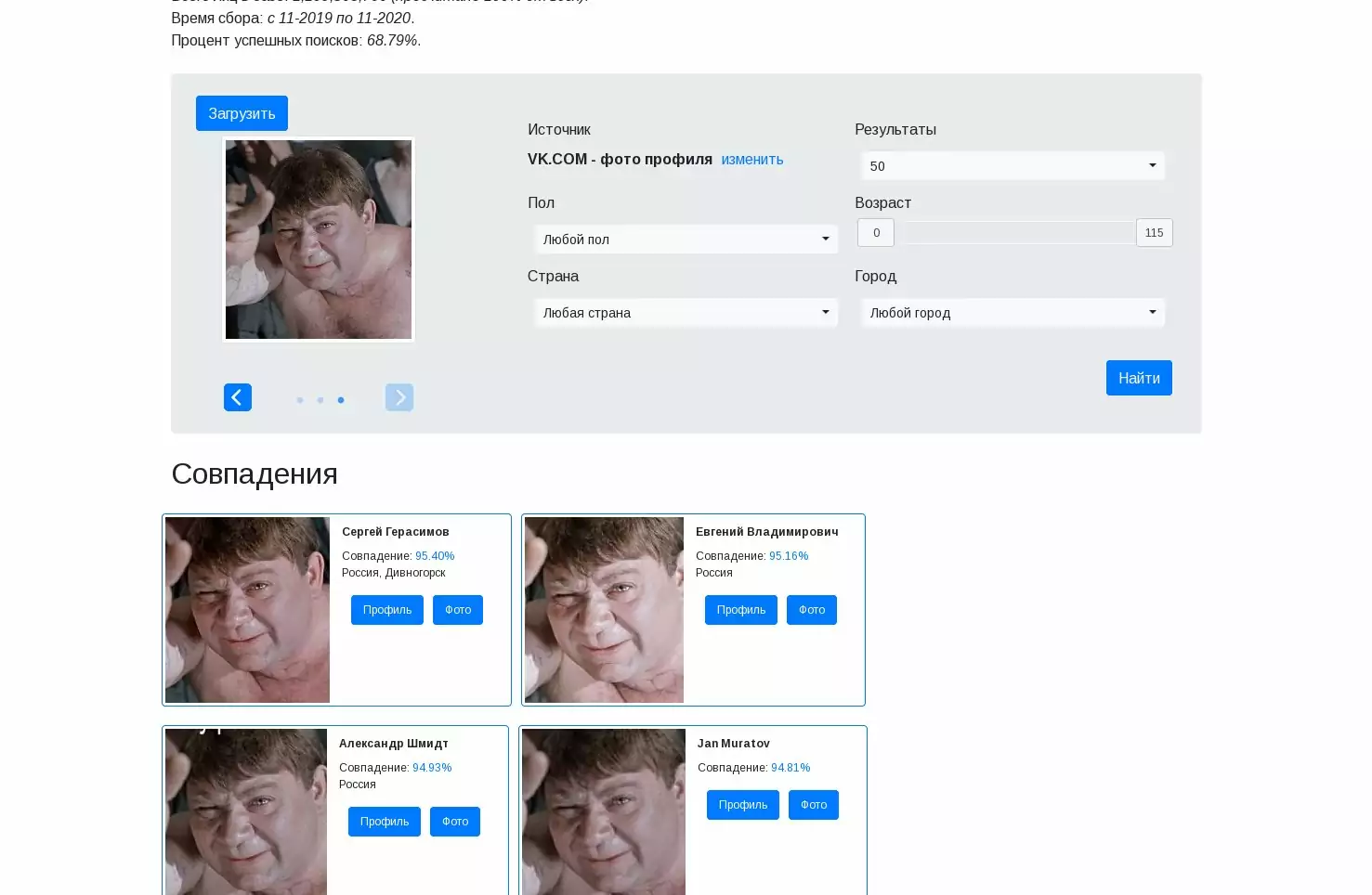

Ищем совпадения по фотографии и имени

Для поиска этих совпадений следует воспользоваться поиском по различным социальным сервисам (соцсетям, блогам, форумам, мессенджерам, иным онлайн-сервисам и базам данных). К числу таких сервисов можно отнести:

Findclone [https://findclone.ru/]

Search4Faces [https://search4faces.com/]

Social Searcher [https://www.social-searcher.com/]

Сборка поисковика Google [https://shorturl.at/tzGZ1]

Проверяем активность телефонного номера или электронного адреса

HLR (Home Location Register) и PING (Packet Internet Groper) — это два разных типа запросов, которые могут быть использованы для проверки доступности и статуса телефонного номера. В случае с электронной почтой, для схожих целей используется SMTP запрос (Simple Mail Transfer Protocol).

HLR запрос (Home Location Register) — это запрос к базе данных оператора сотовой связи, в которой содержится информация о статусе и местонахождении абонента. HLR запрос позволяет узнать, активен ли данный номер, зарегистрирован ли он в сети, относится ли к определенному оператору и другую информацию, такую как тип подписки и наличие блокировок. HLR запрос позволяет понять принадлежность номера телефона к тому или иному оператору сотовой связи и региону. К числу таких сервисов можно отнести:

[https://smspilot.ru/test.php]

PING запрос (Packet Internet Groper) — это сетевая утилита, которая проверяет доступность узла или устройства в сети. В контексте проверки телефонного номера PING запрос может быть использован для проверки доступности IP-адреса или сервера, связанного с телефонным номером (например, сервер VoIP или аналогичное устройство). Для таких запросов также подойдут два приведенных выше сервиса.

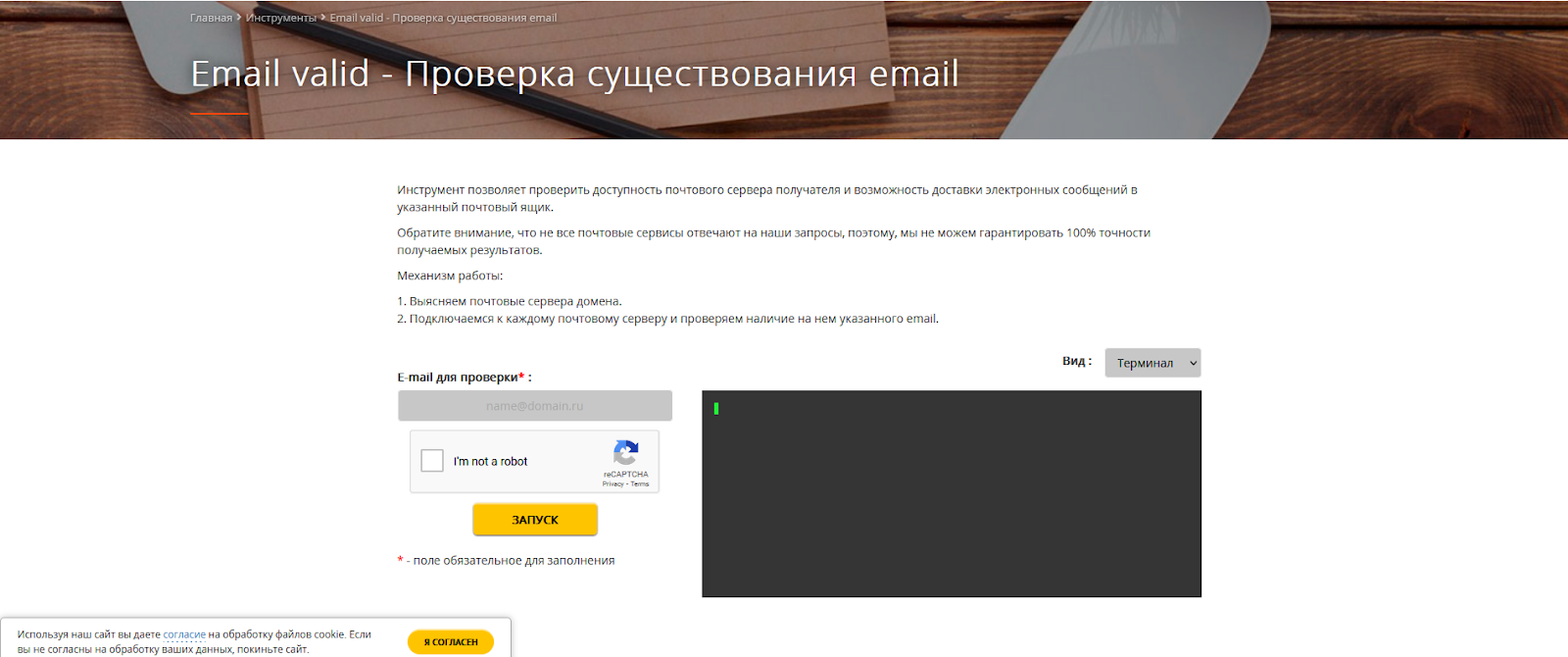

SMTP (англ. Simple Mail Transfer Protocol — простой протокол передачи почты) — это широко используемый сетевой протокол, предназначенный для передачи электронной почты в сетях TCP/IP. С помощью невидимого для владельца адреса электронной почты SMTP-запроса мы можем установить ее активность, а также получить иную техническую информацию. Для обработки этих запросов мы можем использовать:

[https://ivit.pro/services/email-valid/]

[https://htmlweb.ru/service/email_verification.php]

Ищем информацию в открытых источниках

Кроме того, вы всегда можете воспользоваться поисковыми системами, такими как Google или Яндекс, чтобы найти дополнительную информацию о конкретном телефонном номере или электронном адресе. Просто введите номер телефона или адрес электронной почты в строку поиска, и поиск проведет по всем доступным открытым источникам. В отдельных случаях контакт нужно будет выделить кавычками для осуществления более точного поискового запроса.

Используем системы восстановления доступа

Адрес электронной почты и номер мобильного телефона — одни из самых популярный методов дополнительной верификации и восстановление пароля в большинстве онлайн-сервисов. Перебор электронного адреса и номера телефона в системах восстановления пароля популярных соцсетей и сервисов позволит установить факт регистрации в них их фактического владельца.

Социальные сети (ВКонтакте, Одноклассники, Facebook, LinkedIn, Twitter и Instagram).

Операционные системы (Microsoft, Google, Apple).

Поисковые системы (Яндекс, Google, Mail.ru, Rambler).

Сервисы электронной почты и мессенджеры (Яндекс, Google, Mail.ru, ICQ, Skype, Telegram и др.).

Доски объявлений и сайты резюме (Авито, Юла, HeadHunter, SuperJob).

Порталы оказания государственных услуг (Госуслуги, ФНС, КАД).

Впрочем, выявление факта регистрации в онлайн-сервисе с той или иной электронной почтой или номером телефона — это половина проблемы. Чаще всего, эти сервисы не дают ссылку на конечные профили владельцев. Для того, чтобы получить ссылки на конкретные социальные профили и сопутствующие к ним данные, следует использовать специализированные агрегаторы и утечки регистрационных данных.

Используем специализированные OSINT-сервисы

Такие сервисы позволяют не только получать информацию из большого количества источников одновременно, но и проводить ее сравнение между собой. Так, с их помощью можно осуществлять дополнительную проверку данных по выявленным контактам или фотографиям, что повышает результативность работы по исследованию контактной информации.

К числу иностранных условно бесплатных сервисов относятся:

Epios [https://epieos.com/]

OSINT Industries [https://osint.industries/]

Defastra [https://defastra.com/]

Castrick [https://castrickclues.com/]

Pipl [https://pipl.com/]

Infotracer [https://infotracer.com/]

Spokeo [https://www.spokeo.com/]

Среди отечественных условно бесплатных сервисов можно упомянуть:

Инфосфера [https://i-sphere.ru/]

UniversalSearchRobot [https://t.me/UniversalSearchRobot]

Используем базы данных

Здесь важно отметить, что доступность и точность информации в базах данных может различаться, и не всегда возможно обеспечить 100% точность проверки. Кроме того, при использовании таких баз необходимо соблюдать правила конфиденциальности и нормы, чтобы не нарушать действующее законодательство. К числу баз данных, пригодных для проверки контактной информации, можно отнести:

Условно публичные базы данных (СПАРК, Контур-Фокус, НБКИ, Авито, Юла, HeadHunter, SuperJob, Яндекс Аудитории)

Облачные телефонные книги (GetContact, NumBuster, Truecaller, SYNK, Who Calls, Не бери трубку и другие)

Приложение и сервисы российских банков (Тинькофф, Сбер, Альфа и другие)

Утечки персональных данных (Cronos, Спрут, Solaris, Глаз Бога и его копии, Архангел, OSINTInfoRobot, собственные архивы баз данных и другие)

Проверяем адреса электронной почты разными методами

Проверка электронных адресов может иметь несколько дополнительных векторов, в том числе анализ служебных заголовков (email header) электронного письма, установление списка связанных паролей, поиск совпадающих паролей в других электронных ящиках или онлайн-сервисах, поиск дополнительных электронных адресов по совпадению ключа шифрования PGP (Pretty Good Privacy).

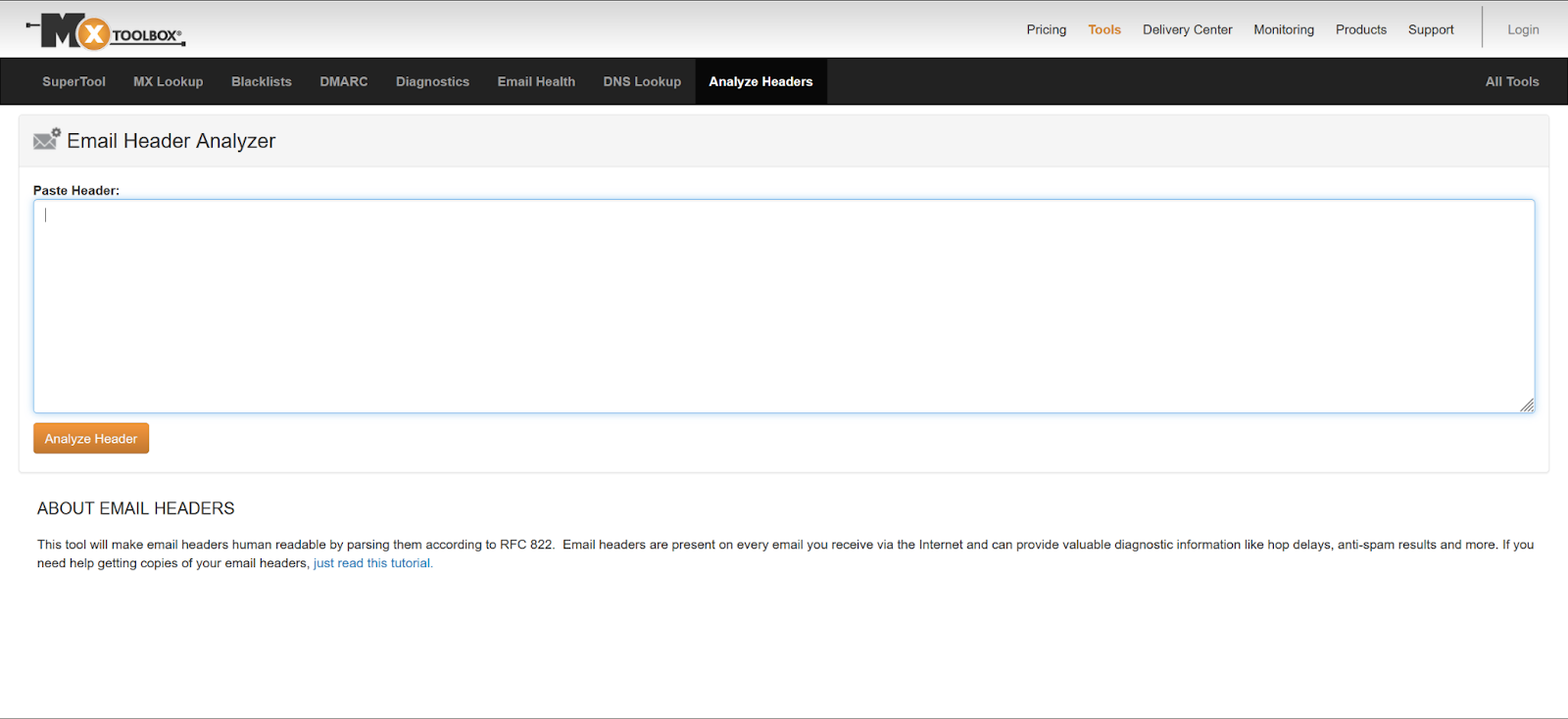

Служебные заголовки электронного письма (email header) содержат метаданные, связанные с самим письмом. Они предоставляют информацию о маршрутизации, доставке, отправителе и получателе письма. Получить служебный заголовок или файл электронного письма (EML) можно в настройках электронного письма (ЕЩЕ или ***). Исследовать служебный заголовок или EML-файл можно с помощью следующих общедоступных сервисов:

[https://toolbox.googleapps.com/apps/messageheader/analyzeheader]

[https://mxtoolbox.com/EmailHeaders.aspx]

[https://products.aspose.app/email/viewer/eml]

[https://products.conholdate.app/viewer/eml]

В свою очередь, поиск утекших паролей от электронных почтовых ящиков возможен на следующих ресурсах:

Leaklookup [https://leak-lookup.com/]

Leakpeek [https://leakpeek.com/]

Leakcheck [https://leakcheck.io/]

Глаз Бога [https://eye.telegram.cc/] и его аналоги

Большая часть этих ресурсов также позволяют делать обратный поиск, то есть искать связанные никнеймы и адреса электронной почты по утекшим паролям. Вы также можете использовать для поиска собственные проиндексированные накопления баз данных.

И наконец, для извлечения адреса электронной почты из ключа PGP можно воспользоваться двумя встроенными командами Linux curl и gpg, чтобы загрузить и извлечь интересующий ключ. Curl по умолчанию встроен в Linux и Mac OS. Для Windows же существует GPG4Win, который позволит вам загружать и импортировать ключи PGP. Затем извлекаем полный открытый ключ PGP и считываем его данные (включая имя пользователя и его email).

Получаем геолокационные данные телефонного номера или электронного адреса

Геолокацию искомого пользователя мы можем осуществить с использованием следующих технологий, которые сегодня присутствуют в любой операционной системе, мобильном приложении или браузере:

1. GPS (Global Positioning System) — это глобальная система спутниковой навигации, разработанная и поддерживаемая правительством США. Она состоит из сети спутников, которые орбитально расположены вокруг Земли, и приемников GPS, которые используются для получения сигналов спутников и определения местоположения. В среднем, стандартный GPS-приемник обеспечивает точность в пределах 5-10 метров. Однако современные приемники, особенно те, которые используют дополнительные системы позиционирования, такие как ГЛОНАСС или Galileo, могут достигать точности до нескольких метров или даже субметрового уровня.

2. LBS (Location-Based Services) — это набор сервисов и приложений, которые используют информацию о местоположении пользователя для предоставления контента или функциональности, связанной с его текущим местоположением. Точность LBS зависит от используемой технологии определения местоположения, такой как GPS, Wi-Fi, сигналы сотовых сетей или их комбинация. Точность геопозиционирования по сотовой вышке может варьироваться в зависимости от различных факторов. В идеальных условиях, когда имеется достаточное количество сотовых вышек и сильный сигнал, точность может достигать нескольких десятков метров. В худших — до нескольких километров.

3. Wi-Fi — это технология беспроводной передачи данных, которая использует радиоволны для установления соединения между устройствами. Точность геопозиционирования с использованием Wi-Fi напрямую зависит от доступности данных о местоположении точек доступа. Как правило, публичные точки доступа локализуются до конкретного здания, мобильные 4G-роутеры имеют встроенные модули геолокации GPS/LBS, что позволяет эффективно использовать технологию Wi-Fi для геопозиционирования.

4. IP-адрес может предоставить геолокационную информацию о стране, регионе, городе или даже примерном местоположении устройства. Однако геолокация по IP-адресу не всегда является точной и может иметь ограничения или неточности. Это связано с динамикой IP-адресов, использованием прокси-серверов или VPN-сервисов, а также другими факторами, влияющими на точность определения местоположения.

5. MAC/BT-адрес электронного устройства также может быть использован для обнаружения геолокационной информации, но при условии ее долговременного накопления. В качестве примера можно привести использование методики ADINT (слежки за рекламными идентификаторами), а также мобильного приложения и сервиса WiGLE — общедоступного ресурса для сбора информации о различных беспроводных точках доступа по всему миру. Аналогичным путем работает и сбор данных о IMEI (International Mobile Equipment Identity — международный идентификатор мобильного оборудования) мобильными операторами или же с использованием технических ловушек (IMSI, IMEI Catcher, фемтосот).

Используем геологирование

Использование сервисов геологирования относится к активным мероприятиям OSINT и позволяет отслеживать местоположение устройства пользователя при переходе по гиперссылкам веб-страницы. Работает это следующим образом. В начале сервис геологирования создает специальную гиперссылку, содержащую дополнительные параметры для передачи информации о местоположении пользователя. Как только он переходит по полученной гиперссылке, браузер пользователя отправляет данные о местоположении (например, координаты GPS, LBS или информацию о сети Wi-Fi) на сервер, связанный с сервисом геологирования. В число популярных геологеров входят:

Seeker [https://github.com/thewhiteh4t/seeker]

Trape [https://github.com/jofpin/trape]

TrackUrl [https://github.com/cryptomarauder/TrackUrl]

Bigbro [https://github.com/Bafomet666/Bigbro]

R4ven [https://github.com/spyboy-productions/r4ven]

Ngrok [https://ngrok.com/]

IPlogger [https://iplogger.org/location-tracker/]

При очевидных плюсах и эффективных примерах геологирования, недостатки их все же перевешивают. Так, использование сервисов геологирования должно осуществляться в рамках законодательства. Для нас это означает то, что объект слежки должен дать разрешение в браузере своего устройства на передачу геолокационной информации. И никак иначе... Если такое разрешение получено не было, то его местоположение будет определено лишь по IP-адресу. Как во времена до появления HTML5 Geo API. В большинстве случаев вам придется довольствоваться данными о населенном пункте, в котором находится пользователь.

Применяем Функцию «Найти мой телефон»

Эта функция на устройствах Android и iOS позволяет пользователям отслеживать и находить утерянные или украденные устройства. Для работы функции необходимо иметь включенную функцию «Найти мой телефон» и активированную учетную запись Google/iCloud на устройстве. Отслеживание доступно через веб-интерфейс. Вы можете войти в свою учетную запись Google/iCloud с помощью любого компьютера или другого устройства и перейти на вкладку «Найти мой телефон», расположенные по следующим адресам:

Для iOS-устройств [https://www.icloud.com/find]

Для Android-устройств [https://myaccount.google.com/find-your-phone]

Эта функция не требует никакой дополнительной аутентификации в аккаунте пользователя, кроме адреса электронной почты и текущего пароля. Это логично, поскольку устройства на руках у вас нет, чтобы пройти 2FA. Текущий пароль к электронному ящику можно найти в многочисленных сервисах утечек данных, либо подобрать, либо получить в ходе фишинговой атаки. Недостатком приема является то, что без правильного пароля, как и в том случае, если настройками приватности пользователя был закрыт доступ к поиску геолокации, получить сведения о геопозиции устройства мы не сможем.

Использеуем спуфинг геолокации в Telegram

Этот метод предполагает изменение данных о вашем местоположении, чтобы задействовать функцию Telegram «Люди рядом», которая позволяет находить пользователей Telegram поблизости. API Telegram позволяет делать в радиусе от 500 метров (ранее от 50 метров) до 10 км. при помощи таких решений, как:

Telegram Nearby Map [https://github.com/tejado/telegram-nearby-map]

Telegram-Trilateration [https://github.com/jkctech/Telegram-Trilateration]

Geogramint [https://github.com/Alb-310/Geogramint]

Главный недостаток метода заключается в том, что отслеживаемый пользователь в любой момент может запретить мессенджеру доступ к геолокации в настройках смартфона. Не говоря уже о том, что обнаружение локации работает только в отношении пользователей, использующих Telegram на своих устройствах. Наконец, существуют жесткие ограничения мессенджера на получение данных. Сюда входит и ограничение числа запросов 1 раз в 5 минут, и отключение радиусов поиска в 50 и 100 метров.

Получаем публичные чекины

Анализ социальных сетей исследуемого лица позволяет выявлять тот контент (посты, фотографии и видеоролики), которые могут иметь встроенные геометки в составе метаданных самого файла или указанные непосредственно в описании поста. Кроме этого, современные возможности GeoINT позволяют проводить идентификацию различных объектов на фотографии, что дает нам возможность анализировать места появлений объекта на основе его публикаций в открытых источниках.

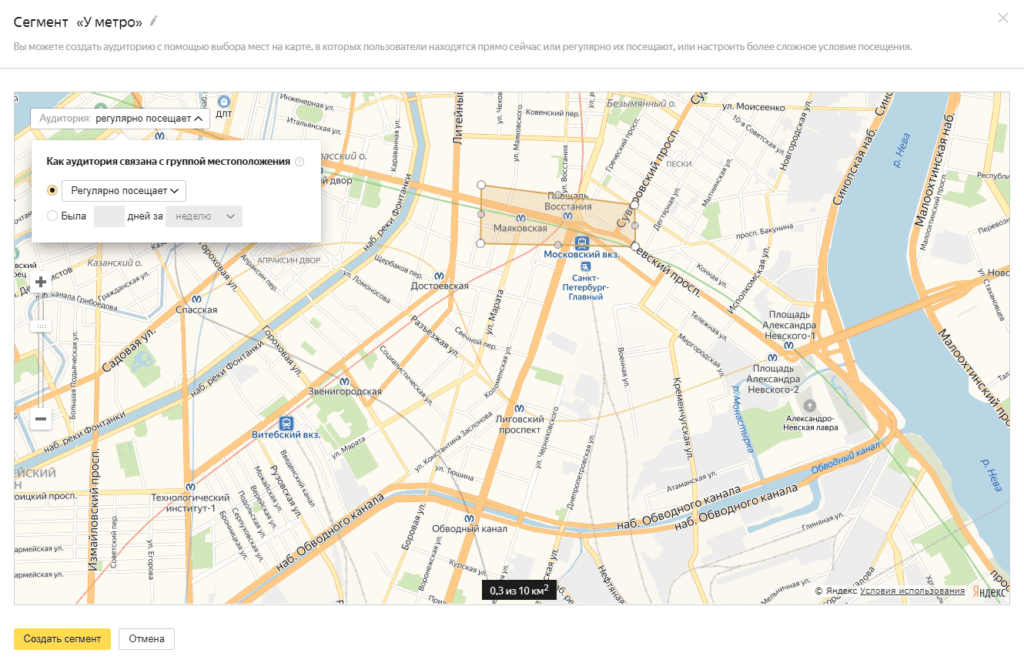

Используем ADINT, он же Advertising Intelligence

Это методика сбора идентифицирующей информации о пользователе по его уникальному рекламному идентификатору была разработана в Вашингтонском Университете в конце 2017-го года. В качестве исследуемых данных методика использует: абонентский номер мобильного телефона, адрес электронной почты, MAC-адрес устройства, а также индивидуальные коды устройств от компаний Google (GAID) и Apple (IDFA). При этом актуальность входных данных и фактическое их использование идентифицируемым лицом на момент проведения исследования не является значимым фактором. Эта особенность ADINT связана с тем, что агрегаторы рекламных идентификаторов постоянно дополняют сведения о пользователе новыми данными.

К примеру, вы использовали сервис электронной почты Яндекс, а затем бросили его, но зарегистрировались с того же устройства в сервисе Яндекс Такси. В этом случае Яндекс сопоставит и соединит данные о вас из обоих своих сервисов. Еще один пример. Вы использовали электронную почту GMail с разных устройств (смартфона, домашнего и офисного компьютеров). В этом случае компания Google также соединит ваши данные, основываясь на аналитике ваших действий со всех трех устройств. Среди рекламных сервисов, пригодных для ADINT, можно назвать:

Яндекс.Аудитории [https://audience.yandex.ru/]

Google Ads [https://ads.google.com/]

Mytarget [https://target.my.com/]

На практике мы легко можем получить информацию о половозрастных показателях владельца рекламного идентификатора, его регионе проживания и поисковых интересах. Дальнейшее использование методики ADINT предполагает запуск геотаргетизированной рекламной компании, получить которую идентифицируемый пользователь сможет только в случае физического нахождения своего устройства в заданной географической зоне. Владелец рекламной кампании получает уведомления о срабатывании рекламы в личном кабинете пользователя, что позволяет ему осуществлять контроль за перемещениями третьих лиц без получения санкции суда и доступа к СОРМ. В российском сегменте сети Интернет для этого можно использовать рекламные возможности сервисов Яндекс Директ и MyTarget.

Следует учитывать, что этот метод так же, как и спуфинг в Telegram, предполагает не прямое отслеживание устройства пользователя, а лишь контроль за его возможным появлением в определенных локациях (радиусом от 500 метров до 10 километров). При этом ADINT не предполагает «слежку» за одним устройством. Рекламные площадки допускают загрузку не менее 100 идентификаторов одновременно. Впрочем, выделить из них нужный вам не так сложно. А еще за геотаргетинг в рамках ADINT придется платить рекламной площадке. В любом случае субъекты ОРД могут запросить пользовательские данные у правообладателя рекламной площадки при выявлении факта наличия сведений о его рекламной идентификаторе.

По своей сути данные, которые анализируются в ADINT и собираются такими ИТ-корпорациями, как Яндекс, VK Group, Сбер, могут быть отнесены к своего рода системе учета и идентификации пользователей. Вот только работают они в интересах оптимизации бизнес-процессов, формирования воронок продаж, лидогенерации, защиты от мошенничества и тому подобного.

aborouhin

Простите, Вашу ChatGPT на этом месте переклинило :)

На самом деле, за набор ссылок спасибо. Но вот этот конкретный HLR-сервис, по ходу, не работает вообще никак. Указал для пробы два точно активных телефона - "нет маршрута". Более того, даже оператора определяет не верно (без учёта имевшего место переноса номера, хотя база по таким переносам общедоступна).