Это первый разбор, который мне когда-либо приходилось выкладывать! Задание взято с тренировочной платформы CyberDefenders.

Сценарий

Служба безопасности организации обнаружила подозрительную сетевую активность. Предполагается, что в сети могут совершаться атаки, вызывающие отравление LLMNR (локальное разрешение многоадресных имен) и NBT-NS (служба имен NetBIOS). Известно, что эти атаки используют данные протоколы для перехвата сетевого трафика и потенциальной компрометации учетных данных пользователей. Ваша задача — изучить сетевые журналы и захваченный сетевой трафик.

Инструменты, необходимые для решения задачи:

— Wireshark

Немного об LLMNR и NBT-NS, чтобы понять, что к чему

LLMNR и NTB‑NS — если просто — это протоколы, которые используются Windows, чтобы искать хосты по DNS‑имени при сбое DNS‑запросов в сети. Например, при попытке разрешить определенный хост компьютер связывается с другими в сети и спрашивает, знает ли кто из доступных машин конкретные хосты, используя LLMNR. Этот протокол включен в Active Directory по умолчанию, хоть это и небезопасно, так как ответить на такой запрос может скомпрометированная злоумышленником станция.

Как это было?

Компьютер жертвы отправляет запрос на подключение к \\fileshare, но по ошибке вводит другое и пытается подключиться к несуществующей \\fileshaare.

DNS-сервер не находит \\fileshaare и говорит об этом запрашивающему компьютеру.

Компьютер жертвы отправляет сообщение всем в локальной сети, чтобы найти \\fileshaare.

Компьютер злоумышленника выдает себя за \\fileshaare и запрашивает креды жертвы (имя пользователя и NTLMv2-хэш).

Компьютер жертвы передает учетные данные злоумышленнику.

А теперь — решение

Q1. In the context of the incident described in the scenario, the attacker initiated their actions by taking advantage of benign network traffic from legitimate machines. Can you identify the specific mistyped query made by the machine with the IP address 192.168.232.162?

В контексте инцидента, который описан в сценарии, атакующий инициировал атаку, используя легитимный трафик. Можете ли вы определить конкретный ошибочный запрос, который был сделан машиной с IP-адресом 192.168.232.162?

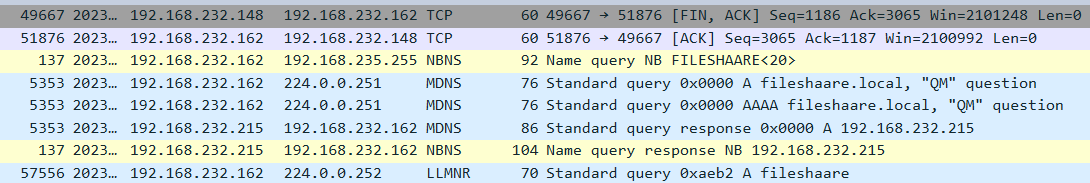

Используя фильтр ip.addr == 192.168.232.162, можно найти ошибочный запрос:

Q2. We are investigating a network security incident. For a thorough investigation, we need to determine the IP address of the rogue machine. What is the IP address of the machine acting as the rogue entity?

Мы расследуем инцидент сетевой безопасности. Для тщательного расследования необходимо определить IP-адрес машины злоумышленника. Какой это IP-адрес?

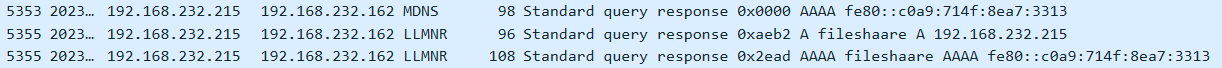

Для удобства можно применить фильтр, например, ip.addr == 192.168.232.162 && llmnr. Судя по ответам на запрос, становится понятно, какая машина выдает себя за \\fileshaare..:

Q3. During our investigation, it's crucial to identify all affected machines. What is the IP address of the second machine that received poisoned responses from the rogue machine?

В течение расследования важно идентифицировать все затронутые машины. Какой IP-адрес второй машины, которая получила отравленные ответы от машины злоумышленника?

Для ответа на вопрос можно применить фильтр ip.addr == 192.168.232.215. И здесь... то же самое! Только машина жертвы ошиблась с написанием PRINTER.. И получила отравленные ответы:

Q4. We suspect that user accounts may have been compromised. To assess this, we must determine the username associated with the compromised account. What is the username of the account that the attacker compromised?

Мы подозреваем, что учетные записи пользователей могли быть скомпрометированы. Чтобы оценить это, мы должны определить имя пользователя скомпрометированной учетной записи. Какое имя пользователя учетной записи скомпрометировал злоумышленник?

Мне пришлось просмотреть трафик, исходящий от первой скомпрометированной машины, но ничего интересного там не нашлось. Однако во время анализа трафика, исходящего от 192.168.232.176, мне удалось найти взаимодействия по протоколу SMB2, где злоумышленник совершает попытку аутентифицироваться как пользователь машины жертвы:

Q5. As part of our investigation, we aim to understand the extent of the attacker's activities. What is the hostname of the machine that the attacker accessed via SMB?

Во время расследования мы стремимся понять масштабы действий злоумышленника. Какое имя хоста машины, к которой через SMB получил доступ злоумышленник?

Здесь все оказалось довольно просто — при использовании фильтра smb2.host мне удалось найти имя хоста в этих пакетах:

На этом все.

Несложная, но интересная задачка на понимание атаки отравления LLMNR/NTB-NS, надеюсь, это было полезно!

Полезные статьи: