Всем привет! На связи Макар Ляхнов, аналитик по информационной безопасности в Innostage. Продолжаем наш цикл статей по глобальным направлениям ИБ. В прошлой статье мы рассмотрели разницу между red team и blue team — результат оказался не в пользу защитников, но это и хорошо, для совершенствования всегда нужна конкуренция. Основное преимущество хакеров перед защитниками в том, что есть площадки и электронные ресурсы, на которых можно потренироваться во взломах. Также несомненный плюс уходить сразу в red team не только в огромном количестве бесплатных инструментов, которые можно довольно быстро найти в Интернете, но и в том, как можно грамотно (или не всегда) применить тот или иной инструмент или систему.

Но несмотря на выигрыш хакеров в этой игре, blue team также имеет свои таинственные козыри. Сегодня мы погрузимся в мир blue team и посмотрим, как подготовиться защитнику, сделав упор на эффективные инструменты, обучение и создание открытого Security Operations Center (SOC).

Площадки для тренировок

Без лишних слов сразу же перейдём к рассмотрению различных площадок, на которых могут попрактиковаться защитники. Оговорюсь лишь, что мы будем рассматривать площадки, инструменты и курсы либо бесплатные, либо с приемлемой стоимостью для новичков. Покупать сходу курсы по 100-200 тысяч нет смысла, только если вы не скилловый специалист, который хочет детально углубиться в определённую тему. Условно, заниматься по курсу, где рассказывают, как разрабатывать эксплойты — рабочая тема, заниматься по курсу, где поверхностно рассказывают про 100500 однотипных сканеров уязвимостей, — пустая трата времени и, возможно, средств.

Итак, вот наша подборка:

Киберзащитник — CyberDefenders. Это платформа для комплексного обучения синих команд. На бесплатной основе доступно выполнение различного рода задачек по расследованию инцидентов (даются архивы с логами) и сетевой криминалистике (дампы трафика в pcap). Есть задания на разбор инцидентов в Windows, Linux и Android. По формату напоминает работу с учебным порталом, где можно скачать какое-либо задание, а ответ сдаётся на платформу в виде значения, слова или словосочетания.

Letsdefend — учебная платформа с кучей учебного материала, курсов и доступных лабораторных. Весь контент отображается в соответствии с матрицей MITRE ATT&CR. Обучающийся может заниматься мониторингом инцидентов с написанием и составлением мини-отчётов и оповещений в разделе Сase и может отсматривать логи (по аналогии с SIEM-системой) в разделе Log Management. Отдельного внимания заслуживает возможность подключиться на специально созданные уязвимые узлы с возможностью дальнейшего анализа работы ВПО или действий инсайдера в разделе Endpoint Security. А раздел Threat Intel даст возможность скачать около 350 файлов-малварей (что даёт возможность не искать «файловые» сайты с малварью для практики, по типу такого или такого), около 40 тысяч фишинговых и вредоносных ссылок и несколько тысяч IP-адресов, используемых злоумышленниками. С подпиской доступна возможность поработать в песочнице (уже настроенной готовой среде Windows и Linux), однако эту функцию можно получить из комплексного пользования связкой Cuckoo Sandbox + InetSim или с помощью создания своей виртуальной лаборатории.

Blue Team Labs Online (не доступна из РФ) — онлайн-лаборатория для обучения защитников реагированию на инциденты и анализу журналов. Лаборатория предоставляет пользователям виртуальные машины, имитирующие реальные сценарии безопасности, позволяя практиковаться в обнаружении угроз и реагировании на них в безопасной и контролируемой среде. Довольно много практического контента, при том бесплатного и полностью функционального. Да, задачки простые по бесплатной подписке, но их много по каждой тематике (TI, Reverse, OSINT). Также есть задачки в цтф-ном формате: дан дамп трафика, в котором зашито несколько флагов, и даны короткие вопросы-подсказки, которые отвечают за тот или иной флаг.

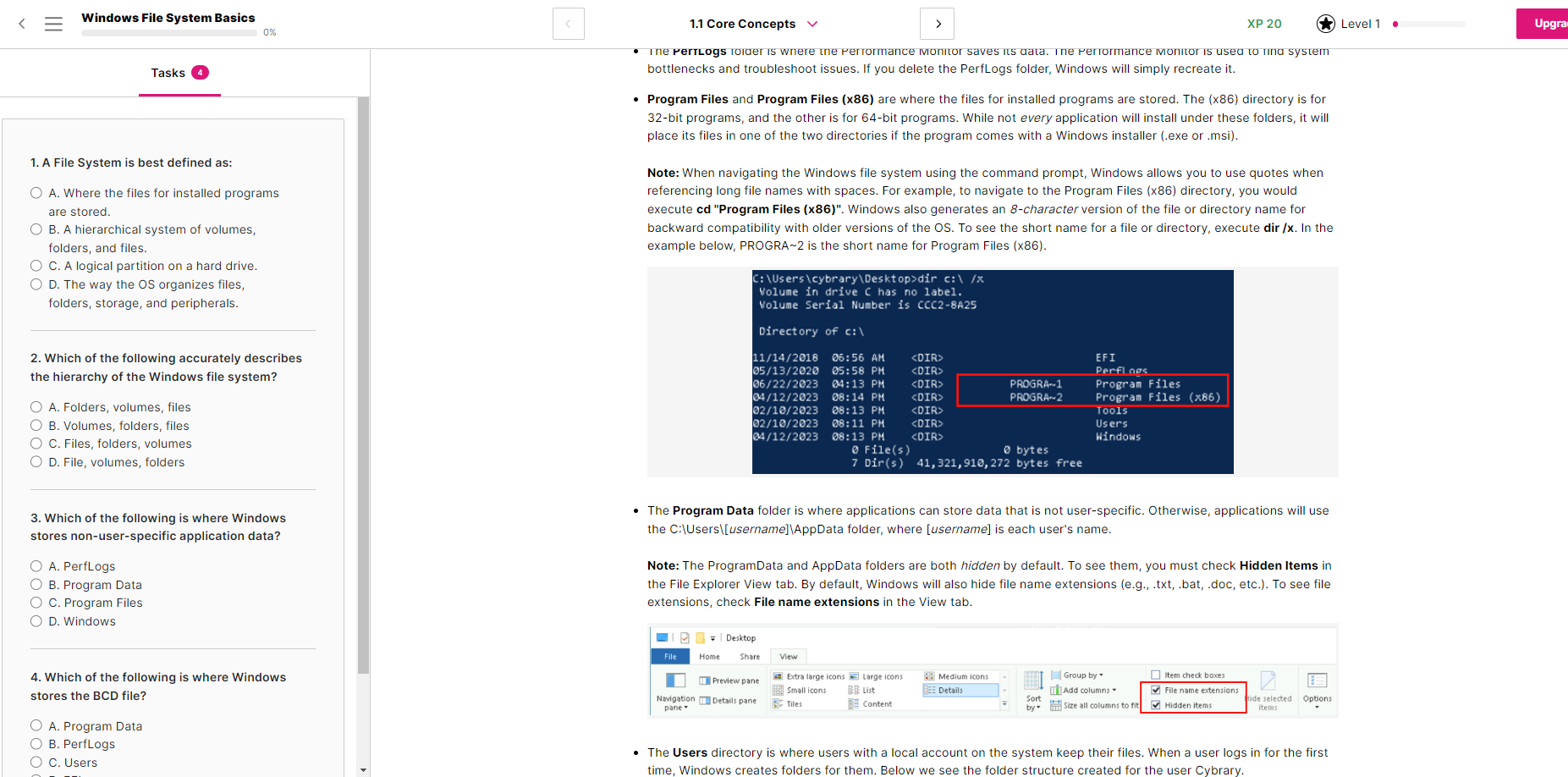

Cybrary — платформа для обучения blue team на практике. По бесплатной подписке предоставляет полный доступ к виртуальным машинам с различными конфигурациями (сканеры уязвимостей, SIEM, TIP и другое), что даёт возможность практиковаться в реальных условиях без необходимости первичной настройки средств защиты информации. На платформе доступны обучающие модульные курсы, например по Windows, который делится на подразделы, включающий теоретический материал и тестовые вопросы. У обучающихся есть доступ к упражнениям и сценариям, которые отрабатываются внутри полноценных виртуальных лабораторий. Здесь есть возможность применять теоретические знания в реальных задачах по расследованию инцидентов, мониторингу действий злоумышленника в сети, а также анализу действий вируса-шифровальщика в изолированной среде.

Знакомая всем хакерам браузерная платформа TryHackMe, которая в последнее время стала делать учебный материал и лабы не только под blue team, но и под purple team. Особо рассказывать про саму платформу нет смысла, про неё слышали многие. Если кто-то не знает, что это такое и с чем едят, то переходим сюда, благо на каждой платформе есть её описание. Начинающим ребятам-защитникам очень рекомендую рассмотреть курс лекций SOC Level 1, SOC Level 2 и Security Engineer.

P.S. интересно, а TryHackMe пофиксили уже свой косяк ヾ(^-^)ノ

Malware-Traffic-Analysis.net — не платформа, а, скорее, известный ресурс, который позиционирует себя, как хранилище заданий и викторин по анализу трафика. Есть задачки, которые размещены как на собственном сайте, так и на других ресурсах (задания-викторины, трафик на которые вообще лежит на гитхабе). На каждое задание дан некоторый сценарий и описание того, что должно быть в отчёте: краткое содержание того, что произошло в ходе инцидента, сведения о жертве и индикаторы компрометации, такие, как IP-адреса, домены и URL-адреса, связанные с заражением, двоичные файлы вредоносного ПО.

DFIR-DIRVA — это даже не площадка для тренировок, а сборник бесплатного и открытого материала, включая учебные лаборатории и полноценные задачки для подготовки blue team. Отдельно стоит затронуть здесь наличие ресурсов для тренировки purple team, но про это мы рассмотрим позже.

Также есть платформа Range Force и Immersive Labs, однако у первой мало практических заданий по сравнению с другими (да и долго ждать, пока подтвердят регистрацию на community edition), а вторая с головой ушла в коммерцию (хотя можно пройти регистрацию и получить заветный доступ к лабам).

Работаем головой и строим на бумаге Open SOC

Мы рассмотрели основные доступные площадки для тренировки blue team, теперь рассмотрим инструменты, которые нужны защитникам как для решения обучающих задач, так и для реальных практических кейсов. Пойдём со стороны классов технологий, к которым будем добавлять отдельные инструменты. Например, мы используем Malcolm в качестве NTA, но хотим дополнительно ручками поразбираться в pcap-ном файле — в таком случае, проще взять Wireshark и поработать в нём.

По сути, SOC создан в помощь защитникам, он позволяет если не уравнять свои силы с хакерами, то хотя бы успешно отбивать атаки, а в каких-то случаях и вовсе знать об атаке и готовиться к ней заранее. Писать, зачем нужен SOC-центр нет смысла, об этом уже писали тут, и тут. Но вот определить, какие уязвимые места должна закрывать та или иная технология SOC, стоит. В наше время поставить одну SIEM — это уже не значит защитить себя от всех и всякого. Сейчас требуется покрывать не только логи хостовых систем, но и подозрительные действия в сети, подозрительную активность пользователей на своих рабочих местах, проверять любые почтовые вложения и так далее. Рассмотрим все классы решений, которые должны присутствовать в SOC-центре, который мы будем собирать из open-source компонентов.

LM (Log Management). Нам требуется централизованное хранилище журналов событий из различных источников, которые должны быть приведены к единой модели данных. Желательно, чтобы всё было «из коробки», хотя можно и дописать часть вручную под свои требования. Когда все логи будут собраны в централизованном хранилище, то дальше можно накручивать сверху разные поисковые запросы, строить отчёты и, собственно, анализировать эти логи из одного места. В качестве LM технологии возьмём унифицированное решение ELK Stack.

SIEM (Security Information and Event Management). Мы собрали все логи в одном месте, а дальше нужно анализировать все инциденты, которые произошли на каком-то узле. И желательно, смотреть не все подряд, а только те, которые наша система уже отфильтровала. Собственно такое решение анализирует логи и помогает обнаруживать инциденты, которые дальше подсвечиваются оператору в режиме реального времени. В качестве SIEM-технологии возьмём также решение ELK Stack и дополнительно докрутим возможности инструмента Wazuh (да, это не только XDR, но ещё и SIEM).

UEBA/UBA (User [and Entity] Behavioral Analytics). SIEM-система не может охватить все аспекты безопасности, а увеличение количества целевых атак делает процесс контроля и реагирования на инциденты ещё более сложной задачей. Нужно анализировать действия пользователей (а потом и различных ИТ-сущностей, таких как конечные станции, коммутаторы, маршрутизаторы, сервера, IoT-устройства и другие). Для этого и был создан такой класс инструментов как UBA (UEBA появился позднее, так как стало необходимо анализировать не только пользовательскую активность, но и информацию о сетевом окружении). В качестве UEBA/UBA технологии возьмём инструмент OpenUBA.

NTA (Network Traffic Analysis). Если мы поставили различные СЗИ, которые анализируют лог-журналы, проводят поведенческий анализ пользователей и ИТ-сущностей, то мы всё ещё не закрыли так называемые «слепые зоны», а именно каналы связи внутри организации. Когда злоумышленник проникает в сеть, то его действия остаются незамеченными, поэтому необходима такая технология, которая сможет это полностью покрыть. NTA позволяет анализировать трафик как на периметре, так и в инфраструктуре, выявляя атаки с помощью машинного обучения, поведенческого и ретроспективного анализа, правил детектирования и индикаторов компрометации. В качестве NTA-системы воспользуемся комплексным инструментов Malcolm (этакий комбайн из инструментов для анализа сетевого трафика).

XDR (Extend Detection and Response). XDR базируется на EDR (технология обнаружения угроз на конечных точках и реагирования на них). XDR призван обнаруживать угрозу и блокировать её во всей инфраструктуре. Собственно, и получает он информацию не только из EDR, на котором он базируется, но и из SIEM, UEBA, WAF, NTA и прочего. В SOC-центре он нужен для того, чтобы автоматизировать процессы реагирования на инциденты, связывать события из большого перечня инструментов ИБ в единую цепочку, снижать количество ложных срабатываний и самое главное — реагировать на угрозы. В качестве XDR технологии будем использовать упомянутый выше инструмент — Wazuh.

IRP/SOAR (Incident Response Platform/ Security Orchestration, Automation and Response). Любая работа должна быть автоматизирована по максимуму, чтобы получить какой-то профит. SOC в этом не исключение, поэтому необходимы системы для автоматизации действий по реагированию на инциденты информационной безопасности и сбору дополнительной обогащающей информации по таким инцидентам. Это и есть системы IRP/SOAR. Отличие между системами в том, что в SOAR автоматизация реагирования сочетается с управлением средствами защиты и данными о киберугрозах. В качестве технологии IRP будем использовать инструмент The Hive, а в качестве технологии SOAR — Shuffle. При построении и тестировании отдельных компонентов в дальнейшем будем выбирать, что из IRP/SOAR нам действительно будет нужно. В чем разница между XDR и SOAR можно прочитать здесь.

Sandbox (песочница). Из названия понятно, что это среда безопасного тестирования, она обеспечивает комплексную проверку файлов, включающую в себя статический и динамический виды анализа. Песочница нужна, чтобы закрыть все основные векторы проникновения ВПО в сеть организации, анализируя различные почтовые вложения, документы из файловых хранилищ, простые файлы, скачиваемые из интернета или загружаемые сотрудниками из различных источников себе на рабочее устройство. В качестве технологии Sandbox будем использовать инструмент Cuckoo Sandbox, а также использовать некоторые надстройки нашего Malcolm для анализа файлов.

TIP (Threat Intelligence Platform). Когда мы оснастили свой SOC всеми необходимыми СЗИ для защиты от атаки, было бы неплохо подумать о том, какие уязвимости на данный момент эксплуатируют хакеры, когда и, возможно, на какой сервис организации может пойти атака. Всё это умеет делать платформа разведки угроз. Она как раз предназначена для сбора, анализа и интерпретации разнообразной информации о киберугрозах. В качестве технологии TIP будем использовать инструмент MISP.

Кажется, что мы обошли такие популярные инструменты, как Suricata и Snort, не стали смотреть в сторону Arkime, взяли всеми уже вывернутый наизнанку ELK (вместо набирающего популярность OSSEC или SIEMonster). Да, всё так, только с несколькими поправками:

Arkime, Zeek, Suricata уже есть в таком мощном «комбайне», как Malcolm.

Deception-решения (по типу того же DejaVU) — это расширение функциональности SOC-центра, а не необходимый компонент. Но в будущем мы будем разбирать по полочкам построение SOC (со всеми командами, допиленными конфигурациями), мы обязательно рассмотрим класс таких инструментов и подключим DDP (или просто DP) к нашему SOC.

Отдельно Suricata мы рассматривать не будем, а вот как один из подключаемых модулей pfsence, который мы будем использовать в качестве своего WAF, — обязательно. Более того, мы будем подключать написанные детекты. Отличие Suricata и Snort в том, что на первую мы самостоятельно пишем правила, а вторая уже поставляется с готовым пакетом детектов.

Некоторые популярные решения для ревёрса, анализа малвари и сканеры уязвимостей обязательно нужны защитникам, но это уже будет более расширенный список инструментов, которыми пользуются специалисты ИБ. Их мы частично будем рассматривать в дальнейших статьях (необязательно относящихся к blue team).

И немного больше

Теперь рассмотрим отдельные инструменты, которыми пользуются различные команды защитников:

Wireshark — достаточно известный инструмент для захвата и анализа сетевого трафика, работающий с уймой известных протоколов, в дополнении имеющий графический интерфейс. Более подробное описание этого инструмента, а также полное руководство можно глянуть здесь.

Procmon — инструмент, предоставляющий информацию в режиме реального времени и отслеживающий активность процессов в Windows и Linux.

Volatility — инструмент, позволяющий анализировать дампы памяти, полученные со скомпрометированной машины в процессе реагирования на инциденты.

Kali Purple — полноценная операционная система, предназначенная не только для защитников, но и для purple team. Включает в себя почти все инструменты, которые использует SOC, собранный нами выше, однако только в качестве точечных решений, не интегрированных друг с другом.

CyberChef — как электронный ресурс или свой развёрнутый инструмент незаменимая вещь для всех, кому требуется форматирование, шифрование, разбор регулярных выражений, вычисление хэшей и прочее. Этот инструмент пользуется одинаковой популярностью как у красных (его часто использует при решении различных цтфок по типу недавней), так и синих (при декодировке данных Cobalt Strike из base64).

Velociraptor — передовая цифровая платформа для криминалистов. Она даёт возможность более эффективно реагировать на широкий спектр цифровых криминалистических расследований и расследований инцидентов ИБ. Большой плюс данной платформы — возможность искать подозрительные действия на узле заранее.

Просто большое хранилище различных тулзов для blue team.

На этом подведём краткий итог: команды защитников тоже имеют софт для мониторинга и реагирования на действия красных, у blue team достаточно ресурсов для тренировок и обучения, для выполнения практических задачек и их дальнейшего разбора. Да, открытых и доступных ресурсов меньше, но они довольно хорошие, чтобы получить базовые знания, необходимые для дальнейшей работы и совершенствования практических навыков в SOC-центрах. Мы собрали архитектуру Security Operation Center, которую будем разворачивать и настраивать. В следующей нашей статье рассмотрим детально purple team: кто это такие, почему они появились, а главное зачем, как тренироваться для такой команды и вообще, нужна ли purple team в реалиях нынешней информационной безопасности.

Всем спасибо за внимание и до новых встреч!

Комментарии (5)

Elon_space

10.01.2024 10:57+15Автору респект, подборка толковая. Кто заминусит мой коммент - тот автор дорогого и бестолкового курса ????

Hlad

10.01.2024 10:57Увидел заголовок, подумал, что будет про программирование в состоянии алкогольного опьянения и Пик Балмера. Открыл - какой-то инфобез...

BI_Brainiam

Тренажеры - вещь универсальная и эффективная хоть в изучении языка, хоть в отработке скорости печати. Про платформы по кибербезу слышу впервые. Ради интереса прошелся по ссылкам. Открылись не все (

unusual_man Автор

Blue Team Labs Online не доступна в РФ, к сожалению (

Сейчас подредактирую, чтобы другие заходили на неё с впнкой/проксёй