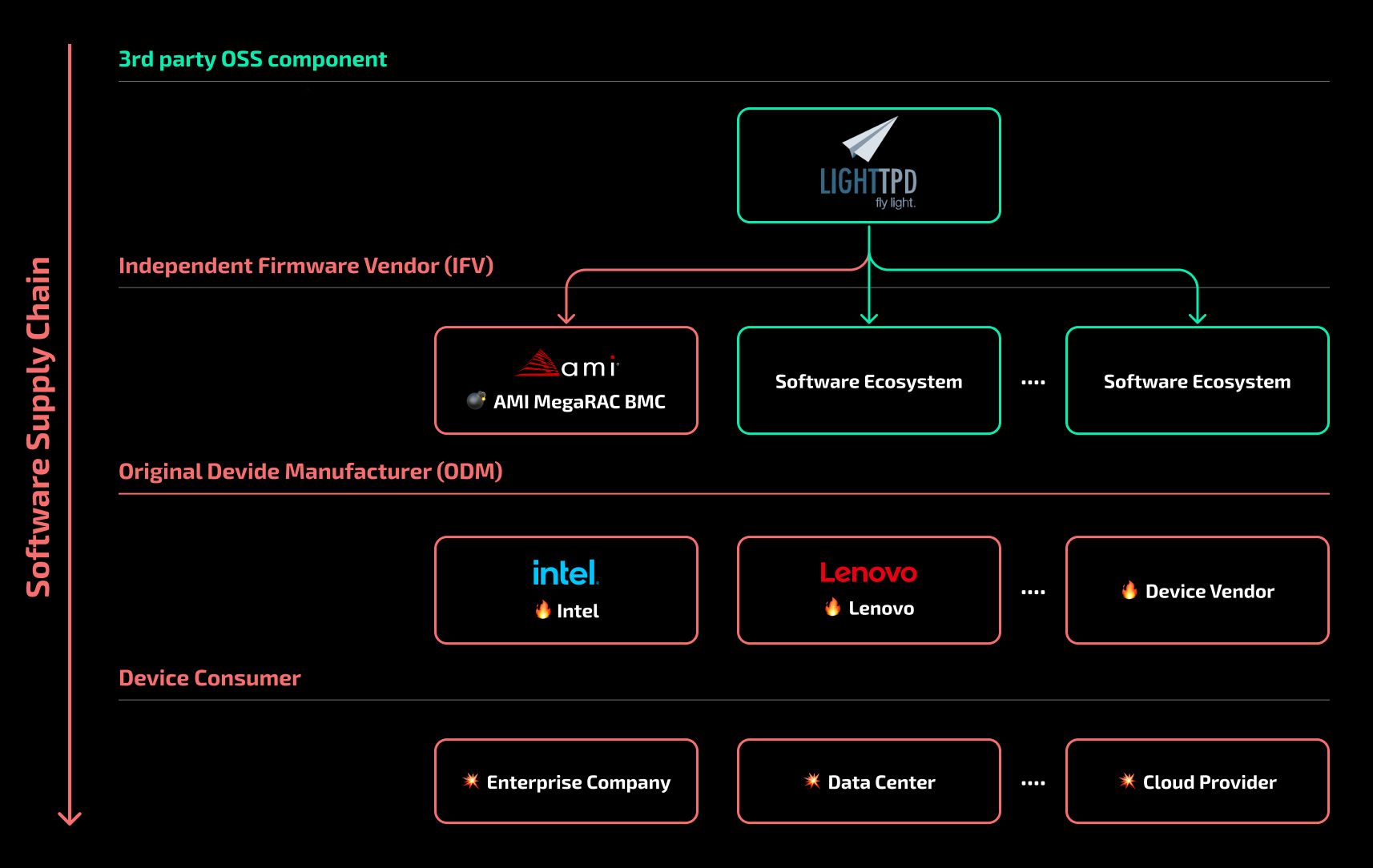

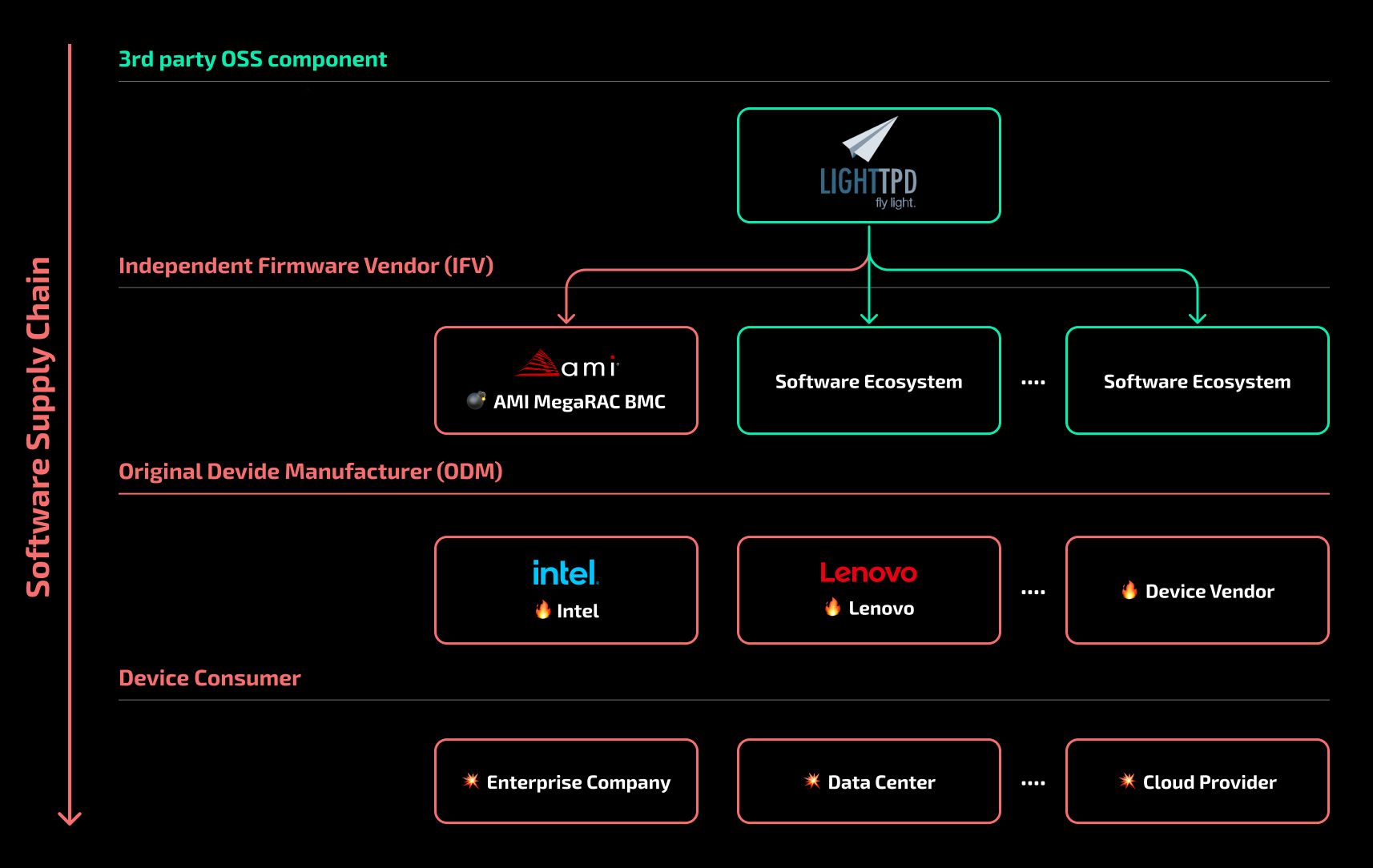

На прошлой неделе исследователи компании Binarly сообщили об обнаружении уязвимости в серверных материнских платах как минимум трех крупных вендоров: компаний Intel, Lenovo и Supermicro. Уязвимость была обнаружена в модуле Baseboard Management Controller, используемом для удаленного управления сервером. BMC создан для управления парком серверов, он упрощает установку операционной системы и другие операции и работает, даже когда сам сервер выключен. Для работы BMC требуется веб-сервер, и в ряде контроллеров для этого используется проект с открытыми исходными кодами lighthttpd. Уязвимость в этом веб-сервере может быть эксплуатирована для чтения данных из оперативной памяти за пределами выделенного диапазона (out of bounds read).

Как отмечается в отчете Binarly, данная уязвимость выявляет целую серию недоработок в цепочке поставок. Уязвимость была обнаружена и исправлена разработчиками lighthttpd еще в 2018 году. Производители контроллеров BMC, несмотря на это, продолжили использовать уязвимую версию — она обнаружена в ряде контроллеров как минимум двух поставщиков, компаний AMI и ATEN. Контроллеры устанавливались в материнские платы, для которых какое-то время выпускались обновления прошивки. Соответственно, имелась возможность исправить уязвимость для уже выпущенных устройств. Но этого сделано не было: в отчете приводится пример платы Intel, самое свежее обновление прошивки контроллера для которой датировано февралем 2023 года. Уязвимость в этом случае не была исправлена. А после того, как Binarly передала информацию о проблеме производителям матплат, Intel и Lenovo сообщили, что исправлять ошибку не будут, так как подверженные устройства более не поддерживаются.

Отдельным интересным моментом этой истории является то, как разработчики lighthttpd исправили уязвимость. Это было сделано в августе 2018 года, с комментарием о том, что «были справлены некоторые сценарии use-after-free». Ошибки не были квалифицированы как уязвимость, для них не был назначен идентификатор CVE. Скорее всего, это привело к тому, что разработчики контроллеров BMC не обратили внимания на сообщение. Справедливости ради отметим: в отчете Binarly не показаны опасные сценарии эксплуатации уязвимости. Возможность чтения чувствительных данных из оперативной памяти — уже представляет проблему, но, например, перехват управления сервером возможен, только если комбинировать данную уязвимость с какой-то другой. Возможность для этого есть: потенциальный злоумышленник может использовать уязвимость, направляя подготовленные http-запросы к серверу, чтобы в итоге получить достаточно данных для обхода стандартной системы защиты ASLR.

В любом случае использование в коммерческом продукте, в одном из самых ответственных его узлов, кода шестилетней давности — не лучшая практика. Равно как и отказ обновлять прошивки «устаревших» устройств, которые широко используются клиентами. Последним придется заняться сложной задачей: определить наличие уязвимых серверов, что зависит как от версии используемой материнской платы, так и от модели установленного контроллера. Это далеко не первая проблема, обнаруженная в контроллерах BMC. В 2023 году та же Binarly нашла в модулях, используемых Supermicro, ряд критических уязвимостей. В том отчете приводится полезная статистика. Несмотря на (очевидные) рекомендации ограничить доступ к BMC, более 70 тысяч контроллеров были доступны из Интернета. Важным отличием свежей проблемы является то, что ее можно было решить много раз за последние шесть лет.

Критическая уязвимость в брандмауэрах компании Palo Alto эксплуатируется с середины марта этого года. Заплатки для разных версий операционной системы PAN-OS начали выпускать с 14 апреля.

Опубликовано два подробных анализа бэкдора в xz-utils, о котором мы писали ранее. Исследователи «Лаборатории Касперского» в деталях рассказывают, как элементы бэкдора были спрятаны в исходных кодах проекта, забираемых мейнтейнерами дистрибутивов. В отчете компании Binarly приводится множество фрагментов вредоносного кода. Самым важным развитием этой истории стало уточнение функциональности бэкдора: он обеспечивает как обход системы аутентификации, так и возможность выполнения произвольного кода с наивысшими привилегиями.

На прошлой неделе компания Microsoft выпустила очередной ежемесячный набор патчей. В том числе были закрыты две серьезных уязвимости, используемые в реальных атаках. Всего было исправлено 150 ошибок, и это делает данный набор патчей крупнейшим с 2017 года. Набор патчей также выпущен для продуктов Adobe, в нем помимо прочего закрыты уязвимости в платформе для интернет-магазинов Magento.

Американское агентство по кибербезопасности предупреждает о взломе инфраструктуры компании Sisense, предоставляющей компаниям услуги бизнес-аналитики. Опасность этого инцидента в том, что клиенты Sisense доверяют компании максимально чувствительную информацию, которая в результате взлома может попасть в руки злоумышленников.

Издание Ars Technica пишет об опасности глобальной автозамены. Соцсеть X/Twitter на прошлой неделе попыталась заменить все ссылки, ведущие на twitter.com. Менялись отображаемые ссылки, а не «реальные», по которым пользователя переводят после клика, по паттерну *twitter.com -> *x.com. Что привело к ситуации, когда ссылка на сайт netflitwitter.com отображается как netflix.com. Это создает идеальные условия для фишинга, что было подтверждено массовой регистрацией доменов, заканчивающихся на twitter.com.

Компания Lastpass, разработчик одноименного менеджера паролей, сообщила о попытке атаки на собственного сотрудника, в ходе которой он получал звонки и голосовые сообщения якобы от генерального директора. Атакующие пытались воспроизвести голос реального гендиректора Lastpass, используя технологии машинного обучения. Это интересное развитие достаточно распространенного метода атак на бизнес, которое еще раз напоминает — если начальство звонит вам и просит срочно что-то сделать, возможно, не стоит торопиться.

Исследователи из университета VU Amsterdam показали новый вариант атаки Spectre на процессоры Intel.

Серьезные уязвимости обнаружены в умных телевизорах LG, работающих на платформе WebOS. Они позволяют обойти систему аутентификации по ПИН-коду и получить полный контроль над устройством.

Как отмечается в отчете Binarly, данная уязвимость выявляет целую серию недоработок в цепочке поставок. Уязвимость была обнаружена и исправлена разработчиками lighthttpd еще в 2018 году. Производители контроллеров BMC, несмотря на это, продолжили использовать уязвимую версию — она обнаружена в ряде контроллеров как минимум двух поставщиков, компаний AMI и ATEN. Контроллеры устанавливались в материнские платы, для которых какое-то время выпускались обновления прошивки. Соответственно, имелась возможность исправить уязвимость для уже выпущенных устройств. Но этого сделано не было: в отчете приводится пример платы Intel, самое свежее обновление прошивки контроллера для которой датировано февралем 2023 года. Уязвимость в этом случае не была исправлена. А после того, как Binarly передала информацию о проблеме производителям матплат, Intel и Lenovo сообщили, что исправлять ошибку не будут, так как подверженные устройства более не поддерживаются.

Отдельным интересным моментом этой истории является то, как разработчики lighthttpd исправили уязвимость. Это было сделано в августе 2018 года, с комментарием о том, что «были справлены некоторые сценарии use-after-free». Ошибки не были квалифицированы как уязвимость, для них не был назначен идентификатор CVE. Скорее всего, это привело к тому, что разработчики контроллеров BMC не обратили внимания на сообщение. Справедливости ради отметим: в отчете Binarly не показаны опасные сценарии эксплуатации уязвимости. Возможность чтения чувствительных данных из оперативной памяти — уже представляет проблему, но, например, перехват управления сервером возможен, только если комбинировать данную уязвимость с какой-то другой. Возможность для этого есть: потенциальный злоумышленник может использовать уязвимость, направляя подготовленные http-запросы к серверу, чтобы в итоге получить достаточно данных для обхода стандартной системы защиты ASLR.

В любом случае использование в коммерческом продукте, в одном из самых ответственных его узлов, кода шестилетней давности — не лучшая практика. Равно как и отказ обновлять прошивки «устаревших» устройств, которые широко используются клиентами. Последним придется заняться сложной задачей: определить наличие уязвимых серверов, что зависит как от версии используемой материнской платы, так и от модели установленного контроллера. Это далеко не первая проблема, обнаруженная в контроллерах BMC. В 2023 году та же Binarly нашла в модулях, используемых Supermicro, ряд критических уязвимостей. В том отчете приводится полезная статистика. Несмотря на (очевидные) рекомендации ограничить доступ к BMC, более 70 тысяч контроллеров были доступны из Интернета. Важным отличием свежей проблемы является то, что ее можно было решить много раз за последние шесть лет.

Что еще произошло

Критическая уязвимость в брандмауэрах компании Palo Alto эксплуатируется с середины марта этого года. Заплатки для разных версий операционной системы PAN-OS начали выпускать с 14 апреля.

Опубликовано два подробных анализа бэкдора в xz-utils, о котором мы писали ранее. Исследователи «Лаборатории Касперского» в деталях рассказывают, как элементы бэкдора были спрятаны в исходных кодах проекта, забираемых мейнтейнерами дистрибутивов. В отчете компании Binarly приводится множество фрагментов вредоносного кода. Самым важным развитием этой истории стало уточнение функциональности бэкдора: он обеспечивает как обход системы аутентификации, так и возможность выполнения произвольного кода с наивысшими привилегиями.

На прошлой неделе компания Microsoft выпустила очередной ежемесячный набор патчей. В том числе были закрыты две серьезных уязвимости, используемые в реальных атаках. Всего было исправлено 150 ошибок, и это делает данный набор патчей крупнейшим с 2017 года. Набор патчей также выпущен для продуктов Adobe, в нем помимо прочего закрыты уязвимости в платформе для интернет-магазинов Magento.

Американское агентство по кибербезопасности предупреждает о взломе инфраструктуры компании Sisense, предоставляющей компаниям услуги бизнес-аналитики. Опасность этого инцидента в том, что клиенты Sisense доверяют компании максимально чувствительную информацию, которая в результате взлома может попасть в руки злоумышленников.

Издание Ars Technica пишет об опасности глобальной автозамены. Соцсеть X/Twitter на прошлой неделе попыталась заменить все ссылки, ведущие на twitter.com. Менялись отображаемые ссылки, а не «реальные», по которым пользователя переводят после клика, по паттерну *twitter.com -> *x.com. Что привело к ситуации, когда ссылка на сайт netflitwitter.com отображается как netflix.com. Это создает идеальные условия для фишинга, что было подтверждено массовой регистрацией доменов, заканчивающихся на twitter.com.

Компания Lastpass, разработчик одноименного менеджера паролей, сообщила о попытке атаки на собственного сотрудника, в ходе которой он получал звонки и голосовые сообщения якобы от генерального директора. Атакующие пытались воспроизвести голос реального гендиректора Lastpass, используя технологии машинного обучения. Это интересное развитие достаточно распространенного метода атак на бизнес, которое еще раз напоминает — если начальство звонит вам и просит срочно что-то сделать, возможно, не стоит торопиться.

Исследователи из университета VU Amsterdam показали новый вариант атаки Spectre на процессоры Intel.

Серьезные уязвимости обнаружены в умных телевизорах LG, работающих на платформе WebOS. Они позволяют обойти систему аутентификации по ПИН-коду и получить полный контроль над устройством.