В сфере информационной безопасности много неожиданностей, а проблемы часто возникают там, где их и не ждали. Сейчас, например, обнаружилось, что файерволлы PAN-OS содержат 0-day-уязвимость, очень серьёзную. Причём появилась она не вчера, а несколько недель назад. Подробнее о проблеме — под катом.

Что происходит?

Эксперты из компании Volexity заявили, что злоумышленники более двух недель эксплуатировали уязвимость нулевого дня в PAN-OS от Palo Alto Networks. Как и указано в заголовке, проблема получила 10 баллов по шкале CVSS, её идентификатор — CVE-2024-3400. Всё дело в том, что уязвимость даёт возможность неаутентифицированным злоумышленникам выполнять произвольный код с root-привилегиями. Причём её эксплуатация не предусматривает получение специальных привилегий или взаимодействия с пользователями.

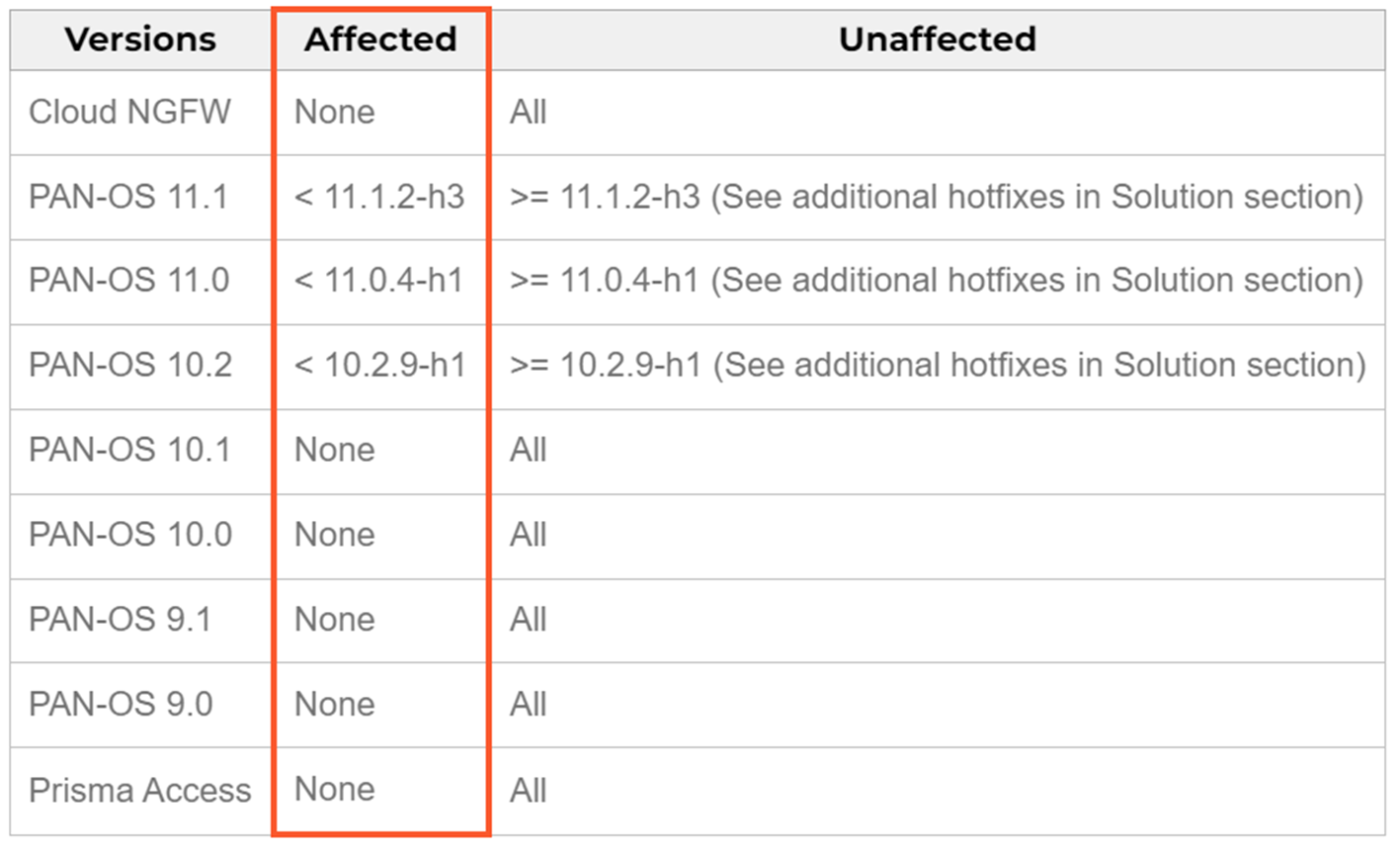

Стоит также отметить, что уязвимости подвержены все системы под управлением PAN-OS версий 10.2, 11.0 и 11.1, где включён шлюз GlobalProtect и телеметрия. Эксплуатация уязвимости, о которой идёт речь, давала возможность запускать произвольный код без каких-либо дополнительных телодвижений вроде социальной инженерии и т. п.

Только на днях компания стала выпускать хотфиксы для PAN-OS 10.2.9-h1, PAN-OS 11.0.4-h1, PAN-OS 11.1.2-h3 и более поздних версий PAN-OS. Кроме того, вскоре появятся патчи и для других релизов, время их выхода можно посмотреть вот в этом документе. Представитель компании заявил, что сейчас сотрудники делают всё возможное для ликвидации проблемы. В частности, отслеживается первичная эксплуатация уязвимости под названием Operation MidnightEclipse. Специалисты считают, к слову, что вся проблема вызвана всего одним злоумышленником.

Тем не менее уязвимость эксплуатировалась начиная с марта 2024 года. Для этого взломщики внедряли бэкдор в скомпрометированные системы жертв для получения несанкционированного доступа во внутренние ресурсы с дальнейшим похищением данных. Злоумышленникам (или злоумышленнику) дали кодовое имя UTA0218. По мнению представителей Volexity, у взломщиков были мощные ресурсы.

Дело в том, что специалисты проанализировали необходимые для проведённой работы ресурсы. Также выяснили круг пострадавших компаний, после чего был сделан неожиданный вывод, а именно: за взломщиком или их группой, скорее всего, стоит правительство какой-то страны. Хотя само государство идентифицировать так и не удалось. Тем не менее стоит понимать, что это лишь предположение, правда, высказанное экспертами.

Больше подробностей

Аналитики из Volexity обнаружили уязвимость и её использование третьей стороной 10 апреля 2024 года, после чего срочно уведомили Palo Alto Networks. Эксперты заметили, что злоумышленники эксплуатировали уязвимость для создания реверс-шеллов и загрузки дополнительных полезных нагрузок.

Логично, что всё началось не 10 апреля, а раньше — минимум с 26 марта, возможно, и ещё раньше. Тем не менее до указанной даты проблема носила точечный характер, а вот сразу после подключилась полезная нагрузка от атакующих. В частности, это кастомный вредонос Upstyle, разработанный специально для PAN-OS. Он выполняет роль бэкдора для реализации команд на скомпрометированных устройствах.

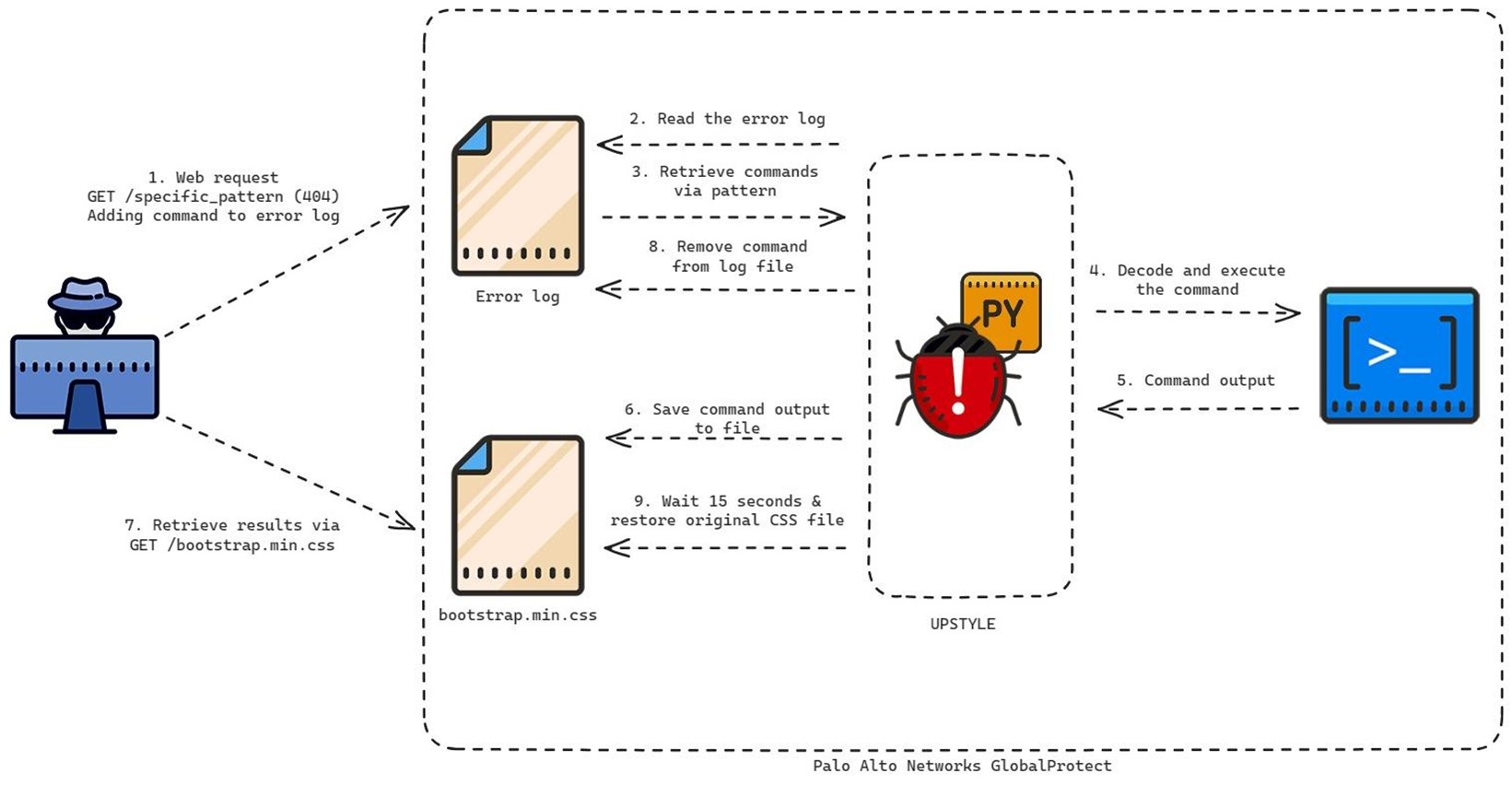

Устанавливается он посредством Python-скрипта. Последний создаёт файл конфигурации по адресу: /usr/lib/python3.6/site-packages/system.pth. И этот файл как раз и играет роль бэкдора Upstyle. Он занимается тем, что отслеживает логи доступа к веб-серверу для извлечения закодированных при помощи base64 команд для выполнения.

Проблема действительно серьёзная — известно, что попытки взлома устройств через данную брешь осуществляются как минимум с 26 марта 2024 года. По оценкам, в настоящее время во всём мире эксплуатируются около 82 тыс. уязвимых межсетевых экранов Palo Alto Networks.

Специалисты рассказали, что команды для выполнения формируются посредством определённого шаблона по адресу несуществующей веб-страницы. Бэкдор занимается анализом журнала ошибок для поиска шаблона. Далее преобразует и декодирует данные, которые добавлены к несуществующему адресу. Ну а потом выполняется полученная команда. Результаты её работы добавляются в CSS-файл, который является частью файерволла, он располагается по адресу: /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css.

Кроме уже названной проблемы, исследователи заявили о других способах эксплуатации уязвимости: запуске реверс-шеллов, извлечении данных конфигурации скомпрометированных систем, удалении логов и задействовании дополнительных инструментов. В одном из случаев взломщики решили заполучить «базу данных Active Directory (ntds.dit), DPAPI и журналы событий Windows (Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx)» из взломанной сети одной из пострадавших компаний. В некоторых случаях взломщики изучали файлы Google Chrome и Microsoft Edge.

Сейчас эксперты продолжают анализировать проблему и возможные последствия работы злоумышленников. Но ясно одно: администраторы файерволлов PAN-OS должны срочно принимать ответные действия для того, чтобы закрыть уязвимость.