В конце 2013 года появились первые признаки новых угроз, которые вскоре станут одним из самых прибыльных видов атак, осуществляемых кибер-преступниками. Cryptolocker – наиболее популярное семейство ransomware, которое в конечном итоге стало использоваться в качестве названия для всех угроз подобного типа.

Эта угроза всегда работает по одному и тому же сценарию: шифрует документы и требует выкуп для того, чтобы восстановить зашифрованные документы.

В этом году мы уже писали о принципах работы Cryptolocker. Кратко о том, каким образом происходит шифрование файлов уже после установки вредоносной программы.

Троян генерирует случайный симметричный ключ для каждого файла, который он собирается шифровать, после чего шифрует содержимое файла с помощью алгоритма AES, используя данный ключ. Далее программа шифрует случайный ключ, используя алгоритм шифрования с помощью ассиметричного открытого-закрытого ключа (RSA) и ключи длиной более 1024 бит (мы видели образцы, которые использовали ключи длиной 2048 бит), и добавляет его в зашифрованный файл. Таким образом, троян гарантирует, что только владелец закрытого ключа RSA сможет получить случайный ключ, который был использован для зашифровки файла. Кроме того, компьютерные файлы перезаписываются и поэтому невозможно получить доступ к ним с использованием специальных методов.

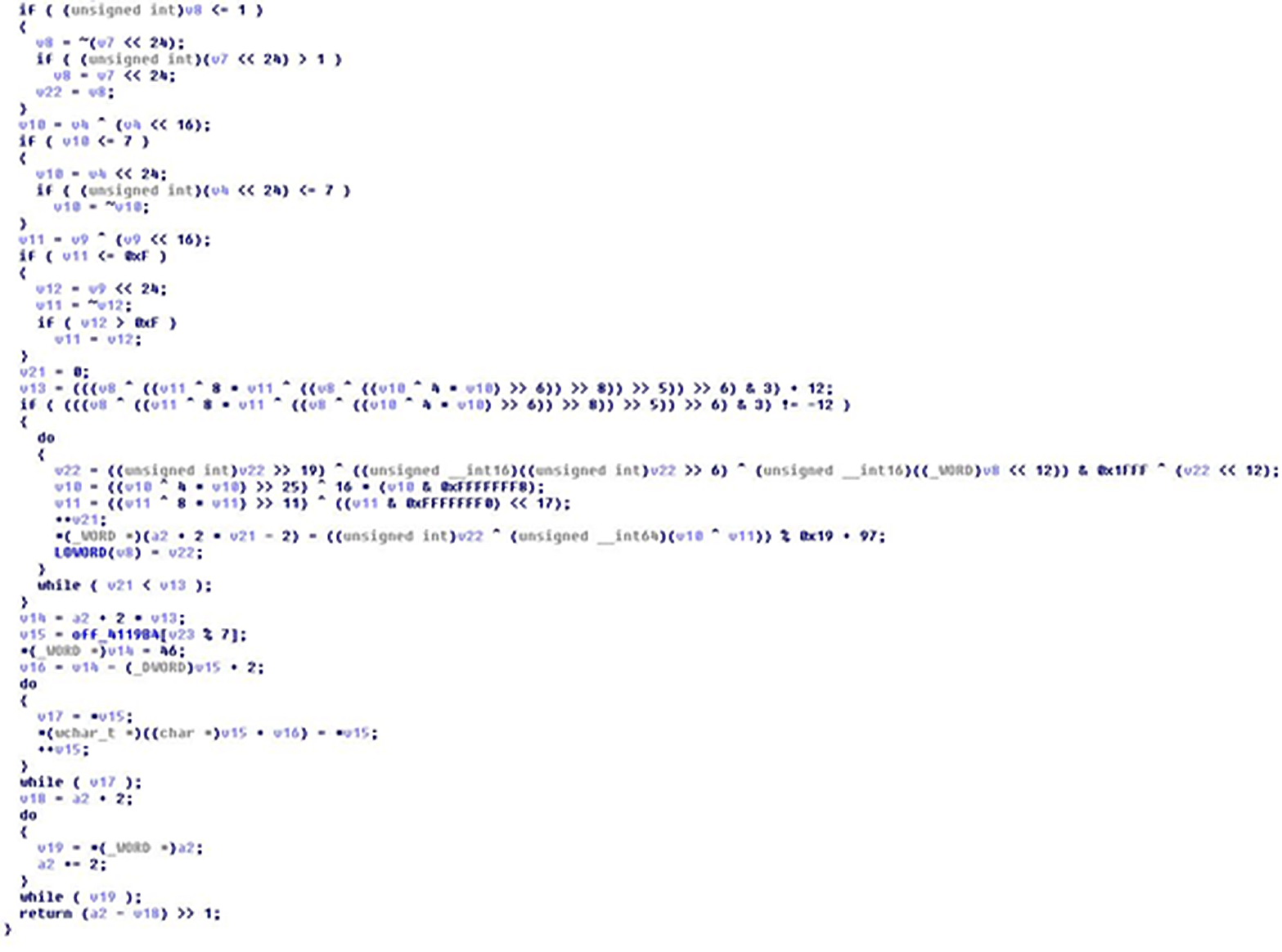

Рис. После запуска троян получает открытый ключ (PK) со своего сервера C&C. Чтобы найти активный сервер C&C, троян включает в себя алгоритм генерации доменов (DGA) или «Mersenne twister» для генерации случайных доменных имен. Данный алгоритм берет за основу текущую дату и способен генерировать до 1000 различных доменов фиксированного размера ежедневно. (прим. Качество рисунка не позволит полностью воспроизвести код).

После того, как троян скачал PK, он сохраняет его в ключе реестра Windows: HKCUSoftwareCryptoLockerPublic Key.

Затем троян шифрует файлы на жестком диске компьютера, а также на каждом сетевом диске зараженного пользователя, к которому получает доступ.

Рис. CryptoLocker не шифрует каждый найденный файл, а шифрует только неисполняемые файлы с расширениями, содержащимися в коде вредоносной программы:

Дополнительно, CryptoLocker логирует каждый зашифрованный файл в ключ реестра: HKEY_CURRENT_USERSoftwareCryptoLockerFiles

Рис. Когда троян заканчивает шифрование каждого файла, удовлетворяющий вышеперечисленным условиям, он показывает данное сообщение, в котором просит пользователя заплатить выкуп, ограничивая время на отправку платежа тем периодом, пока закрытый ключ не будет уничтожен автором вредоносной программы

Рис. Вредоносная программа не запрашивает у пользователя одну и ту же сумму денег, но содержит свою собственную таблицу конверсии валют:

Как правило, кибер-преступники определяют местоположение жертвы по ее IP-адресу, чтобы показывать сообщение с инструкциями о том, как можно сделать выкуп, на родном языке жертвы. Зачастую платежи должны осуществляться через Bitcoin, а все контакты с вымогателями осуществляются через Tor, который помогает хакерам оставаться недосягаемыми для правоохранительных органов.

Эти атаки стали все более популярными в течение 2014 года, при этом сначала они были направлены на физические лица, а позже начались атаки и на предприятия, что оказалось более прибыльным делом: украденная информация имеет огромное значение для компаний, а выкуп (обычно в пределах 300 евро) вполне по силам любому предприятию.

В 2015 году мы увидели, как кибер-преступники совершенствовали свои атаки, чтобы попытаться преодолеть любые средства безопасности, которые могли оказаться на их пути:

• Они больше не совершают ошибки при шифровании файлов. Эти ошибки позволяли разработчикам решений безопасности создавать утилиты для восстановления документов без выкупа.

• Появились новые семейства угроз – все большее количество групп кибер-преступников используют Cryptolocker, который стал самым популярным видом угроз на данный момент.

• Все они используют Bitcoin в качестве средства оплаты, в результате чего их практически нельзя отслеживать.

• Они сосредоточились на двух способах распространения:

o Через эксплойты;

o По электронной почте в виде заархивированного вложения

• Кибер-преступники создают новые формы атаки, и мы уже видели, как они начали использовать скрипты PowerShell, которые идут по умолчанию с Windows 10

• Что касается мобильных устройств, хотя мы и видели некоторые атаки (например, которые меняют код доступа к устройству), но пока еще они все-таки исключение из правил.

Как защититься от Cryptolocker

Что касается собственной защиты, необходимо помнить, что Cryptolocker имеет определенные отличия от традиционных вредоносных программ: это не постоянная угроза (после шифрования документов нет необходимости оставлять данную угрозу в системе, а некоторые образцы даже сами себя удаляют), при этом их авторы не сильно беспокоятся о том, что угроза будет обнаружена антивирусом. Для кибер-преступников имеет значение только тот факт, что есть возможность запустить данную атаку до момента обнаружения, а после этого уже не важно.

В настоящий момент традиционные формы обнаружения часто оказываются бесполезными, т.к. перед каждой атакой проверяется, что эти технологии не могут обнаружить данный образец, в противном случае можно внести незначительные изменения во избежание обнаружения. Поведенческий анализ не способен обнаруживать то, что подобные угрозы делают в большинстве случаев, т.к. обычно они устанавливают себя в работающие системы для шифрования файлов изнутри, что делает данный процесс похожим на обычный режим работы компьютера.

Но система, подобная Adaptive Defense 360, которая отслеживает все процессы, запускаемые на компьютере, может стать эффективным способом своевременной остановки атаки со стороны шифровальщиков прежде, чем они зашифруют Ваши документы.

Предлагаем оценить возможности Adaptive Defense 360 с помощью демо-консоли (без необходимости установки продукта).

Демо-консоль предназначена для демонстрации Panda Adaptive Defense 360, в котором уже имеется определенная информация по настройкам пользователей, профилей и т.д., что позволяет оценить консоль в режиме, максимально приближенном к реальной работе.

Доступ к демо-консоли с полными правами

Логин: DRUSSIAN_FEDERATION_C13@panda.com

Пароль: DRUSSIAN#123

Примечание: Сброс изменений в настройках продуктов, которые осуществлены при просмотре демо-консоли, происходит ежедневно.

Комментарии (12)

irezvov

11.12.2015 12:23+3C графиками валютных котировок и индикаторов любая техническая статья смотрится солиднее.

nikitasius

11.12.2015 15:54(прим. Качество рисунка не позволит полностью воспроизвести код)

На маленькой картинку код и так читабельный (кто знаком с синтаксисом), что говорить и про бОльшего размера.

Было бы жаление перебивать.

можно и увеличить

teecat

> Они больше не совершают ошибки при шифровании файлов

Не есть правда. Утилиты расшифровки создаются. Кучка проектов удачной расшифровки. Но конечно не 100 процентов

d7s2di

Да вон, что далеко ходить: недавний «шифровальщик» под linux, которым нас пугал «доктор веб». Хотя, такой «шифровальщик» пишется за пару минут на bash'e, чего уж.

Никогда не понимал, как люди умудряются насобирать подобной заразы. При этом некоторые обвешиваются всякими защитами по самые уши. Разруха, как известно, в головах.

lostpassword

Один мой знакомый рассказывал, что в компании, где он работал, безопасники разослали однажды всем пользователям информационное письмо с предупреждением об угрозах, исходящих из электронной почты — с примерами писем, объяснениями, почему нельзя открывать вложения в письмах от незнакомых адресатов, рассказами о последствиях (шифрование файлов, в том числе на сетевых папках) и т. д.

Буквально через пару часов прокатилась волна писем с шифровальщиками.

Несколько десятков пользователей все равно открыли файл.

Остается только позавидовать упорству.)

teecat

Легко. Люди тупо верят, что поставленное по умолчанию ПО (хоть ОС, хоть антивирус дрвеб) — уже круто. В результате имеем результат.

А касаясь шифровальщика — установка ОС по умолчанию с тучей ненужных утилит — в том числе утилит шифрования — приводит именно к тому, о чем вы написали. Для написания крутого шифровальщика нужно просто воспользоваться стандартными утилитами и библиотеками шифрования. И продумать как заставить пользователя зайти на страницу/нажать нужную кнопку. Или использовать уязвимость конечно

AlexBin

>> Никогда не понимал, как люди умудряются насобирать подобной заразы.

Криптолокер с недавних пор распространяется через наборы эксплоитов. Когда человек что-то гуглит, есть шанс, что он попадет на взломанный сайт, а оттуда — на страничку с набором эксплоитов.

И если конкретно Вы обычно гуглите что-то вроде «как пересобрать ядро линукс с телефона», то у Вас гораздо меньше шансов попасть на такой сайт, чем у тех пользователей, которые гуглят «сексуальный гороскоп близнецы без смс».

d7s2di

>И если конкретно Вы обычно гуглите что-то вроде

Конкретно я браузер запускаю с помощью системы контейнеризации: «песочница» очень хорошо решает проблему уязвимостей в софте и всяких недокументированных возможностей.

>чем у тех пользователей, которые гуглят «сексуальный гороскоп близнецы без смс».

Собственно, потому я и помянул, что разруха — она в головах. Туда же тяжкое наследие однопользовательской операционной системы как привычку работать под админом.

AlexBin

Вы просто сказали, что никогда не понимали, как люди умудряются это цеплять. Я попытался объяснить.

И к слову, песочница к сожалению тоже уязвима, просто это добавляет еще один уровень защиты. И песочницы браузеров обходят, и песочницы винды и линукса. Об этом гласит статистика на cvedetails.

То бишь у Вас дополнительно 2 уровня защиты: мозг и еще одна песочница. Что сводит шансы заражения практически к нулю.

d7s2di

>Я попытался объяснить.

Это да. Я тут припомнил одно свое место работы, занимающееся внедрением всяких sms-сервисов и пришло понимание, что жертвами всех этих «шифровальщиков» становятся примерно те же самые люди, что пользуются платными sms-гороскопами.

VladVladP

Отчасти Вы правы. Корректнее было бы сказать, что «детских» ошибок хакеры не совершают.

teecat

Пример вышеупомянутого шифровальщика под линукс опровергает. Бывает к нашему счастью. Хотя ту антивирусную компанию, которая в погоне за известностью растрепала ошибки злоумышленников — я бы заставил выплачивать убытки пользователям, которые пострадают от исправленной версии