В самом конце декабря в Германии прошла 39-я по счету конференция Chaos Communication Congress, по традиции получившая краткое обозначение «39c3». Из всех крупных мероприятий, связанных с информационной безопасностью, Chaos Communication Congress, возможно, единственная сохранила, скажем так, «хакерский дух»: когда потайные особенности работы устройств и программ исследуются не потому, что важно, и не из-за денег, а просто из-за здорового любопытства. Именно «хакерской» стала презентация двух исследователей, которые довольно долго изучали особенности работы стиральных машин.

Сразу отметим, что речь не идет об умных бытовых приборах. Первая половина презентации была посвящена изучению принципов работы стиральной машинки Miele, которой уже больше 20 лет. У автора исследования была простая мотивация — изучить внутреннее устройство стиральной машины: после двух десятилетий работы она перестала отжимать белье. В процессе он разобрал проприетарный протокол коммуникации с устройством, нашел секретные коды для получения доступа к диагностическим данным и даже смог сдампить прошивку устройства.

На фото выше показана интересная особенность стиральных машин (а также других бытовых устройств) Miele: они все снабжены оптическим диагностическим интерфейсом. Один из светодиодов на передней панели также позволяет обмениваться данными с машинкой. В норме к панели на присоску устанавливается специальный диагностический адаптер, который затем управляется с помощью фирменного ПО:

Исследователь потратил меньше 10 евро на набор запчастей и дешевый микроконтроллер, чтобы сделать устройство с точно такой же функциональностью. Осталось выяснить, как получить доступ к данным. Как выяснилось, доступ к стиральной машине защищен двумя разными секретными кодами. Но так как речь идет о довольно древней аппаратуре, эти коды достаточно легко подобрать перебором. Впрочем, в исследовании была применена более сложная и более элегантная тактика. На контроллере (который, кстати, крайне похож по набору инструкций на знаменитый восьмибитный микропроцессор MOS 6502) были найдены неподключенные выводы, на один из которых выдавалась информация о процессе выполнения инструкций. Какая именно информация — не так важно, главное — что этот незадействованный вывод стал идеальным средством проведения атаки по «стороннему каналу».

Дело было в том, что при передаче через диагностический интерфейс корректного значения части секретного ключа на незадействованном выводе фиксировалась другая последовательность данных. Что логично: если код корректен, выполняется другая ветвь программы, данные о выполненных инструкциях меняются. Таким образом исследователю удалось получить доступ к диагностическому интерфейсу, а по сути — полный доступ на управление машинкой, а позднее — получить и проанализировать полную прошивку устройства. Единственное, что не удалось сделать автору работы, — это починить старую машинку. Точнее, пока он экспериментировал с приобретенной на eBay платой контроллера, изучал протокол, мастерил оптический интерфейс, машинка починилась сама. Информация и код для работы с техникой Miele выложены на GitHub.

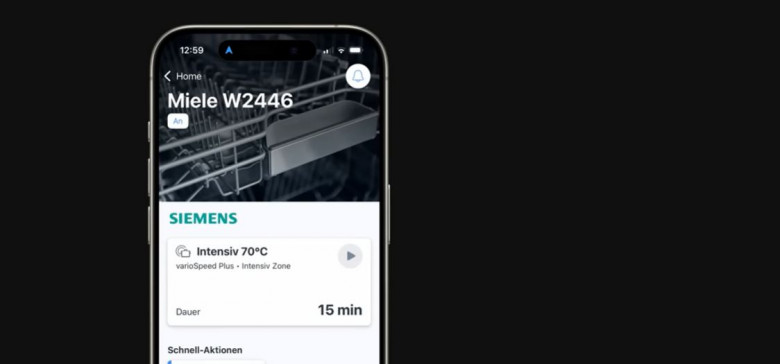

Вторая часть презентации была посвящена протоколу управления в устройствах корпорации BSH Group, которая выпускает технику под брендами Bosch, Siemens и многими другими. Автор этой работы также выложил всю информацию на GitHub. По его данным, в бытовой технике этой корпорации проприетарный протокол D-Bus внедрялся постепенно: до 2006 года он использовался только для управления дисплеем, до 2010 года управлял уже всей панелью управления, а начиная с 2010 года с его помощью можно контролировать практически все элементы устройства, например мотор стиральной машинки. Исследователь также разобрал протокол коммуникации и предложил способы удаленного управления устройством.

Как мы сказали в начале, речь не идет о безопасности умных устройств — такие «умные стиральные машинки с управлением по Wi-Fi» зачастую вызывают разумные опасения в защищенности или банальном удобстве. В двух разных исследованиях скорее предлагался обратный подход: полученные знания о протоколах управления и диагностических интерфейсах позволяют «сделать умными» даже старые бытовые устройства — на своих условиях, не полагаясь на то, какие фичи предлагает производитель и как долго он будет поддерживать инфраструктуру. В качестве анекдотического примера в самом конце презентации был показано, как умное приложение Siemens управляет стиральной машинкой Miele, хотя вообще-то эти два производителя являются конкурентами. Имея данные о протоколе управления можно добиться и такой совместимости.

Другие интересные доклады на конференции 39c3:

Статус проекта Asahi Linux по портированию Linux на современные компьютеры Apple.

Реверс-инжиниринг чипа Pixel TitanM2, ключевого средства безопасности в смартфонах Google Pixel.

Крайне интересная презентация о методах защиты и способах взлома технологии Secure Boot в контроллерах Raspberry Pi RP2350. Еще один доклад на схожую тему показывает средство обхода Secure Boot в системах SoC NVIDIA, используемых, в частности, в автопилотах автомобилей Tesla.

Доклад о серьезных уязвимостях в Bluetooth-контроллерах компании Airoha (мы также писали об этой проблеме тут).

Способы взлома технологии Trusted Execution Environment в смартфонах Xiaomi

Реверс-инжиниринг проприетарных расширений протокола Wi-Fi в устройствах Apple.

Что еще произошло

Исследователи «Лаборатории Касперского» разбирают таргетированную кампанию HoneyMyte, нацеленную на пользователей и организации в Азии.

Критическая уязвимость обнаружена в библиотеке jsPDF, используемой для генерации PDF-документов. Проблема типа Path Traversal позволяет злоумышленнику извлекать данные из файловой системы веб-сервера.

Серьезная уязвимость обнаружена в старых и более не поддерживаемых производителем роутерах D-Link (модели DSL-526B, DSL-2640B, DSL-2740R, DSL-2780B).

Новый вариант атаки ClickFix. Сотрудников гостиниц заманивают на поддельный веб-сайт, имитирующий интерфейс сервиса Booking.com, а там пугают ненастоящим «синим экраном смерти», выйти из которого можно, как обычно, путем открытия терминала и ввода команды, которая выполнит на компьютере вредоносный код.

Кампания Zoom Stealer показывает, как еще можно использовать вредоносные расширения для браузеров. По данным компании Koi Security, было обнаружено 18 активных и больше 80 спящих расширений, в задачи которых входит кража данных о веб-конференциях жертвы, включая ссылки на подключение к созвонам, имена участников, пароли доступа.

Комментарии (7)

drandulet2024

12.01.2026 18:02Поломалась у меня посудомоечная машинка AEG, начал разбирать протокол обмена мозгов с панелью. Проанализировал проприетарный протокол на базе IIC, выявил закономерности, расшифровал значения многих байт. Собрался написать программу для самодельного контроллера но машинка после всех манипуляций сама заработала. Квест был интересный.

qwe101

12.01.2026 18:02У стиральной машинки Miele начались глюки. Пытался разобраться с платой управления - один раз получилось(просто неконтакт), другой раз просто успели залить и сжечь мотор. Всё.

Автор доклада о Miele молодец.

akardapolov

12.01.2026 18:02Всё.

Можно было отдать мотор на перемотку.

Ну или заморочится самому.

Однажды так реанимировал стиральную машину Малютка.

RoasterToaster

12.01.2026 18:02Посудомойка по сложности ближе к помпе для аквариума, чем например к стиралке, в ней интересно ковыряться. У меня тоже в Бирюсе насос дурить начал, замена минут пять занимает, если перплексити говорит "не очкуй, ща вместе зарешаем".

rukhi7

12.01.2026 18:02В процессе он разобрал проприетарный протокол коммуникации с устройством, нашел секретные коды для получения доступа к диагностическим данным и даже смог сдампить прошивку устройства.

если целью было:

долго изучали особенности работы стиральных машин.

то им еще нужно было сдампить схему обвязки контроллера и подключения исполнительных устройств, а также технические описания-даташиты на все микросхемы.

Но это видимо те исследователи которые думают что электричество образуется непосредственно в розетке, а стиральная машина стирает непосредственно с помощью байтов принятых по протоколам управления.

Какая бы умная не была стиральная машина, чтобы отнять у вас грязное белье, чтобы его постирать ума ей будет не достаточно, надо работать над исполнительными механизмами.

anonymous