Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

- Способ обработки пакетов. Первые версии UTM решений обрабатывали пакеты последовательно, каждым “модулем”. Пример: сначала пакет обрабатывается межсетевым экраном, затем IPS, потом его проверяет Антивирус и так далее. Естественно такой механизм вносил серьезные задержки в трафик и сильно расходовал ресурсы системы (процессор, память).

- Слабое “железо”. Как было сказано выше, последовательная обработка пакетов сильно отъедала ресурсы и “железо” тех времен (1995-2005) просто не справлялось с большим трафиком.

Но прогресс не стоит на месте. С тех пор значительно увеличились аппаратные мощности, а обработка пакетов изменилась (надо признать, что далеко не у всех вендоров) и стала позволять практически одновременный анализ сразу в нескольких модулях (МЭ, IPS, AntiVirus и т.д.). Современные UTM решения могут “переваривать” десятки и даже сотни гигабит в режиме глубокого анализа, что дает возможность использовать их в сегменте крупного бизнеса или даже датацентов.

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

UTM vs NGFW

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

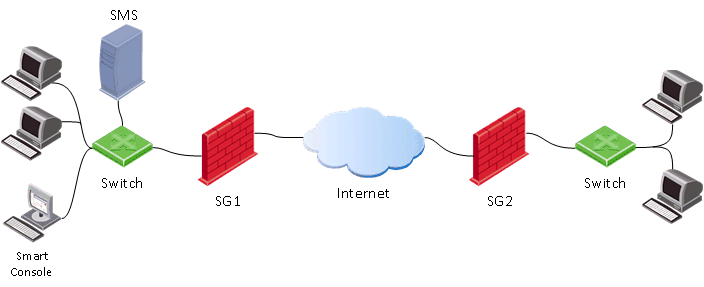

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

- Security Gateway (SG) — собственно сам шлюз безопасности, который как правило ставится на периметр сети и выполняет функции межсетевого экрана, потокового антивируса, антибота, IPS и т.д.

- Security Management Server (SMS) — сервер управления шлюзами. Практически все настройки на шлюзе (SG) выполняются с помощью данного сервера. SMS также может выступать в качестве Лог-сервера и обрабатывать их встроенной системой анализа и корреляции событий — Smart Event (подобие SIEM для Check Point), но об этом чуть позже. SMS используется для централизованного управления несколькими шлюзами (кол-во шлюзов зависит от модели SMS, либо от лицензии), однако вы обязаны его использовать, даже если у вас всего один шлюз. Тут следует отметить, что Check Point одни из первых стали применять подобную централизованную систему управления, которая уже много лет подряд признается “золотым стандартом” по отчетам компании Gartner. Есть даже шутка: “Если у бы Cisco была нормальная система управления, то Check Point бы никогда не появился”.

- Smart Console — клиентская консоль для подключения к серверу управления (SMS). Как правило устанавливается на компьютер администратора. Через эту консоль осуществляются все изменения на сервере управления, а уже после этого можно применить настройки к шлюзам безопасности (Install Policy).

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

- IPSO — операционная система компании Ipsilon Networks, которая принадлежала компании Nokia. В 2009 года Check Point купила этот бизнес. Больше не развивается.

- SPLAT — собственная разработка Check Point, основана на ядре RedHat. Больше не развивается.

- Gaia — актуальная операционная система от Check Point, которая появилась в результате слияния IPSO и SPLAT, вобрав в себя все самое лучшее. Появилась в 2012 году и продолжает активно развиваться.

Говоря о Gaia следует сказать, что на текущий момент самая распространенная версия это R77.30. Относительно недавно появилась версия R80, которая существенно отличается от предыдущей (как в плане функциональности, так и управления). Теме их отличий мы посвятим отдельный пост. Еще один важный момент — на текущий момент сертификат ФСТЭК имеет только версия R77.10 и идет сертификация версии R77.30.

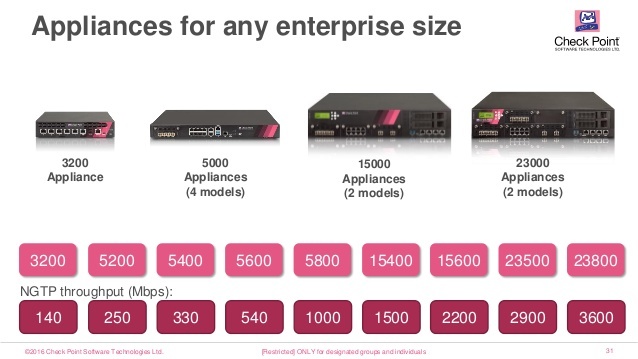

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

- Appliance — программно-аппаратное устройство, т.е. своя “железка”. Моделей очень много, которые отличаются по производительности, функционалу и исполнению (есть варианты для промышленных сетей).

- Virtual Machine — виртуальная машина Check Point с ОС Gaia. Поддерживаются гипервизоры ESXi, Hyper-V, KVM. Лицензируются по кол-ву ядер процессора.

- OpenServer — установка Gaia непосредственно на сервер в качестве основной операционной системы (так называемый “Bare metal”). Поддерживается только определенное “железо”. Есть рекомендации по этому железу, которые нужно соблюдать, иначе могут возникнуть проблемы с драйверами и тех. поддержка вам может отказать в обслуживании.

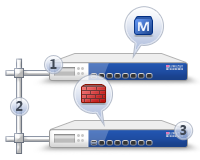

Варианты внедрения (Distributed или Standalone)

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

- Standalone (SG+SMS) — вариант, когда и шлюз и сервер управления устанавливаются в рамках одного устройства (или виртуальной машины).

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

- Distributed — сервер управления устанавливается отдельно от шлюза.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

- Routed — самый распространенный вариант. В этом случае шлюз используется как L3 устройство и маршрутизирует трафик через себя, т.е. Check Point является шлюзом по умолчанию для защищаемой сети.

- Bridge — прозрачный режим. В этом случае шлюз устанавливается как обычный “мост” и пропускает через себя трафик на втором уровне (OSI). Такой вариант обычно применяется, когда нет возможности (или желания) изменить уже существующую инфраструктуру. Вам практически не придется менять топологию сети и не надо задумываться о смене IP — адресации.

Хотелось бы отметить, что в Bridge режиме есть некоторые ограничения по функционалу, поэтому мы как интегратор советуем всем своим клиентам использовать именно Routed режим, конечно если это возможно.

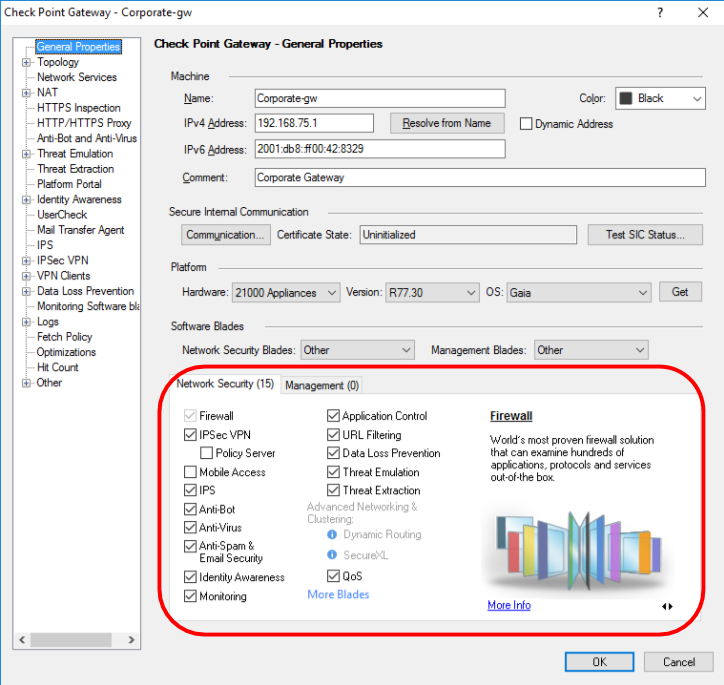

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

- Firewall — функционал межсетевого экрана;

- IPSec VPN — построение частные виртуальных сетей;

- Mobile Access — удаленный доступ с мобильных устройств;

- IPS — система предотвращения вторжений;

- Anti-Bot — защита от ботнет сетей;

- AntiVirus — потоковый антивирус;

- AntiSpam & Email Security — защита корпоративной почты;

- Identity Awareness — интеграция со службой Active Directory;

- Monitoring — мониторинг практически всех параметров шлюза (load, bandwidth, VPN статус и т.д.)

- Application Control — межсетевой экран уровня приложений (функционал NGFW);

- URL Filtering — безопасность Web (+функционал proxy);

- Data Loss Prevention — защита от утечек информации (DLP);

- Threat Emulation — технология песочниц (SandBox);

- Threat Extraction — технология очистки файлов;

- QoS — приоритезация трафика.

Буквально через несколько статей мы подробно рассмотрим блейды Threat Emulation и Threat Extraction, уверен что будет интересно.

2) Для Management (функционал сервера управления)

- Network Policy Management — централизованное управление политиками;

- Endpoint Policy Management — централизованное управление агентами Check Point (да, Check Point производит решения не только для сетевой защиты, но и для защиты рабочих станций (ПК) и смартфонов);

- Logging & Status — централизованный сбор и обработка логов;

- Management Portal — управление безопасностью из браузера;

- Workflow — контроль над изменением политик, аудит изменений и т.д.;

- User Directory — интеграция с LDAP;

- Provisioning — автоматизация управления шлюзами;

- Smart Reporter — система отчетности;

- Smart Event — анализ и корреляция событий (SIEM);

- Compliance — автоматическая проверка настроек и выдача рекомендаций.

Мы не будем сейчас подробно рассматривать вопросы лицензирования, дабы не раздувать статью и не запутать читателя. Скорее всего мы вынесем это в отдельный пост.

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

- тест только для Firewall;

- тест Firewall+IPS;

- тест Firewall+IPS+NGFW (Application control);

- тест Firewall+Application Control+URL Filtering+IPS+Antivirus+Anti-Bot+SandBlast (песочница)

Внимательно смотрите на эти параметры при выборе своего решения, либо обратитесь за консультацией.

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

P.S. Важный момент. Несмотря на зарубежное (израильское) происхождение, решение имеет сертификацию в РФ в надзорных органах, что автоматом легализует их наличие в гос.учреждениях (комментарий by Denyemall).

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (31)

e1t1

10.03.2017 20:51Подскажите как сохранить конфигурацию Check Point чтобы можно было её просмотреть, а лучше отредактировать без самого устройства?

cooper051

10.03.2017 21:07У Check Point нет единого конфигурационного файла, как например у Cisco ASA. Это множество файлов. Самый простой способ собрать их — cpinfo.

Не совсем понимаю вашу задачу. Зачем редактировать без самого устройства в файлах? Это можно сделать на менеджмент сервере, а потом просто установить политику, когда устройство будет включено. Нужен только первоначальный коннект (SIC).

Dr_Wut

10.03.2017 23:03+2За что мне не нравиться CheckPoint:

1. Один GUI. Консоль возможна только при сильном желании и упорстве. Как минимум искать команды тяжелее чем комиксы «прокликай по этим кнопочкам»

2. Разные вещи настраиваются в разных местах. Нужна маршрутизация — дуй в веб. Нужны правила для трафика — велкам в консоль.

3. Схема применения — это отдельная песня. Сохрани тут, потом тут примени, потом залей все это на устройство.

4. За 3 года 3 раза повисла намертво железка. Причем 48 серия. У меня даже циска 88 серии себе такого не позволяла.

5. Логи мне 2 года не может подчинить офф поддержка. 4 раза «чинили», через неделю опять не работает. Просто забили.

P.S. Циска со своим фаеррауером еще хуже. Но там хотя бы есть отмазка из-за недавнего слияния :)

SchmeL

13.03.2017 14:26Лежала подобная железка UTM-1 на складе конторы, в которую я пришел админить. Было только известно, что ее покупали для замены ломаного керио, установленного на обычном ПК. Мол один интегратор предложил это решение. Потом как оказалось ее не смогли внятно настроить и она не могла заменить керио полноценно, в связи с чем была убрана с глаз подальше в дальний угол склада.

3. Схема применения — это отдельная песня. Сохрани тут, потом тут примени, потом залей все это на устройство.

Вот-вот. Как оказалось, у нашей еще диск битый был (на складе оборудование и не так швыряют...)

Пробовал воскресить, но так там все наворочено оказалось, что хотел убрать ее уже на склад, но решил поставить cf card и залил на нее pfsense. Так вот теперь уже лет 7 работает и не виснет )))

opanas

14.03.2017 11:23Check Point Software Technologies не зря так называется — раньше все их продукты исключительно программными были. UTM-1 это первая аппаратная линейка, детских болезней там хватало…

Numen_Divinum

13.03.2017 22:38+1От GUI CheckPoint уходит, в R80 добавили даже неплохой API — большинство задач можно автоматизировать с помощью Ansible, например.

Маршрутизацию можно настраивать через CLISH — всё подробно описано в документации (доки у CheckPoint, кстати, неплохие, хоть до уровня Cisco и не дотягивают). Рекомендую скачать пэкэдж на саппортцентре для актуальной версии.

Denyemall

13.03.2017 09:55+1Весомый плюс, по сравнению с конкурирующими продуктами, и о котором не сказано: не смотря на зарубежное (израильское) происхождение, решение имеет сертификацию в РФ в надзорных органах, что автоматом легализует их наличие в гос.учреждениях.

В эксплуатации, очень не хватает применения настроек «на лету». Даже в кластерной конфигурации такого нет, и из-за одного юзера (в определенных случаях) может страдать вся филиальная сеть, в момент install policy.

Numen_Divinum

14.03.2017 14:33+1По поводу поведения кластера во время установки политики — это ненормально.

Какую версию софта/аплаенсов Вы используете? В каком режиме работает кластер?

flintdemon

13.03.2017 16:31Используем в основном как антивирус, какое-то время не могли обновиться на новые версии (с поддержкой windows 10) из-за того что было сломано подтягивание антивирусных сигнатур клиентами с корпоративного сервера (лезли в интернет, но мы их туда не пускаем). Самое интересное что техподдержка ничего об этом не знала и не смогла помочь. Сейчас вроде это починили, но встал вопрос миграции с 70.20.1, не выгружается база. В общем пока что общение с этим продуктом вызывает одни вопросы, хотя есть ряд интересных плюшек.

cooper051

13.03.2017 16:33В 77.30 все попроще и багов значительно меньше (хотя тоже есть). Очень рекомендую обновиться.

flintdemon

16.03.2017 14:24Жду, когда отдел закупок таки завершит свои тендеры и купит поддержку. Как решать баг с миграцией с базы 7.20.1 мне пока непонятно.

Вообще, все хозяйство у нас интеграторы развернули на Windows, стоит ли уйти на Gaia в будущем?

Numen_Divinum

16.03.2017 16:11Последняя версия Endpoint Server на данный момент — R77.30.03 — Gaia-only, Windows не поддерживается в принципе (насчёт дальнейших планов не знаю).

Saark

17.03.2017 09:01Что-то нигде не найду толковых спецификаций по железу:( Help

cooper051

17.03.2017 09:02А что конкретно интересует? У каждой модели есть свой datasheet. Или вопрос по лицензированию?

Numen_Divinum

17.03.2017 10:08+1Check Point обычно не указывает инфу по железу в даташитах. Но энтузиасты сами её публикуют. Например, вот один из последний апдейтов.

Но это если интересны аплаенсы от вендора. Сам же софт (и SMS, и GW) можно ставить на практически любые сервера или использовать виртуальные машины.

cooper051

17.03.2017 10:18По поводу серверов есть строгий перечень поддерживаемого оборудования. Если его не придерживаться, то вам могут просто отказать в тех.поддержке, сказав, что вы используете не саппортное железо. На практике проще поставить бесплатный ESXi на сервер, а уже там развернуть виртуальный CheckPoint. Проблем так будет гораздо меньше.

Numen_Divinum

17.03.2017 10:48Действительно, это важно для тех кому нужна техподдержка. Список поддерживаемого оборудования (HCL).

Но в целом, Gaia — это коммерческий продукт на Red Hat Enterprise Linux, и, если очень хочется попробовать Check Point на «голом железе», можно смотреть HCL для Red Hat.

elobachev

17.03.2017 11:56+2Можно то можно, но дело это, ИМХО, мало осмысленное.

Попробую пояснить почему…

Чекпоинт стоит как военный истребитель.

Покупают его, соответственно, те, у кого перебои сервисов, которые он защищает, стоят еще дороже.

А значит — важна отказоустойчивость решения, наличие поддержки…

Поддержка реально важна — чекпоинт сложный, высокотехнологичный продукт, без глюков не обходится. С поддержкой их, в общем-то, исправляют =))) Без этого совсем грустно.

Второй фактор…

В даташите на аппаратные решения указана пропускная способность.

Раньше была одна цифра, потом…, теперь указывают 4.

https://www.checkpoint.com/downloads/product-related/comparison-chart/appliance-comparison-chart.pdf

на самом деле производительность зависит как от вида трафика, поданого на фаервол, так и от набора правил и количества задействованных функций( блейлдов).

Для вендорского железа есть какая-то статистика, есть база инсталляций. Покупаешь ты железку 61хх — тебе скажут, какой у нее в соседних внедрениях уровень загрузки, профиль трафика, можно довольно осознанно делать сайзинг. На левом железе всего этого нет.

Для поиграться — да, можно на виртуальной машине. Поучится правила писать, конфигурации потестировать.

Вобщем это совсем не опенсорс, другие правила.

Boris_Uskov

Спасибо за статью, но совсем не согласен с:

.Как-то всё в одну кучу. DPI может иметь и обычный файрвол (не обязательно NGFW, та же инспекция на ASA, на маршрутизаторах). IPS — тоже не обязательный атрибут NGFW. Также, DPI не всегда равно IPS.

Я для себя всегда считал, что NGFW — это когда к обычному FireWall добавлена фильтрация по категориям сайтов, репутациям сайтов и по приложениям (AVC). Также NGFW — наличие интеграции с корпоративным каталогом пользователей, чтобы можно было создавать правила по именам и группам.

cooper051

Добрый день. Спасибо за отзыв.

По замечанию. Я старался коротко описать данный вопрос, дабы не растягивать статью. Возможно поэтому получился сумбур. В целом нет однозначного определения NGFW. Каждый вендор трактует его по своему, в зависимости от имеющихся технологий. Например Fortinet определяет приложения исключительно с помощью IPS. У Cisco DPI никак не связан с IPS. У CheckPoint тоже свои технологии. Главная задача — определять приложения, а сделать это можно только разобрав пакет до 7-го уровня. Делать это с помощью DPI, IPS или еще каким-то образом — зависит от технологий вендора.

opanas

Я работал с Check Point на стороне интегратора, а потом дистрибьютора (до 2013 года). По состоянию на тогда разделение Gartner квадрантов на UTM и NGFW выглядело больше как маркетинговые изыскания. Это слова синонимы, но UTM больше позиционировался в Small-Medium сегмент, а NGFW — в крупный энтерпрайз. Ну и немалую лепту в формирование NGFW внес Palo Alto, который себя как революционное решение везде позиционировал (да и сейчас он в лидерах квадранта).

Насколько я знаю, Fortinet сейчас активно с Check Point конкурирует: уровень цен значительно ниже, качество нормальное, инсталляционная база уже довольно большая сформировалась.

cooper051

Сейчас еще Cisco с решением Firepower Threat Defence активно пытается продвигаться и конкурировать (что у них даже получается, ввиду их репутации и большой базы клиентов). Однако, на мой субъективный взгляд, продукт еще очень сильно сырой.

Что касается конкуренции Check Point и Fortinet, то мне кажется, что это совсем разные сегменты рынка, но опять же, это мое субъективное мнение. Не готов в комментариях разводить холивар, если что, пишите в личку)

elobachev

Поскольку термин next generation firewall придумал гартнер, (в своей публикации Defining the

Next-Generation Firewall Gartner RAS Core Research Note G00171540, John Pescatore, Greg Young, 12 October 2009, R3210 04102010) то на его определение и нужно, наверное, ориентироваться

http://www.gartner.com/it-glossary/next-generation-firewalls-ngfws/

А потом уже в эту лодку попытались все заскочить =)

А интеграция с каталогом в _нормальных_ фаерволах была всю жизнь, а не с 2009 года =)

cooper051

У Sophos уже есть XGFW — The next thing in next-gen: Ultimate firewall performance, security, and control

Новый тренд)

elobachev

Они тут тоже не первые =) У того же чекпоинта версия 5.5 называлась уже NG, а 6.5 — NGX =))

Но это по памяти. Помню, была еще 6.2, но кто была она — еще NG или уже NGX — не помню