Сегодня днем, 27 июня, крупные украинские компании заявили об очередных проблемах, обусловленных новой волной вируса-вымогателя. В последствии сообщения о блокировках начали поступать из России, США и Европы.

В списке жертв по состоянию на 17:00:

- Кабинет министров Украины;

- Укрпочта и Новая почта;

- Мобильные операторы Vodafone и Киевстар;

- Банки «Ощадбанк», «Укргазбанк», «Пивденный», «Такскомбанк», «ОТП Банк»;

- Издания «Корреспондент», «24 канал»

- Киевский метрополитен;

- Украинские железные дороги;

- Укртелеком;

- Эпицентр.

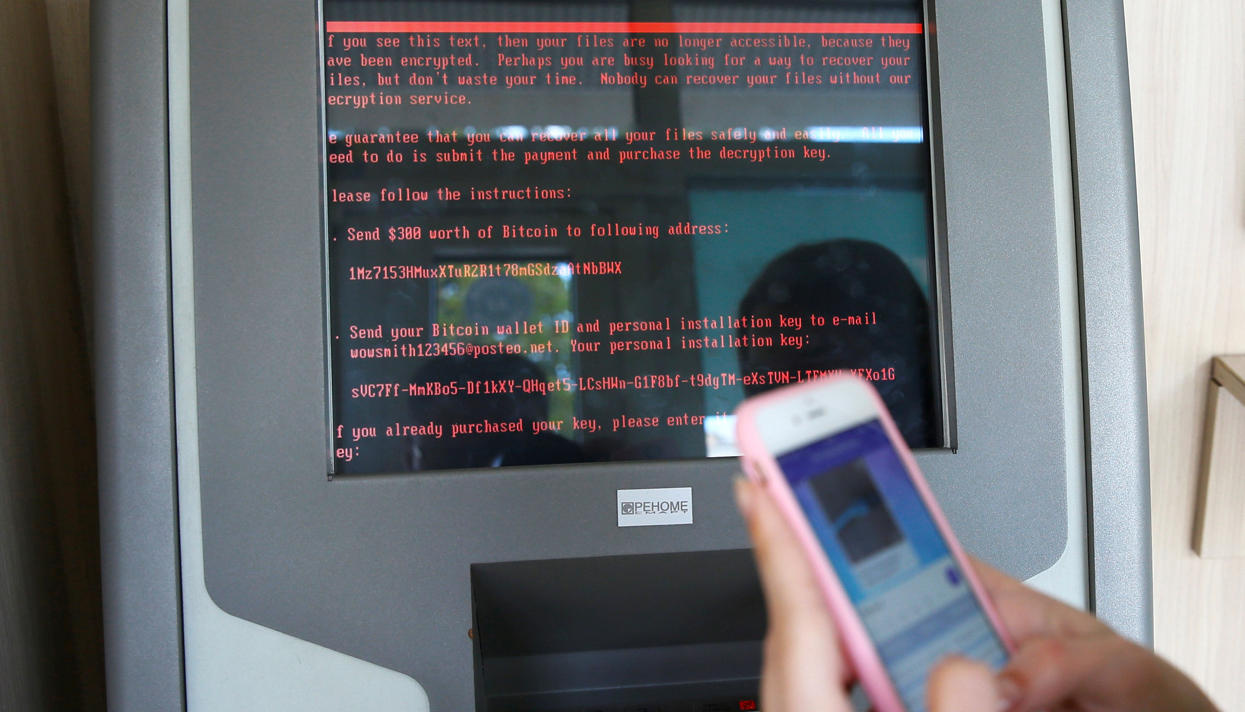

Точное название вируса еще не установлено, наиболее вероятной версией является «Petya.A».

Вирус требует эквивалент 300$ в биткоинах, о фактах разблокирования файлов после совершения оплаты пока не сообщалось.

UPD1: Ближе к вечеру появились сообщения и том, что вирус распространился на Российские компании, среди них:

- Роснефть;

- Банк «Хоум кредит».

UPD2: Специалист по кибербезопасности Владимир Стыран рассказал, что первоначальное заражение происходит через фишинговые сообщения (файл Петя.apx) или обновления бухгалтерской программы M.E.doc. Затем вирус распространяется по локальной сети «через DoblePulsar и EternalBlue, аналогично методам WannaCry».

UPD3: Пострадали некоторые компьютеры ЧАЭС. Ничего страшного. Большую часть отключили, чтобы избежать распространения. Не работает электронный документооборот. Радиационной опасности нет, но пока нет возможности отправлять рапорты с показателями, т.к. использовали электронную почту.

UPD4: Подробная статья на Хабре. Если коротко: Дешифровальщика еще нет, вирус распространяется по Европе, если случаи заражения в США.

Кабинет министров Украины

Министерство внутренних дел

Министерство культуры

Министерство финансов

Нацполиция (и региональные сайты)

Киберполиция

КГГА

Львовский городской совет

Минэнерго

Нацбанк

Банки:

Ощадбанк

Сбербанк

ТАСКомерцбанк

Укргазбанк

Пивденный

ОТР банк

Кредобанк.

Транспорт:

Аэропорт «Борисполь»

Киевский метрополитен

Укрзализныця

СМИ:

Радио Эра-FM

Football.ua

СТБ

Интер

Первый национальный

Телеканал 24

Радио «Люкс»

Радио «Максимум»

«КП в Украине»

Телеканал АТР

«Корреспондент.нет»

Крупные компании:

«Новая почта»

«Киевэнерго»

«Нафтогаз Украины»

ДТЭК

«Днепрэнерго»

«Киевводоканал»

«Новус»

«Эпицентра»

«Арселлор Миттал»

«Укртелеком»

«Укрпочта»

Мобильные операторы:

Lifecell

Киевстар

Vodafone Украина

Медицина:

«Фармак»

клиника Борис

больница Феофания

корпорация Артериум

Автозаправки:

Shell

WOG

Klo

ТНК

UPD5: Найден способ остановить шифрование — цитата для тех, кто еще не читал пост на хабре:

Специалисты Positive Technologies нашли локальный “kill switch” для Petya, остановить шифровальщика можно создав файл «C:\Windows\perfc (perfc — файл без расширения)

Так же есть и хорошие новости: если вы увидели перезагрузку компьютера и начало процесса „проверки диска“, в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD или USB-диска даст доступ к файлам.

Комментарии (192)

VaskivskyiYe

27.06.2017 17:24Ещё забыли про Радіо Люкс, Радіо Максимум (оба, как и 24 канал входят в холдинг ТРК Люкс); телеканал ATR; ОТП банк; компания ДТЕК; Центренерго; Новус; Фоззі-груп; Датагруп; Астеліт; WOG и т.д. (ссылка на новость). И даже Rozetka (скорее не сама, а только службы доставки, которыми они пользуются)

А Метрополитен не пострадал. Пострадал Ощадбанк — в метро перестала работать оплата бесконтактными картами банковскими и только, согласно официальным заявлениям.

P.S. Ходят «достоверные» слухи, что это Petya.A

P.P.S. А смысл такой заметки? И кавычки потеряли в пункте 4. И в конце заметки предложение не дописано

VaskivskyiYe

27.06.2017 17:34Официальное сообщение правительства.

Коротко: с 14:00 по Киеву пострадали Мин. Инфраструктуры, Борисполь, Укрпошта, Укрзалізниця и т.д. В КабМине пострадали только персональные компьютеры, сервера в сохранности. Несмотря на атаку, транспортная система работает в нормальном режиме. В основном виновата MEDOC, но не всегда. Обещают, что с атакой борется Гос. служба связи — будут инструкции для всех, а пока «выключите компьютеры». Полное сообщение на украинском по ссылке выше

bkotov

27.06.2017 18:26будут инструкции для всех, а пока «выключите компьютеры»

Забавно, учитывая, что выключать зараженный компьютер как раз нельзя, т.к. после перезагрузки он будет заблокирован.

VaskivskyiYe

27.06.2017 18:33Вы же понимаете, это не для спасения заражённого компьютера, а для сохранения тех, кто пока цел и не заразился

tot418

27.06.2017 19:26Я так понимаю, что можно загрузится после выключения с лайф сд, или реаниматора, и сделать fixmbr.

tot418

27.06.2017 19:32+2Я так понимаю что шифрование какраз и происходит после перезагрузки, под видом checkdisk_a

crackjack

27.06.2017 21:36Верно, наш офис тоже попал под раздачу, как и многие другие.

При первой загрузке с лайфсд получили доступ к файлам, но они оказались зашифрованы, далее запустили несколько стандартных скриптов для восстановления загрузки, комп перезагрузился и началась «проверка диска» после чего доступ к диском и инфе был потерян. Будем разбираться в четверг…

crackjack

27.06.2017 21:43Да, словили через медок на 7-ку, проверяли хард на 10-ке с актуальными обновлениями и включенным дефендером, дефендер обнаружил криптовымогателя как DOS/Petya.A и предложил удалить.

waisberg

27.06.2017 17:40Спасибо, кавычки вернул.

Удивился, что на GT тишина, нет новости об этом. Статья в первую очередь необходима, чтобы предупредить сообщество об опасности. Поэтому основная информация, как выжимка в теле поста, а подробности по ссылкам, как вы вместе с господином igruh верно заметили.

VaskivskyiYe

27.06.2017 17:41+1Продолжим собирать для автора статью об атаке.

Пострадали некоторые компьютеры ЧАЭС. Ничего страшного. Большую часть отключили, чтобы избежать распространения. Не работает электронный документооборот. Радиационной опасности нет, но пока нет возможности отправлять рапорты с показателями, т.к. использовали электронную почту

waisberg

27.06.2017 17:45Спасибо, у меня в самом деле недостаточно времени, чтобы написать полноценную статью. С вашего позволения, добавлю в апдейт.

sHaggY_caT

28.06.2017 11:10+1Всегда офигеваю с таких новостей. Почему вообще там стоит консьюмерская Windows, а не RHEL с параноидальными настройками SELinux, или вообще какая-нибудь QNX?

Какие такие задачи требуют на АЭС именно Windows на рабочих станциях? Почту отправлять и читать можно с абслютно любой ОС, даже с AIX мейнфреймов.

Moon_Lobster

28.06.2017 12:02При чем удивляет еще больше, что раньше были произведены атаки именно на Винду, но как-то за все это время решили они забить на это дело… Ни чего важно ведь, всего лишь АЭС.

vedenin1980

28.06.2017 13:39Ни чего важно ведь, всего лишь АЭС

Да может там рабочие станции секретарши, главбуха и т.п. на винде, а все что реально работает в АЭС в своей отдельной сети на чем-нибудь экзотическом.

Moon_Lobster

28.06.2017 13:46Считаю, что все включая даже бух. и админов должны работать не на винде) слишком высоки ставки для таких оплошностей.

vedenin1980

28.06.2017 14:18Например? Ну если у секретарши директора стоит комп на Винде и с доступом в инет (при том что она не работает с секретными данными АЭС и не имеет доступа к внутренней локальной сети АЭС), что могут хакеры и вирусы с этим сделать? Или это просто параноя, потому что параноя? Ну тогда вообще компы лучше не использовать, а считать на счетах, это единственный 100% защищенный вариант

Moon_Lobster

28.06.2017 14:51Как минимум это утечка данных. Как максимум думаю могут ответить специалисты, не зря же работу приостановили.

Merkat0r

28.06.2017 16:11Потому, что не пишут софт под них… Да и никому это не надо — всем достаточно уг наколенной на дельфях написанной человеком 50+ за 20к\мес.

В госсекторе, кстати, это вообще проблема — пока у тя нет седыхму..к тебе все отсносяцца с позиции «шел бы ты отсюда сосунок, ишь удумал учить тут кого-то» :)

sets

28.06.2017 17:02Потому что негде взять сотрудников, которые бы умели все это делать.

alexpolevoy

29.06.2017 01:42Не верю, что негде. Как отметил комментатор выше, дело исключительно в финансах: кривое гуано под винду (естественно, ворованную, как в том же РЖД) гораздо дешевле, чем качественный софт и админ, который знает про линуксы больше, чем «там чОрная консоль и нихрена не понятно».

sets

29.06.2017 10:17Админа можно найти, нет пользователей, которые бы смогли в линукс.

yefrem

29.06.2017 11:46Ну приват как-то смог. Правда там, кажется, софт web-based, так что им в принципе все равно откуда им пользоваться, сравнительно недавно вообще на планшеты перешли.

alexpolevoy

29.06.2017 12:05У меня маман вполне может в линукс на уровне поюзать GIMP, Kdenlive, LibreOffice, digiKam, посмотреть видосики, послушать музыку, и даже может обновить свою систему. Браузеры — само собой. Не вижу причины, по которой юзверь не может в линукс, кроме непроходимой тупости оного. Но зачем тогда нанимать таких дубовых идиотов?

sets

29.06.2017 12:40Потому что таких большинство. Никто не будет перебирать свежих выпускников бухгалтерских чушков на предмет «сможет ли в линукс». Да и не понятно заранее, сможет или нет.

vedenin1980

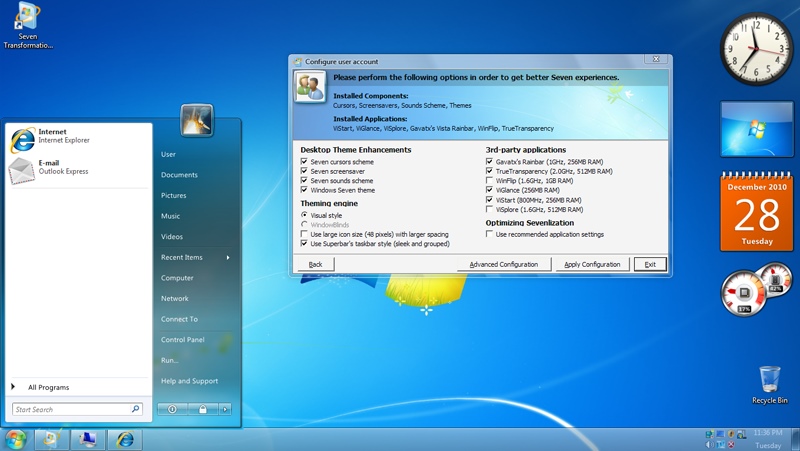

29.06.2017 12:52Ну линукс при желании можно заставить выглядит так:

Много картинок

sets

29.06.2017 13:02Я ниже уже написал, как выглядит не очень важно, все что нужно от операционки это привычные иконки на рабочем столе, которые запускают хотя бы слегка привычные программы, которые, что важно, корректно работают со старыми файлами.

Переход со старого доброго офиса на новый (не помню нумерацию, где впервые появились большие такие табы в шапке и хрен там что найдешь) — это была жесть и боль, но кто за месяц, кто за три — все справились. И с опенофисом бы сжились, я уверен, особенно если заставлять и стращать именем директора, но если кальк не в состоянии полноценно справиться с файлами экселя, то всё.vedenin1980

29.06.2017 17:13кальк не в состоянии полноценно справиться с файлами экселя

Вообще, на мой взгляд современный либро офис значительно лучше опен офиса и нормально работает с файлами экселя. Но это ИМХО

vedenin1980

29.06.2017 12:30нет пользователей, которые бы смогли в линукс.

Да сейчас есть версии линукса, которые не визуально почти не отличаются от винды, там больше проблема с софтом (тот же офис, например), да удобством администрирования.

кроме непроходимой тупости оного.

Кстати, совсем нулевому чайнику хоть винда, хоть мак, хоть линукс все единоvedenin1980

29.06.2017 12:39Если интересно можно почитать или тут посмотреть , прекрасно подойдет для паникующих при виде чего-то нового сотрудников, пенсионеров и т.д. Естественно в винду линукс не превратиться, но с точки «чайника» разницы почти не будет.

sets

29.06.2017 12:45Разумеется, под «мочь в линукс» я имел в виду в первую очередь наличие нужного софта.

Лет 10 назад честно попытался перевести группу юзеров под линукс, мне за это премию обещали.

Уперлись, по очереди, в 1) бухгалтерию (преодолел) 2) ворд (преодолел с трудом) 3) эксель (фейл) 4) фотошоп (фейл без шансов). Мне уже говорили, что с тех пор опенофисы и прочие гимпы сделались более лучшими, допускаю, что теперь все проще.vedenin1980

29.06.2017 12:59фотошоп (фейл без шансов)

Ооо, а что за пользователи, которым постоянно нужен фотошоп? Мне кажется им тогда проще переходить на Мак, если это проф. дизайнеры, благо и система достаточно защищенная и для дизов все что угодно есть

sets

29.06.2017 13:08Не, маркетологи. Им время от времен нужно было что-нибудь в каких-нибудь макетах подправлять.

alexpolevoy

04.07.2017 19:12У вас маркетологи лезут своими руками в макеты дизайнеров?

sets

04.07.2017 20:28Ну кто-то же должен. Макеты нарисованы специально с учетом того, что часть будет время от времени заменяться теми, кому эти макеты нужны.

Uirandir

29.06.2017 01:42Windows в таких случаях стоит на десктопах сотрудников, а не на управляющих компах. Потому опасности и нет, что это — десктопы сотрудников не имеющие доступа к сети в которой идет реальная работа.

lishniy

29.06.2017 01:42Не знаю точно про ЧАЭС, но в мире BMS(АСУЗ) программный комплекс диспетчеризация есть только на Windows. Почему то в эту область технический прогресс продвигается очень медленно.

igruh

27.06.2017 17:24+1По ссылке информации на порядок больше, чем в вашем твите, а ошибок — меньше. Так спешили донести первым?

StallinHrusch

27.06.2017 17:26поторопился я с закрытием кредита в хоум кредите :D

K0styan

27.06.2017 17:45+12Ничего… Вот не смогут они расшифровать свои файлы, откатятся на бэкап — и увидят, что вы им все еще должны ;)

Alexsandr_SE

27.06.2017 18:58-1Говорят что шифрования нет как такового, с внешнего загрузчика и дополнительного ПО можно получить доступ ко всем данным.

"Повреждению" подверглась только таблица разделов дисков. Больше информации собрать не получилось.

qwerty1023

27.06.2017 20:43Это не так, шифруются файлы формата ворд, эксель, пдф и т.п. но расширение не меняется. Картинки не трогает. Подозреваю, что в MBR`овской части вируса есть алгоритмы дошифровать оставшееся после перезагрузки.

Yngvie

27.06.2017 17:26Avira сообщила что этот Petya так же использует EternalBlue уязвимость, как и недавний WannaCry

Twitter

a520

27.06.2017 20:56+1нет, не работает. Я проверял.

Шифрует только загрузочный диск. Диск с резервной копией цел.

burundukh

27.06.2017 17:51-5«вирус распространился на Российские компании, среди них:

Роснефть;

Банк «Хоум кредит».»

здоровья ему и долгих лет жизни )

zoas

27.06.2017 17:54Биткоин адрес вымогателя

https://blockchain.info/address/1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

Xaliuss

27.06.2017 18:44+4Понравилась транзакция на 666 сатоши

Адрес отправителя говорит сам за себя

1FuckYouRJBmXYF29J7dp4mJdKyLyaWXW6

Видимо автор потратил некоторое время на поиск удачного адреса.

Whitesunset

27.06.2017 22:28Онлайн мониторинг кошелька

Если есть информация о других кошельках — дополняйте.

marinichev

27.06.2017 17:56После первой волны WannaCry кто-то еще не установил апдейты?..

/риторический вопрос/

burundukh

27.06.2017 18:00+1судя по инфе — апдейты защищают только от вторичного заражения по локалке. попавшихся на фишинг они не спасают.

жду инфу по количеству заразившихся систем вин хп отключенных от инета )

Mako_357

27.06.2017 18:21Говорят, что заражались даже полностью обновлённые компьютеры с Windows.

Хз, на сколько это правда. Сейчас неразбериха творится.

Mako_357

27.06.2017 19:05Ан нет. Сначала пользователь открывает email с файлом, который все шифрует и дальше начинается распространение по сети и заражение непропатченных ПК. Социальная инженерия + шифровальщик + червь.

vova4ka_ua

27.06.2017 19:06windows 10 релиз 1703 с последними обновлениями. погибли все, кого не успели отключить

Mako_357

27.06.2017 19:11В смысле у вас в сетке 10ки заразились? А антивирус какой?

vova4ka_ua

27.06.2017 19:1710, 8, 7, 2008R2. на счет ХР нужно проверять

AV ESET, Defender

StallinHrusch

27.06.2017 19:21а не определили с кого все началось? интересно посмотреть что там за письмо такое приходят, что столько людей открывают вложение из него

Mako_357

27.06.2017 19:22Жесть. По почте прислали файл? Ни один антивирус не поймал, я так понял? Помогло только выдёргивание кабелей?

vova4ka_ua

27.06.2017 19:28+1заражение было точно по сети. от кого началось, думаю узнать теперь вряд ли получится. за полчаса компьютера падали сотнями

Mako_357

27.06.2017 19:37Вот вам работы привалило. Страшный вопрос. Серверы то хоть из бэкапов можно поднять?

Mako_357

27.06.2017 19:59Если заражались полностью обновлённые ПК, значит используется неизвестная уязвимость.

realscorp

28.06.2017 14:28используется неизвестная уязвимость

Используется Mimikatz. Заразилась любом способом машина, на которой используется учетная запись с высокими привилегиями — и все, остальная сеть обречена.

Evengard

28.06.2017 17:02Это кто ж с такими высокими привелегиями файлы по почте пришедшие-то открывает?

qwerty1023

27.06.2017 20:38У меня в рабочей сети заражение началось с машины под необновленной ХР, на которой работает МедОк, вирусный процесс был запущен от процесса МедОк. От нее по сети пострадало 2 машины с необновленной ХР и одна с 7-кой, похоже там бала какая-то проблема с обновлениями. Пара ХР еще выпала в синий экран, что там пока не смотрел, но думаю все должно быть нормально. Там где на ХР стоят последние обновления все ок.Так же все ок с 7-ми с относительно последними обновлениями.

sptor

27.06.2017 17:58+1На самом деле не только Россия и Украина, Европа тоже

edrokov

27.06.2017 18:24По всему миру встали десятки портов и терминалов. Не могут выполнять погрузку/разгрузку. Корабли но могут выйти из портов, а завтра придут новые. В морской логистике сейчас полный привет происходит. У сотен тысяч грузополучателей поедут все сроки.

yarric

27.06.2017 18:06-2Компьютеры на Windows — самые дешевые, если ваши данные ничего не стоят.

shogunkub

27.06.2017 18:30+3Учитывая, что патч уж три месяца как доступен, а от отсуствия мозгов смена ОС не поможет — Windows тут ни при чём…

Barnaby

27.06.2017 18:37+5Если бы обновления в windows ставились без перезагрузки, возможно, их бы никто и не отключал.

shogunkub

27.06.2017 18:42+4Тоже верно, но сдаётся мне, после первого звоночка в лице Wannacry время для перезагрузки всё-таки можно было найти.

sHaggY_caT

28.06.2017 11:16+1Я не понимаю, неужели на терминалы в аэропортах требуется именно Windows? Я почему-то уверена, что несложно даже .NET софт переписать так, что бы он работал под Mono/Linux, к которому можно прикрутить kExec, и обновлять не только юзермод, но и ядро без перезагрузки.

shogunkub

28.06.2017 11:26+2Ключевое слово «переписать». Никто не будет этим заниматься только ради перехода на Linux. А так-то я сам согласен, что для многих вещей Linux подходит намного больше.

sHaggY_caT

28.06.2017 11:28«переписать», в случае с Mono, часто значит пофиксить несколько багов, ну в крайнем случае в некоторых случаях использовать другие библиотеки

shogunkub

28.06.2017 11:31Я знаю это, я пишу на .NET. Но, во-первых, кто сказал, что там .NET, а не когда-то написанный на плюсах монстр(даже если GUI на дотнете). Во-вторых, в любом случае, это для эксплуататора будет стоить денег. Если случаи как в сабже будут повторятся регулярно — тогда может быть почешутся.

saboteur_kiev

29.06.2017 03:37То есть взять всех разработчиков, пишущих под .NET под винду, и никогда не работавших под Линукс, нанять новых разработчиков, купить/найти/установить систему разработки под Линукс, так как новые скорее всего никогда не работали под виндой, и заставить их переписывать виндовый софт, который еще неизвестно насколько легко перейдет на кросс-платформенность?

sHaggY_caT

30.06.2017 16:30Звучит куда страшнее, чем решается в реальности :)

В реальности это найм пары человек в команду или покупка аутсорсинговых услуг.

saboteur_kiev

30.06.2017 16:59Нет, это решается страшнее чем звучит.

Очень много компаний не могут себе позволить разработку еще одной энтерпрайз системы в принципе.

Я знаю примеры, когда даже айти компании не очень жаждут разрабатывать что-то удобное для себя, потому что дорого, и все силы тратят на клиентов. А что говорить про средний и мелкий бизнес, для которых персональная разработка вообще не по карману, и они берут массовый дешевый продукт?

dartraiden

27.06.2017 22:15Это обычный шифровальщик, он никак не блокируется обновлениями ОС.

Это не эксплоит (вроде как, по уточнённым данным). Поскольку страдают даже «десятки» с последними патчами.

arthi7471

28.06.2017 11:24+1Ну справедливости ради линь сам по себе изначально требует присутствия мозгов. Или вправляет по мере использования.

Serge78rus

28.06.2017 16:44Минимально необходимое количество мозгов определяется не операционной системой, а теми задачами, которые под ней решаются. Кстати, помнится, что установка Ubuntu со всеми опциями по умолчанию, требует от пользователя меньшего количества действий, чем Windows.

Mako_357

27.06.2017 18:26Похоже скоро уже в порядке вещей будет такие атаки.

п.с. Антивирусы, как всегда сели в лужу.

striver

27.06.2017 18:46Не, сейчас у одного разраба выйдет заплатка, которая решит все вопросы разом.

Xaliuss

27.06.2017 18:52Вроде часть ловит. Но информация противоречивая. У Virustotal 16/61 детекция. Один из первых аналитиков говорил, что Defender ловил.

kryvichh

27.06.2017 18:42Неужели и в этот раз не найдут источник? Учитывая глобальность заражения.

sptor

27.06.2017 18:46-1Если найдут быстро, то есть вероятность что ключи для расшифровки будут добывать методом терморектального криптоанализа, поэтому подозреваю инициатор(ы) прячутся хорошо, и если их и найдут то очень нескоро.

kryvichh

27.06.2017 18:50Надо начать с компании M.E.doc, а также пройти по цепочке первых фишинговых email. Я думаю, оттуда будет не более десятка шагов до источника.

ieshevyakov

28.06.2017 18:57-1КРАВАЯ РАШКА же. Сам Путин лично!

JekaMas

29.06.2017 01:42Если Путин умеет писать такой эффективный код, то мое мнение о нем улучшилось бв.

isox

27.06.2017 19:08Мы стараемся полезности и технические факты добавлять вот сюда.

Там есть ссылки на образцы потенциальной малвари, плюс немножко анализов и IoC.

PlayTime

27.06.2017 19:56Все эти события, как по мне, портят репутацию криптовалют очень сильно и показывают темную сторону анонимных валют. Ведь с картами такое никак бы не вышло.

Alexsandr_SE

27.06.2017 20:25ХР опять неуязвима получилась?

dartraiden

27.06.2017 22:14+2Это обычный шифровальщик, где запустят, там и зашифрует. Хоть на XP.

Alexsandr_SE

27.06.2017 22:35-1WannaCry зачастую не могла зашифровать данные в ХР. Только зависание было от него.

https://geektimes.ru/post/289665/

Вот интересно что насчет этого вируса. Все же ХР сильно устарела ина ней часто не могут нормально вирусы работать.

Спасибо а минусы, а то ведь правдивую информацию стоит минусовать. если она не нравится.

dartraiden

27.06.2017 22:59+1Там дело, как следует из того комментария, было в том, что не отрабатывал эксплоит (отправлял систему в BSOD), в результате действий которого уже бы запускалось шифрование.

То есть, с шифровальной начинкой всё в порядке, а проблема была в том, чтобы отправить её на исполнение. А у «Пети» с этим нет проблем — на исполнение его отправляет сам пользователь.

Alexsandr_SE

27.06.2017 23:48+1На первой машине отправляет пользователь, а как насчет остальных в сети? Там то уже или отправлять через уязвимость или через стандартные права типа админа домена.

kryvichh

27.06.2017 23:52В сообщении киберполиции Украины пишут, что «В подальшому, шкідливе програмне забезпечення розповсюджувалось за допомогою вразливості у протоколі Samba (яка також використовувалась під час атак WannaCry).» Понятно без перевода…

Alexsandr_SE

28.06.2017 00:57Что понятно? Что та же уязвимость понятно, а вот результат нет. Или заражение или опять синий экран на ХР?

Если у нас только ХР, то в одном случае мы имеем только 1 зараженный комп, во втором все.

Механизмы заражения тоже под вопросом, походу он там не один. Что-то о разных случаях рассказывают.

dartraiden

27.06.2017 23:52Как вариант, может «Петя» по корпоративной почте себя рассылает с первой машины. Внутрь периметра-то он уже проник. А дальше юзеры охотно открывают вложения от коллеги.

Просто не сходится иначе, как он заражает через SMB машины на Windows 10 1703, которая изначально не подвержена той уязвимости?

dartraiden

27.06.2017 23:58+1В общем, похоже, что у этой зверушки сразу несколько различных механизмов проникновения. В том числе, через систему документооборота.

Поэтому, наличие XP особо не помогает. До неё не дотянуться по SMB, зато другими путям — вполне.

anaximandr

27.06.2017 20:37+4Инфо от знакомого айтишника в ХМАО. В ХМАО зацепило все дочки Роснефти. Патчи от wannacry стояли везде их поставили сразу практически даже с обходом компов и принудительным включением компов отпускников для обновления, не помогло. Машины почти все на вин7. Большую часть инфраструктуры месторождений удалось отсечь, но офисам досталось больше всех, там практически все компы залочились.

Andronas

27.06.2017 20:41Если пользователь работает не под админской учеткой, и все апдейты установлены — ему боятся нечего даже если он запустит это опасное вложение? или все таки нет?

a520

27.06.2017 21:03+1нет, боятся всегда есть чего. У нас «МЕДОК» несколько недель назад отказался запускаться после обновления, как вариант решения проблемы в их поддержке рекомендовали запустить службу от имени администратора домена. И вот сегодня все доменные компьютеры зашифрованы, а несколько не доменных в порядке. Все доступные обновления были установлены.

evil_random

27.06.2017 23:01+2Взоржал после «запустить службу от имени администратора домена». В суд бы на них подать за такое.

smilyfox

29.06.2017 01:42Может быть рекомендация была от локального админа все-таки? На моей памяти не встречалось программ требующих права админа. домена

Ten

27.06.2017 21:44-3«Публикуем код для разблокировки. Кто там с Win32/Diskcoder.Petya.C воюет — попробуйте.

Код:

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

»

https://t.me/alexlitreev_channel

Посмотрел — а это SHA256 вирусного файла… хм…

Mako_357

27.06.2017 22:58+2Нашли киллсвитч. Достаточно создать файл C:\Windows\perfc. Источник

selivanov_pavel

28.06.2017 17:25Авторы шифровальщиков какие-то скучные, делают киллсвитч в файле. Проанализировать просто, защититься тоже просто. Нет бы делать киллсвитч-домен, который должен отдать зашифрованную закрытым ключом команду, а открытый ключ встраивать в сам зловред.

Xaliuss

28.06.2017 21:19Всё зависит от цели. Для длительного выжимания денег наличие простых киллсвитчей невыгодно, но здесь целью судя по всему ставилось мгновенное поражение максимального количества целей с атакой по таймеру, и проверка на зараженность по наличию файла проста и удобна. Вообще для шифровальщика вирус крайне злобный (полный вывод систем из строя), а та часть, которая отвечает за расшифровку проста по сравнению со всем остальным (1 адрес кошелька, 1 контактная почта, которая заблокирована сразу). Так что направленность вируса на максимально возможный единовременный ущерб очевидна.

wych-elm

28.06.2017 21:55Конечно, атаковавшие точно знали что делали. :-) В современной высокотехнологичной стране где почти все зависит от цифровой техники кибер-атака принесет максимальный ущерб экономике. :-) И главное, время выбрали удачное, на следующий день остановились все гос. предприятия (они сейчас действительно не работают с самого утра целый день :-)

hongodor

27.06.2017 23:15На другом форуме подтвердили что это M.E.Doc виноват, было несколько компов, на которые ничего не качалось, кроме апдейтов к бухсофту.

kryvichh

27.06.2017 23:44Хакерская атака на Украину осуществлялась через программу для отчетности и документооборота M.E.doc. Об этом говорится в сообщении Департамента Киберполиции Украины в Facebook. В полиции отметили, что данное программное обеспечение имеет встроенную функцию обновления, а хакерская атака началась после сегодняшнего обновления в 10:30.

https://www.rbc.ua/rus/news/kiberpolitsiya-nazvala-programmu-cherez-kotoruyu-1498589636.html

VGusev2007

28.06.2017 10:29Ресурс заблокирован в РФ.

Djanavara

27.06.2017 23:15-14у меня Windows 7 service pack 1

годами никакие patch, никакие update не делал.

полностью блокирую всякие обновления.

все возможные IP microsoft идут на 0.0.0.0 в etc/hosts

всё угодно скачаю, торрент и др.

только одна Avira стоит и никакие проблемы.

Думаю, что тем более делаются update и всякие patch через Microsoft, система становиться хуже и более уязвимой.

Все эти патчи может быть открывают разные бэкдоры, случайно или нарочно.

Mario_Z

27.06.2017 23:34+13

Djanavara

27.06.2017 23:58-14я не согласен с вами.

у меня есть достаточный опыт с разными системами.

ещё моим знакомым я советую не делать никаких апдейтов и пока никто не заразился

будет интересно, если есть другие мнения

Mario_Z

28.06.2017 00:26+4Я не отрицаю про наличие у вас вашего личного опыта, вот только система оценок этого опыта у вас хромает. Вы почитайте статью для разнообразия, особенно показателен пример с обстрелянными самолетами. К слову я тоже пользуюсь авирой, но я не рассчитываю только лишь на нее.

Mako_357

27.06.2017 23:58+3Держите нас в курсе, как вы не делаете update и patch через Microsoft, которые открывают backdoors, чтобы всякие NSA могли использовать exploits для внедрения worms и ramsonware.

п.с. Это очень, очень плохие советы.

VEG

28.06.2017 11:43+2Антипрививочники тоже любят хвастаться, мол «а я и мои дети не заболели, а эти прививки придуманы чтобы уничтожить человечество». Невежество везде работает одинаково.

Massacre

29.06.2017 00:00Так всё правильно, тут главное отличие у «выжившего» — отсутствие бэкдора по имени «медок». Это если не учитывать социнженерию. А патчи… Это к WannaCry. Тут они не помогают.

sptor

29.06.2017 00:47Я не думаю, что этот самый «медок» использовался хоть как-то в пораженных европейских компаниях, так что скорее всего, это один из путей только — с учетом массовости.

Xaliuss

29.06.2017 09:33Патч защищает от одного из векторов заражения, без него пострадавших было бы больше.

Djanavara

28.06.2017 00:39-8просто я всё блокирую.

особенно Microsoft.

Всякие IPC$ и подобные.

И "No pasaran".

Merkat0r

28.06.2017 00:47+1Понимаю — каникулы, родители на даче, но имхо в той же дотке вам будет много интереснее чем тут пытаться троллить про exploits для внедрения worms и ramsonware. :)

Бтв — чтобы килсвитч сработал требуется чтоб оно получило SE_d

Djanavara

28.06.2017 01:11-14мне кажется это вы троллите.

какие каникулы, родители на даче ??

мне 59, я сам себе.

просто личное мнение здесь поделляю.

если вы так прямо доверяетесь американцам… пожалуйста.

nidalee

28.06.2017 05:47+1Компьютер у Вас, стало быть, из наших, православных комплектующих? Почем «Эльбрус» брали? А телефон чей? Тоже российский? С куполами на задней крышке, по аналогии с яблоком?

Stalkeros

28.06.2017 08:47Помнится, когда я задал такой же вопрос в теме про провайдерский роутер, где некоторые полагали что в него обязательно встроен бэкдор чтобы провайдер использовал эту уязвимость (можно подумать другие производители, не привязанные к провайдеру, не могут встроить уязвимость в свое железо… ну это ладно), меня дико заминусовали =(

nidalee

28.06.2017 10:16+3А идея не в том, что закладки повсюду. Идея в том, что умудряться пользоваться американским железом и при этом шугаться американского софта — это талант. «Американцы плохие, но не совсем!»

gxcreator

28.06.2017 14:02Ох, лучше уж американским, чем китайским. В китайском софте больше зондов, чем самого софта.

zte189

28.06.2017 11:18Так всё-таки был 0-day или это всё — следствие неправильной настройки различных политик безопасности и недостаточное внимание сисадминов к вопросам безопасности?

VEG

28.06.2017 11:49+1https://www.facebook.com/cyberpoliceua/posts/536947343096100

По крайней мере в Украине атака была произведена через обновления популярной в компаниях софтины M.E.doc. То есть взломали сервер с обновлениями, и подсунули вирус вместо обновления. Дальше клиенты автоматически сами выкачали это обновление и запустили.

Xaliuss

28.06.2017 11:57+1Насколько я понимаю, M.E.doc только один из векторов первоначального заражения. Вопрос по 0-day остаётся по распространению по локальной сети, где патчи от майкрософт уже были использованы. Есть предположение о получении доступа к аккаунтам администратора домена, и тогда другие машины ничего сделать не могли в принципе. Пока окончательных выводов нет.

VEG

28.06.2017 12:19Не раз попадались утверждения (от людей кто столкнулся с проблемой), что во всей сети пострадали только машины с этой софтиной, и сразу после её обновления. То есть можно считать, что в этих компаниях компьютеры были обновлены и всё было настроено верно, поэтому вирус не смог распространиться на другие машины с помощью тех уязвимостей, на которые он опирается. Это указывает на то, что какие-то до сих пор незалатанные 0-day уязвимости в самой Windows не использовались.

Xaliuss

28.06.2017 12:33Видел утверждения двух типов, и там где пострадал только M.E.doc, и где пострадало всё (возможно начиная с M.E.doc). Так что проход по локальной сети не такой надежный, как до фиксов от WannaCry, но он есть на компах с обновлениями. Так же путаницы добавляет то, что возможно в атаке было несколько разновидностей зловреда. Пока детального анализа я ещё не видел.

kryvichh

28.06.2017 12:39На Тутбай пишут, что вирус, скорее всего, использовал сетевые инструменты Windows, такие как инструментарий управления Windows (WMI) и PsExec, для заражения других компьютеров.

Ra-Jah

28.06.2017 13:52Тогда, вероятно заражение с правами администратора домена и далее по накатанной во всей сети, куда успели дотянуться. Там, где запуск был осуществлен с правами твари дрожащей, скорее всего для распространения было необходимо отсутствие заплатки. Заявление сильное, я понимаю.

kryvichh

28.06.2017 14:48Похоже на правду.

Еще про первичные заражения, сообщает белорусский МВД: Зараженные файлы присылают под видом резюме, финансовых отчетов, прочей входящей документации или маскируют под архив с документами.

EvgeniyNuAfanasievich

29.06.2017 01:42В вашу логику не вписывается факт заражения ВИН10 (если он конечно имел место быть).

VEG

29.06.2017 09:49Почему это вдруг? Вы хотите сказать, что M.E.doc не работает и не обновляется под Windows 10? :)

sptor

29.06.2017 11:10В логику с M.E.Doc как источника заражения не вписываются европейские, и теперь уже и австралийская компания, которые явно этим программным продуктом не пользуются. Так что действительно, источников/путей заражения было несколько.

saboteur_kiev

29.06.2017 17:24Факт заражения win10 есть. В знакомой компании шировальщик словили лицензионнай Win10 на ноуте и просто win2003 сервер.

realscorp

28.06.2017 14:53+2Не 0-day. Просто отлично продуманная и исполненная массовая атака.

Насколько я понял ситуацию, первоначальное заражение могло случиться несколькими путями:

- Зараженное вложение в письмо

- Обновление до зараженной версии M.E.Doc

- Эксплоит в SMB (тот же, что и у WannaCry)

После первого заражения зловред распространял себя по локальной сети либо через тот же эксплоит, где это было возможно, либо через PSExec, получая необходимые данные учетных записей с высокими привилегиями при помощи Mimikatz.

Если честно, я восхищен этой атакой. Остроумно и эффективно. Защититься от такого заранее очень непросто, хотя сейчас уже примерно понятно, как:

- Устанавливать вовремя обновления

- Сегментировать сеть на как можно более мелкие сегменты VLAN, либо иными способами запретить обмен трафиком между клиентскими ПК

- Через политики настроить Windows Firewall на пользовательских ПК так, чтобы закрыть входящий трафик на порты SMB

- В-принципе отключить службу LanmanServer у пользователей через политики

- Использовать для запуска служб сторонних производителей учетные записи с возможно наименьшими правами

- Агрессивно фильтровать почтовые вложения

- Обучить пользователей не открывать вложения от неизвестных отправителей

- Бэкапы, бэкапы, бэкапы...

Ra-Jah

28.06.2017 16:52Свинцовый саркофаг забыли. По существу могу добавить applocker, тюнинг запуска доверенного ПО и банальное переопределение скриптовых расширений в notepad.

StallinHrusch

28.06.2017 20:21Бэкапы, бэкапы, бэкапы..

тоже могут оказаться зашифрованными ;-)

ZloyAntoha

28.06.2017 21:07можно их делать в архиве под паролем и без расширения, как вариант

vedenin1980

28.06.2017 21:13А какая разница? Вроде этот вирус шифрует все файлы кроме системных, которые смог найти. А архив и пароль ему до лампочки, ему же не прочитать бэкапы надо, а зашифровать,

P.S. Оптимально делать бекапы на сторонее хранилище с возможностью создания, но без возможности изменения и удаления с этого компа.

Ra-Jah

28.06.2017 21:29Большие файлы с непонятными расширениями оно вряд ли шифрует, это отнимает время. Ощутимо отнимает. Хотя, может и сигнатуру проверяет…

solariserj

28.06.2017 23:47Не знаю не знаю… я когда поймал шифровальщика лет 3 назад, зашифровал архивы и даже файлы алкоголя, причем iso образы оставил. да видео и аудио не тронул, но мне бы их жалко не было. А так хотел поймать авторов…

Тут я как понял вирус писался не энтузиастами, а как заработать денег, вот и профессионально подошли к написанию :(

Xaliuss

29.06.2017 09:35Скорее не заработать денег, а нанести урон. Расшифровка конструкцией вируса не предусматривается, как говорят аналитики (отсутствует идентификатор).

Massacre

29.06.2017 00:16В общем, отказаться от сетевых шар/встроенного удалённого администрирования Microsoft, прикрыть виндовые порты на каждой машине и держать сторонние автообновляющиеся приложения в sandbox'е, а лучше — вообще в виртуальной машине.

Ну а от пользователей, открывающих вложения, врядли что-то спасёт, судя по масштабу…

SnakedEdward

02.07.2017 19:49А такие юзверя — самое уязвимое место, сказал бухам не открывать письма с незнакомых адресов, или содержащие непонятные файлы (которые в принципе не могут вам быть адресованы), одна дама тут же заявила нечто вроде, ты ж есть, вылечишь (получила люлей от ГБ так же быстро).

Toz

29.06.2017 01:43Тут уже упоминали что им рекомендовали запускать медок от имени доменного админа. Еще тут упоминалса psexec. Вот вам и способ распространения. Чистая соц инженерия

HEKOT

29.06.2017 01:43В минувшую пятницу выключил комп штатно. В понедельник при загрузке включился чекдиск. Но никаких сигналов о заражении не вижу. Видимо, совпадение.

alex_cn

29.06.2017 01:43Petya uses LSADump to get Admin password and infect all network. There is no need for #EternalBlue vulnerable PCs.

frees2

СИСТЕМА ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА «M.E.DOC IS»

-Пошло через->

«M.E.Doc» — программа национального производителя, который активно поддерживает вузы страны.

DoublePulsar — это бэкдор (англ. backdoor), опубликованный хакерской группой The Shadow Brokers в начале 2017 года.

C вредоносной программой справляется антивирус Windows Defender.

PS/ Это те же самые хлопцы которые заминусовали тут за критику большого XML

savagebk

Любишь M.E.Doc — люби и холодок

Neptun4uk

О вирусе в обновлении Медка говорят еще с 25 майя 2017. http://www.me-doc.com.ua/forum/viewtopic.php?f=82&t=13781