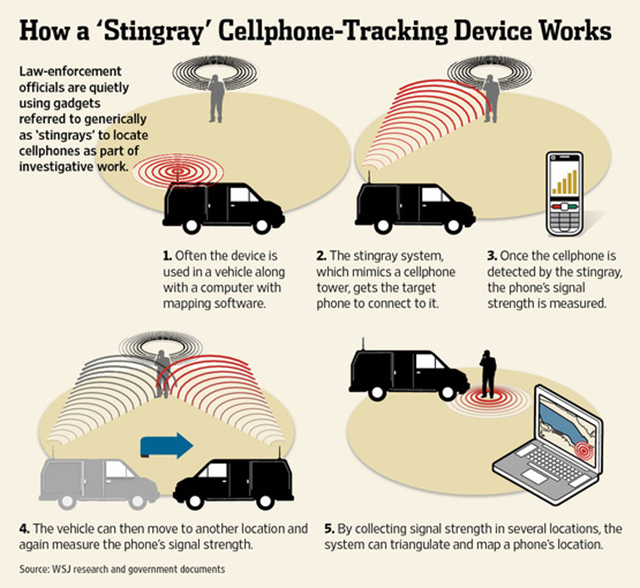

Один из способов получения данных с сотовых телефонов — устройство Stingray. Оно выполняет роль поддельной базовой станции. Сотовые телефоны в радиусе действия сигнала подключаются к ней, после чего операторы могут прослушивать разговоры и по силе сигнала определять местоположение телефона.

В США в 2013 году пытались лишить ФБР права прослушивать разговоры граждан с помощью этой технологии. Правозащитники говорили, что она нарушает права американцев, предусмотренные Четвертой поправкой. Система позволяет следить не только за подозреваемыми в преступлениях, но и за всеми остальными гражданами, находящимися в радиусе действия устройства. Полицейским рекомендуется не рассказывать в суде об использовании этих устройств. При этом для организации прослушки не нужен судебный ордер.

В Китае за год на сотовый приходит двести сообщений с рекламой. Для рассылки спама китайские мошенники использовали ноутбук, плату программно управляемого приёмопередатчика и радиостанцию, внешнюю антенну и специальное программное обеспечение. Такая система позволяет подключить к себе телефоны в радиусе до двух километров. Правоохранительные органы Китая в результате только одного рейда в 2014 году арестовали полторы тысячи человек, рассылающих спам, и двадцать точек по сборке систем для рассылки.

Рассылка спама в определенном радиусе может быть использована местным бизнесом для геотаргетинга услуг и товаров.

Многоканальные GSM-модемы можно применять для рассылки спама.

Журналисты Sky News обнаружили поддельные базовые станции на территории Великобритании. Двадцать станций — в Лондоне. Власти страны ни подтверждают, ни опровергают использования систем прослушки.

Системы сложно использовать для направленной прослушки. В условиях города они собирают данные со всех смартфонов — информацию о сотнях и даже тысячах людей, которые находятся в радиусе работы устройства.

Для обнаружения систем прослушки журналисты Sky News использовали программное обеспечение немецкой компании GMSK Cryptophone, разрабатывающую решения в сфере информационной безопасности.

Комментарии (10)

Brom95

11.06.2015 13:56Получается, что телефон совсем не может отличить станции друг от друга? И нет даже эллементарной системы проверки " свой-чужой"?

artyums

11.06.2015 23:03Да вообще это все забавно. По идее, ведь радиообмен между БС и МС должен быть зашифрован ключом, который есть у МС (в SIM-карте) и у БС (в реестре).

Получается, что спецслужбы знают эти ключи, но об этом не говорят Оператору — но тогда вопрос, откуда же они их знают?

А если Оператор в курсе — то зачем городить огород с этими ложными БС (есть же процедуры legal interception)?

Статья для меня породила одни вопросы, не дав толком ответов)

KOLANICH

11.06.2015 23:28+21 Взаимная аутентификация — в 3G. В GSM базовые станции спуфятся.

2 IMSI Catcher не позволяет расшифровывать звонки, он просто ловит IMSI — идентификатор симки и IMEI — идентификатор телефона.

3 Что я не понимаю, так это то, зачем они их используют. Полицейским же вроде-бы проще (и беспалевнее, так как IMSI Catcher можно детектировать специальным андроидным приложением) принудить к сотрудничеству сотового оператора, чем ездить за объектом с поддельными базовыми станциями.

zoc

А как базовая станция может прочитать данные из моей телефонной книги или принудительно установить на телефон приложение? Не знал что такое предусмотрено стандартами.

ababo

Наверное, имеется в виду телефонные номера, хранящиеся в SIM-карте.

painjkee

Которые там уже никто не хранит.

Dark_Purple

Я храню, и телефон у меня с кнопками и чб дисплеем.

Scrooge2

и у меня.

a5b

Гиктаймс ТМ: «Журналисты обнаружили в Лондоне двадцать «ловушек» для сотовых телефонов, способных получать данные из телефонных книжек, прослушивать разговоры и перехватывать сообщения»

Оригинал news.sky.com/story/1499258/fake-mobile-phone-towers-operating-in-the-uk: «Sky News investigation uncovers the use of IMSI catchers, which can collect the data of innocent people as they use their phone.… rogue mobile phone towers, which can listen in on people's calls without their knowledge, are being operated in the UK.

Спасибо пользователю ivansychev за более интересные „подробности“ в данной новости.

PS: Для чтения данных SIM карты надо передать ей подписанный OTA SMS и добавить апплет в STK, для чего нужен OTA ключ, который записан в саму карту и который официально есть лишь у производителя карты и оператора сотовой связи (1, 2, 3). Если у атакующего уже есть такой ключ, то использование описанных в посте IMSI-catcher необходимо только если оператор фильтрует OTA SMS. Однако более вероятно, что подобные атаки со стороны государства будут проводиться через оператора связи.

Gendalph

Напишите, пожалуйста, статью на ГТ, а то вам плюсик в карму поставить нельзя.