Наличие записанных данных о тысячах банковских карт делает POS-терминалы критической системой, а потому не удивительно, что они становятся все более востребованной мишенью со стороны кибер-преступников. Атака на такие устройства анонимно из Интернета осуществляется относительно просто, а продажа данных на «черном рынке» является очень выгодным делом.

Недавно антивирусная лаборатория PandaLabs обнаружила заражения в большом количестве баров и ресторанов в США, чьи POS-терминалы были атакованы двумя вариантами вредоносной программы, предназначенной для кражи данных с банковских карт.

Были проанализированы следующие образцы вредоносной программы (в скобках указан MD5 файла):

1. Epson.exe (69E361AC1C3F7BCCE844DE43310E5259)

2. Wnhelp.exe (D4A646841663AAC2C35AAB69BEB9CFB3)

Epson.exe представляет собой ошибочный сертификат:

Оба образца были скомпилированы с помощью Microsoft Visual C++ 8, и они не являются упакованными или зашифрованными. Как только вредоносная программа запускается в системе, она начинает анализировать различным системные процессы для поиска информации о банковских картах.

Ниже мы можем увидеть, как они «проходят» через различные процессы, осуществляя поиск только тех процессов, которые могут содержать данные о банковских картах в памяти:

В случае с образцом “Epson.exe”, эта программа осуществляет поиск данных о банковских картах в следующих процессах:

| Название программы | Описание |

| notepad++.exe | Текстовый редактор |

| CreditCardService.exe | Microsoft |

| DSICardnetIP_Term.exe | NETePay for Mercury |

| DSIMercuryIP_Dial.exe | NETePay for Mercury |

| EdcSvr.exe | Aloha Electronic Draft Capture (EDC) |

| fpos.exe | Future POS |

| mxSlipStream4 / mxSlipStream5 / mxSlipStream.exe / mxSwipeSVC.exe | SlipStream POS System Transaction Processor by mXpress |

| NisSrv.exe | Windows 8 |

| spcwin.exe/ Spcwin.exe / SPCWIN.exe /SPCWIN.EXE | POSitouch (POS-система для предприятий пищевой промышленности и быстрого питания) |

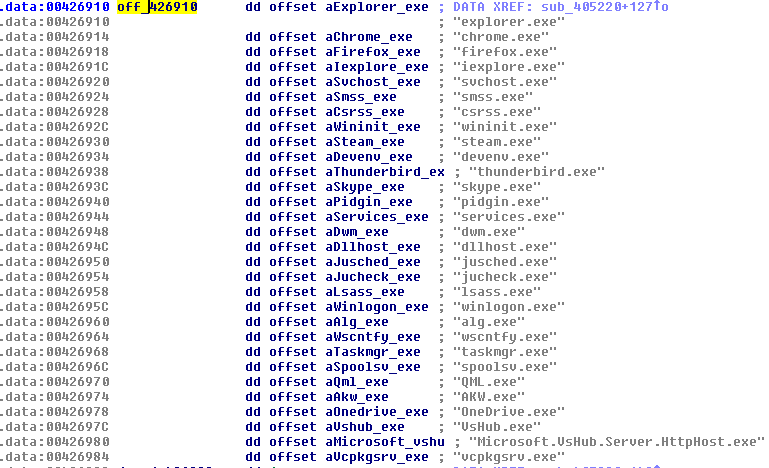

С другой стороны, образец “Wnhelp.exe” содержит список, который используется для выбора процессов, которые не должны анализироваться. Т.е. если название процесса совпадает с названием объекта в данном списке, то такой процесс не будет анализироваться при поиске данных о банковских картах:

Исключаемые процессы:

explorer.exe

chrome.exe

firefox.exe

iexplore.exe

svchost.exe

smss.exe

csrss.exe

wininit.exe

steam.exe

devenv.exe

thunderbird.exe

skype.exe

pidgin.exe

services.exe

winlogon.exe

alg.exe

wscntfy.exe

taskmgr.exe

spoolsv.exe

QML.exe

AKW.exe

OneDrive.exe

VsHub.exe

Microsoft.VsHub.Server.HttpHost.exe

vcpkgsrv.exe

dwm.exe

dllhost.exe

jusched.exe

jucheck.exe

lsass.exe

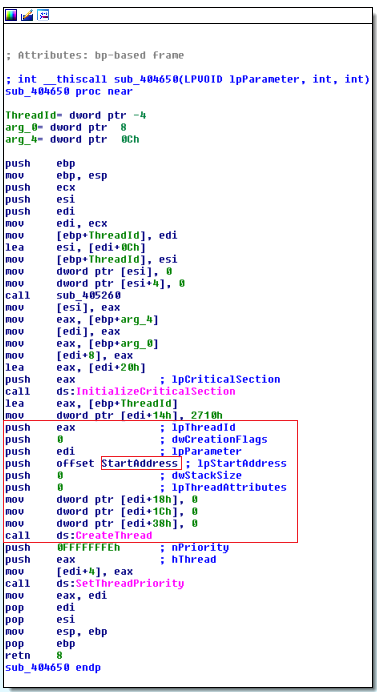

В обоих образцах, как только получен процесс, который необходимо проанализировать (т.к. он содержался в списке, как в случае с Epson.exe, или потому что он был «отброшен», как в случае Wnhelp.exe), создается новый поток:

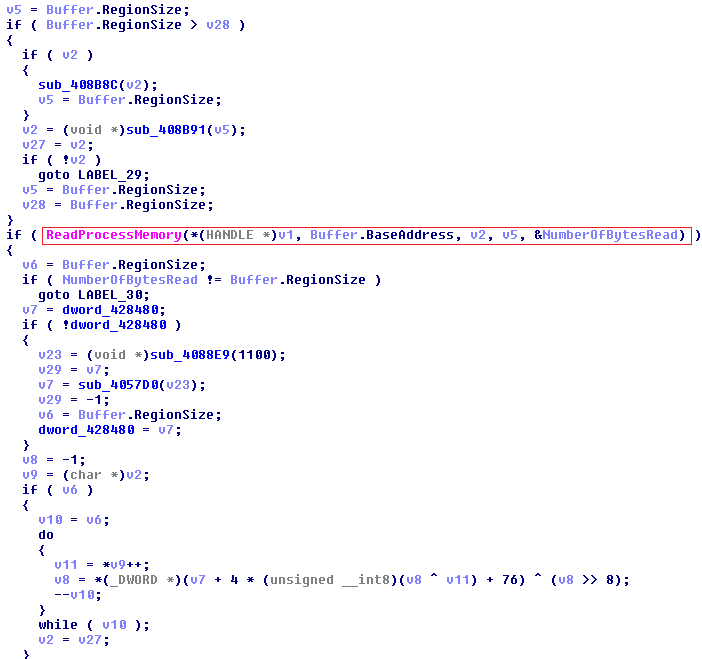

А затем осуществляется анализ памяти с использованием алгоритма, специально разработанного для проверки того, является ли найденная информация данными о банковских картах:

Образец Wnhelp.exe исполняется злоумышленниками с помощью команды “install”, причем таким образом, что создается служба для обеспечения его «живучести» в системе:

Служба называется “Windows Error Reporting Service Log”.

Образец Epson.exe работает таким же образом, хотя злоумышленники могут настраивать название службы так, как им хочется, с помощью определенных параметров:

install [Service name] [Service description] [Third parameter]

Каждый вариант подключается к своему серверу управления (C&C):

| Epson.exe | dropalien.com/wp-admin/gate1.php |

| Wnhelp.exe | www.rdvaer.com wp-admin/gate1.php |

Затем они могут получать различные задания от хакеров:

| Команды | Описание |

| update = [URL] | Обновление вредоносной программы |

| dlex = [URL] | Скачивает и загружает файл |

| chk = [CRC_Checksum] | Обновляет контрольную сумму файла |

Чтобы подключиться к панели управления, они используют следующего UserAgent:

“Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.22 (KHTML, like Gecko) Chrome/25.0.1364.152 Safari/537.22”

Коммуникации выполняются по протоколу SSL. Вредоносная программа изменяет конфигурацию Интернет-подключения, чтобы игнорировать неизвестные CA (Certificate Authorities), с помощью чего обеспечивается возможность использования собственного сертификата.

Сначала осуществляется прием флагов безопасности подключения к Интернету через InternetQueryOptionA API с третьим аргументом, установленным в значение INTERNET_OPTION_SECURITY_FLAGS (31). После этого выполняется бинарный файл с флагом SECURITY_FLAG_IGNORE_UNKNOWN_CA (100h).

Вывод: Как противостоять POS-атаке

Атаки на POS-терминалы остаются очень популярными, особенно в таких странах как США, где использование Chip & PIN не является обязательным. Многие из этих атак направлены на предприятия, у которых нет специализированного персонала в сфере ИТ, особенно в сфере информационной безопасности, а потому хакеры используют такие возможности.

POS-терминалы – это компьютеры, которые обрабатывают критические данные, а потому должны быть защищены на максимально возможном уровне. Облачные решения с EDR-технологиями помогают обеспечивать отсутствие вредоносных процессов на таких терминалах. Поэтому нет необходимости нанимать экспертов со специальными знаниями, ведь такие решения обслуживаются собственными экспертами разработчика, которые отвечают за то, чтобы все исполняемые процессы были безопасными.

Комментарии (7)

mmMike

15.11.2017 13:44Подозреваю, что и в исходной статье речь идет не о тех POS что на фотке…

ПО терминалов что на фотографии (Verifone, Ingenico и т.д.) выполняется не в среде Windows.

И компилится оно кросскомпиляторами с SDK от производителя и без подписи его особо то и не загрузишь в современные модели. А ключ для подписи только у сертифицированных вендоров…

Там вообще внутри своя очень специализированная OS (а то и просто менеджер приложений простейший).

Картинка вообще левая.

AlexGre

15.11.2017 16:24Стоит наверное уточнить, что речь идет о POS-терминалах — десктопных приложениях на обычных станциях с ОС Windows. В штатах такие приложения работают преимущественно с магнитной полосой, данные которой несложно спарсить с виртуальной памяти во время их обработки. Для наших регионов это не актуально.

vlx

15.11.2017 19:40В нашем регионе у меня скопировали чипованную карточку. Не стоит недооценивать все же.

alexxisr

а эти терминалы что прям так и пишут все данные с карт в открытом виде?